昨年を振り返ると、暗号化分野で多くの新しいシナリオ、新しいアプリケーション、新しい変化が見られました。参加者も徐々に増えていますが、セキュリティの問題は常に業界の発展を悩ませています。そこで、SlowMist は 2022 年に業界に現れるであろう主要な安全事象を整理し、対応する分析と解釈を実施しました。

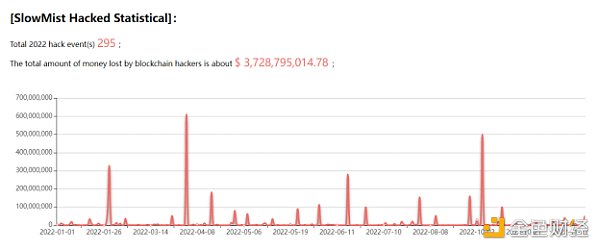

SlowMist ブロックチェーン ハッキング イベント アーカイブによると (SlowMist Hacked画像の説明

(2022 年のセキュリティ インシデント統計)

その中には、さまざまなエコロジーDeFi、クロスチェーンブリッジ、NFTのセキュリティインシデントが245件、取引所のセキュリティインシデントが10件、パブリックチェーンのセキュリティインシデントが11件、ウォレットのセキュリティインシデントが5件、その他の種類のセキュリティインシデントが24件ありました。

最初のレベルのタイトル

パブリックチェーン

パブリックチェーン

パブリック チェーンは Web3 分野で最も重要なインフラストラクチャであり、業界で最も競争の激しいトラックの 1 つでもあります。そして2022年の最大のサプライズはTerraイベントです。 5月8日、仮想通貨市場は史上最も壊滅的な暴落を経験した。 Terra ネットワークのアルゴリズム ステーブルコイン UST の 2 億 8,500 万ドルの大規模な売却は、連鎖反応を引き起こしました。 Terra のネイティブ トークン LUNA の価格が警告なしに突然急落し、Luna の市場価値は 1 日で 400 億米ドル近く蒸発し、環境プロジェクト全体の TVL はほぼゼロに戻りました。この事件は、2022 年の暗号化の冬を開始するための死のボタンになる可能性があります。

DeFi / クロスチェーンブリッジ

によるとDeFi Llamaデータによると、12月末時点でDeFiのロックアップ総額は約398億米ドルで、前年比75%減という大幅な減少となった。イーサリアムが DeFi TVL 全体(233 億ドル)の 58.5% を占めて優勢で、TVL が 43 億ドルの TRON、BNB チェーンがそれに続きます(BNB)は42億米ドルでした。興味深いことに、2022 年 5 月に、DeFi におけるイーサリアムの TVL は 35% 減少しました。,によると

によるとSlowMist Hacked統計によると、2022年にはBNBChaanで約90件のセキュリティインシデントが発生し、損失総額は約7億8,500万米ドルとなり、損失額では全チェーンプラットフォームの中で第1位となる見通しだ。イーサリアムでは約50件のセキュリティインシデントが発生し、総額約5億2,800万米ドルの損失が発生し、続いてソラナでも約11件のセキュリティインシデントが発生し、総額約1億9,600万米ドルの損失が発生しました。

データデータによると

によるとSlowMist Hacked統計によると、2022年にはクロスチェーンブリッジのセキュリティインシデントが15件発生し、損失額は12億1,000万米ドルに達し、2022年の損失総額の32.45%を占めると予想されています。

副題

NFT

によると、NFTは2022年に非常に優れたパフォーマンスを発揮するでしょうNFTScanデータによると、イーサリアム上のNFT取引数は年間を通じて1億9,800万件に達し、2020年と2021年を大幅に上回りました。 BNBChainの年間NFT取引数は3億4,500万件に達し、Polygonの年間NFT取引数は7億9,300万件に達しました。

一方、によれば、SlowMist Hacked不完全な統計によると、2022年にはNFTトラックのセキュリティインシデントが約56件発生し、6,543万米ドル以上の損失が発生すると予想されており、そのほとんどがフィッシング攻撃によるもので、約40%(22件)を占め、次にラグが続くという。プル、約 21% (12 人中) を占めます。

ウォレット/取引プラットフォーム

2月8日、米国司法省(DOJ)は、2016年の仮想通貨取引所Bitfinexのハッキングに関連して36億ドル相当のビットコインを押収したと発表した。イリヤ・リキテンスタインさん(34)と妻のヘザー・モーガンさん(31)がニューヨークで逮捕され、マネーロンダリングと詐欺の共謀容疑で起訴された。これは、米国司法省が行った史上最大の金融押収でもある。

11月6日、バイナンスの創設者CZ氏は帳簿上に残っているすべてのFTTを清算することを決定したとツイートし、これが両取引所間の対立を引き起こした。アラメダのCEOとFTXのSBF最高経営責任者(CEO)は、ユーザーの信頼を安定させ、以前に暴露されたニュースに反論しようとツイートを続けたが、それでも流動性が枯渇した後、FTXは急速に破産する原因となった。結局、FTXは大騒ぎになり、SBFは逮捕された。中央集権型取引所の不透明さが再び国民の信頼の危機を引き起こし、健全な監督が欠如している問題がさらに顕著になっている。消費者に対する保護の強化であれ、機関に対するルールの明確化であれ、規制のペースはより明確になるだろう。

FTX の嵐の後、ハードウェア ウォレットの売上は大幅に増加し、最大のユーザー数を誇るウォレットである MetaMask の月間アクティブ ユーザー数は 3,000 万人でした。によるとFinbold他の

他の

ブロックチェーン技術の不可逆性と匿名性は、プライバシーを効果的に保護するだけでなく、サイバー犯罪に対する「保護傘」としても機能します。メタバースやNFTといった概念の普及に伴い、仮想通貨の盗難や詐欺事件が時折発生しており、多くの犯罪者がブロックチェーンを名目にいわゆる仮想資産を発行して詐欺を行っており、想像をはるかに超えています。

データデータ2021年には、不正決済に関与した決済手段のうち、仮想通貨を利用した決済は銀行振込に次いで2位で7億5,000万ドルに上るが、2020年と2019年にはわずか1億3,000万~3,000万ドルにとどまるだろう。年々大幅に上昇している米ドル その傾向は明らかです。 「豚殺し」詐欺における仮想通貨の送金が急速に増加していることは注目に値する。 2021年には、「豚料理殺害」詐欺資金のうち1億3900万ドルが仮想通貨で支払われる予定で、これは2020年の5倍、2019年の25倍に相当する。

報告報告、2021 年の初めから 1 年間で、46,000 人以上が経験したと報告しています。暗号通貨被害総額は10億ドルを超える詐欺。報告書によると、最も一般的なタイプの暗号通貨詐欺は投資関連の詐欺で、総額 10 億ドルのうち 5 億 7,500 万ドルを占め、詐欺師に最も一般的に支払われる暗号通貨には BTC (70%)、USDT (10%) が含まれます。 、ETH (9%)。

2.攻撃方法

295件のセキュリティインシデントのうち、攻撃手法は主に、プロジェクト自身の設計上の欠陥や契約上のさまざまな脆弱性を原因とする攻撃、ラグプル、フィッシング、詐欺などの手法、秘密鍵漏洩による資産損失の3つに分類される。

2022年に最も多かった攻撃手法は、プロジェクト自身の設計上の欠陥やさまざまな契約の抜け穴に起因するもので約92件、損失額は10億6000万ドルで全体の40.5%を占めた。このうち最も重要なものはフラッシュローンを利用した攻撃で約19件、6,133万ドルの損失をもたらしたほか、リエントリー問題、価格操作、認証問題なども含まれる。

秘密鍵の盗難による資産損失の発生率は約6%ですが、損失額は契約の抜け穴に次ぐ7億4,600万ドルに達しており、秘密鍵の盗難事件の中で最大の損失は浪人によるものでした。インシデント、その後にハーモニーが発生し、すべてクロスチェーンブリッジから発生しました。

Web3 の世界では、ユーザーのセキュリティ意識が均一ではないことが多く、これがユーザーに対するさまざまなフィッシング攻撃の多発にもつながります。たとえば、攻撃者は悪意のある手段を使用して、さまざまなプロジェクトの公式メディア プラットフォーム (Discord、Twitter など) を自分のものとして取得したり、公式メディア アカウントを偽造して、フィッシング Mint や AirDrop リンクを投稿したり、実際の公式アカウントのコンテンツを再投稿したりすることがあります。オーディオビジュアルを混乱させるため。たとえば、検索エンジン上の広告を使用して、偽の Web サイトや公式ドメイン名に非常によく似たドメイン名やコンテンツを宣伝し、本物のように見せること、たとえば、偽の電子メールや魅力的なプレゼント活動を使用してユーザーを誘惑することなどです。ゲーム; ダウンロードリンク。いずれにしても、セキュリティに対する意識を高めるとともに、騙されたことに気づいたら、速やかに資産を移管し、損失を早期に阻止し、証拠を保全し、治安機関に支援を求めることが最も必要です。必要に応じて業界。

2 番目に、そして最も忌まわしいのは、敷物を引っ張る行為です。ラグプルとは通常、プロジェクトの開発者がプロジェクトを放棄して資金を持ち逃げすることを意味し、プロジェクト当事者が積極的に犯罪を犯すことの方が多くなります。たとえば、開発者が初期流動性を開始し、価格をつり上げ、その後流動性を撤回すると、ユーザーが投資した資金は流され、暗号化された資産は投げ捨てられ、最終的には消滅します。プロジェクトに投資したユーザーも多大な損失を被ることになります。別の例としては、Web サイトを立ち上げたものの、数十万の入金を集めた後で閉鎖する場合があります。 2022年には、BSCエコロジーやNFT分野で頻繁に発生するRugPull事件が50件発生し、約1億8,800万米ドルの損失が発生すると予想されています。

2022 年におけるその他の比較的新しい手法としては、フロントエンドの悪意のある攻撃、DNS 攻撃、BGP ハイジャックなどがありますが、最も奇妙なのは人為的な構成ミスによって引き起こされる資産の損失です。

3. フィッシング/詐欺の手口

このセクションでは、SlowMist によって公開されたフィッシング/詐欺手法の一部のみを取り上げます。

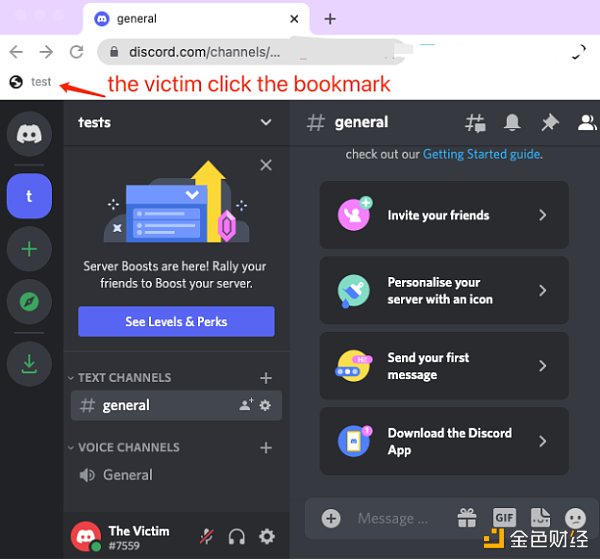

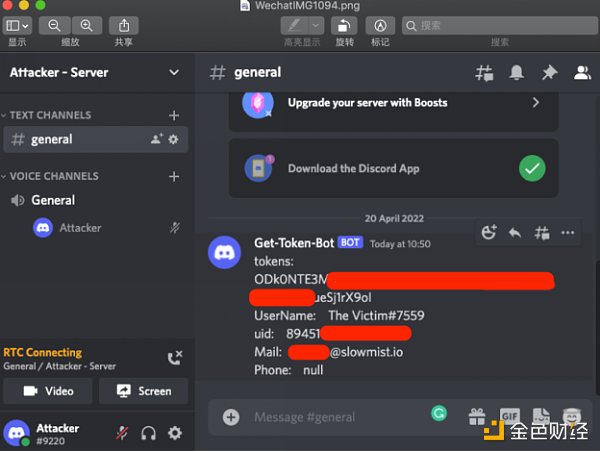

悪意のあるブラウザのブックマークが Discord トークンを盗む

現在のブラウザには独自のブックマーク マネージャーがあり、便利ですが、攻撃者に悪用されやすいものでもあります。悪意のあるフィッシング ページを慎重に構築することで、お気に入りのブックマークに JavaScript コードを挿入することができ、これを使用すると、Discord によってパッケージ化された webpackChunkdiscord_app フロントエンド パッケージを介して情報を取得するなど、ほとんどすべてのことができます。 Discord ユーザーがクリックすると、ユーザーがいる Discord ドメインで悪意のある JavaScript コードが実行され、Discord トークンが盗まれ、攻撃者がプロジェクト当事者の Discord トークンを取得した後、攻撃者は直接かつ自動的に取得することができます。プロジェクト当事者の Discord アカウント関連の権限を超えます。トークンを取得した攻撃者は、Discord アカウントにログインすることと同等であり、Discord Webhook ロボットをセットアップしたり、フィッシング用のチャネルにアナウンスなどの虚偽のニュースを投稿したりするなど、Discord へのログインと同等の操作を行うことができます。以下は、被害者がフィッシングされたブックマークをクリックした例です。

以下は、トークンやその他の個人情報を取得し、Discord サーバーの Webhook を通じて受信するために攻撃者が作成した JavaScript コードのデモンストレーションです。

ユーザーが Web 上で Discord にログインしていることを前提として、被害者がフィッシングページの誘導で悪意のあるブックマークを追加し、Discord Web にログインする際にそのブックマークをクリックすることで、悪意のあるコード、被害者のトークン、その他の個人情報は、攻撃者が設定した Discord Webhook を通じて攻撃者のチャネルに送信されます。

「ゼロ元購入」NFTフィッシング

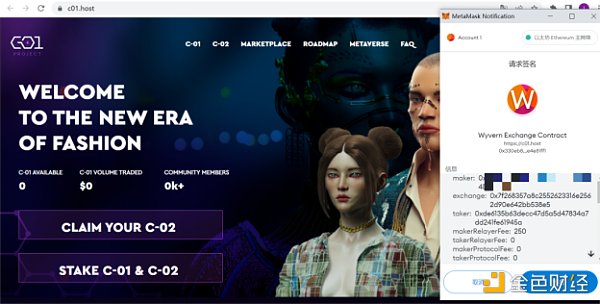

たとえば、次のフィッシング Web サイトの署名内容は次のとおりです。

メーカー:ユーザーアドレス

Taker:0xde6135b63decc 47 d 5 a 5 d 47834 a 7 dd 241 fe 61945 a

Exchange: 0x7f268357A8c2552623316e2562D90 e 64 2bB 538 E 5 (OpenSeaV2 契約アドレス)

これは、NFT フィッシングのより一般的な方法です。つまり、詐欺師は、承認されたすべての NFT を 0 ETH (または任意のトークン) で購入できます。言い換えれば、これはユーザーを騙して NFT に署名させる販売注文です。NFT はユーザーが保有します。ユーザーがこの注文に署名すると、詐欺師は OpenSea を通じてユーザーの NFT を直接購入できますが、購入価格は詐欺師によって決定されます。詐欺師は資金を一切使わずにユーザーのNFTを「購入」できると言われています。

また、署名自体は攻撃者のために保存されるため、Revoke.Cash や Etherscan などの Web サイトを通じて署名の有効性を取り消すことはできませんが、以前の保留中の注文の承認をキャンセルすることはでき、このフィッシング リスクをルートから回避することもできます。 。

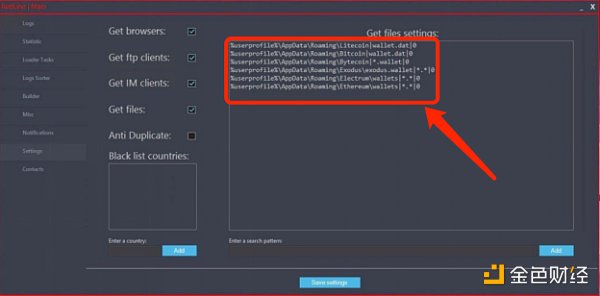

Redline Stealer コインを盗むトロイの木馬

この種の攻撃は主に Discord を介して行われ、「割引を与える」という名目で新しいゲーム プロジェクトの内部テストに参加するようユーザーを招待したり、グループ内のプライベート チャットを通じてダウンロードできるプログラムを送信したりします。これは約 800 M の exe ファイルです。コンピュータ上で実行すると、コンピュータ上のファイルがスキャンされ、ウォレットなどのキーワードを含むファイルがフィルタリングされ、攻撃者のサーバーにアップロードされます。暗号通貨を盗むという目的を達成する。

RedLine Stealer は、2020 年 3 月に発見され、アンダーグラウンド フォーラムで個別に販売された悪意のあるトロイの木馬です。このマルウェアは、保存された認証情報、オートコンプリート データ、クレジット カードなどの情報をブラウザから収集します。ターゲット マシン上で実行すると、ユーザー名、位置データ、ハードウェア構成、インストールされているセキュリティ ソフトウェアなどの詳細が収集されます。 RedLine の新バージョンには、暗号通貨を盗む機能が追加されており、ローカル コンピューターにインストールされているデジタル通貨ウォレット情報を自動的にスキャンし、リモート コントロール マシンにアップロードできます。このマルウェアには、ファイルのアップロードとダウンロード、コマンドの実行、感染したコンピュータに関する情報を定期的に送り返す機能があります。暗号通貨のウォレット ディレクトリとウォレット ファイルを頻繁にスキャンします。

ブランクチェック eth_sign フィッシング

ウォレットに接続して「Claim」をクリックすると、署名申請ボックスがポップアップ表示され、同時にMetaMaskは赤い警告を表示しますが、このポップアップウィンドウからは署名に何が必要なのかを知ることはできません。実際、これは非常に危険なタイプの署名であり、基本的にはイーサリアムの「白紙小切手」です。このフィッシングでは、詐欺師はあなたの秘密キーを使用してあらゆるトランザクションに署名することができます。

この eth_sign メソッドは任意のハッシュに署名できるため、署名されたバイト 32 データに自然に署名できます。したがって、攻撃者は、DApp に接続した後、アドレスを取得してアカウントを分析およびクエリするだけで済み、その後、eth_sign を通じて署名するためのデータ (ネイティブ トークン転送、コントラクト コールなど) を構築できます。

さらに、別の種類のフィッシングもあります。上記の署名を拒否すると、MetaMask に別の署名ボックスが自動的に表示され、注意を払っていない間に署名が騙されます。そして、署名の内容を見ると、SetApprovalForAll メソッドが使用されており、承認済みアセットのターゲットがすべての NFT として表示されます。つまり、一度署名すると、詐欺師は制限なくすべての NFT を盗むことができます。

このフィッシング手法はユーザーにとって非常に混乱を招くものですが、MetaMask は、過去に遭遇した正規フィッシングに対して攻撃者が署名を求めているデータを直感的に表示します。そして、攻撃者が eth_sign メソッドを使用してユーザーに署名させる場合、MetaMask が表示するのはバイト 32 ハッシュの文字列だけです。

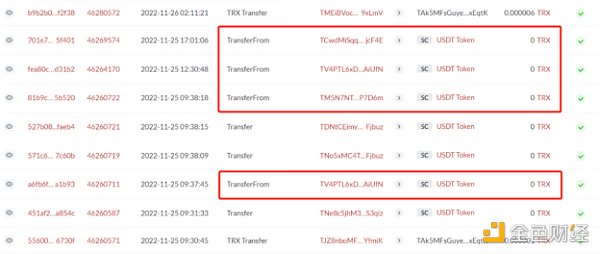

同じ終了番号 + TransferFrom ゼロ振込詐欺

ユーザーのアドレス転送レコードには、見覚えのないアドレスへの USDT 転送が 0 件続き、このトランザクションは TransferFrom 関数を呼び出すことで完了します。主な理由は、トークン コントラクトの TransferFrom 関数では、承認された送金金額が 0 より大きくなければならないことが義務付けられていないため、任意のユーザー アカウントから未承認のアカウントへの 0 の送金を失敗することなく開始できるためです。悪意のある攻撃者はこの条件を利用して、チェーン上のアクティブ ユーザーに対して TransferFrom 操作を継続的に開始し、転送イベントをトリガーします。

0 USDT 転送ハラスメントに加えて、攻撃者はトランザクション サイズが大きく、頻度が高いユーザーに少量のトークン (0.01 USDT や 0.001 USDT など) をエアドロップし続けています。過去の譲渡記録の住所をコピーするときに間違った住所を入力すると、資産が損失します。

上記は一般的な攻撃手法とシナリオのほんの一例ですが、実際にはその手法は魔法のように高度であり、ハッカーの攻撃手法は常に革新されており、私たちができることは継続的に知識を向上させることです。

個々のユーザーの場合、次のセキュリティ ルールと原則に従うことで、ほとんどのリスクを回避できます。

2 つの安全規則:

ゼロトラスト。簡単に言えば、懐疑的であり続けること、常に懐疑的であり続けることです。

継続的な検証。信じたいなら、自分の疑いを検証する能力を持ち、この能力を習慣にする必要があります。

安全原則:

インターネット上の知識は、あらゆるものが少なくとも 2 つのソースからの情報を参照し、相互に裏付けがあり、常に懐疑的です。

隔離をしっかり行い、すべての卵を 1 つのカゴに入れないでください。

重要な資産が入っているウォレットの場合は、安易に更新しないでください。あなたが見ているものはあなたが署名するものです。つまり、表示されているのは署名を期待したものであり、署名して送信すると、結果は期待どおりになるはずです。

システムのセキュリティ更新に注意し、セキュリティ更新があった場合はすぐに対処してください。

プログラムを台無しにしないでください。