背景の概要

2022年8月3日、Solanaパブリックチェーン上で大規模なコイン盗難事件が発生し、多数のユーザーが知らないうちにSOLトークンとSPLトークンを転送されました。 SlowMist セキュリティ チームは直ちに分析に介入し、Slope チームの招待に応じて Slope ウォレット アプリケーションを分析しました。パーティアプリケーション監視サービス キーまたはニーモニック情報の現象。

しかし、Slope ウォレット アプリケーションの調査から現在に至るまで、インシデントの根本原因が Slope ウォレットの問題であることを明確に証明することは不可能であるため、SlowMist セキュリティ チームは Slope サーバーからの分析と証拠の収集を開始しました。 。

分析プロセス

事件後、すべての関係者は事件の根本原因と資金の追跡と保存の可能性の調査に焦点を当てました。そこで、SlowMist セキュリティ チームは関連する計画を策定し、オフチェーンとオンチェーンの部分から調査と分析を開始しました。

インシデントの根本原因調査の方向で、SlowMist セキュリティ チームは Slope サーバーの分析とフォレンジックに重点を置きました。進める必要のある複雑な作業が数多くあり、この大規模盗難の根本原因を説明するには、より明確な証拠が必要です。

資金追跡と救出の可能性について、SlowMist セキュリティ チームは主に MistTrack (https://misttrack.io/) の追跡および分析機能、データにラベルを付け、インテリジェンス機能を組み合わせて、資金の特定と救済に最善を尽くす機能に依存しています。ハッカーを追跡し、チェーン上での行動を追跡します。また、救出の可能性について Slope チームとも連絡を取り合い、Slope チームはハッカーとのコミュニケーションにも努めており、バグ報奨金を発行することでハッカーに資産の返還を促し、Solana エコシステムの健全な発展を共同で維持することを期待しています。

この記事では段階的な調査をコミュニティ ユーザーと同期しているだけであり、まだ多くの分析作業が進行中であり、常に進歩しています。 SlowMist だけでなく、他のサードパーティのセキュリティ チームや一部の特殊部隊も、この事件が最終的には比較的明確な結論に達することを期待して、捜査に協力するために懸命に取り組んでいます。

注: この記事で説明されている Sentry サービスは、Sentry が提供する公式インターフェイスとサービスを使用するのではなく、Slope チームによって非公開でデプロイされた Sentry サービスを指します。

いくつかの疑問

分析を同期する前に、前の記事の分析プロセスでのいくつかの質問に答えてみましょう。

1. Sentry のサービスがユーザーのウォレットからニーモニック フレーズを収集することは一般的なセキュリティ問題ですか?

回答: Sentry は主に、関連するアプリケーション サービスの実行中に発生する異常またはエラーのログ情報を収集するために使用されます。構成が正しくない場合、秘密キーやニーモニック ワードなどの予期しないデータが収集される可能性があるため、普遍的なセキュリティの問題ではありません。開発者は、サードパーティのアプリケーション監視サービスを使用する場合、運用環境でデバッグ モードを有効にしないように注意する必要があります。

2. ファントムはセントリーを使用していますが、ファントムのウォレットは影響を受けますか?

回答: Phantom はサードパーティのアプリケーション監視サービスを使用していますが、SlowMist セキュリティ チームは、Phantom ウォレットの過去のバージョンの監視を通じて、Sentry による秘密キー/ニーモニック ワードをアップロードする明らかな動作を発見していません。

3. Solana Foundation が提供した調査データによると、盗難されたユーザーの 60% 近くが Phantom ウォレットを使用し、アドレスの約 30% が Slope ウォレットを使用し、残りのユーザーは Trust Wallet などを使用していました。この 60 の理由は何ですか?盗まれたユーザーの % がハッキングされる? 毛織物?

回答: 比較の結果、サーバー上の秘密キーとニーモニック ワードから派生したアドレス (HD アドレスを含む) が被害者のアドレスと交差していることがわかりました (ETH アドレスは 5 個、Solana アドレスは 1388 個あります)。現在の調査によると、他のユーザーのウォレットがハッキングされた理由を説明する明確な証拠はありません。

4. Sentry は非常に広く使用されているサービスなので、公式の Sentry がハッキングされた可能性はありますか?これが仮想通貨エコシステムに対する標的型攻撃につながったのでしょうか?

回答: 現時点では、公式の Sentry が侵入され、攻撃されたという証拠はありません。Slope ウォレットが使用する Sentry は内部で構築されたサービスであるため、侵入された公式のサービスとは直接の関係はありません。

オフチェーン分析セクション

オフチェーン SlowMist セキュリティ チームは、主にオフチェーン サーバーおよび関連バックエンドへの侵入の可能性をチェックすることに重点を置いており、Slope サーバー上の周辺サーバー資産のリスク チェック、サーバーの侵入痕跡のチェックに重点を置いています。 、Sentry (PostgreSQL) データベースの分析、サーバーミラーリング分析、DNS ハイジャック可能性分析。調査と分析は次のとおりです。

1. 周辺サーバー資産のリスク調査

Slope チームは、Slope ウォレットがニーモニック フレーズと秘密鍵の情報を返したことを知り、すぐに Slope ウォレットに関連するサービスを停止しました。したがって、Slope ウォレットに関連するサービスには直接アクセスできなくなり、SlowMist セキュリティ チームはインターネット検索エンジンやその他のツールを利用して、slope.finance ドメイン名のサブドメイン名や IP など、Slope の周辺サーバー資産に関する情報を収集しています。模擬ペネトレーションテストの分析と調査のため、周辺の侵入リスクポイントの可能性から、直接侵入できるリスクポイントは分析とペネトレーションテストを通じて発見されていません。

2. サーバーの侵入痕跡を確認する

主に、サーバーのログイン ログ、システムの履歴操作コマンド、不審なプロセス、不審なネットワーク接続、不審なシステムのスケジュールされたタスク、データの削除と取得操作などを含む、サードパーティのアプリケーション監視サーバーの内部調査を実施します。内部には 5 つの Docker サービスもあります。サーバーへの同様の侵入追跡調査。調査の結果、いくつかの不審なログイン IP 113.*.*.*、114.*.*.*、153.*.*.* が見つかりました。これらの IP は、06 月 24 日より前にサードパーティのアプリケーション監視サービスのバックグラウンドにアクセスしていました。これは秘密キーとシード フレーズが返される時刻 (06.24) より前に発生しましたが、依然として疑わしい状況です。

3. PostgreSQLデータベースの分析

ニーモニックと秘密キーは Slope Wallet のサードパーティ アプリケーション監視サービスによってサーバーに返されるため、SlowMist セキュリティ チームはサーバー内の秘密キーまたはニーモニックの可能性のある場所も分析し、秘密キーまたはニーモニックが存在する可能性があることを発見しました。単語は次の位置に格納される可能性があります。

Sentry のデータベース テーブル内

PostgreSQLのデータベースログ内

ミラーディスクの削除データのうち

Dockerランタイムのデータファイル内

分析中に、サードパーティのアプリケーション監視サービスが PostgreSQL データベースを使用しており、nodestore_node テーブルのデータ フィールドに、サードパーティのアプリケーション監視サービスによって収集された秘密キーとニーモニック データが含まれていることが判明しました。分析と調査の結果、次の情報が得られました。

秘密鍵とニーモニックフレーズのデータ内容は、2022.7.28 から 2022.8.5 まで、nodestore_node テーブルのデータベースに記録されます。

データの復号と分析を通じて、SlowMist セキュリティ チームは、秘密キーまたはニーモニック データに記録されている最も古いデータが 2022 年 6 月 29 日にアップロードされたデータであることを発見しました。これは、6 月 29 日に Sentry によって収集されたデータが 1 か月遅れたことを意味します。このデータは 2022.7.28 に PostgreSQL データベースの nodestore_node テーブルにのみ保存されましたが、遅延データのこの部分が占める割合は少なく、秘密キーとニーモニックの収集時間の大部分は 2022.07.28 ~ 2022.08.05 に集中していました。

データベース操作ログをさらに調査した結果、7.28 より前に、nodestore_node テーブルに SQL ステートメントの実行失敗の記録があったことが判明しました。理由は、キーと値の競合でした。詳細な調査とコミュニケーションの結果、それが判明しました。 Kafka サービスのエラーによりデータが書き込まれなかったということです。

ログ記録時やデータ復旧時に一時的にデータの一部が復旧できなくなるため、さらにデータを修復する必要があるため、完全に復旧できたデータを優先して復号化します 復号化されたアドレス数はETHアドレス189件、Solanaアドレス4914件, 5073 セットのニーモニック ワードがあり、チェーン上のハッキング事件のウォレット アドレスには 42 個の ETH アドレスと 9231 個の Solana アドレスが含まれており、比較後、サーバー上の秘密キーとニーモニック ワードは、アドレス (HD アドレスを含む) 被害者と交差するアドレスは、5 つの ETH アドレスと 1388 の Solana アドレスです。 (これには、復号化前に修復する必要がある少数のデータは含まれていません)

データベースの操作ログでは、別の内部テスト アプリケーションである com.slope.game も 3 月に秘密鍵とニーモニックのレポート データを保持していたことが判明しましたが、この内部テスト アプリケーションは公開されていません。

4. サーバーイメージの分析

SlowMist セキュリティ チームは Sentry のクラウド サーバーのイメージを分析し、サーバー ディスク上の削除されたデータを復元し、復元されたデータから秘密キーとニーモニック情報を発見しました。

5. DNSハイジャックの可能性分析

SlowMist セキュリティ チームは、DNS 解決データのクエリと分析を含む、すべての関係者の能力とグローバル インテリジェンス リソースを利用してきました。現時点では、ドメイン名 o7e.slope.finance がこれまでに DNS を持っていたことを証明する明確な証拠はありません。ハイジャック事件。

オフチェーン調査と分析の段階的な結論:

現在の調査・分析の限りでは、周辺サーバーに直接侵入される危険箇所は発見されておらず、サーバー侵入の痕跡も見つかっておりませんが、不審なIP(113.*.*.*、114.*. *.* ,153.*.*.*) まだ調査を続ける必要があります。DNS ハイジャックの可能性は低く、秘密キーとニーモニック情報がデータベース テーブル、データベース ログ ファイル、およびディスク削除ファイルから復元されたデータで見つかりました。

オンチェーン分析セクション

チェーン上のこの部分は主に、リスク資金の評価、盗まれた資金の送金、ハッカーの追跡分析に焦点を当てており、次の点に重点を置いています。

1. ベンチャーキャピタルの評価

Solana チェーン、ETH チェーン、BSC チェーンの盗難資金によると、SlowMist セキュリティ チームはリスク資金を次の 2 つのカテゴリに分類しています。

危険な資金: ハッカーがアドレス権限を持っている資金。

疑わしいリスク資金: ハッカーがアドレス権限を持っている可能性のある資金。

以下のアドレスのリスト (主に Solana チェーン、ETH チェーン) に基づくベンチャー キャピタルの評価:

盗まれたアドレスニーモニックは他のチェーンのアドレスにマップされます

盗まれたアドレスニーモニックから導出パスを通じて導出されたアドレス

ベンチャー キャピタルのアドレスのリストを除外し、次のアドレス リスト (主に Solana チェーン、ETH チェーン) に基づいて、疑わしいベンチャー キャピタルの評価を実施します。

Slope サーバー上にニーモニック/秘密キー レコードが存在するアドレス

Slopeサーバー上に存在するニーモニックフレーズを他のチェーンのアドレスにマッピングする

Slopeサーバー上に存在するニーモニックフレーズから導出パスを通じて導出されたアドレス

リスクを負って送金される可能性のある多額の資金やリスクにさらされる可能性のある資金は見つかりませんでした。

2. 盗難資金の統計

一部のジャンクコインが盗まれた資金に与える影響を避けるため、統計処理では主流通貨の盗まれた資金のみをカウントします。

Solana チェーン: SOL、USDC、USDT、BTC、および ETH。

ETH チェーン: ETH、USDT、USDC、および PAXG。

盗難された通貨の価値は、盗難当日(協定世界時8月3日午前0時)の価格となります。

1 SOL = $38.54

1 BTC = $22,846.51

1ETH = $1,618.87

1 PAXG = $1,759.64

1 BNB = $298.36

Slope サーバー上の復号化された秘密キーとニーモニックから導き出されたアドレス (HD アドレスを含む) とチェーン上の被害アドレスを分析し、交差するアドレスには 5 つの ETH アドレスと 1388 の Solana アドレスが含まれており、これらの重複する盗まれた資金の統計が得られます。盗まれた資金は、盗まれた資金全体の 31.42% を占めています。

3. 資金移動分析

ソラナチェーン:

この資金は、この記事の発行時点ではまだ送金されていません。

ETHチェーン:

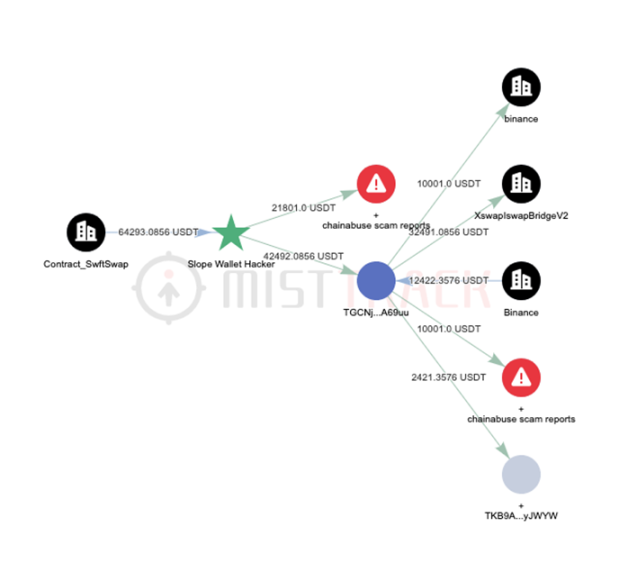

21,801 USDT は個人のウォレット アドレスに転送されました (チェーン上の動作特性と MistTrack のラベル付け機能によると、このアドレスは OTC トランザクション アドレスである疑いがあります)。 SlowMist セキュリティ チームは、ハッカーの身元を追跡するために、すべての関係者と連絡と協力を行っています。

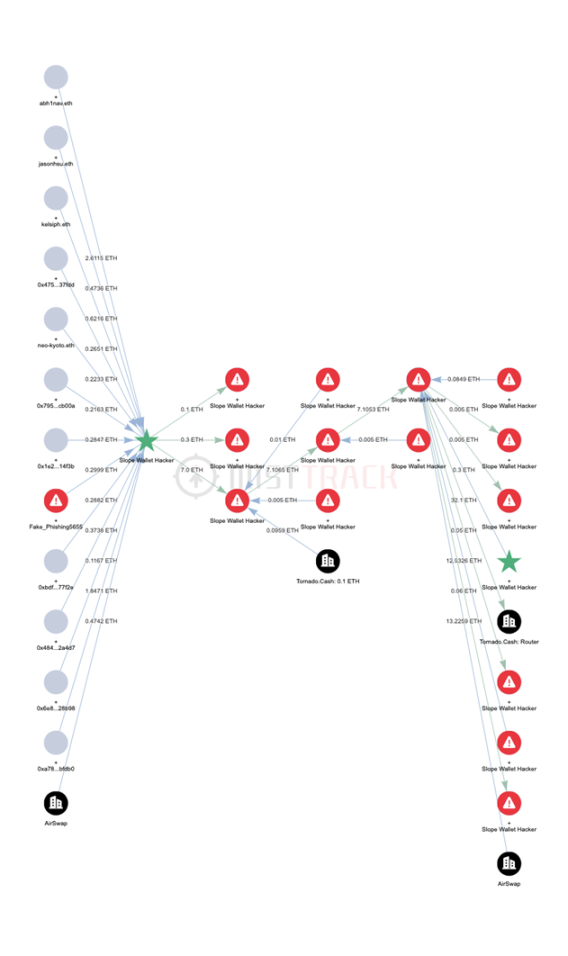

残りの資金のほとんどはETHに変換され、Tornado.Cashに転送されます。

BSC チェーン:

この資金は、この記事の発行時点ではまだ送金されていません。

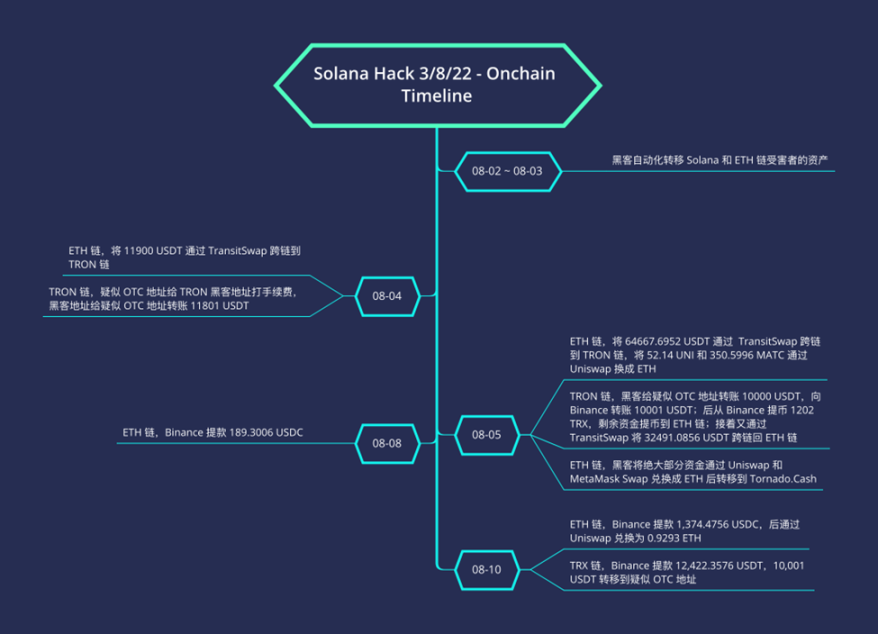

4. ハッカーチェーンのタイムライン分析

チェーン上のハッカーの行動に従って、タイムラインは次のように分類されます。

5. ハッカー追跡分析

ハッカーのアドレスのリストは次のとおりです。

ハッカーの疑いのあるアドレスのリストは次のとおりです。

最初の転入

Solana チェーンのハッカーウォレット 1、2、3、および 4 のチェーン上の最初の送金トランザクションはすべて、Solana チェーンの疑わしいハッカーウォレットからの 0.1 SOL の送金です。チェーン上の痕跡の分析によると、Solana チェーン上のハッカーと疑われるウォレットはハッカーのアドレスである可能性があり、被害者のアドレスである可能性の方が高いと推定されています。

ハッカーはマネーロンダリングのプロセスでツールを使用します

TransitSwap

Uniswap

MetaMask Swap

ハッカーはどのように資金洗浄を行うのか

疑わしい OTC 個人ウォレット アドレス (上記) に送金します。

Tornado.Cash に転送します。

ハッカーアドレスと取引所/プラットフォームの関連付け

以下に直接関係します:

TRONチェーン、ハッカーが8月5日にUSDTをバイナンスに入金

入金アドレス: TE4bkS2PYqWxijgh5eqEz9A5jLn7HcS6fn

入金トランザクション: b6615bf10b2e619edc9315a08f89732664adc9d385c980f77caa6e82872fe376

TRONチェーン、ハッカーが8月5日にバイナンスからTRXを撤退

出金トランザクション: 0e012643a7db1b8c5d1f27447b16e313d4b3f89efaa22b3661188fe399cd2d0e

ETHチェーン、ハッカーが8月5日にバイナンスからETHを引き出す

出金トランザクション: 0xd035e009173e968d8f72de783f02655009d6f85ef906121e5b99b496a10283dd

ETHチェーン、ハッカーが8月8日にバイナンスからUSDCを撤退

出金トランザクション: 0xff60f24f8ebd874a1e5da8eae44583af554af9a109a9bd7420da048f12c83cdc

ETHチェーン、ハッカーが8月10日にバイナンスからUSDCを撤退

出金トランザクション: 0xc861c40c0e53f7e28a6f78ec9584bfb7722cec51843ddf714b9c10fc0f311806

TRONチェーン、ハッカーが8月10日にバイナンスからUSDTを撤退

出金トランザクション: 10c4186e4d95fb2e4a1a31a18f750a39c0f803d7f5768108d6f219d3c2a02d26

間接的な接続:

ハッカーウォレットの疑いのあるソラナチェーン、1月8日にバイナンスからSOLを撤退

出金取引: 668jpJec7hiiuzGDzj4VQKSsMWpSnbzt7BLMGWQmrGvHVQQbNGc3i1g8dCj2F5EAxFT8oDG5xWPAeQUMEMBTjhZs

Solana チェーンには、ハッカーウォレットが Solrazr IDO プログラムとやり取りした痕跡があると疑われています

トランザクション: 2LxLhL7oAiTyHGrAXCZEJyazQQLM7veaKvqUZL6iPkonL4wPLHcwV66MFX3ERyWvJtdd2wFdKfgKUuT1oAv2XepK

画像の説明

疑わしいOTC個人ウォレットアドレスの諜報機関

SlowMist が入手した関連情報によると、OTC 個人ウォレット アドレス (TGBrAiVArhs5Cqp2CGMYUpSmkseznv1Ng7) の疑いがあるものは、電話詐欺、USDT 盗難、TRC20 盗難など、中国における複数のマネーロンダリング事件に関連しています。

アタッチメント - チェーン上の分析データ ソースハッキング Solana チェーン トランザクション レコードの概要表元のリンク