序文

最初のレベルのタイトル序文北京時間10月27日夜、イーサリアムDeFiプロトコルのクリーム・ファイナンスが再び攻撃され、最大1億3000万米ドルの損失が発生した。副題

分析する

基本情報

基本情報

文章

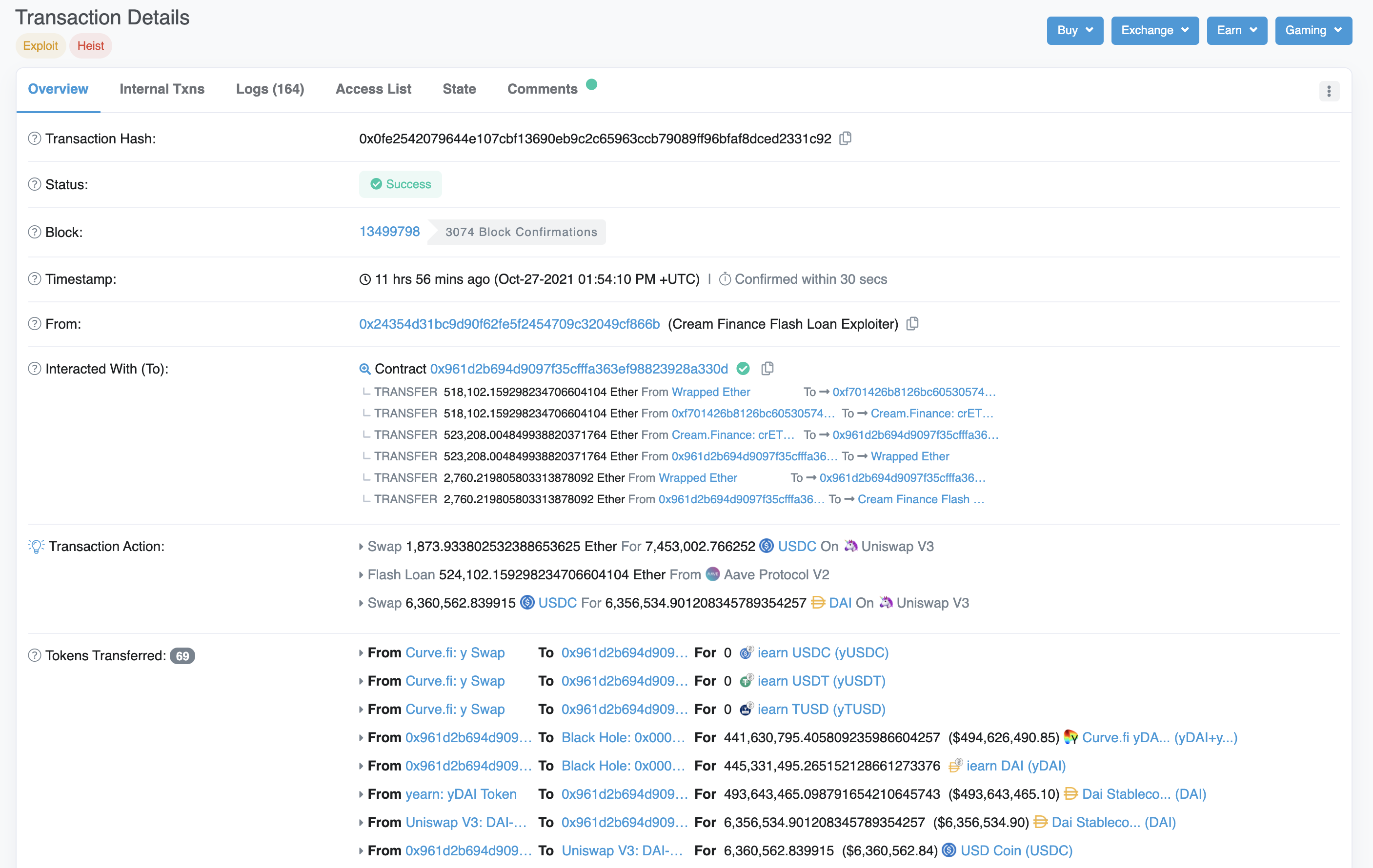

攻撃者: 0x24354D31bC9D90F62FE5f2454709C32049cf866b

攻撃コントラクト 2: 0xf701426b8126BC60530574CEcDCb365D47973284

プロセス

副題

プロセス

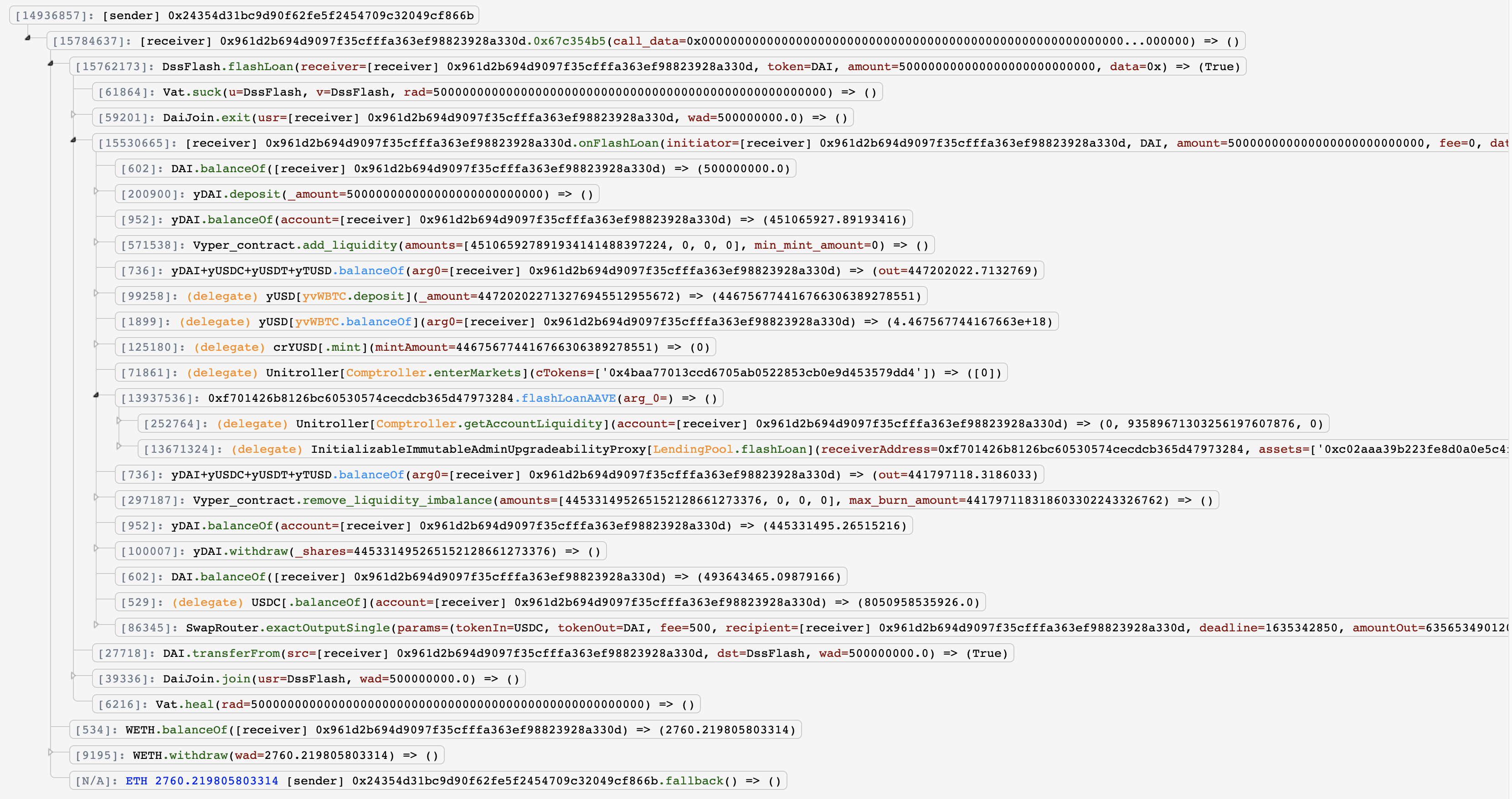

1. 攻撃者は、攻撃コントラクト 1 0x961D の 0x67c354b5 関数を呼び出して攻撃プロセス全体を開始します。まず、MakerDAO のフラッシュ ローンを通じて 500M DAI を借り、次にそれを質権して yDAI に交換し、Curve ySwap で yDAI に流動性を追加して、 ySwap Token証明書は、その後、誓約がyUSDに変換され、最終的にyUSDをCreamに預けてcrYUSDを取得するために使用されます。

2. 次に、攻撃コントラクト 1 0x961D は、攻撃コントラクト 2 0xf701 の flashLoanAAVE() 関数を呼び出し、最初に AAVE フラッシュ ローンを通じて 524102 WETH を借用し、そのうち 6000 WETH が攻撃コントラクト 1 0x961D に転送され、残りの WETH がデポジットされます。 crETHを取得するためにクリームに注入します。その後、Cream から 446758198 yUSD を 3 回貸し出し、最初の 2 回の融資後、それを再度 Cream に預けて crYUSD を取得し、攻撃コントラクト 1 0x961D に転送し、3 回目では、貸した yUSD を攻撃コントラクト 1 0x961D に直接転送しました。後で償還する時間。3. 次に、flashLoanAAVE() 関数は、攻撃コントラクト 1 0x961D の 0x0ed1ecb1 関数を呼び出し、UniswapV3 および Curve を介して WETH => USDC => DUSD の交換を完了し、YVaultPeak コントラクトを介して 3022172 yUSD を 383317 DUSD と引き換え、2 番目のコントラクトを追加します。攻撃 コントラクト 2 0xf701 から転送された 446758198 yUSD は、ySwap で約 450228633 の ySwap トークン証明書と引き換えられます。

4. 最後に、各資産を DAI に償還し、フラッシュ ローンを返却します。

詳細

副題

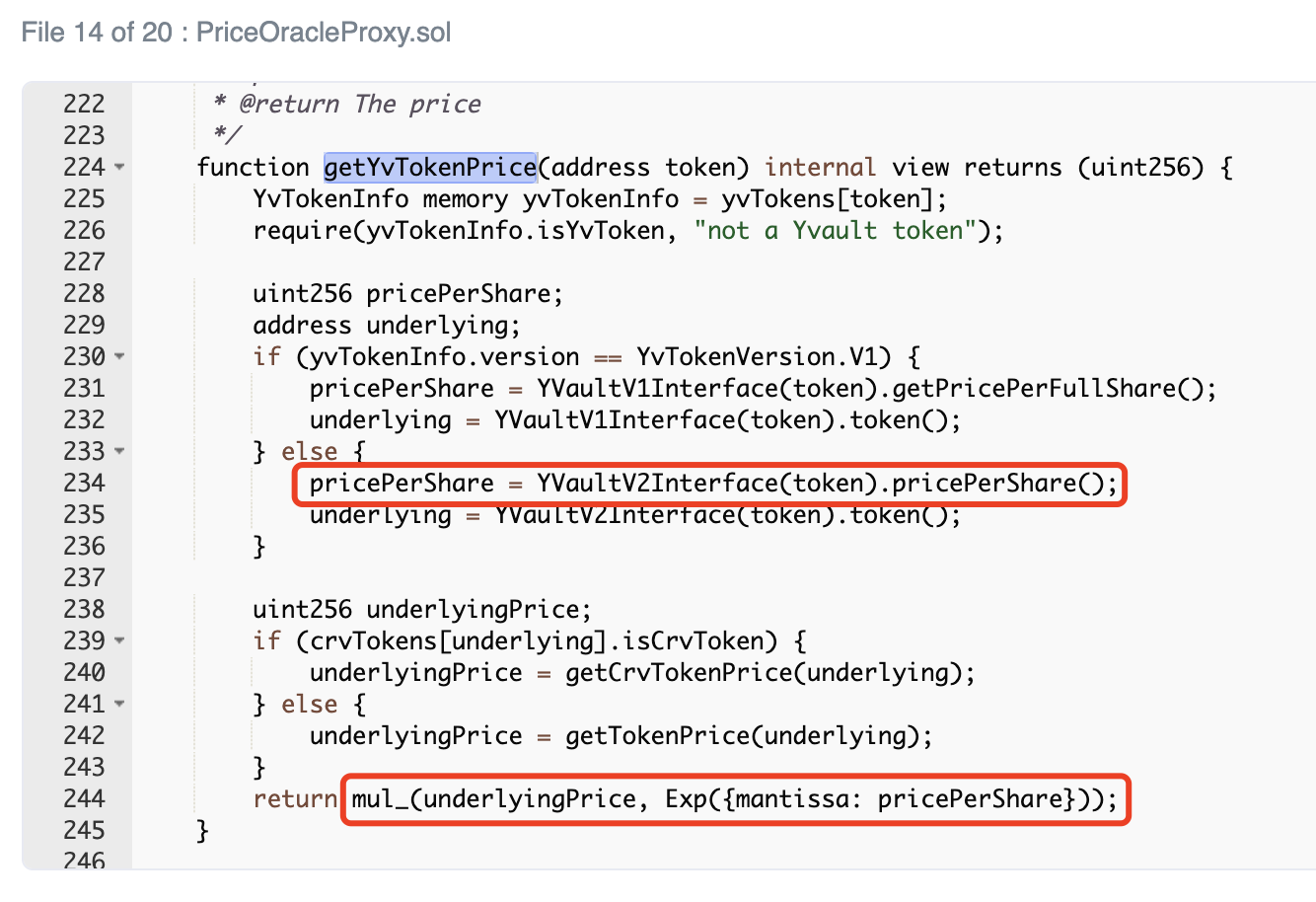

この攻撃の原因は多面的であり、他の多くの問題も反映しています。たとえば、Cream プロトコルでは yUSD の預け入れと貸し出しを繰り返し行うことができます (Cream でカウントされる資産は実際の流通量をはるかに超える可能性があります)、ySwap のバウチャーはyUSDに直接移管(クリームの抵当資産価値急騰の直接原因)など。

要約する

最初のレベルのタイトル

要約する