この記事の由来はBlockSecこの記事の由来は

DAO Maker Telegram グループのユーザー フィードバックによると、8 月 12 日、プロジェクトはハッキングされた疑いがあり、700 万ドル相当の USDC がハッカーによって未知のアドレスに引き出しられました。 BlockSec チームは分析の結果、このインシデントが秘密キーの漏洩または内部関係者によって引き起こされたことを発見しました。

副題

攻撃プロセス

当社のトランザクション分析システム (https://tx.blocksecteam.com) によると、攻撃プロセスは非常に単純であることがわかりました。

0x26aa86261c834e837f6be93b2d589724ed5ae644bc8f4b8af2207e6bd70828f9

攻撃トランザクションのハッシュは次のとおりです。

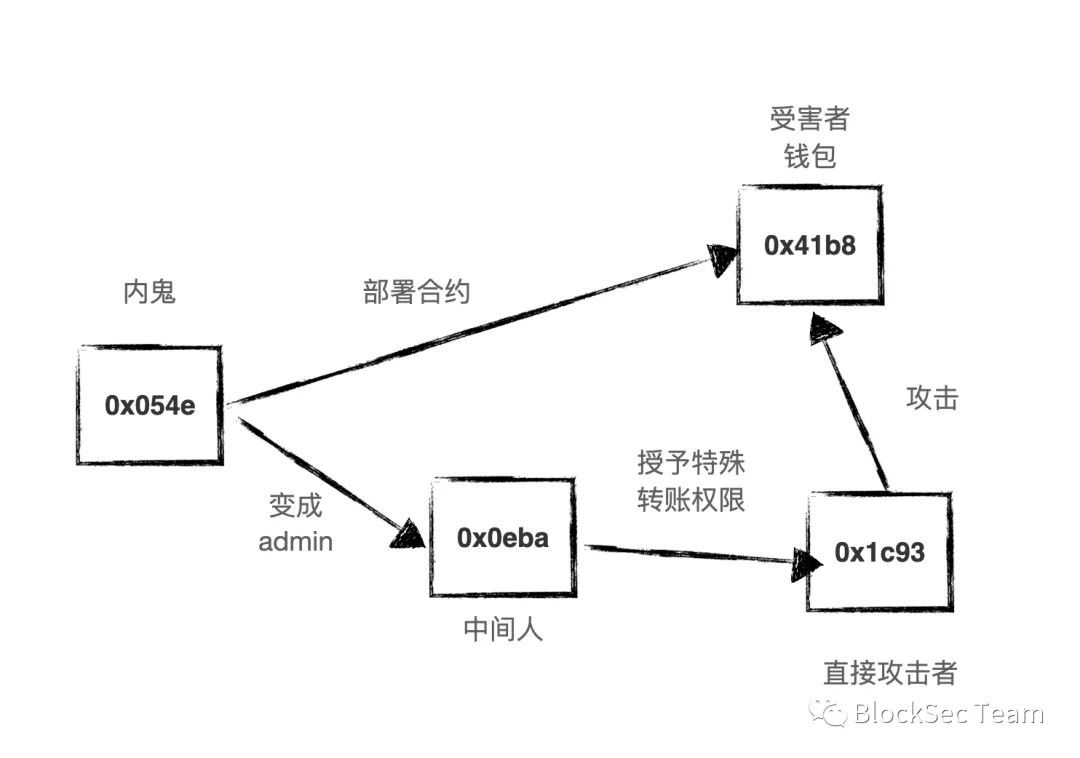

関係するアドレス:

0x41b856701bb8c24cece2af10651bfafebb57cf49: 被害者の財布。

0x1c93290202424902a5e708b95f4ba23a3f2f3cee: XXX、攻撃者の契約。

0x0eba461d9829c4e464a68d4857350476cfb6f559: 真ん中の男。

0x054e71d5f096a0761dba7dbe5cec5e2bf898971c: 被害者の契約作成者 (攻撃者でもある)。

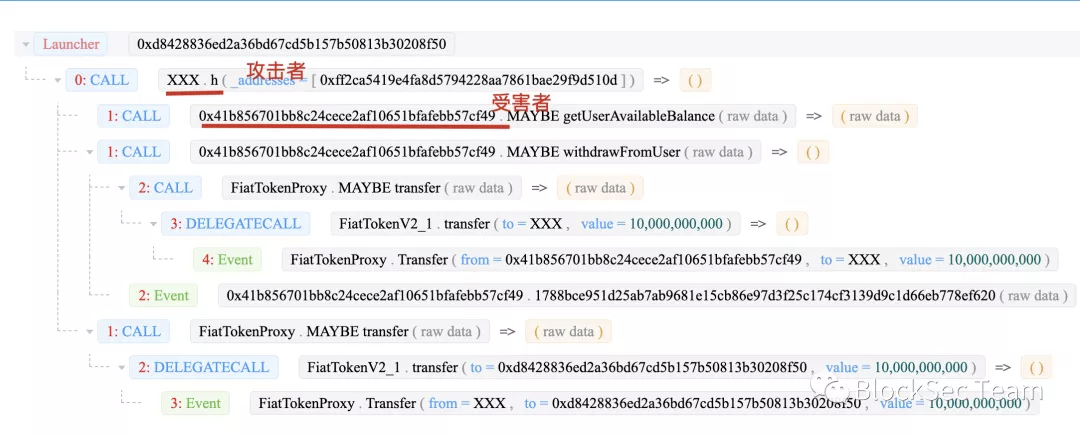

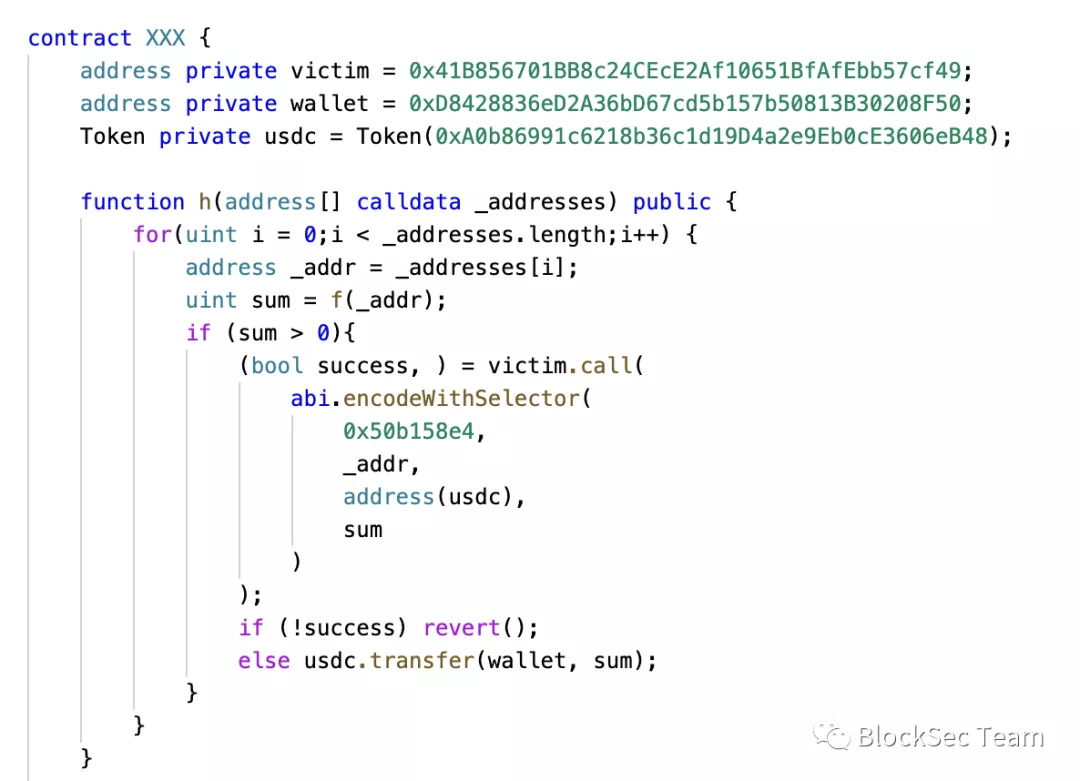

攻撃者 XXX (0x1c93290202424902a5e708b95f4ba23a3f2f3cee) は、被害者のウォレット コントラクト (0x41b856701bb8c24cece2af10651bfafebb57cf49) の関数を呼び出してユーザー残高をクエリし、次にdrawFromUser を呼び出して自分のアカウントに資金を送金します。攻撃は完了です。転送操作は特権操作であるため、通常は呼び出し元の身元を確認する必要があります。分析の結果、攻撃者は被害者のウォレットの残高を転送する適切な権限を持っていることがわかりました。

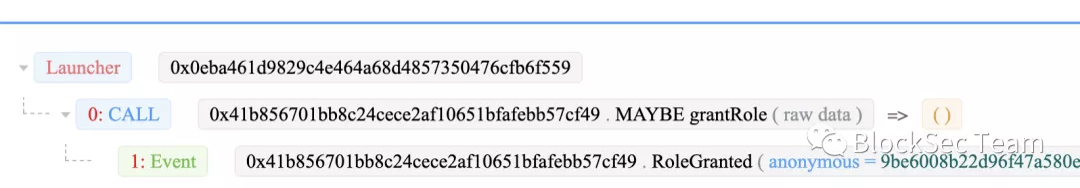

ここで問題となるのは、なぜ攻撃者が適切な権限を持っているのかということです。さらなる分析により、別のトランザクションが見つかりました。このトランザクションにより、攻撃者に送金の権限が与えられます。トランザクション追跡は次のとおりです: 0x2f9c9a2f2b9337a0149534dda7527029645752b2a6507ca6b0d6。

0x0eba461d9829c4e464a68d4857350476cfb6f559 は、被害者コントラクトの GrantRole 関数を呼び出し、攻撃者 0x1c93 に資金を送金する権限を付与します。ただし、grantRole を呼び出して他のアカウントにアクセス許可を付与できる場合は、0x0eba4 に管理者アクセス許可が必要です。では、誰が彼に管理者権限を与えたのでしょうか?

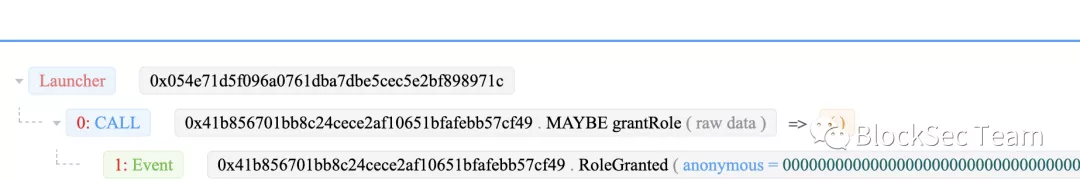

追跡を続けると、その管理者権限が別のトランザクション 0x41b856701bb8c24cece2af10651bfafebb57cf49 によって完了されたことがわかりました。

アカウント 0x054e71d5f096a0761dba7dbe5cec5e2bf898971c は、アカウント 0x0eba461d9829c4e464a68d4857350476cfb6f559 を被害者契約の管理者として設定します。

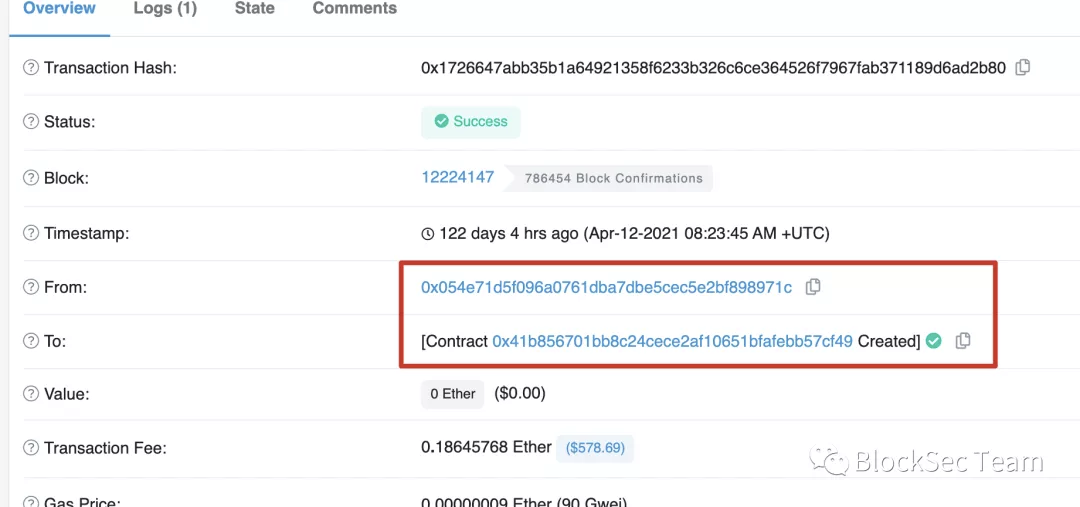

ただし、被害者のコントラクトは 0x054e71d5f096a0761dba7dbe5cec5e2bf898971c によって作成されたことがわかりました。

副題

他の

他の

副題

やっと

やっと[仮想マネー印刷機] アイスキャンディー ファイナンスの二重支払い攻撃分析そしてそして[アキレス腱] Poly Network 攻撃の主要なステップの詳細な分析