I. Tổng quan

Trong quý đầu tiên của năm 2024, các hành vi nguy hiểm như tấn công hack, lừa đảo Rugpull và tấn công lừa đảo đã gây ra tổng thiệt hại là 462 triệu USD, tăng so với cùng kỳ năm ngoái khoảng 20,63% so với quý đầu tiên của năm 2023 (khoảng 383 USD). triệu). Báo cáo này nhằm mục đích tổ chức và phân tích tình trạng bảo mật, các sự kiện lớn và xu hướng bảo mật của ngành Web3 toàn cầu trong quý 1 năm 2024, cung cấp cho độc giả những thông tin hữu ích và ý tưởng mới, đồng thời góp phần vào sự phát triển an toàn và lành mạnh của Web3.

2. Phân tích sự cố bảo mật

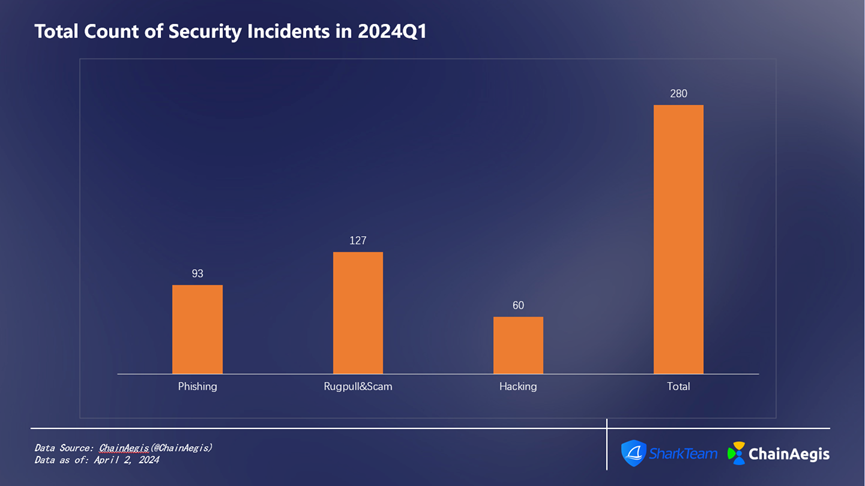

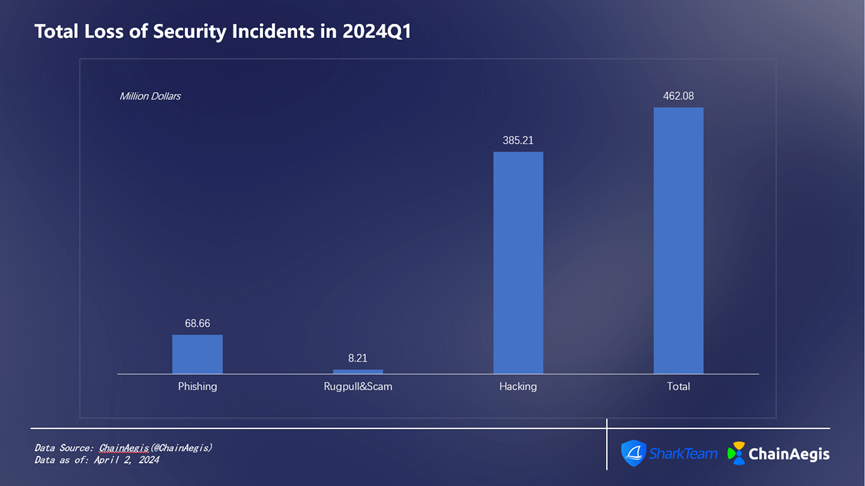

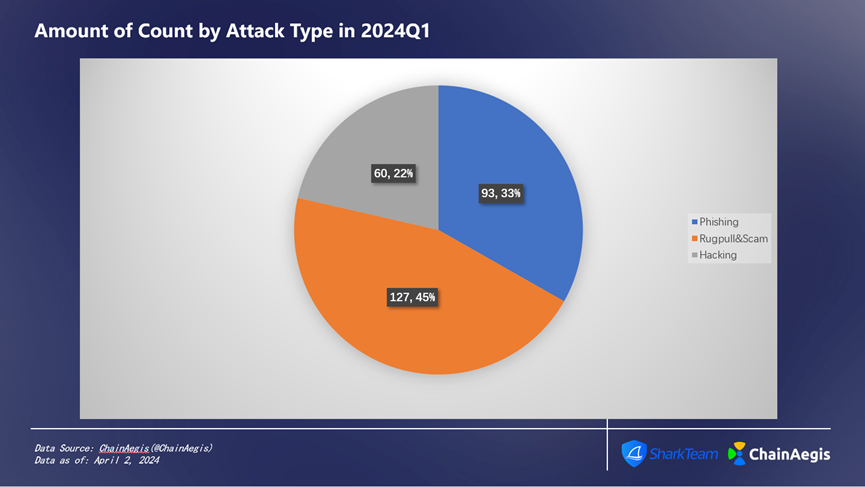

Theo dữ liệu từ nền tảng phân tích bảo mật trên chuỗi ChainAegis của SharkTeam, tổng cộng 280 sự cố bảo mật đã xảy ra trong lĩnh vực Web3 trong quý 1 năm 2024 (Hình 1), với tổng thiệt hại hơn 462 triệu đô la Mỹ (Hình 2) So với cùng kỳ năm ngoái, an ninh Tần suất các sự kiện tăng khoảng 32,70% và số lượng tổn thất tăng khoảng 20,63%.

Figure 1 :Total Count of Security Incidents in 2024 Q1

Figure 2 :Total Loss of Security Incidents in 2024 Q1

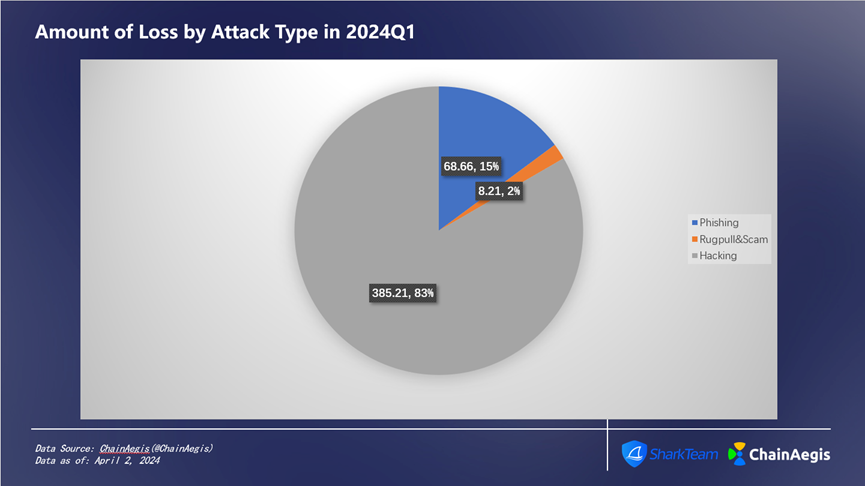

Tổng cộng có 60 cuộc tấn công của hacker đã xảy ra trong Quý 1 năm 2024, tăng 140% so với Quý 1 năm 2023 và số tiền thiệt hại lên tới 385 triệu USD, chiếm 83% (Hình 3), tăng so với cùng kỳ năm trước. 6,35% so với Quý 1 năm 2023 (362 triệu).

Tổng cộng có 127 trường hợp kéo thảm xảy ra, tăng 323,33% so với quý 1 năm 2023 (30 trường hợp), nhưng số tiền thiệt hại giảm 59,44%, tổng trị giá 8,21 triệu USD, chiếm 2% tổng số tiền thiệt hại trong quý 1.

Tổng cộng có 93 cuộc tấn công lừa đảo đã xảy ra trong Quý 1, tăng so với cùng kỳ năm trước, với thiệt hại lên tới khoảng 68,66 triệu USD, chiếm khoảng 15%.

Figure 3 :Amount of Loss by Attack Type in 2024 Q1

Figure 4 :Amount of Count by Attack Type in 2024 Q1

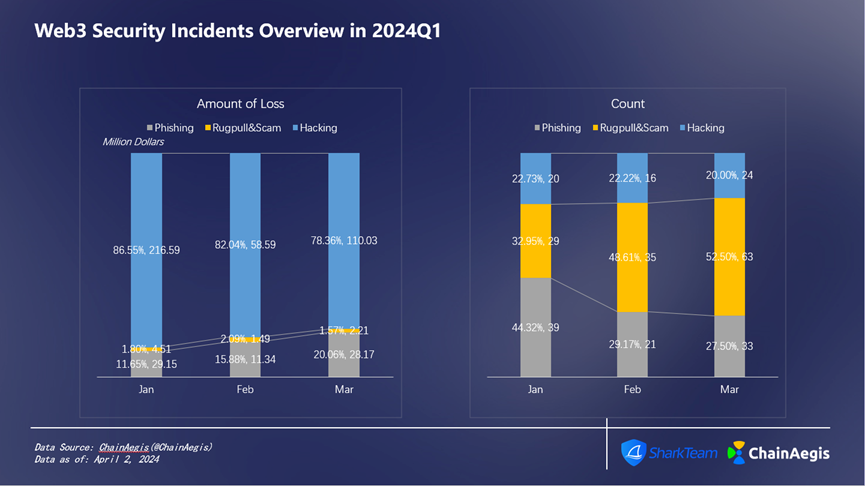

Nhìn vào quý 1 theo tháng (như trong Hình 5), khoản lỗ trong tháng 1 là nghiêm trọng nhất, vượt quá 250 triệu USD, cao hơn nhiều so với tháng 2 (71,42 triệu USD) và tháng 3 (140 triệu USD). Trong số đó, 88 sự cố an ninh xảy ra trong tháng 1, cao hơn một chút so với 72 sự cố trong tháng 2 và thấp hơn một chút so với 120 sự cố trong tháng 3. Có thể thấy số tiền thiệt hại của một sự cố an ninh trong tháng 1 là cao nhất. Phương thức tấn công tốn kém nhất trong tháng 1 là hack, với tổng số 20 vụ hack gây thiệt hại 217 triệu USD. Đồng thời, tháng 1 cũng chứng kiến tỷ lệ tấn công lừa đảo cao, với tổng số 39 cuộc tấn công lừa đảo, nhưng tổn thất tương đối nhỏ, tổng cộng 29,15 triệu USD. Tần suất chung của các sự cố an ninh và số lượng tổn thất trong tháng 2 ở mức thấp hơn so với tháng 1 và tháng 3.

Figure 5 :Web3 Security Incidents Overview in 2024 Q1

2.1 Tin tặc tấn công

Có 60 vụ tấn công trong quý đầu tiên, với tổng thiệt hại là 385 triệu USD. Trong đó, tổn thất nghiêm trọng nhất là 217 triệu USD vào tháng 1. Nguyên nhân chính là do có tổng cộng 2 khoản lỗ vốn lớn xảy ra trong tháng 1.

(1) Vào ngày 1 tháng 1 năm 2024, dự án cầu nối chuỗi chéo Orbit Chain đã bị tấn công mạng, dẫn đến việc đánh cắp số tiền điện tử trị giá khoảng 81,5 triệu đô la Mỹ. Vụ việc liên quan đến 5 giao dịch riêng biệt, mỗi giao dịch hướng đến một địa chỉ ví khác nhau. Các dòng quỹ trái phép bao gồm 50 triệu đô la tiền ổn định (bao gồm 30 triệu đô la USDT, 10 triệu đô la DAI và 10 triệu đô la USDC), 231 wBTC trị giá khoảng 10 triệu đô la và khoảng 21,5 triệu đô la của 9500 Ethereum.

(2) Vào ngày 31 tháng 1 năm 2024, bốn ví của người đồng sáng lập Ripple Chris Larsen đã bị tấn công và tổng cộng 237 triệu XRP, tương đương khoảng 112,5 triệu USD, đã bị đánh cắp. Phân tích trên chuỗi của ChainAegis cho thấy số tiền bị đánh cắp đã được chuyển qua MEXC, Gate, Binance, Kraken, OKX, HTX, HitBTC, v.v. Đây là vụ trộm tiền điện tử lớn nhất năm 2024 cho đến nay và là vụ trộm tiền điện tử lớn thứ 20 trong thế giới tiền điện tử cho đến nay. Giá XRP đã giảm khoảng 4,4% trong 24 giờ sau vụ việc.

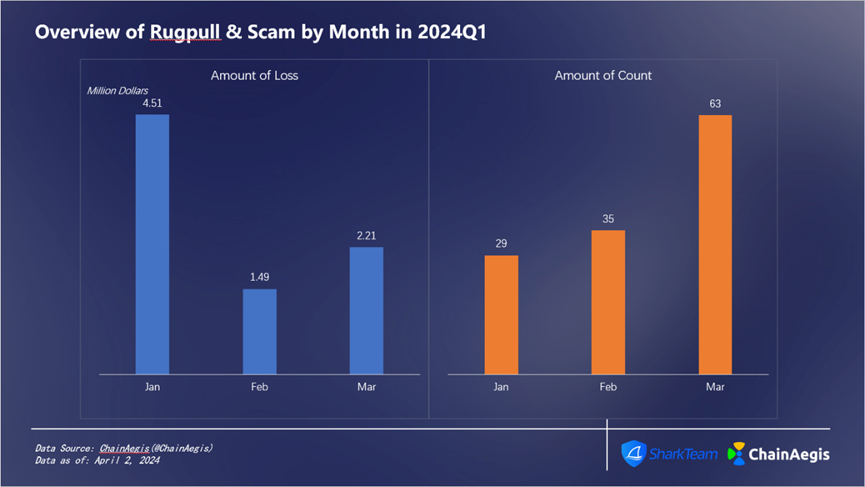

2.2 Rug Pull & Scams

Như được hiển thị trong hình bên dưới (Hình 6), sự cố Rugpull Scam đã xảy ra với 29 trường hợp trong tháng 1 và sau đó tăng dần theo từng tháng, với khoảng 63 trường hợp trong tháng 3; thiệt hại trong tháng 1 là khoảng 4,51 triệu USD và thiệt hại trong tháng 2 là khoảng 4,51 triệu USD. khoảng 1,49 triệu USD. Theo phân tích của ChainAegis, các sự kiện tập trung ở các chuỗi chính thống Ethereum và BNB Chain. Tần suất xảy ra các sự kiện Rug Pull trong dự án Chuỗi BNB cao hơn nhiều so với Ethereum.

Ngoài ra, vào ngày 25 tháng 2, dự án GameFi RiskOnBlast của hệ sinh thái Blast đã trải qua Rugpull. Theo phân tích của ChainAegis, địa chỉ của RiskOnBlast 0x 1 EeB 963133 f 657 Ed 3228 d 04 b 8 CD 9 a 13280 EFC 558 đã huy động được tổng cộng 420 ETH từ ngày 22 đến ngày 24, trị giá khoảng 1,25 triệu USD, nhưng sau đó đã được đổi thành DAI và chuyển nó đến địa chỉ gửi tiền của các sàn giao dịch như ChangeNOW, MEXC, Bybit, v.v. để rút tiền.

Figure 6 :Overview of Rugpull & Scam by Month in 2024 Q1

2.3 Tấn công lừa đảo

Như minh họa trong hình bên dưới (Hình 7), các cuộc tấn công lừa đảo xảy ra với tần suất cao nhất trong tháng 1, với tổng số 39 trường hợp, gây thiệt hại khoảng 29,15 triệu USD; tháng 2 có tần suất thấp nhất với 21 cuộc tấn công, gây thiệt hại khoảng 11,34 triệu USD; . SharkTeam nhắc nhở mọi người rằng trong thị trường tăng giá, thị trường đang sôi động và có nhiều cơ hội airdrop. Tuy nhiên, mọi người phải cảnh giác hơn để tránh bị tấn công bởi các nhóm lừa đảo tích cực như Angel Drainer và Pink Drainer. cẩn thận khi chuyển nhượng và ủy quyền.

Figure 7 :Overview of Phishing by Month in 2024 Q1

3. Phân tích trường hợp điển hình

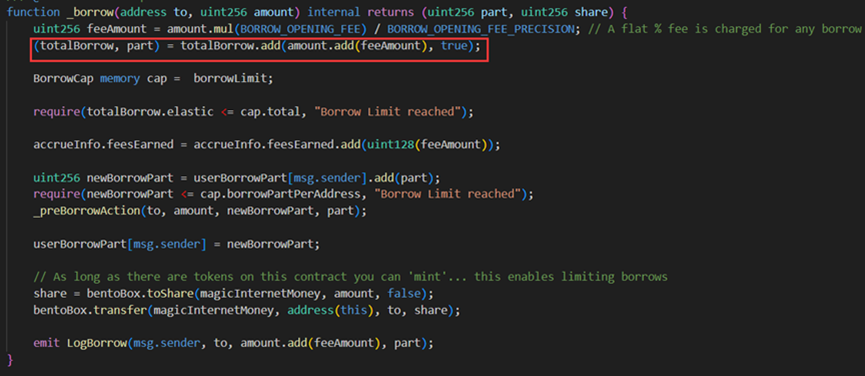

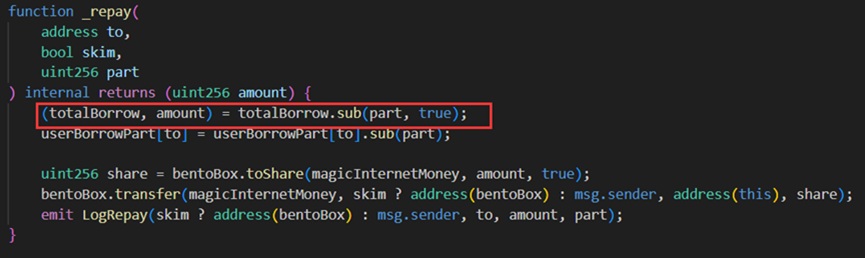

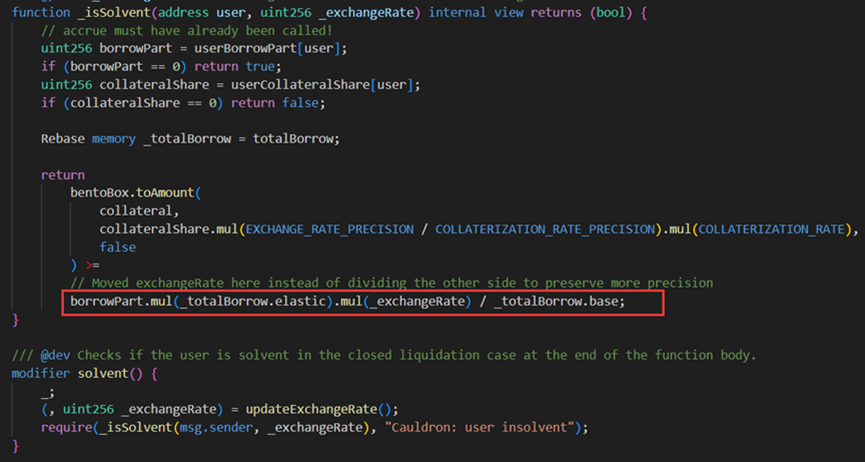

3.1 Lỗ hổng tính toán độ chính xác của hợp đồng

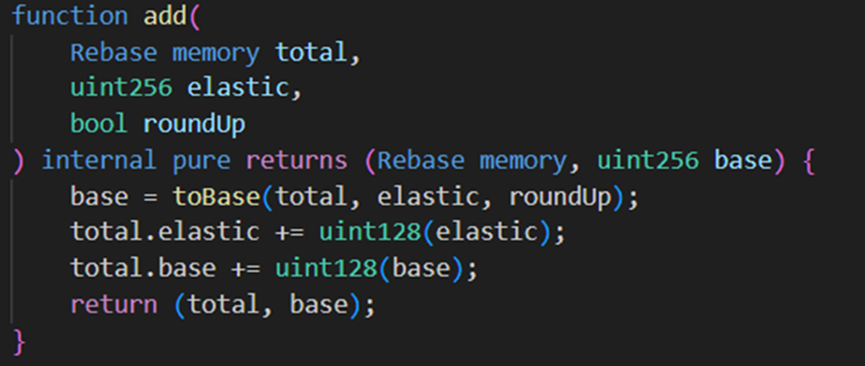

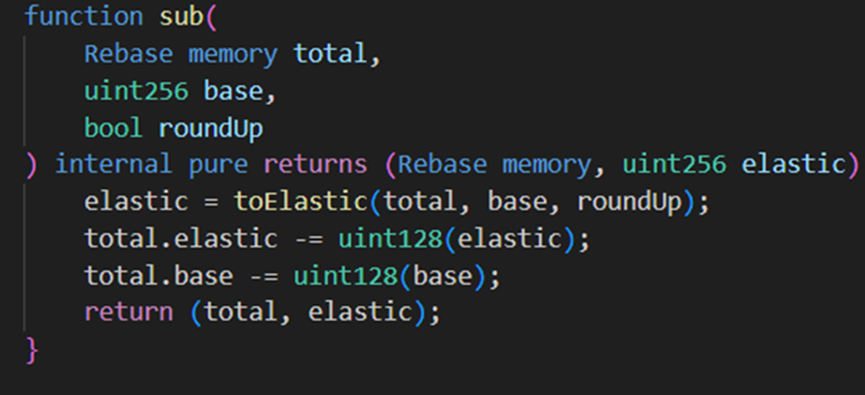

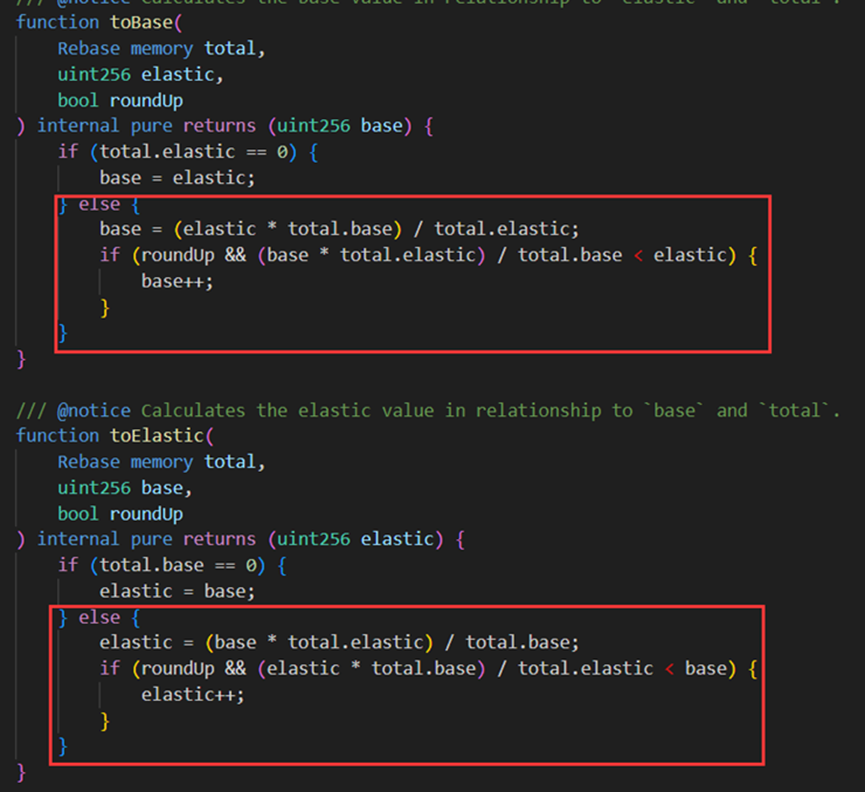

Vào ngày 30 tháng 1 năm 2024, MIM_SPELL bị tấn công cho vay nhanh và mất 6,5 triệu USD do lỗ hổng tính toán chính xác. Nguyên nhân của cuộc tấn công là do có lỗ hổng về tính chính xác của hợp đồng thông minh của dự án khi tính toán các biến số khoản vay, khiến các biến chính co giãn và giá trị cơ sở bị thao túng và mất cân bằng, dẫn đến các vấn đề khi tính toán số tiền thế chấp và khoản vay, và cuối cùng là cho vay quá mức tiền tệ MIM.

Hàm vay và hàm trả nợ trong hợp đồng bị tấn công (0x 7259 e 1520) đều sử dụng làm tròn khi tính toán các biến co giãn và biến cơ sở.

Kẻ tấn công (0x 87 F 58580) trước tiên đặt biến đàn hồi và biến cơ sở tương ứng thành 0 và 97 bằng cách hoàn trả các khoản vay của người dùng khác.

Sau đó, hàm mượn và hàm trả nợ được gọi liên tục và số lượng tham số là 1. Khi hàm mượn được gọi lần đầu tiên, vì elastic= 0, logic if ở trên sẽ được thực thi và trả về hàm add. Điều này dẫn đến co giãn = 1, cơ sở = 98.

Sau đó, kẻ tấn công (0x 87 F 58580) gọi hàm mượn và chuyển vào 1. Vì elastic= 1, logic else sẽ được thực thi và giá trị trả về được tính là 98. Theo cách này, khi quay lại hàm add, elastic = 2, biến cơ sở thành 196.

Nhưng tại thời điểm này, kẻ tấn công (0x 87 F 58580) gọi hàm trả nợ và chuyển vào 1. Vì elastic=2, logic else sẽ được thực thi ban đầu biến co giãn được tính toán là 1* 2/98 = 0, nhưng do tìm nạp lên bên dưới Bước hoàn chỉnh này dẫn đến giá trị trả về được tính toán là 1, do đó khi chúng ta quay lại hàm phụ, biến đàn hồi sẽ thay đổi về 1 và biến cơ sở là 195.

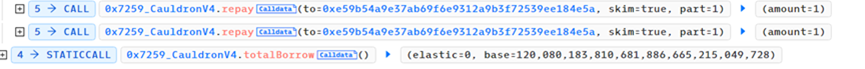

Có thể thấy, sau vòng lặp vay-trả nợ, biến đàn hồi không thay đổi và biến cơ sở tăng gần gấp đôi, lợi dụng lỗ hổng này, tin tặc thường xuyên thực hiện các vòng lặp chức năng vay-trả nợ và cuối cùng gọi trả nợ lần nữa, cuối cùng tạo ra đàn hồi= 0. cơ sở = 120080183810681886665215049728.

Khi tỷ lệ giữa biến đàn hồi và biến Cơ sở mất cân bằng nghiêm trọng, kẻ tấn công (0x 87 F 58580) có thể cho vay một lượng lớn mã thông báo MIM sau khi thêm một lượng tài sản thế chấp rất nhỏ để hoàn thành cuộc tấn công.

3.2 Tấn công lừa đảo DeGame và nhóm lừa đảo Pink Drainer

Vào tháng 3 năm 2024, một người dùng Web3 đã vô tình nhấp vào liên kết lừa đảo được đăng bởi tài khoản chính thức của DeGame và bị thiệt hại.

Sau đó, người dùng nhầm tưởng rằng DeGame đã thực hiện hành vi trộm cắp trong quá trình này nên đã tiết lộ vụ việc trên Twitter. Một nhóm KOL, phương tiện truyền thông và một số lượng đáng kể người dùng tiếp tục lan truyền vụ việc mà không hề hay biết, điều này đã ảnh hưởng đến hình ảnh thương hiệu của DeGame và. Danh tiếng của nền tảng đã có tác động lớn.

Sau sự việc, DeGame đã đưa ra một kế hoạch khẩn cấp nhằm giúp đỡ người dùng nạn nhân cố gắng lấy lại tài sản của mình.Câu chuyện về cuộc tấn công lừa đảo của DeGame đại khái như sau:

(1) Từ 4h00 đến 9h30 ngày 14/3, thông tin chính thức của DeGame Một người dùng báo cáo rằng anh ta đã mất khoảng 57 PufETH sau khi nhấp vào liên kết airdrop;

(2) Các nhà điều hành Twitter chính thức của DeGame đã phát hiện ra liên kết lừa đảo trên nền tảng này sau 9:30 sáng và xóa nó. Đồng thời, DeGame đã đồng bộ hóa tin tức đến tất cả người dùng thông qua mạng xã hội và cộng đồng chính thức, đồng thời đưa ra thông báo nhắc nhở.

(3) Người dùng nạn nhân đã duyệt liên kết trang web lừa đảo và văn bản giải thích do kẻ tấn công đăng trong khoảng thời gian bất thường trên tài khoản Twitter chính thức của DeGame. Anh ta đã vô tình tin rằng liên kết này thực sự được tổ chức bởi quan chức DeGame cùng với các bên dự án khác. hoạt động airdrop mã thông báo, sau khi nhấp vào liên kết và làm theo lời nhắc cài sẵn của kẻ tấn công, tài sản đã bị mất.

(4) Sau khi người dùng nhấp vào trang web lừa đảo để kết nối với ví, trang web sẽ tự động phát hiện xem có tài sản trong địa chỉ ví hay không. Nếu có tài sản, chữ ký giao dịch Phê duyệt Mã thông báo Cấp phép sẽ bật lên trực tiếp. Điều khác với chữ ký giao dịch thông thường là chữ ký này hoàn toàn không được tải lên chuỗi, hoàn toàn ẩn danh và có khả năng được sử dụng theo cách bất hợp pháp. Ngoài ra, người dùng không cần phải có sự ủy quyền trước để tương tác với hợp đồng ứng dụng bằng cách đính kèm chữ ký ủy quyền (Permit).

(5) Trong vụ trộm cắp này, hacker lừa đảo đã lấy được chữ ký giao dịch phê duyệt mã thông báo cấp phép được người dùng bị đánh cắp ủy quyền cho địa chỉ hợp đồng lừa đảo 0x d 560 b 5325 d 6669 aab 86 f 6 d 42 e 156133 c 534 cde 90 và Gửi Cho phép giao dịch tấn công và gọi Phê duyệt để nhận được ủy quyền mã thông báo và sau đó chuyển số tiền bị đánh cắp.

(6) Nhà cung cấp các công cụ lừa đảo là nhóm hacker Pink Drainer. Pink Drainer là một phần mềm độc hại dưới dạng dịch vụ (MaaS) cho phép kẻ tấn công nhanh chóng thiết lập các trang web độc hại và lấy thông tin thông qua phần mềm độc hại. Khoảng 25% số tiền bị đánh cắp trong giao dịch bị đánh cắp này đã được chuyển đến PinkDrainer: Wallet 2, đây là địa chỉ ví số 2 của nhóm lừa đảo PinkDrainer. Đây là địa chỉ tự động được kẻ thực hiện lừa đảo cấp cho PinkDrainer sau khi sử dụng công cụ lừa đảo. của nhóm lừa đảo PinkDrainer được chia thành.

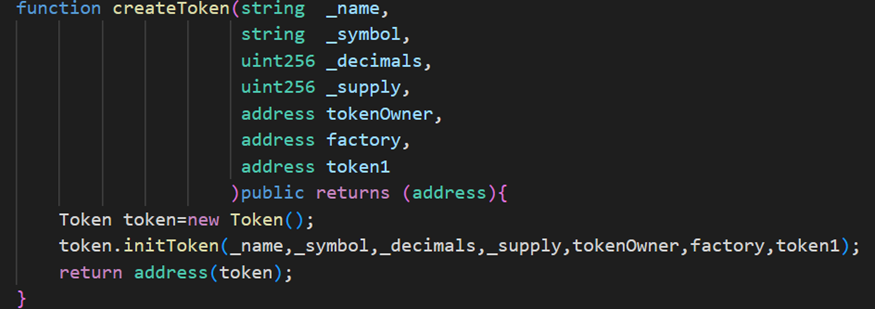

3.3 Rugpull hàng loạt dẫn đến số lượng sự kiện tăng đột biến

Sự gia tăng số lượng sự cố Rugpull vào năm 2024 liên quan nhiều đến việc tạo ra hàng loạt mã thông báo Rugpull theo hợp đồng với nhà máy RugPull. Nhóm nghiên cứu bảo mật của SharkTeam đã tiến hành phân tích chi tiết về các sự cố Rugpull này. Trong quá trình phân tích, chúng tôi nhận thấy rằng hợp đồng nhà máy Rugpull trên Chuỗi BNB đã bắt đầu hơn 70 sự kiện Rugpull trong tháng qua thường có các đặc điểm hành vi sau:

(1) Các mã thông báo này được tạo bởi hoạt động createToken của hợp đồng sản xuất mã thông báo. Trong hàm createToken, các tham số sau cần được chuyển vào khi tạo mã thông báo: tên mã thông báo, ký hiệu mã thông báo, độ chính xác, nguồn cung cấp, địa chỉ chủ sở hữu mã thông báo, địa chỉ hợp đồng nhà máy để tạo cặp mã thông báo và địa chỉ stablecoin BUSD-T. Trong số đó, hợp đồng nhà máy tạo ra cặp mã thông báo sử dụng hợp đồng nhà máy của PancakeSwap và mỗi mã thông báo có một địa chỉ chủ sở hữu khác nhau.

(2) Chủ sở hữu token sử dụng các địa chỉ khác để mua và bán token Rugpull theo đợt. Trong hoạt động mua và bán, tính thanh khoản của mã thông báo tăng đáng kể và giá tăng dần.

(3) Quảng cáo thông qua lừa đảo và các phương pháp khác để thu hút số lượng lớn người dùng mua. Khi tính thanh khoản tăng lên, giá mã thông báo sẽ tăng gấp đôi.

(4) Khi giá của token đạt đến một giá trị nhất định, chủ sở hữu token sẽ tham gia thị trường và thực hiện thao tác bán để thực hiện rugpull.

Đằng sau chuỗi hành vi này là một nhóm lừa đảo Web3 với sự phân công lao động rõ ràng, hình thành chuỗi ngành công nghiệp đen, chủ yếu liên quan đến thu thập điểm nóng, phát hành tiền tự động, giao dịch tự động, tuyên truyền sai sự thật, tấn công lừa đảo, thu hoạch Rugpull và các liên kết khác. Các token Rugpull giả được phát hành có liên quan chặt chẽ đến các sự kiện nóng trong ngành và rất khó hiểu và mang tính xúi giục. Người dùng cần luôn cảnh giác, duy trì lý trí và tránh thua lỗ.

4. Tóm tắt

Tổng thiệt hại do sự cố bảo mật trong quý 1 năm 2024 lên tới 462 triệu USD. Các yếu tố như giá tiền tệ tăng trong quý này có tác động nhất định đến mức tăng tổng số tiền, nhưng nhìn chung, tình hình bảo mật của Web3 là không. lạc quan. Các lỗ hổng logic hợp đồng thông minh, chuỗi công nghiệp đen Rugpull, các cuộc tấn công lừa đảo, v.v. là những nguyên nhân chính đe dọa tính bảo mật của tài sản được mã hóa của người dùng. Chúng tôi hy vọng rằng người dùng và dự án Web3 có thể cải thiện nhận thức về bảo mật của họ càng sớm càng tốt và giảm thiểu tổn thất.

About us

Tầm nhìn của SharkTeam là bảo vệ thế giới Web3. Nhóm bao gồm các chuyên gia bảo mật giàu kinh nghiệm và các nhà nghiên cứu cấp cao từ khắp nơi trên thế giới, những người thành thạo lý thuyết cơ bản về blockchain và hợp đồng thông minh. Nó cung cấp các dịch vụ bao gồm nhận dạng và ngăn chặn rủi ro, kiểm toán hợp đồng thông minh, KYT/AML, phân tích trên chuỗi, v.v. và đã tạo ra nền tảng chặn và nhận dạng rủi ro thông minh trên chuỗi ChainAegis, có thể chống lại Mối đe dọa liên tục nâng cao một cách hiệu quả (Nâng cao). Persistent Threat) trong thế giới Web3. , APT). Nó đã thiết lập mối quan hệ hợp tác lâu dài với những người chơi chủ chốt trong các lĩnh vực khác nhau của hệ sinh thái Web3, như Polkadot, Moonbeam, Polygon, Sui, OKX, imToken, Collab.Land, TinTinLand, v.v.

Trang web chính thức:https://www.sharkteam.org

Twitter:https://twitter.com/sharkteamorg

Telegram:https://t.me/sharkteamorg

Discord:https://discord.gg/jGH9xXCjD