SharkTeam đã tiến hành phân tích kỹ thuật về sự cố này ngay lập tức và tóm tắt các biện pháp phòng ngừa an ninh. Chúng tôi hy vọng rằng các dự án tiếp theo có thể học hỏi từ điều này và cùng nhau xây dựng tuyến phòng thủ an ninh cho ngành công nghiệp blockchain.

1. Phân tích các sự kiện tấn công

OKX: Hợp đồng tổng hợp Dex: 0x 70 cbb 871 e 8 f 30 fc 8 ce 23609 e 9 e 0 ea 87 b 6 b 222 f 58

Hợp đồng proxy có thể nâng cấp: 0x55b35bf627944396f9950dd6bddadb5218110c76

Proxy Admin Owner: 0xc82Ea2afE1Fd1D61C4A12f5CeB3D7000f564F5C6

Hợp đồng quản trị proxy: 0x3c18F8554362c3F07Dc5476C3bBeB9Fdd6F6a500

Địa chỉ người khởi xướng tấn công: 0xFacf375Af906f55453537ca31fFA99053A010239

Địa chỉ dòng quỹ 1: 0x1f14e38666cdd8e8975f9acc09e24e9a28fbc42d

Địa chỉ dòng vốn 2: 0x0519eFACB73A1f10b8198871E58D68864e78B8A5

Proxy độc hại Hợp đồng chính 1: 0x5c4794d9f34fb74903cfafb3cff6e4054b90c167

Proxy độc hạiHợp đồng chính 2: 0xF36C407F3C467e9364Ac1b2486aA199751BA177D

Người tạo hợp đồng Proxy độc hại: 0x5A58D1a81c73Dc5f1d56bA41e413Ee5288c65d7F

Một trong những giao dịch khai thác: 0x570cf199a84ab93b33e968849c346eb2b761db24b737d44536d1bcb010bca69d

Quá trình tấn công:

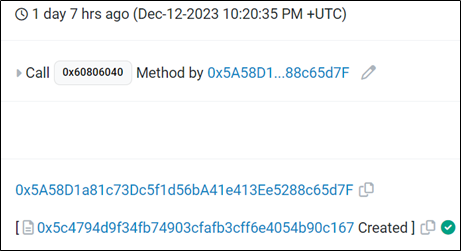

1. Vào lúc 22:20:35 ngày 12/12/2023, EOA (0x 5 A 58 D 1 a 8) đã tạo hợp đồng ProxyMain (0x 5 c 4794 d 9);

2. Vào lúc 22:23:47 ngày 12 tháng 12 năm 2023, Chủ sở hữu quản trị proxy (0xc82Ea2af) đã nâng cấp hợp đồng DEXProxy lên hợp đồng thực thi mới (0x5c4794d9) thông qua Quản trị viên proxy (0x3c18F855);

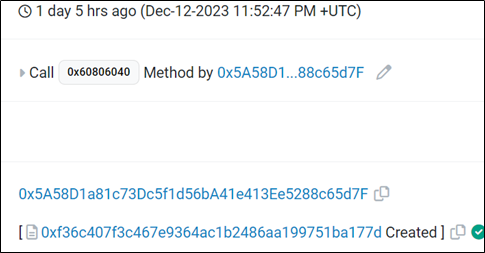

3. Vào lúc 23:52:47 ngày 12 tháng 12 năm 2023, EOA (0x5A58D1a8) đã tạo hợp đồng ProxyMain (0xF36C407F);

4. Vào lúc 23:53:59 ngày 12 tháng 12 năm 2023, Chủ sở hữu quản trị proxy (0xc82Ea2af) đã nâng cấp hợp đồng DEXProxy lên hợp đồng thực thi mới (0xF36C407F) thông qua Quản trị viên proxy (0x3c18F855);

5. Mục đích của 2 lần nâng cấp hợp đồng này là như nhau, chức năng của hợp đồng mới là gọi hàm ClaimTokens của hợp đồng TokenApprove để hoàn tất việc chuyển giao.

2. Phân tích nguyên tắc tấn công

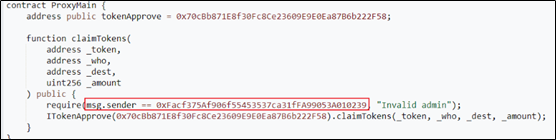

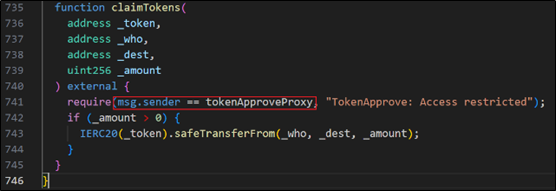

1. Khi thực thi hợp đồng ProxyMain, trước tiên hãy hạn chế người gọi hợp đồng ở địa chỉ của kẻ tấn công (0xFacf375A), sau đó thực thi chức năng ClaimTokens của hợp đồng Dex Aggregator;

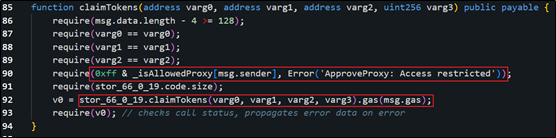

2. Trong chức năng ClaimTokens của hợp đồng Dex Aggregator, do hợp đồng chưa có nguồn mở trên Etherscan nên chúng tôi đã lấy được mã nguồn của nó thông qua quá trình dịch ngược. Như bạn có thể thấy từ đoạn mã, hàm ClaimTokens sẽ xác minh xem tác nhân có đáng tin cậy hay không. Sau khi được xác minh, nó sẽ gọi hàm OKX DEX: TokenApprove;

3. Trong hàm OKX DEX: TokenApprove, thường phát hiện xem người gọi có phải là Proxy đáng tin cậy hay không. Tương tự như xác minh Proxy đáng tin cậy trước đó, miễn là Proxy đáng tin cậy và người dùng đã ủy quyền TokenApprove, kẻ tấn công có thể lấy cắp tiền của người dùng được ủy quyền.

3. Theo dõi tài sản trên chuỗi

Các cuộc tấn công và chuyển giao tài sản chủ yếu tập trung vào 3 địa chỉ sau:

Địa chỉ tấn công: 0xFacf375Af906f55453537ca31fFA99053A010239 (OKX Exploiter);

Địa chỉ thanh toán: 0x1F14E38666cDd8e8975f9acC09e24E9a28fbC42d (OKX Exploiter 2);

Địa chỉ thanh toán: 0x0519eFACB73A1f10b8198871E58D68864e78B8A5 (OKX Exploiter 3).

Trong cuộc tấn công này, địa chỉ tấn công chỉ chịu trách nhiệm liên tục gọi hàm ClaimTokens của hợp đồng TokenApprove để bắt đầu chuyển khoản và hoàn tất việc thu thập thông qua hai địa chỉ thanh toán.

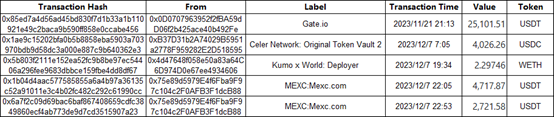

1. Địa chỉ tấn công: 0xFacf375Af906f55453537ca31fFA99053A010239 (OKX Exploiter) lịch sử giao dịch trước khi phát động tấn công:

Inflow:

Outflow:

Chuyển lần lượt 20419 USDT và 1173 USDT sang 0x4187b2daf33764803714D22F3Ce44e8c9170A0f3 và chuyển sang 0x7A thông qua địa chỉ trung gian 0x4A0cF014849702C0c3c46C2df90F0CAd1E504328, Railgun:Relay và nhiều địa chỉ trung gian 20527ba5a749b3b054a821950Bfcc2C01b959f, địa chỉ này có tần suất chuyển cao trị giá hơn một nghìn, sau đó chuyển 300.000 USDT mỗi địa chỉ tới 0x6b8DEfc76faA33EC11006CEa5176B1cec2078DfE, theo sau là nhiều địa chỉ có nhãn OKX, ví dụ:

0x3D55CCb2a943d88D39dd2E62DAf767C69fD0179F(OKX 23)

0x68841a1806fF291314946EebD0cdA8b348E73d6D(OKX 26)

0xBDa23B750dD04F792ad365B5F2a6F1d8593796f2(OKX 21)

0x276cdBa3a39aBF9cEdBa0F1948312c0681E6D5Fd(OKX 22)

....

Ngoài ra, địa chỉ này còn chuyển một số USDT qua Railgun:Relay và trao đổi coin thông qua Uniswap.

2. Địa chỉ thanh toán 1: 0x1F14E38666cDd8e8975f9acC09e24E9a28fbC42d (OKX Exploiter 2):

Inflow:

Outflow:

Qua 4 địa chỉ:

0xBbEa72B68138B9a1c3fec2f563E323d025510A4c

0x141F12aB25Fcd1c470a2ede34ad4ec49718B5209

0xFD681A9aA555391Ef772C53144db8404AEC76030

0x17865c33e40814d691663bC292b2F77000f94c34

Phân bổ số tiền, sau đó sử dụng địa chỉ có nhãn Railgun:Relay Railgun: Kho bạc để chuyển và cuối cùng chuyển 410204.0 USDT sang Chuỗi thông minh BNB thông qua địa chỉ có nhãn Stargate.

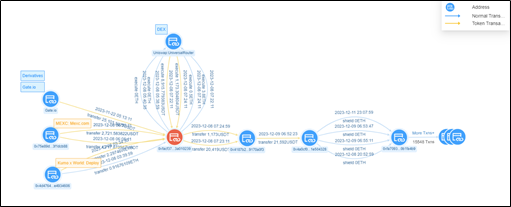

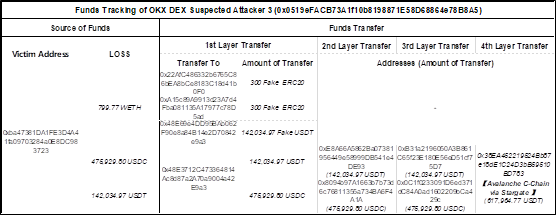

3. Địa chỉ thanh toán 2: 0x0519eFACB73A1f10b8198871E58D68864e78B8A5 (OKX Exploiter 3)

qua địa chỉ trung gian 0x48E3712C473364814Ac8d87a2A70a9004a42E9a3

Chuyển 620.000 USDT sang

0xE8A66A5862Ba07381956449e58999DB541e4DE93

và 0x8094b97A1663b7b73d6c76811355a734BA6F4A1A,

Sau đó 2 địa chỉ này lần lượt được chuyển sang 2 địa chỉ mới:

0xB31a2196050A3B861C65f23E180E56eD51cf75D7

và 0x0C1f0233091D6ed371dC84A0ad1602209bCa429c,

Cuối cùng, 617964.77 đã được chuyển đến Avalanche C-Chain thông qua địa chỉ có nhãn Stargate.

Hacker có thể đã mở tài khoản và thực hiện giao dịch trên nhiều sàn giao dịch như OKX, Gate.io, MEXC, đồng thời có thể tiến hành thu thập bằng chứng KYC có mục tiêu. Địa chỉ.

4. Đề xuất an toàn

Nguyên nhân cốt lõi của cuộc tấn công này là do rò rỉ khóa riêng của Chủ sở hữu quản trị proxy (0x c 82 Ea 2 af), dẫn đến việc kẻ tấn công phải nâng cấp Proxy độc hại. Do việc nâng cấp hợp đồng thực thi độc hại mới, hợp đồng này được liệt kê là proxy đáng tin cậy. TokenApprove phát hiện rằng việc thực thi hợp đồng có ác ý là đáng tin cậy, vì vậy kẻ tấn công có thể đánh cắp số tiền mà người dùng đã ủy quyền quá nhiều cho TokenApprove. Vì vậy, hãy đảm bảo giữ khóa riêng của các địa chỉ tài khoản quan trọng.

About Us

Tầm nhìn của SharkTeam là bảo vệ thế giới Web3. Nhóm bao gồm các chuyên gia bảo mật giàu kinh nghiệm và các nhà nghiên cứu cấp cao từ khắp nơi trên thế giới, những người thành thạo lý thuyết cơ bản về blockchain và hợp đồng thông minh. Nó cung cấp các dịch vụ bao gồm phân tích dữ liệu lớn trên chuỗi, cảnh báo rủi ro trên chuỗi, kiểm toán hợp đồng thông minh, phục hồi tài sản tiền điện tử và các dịch vụ khác, đồng thời đã xây dựng nền tảng cảnh báo rủi ro và phân tích dữ liệu lớn trên chuỗi ChainAegis. phân tích biểu đồ chuyên sâu và có thể chống lại Mối đe dọa liên tục nâng cao (APT) một cách hiệu quả trong thế giới Web3. Nó đã thiết lập mối quan hệ hợp tác lâu dài với những người chơi chủ chốt trong các lĩnh vực khác nhau của hệ sinh thái Web3, như Polkadot, Moonbeam, Polygon, Sui, OKX, imToken, ChainIDE, v.v.

Trang web chính thức: https://www.sharkteam.org

Twitter:https://twitter.com/sharkteamorg

Discord:https://discord.gg/jGH9xXCjDZ

Telegram:https://t.me/sharkteamorg