Nhìn lại một năm qua, chúng ta đã chứng kiến nhiều kịch bản mới, ứng dụng mới và những thay đổi mới trong lĩnh vực mã hóa. Người chơi cũng đang dần tăng lên, nhưng vấn đề bảo mật luôn cản trở sự phát triển của ngành. Do đó, SlowMist đã sắp xếp các sự kiện an toàn lớn sẽ xuất hiện trong ngành vào năm 2022, đồng thời tiến hành phân tích và diễn giải tương ứng.

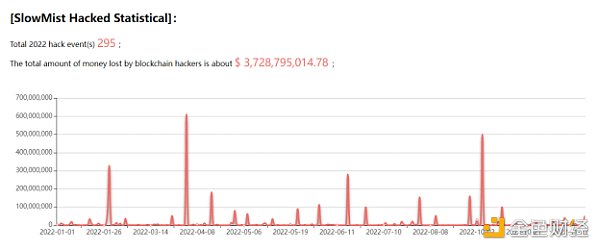

Theo kho lưu trữ sự kiện hack chuỗi khối SlowMist (SlowMist HackedMô tả hình ảnh

(Thống kê sự cố an ninh năm 2022)

Trong số đó, có 245 sự cố bảo mật của nhiều DeFi sinh thái, cầu nối chuỗi và NFT, 10 sự cố bảo mật của sàn giao dịch, 11 sự cố bảo mật của chuỗi công khai, 5 sự cố bảo mật của ví và 24 sự cố bảo mật thuộc các loại khác.

tiêu đề cấp đầu tiên

chuỗi công cộng

chuỗi công cộng

Chuỗi công khai là cơ sở hạ tầng quan trọng nhất trong lĩnh vực Web3 và nó cũng là một trong những đường đua cạnh tranh nhất trong ngành. Và bất ngờ lớn nhất vào năm 2022 là sự kiện Terra. Vào ngày 8 tháng 5, thị trường tiền điện tử đã chứng kiến một trong những vụ sụp đổ tàn khốc nhất trong lịch sử. Đợt bán tháo khổng lồ trị giá 285 triệu đô la đối với stablecoin thuật toán UST của mạng lưới Terra đã tạo ra một phản ứng dây chuyền. Giá token gốc LUNA của Terra đột nhiên lao dốc không báo trước, trong một ngày giá trị thị trường của Luna bốc hơi gần 40 tỷ đô la Mỹ, TVL của toàn bộ dự án sinh thái gần như về 0. Sự cố này có thể trở thành nút chết để bắt đầu mùa đông tiền mã hóa năm 2022.

DeFi / cầu nối chuỗi chéo

dựa theoDeFi LlamaDữ liệu cho thấy tính đến cuối tháng 12, tổng giá trị khóa của DeFi là khoảng 39,8 tỷ đô la Mỹ, giảm mạnh 75% so với cùng kỳ năm ngoái. Ethereum chiếm ưu thế với 58,5% trong toàn bộ DeFi TVL (23,3 tỷ USD), tiếp theo là TRON với TVL là 4,3 tỷ USD và BNB Chain (BNB) là 4,2 tỷ USD. Thật thú vị, vào tháng 5 năm 2022, TVL của Ethereum trong DeFi đã giảm 35%,dựa theo

dựa theoSlowMist HackedTheo thống kê, sẽ có khoảng 90 sự cố bảo mật trên BNBChaan vào năm 2022, với tổng thiệt hại khoảng 785 triệu đô la Mỹ, đứng đầu trong tất cả các nền tảng chuỗi về mức độ thiệt hại. Có khoảng 50 sự cố bảo mật trên Ethereum, với tổng thiệt hại khoảng 528 triệu đô la Mỹ, tiếp theo là khoảng 11 sự cố bảo mật trên Solana, với tổng thiệt hại khoảng 196 triệu đô la Mỹ.

dữ liệudữ liệudựa theo

dựa theoSlowMist HackedTheo thống kê, sẽ có 15 sự cố an ninh cầu xuyên chuỗi vào năm 2022, với thiệt hại lên tới 1,21 tỷ USD, chiếm 32,45% tổng thiệt hại trong năm 2022.

tiêu đề phụ

NFT

NFT sẽ hoạt động cực kỳ tốt vào năm 2022, theoNFTScanDữ liệu cho thấy số lượng giao dịch NFT trên Ethereum đạt 198 triệu trong cả năm, cao hơn đáng kể so với năm 2020 và 2021. Số lượng giao dịch NFT hàng năm trên BNBChain đạt 345 triệu và số lượng giao dịch NFT hàng năm trên Polygon đạt 793 triệu.

Mặt khác, theoSlowMist HackedTheo thống kê chưa đầy đủ, sẽ có khoảng 56 sự cố bảo mật theo dõi NFT vào năm 2022, với thiệt hại hơn 65,43 triệu đô la Mỹ, phần lớn là do tấn công lừa đảo, chiếm khoảng 40% (22 trường hợp), tiếp theo là Rug Kéo, chiếm khoảng 21% (trong số 12).

Ví/Nền tảng giao dịch

Vào ngày 8 tháng 2, Bộ Tư pháp Hoa Kỳ (DOJ) thông báo rằng họ đã tịch thu số bitcoin trị giá 3,6 tỷ đô la liên quan đến vụ hack sàn giao dịch tiền điện tử Bitfinex năm 2016. Ilya Lichtenstein, 34 tuổi và vợ, Heather Morgan, 31 tuổi, đã bị bắt ở New York và bị buộc tội âm mưu rửa tiền và lừa đảo. Đây cũng là vụ tịch thu tài chính lớn nhất từng được thực hiện bởi Bộ Tư pháp Hoa Kỳ.

Vào ngày 6 tháng 11, người sáng lập Binance, CZ, đã tweet rằng ông đã quyết định thanh lý tất cả FTT còn lại trên sổ sách, điều này đã gây ra một cuộc đối đầu giữa hai sàn giao dịch. Mặc dù Giám đốc điều hành Alameda và Giám đốc điều hành FTX SBF đã liên tiếp tweet để cố gắng ổn định niềm tin của người dùng và bác bỏ những tin tức bị lộ trước đó, nhưng điều đó vẫn khiến FTX phá sản nhanh chóng sau khi thanh khoản cạn kiệt. Cuối cùng, FTX đã bị sấm sét và SBF đã bị bắt. Sự mờ đục của các sàn giao dịch tập trung một lần nữa gây ra cuộc khủng hoảng niềm tin của mọi người và vấn đề thiếu giám sát thận trọng đã trở nên nổi bật hơn. Cho dù đó là sự bảo vệ chặt chẽ hơn cho người tiêu dùng hay các quy tắc rõ ràng hơn cho các tổ chức, tốc độ điều chỉnh sẽ trở nên rõ ràng hơn.

Sau cơn bão FTX, doanh số bán ví phần cứng đã tăng đáng kể và ví có số lượng người dùng lớn nhất, MetaMask, có 30 triệu người dùng hoạt động hàng tháng. dựa theoFinboldkhác

khác

Các tính năng không thể đảo ngược và ẩn danh của công nghệ chuỗi khối không chỉ bảo vệ hiệu quả quyền riêng tư mà còn cung cấp "chiếc ô bảo vệ" cho tội phạm mạng. Khi các khái niệm như metaverse và NFT trở nên phổ biến, các vụ lừa đảo và trộm cắp tiền điện tử thỉnh thoảng xảy ra. Nhiều tội phạm phát hành cái gọi là tài sản ảo dưới biểu ngữ chuỗi khối để thực hiện hành vi lừa đảo.

dữ liệudữ liệuVào năm 2021, trong số các phương thức thanh toán liên quan đến thanh toán gian lận, việc sử dụng tiền điện tử để thanh toán chỉ đứng sau chuyển khoản ngân hàng, đứng thứ hai, cao tới 750 triệu đô la Mỹ; vào năm 2020 và 2019, nó sẽ chỉ là 130 triệu đến 30 triệu Đô la Mỹ, đã tăng đáng kể qua từng năm. Xu hướng này là rõ ràng. Điều đáng chú ý là các giao dịch chuyển tiền điện tử đang gia tăng nhanh chóng trong các vụ lừa đảo "giết lợn". Vào năm 2021, 139 triệu đô la trong số tiền lừa đảo "giết lợn" sẽ được thanh toán bằng tiền điện tử, gấp 5 lần so với năm 2020 và 25 lần so với năm 2019.

Theo báo cáo của Ủy ban Thương mại Liên bang Hoa Kỳ (FTC)Báo cáo, trong hơn một năm kể từ đầu năm 2021, hơn 46.000 người đã báo cáo đã trải quatiền điện tửlừa đảo, với tổng thiệt hại hơn 1 tỷ đô la. Theo báo cáo, loại lừa đảo tiền điện tử phổ biến nhất là lừa đảo liên quan đến đầu tư, chiếm 575 triệu đô la trong tổng số 1 tỷ đô la và các loại tiền điện tử thường được trả cho những kẻ lừa đảo bao gồm BTC (70%), USDT (10%) và ETH (9%).

2. Phương pháp tấn công

Trong số 295 sự cố bảo mật, các phương thức tấn công chủ yếu được chia thành ba loại: các cuộc tấn công do lỗi thiết kế của chính dự án và các lỗ hổng hợp đồng khác nhau gây ra; các phương thức bao gồm Rug Pull, lừa đảo và các loại Lừa đảo; tổn thất tài sản do rò rỉ khóa riêng.

Phương thức tấn công phổ biến nhất vào năm 2022 là do lỗi thiết kế của chính dự án và các sơ hở hợp đồng khác nhau, khoảng 92 trường hợp, dẫn đến thiệt hại 1,06 tỷ đô la Mỹ, chiếm 40,5% tổng số. Trong số đó, quan trọng nhất là các cuộc tấn công do sử dụng các khoản vay chớp nhoáng, khoảng 19 trường hợp, dẫn đến thiệt hại 61,33 triệu đô la Mỹ.

Tỷ lệ xảy ra mất mát tài sản do đánh cắp khóa cá nhân là khoảng 6%, nhưng số tiền thiệt hại lên tới 746 triệu đô la Mỹ, chỉ đứng sau lỗ hổng hợp đồng. sự cố, tiếp theo là Harmony , tất cả đều từ cây cầu xuyên chuỗi.

Trong thế giới Web3, nhận thức về bảo mật của người dùng thường không đồng đều, điều này cũng dẫn đến các cuộc tấn công lừa đảo thường xuyên và đa dạng đối với người dùng. Ví dụ: những kẻ tấn công sử dụng các phương tiện độc hại để lấy các nền tảng truyền thông chính thức của nhiều dự án khác nhau (chẳng hạn như Discord, Twitter) làm tài khoản truyền thông chính thức của riêng chúng hoặc giả mạo và đăng các liên kết Mint và AirDrop lừa đảo, đồng thời đăng lại nội dung của các tài khoản chính thức thực theo thời gian để gây nhầm lẫn nghe nhìn. Ví dụ: sử dụng quảng cáo trên các công cụ tìm kiếm để quảng bá các trang web hoặc tên miền giả mạo và nội dung rất giống với tên miền chính thức để làm cho tên miền thật trông giống như thật; ví dụ: sử dụng email giả mạo và các hoạt động quà tặng hấp dẫn để dụ bạn tham gia trò chơi; liên kết tải xuống. Trong mọi trường hợp, điều cần thiết nhất là nâng cao nhận thức về bảo mật, đồng thời, khi phát hiện mình bị lừa, hãy chuyển tài sản càng sớm càng tốt, kịp thời ngăn chặn thiệt hại và lưu giữ bằng chứng, đồng thời tìm kiếm sự trợ giúp từ các cơ quan an ninh trong khu vực. ngành nếu cần thiết.

Thứ hai, và đáng ghê tởm nhất, là Rug Pull. Rug Pull thường có nghĩa là nhà phát triển dự án từ bỏ dự án và chạy trốn với số tiền, và thường thì bên dự án tích cực phạm tội. Nó có thể xảy ra theo nhiều cách: Ví dụ: khi nhà phát triển bắt đầu tính thanh khoản ban đầu, đẩy giá lên và sau đó rút thanh khoản, tiền do người dùng đầu tư bị cuốn đi, tài sản mã hóa bị bán phá giá và cuối cùng biến mất, và những người dùng đã đầu tư vào dự án cũng sẽ chịu tổn thất lớn. Một ví dụ khác là tung ra một trang web nhưng đóng nó sau khi thu hút hàng trăm ngàn tiền gửi. Vào năm 2022, sẽ có 50 sự cố RugPull, với thiệt hại khoảng 188 triệu đô la Mỹ, thường xảy ra trong các lĩnh vực sinh thái BSC và NFT.

Các phương pháp tương đối mới khác vào năm 2022 là tấn công bằng mã độc giao diện người dùng, tấn công DNS và chiếm quyền điều khiển BGP; điều kỳ lạ nhất là mất mát tài sản do lỗi cấu hình của con người.

3. Kỹ thuật lừa đảo/lừa đảo

Phần này chỉ chọn một số kỹ thuật lừa đảo/lừa đảo do SlowMist tiết lộ.

Dấu trang trình duyệt độc hại đánh cắp mã thông báo Discord

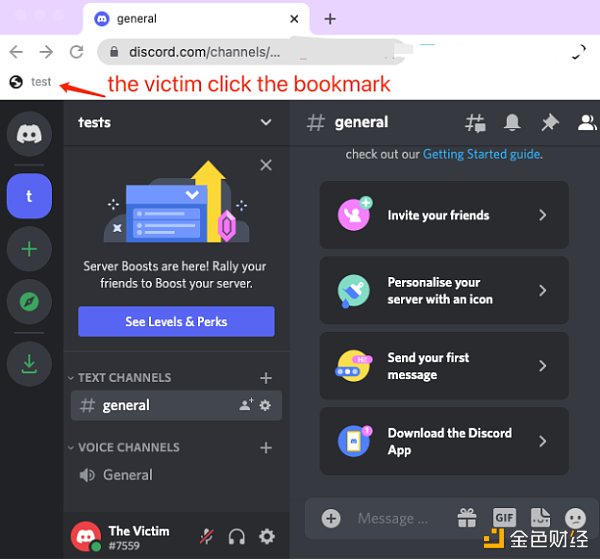

Các trình duyệt ngày nay đều có trình quản lý dấu trang riêng, mang đến sự tiện lợi nhưng cũng dễ bị kẻ tấn công khai thác. Bằng cách cẩn thận xây dựng một trang lừa đảo độc hại, bạn có thể chèn một đoạn mã JavaScript vào các dấu trang yêu thích của mình. Với điều này, bạn có thể làm hầu hết mọi việc, bao gồm lấy thông tin thông qua gói giao diện người dùng webpackChunkdiscord_app do Discord đóng gói. Khi người dùng Discord nhấp vào, mã JavaScript độc hại sẽ được thực thi trong miền Discord nơi người dùng được đặt và Mã thông báo Discord sẽ bị đánh cắp. Sau khi kẻ tấn công lấy được Mã thông báo Discord của bên dự án, kẻ tấn công có thể trực tiếp và tự động lấy qua các quyền liên quan đến tài khoản Discord của bên dự án. Kẻ tấn công nhận được Mã thông báo tương đương với việc đăng nhập vào tài khoản Discord và có thể thực hiện bất kỳ thao tác nào tương đương với việc đăng nhập vào Discord, chẳng hạn như thiết lập rô-bốt webhook của Discord, đăng tin tức sai sự thật, chẳng hạn như thông báo trong kênh để lừa đảo. Dưới đây là ví dụ về nạn nhân nhấp vào dấu trang lừa đảo:

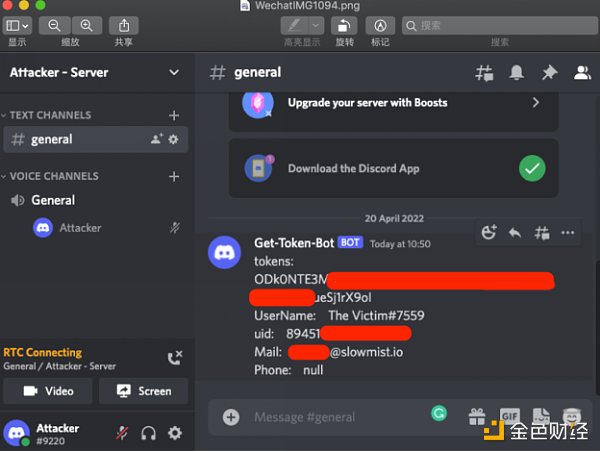

Sau đây là bản trình diễn mã JavaScript do kẻ tấn công viết để lấy Mã thông báo và thông tin cá nhân khác, đồng thời nhận thông tin đó thông qua webhook của Máy chủ Discord.

Có thể thấy rằng với tiền đề là người dùng đăng nhập vào Discord trên web, giả sử rằng nạn nhân thêm dấu trang độc hại theo hướng dẫn của trang lừa đảo và nhấp vào dấu trang khi đăng nhập trên web Discord, kích hoạt mã độc, Mã thông báo của nạn nhân và thông tin cá nhân khác sẽ được gửi đến kênh của kẻ tấn công thông qua webhook Discord do kẻ tấn công đặt.

"Mua bằng không nhân dân tệ" Câu cá NFT

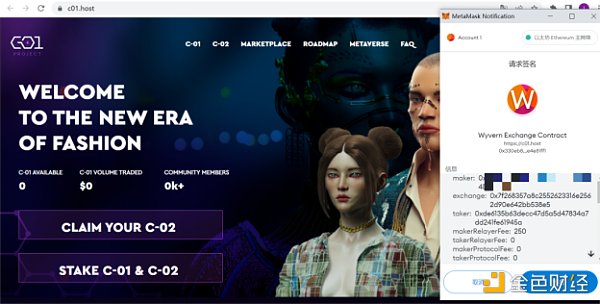

Ví dụ như trang web lừa đảo sau, nội dung chữ ký là

Nhà sản xuất: địa chỉ người dùng

Taker:0xde6135b63decc 47 d 5 a 5 d 47834 a 7 dd 241 fe 61945 a

Trao đổi: 0x7f268357A8c2552623316e2562D90 e 64 2bB 538 E 5 (địa chỉ hợp đồng OpenSeaV2)

Đây là một cách lừa đảo NFT phổ biến hơn, nghĩa là những kẻ lừa đảo có thể mua tất cả các NFT được ủy quyền của bạn bằng 0 ETH (hoặc bất kỳ mã thông báo nào). Nói cách khác, đây là một đơn đặt hàng lừa người dùng ký NFT. NFT do người dùng nắm giữ. Sau khi người dùng ký vào đơn đặt hàng này, những kẻ lừa đảo có thể trực tiếp mua NFT của người dùng thông qua OpenSea, nhưng giá mua do những kẻ lừa đảo quyết định, nghĩa là, Người ta nói rằng những kẻ lừa đảo có thể "mua" NFT của người dùng mà không tốn bất kỳ khoản tiền nào.

Ngoài ra, bản thân chữ ký được lưu trữ cho kẻ tấn công. Bạn không thể thu hồi tính hợp lệ của chữ ký thông qua các trang web như Revoke.Cash hoặc Etherscan, nhưng bạn có thể hủy ủy quyền lệnh đang chờ xử lý trước đó của mình, điều này cũng có thể tránh được rủi ro lừa đảo này từ gốc .

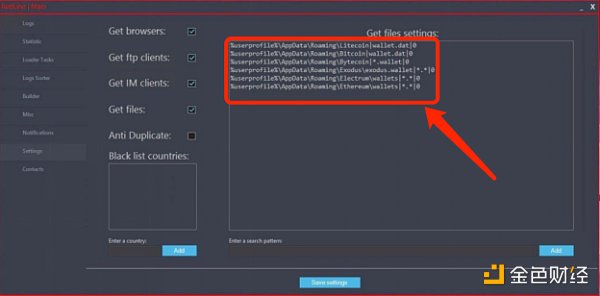

Redline Stealer Trojan ăn cắp xu

Kiểu tấn công này chủ yếu thông qua Discord để mời người dùng tham gia thử nghiệm nội bộ các dự án trò chơi mới, dưới chiêu bài "giảm giá" hoặc gửi chương trình để bạn tải xuống thông qua các cuộc trò chuyện riêng tư trong nhóm, thường bằng cách gửi một gói nén và giải nén. Đó là một tệp exe có dung lượng khoảng 800 M. Khi bạn chạy nó trên máy tính, nó sẽ quét các tệp trên máy tính của bạn, sau đó lọc các tệp chứa từ khóa như Wallet và tải chúng lên máy chủ của kẻ tấn công để đạt được mục đích đánh cắp tiền điện tử.

RedLine Stealer là một Trojan độc hại được phát hiện vào tháng 3 năm 2020 và được bán riêng trên các diễn đàn ngầm. Phần mềm độc hại thu thập thông tin như thông tin đăng nhập đã lưu, dữ liệu tự động hoàn thành và thẻ tín dụng từ trình duyệt. Khi chạy trên máy mục tiêu, nó sẽ thu thập các chi tiết như tên người dùng, dữ liệu vị trí, cấu hình phần cứng và phần mềm bảo mật đã cài đặt. Phiên bản mới của RedLine đã thêm khả năng đánh cắp tiền điện tử, có thể tự động quét thông tin ví tiền kỹ thuật số đã cài đặt của máy tính cục bộ và tải nó lên máy điều khiển từ xa. Phần mềm độc hại có khả năng tải lên và tải xuống tệp, thực thi lệnh và định kỳ gửi lại thông tin về máy tính bị nhiễm. Thường xuyên quét các thư mục ví tiền điện tử và tệp ví:

Kiểm tra trống eth_sign Lừa đảo

Sau khi kết nối ví và nhấp vào Yêu cầu, một hộp ứng dụng chữ ký sẽ bật lên và MetaMask sẽ hiển thị cảnh báo màu đỏ đồng thời và không thể biết từ cửa sổ bật lên này những gì được yêu cầu ký. Trên thực tế, đây là một loại chữ ký rất nguy hiểm, về cơ bản là "séc trắng" của Ethereum. Với hình thức lừa đảo này, những kẻ lừa đảo có thể sử dụng khóa cá nhân của bạn để ký bất kỳ giao dịch nào.

Phương thức eth_sign này có thể ký bất kỳ hàm băm nào, do đó, nó có thể ký dữ liệu 32 byte đã ký của chúng tôi một cách tự nhiên. Do đó, kẻ tấn công chỉ cần lấy địa chỉ của chúng tôi để phân tích và truy vấn tài khoản của chúng tôi sau khi chúng tôi kết nối với DApp, sau đó xây dựng bất kỳ dữ liệu nào (chẳng hạn như: chuyển mã thông báo gốc, lệnh gọi hợp đồng) để chúng tôi đăng nhập thông qua eth_sign.

Ngoài ra, còn một hình thức lừa đảo khác là sau khi bạn từ chối dấu hiệu trên, nó sẽ tự động hiển thị một ô chữ ký khác trong MetaMask của bạn và lừa chữ ký của bạn trong lúc bạn không để ý. Và xem nội dung chữ ký, phương thức SetApprovalForAll được sử dụng và mục tiêu của Nội dung được phê duyệt được hiển thị dưới dạng Tất cả NFT của bạn, nghĩa là sau khi bạn ký, những kẻ lừa đảo có thể đánh cắp tất cả NFT của bạn mà không bị hạn chế.

Phương pháp lừa đảo này sẽ rất khó hiểu đối với người dùng. Phương pháp lừa đảo được ủy quyền mà chúng tôi gặp phải trước đây sẽ cho tôi thấy trực quan dữ liệu mà kẻ tấn công muốn chúng tôi đăng nhập vào MetaMask. Và khi kẻ tấn công sử dụng phương thức eth_sign để yêu cầu người dùng ký, những gì MetaMask hiển thị chỉ là một chuỗi băm 32 byte.

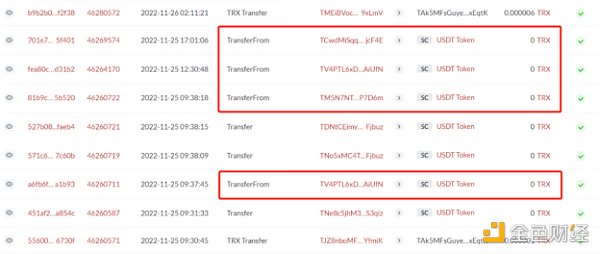

Số kết thúc giống nhau + Lừa đảo chuyển từ số 0

Trong hồ sơ chuyển địa chỉ của người dùng, chuyển 0 USDT đến các địa chỉ lạ tiếp tục xuất hiện và giao dịch này được hoàn thành bằng cách gọi chức năng TransferFrom. Lý do chính là chức năng TransferFrom của hợp đồng mã thông báo không bắt buộc số tiền chuyển được ủy quyền phải lớn hơn 0, do đó, việc chuyển 0 có thể được bắt đầu từ bất kỳ tài khoản người dùng nào sang tài khoản trái phép mà không bị lỗi. Những kẻ tấn công có ác ý sử dụng điều kiện này để liên tục bắt đầu các hoạt động TransferFrom trên những người dùng đang hoạt động trên chuỗi nhằm kích hoạt các sự kiện chuyển giao.

Ngoài hành vi quấy rối chuyển khoản 0 USDT, những kẻ tấn công còn tiếp tục tung một lượng nhỏ Token (chẳng hạn như 0,01 USDT hoặc 0,001 USDT, v.v.) cho người dùng có quy mô giao dịch lớn và tần suất cao. sao chép sai địa chỉ trong biên bản điều chuyển lịch sử dẫn đến thất thoát tài sản.

Trên đây chỉ là ví dụ về một số phương thức và kịch bản tấn công phổ biến, thực tế cao xa như phép thuật, phương thức tấn công của tin tặc luôn đổi mới, điều chúng ta có thể làm là không ngừng trau dồi kiến thức.

Đối với người dùng cá nhân, hầu hết các rủi ro có thể tránh được bằng cách tuân thủ các quy tắc và nguyên tắc bảo mật sau:

Hai quy tắc an toàn:

không tin tưởng. Nói một cách đơn giản, đó là luôn hoài nghi, và luôn luôn hoài nghi.

Xác minh liên tục. Nếu bạn muốn tin, bạn phải có khả năng kiểm chứng những nghi ngờ của mình và biến khả năng này thành thói quen.

Nguyên tắc an toàn:

Đối với những kiến thức trên Internet, mọi thứ đều tham khảo thông tin từ ít nhất hai nguồn, chứng thực lẫn nhau, và luôn giữ thái độ hoài nghi.

Làm tốt công việc cô lập, nghĩa là không bỏ tất cả trứng vào một giỏ.

Đối với ví có tài sản quan trọng, không cập nhật dễ dàng, chỉ cần đủ. Những gì bạn thấy là những gì bạn ký. Có nghĩa là, những gì bạn thấy là những gì bạn mong muốn ký, khi bạn ký và gửi đi, kết quả sẽ như những gì bạn mong đợi.

Hãy chú ý đến các bản cập nhật bảo mật hệ thống và hành động ngay lập tức khi có các bản cập nhật bảo mật.

Đừng làm lộn xộn chương trình.