trong bản vừa phát hành"Báo cáo nghiên cứu chuyên sâu về tình hình bảo mật Web 3 trong nửa đầu năm 2022"Trong , chúng tôi đã chỉ ra và phân tích tình hình chung trong lĩnh vực bảo mật chuỗi khối từ nhiều khía cạnh khác nhau, bao gồm tổng số tiền bị mất, loại dự án bị tấn công, số tiền bị mất của từng nền tảng chuỗi, phương thức tấn công, dòng vốn, trạng thái kiểm toán dự án, v.v. .

tiêu đề cấp đầu tiên

1. Tổng thiệt hại do sơ hở gây ra trong nửa đầu năm là bao nhiêu?

Theo giám sát của Nền tảng nhận thức tình huống chuỗi khối Thành Đô Lianan Hawkeye, trong nửa đầu năm 2022, tổng cộng 42 trường hợp tấn công lớn do sơ hở hợp đồng đã được phát hiện và khoảng 53% các cuộc tấn công được khai thác bởi sơ hở hợp đồng.

Theo thống kê,Trong nửa đầu năm 2022, tổng cộng 42 vụ tấn công lớn do lỗ hổng hợp đồng đã được phát hiện, với tổng thiệt hại là 644,04 triệu USD.

Trong số tất cả các lỗ hổng bị khai thác,tiêu đề cấp đầu tiên

2. Những loại lỗ hổng nào đã gây ra tổn thất đáng kể?

Ngày 3 tháng 2 năm 2022Wormhole, dự án cầu xuyên chuỗi Solana, đã bị tấn công và thiệt hại tích lũy là khoảng 326 triệu đô la Mỹ.Tin tặc đã khai thác lỗ hổng xác minh chữ ký trong hợp đồng Wormhole cho phép tin tặc giả mạo tài khoản sysvar để đúc wETH.

Vào ngày 30 tháng 4 năm 2022, Nghị định thư Fei chính thứcRari Fuse PoolBị flash loan cộng với cuộc tấn công vào lại, gây thiệt hại tổng cộng 80,34 triệu đô la Mỹ.tiêu đề phụ

Đánh giá các sự kiện của Giao thức Fei:

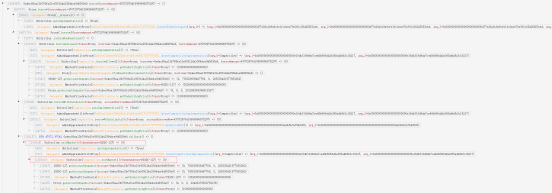

Do lỗ hổng xuất hiện trong giao thức cơ bản của dự án nên kẻ tấn công đã tấn công nhiều hơn một hợp đồng và chỉ có một trường hợp được phân tích bên dưới.

giao dịch tấn công

0xab486012f21be741c9e674ffda227e30518e8a1e37a5f1d58d0b0d41f6e76530

địa chỉ kẻ tấn công

0x6162759edad730152f0df8115c698a42e666157f

hợp đồng tấn công

0x32075bad9050d4767018084f0cb87b3182d36c45

chữ

0x26267e41CeCa7C8E0f143554Af707336f27Fa051

#tiến trình tấn công

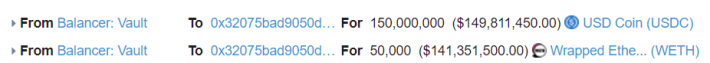

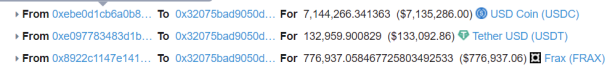

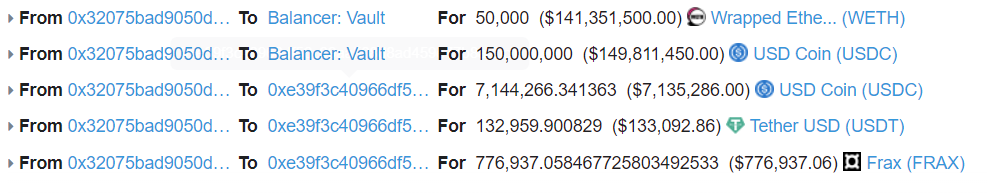

1. Trước tiên, kẻ tấn công thực hiện một khoản vay nhanh từ Balancer: Vault.

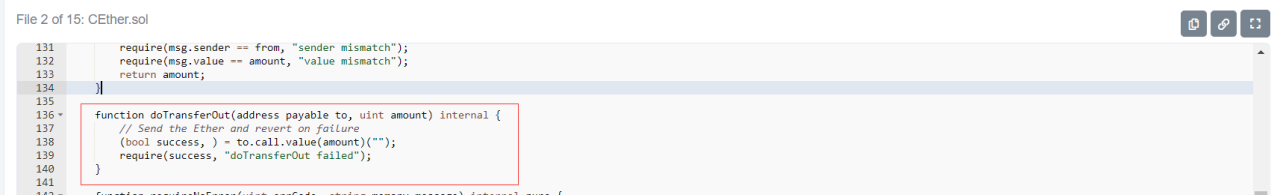

2. Các quỹ cho vay chớp nhoáng được sử dụng trong Rari Capital để cho vay thế chấp, vì hợp đồng triển khai cEther của Rari Capital đã tái gia nhập.

Kẻ tấn công trích xuất tất cả các mã thông báo trong nhóm bị ảnh hưởng bởi giao thức thông qua chức năng gọi lại tấn công được xây dựng trong hợp đồng tấn công.

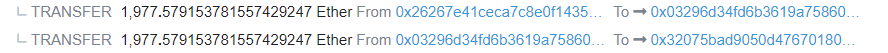

3. Trả lại khoản vay flash và gửi số tiền thu được từ cuộc tấn công vào hợp đồng 0xe39f

Cuộc tấn công này chủ yếuĐọc thêm:

Đọc thêm:tiêu đề cấp đầu tiên

3. Những lỗ hổng phổ biến nhất trong quá trình kiểm toán là gì?

tiêu đề phụ

1. Tấn công vào lại ERC721/ERC1155

tiêu đề phụ

2. Lỗ hổng logic

1) Thiếu cân nhắc cho các tình huống đặc biệt:

Các tình huống đặc biệt thường là nơi kiểm toán cần chú ý nhất, chẳng hạn như thiết kế chức năng chuyển tiền không xem xét việc chuyển tiền cho chính mình, dẫn đến không có gì.

2) Chức năng thiết kế chưa hoàn hảo:

tiêu đề phụ

3. Thiếu xác thực

tiêu đề phụ

4. Thao túng giá

Các nhà tiên tri về giá của Oracle không sử dụng giá trung bình theo thời gian;

tiêu đề cấp đầu tiên

dựa theo

dựa theoNền tảng nâng cao nhận thức tình huống bảo mật chuỗi khối Thành Đô Lianan Eagle EyeTheo số liệu thống kê về sự cố bảo mật được ghi nhận, hầu hết tất cả các lỗ hổng xuất hiện trong quá trình kiểm toán đều đã bị tin tặc khai thác trong các tình huống thực tế và việc khai thác các lỗ hổng logic hợp đồng vẫn là phần chính.

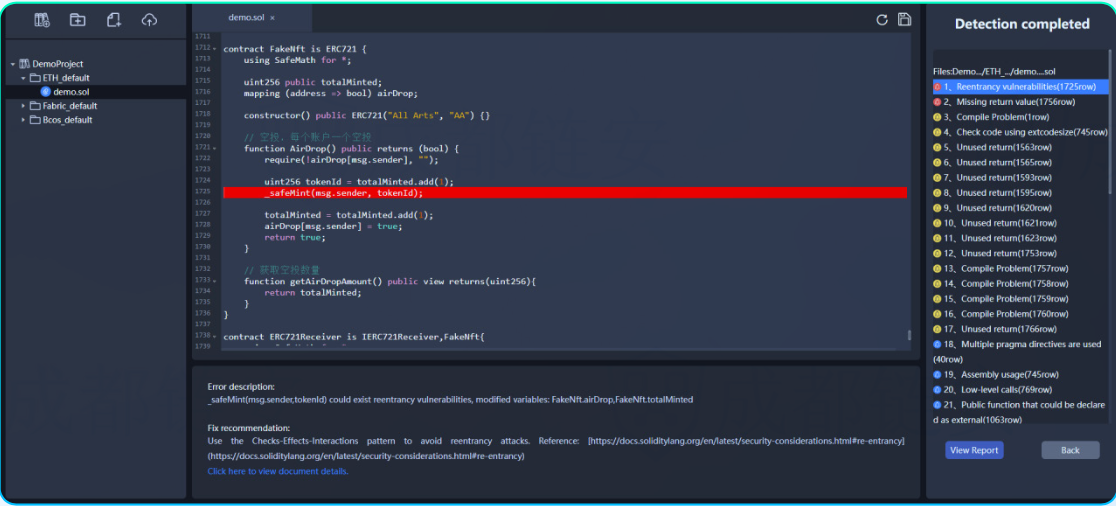

vượt quaChuỗi Lian'an Thành Đô phải kiểm tra-Nền tảng xác minh chính thức hợp đồng thông minhMô tả hình ảnh

Được quét bởi công cụ ChainBitCheck, có một lỗ hổng đăng nhập lại trong hợp đồng