tổng quan về bối cảnh

Vào ngày 3 tháng 8 năm 2022, một vụ đánh cắp tiền xu quy mô lớn đã xảy ra trên chuỗi công khai Solana và một số lượng lớn người dùng đã bị chuyển mã thông báo SOL và SPL mà họ không hề hay biết. Nhóm bảo mật SlowMist đã ngay lập tức can thiệp vào quá trình phân tích và phân tích ứng dụng ví Slope theo lời mời của nhóm Slope. dịch vụ giám sát ứng dụng của bên.Hiện tượng key or mnemonic information.

Tuy nhiên, từ khi điều tra ứng dụng ví Slope cho đến nay, không thể chứng minh rõ ràng rằng nguyên nhân sâu xa của sự cố là do ví Slope gặp sự cố, vì vậy nhóm bảo mật SlowMist đã bắt đầu phân tích và thu thập bằng chứng từ máy chủ Slope. .

quá trình phân tích

Sau sự cố, tất cả các bên tập trung vào việc điều tra nguyên nhân gốc rễ của sự cố và khả năng theo dõi và tiết kiệm tiền. Vì vậy, nhóm bảo mật SlowMist đã xây dựng các kế hoạch có liên quan và bắt đầu điều tra và phân tích từ các bộ phận ngoài chuỗi và trên chuỗi.

Theo hướng điều tra gốc rễ sự cố, nhóm bảo mật SlowMist đã tập trung vào phân tích và pháp y của máy chủ Slope. Còn rất nhiều công việc phức tạp cần được nâng cao, và cần có thêm bằng chứng rõ ràng để giải thích nguyên nhân gốc rễ của vụ trộm quy mô lớn này.

Đối với khả năng theo dõi và giải cứu quỹ, nhóm bảo mật SlowMist chủ yếu dựa vào khả năng theo dõi và phân tích của MistTrack (https://misttrack.io/), khả năng gắn nhãn dữ liệu và kết hợp các khả năng tình báo để cố gắng hết sức xác định và theo dõi tin tặc.Hành vi trên chuỗi. Và cũng đã liên lạc với nhóm Slope về khả năng giải cứu Nhóm Slope cũng đang cố gắng liên lạc với tin tặc, hy vọng khuyến khích tin tặc trả lại tài sản bằng cách phát hành tiền thưởng lỗi và cùng nhau duy trì sự phát triển lành mạnh của hệ sinh thái Solana.

Bài viết này chỉ đồng bộ hóa các cuộc điều tra theo từng giai đoạn với người dùng trong cộng đồng và vẫn còn rất nhiều công việc phân tích đang được tiến hành và nó không ngừng phát triển. Không chỉ SlowMist mà còn có các đội bảo mật bên thứ ba khác và một số lực lượng đặc biệt cũng đang nỗ lực hỗ trợ điều tra, hy vọng rằng vụ việc này cuối cùng sẽ có một kết luận tương đối rõ ràng.

Lưu ý: Dịch vụ Sentry được đề cập trong bài viết này đề cập đến dịch vụ Sentry do nhóm Slope triển khai riêng, thay vì sử dụng giao diện và dịch vụ chính thức do Sentry cung cấp.

một số nghi ngờ

Trước khi phân tích đồng bộ, chúng ta hãy trả lời một số câu hỏi trong quá trình phân tích của bài viết trước:

1. Dịch vụ của Sentry có thu thập các cụm từ ghi nhớ từ ví của người dùng là một vấn đề bảo mật phổ biến không?

Trả lời: Sentry chủ yếu được sử dụng để thu thập thông tin nhật ký lỗi hoặc bất thường xảy ra khi các dịch vụ ứng dụng liên quan đang chạy. Trong trường hợp cấu hình không chính xác, dữ liệu không mong muốn có thể được thu thập, chẳng hạn như khóa cá nhân hoặc từ ghi nhớ. Vì vậy, đây không phải là vấn đề bảo mật chung. Các nhà phát triển phải nhớ không bật chế độ Gỡ lỗi trong môi trường sản xuất khi sử dụng các dịch vụ giám sát ứng dụng của bên thứ ba.

2. Phantom dùng Sentry, vậy ví Phantom có bị ảnh hưởng gì không?

Trả lời: Mặc dù Phantom sử dụng dịch vụ giám sát ứng dụng của bên thứ ba, nhóm bảo mật SlowMist đã không tìm thấy bất kỳ hành vi rõ ràng nào về việc tải lên các khóa cá nhân/từ ghi nhớ của Sentry thông qua việc giám sát các phiên bản lịch sử của ví Phantom.

3. Theo dữ liệu nghiên cứu do Solana Foundation cung cấp, gần 60% người dùng bị đánh cắp đã sử dụng ví Phantom, khoảng 30% địa chỉ sử dụng ví Slope và những người dùng còn lại sử dụng Trust Wallet, v.v. % người dùng bị đánh cắp có bị hack không?

Trả lời: Sau khi so sánh, người ta thấy rằng các địa chỉ (bao gồm cả địa chỉ HD) được lấy từ khóa riêng tư và các từ ghi nhớ trên máy chủ giao nhau với địa chỉ của nạn nhân. Có 5 địa chỉ ETH và 1388 địa chỉ Solana. Theo cuộc điều tra hiện tại, không có bằng chứng rõ ràng để giải thích lý do tại sao ví của một số người dùng khác bị hack.

4. Vì Sentry là một dịch vụ được sử dụng rất rộng rãi, nên có thể nào Sentry chính thức đã bị hack? Điều này đã dẫn đến các cuộc tấn công có chủ đích vào hệ sinh thái tiền điện tử?

Trả lời: Hiện tại, không có bằng chứng nào cho thấy Sentry chính thức đã bị xâm nhập và tấn công. Sentry được sử dụng bởi ví Slope là một dịch vụ được xây dựng nội bộ, vì vậy nó không có mối quan hệ trực tiếp với dịch vụ chính thức bị xâm nhập.

Phần phân tích ngoài chuỗi

Nhóm bảo mật SlowMist off-chain chủ yếu tập trung vào việc kiểm tra khả năng xâm nhập trên các máy chủ off-chain và các phụ trợ liên quan, trọng tâm của công việc là kiểm tra rủi ro của tài sản máy chủ ngoại vi trên Slope server, kiểm tra dấu vết xâm nhập của máy chủ và phân tích cơ sở dữ liệu Sentry (PostgreSQL) Phân tích phản chiếu máy chủ, phân tích khả năng chiếm quyền điều khiển DNS. Việc điều tra và phân tích như sau:

1. Điều tra rủi ro tài sản máy chủ ngoại vi

Sau khi nhóm Slope biết rằng ví Slope trả về cụm từ ghi nhớ và thông tin khóa cá nhân, họ đã ngay lập tức tắt các dịch vụ liên quan đến ví Slope. Do đó, các dịch vụ liên quan đến ví Slope không còn có thể được truy cập trực tiếp. để phân tích và điều tra thử nghiệm thâm nhập mô phỏng.Từ các điểm rủi ro xâm nhập có thể xảy ra ở ngoại vi, không có điểm rủi ro nào có thể bị xâm nhập trực tiếp được tìm thấy thông qua phân tích và thử nghiệm thâm nhập.

2. Kiểm tra dấu vết xâm nhập của máy chủ

Nó chủ yếu tiến hành điều tra nội bộ trên các máy chủ giám sát ứng dụng của bên thứ ba, bao gồm nhật ký đăng nhập máy chủ, lệnh vận hành lịch sử hệ thống, quy trình đáng ngờ, kết nối mạng đáng ngờ, tác vụ theo lịch trình hệ thống đáng ngờ, hoạt động xóa và thu thập dữ liệu, v.v. Ngoài ra còn có 5 dịch vụ Docker bên trong máy chủ.Điều tra dấu vết xâm nhập tương tự. Cuộc điều tra đã tìm thấy một số IP đăng nhập đáng ngờ: 113.*.*.*, 114.*.*.*, 153.*.*.*, những IP này đã truy cập vào nền của dịch vụ giám sát ứng dụng bên thứ ba trước ngày 24/06. Mặc dù điều này xảy ra trước thời điểm (24/06) khi khóa riêng và cụm từ hạt giống được trả về, nhưng nó vẫn còn đáng ngờ.

3. Phân tích cơ sở dữ liệu PostgreSQL

Vì khóa riêng tư và ghi nhớ được trả về máy chủ bởi dịch vụ giám sát ứng dụng bên thứ ba của Slope Wallet, nhóm bảo mật SlowMist cũng đã phân tích các vị trí có thể có của khóa riêng tư hoặc ghi nhớ trong máy chủ và nhận thấy rằng khóa riêng tư hoặc Mnemonic các từ có khả năng được lưu trữ ở các vị trí sau:

Trong bảng cơ sở dữ liệu của Sentry

Trong nhật ký cơ sở dữ liệu của PostgreSQL

Trong số dữ liệu đã xóa của đĩa nhân bản

Trong tệp dữ liệu của thời gian chạy Docker

Trong quá trình phân tích, người ta thấy rằng dịch vụ giám sát ứng dụng của bên thứ ba đã sử dụng cơ sở dữ liệu PostgreSQL và trường dữ liệu của bảng nodestore_node chứa khóa riêng và dữ liệu ghi nhớ do dịch vụ giám sát ứng dụng của bên thứ ba thu thập. Các thông tin sau đây đã thu được sau khi phân tích và điều tra:

Nội dung dữ liệu của khóa riêng tư và cụm từ ghi nhớ được ghi lại trong cơ sở dữ liệu của bảng nodestore_node từ 2022.7.28 đến 2022.8.5.

Thông qua việc giải mã và phân tích dữ liệu, nhóm bảo mật SlowMist nhận thấy rằng dữ liệu sớm nhất được ghi trong khóa cá nhân hoặc dữ liệu ghi nhớ là dữ liệu được tải lên vào ngày 29 tháng 6 năm 2022, có nghĩa là dữ liệu do Sentry thu thập vào ngày 29 tháng 6 bị chậm hơn một tháng Nó chỉ được lưu trữ trong bảng nodestore_node của cơ sở dữ liệu PostgreSQL vào ngày 28/7/2022, nhưng phần dữ liệu bị trì hoãn này chiếm ít hơn và phần lớn thời gian thu thập khóa cá nhân và ghi nhớ tập trung vào 2022/07/28 - 2022/08/05.

Sau khi điều tra thêm về nhật ký hoạt động của cơ sở dữ liệu, người ta phát hiện ra rằng trước ngày 28 tháng 7, đã có một bản ghi về lỗi thực thi câu lệnh SQL trong bảng nodestore_node. rằng dữ liệu không được ghi do lỗi trong dịch vụ Kafka.

Do một phần dữ liệu không thể khôi phục tạm thời trong quá trình ghi nhật ký và khôi phục dữ liệu, dữ liệu cần được sửa chữa thêm nên dữ liệu có thể khôi phục hoàn toàn sẽ được ưu tiên giải mã. Số địa chỉ được giải mã là 189 địa chỉ ETH và 4914 địa chỉ Solana , có 5073 bộ từ ghi nhớ và địa chỉ ví của vụ hack trên chuỗi có 42 địa chỉ ETH và 9231 địa chỉ Solana. Sau khi so sánh, người ta thấy rằng khóa riêng trên máy chủ và các từ ghi nhớ được lấy từ địa chỉ (bao gồm cả địa chỉ HD) Các địa chỉ giao nhau với nạn nhân là 5 địa chỉ ETH và 1388 địa chỉ Solana. (Điều này không chứa một số lượng nhỏ dữ liệu cần được sửa chữa trước khi giải mã)

Trong nhật ký hoạt động của cơ sở dữ liệu, người ta cũng phát hiện ra rằng com.slope.game, một ứng dụng thử nghiệm nội bộ khác, cũng có dữ liệu báo cáo khóa riêng và ghi nhớ vào tháng 3, nhưng ứng dụng thử nghiệm nội bộ này chưa được phát hành ra công chúng.

4. Phân tích hình ảnh máy chủ

Nhóm bảo mật SlowMist đã phân tích hình ảnh máy chủ đám mây của Sentry và khôi phục dữ liệu đã xóa trên đĩa máy chủ, đồng thời tìm thấy khóa cá nhân và thông tin ghi nhớ trong dữ liệu được khôi phục.

5. Phân tích khả năng chiếm quyền điều khiển DNS

Nhóm bảo mật SlowMist đã sử dụng khả năng của tất cả các bên và tài nguyên tình báo toàn cầu, bao gồm truy vấn và phân tích dữ liệu phân giải DNS. Hiện tại, không có bằng chứng rõ ràng nào chứng minh rằng tên miền o7e.slope.finance đã từng có DNS vụ bắt cóc.

Kết luận theo giai đoạn của điều tra và phân tích ngoài chuỗi:

Theo như điều tra và phân tích hiện tại, không tìm thấy điểm rủi ro nào mà máy chủ ngoại vi có thể bị xâm nhập trực tiếp; không tìm thấy dấu vết xâm nhập máy chủ, nhưng các IP đáng ngờ (113.*.*.*,114.*. *.* ,153.*.*.*) Vẫn cần tiếp tục điều tra; khả năng chiếm quyền điều khiển DNS ít xảy ra hơn; khóa cá nhân và thông tin ghi nhớ đã được tìm thấy trong các bảng cơ sở dữ liệu, tệp nhật ký cơ sở dữ liệu và dữ liệu đã khôi phục từ các tệp đã xóa trên đĩa.

Phần phân tích trên chuỗi

Phần trên chuỗi chủ yếu tập trung vào đánh giá quỹ rủi ro, chuyển tiền bị đánh cắp và phân tích dấu vết của hacker, tập trung vào các điểm sau:

1. Đánh giá vốn mạo hiểm

Theo số tiền bị đánh cắp của chuỗi Solana, chuỗi ETH và chuỗi BSC, nhóm bảo mật SlowMist chia các quỹ rủi ro thành hai loại sau:

Quỹ rủi ro: Quỹ mà tin tặc có quyền địa chỉ.

Các quỹ rủi ro bị nghi ngờ: Các quỹ mà tin tặc có thể có quyền địa chỉ.

Đánh giá vốn mạo hiểm dựa trên danh sách địa chỉ sau (chủ yếu là chuỗi Solana, chuỗi ETH):

Bản đồ ghi nhớ địa chỉ bị đánh cắp tới địa chỉ của các chuỗi khác

Địa chỉ bắt nguồn từ ghi nhớ địa chỉ bị đánh cắp thông qua đường dẫn xuất

Loại trừ danh sách các địa chỉ đầu tư mạo hiểm và tiến hành đánh giá vốn đầu tư mạo hiểm đáng ngờ dựa trên các danh sách địa chỉ sau (chủ yếu là chuỗi Solana, chuỗi ETH):

Địa chỉ nơi bản ghi ghi nhớ/khóa riêng tồn tại trên máy chủ Slope

Cụm từ ghi nhớ hiện có trên máy chủ Slope được ánh xạ tới địa chỉ của các chuỗi khác

Địa chỉ bắt nguồn từ cụm từ ghi nhớ hiện có trên máy chủ Slope thông qua đường dẫn xuất

Không có số tiền lớn nào có thể được chuyển giao rủi ro và các khoản tiền có thể gặp rủi ro được tìm thấy.

2. Thống kê tiền bị đánh cắp

Để tránh tác động của một số đồng tiền rác đối với số tiền bị đánh cắp, chúng tôi chỉ tính số tiền bị đánh cắp của các loại tiền tệ chính thống trong quy trình thống kê:

Chuỗi Solana: SOL, USDC, USDT, BTC và ETH.

Chuỗi ETH: ETH, USDT, USDC và PAXG.

Giá trị của đồng tiền bị đánh cắp là giá vào ngày xảy ra vụ trộm (00:00 AM ngày 3 tháng 8, giờ UTC).

1 SOL = $38.54

1 BTC = $22,846.51

1ETH = $1,618.87

1 PAXG = $1,759.64

1 BNB = $298.36

Phân tích các địa chỉ (bao gồm cả địa chỉ HD) được lấy từ khóa riêng được giải mã và ghi nhớ trên máy chủ Slope và địa chỉ nạn nhân trên chuỗi và các địa chỉ giao nhau bao gồm 5 địa chỉ ETH và 1388 địa chỉ Solana. địa chỉ như sau Số tiền bị đánh cắp chiếm 31,42% tổng số tiền bị đánh cắp.

3. Phân tích chuyển tiền

Chuỗi Solana:

Các khoản tiền đã không được chuyển thêm vào thời điểm xuất bản.

Chuỗi ETH:

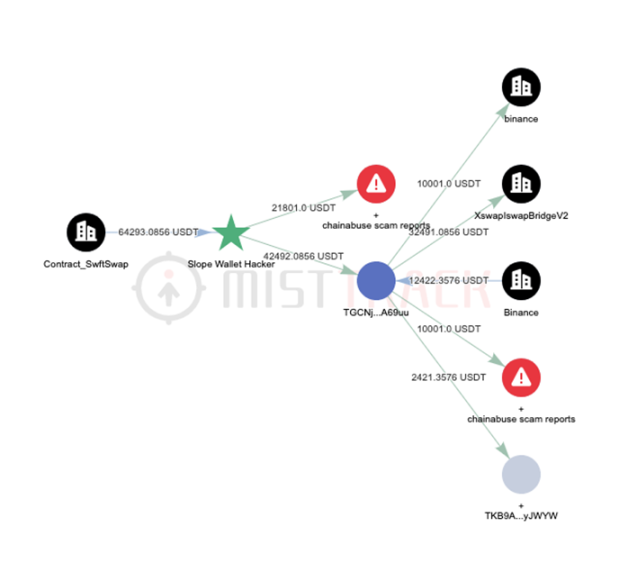

21,801 USDT đã được chuyển đến địa chỉ ví cá nhân (theo đặc điểm hành vi trên chuỗi và khả năng ghi nhãn của MistTrack, địa chỉ này bị nghi ngờ là địa chỉ giao dịch OTC). Nhóm bảo mật SlowMist đang liên lạc và hợp tác với tất cả các bên để truy tìm danh tính của tin tặc.

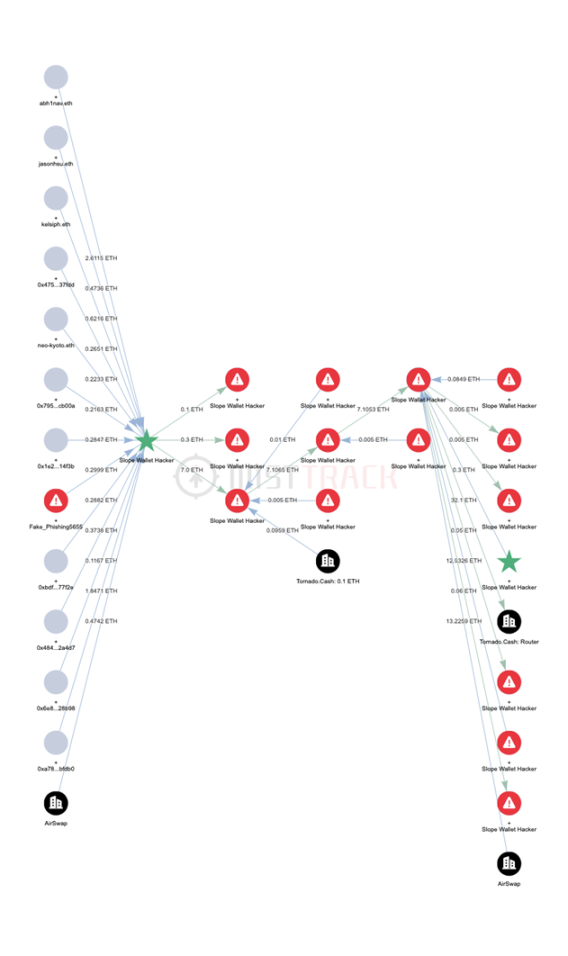

Hầu hết số tiền còn lại được chuyển đổi thành ETH và chuyển sang Tornado.Cash.

Chuỗi BSC:

Các khoản tiền đã không được chuyển thêm vào thời điểm xuất bản.

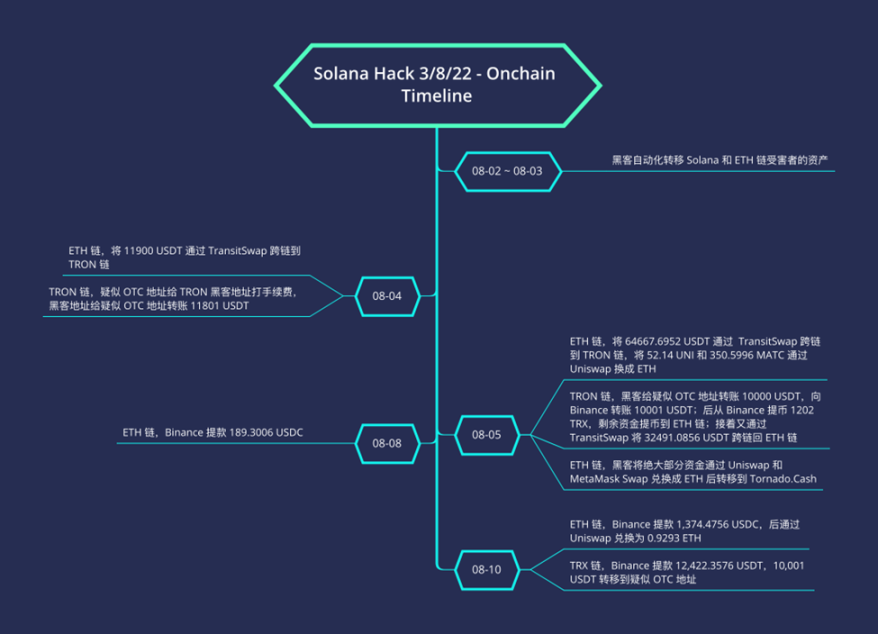

4. Phân tích dòng thời gian trên chuỗi hacker

Theo hành vi của tin tặc trên chuỗi, dòng thời gian được sắp xếp như sau:

5. Phân tích dấu vết hacker

Danh sách địa chỉ hacker như sau:

Danh sách các địa chỉ nghi ngờ của hacker như sau:

lần chuyển đầu tiên vào

Các giao dịch chuyển khoản đầu tiên trên chuỗi ví của hacker chuỗi Solana 1, 2, 3 và 4 đều là các giao dịch chuyển 0,1 SOL từ các ví bị nghi ngờ là của hacker chuỗi Solana. Theo phân tích dấu vết trên chuỗi, người ta ước tính rằng ví bị nghi ngờ là của hacker trên chuỗi Solana có thể là địa chỉ của tin tặc và nhiều khả năng đó là địa chỉ của nạn nhân.

Tin tặc sử dụng các công cụ trong quá trình rửa tiền

TransitSwap

Uniswap

MetaMask Swap

Hacker rửa tiền như thế nào

Chuyển đến địa chỉ ví cá nhân OTC bị nghi ngờ (đã đề cập ở trên).

Chuyển sang Tornado.Cash.

Liên kết các địa chỉ của hacker với các sàn giao dịch/nền tảng

liên quan trực tiếp đến:

Chuỗi TRON, tin tặc gửi USDT vào Binance vào ngày 5 tháng 8

Địa chỉ gửi tiền: TE4bkS2PYqWxijgh5eqEz9A5jLn7HcS6fn

Giao dịch gửi tiền: b6615bf10b2e619edc9315a08f89732664adc9d385c980f77caa6e82872fe376

Chuỗi TRON, tin tặc rút TRX khỏi Binance vào ngày 5 tháng 8

Giao dịch rút tiền: 0e012643a7db1b8c5d1f27447b16e313d4b3f89efaa22b3661188fe399cd2d0e

Chuỗi ETH, hacker rút ETH khỏi Binance ngày 5/8

Giao dịch rút tiền: 0xd035e009173e968d8f72de783f02655009d6f85ef906121e5b99b496a10283dd

Chuỗi ETH, hacker rút USDC khỏi Binance vào ngày 8 tháng 8

Giao dịch rút tiền: 0xff60f24f8ebd874a1e5da8eae44583af554af9a109a9bd7420da048f12c83cdc

Chuỗi ETH, hacker rút USDC khỏi Binance ngày 10/8

Giao dịch rút tiền: 0xc861c40c0e53f7e28a6f78ec9584bfb7722cec51843ddf714b9c10fc0f311806

Chuỗi TRON, hacker rút USDT khỏi Binance vào ngày 10 tháng 8

Giao dịch rút tiền: 10c4186e4d95fb2e4a1a31a18f750a39c0f803d7f5768108d6f219d3c2a02d26

Kết nối gián tiếp:

Chuỗi Solana bị nghi ngờ là ví của hacker rút SOL khỏi Binance vào ngày 8 tháng 1

Giao dịch rút tiền: 668jpJec7hiiuzGDzj4VQKSsMWpSnbzt7BLMGWQmrGvHVQQbNGc3i1g8dCj2F5EAxFT8oDG5xWPAeQUMEMBTjhZs

Chuỗi Solana bị nghi ngờ có dấu vết ví của hacker tương tác với chương trình Solrazr IDO

Giao dịch: 2LxLhL7oAiTyHGrAXCZEJyazQQLM7veaKvqUZL6iPkonL4wPLHcwV66MFX3ERyWvJtdd2wFdKfgKUuT1oAv2XepK

Mô tả hình ảnh

Hiệp hội tình báo về các địa chỉ ví cá nhân OTC bị nghi ngờ

Theo thông tin liên quan mà SlowMist có được, địa chỉ ví cá nhân OTC bị nghi ngờ (TGBrAiVArhs5Cqp2CGMYUpSmkseznv1Ng7) có liên quan đến nhiều trường hợp rửa tiền ở Trung Quốc, bao gồm lừa đảo qua điện thoại, trộm cắp USDT và trộm cắp TRC20.

File đính kèm - Nguồn dữ liệu phân tích trên chuỗiBảng tóm tắt hồ sơ giao dịch chuỗi Hacking Solanaliên kết gốc