Biên dịch gốc: 0x711, BlockBeats

Biên dịch gốc: 0x711, BlockBeats

Theo The Block, vào tháng 3 năm nay, cây cầu xuyên chuỗi Ronin của sidechain Axie Infinity đã bị tấn công và tài sản trị giá 540 triệu đô la đã bị đánh cắp vì nhân viên của Axie Infinity đã nhận và tải xuống một đề nghị tuyển dụng dưới dạng tài liệu PDF. Một virus được gắn vào tài liệu, dẫn đến rò rỉ thông tin.

Khi lượng tiền trong thế giới mã hóa tăng lên, các cuộc tấn công lừa đảo ngày càng trở nên phổ biến. Vào tháng 10 năm ngoái, AnubisDAO cũng có một hộp thư bị nghi ngờ nhận thỏa thuận SAFT ở định dạng PDF, dẫn đến việc bị đánh cắp 60 triệu đô la Mỹ. Vậy làm thế nào để phát hiện và ngăn chặn các cuộc tấn công lừa đảo tài liệu PDF?

tiêu đề cấp đầu tiên

Cảnh báo lừa đảo mở rộng tệp giả mạo

Tin tặc đang sửa đổi phần mở rộng tệp để ngụy trang các tệp độc hại dưới dạng PDF và nhắm mục tiêu vào các nghệ sĩ, người có ảnh hưởng và dự án. Nguyên tắc như sau:

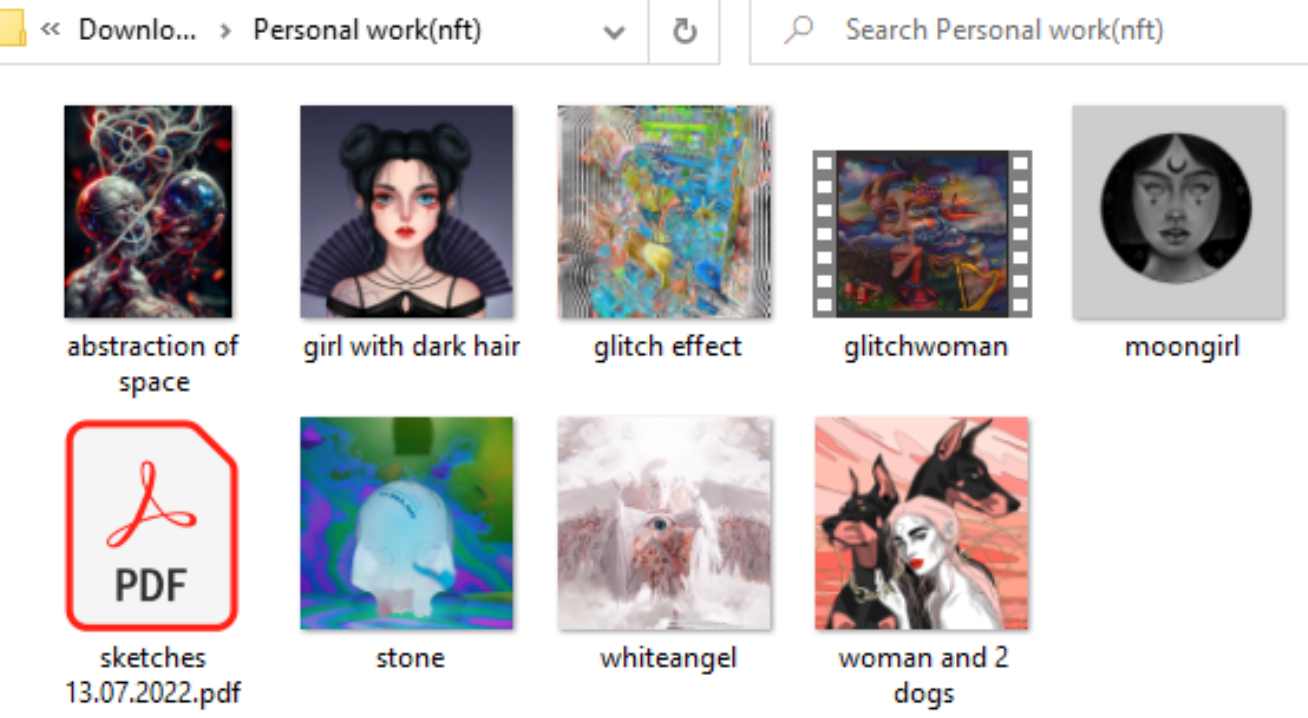

Trường hợp: Nghệ sĩ tiền điện tửTARSIUSĐã nhận được tin nhắn hoa hồng và nhận được tệp zip có chủ đích chứa "yêu cầu của khách hàng, mẫu, bản phác thảo, v.v." Khi nghệ sĩ mở gói nén, hoa hồng thông thường ban đầu đã thay đổi.

Sau khi mở tệp zip, chúng ta có thể xem ví dụ được cung cấp, cũng như tệp PDF chứa bản phác thảo "máy khách", nhưng đây không phải là tệp PDF thông thường. Nó thực sự là một tệp bảo vệ màn hình (.scr), là một tập lệnh thực thi được ngụy trang dưới dạng tệp PDF.

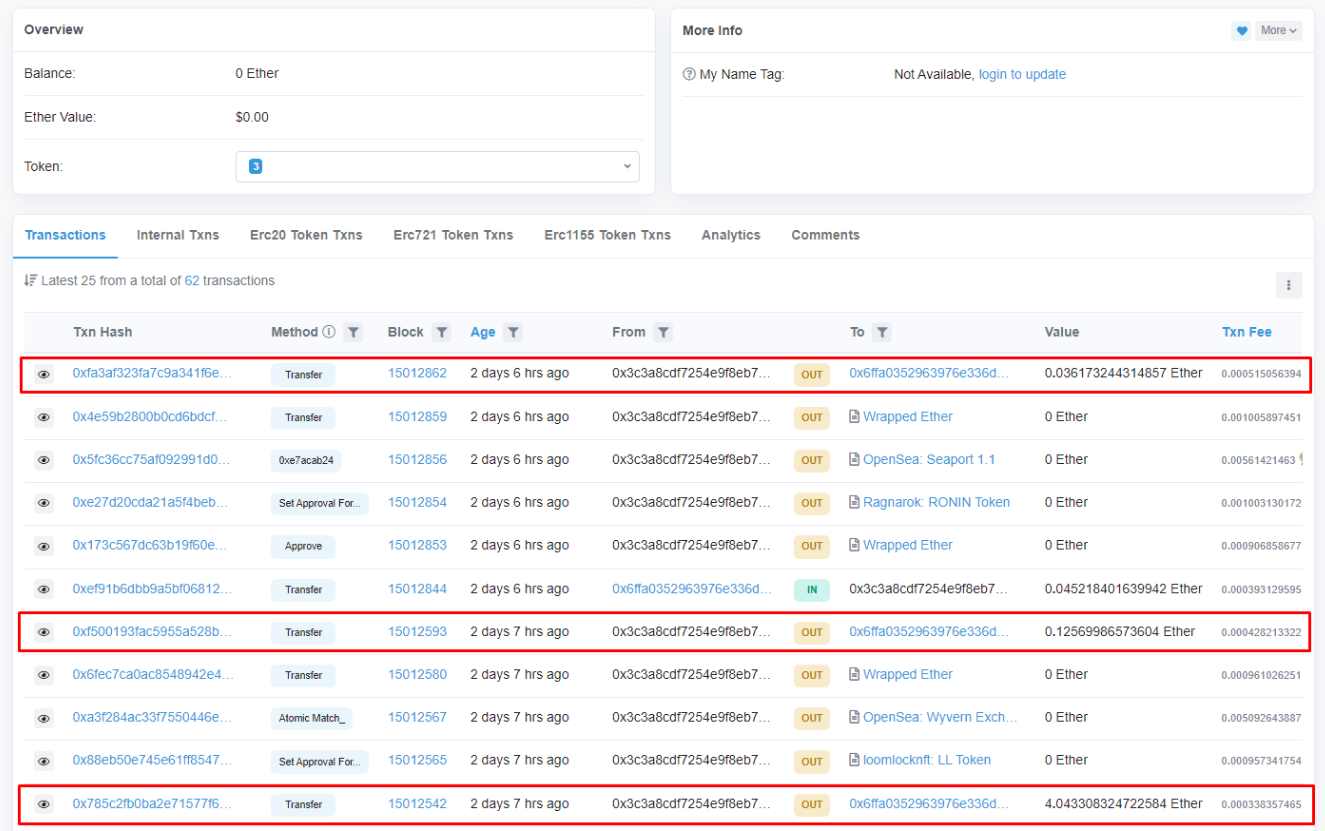

Sau khi nghệ sĩ mở tệp PDF để xem bản phác thảo, tất cả NFT của anh ấy đã được liệt kê và bán, đồng thời tất cả ETH của anh ấy đã được chuyển vào ví của kẻ lừa đảo. Do giới hạn về không gian, bài viết này chỉ liệt kê một số giao dịch của các nạn nhân.

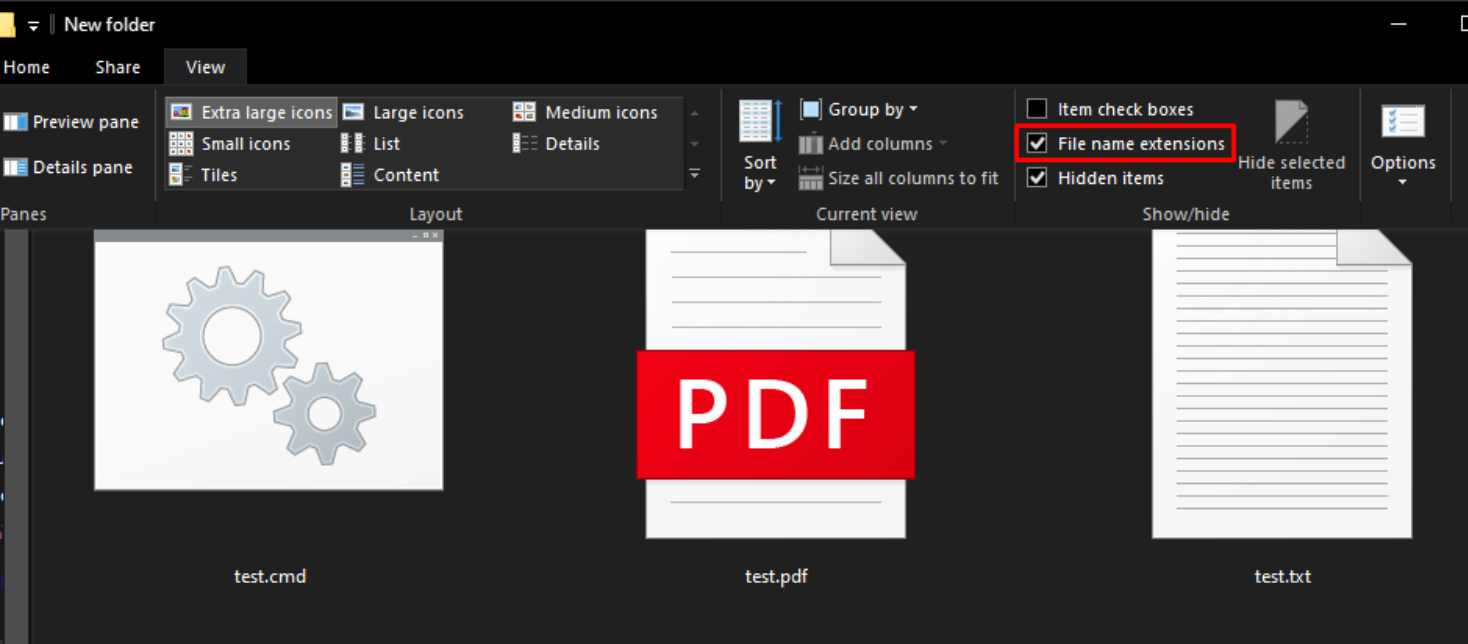

Vậy làm thế nào mà tin tặc thành công? Anh ấy đã thay đổi phần mở rộng của tệp và thêm .pdf vào cuối, đồng thời thay đổi biểu tượng của tệp thành biểu tượng PDF. Anh ta cũng lấp đầy tệp bằng mã rác, vượt quá kích thước tệp của chính tệp vi-rút, để tăng cường khả năng đánh lừa.

Các nghệ sĩ không phải là mục tiêu duy nhất của trò lừa đảo này. Gần đây, các KOL, người quảng bá và các bên dự án đều đã trở thành mục tiêu, nhiều người đã mất quyền kiểm soát ví và tài khoản của họ, và mọi thứ đã bị xóa sạch hoàn toàn.

Đây là một chiến thuật lừa đảo cũ của Web2 hoạt động với bất kỳ và tất cả các loại tệp.

Làm thế nào có thể tránh được tình trạng này?

1. Không tự ý tải xuống hoặc mở các tệp ngẫu nhiên;

2. Luôn kiểm tra loại tệp;

3. Nghiên cứu, tìm hiểu kiến thức cơ bản về bảo mật Web2.

Nếu bạn cần mở bất kỳ tệp nào, hãy đặt chúng trên Google Drive và xem chúng ở đó hoặc sử dụng máy ảo. Cá nhân tôi sử dụng cả hai.

Bạn có thể bật phần mở rộng loại tệp bằng cách nhấp vào Xem ở đầu File Explorer, sau đó bật Phần mở rộng tệp. Thao tác này sẽ hiển thị phần mở rộng tệp của tất cả các tệp. (Tính năng này được tắt theo mặc định.)

Tệp .scr là tệp thực thi có thể chạy bất kỳ mã nào, về cơ bản, tệp này là tệp .exe. Làm thế nào họ sẽ thỏa hiệp ví của bạn theo cách này? Chà, từ thời điểm này trở đi, chúng tôi có thể cho rằng toàn bộ PC của bạn đã bị xâm phạm.

Tất cả cookie, mật khẩu, dữ liệu mở rộng, mọi thứ của bạn đã bị đánh cắp. Ví dụ: họ có thể thay đổi phần bổ trợ MetaMask của bạn thành phiên bản sửa đổi, độc hại hoặc đơn giản hơn, họ có thể đợi bạn đăng nhập và truy cập MetaMask của bạn, và họ sẽ có mọi thứ.

liên kết gốc