lời tựa

tiêu đề cấp đầu tiên

lời tựaGần đây, Little A đã nhận được một tin nhắn văn bản về một sự kiện trao đổi, vì vậy Little A đã nhập "xx Wallet Official" trong trình duyệt, nhấp vào liên kết trên cùng, tải xuống Ứng dụng tạo tài sản chuyển ví, tất cả chỉ trong một lần. Sau một thời gian, Xiao A nhận được thông báo rằng việc chuyển tiền đã thành công và số dư trong Ứng dụng ví của anh ấy - ERC20-USDT trị giá 10 triệu đô la Mỹ - đã giảm xuống 0. Sau đó, Little A nhận ra rằng ứng dụng này là giả mạo và đã tự mình tải xuống ứng dụng lừa đảo., người ta có thể tưởng tượng mức độ mất mát bị đánh cắp sẽ đáng ngạc nhiên như thế nào cho đến ngày nay khi thời gian trôi qua.

phân tích

tiêu đề cấp đầu tiên

1、MetaMaskphân tích

Hôm nay chúng tôi phân tích từ khía cạnh dữ liệu lớn có bao nhiêu ví giả.

Nó hiện là ví plug-in trình duyệt lớn nhất thế giới. Vào tháng 4 năm 2021, ConsenSys, công ty mẹ của MetaMask, tuyên bố rằng số lượng người dùng hoạt động hàng tháng của ví MetaMask đã vượt quá 5 triệu, tăng gấp 5 lần trong 6 tháng.

Một số lượng lớn người dùng MetaMask đương nhiên là mục tiêu đầu tiên của hoạt động sản xuất đen. Hãy cùng xem có bao nhiêu MetaMask giả:

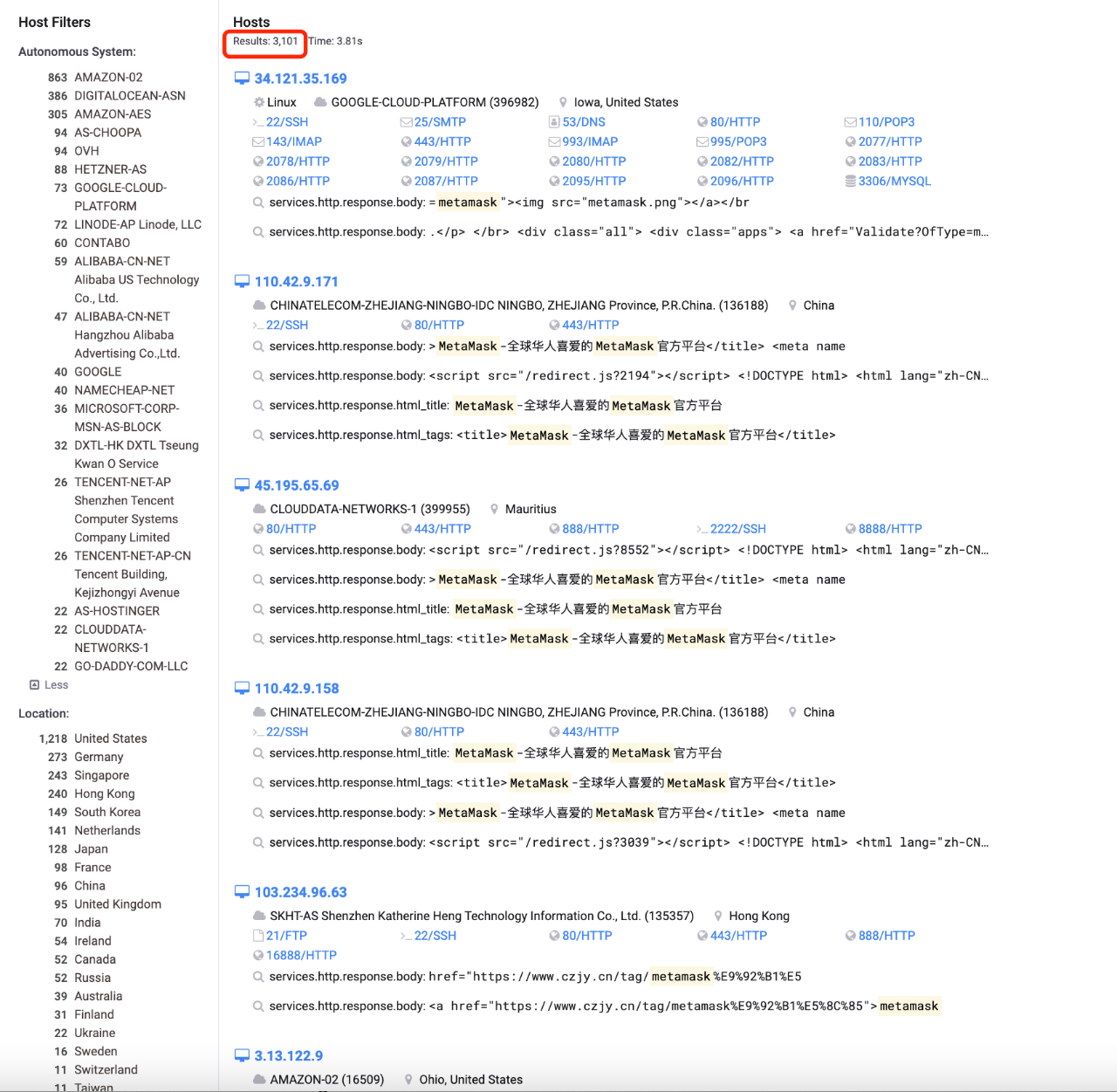

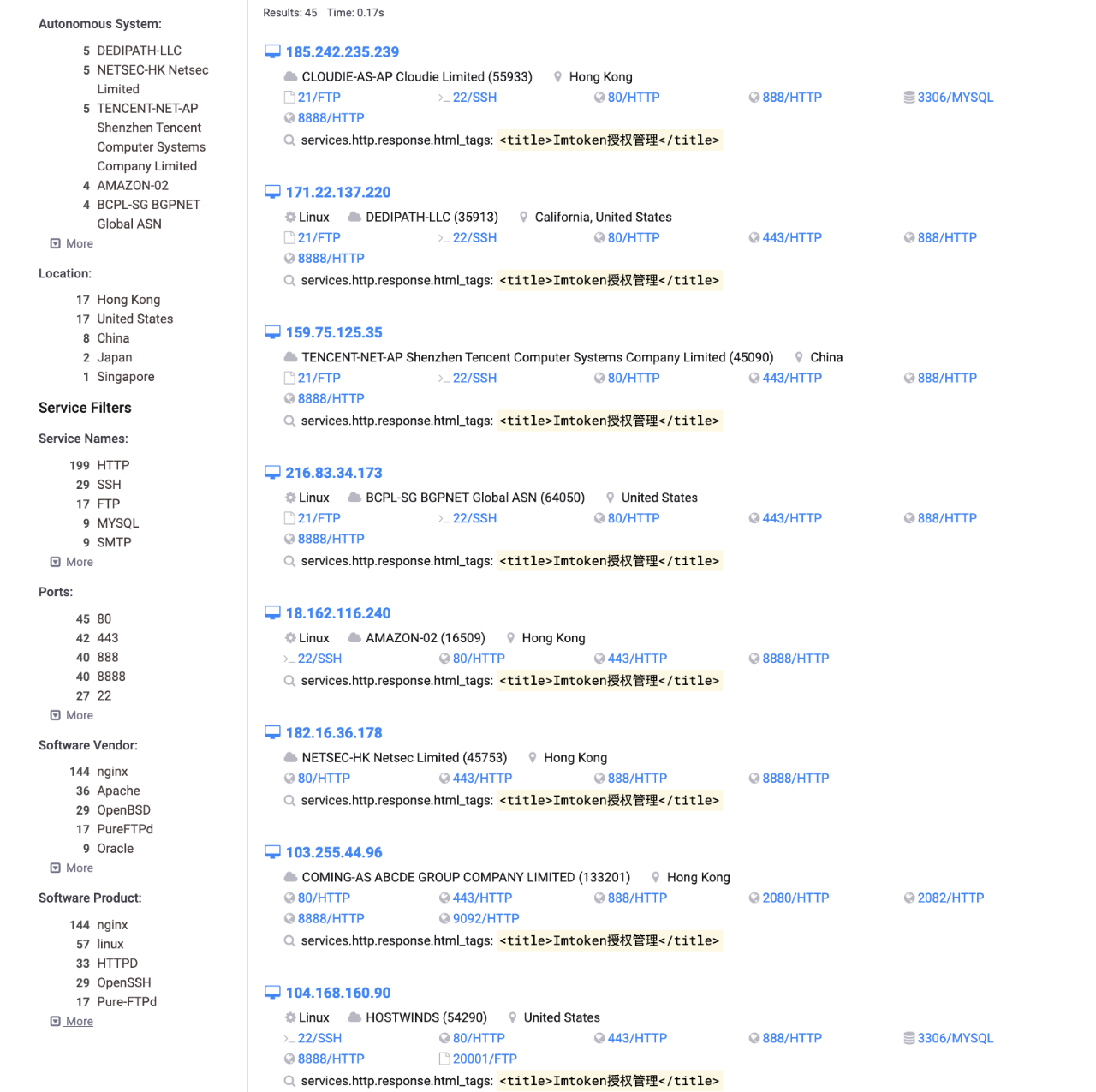

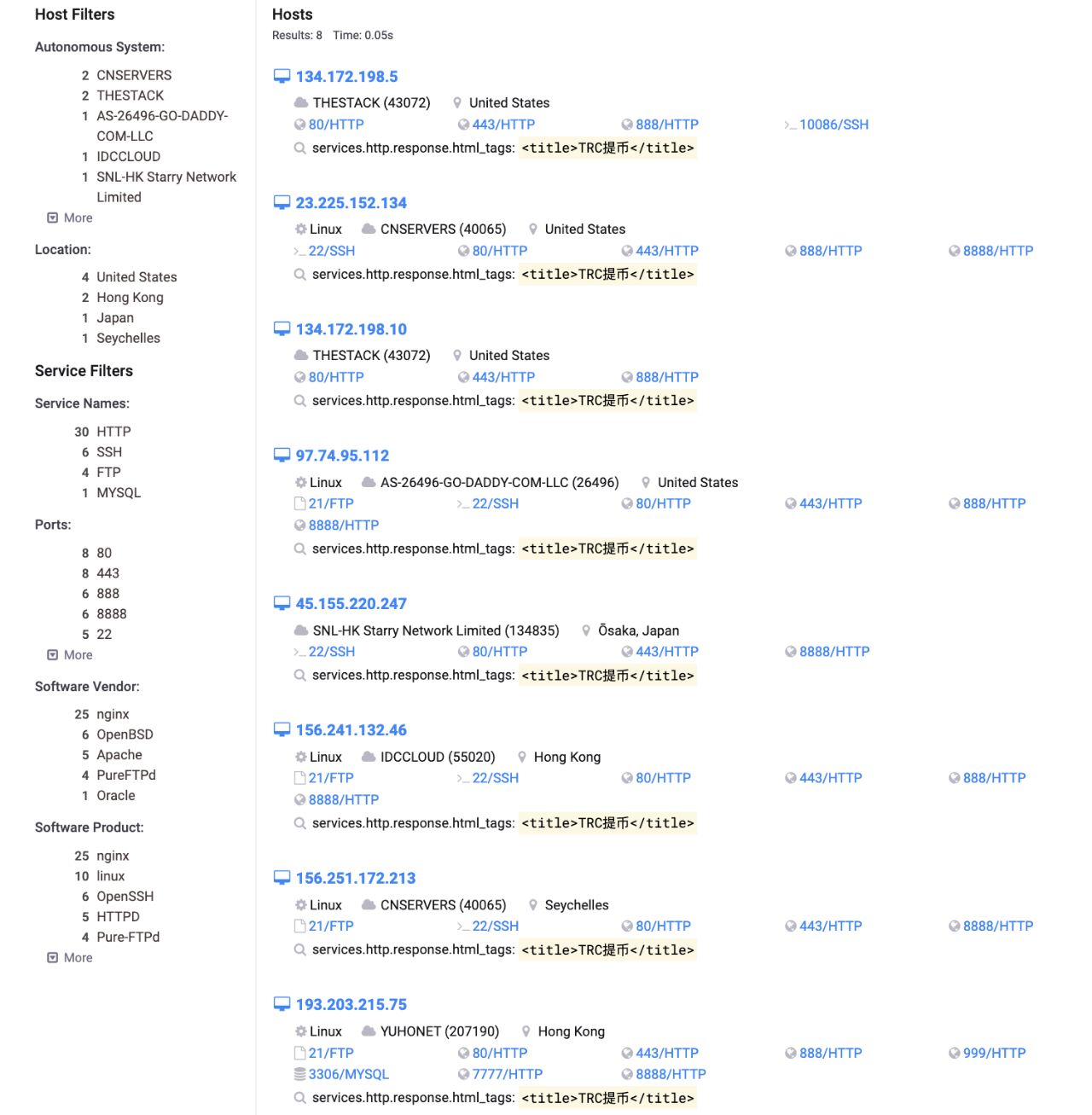

Đầu tiên, tìm kiếm thông qua một trình duyệt chuyên nghiệp:

Kết quả tìm kiếm cho thấy có hơn 20.000 kết quả liên quan và 98% IP/tên miền là liên kết giả mạo.

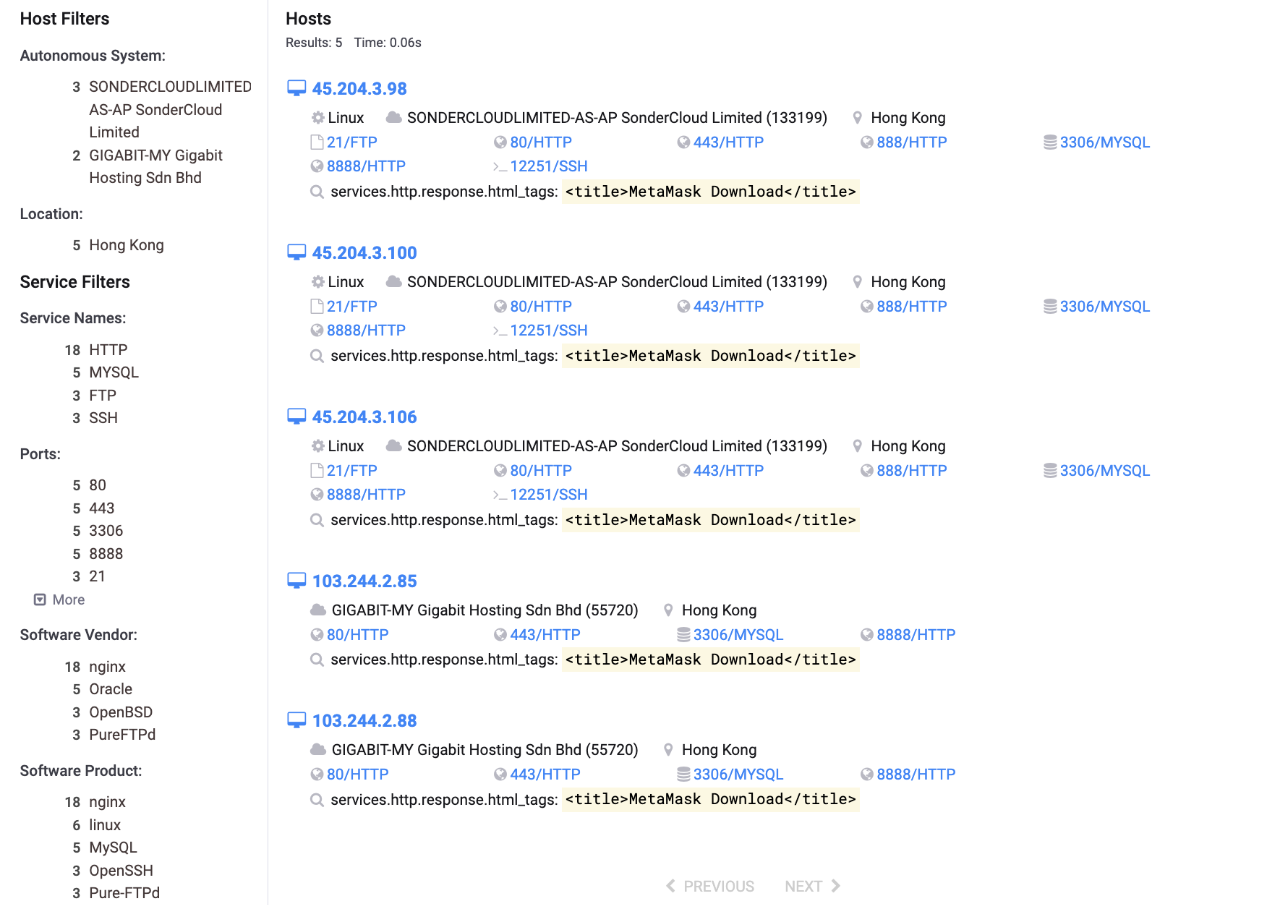

Theo dõi thêm, chẳng hạn như tìm Tải xuống MetaMask:

Thoạt nhìn, chúng đều là các trang web lừa đảo và bất kỳ ai am hiểu về bảo mật đều biết rằng các cổng và dịch vụ như 888/HTTP và 8888/HTTP là cấu hình mặc định của hệ thống chùa, đơn giản và dễ triển khai. thuộc tính của chùa đã dẫn đến một số lượng lớn các sản phẩm màu đen và xám sử dụng. Các tên miền/IP liên quan ở trên đều là các liên kết giả mạo và lừa đảo nhằm lôi kéo người dùng truy cập và tải xuống.

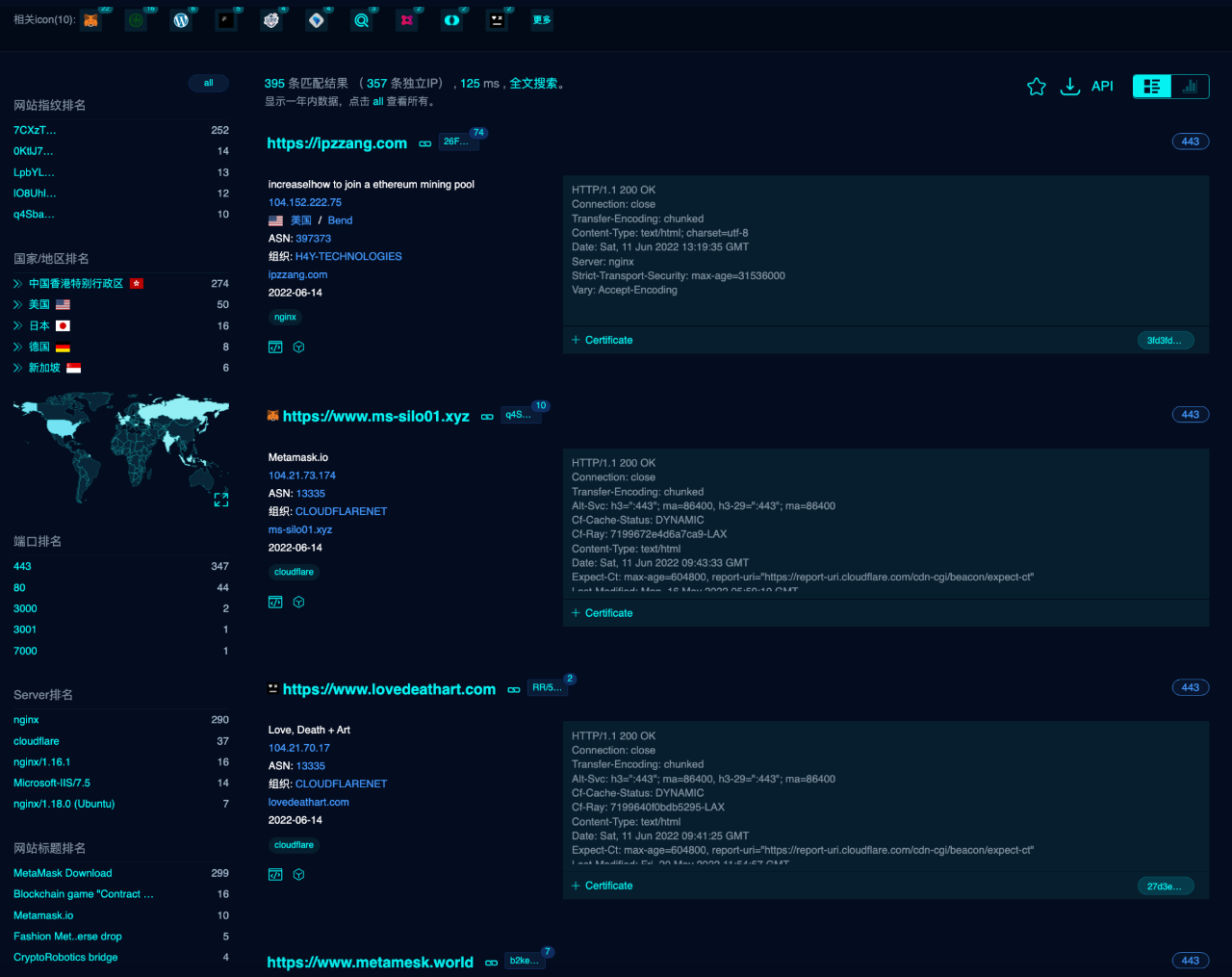

Hãy tiến thêm một bước và xem xét điều gì đó thú vị.

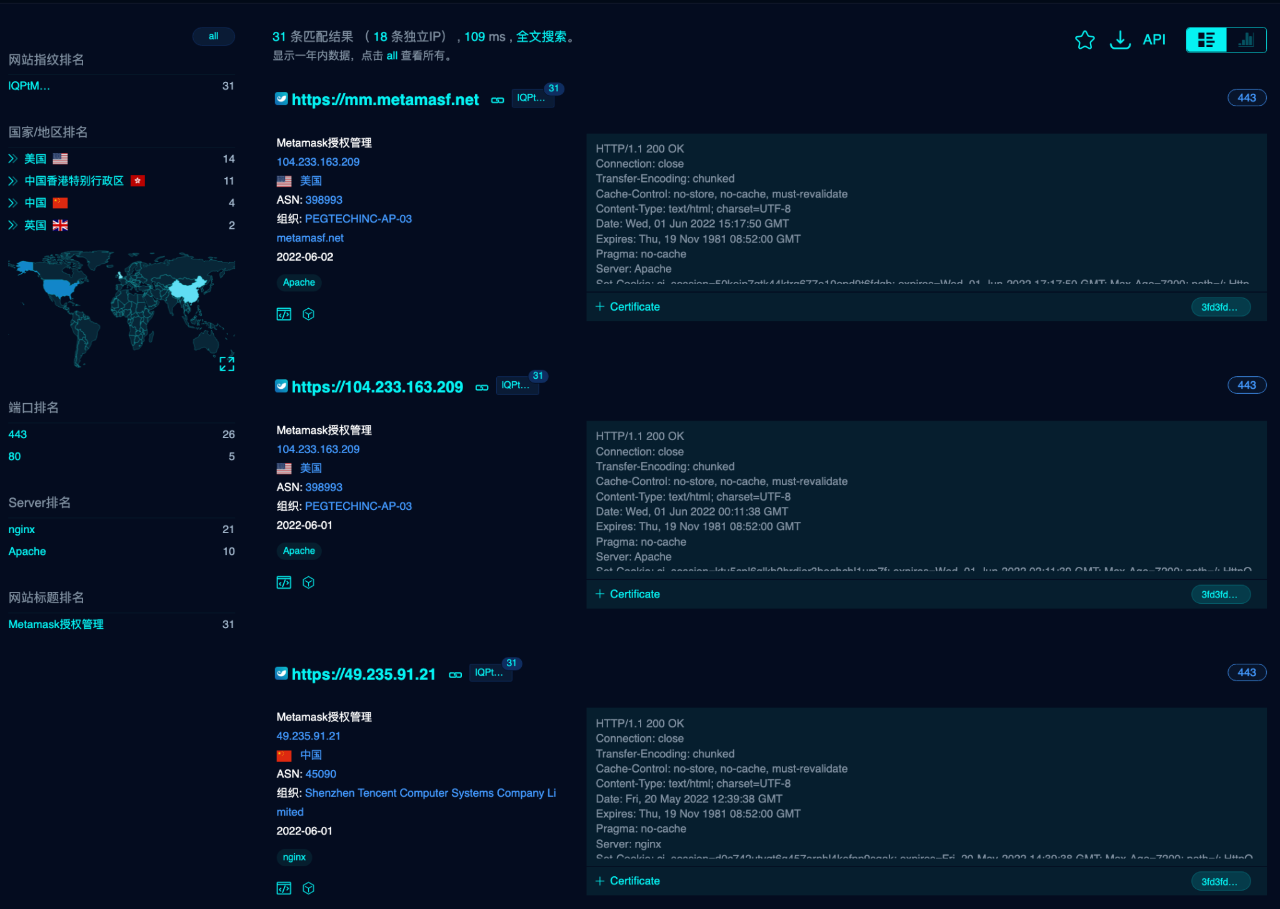

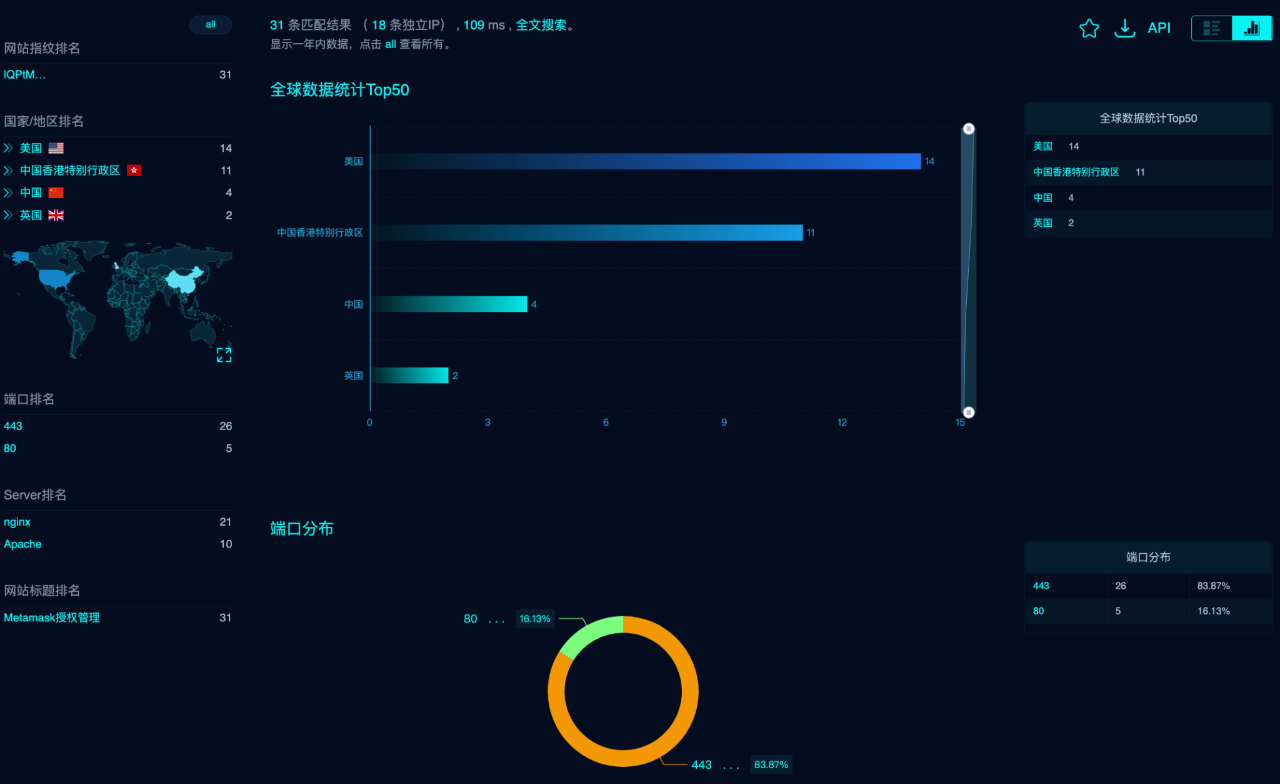

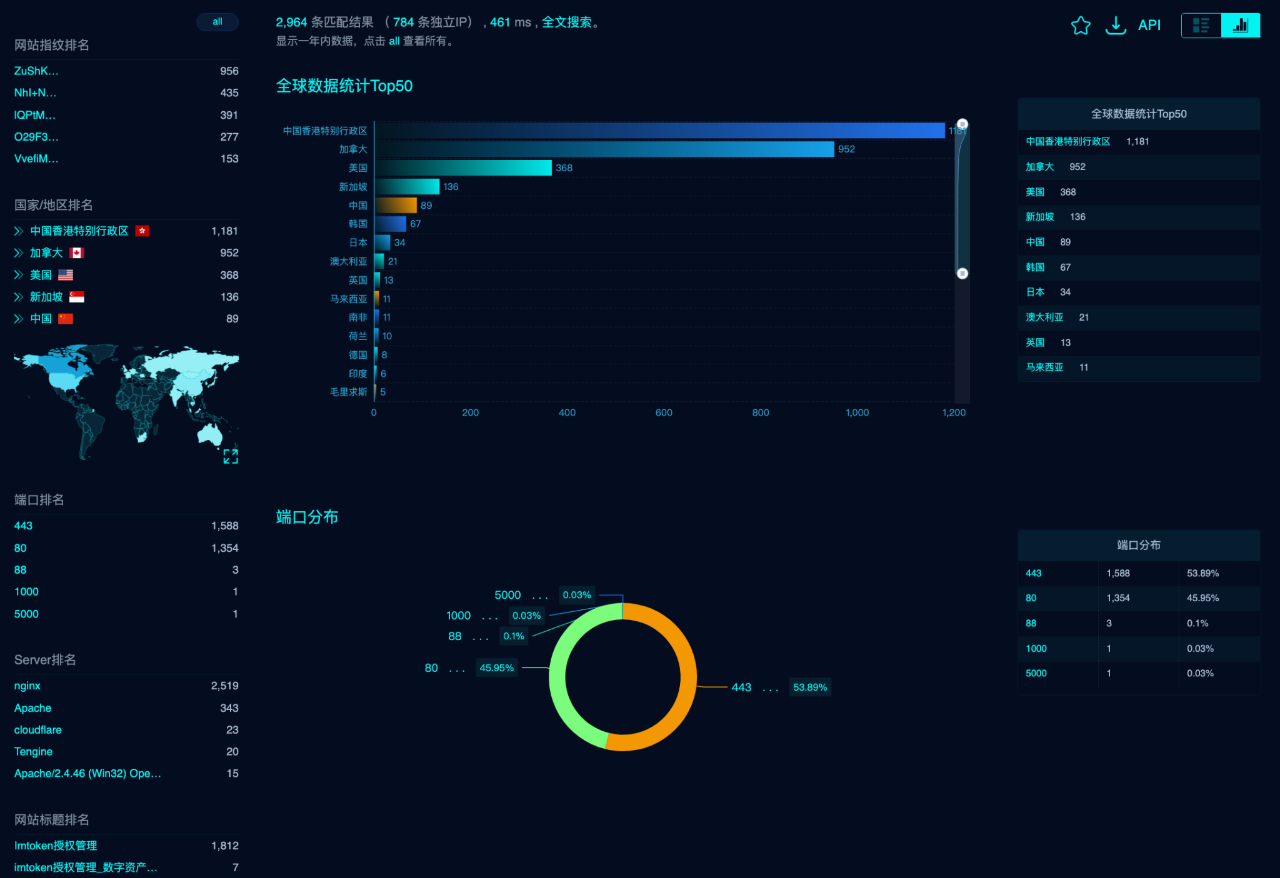

Tìm kiếm đầu tiên: Quản lý ủy quyền MetaMask (nền tảng quản lý lừa đảo sản xuất Heihui)

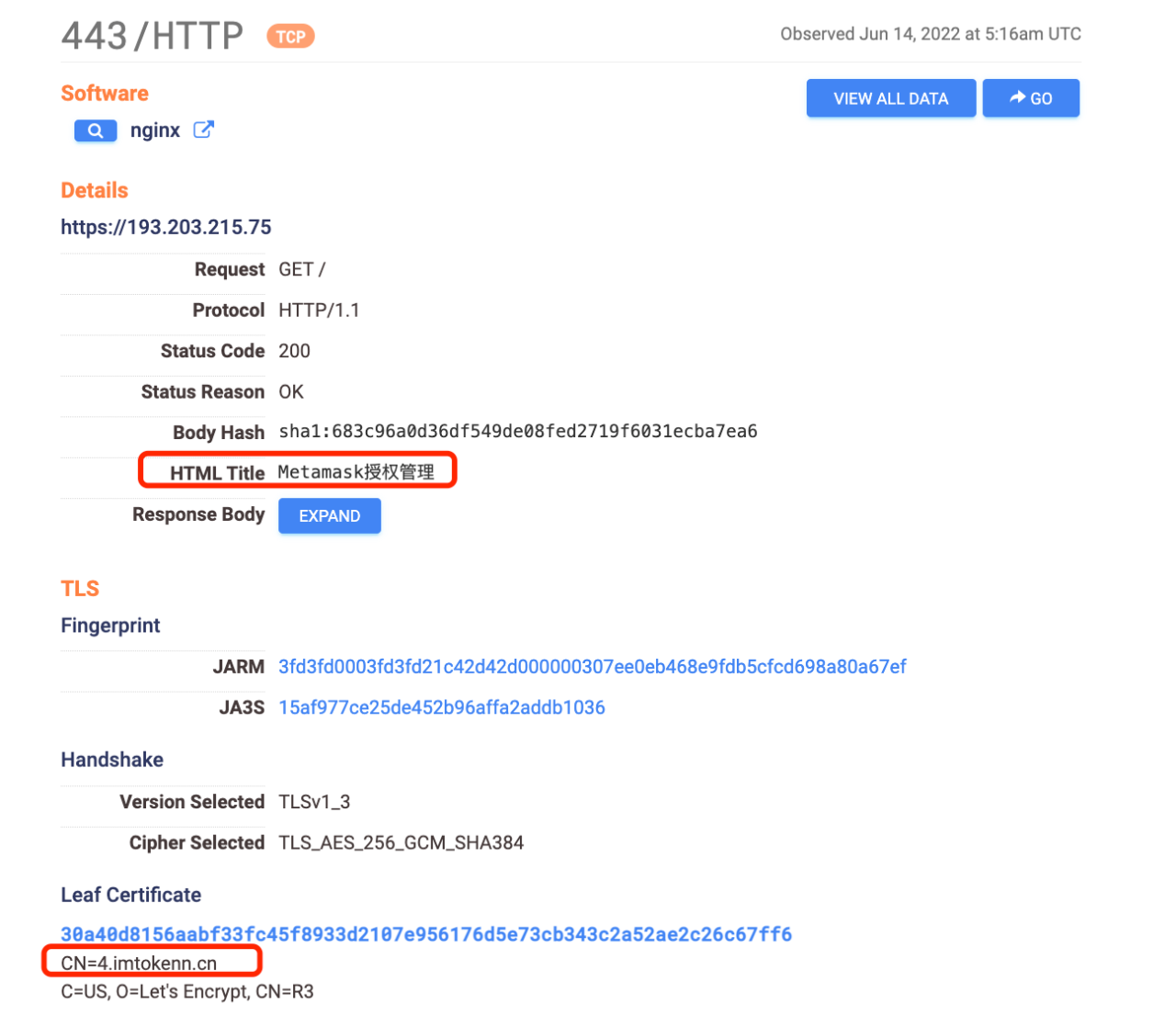

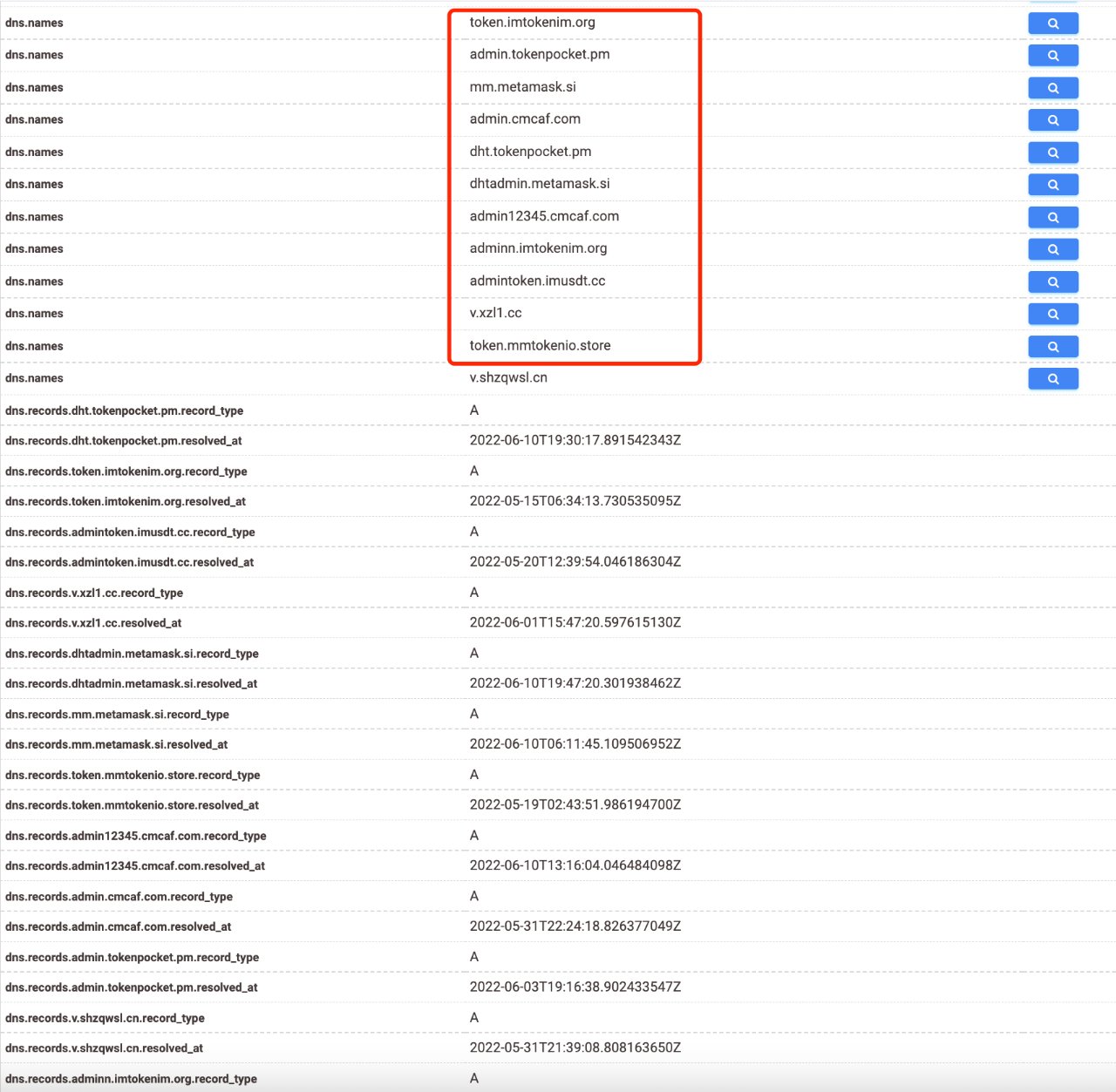

2、imTokenĐây là tất cả các tên miền liên quan đến quản lý nền của sản xuất đen. Chúng tôi cũng chuyển các tên miền lại với nhau. Một số tên miền bị bắt và thời gian giải quyết có liên quan được hiển thị như sau:

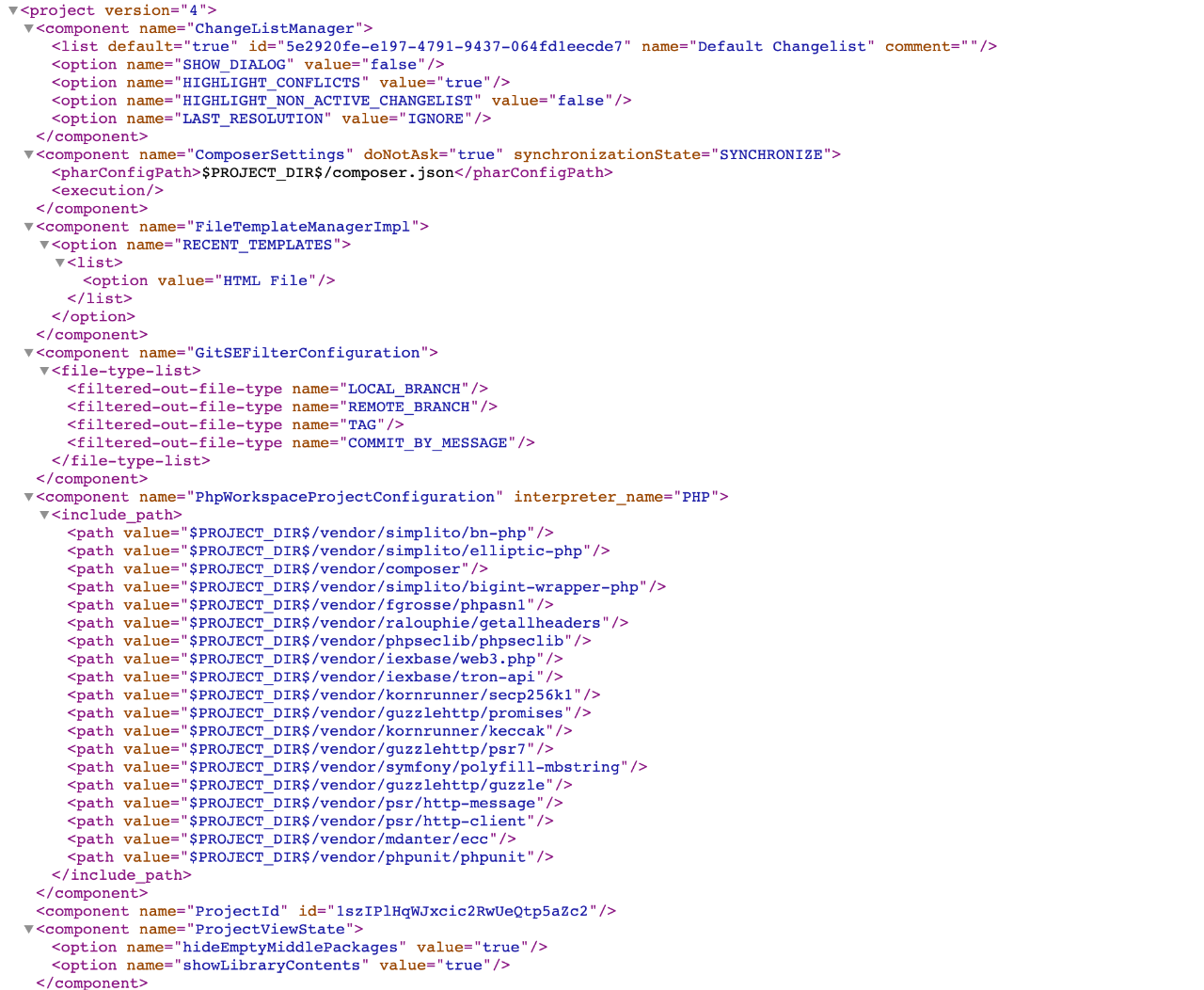

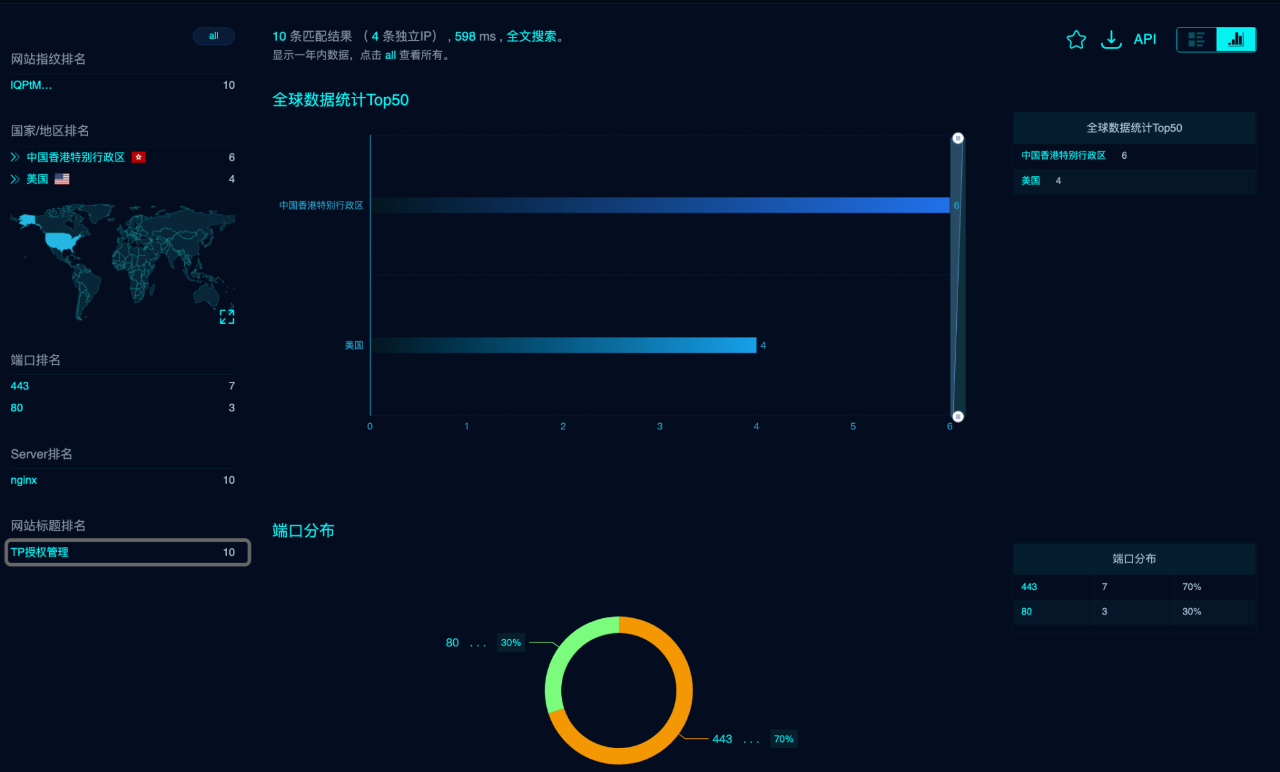

TokenPocketMôi trường Vue+PHP, phương thức triển khai như sau:

Quản lý ủy quyền cũng giống như vậy:

Quản lý ủy quyền:

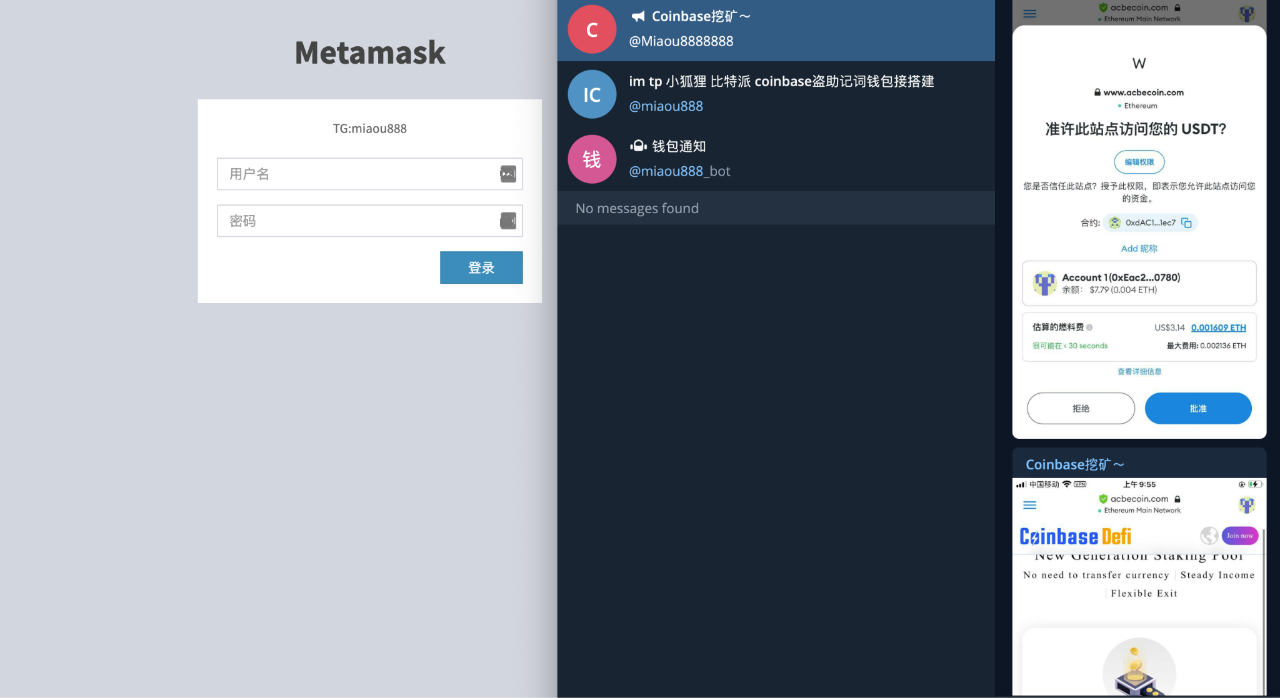

Bối cảnh câu cá:

Chuỗi ngành dịch vụ liên quan đến bối cảnh:

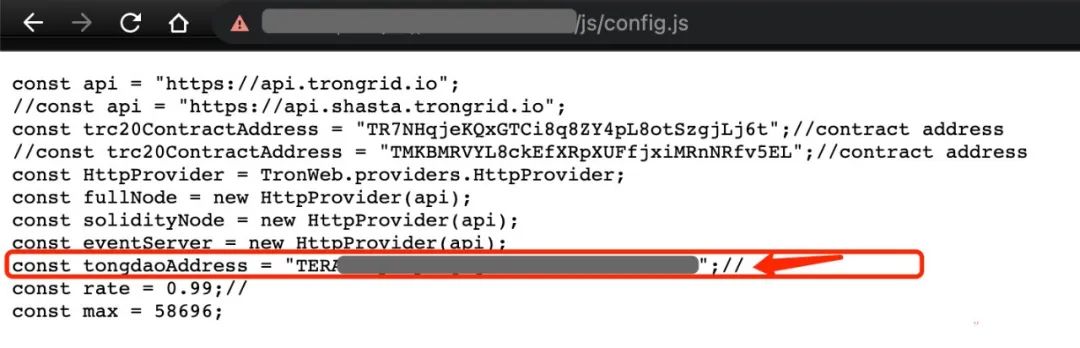

3. Sau khi lấy được thông tin nạn nhân có liên quan trong nền, kẻ tấn công sẽ thao tác thông qua giao diện API rút tiền:

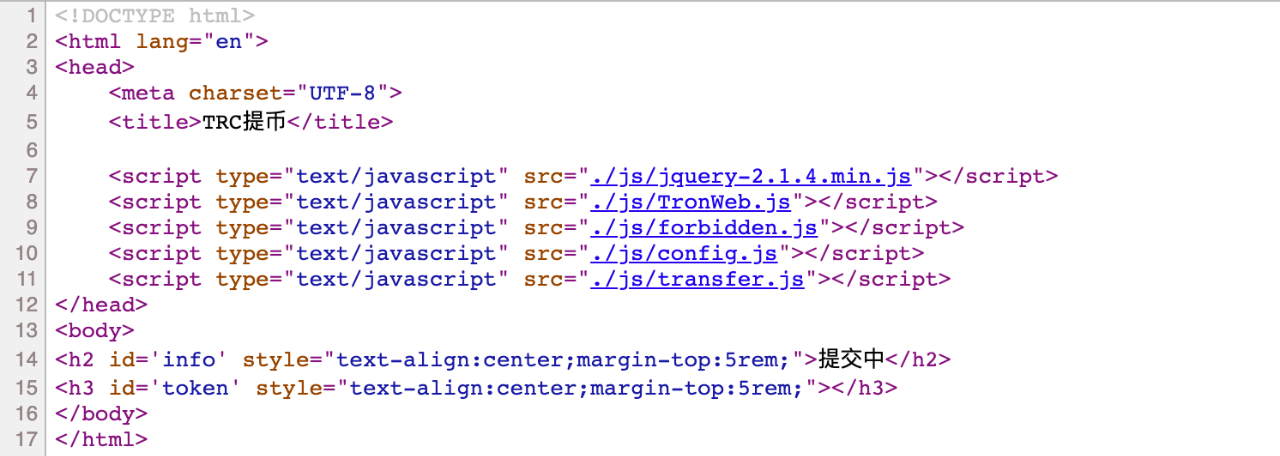

Chúng ta hãy xem mã:

Nó liên quan đến JS, JS cấu hình và JS chuyển giao của các dịch vụ Web cơ bản.

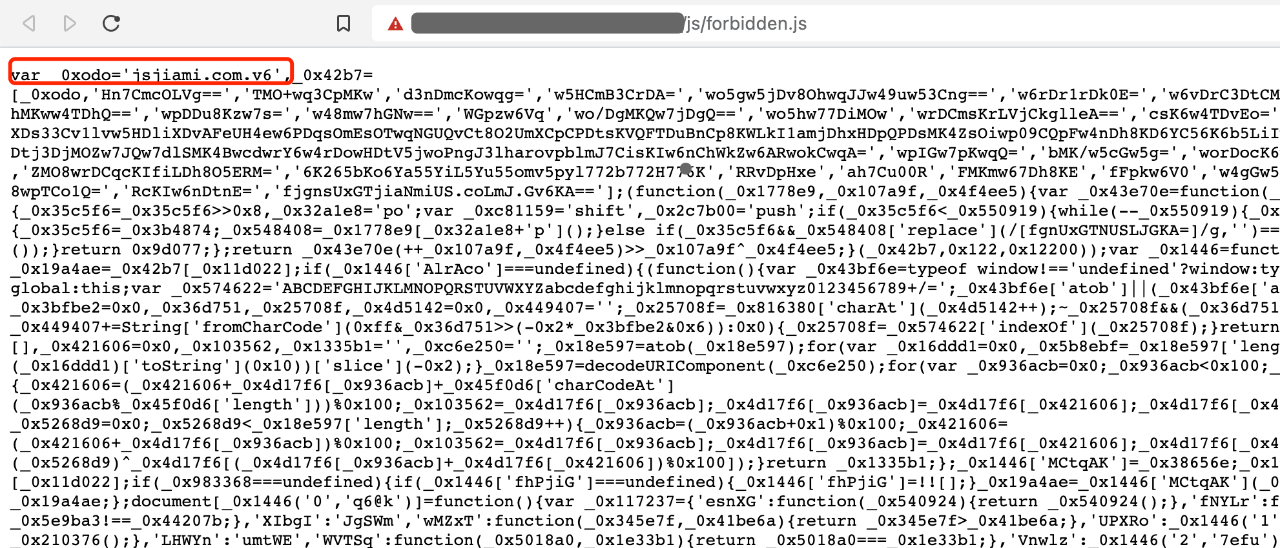

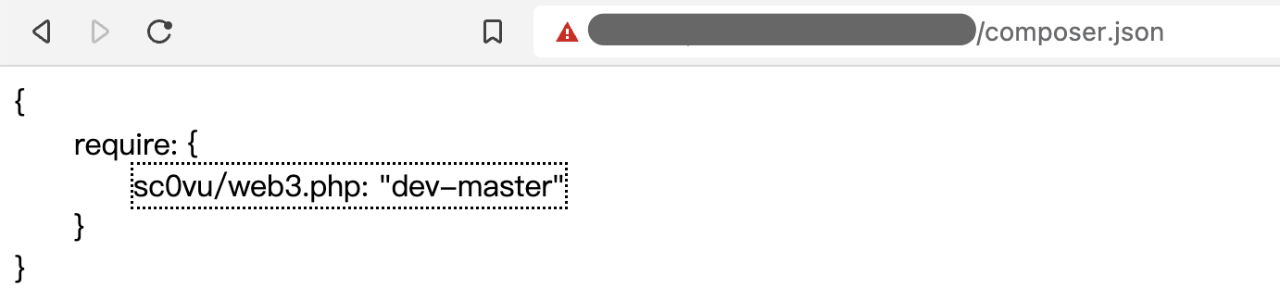

Hãy xem lại bài viết này: var _0xodo='jsjiami.com.v6', tôi phải nói rằng sản phẩm của Heihui đã vượt qua hầu hết các trang Web thông thường và họ đã triển khai công nghệ mã hóa đầy đủ JS."dev-master"Cấu hình:

Đây sc0vu/web3.php:

là một hệ thống giao diện php để tương tác với hệ sinh thái Ethereum và chuỗi khối.

Sau khi phân tích, người ta thấy rằng sau khi kẻ tấn công lấy được khóa riêng và các thông tin liên quan khác, hắn đã chuyển các tài sản bị đánh cắp có liên quan thông qua các lệnh gọi api.html. Tôi sẽ không lặp lại chúng ở đây.

Bạn nghĩ rằng đây là kết thúc?

Bạn có nghĩ rằng mục tiêu của họ chỉ là một trang web lừa đảo giả mạo MetaMask, imToken, TokenPocket và các ví khác không?

Trên thực tế, ngoài việc giả mạo các ví nổi tiếng này trên thị trường, chúng còn giả mạo và xây dựng các nền tảng giao dịch có liên quan để lừa đảo.

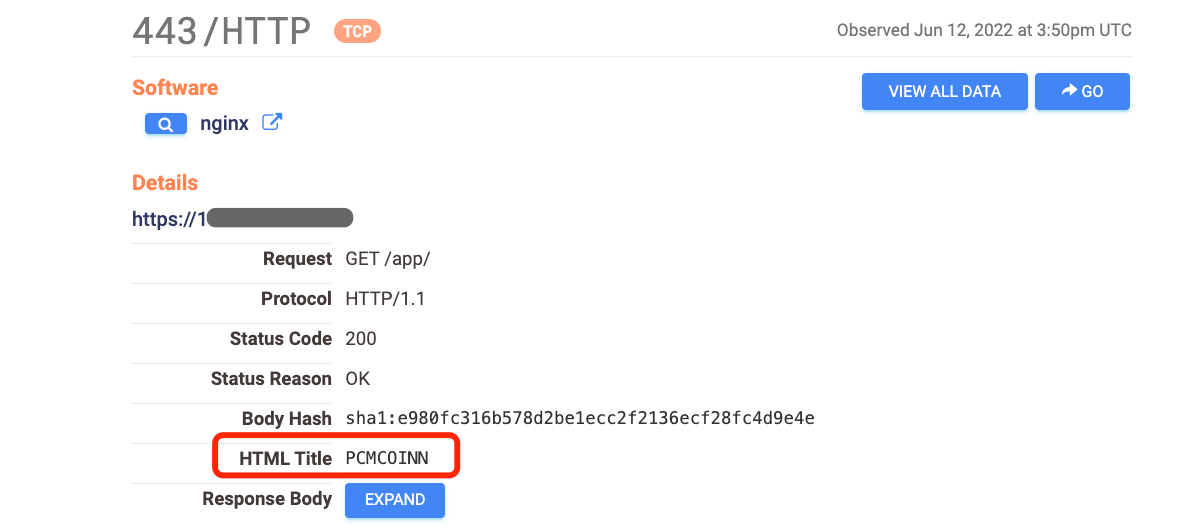

Ví dụ: trong IP này, chúng tôi thấy rằng ngoài các trang lừa đảo và thông tin cơ bản, còn có các thông tin khác:

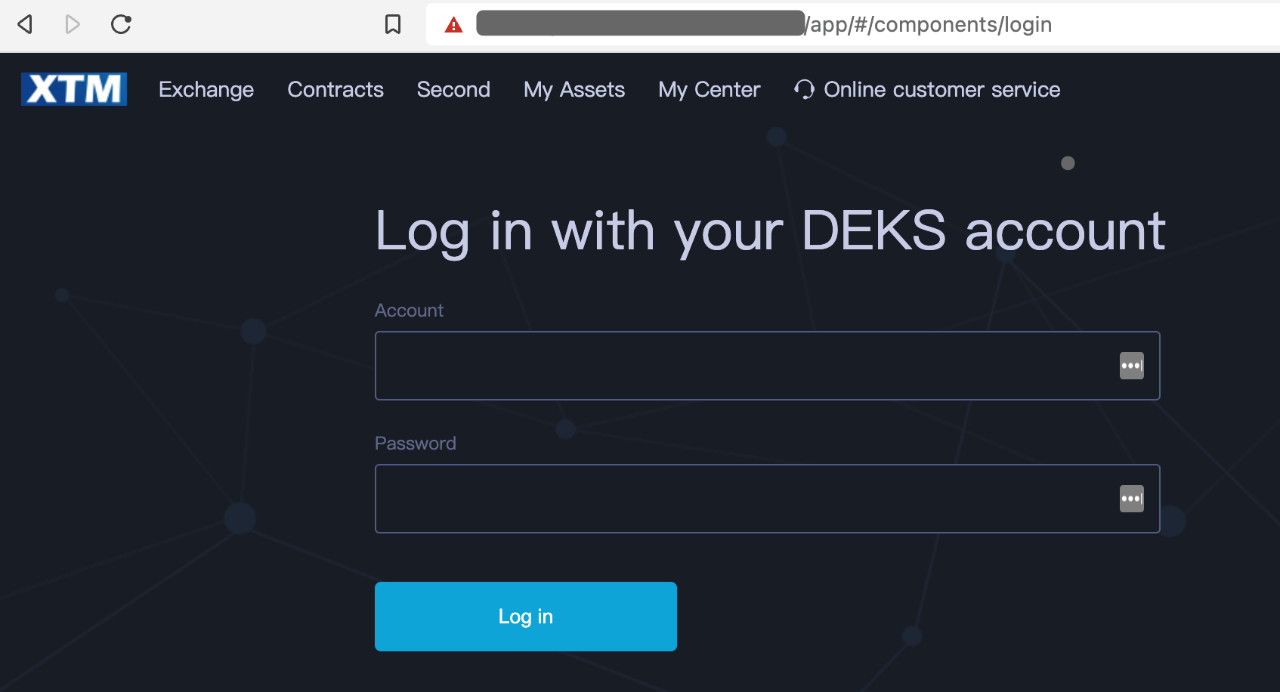

Các trang web lừa đảo trên nền tảng giao dịch giả mạo và có nhiều hơn một:

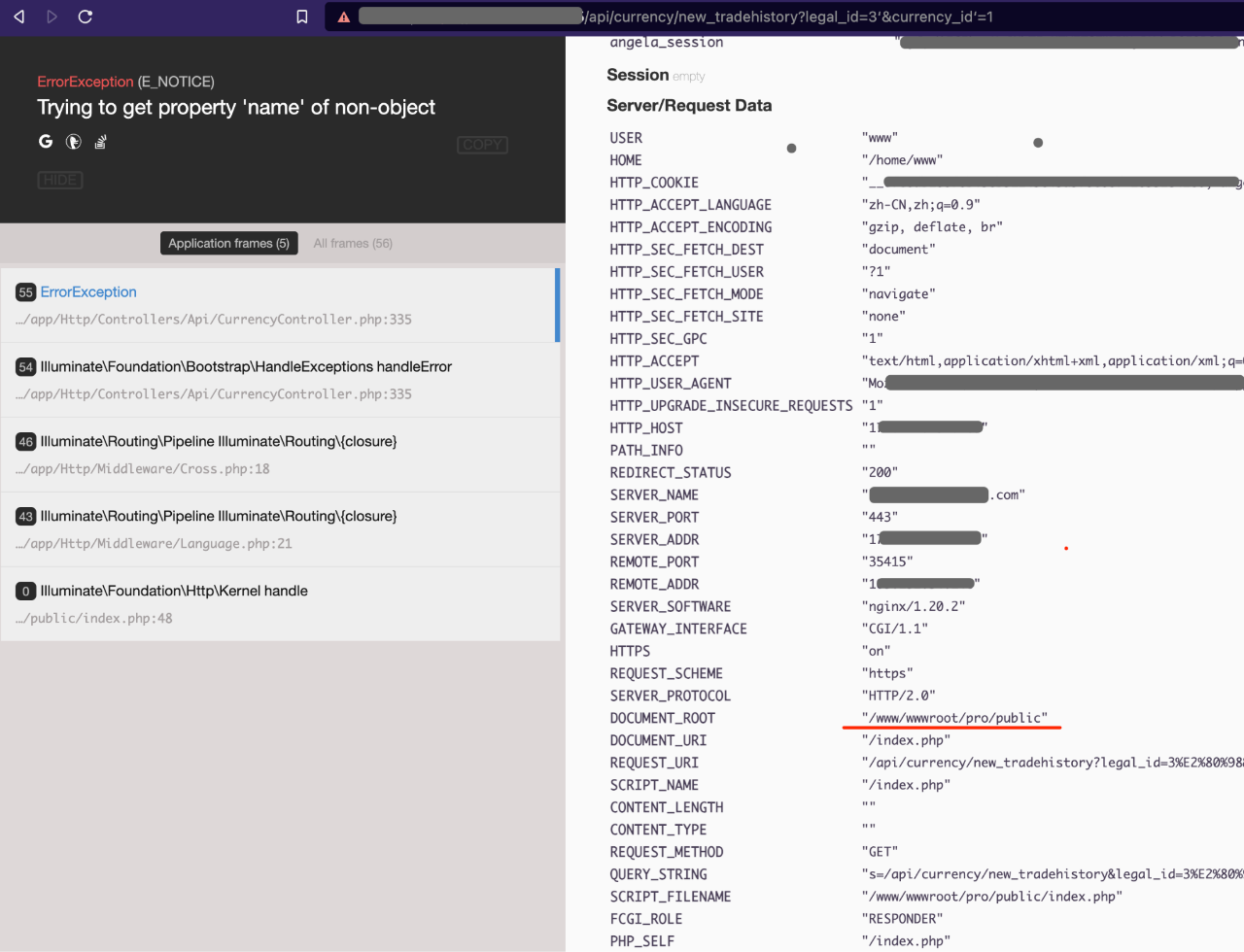

Nền tảng lừa đảo tiền điện tử được xây dựng với khung Laravel:

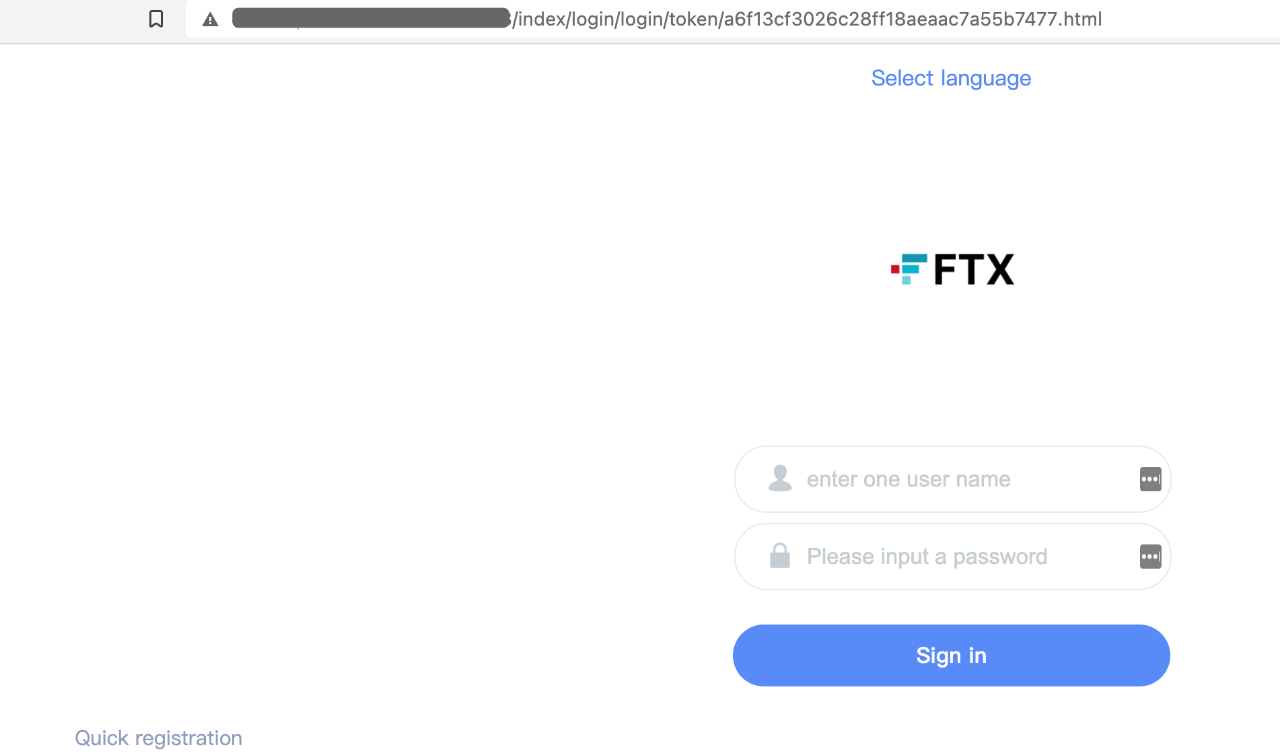

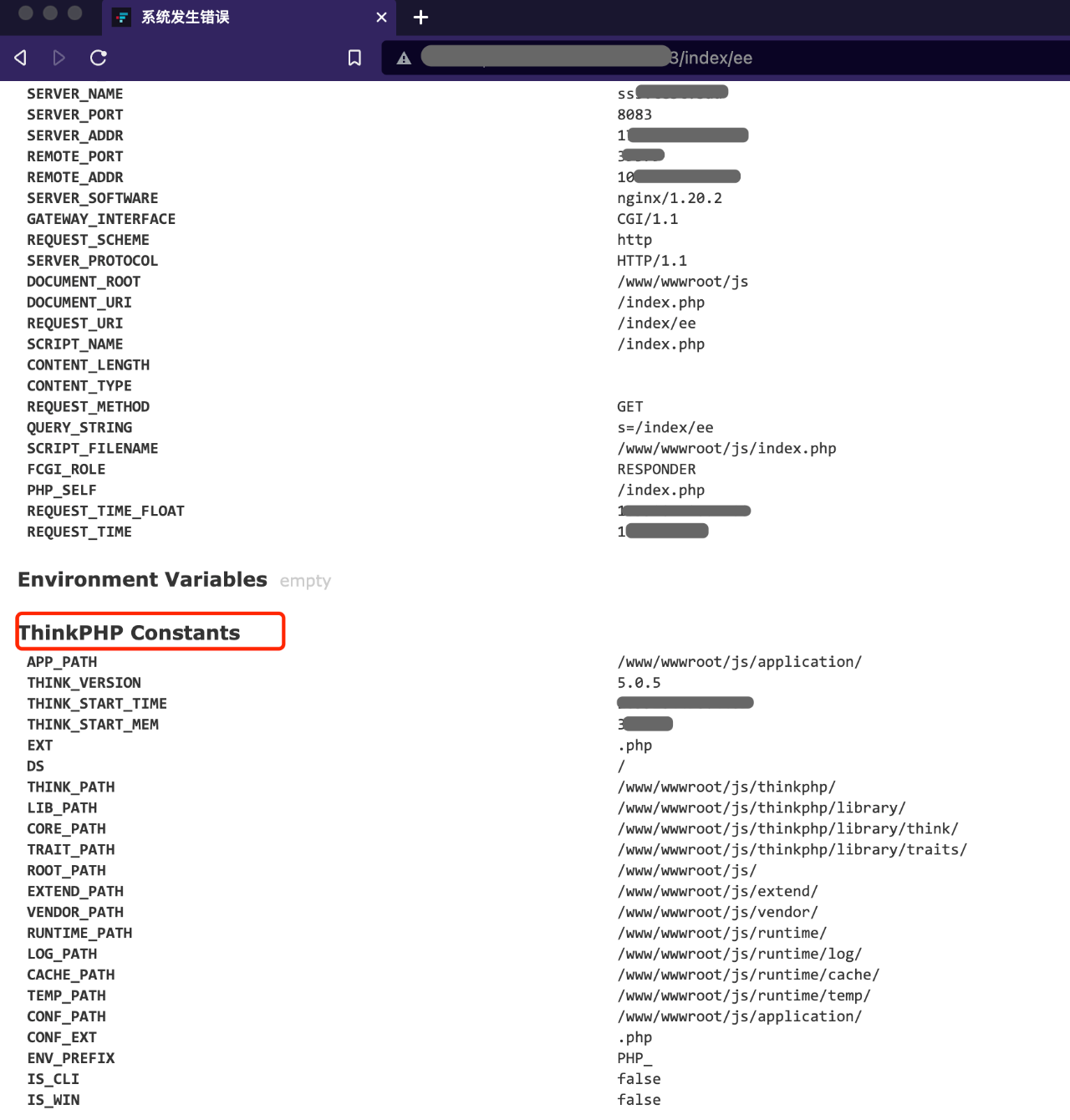

Một trang web lừa đảo bắt chước nền tảng FTX được xây dựng bằng khung ThinkPHP:

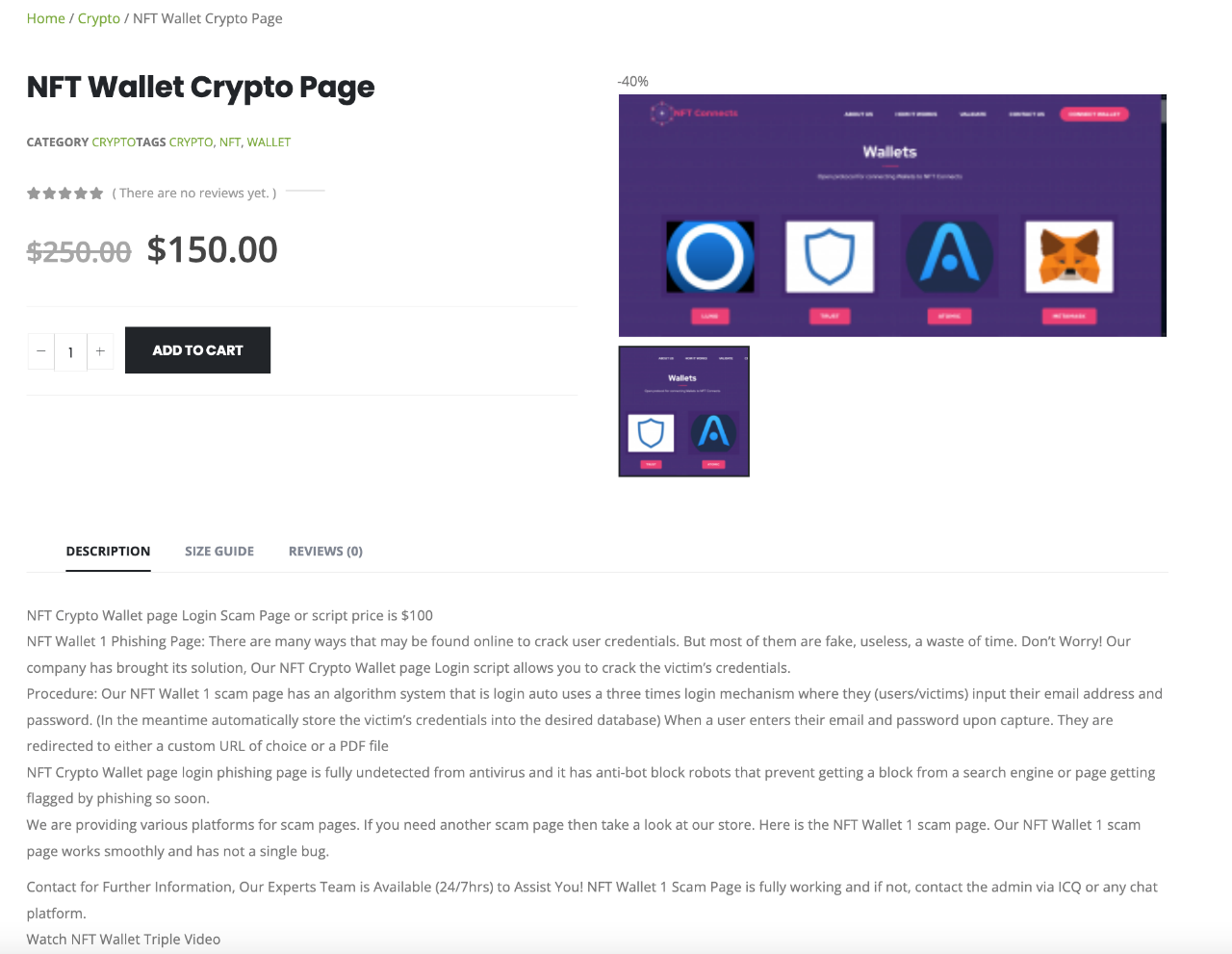

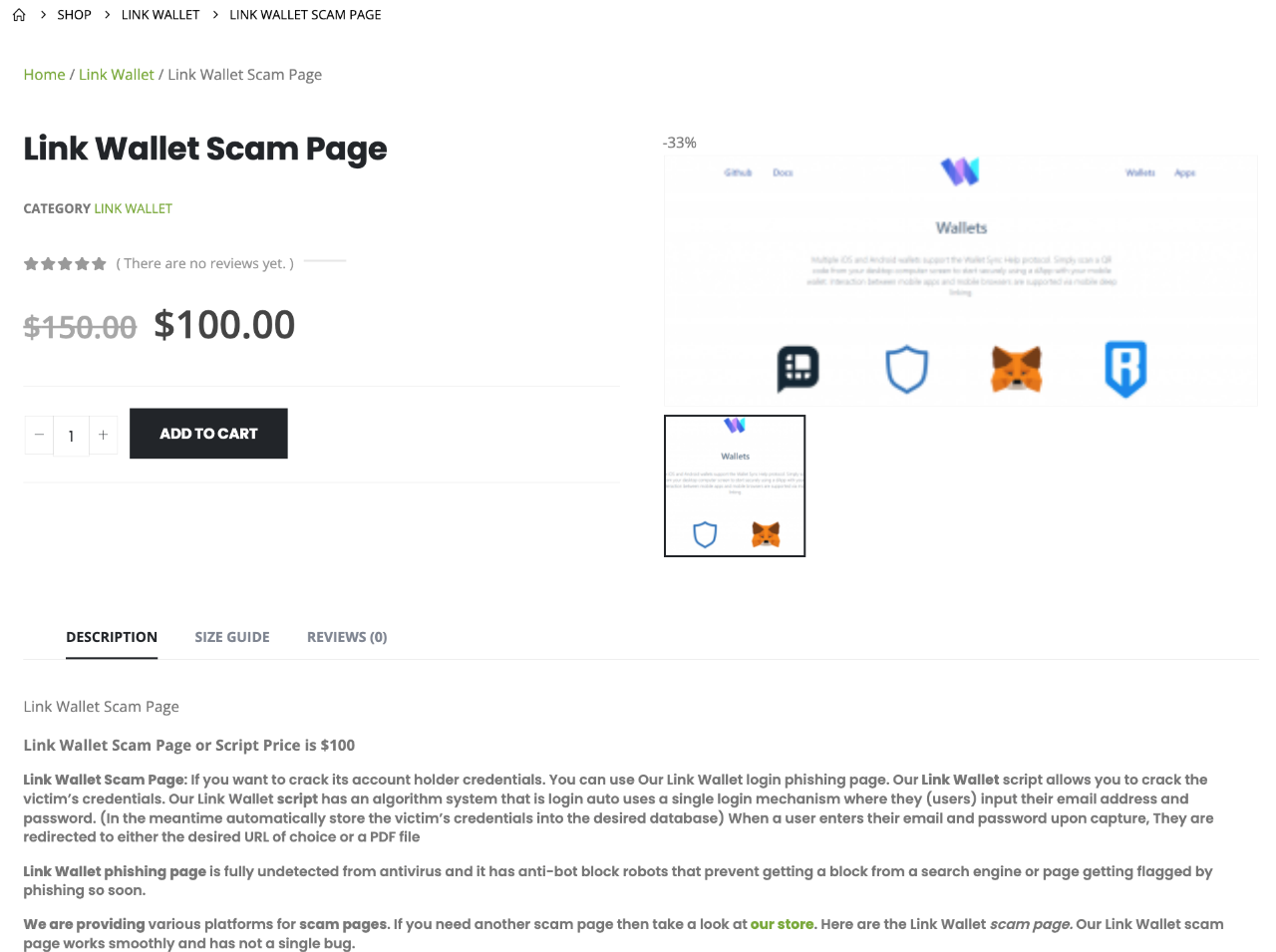

Hãy cùng xem phiên bản SaaS của mẫu lừa đảo lừa đảo được bán trực tiếp trên mạng:

Nền tảng lừa đảo hỗ trợ hầu hết các ví chính thống (ví ở đây cũng được giả mạo bởi chúng)

Việc phân loại rõ ràng và các chức năng hoàn chỉnh, mức độ sản xuất màu đen và xám tiên tiến và chuyên nghiệp đã vượt xa sức tưởng tượng.

tóm tắt

tiêu đề cấp đầu tiên