lời tựa

lời tựa

Vào ngày 13 tháng 6 năm 2022, giờ Bắc Kinh, Phòng thí nghiệm bảo mật chuỗi khối Zhichuangyu đã theo dõi rằng dự án sàn giao dịch phi tập trung FSwap trên chuỗi BSC đã bị tấn công bởi một khoản vay chớp nhoáng, dẫn đến thiệt hại 1.751 BNB tương đương 390.000 đô la Mỹ.

Biết rằng Phòng thí nghiệm bảo mật chuỗi khối Chuangyu đã theo dõi và phân tích sự cố này lần đầu tiên.

thông tin cơ bản

FSwap là một dự án trao đổi phi tập trung cho phép thanh lý hiệu quả trên chuỗi các tài sản mã hóa và giao dịch tài sản xuyên chuỗi.

Địa chỉ kẻ tấn công: 0x000c84c59385b64c3ea4d48cc3fca1f08f3abcfc

tx:0xe75e30dafd865331e6a002d50effe084c21e413c96d4550d5e09cf647686fcbe

Hợp đồng FSwapPair: 0x0d5F1226bd91b5582F6ED54DeeE739CAC49C37Db

phân tích lỗ hổng

phân tích lỗ hổng

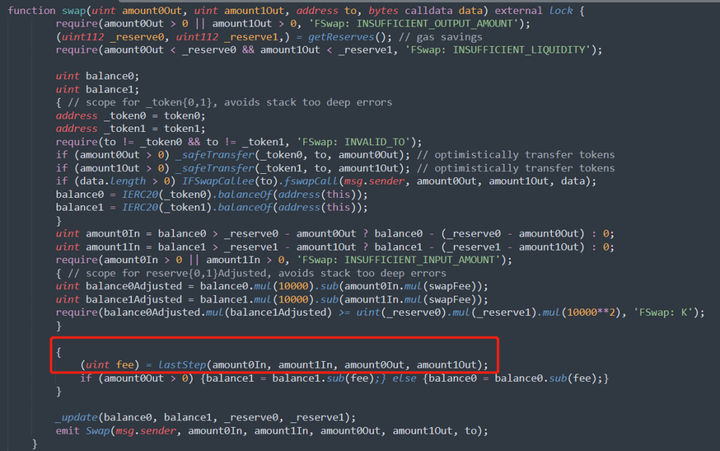

Mấu chốt của lỗ hổng là phương thức hoán đổi trong hợp đồng FSwapPair sẽ gửi token dự trữ trong hợp đồng cặp dưới dạng phí xử lý đến địa chỉ footo khi tính phí xử lý cho mỗi giao dịch, điều này sẽ dẫn đến giảm số lượng mã thông báo trong nhóm, khiến giá mã thông báo tăng lên và kẻ tấn công có thể mua bán chênh lệch giá.

quá trình tấn công

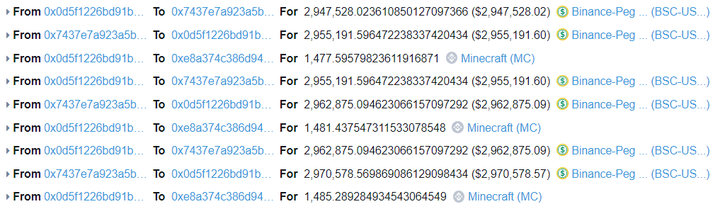

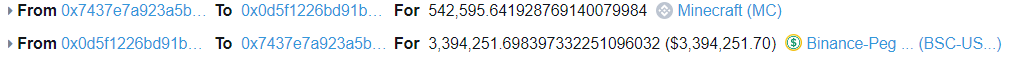

1. Kẻ tấn công đã sử dụng khoản vay nhanh để cho vay 3 triệu mã thông báo BSC-USD trong BiSwap và đổi 2,55 triệu mã thông báo BSC-USD lấy hơn 540.000 mã thông báo MC trong Fswap;

2. Sau đó, kẻ tấn công liên tục vay và trả khoản vay chớp nhoáng trong hợp đồng để tiêu thụ mã thông báo MC trong nhóm, khiến số lượng mã thông báo MC trong nhóm giảm mạnh và giá tăng nhanh chóng;

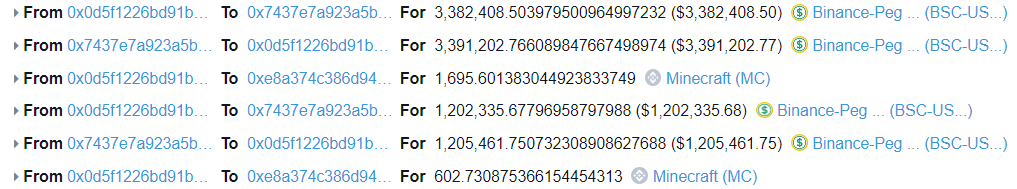

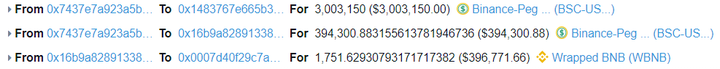

4. Kẻ tấn công hoàn trả khoản vay chớp nhoáng, hoán đổi các mã thông báo BSC-USD còn lại, kiếm được 1751 BNB và cuối cùng tự hủy hợp đồng và rời khỏi thị trường.

tóm tắt

tóm tắt

Cốt lõi của cuộc tấn công này là bên dự án đã đặt nhầm người thu phí làm hợp đồng cặp thay vì chính người dùng, dẫn đến việc tiêu thụ mã thông báo trong nhóm và rủi ro chênh lệch giá.

Đề nghị bên dự án nên nghiêm túc xem xét lại việc thực hiện logic thu phí trong hàm khi viết dự án, ở đây nên đặt đối tượng thu phí là người dùng thay vì hợp đồng cặp.