lời tựa

lời tựa

Biết rằng Phòng thí nghiệm bảo mật chuỗi khối Chuangyu đã theo dõi và phân tích sự cố này lần đầu tiên.

thông tin cơ bản

thông tin cơ bản

Bộ điều khiển bị tấn công: 0x01bfa5c99326464b8a1e1d411bb4783bb91ea629

Địa chỉ Oracle bị tấn công: 0xc11b687cd6061a6516e23769e4657b6efa25d78e

Hợp đồng tấn công: 0xcD337b920678cF35143322Ab31ab8977C3463a45

tx:0x13d19809b19ac512da6d110764caee75e2157ea62cb70937c8d9471afcb061bf

phân tích lỗ hổng

phân tích lỗ hổng

Kẻ tấn công đã vay tài sản từ các nhóm khác bằng cách thay đổi giá của FTS trong thỏa thuận.Các nhóm cho vay trên thị trường như sau:

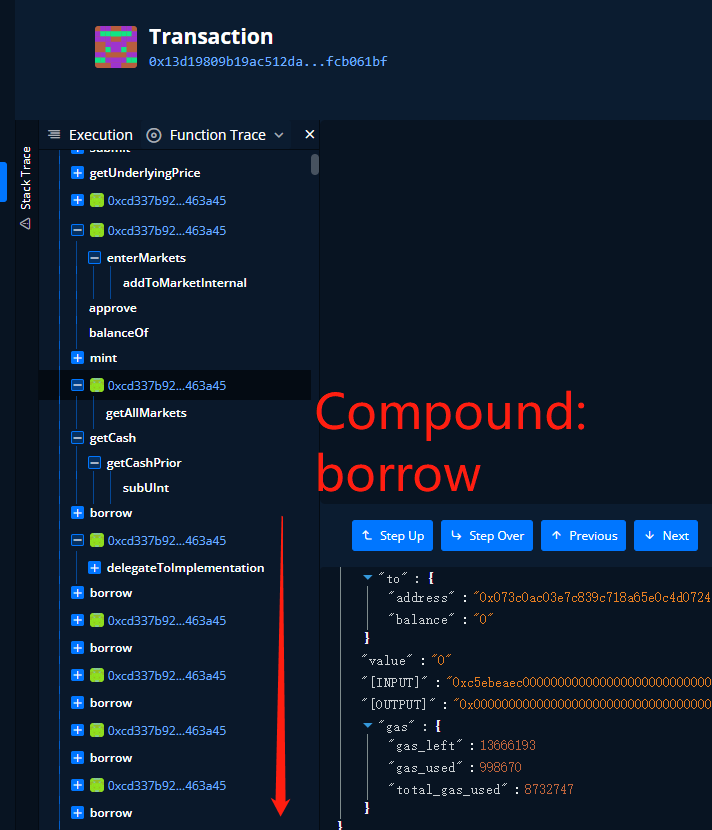

quá trình tấn công

quá trình tấn công

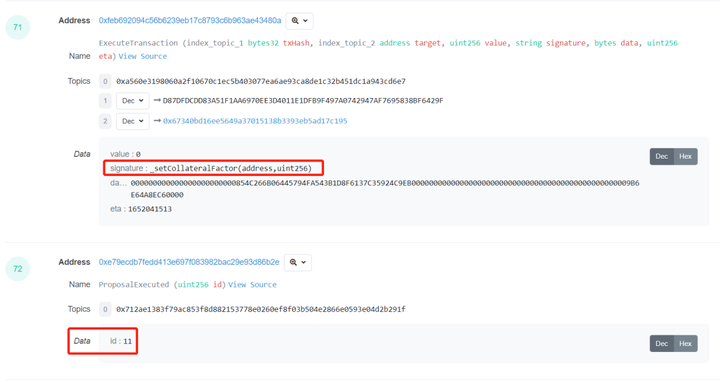

1. Kẻ tấn công đã mua mã thông báo FTS và bỏ phiếu cho việc thêm FTS làm tài sản thế chấp thông qua một đề xuất và ID đề xuất là 11;

2. Thay đổi giá của FTS bằng cách gọi chức năng gửi tiên tri;

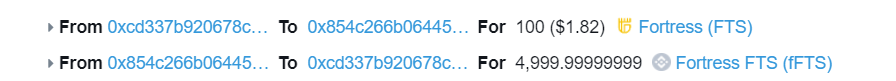

3. Kẻ tấn công sử dụng 100 FTS làm tài sản thế chấp để gọi enterMarket để tham gia thị trường;

4. Do vấn đề trong việc tính toán giá trị của FTS theo giá thị trường, kẻ tấn công sử dụng tài sản thế chấp để trực tiếp gọi vay để vay;

5. Vì 100 FTS không có giá trị và không cần lấy lại, kẻ tấn công sẽ vẫn sử dụng FTS khác được sử dụng trong bước đầu tiên để rút tiền hoàn toàn trong trao đổi Pancake.

tóm tắt

tóm tắt

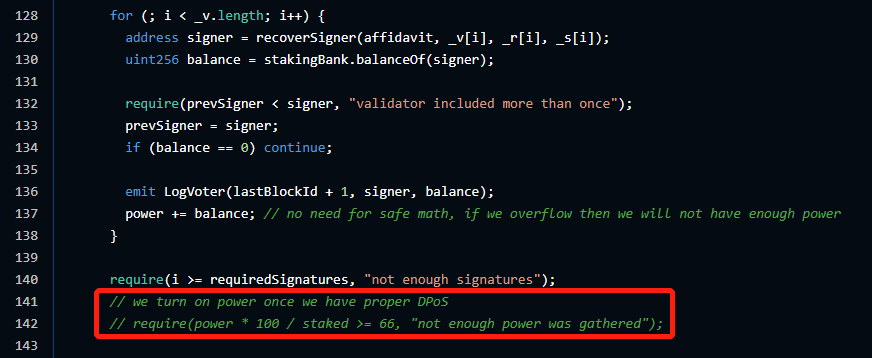

Lý do cho cuộc tấn công này là có vấn đề với việc sử dụng đĩa giả Compound trong nhà tiên tri. Gần đây, một số lượng lớn các dự án đĩa giả Compound đã bị tấn công. Chúng tôi kêu gọi tất cả các bên dự án rẽ nhánh Compound chủ động tiến hành tự kiểm tra. Các cuộc tấn công hiện được biết đến chủ yếu là do các vấn đề sau: