tiêu đề phụ

Vào ngày 28 tháng 5 năm 2021, có thông báo rằng JulSwap, giao thức DEX trên chuỗi BSC và giao thức thanh khoản tự động, đã bị tấn công bởi các khoản vay chớp nhoáng.Biết Phòng thí nghiệm bảo mật chuỗi khối Chuangyutiêu đề phụ

phân tích sự kiện

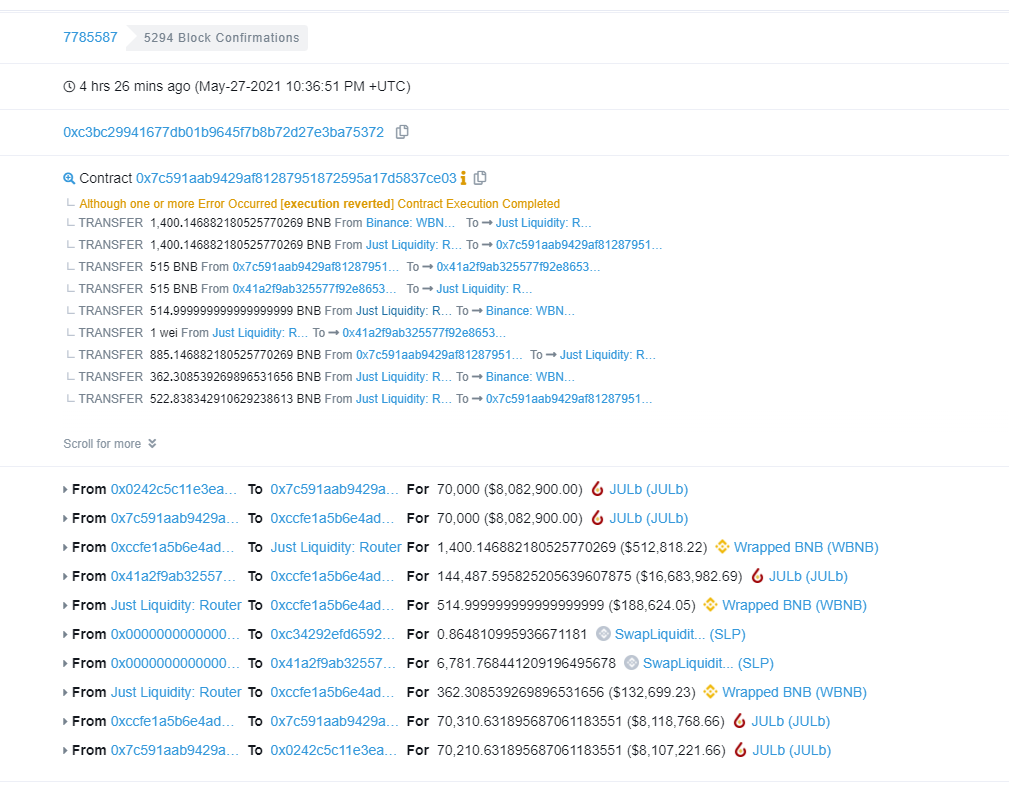

Giao dịch của kẻ tấn công:

1. Thông qua hồ sơ giao dịch, có thể thấy kẻ tấn công đã mượn 70.000 mã thông báo JULB thông qua khoản vay nhanh, sau đó gọi cặp giao dịch JULB-WBNB để trao đổi lấy 1.400 BNB, lúc này có 1.400 WBNB trong tài khoản hợp đồng tấn công

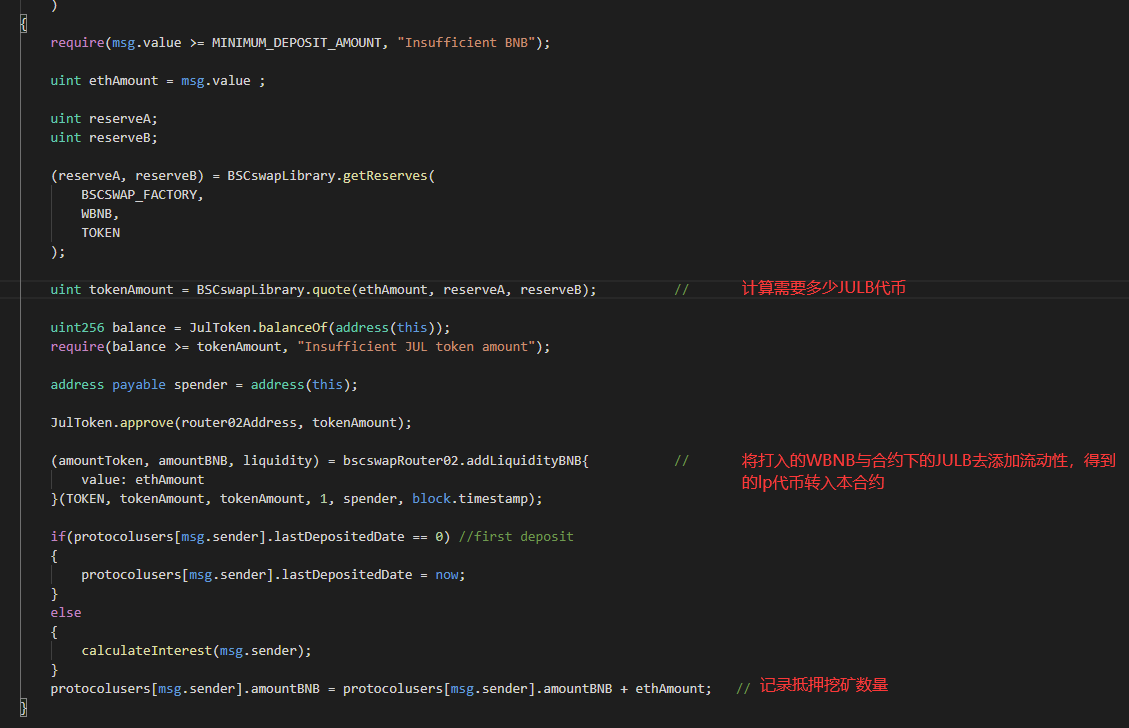

2. Sau đó, hợp đồng tấn công gọi hàm addBNB của hợp đồng JulProtocolV2 (0x41a2F9AB325577f92e8653853c12823b35fb35c4) để khai thác thế chấp. Chức năng của chức năng này là bằng cách chuyển WBNB, hợp đồng sẽ tính toán cần bao nhiêu mã thông báo JULB để thêm khai thác thanh khoản, sau đó ghi lại số lượng WBNB đã chuyển để khai thác thế chấp. Mã chức năng như sau.

tiêu đề phụ

theo dõi sự kiện