"Nền tảng DeFi không làm điều ác, nhưng chúng không thể xử lý quá nhiều tin tặc."

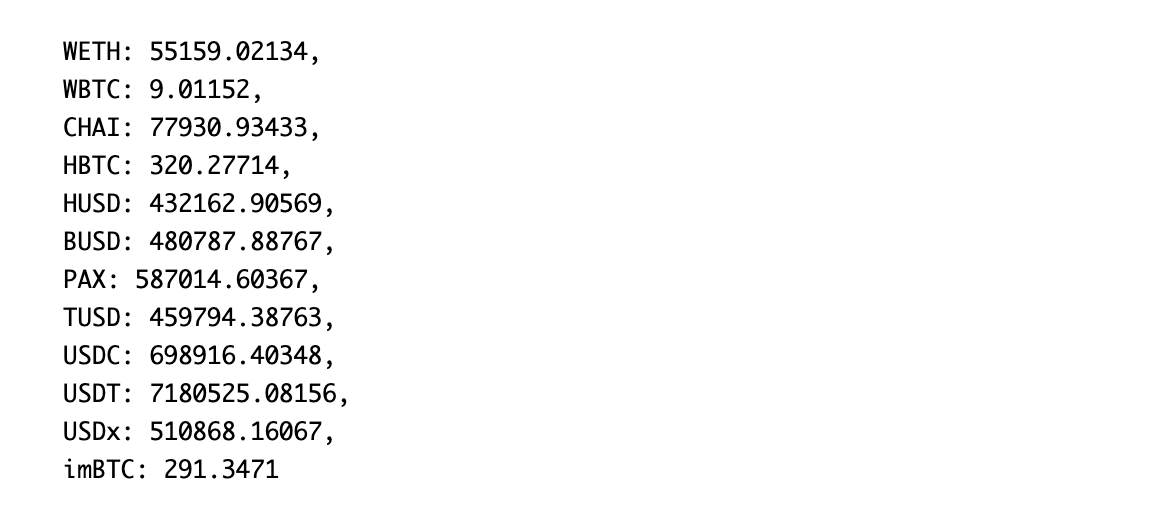

Sau khi Uniswap bị hack và mất 1.278 ETH (trị giá khoảng 220.000 đô la) vào ngày 18 tháng 4, lúc 8:45 sáng ngày 19 tháng 4, giao thức cho vay DeFi trong nước Lendf.Me đã bị lộ trước tin tặc, theo Phòng chống rửa tiền (AML) của SlowMist Technology Thống kê hệ thống cho thấy, thiệt hại lũy kế của Lendf.Me lần này là khoảng 24,7 triệu đô la Mỹ, số tiền và số tiền bị đánh cắp cụ thể là:

Sau đó, những kẻ tấn công tiếp tục trao đổi số tiền bị đánh cắp thành ETH và các mã thông báo khác thông qua các nền tảng DEX như 1inch.exchange, ParaSwap và Tokenlon.

Mô tả hình ảnh

Nguồn hình ảnh: Trang web chính thức của Lendf.Me

Mô tả hình ảnh

Nguồn hình ảnh: Defipulse

Theo giám sát của hệ thống chống rửa tiền (AML) của SlowMist, những kẻ tấn công Lendf.Me đang liên tục chuyển PAX thu được từ vụ tấn công sang ETH, với tổng số gần 587.000 PAX. , v.v. . Địa chỉ của kẻ tấn công là 0xa9bf70a420d364e923c74448d9d817d3f2a77822.

Theo phân tích của nhóm bảo mật SlowMist, phương pháp tấn công Lendf.Me của hacker tương tự như cuộc tấn công vào Uniswap ngày hôm qua(Lưu ý hàng ngày: Tin tặc lợi dụng các vấn đề tương thích giữa Uniswap và ERC777, khi thực hiện các giao dịch ETH-imBTC,cuộc tấn công reentrancycuộc tấn công reentrancy), tất cả là do hợp đồng DeFi thiếu tính năng chống tấn công vào lại, kẻ tấn công đã sử dụng nhiều lần lặp lại trong ERC777 để gọi hàm phương thức tokensToSend nhằm đạt được các cuộc tấn công vào lại và rất có thể chính một nhóm người đã thực hiện điều đó.

Nhóm bảo mật SlowMist đã phân tích chi tiết toàn bộ quá trình tấn công Lendf.Me:

Kẻ tấn công lần đầu tiên gửi 0,00021593 imBTC, nhưng đã rút thành công 0,00043188 imBTC từ Lendf.Me và số tiền đã rút gần gấp đôi số tiền đã gửi.

Vậy làm thế nào mà kẻ tấn công có được số dư gấp đôi từ một giao dịch ngắn?

Mô tả hình ảnh

Ngay sau đó, trong lần gọi thứ hai của chức năng supply(), kẻ tấn công bắt đầu một cuộc gọi đến chức năng rút tiền() của Lendf.Me trong hợp đồng của chính mình và cuối cùng rút tiền mặt.

chữ

chữ

Cuộc tấn công vào giao thức Lendf.Me cũng khiến mọi người đặt câu hỏi về người kiểm tra mã của dForce.

Nguồn hình ảnh: twitter

Nguồn hình ảnh: twitter

Do đó, chúng tôi đề xuất rằng các nhà phát triển DeFi nên phát triển độc lập khi thiết kế sản phẩm, thiết lập cơ chế kiểm soát rủi ro của riêng họ và cải thiện khả năng kiểm soát rủi ro.

tiêu đề phụ

Hai cuộc tấn công DeFi liên tiếp đã mang đến cho chúng tôi những suy nghĩ gì?

Từ sự cố tấn công bZx vào đầu năm nay cho đến sự cố tấn công Uniswap và dForce, cho thấy tin tặc đã nắm được điểm mấu chốt trong các lỗ hổng kiểm soát rủi ro hệ thống của DeFi và tận dụng triệt để khả năng kết hợp của DeFi để tấn công DeFi lần lượt. .

Bowen Wang, người đứng đầu các hoạt động của DDEX, đã từng phản ánh về tác động của sự cố bZx tại hội nghị thượng đỉnh về đám mây "Vigor" do Odaily tổ chức, "Khái niệm về Lego là do tất cả các khối xây dựng đều do gia đình Lego sản xuất và chất lượng là rất tốt. Nhưng chất lượng của nhiều phần trong DeFi khác nhau. Qi. Những gì đã xảy ra trên bZx cho thấy rằng khi bạn không hiểu rõ về nền tảng, bạn càng xây dựng cao thì càng nguy hiểm."

Sử dụng lý thuyết thùng để giải thích vấn đề lớn nhất của DeFi Lego, tính bảo mật của hệ thống DeFi phụ thuộc vào mảnh gỗ ngắn nhất, do đó, miễn là có vấn đề với một mô-đun DeFi Lego, nó có thể kéo toàn bộ hệ sinh thái xuống. Điều này đòi hỏi các nhà phát triển DeFi phải liên tục cải tiến và cập nhật ở cấp mã, thay vì theo đuổi sự kết hợp cao của từng sản phẩm DeFi, họ cũng nên chú ý đến khả năng tương thích của các sản phẩm DeFi khác nhau về mặt bảo mật.

Ngoài ra, sự phát triển của bảo hiểm DeFi cũng có thể giảm bớt tổn thất do các cuộc tấn công của hacker đối với nền tảng DeFi ở một mức độ nhất định. . Tuy nhiên, các sản phẩm bảo hiểm DeFi vẫn đang trong giai đoạn phát triển rất sớm, mô hình sản phẩm và phương thức hoạt động chưa hoàn thiện, đồng thời còn thiếu hệ thống định giá rủi ro thống nhất và cơ chế bảo vệ bồi thường. có các đặc tính bảo vệ nhất định và phòng ngừa biến động giá tiền tệ. Các công cụ phái sinh rủi ro hoặc chỉ dành cho các dịch vụ nền tảng của B.

tiêu đề phụ

tiến độ mới nhất

Sáng sớm ngày 20 tháng 4, Yang Mindao, người sáng lập dForce, đã có bài phát biểu trên Mediumbưu kiệnNó nói rằng tin tặc đã sử dụng các vấn đề tương thích giữa hợp đồng thông minh ERC 777 và DeFi để thực hiện các cuộc tấn công vào lại và Lendf.Me đã mất khoảng 25 triệu đô la Mỹ. Hiện tại, nhóm đang thực hiện các hành động sau:

Các công ty bảo mật hàng đầu đã được liên hệ để đánh giá bảo mật toàn diện hơn cho Lendf.Me;

Làm việc với các đối tác để phát triển giải pháp tái cấp vốn cho hệ thống, bất chấp cuộc tấn công này, chúng tôi sẽ không dừng lại;

Chúng tôi đang làm việc với các sàn giao dịch lớn, nền tảng OTC và cơ quan thực thi pháp luật có liên quan để điều tra tình hình, ngăn chặn việc chuyển tiền bị đánh cắp và truy tìm các tin tặc.

Ngoài ra, nhóm sẽ cung cấp thông tin cập nhật chi tiết hơn trên blog chính thức vào ngày 20 tháng 4 lúc 11:59 tối theo giờ Bắc Kinh.

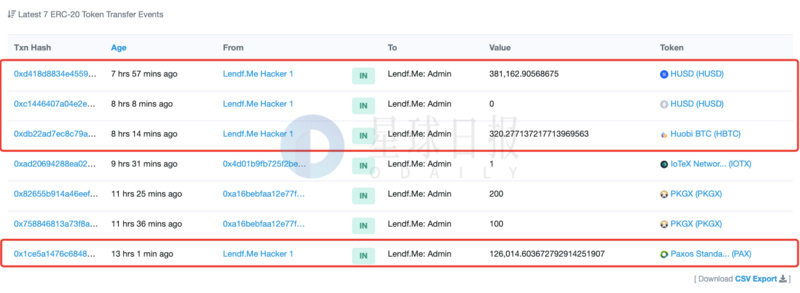

Theo thông tin trên chain, kẻ tấn công đã chuyển 380.000 HUSD và 320 HBTC trở lại tài khoản quản trị của Lendf.Me vào khoảng 3 giờ sáng ngày 20/4. Trước đó, nhóm SlowMist đã theo dõi rằng kẻ tấn công cũng đã chuyển lại 126.000 PAX với dòng chữ "Tương lai tốt đẹp hơn".

Đề nghị đọc:Bài viết tham khảo:

Bài viết tham khảo:"Slow Mist: Nền tảng DeFi Lendf.Me Phân tích chi tiết bị tấn công và đề xuất phòng thủ"