Lưu ý của biên tập viên: Bài viết này đến từLưu ý của biên tập viên: Bài viết này đến từPhòng thí nghiệm chung an ninh Tencent

(ID: txaqlhsys), tác giả: Tencent Security Joint Laboratory, được sao chép với sự cho phép.

Trong nửa đầu năm 2018, tất cả các loại thông tin ngành về chuỗi khối, đầu tư và tài chính khởi nghiệp, khám phá công nghệ và ứng dụng đã bùng nổ, trở thành mục tiêu chung của tinh thần kinh doanh và vốn. Tuy nhiên, với sự phát triển không ngừng của công nghệ chuỗi khối, bản thân các vấn đề bảo mật trong lĩnh vực chuỗi khối đã dần trở nên nổi bật và các vấn đề liên quan tiếp tục xuất hiện.

Các sự cố bảo mật chuỗi khối xảy ra thường xuyên và không hiếm trường hợp liên quan đến các vụ án trị giá hơn 100 triệu nhân dân tệ;

Trộm cắp, mã độc tống tiền và khai thác ngựa Trojan đã phát triển thành ba mối đe dọa bảo mật chính đối với tiền điện tử kỹ thuật số;

Số tiền bị mất do sự cố bảo mật chuỗi khối trên toàn thế giới vẫn đang tăng lên...

Vào ngày 2 tháng 8, Tencent Security và Zhichuang đã phát hành "Báo cáo bảo mật chuỗi khối cho nửa đầu năm 2018", kết hợp dữ liệu lớn do Zhichuang, Phòng thí nghiệm chung bảo mật Tencent, Tencent Cloud, Tencent Computer Manager, v.v. cung cấp, để tiết lộ bí mật của chuỗi khối. Ba nguyên nhân gốc rễ của các vấn đề bảo mật và đưa ra các ý tưởng về cách bảo vệ chống lại các rủi ro bảo mật chuỗi khối và thiết lập một hệ sinh thái an ninh mạng.

Ba nguyên nhân gốc rễ của bảo mật chuỗi khối

Các vấn đề bảo mật do tiền kỹ thuật số mã hóa dựa trên blockchain gây ra đến từ ba khía cạnh: bảo mật cơ chế riêng của blockchain, bảo mật sinh thái và bảo mật người dùng.

Cuộc tấn công 51% trên lý thuyết đã trở thành hiện thực và các sự cố bảo mật hợp đồng thông minh, tấn công làm giảm tính linh hoạt của giao dịch, tấn công giao dịch spam, v.v. ; Tài khoản và ví được quản lý cá nhân bị đánh cắp, v.v. cần được giải quyết gấp.

Ba mối đe dọa an ninh mạng đằng sau tiền kỹ thuật số chuỗi khối “hot”

①Sự cố tống tiền tiền kỹ thuật số xảy ra thường xuyên và cơ sở hạ tầng đã trở thành mục tiêu chính của các cuộc tấn công ransomware

Virus ransomware là một trong những loại virus gây hại nghiêm trọng nhất cho Internet trong nửa đầu năm 2018. Virus ransomware mã hóa hệ thống máy tính của nạn nhân và yêu cầu nạn nhân chuyển tiền vào một số ví Bitcoin được chỉ định trong mọi ngành.

②Trojan khai thác "đột ngột xuất hiện" và trở thành "cánh gió thời tiết" đối với giá trị của vòng tròn tiền tệ

Do người điều khiển vi-rút khai thác có thể trực tiếp bán tiền ảo kỹ thuật số khai thác để kiếm lời, nên mức độ ảnh hưởng của vi-rút khai thác cao chưa từng có, trở thành vi-rút mạng lan truyền rộng rãi nhất vào năm 2018 và mức độ phổ biến của hoạt động khai thác thường tỷ lệ thuận với giá cả của tiền tệ.

Điều đáng chú ý là các phương pháp khai thác truyền thống, chẳng hạn như Bitcoin, thường sử dụng khai thác GPU của card đồ họa, điều này khiến tin tặc khó sử dụng và nhiều tình huống được mã hóa để tống tiền; kể từ khi xuất hiện các loại tiền tệ mới như Monero sử dụng thuật toán CryptoNight , Phương thức khai thác đã thay đổi, không còn dựa vào khai thác GPU và khai thác CPU cũng có thể thực hiện được, vì vậy sau khi hack PC cá nhân và máy chủ đám mây, tin tặc sẽ chọn tiêu thụ tài nguyên CPU của máy để khai thác để trực tiếp thu được lợi ích.

Theo thống kê của Tencent Security Cloud Ding Lab, những cỗ máy có lỗ hổng bảo mật phổ biến như Eternal Blue đã trở thành mục tiêu xâm nhập chính. Hiện tượng máy móc bị xâm nhập và khai thác ở một số doanh nghiệp truyền thống, cơ quan chính phủ và các ngành công nghiệp khác là đặc biệt rõ ràng, nguyên nhân chính là do một số nhân viên bảo trì máy chủ đám mây của các ngành này còn thiếu nhận thức về bảo mật nên dễ xảy ra Các máy khai thác dài hạn được cung cấp Các máy chủ đám mây có vấn đề về bảo mật này cũng là nơi sinh sản của các hành vi độc hại như khai thác trên nền tảng đám mây.

③Cướp kỹ thuật số “liều lĩnh” tấn công sàn giao dịch, kiếm lời nửa năm khoảng 700 triệu đô la Mỹ

Hành vi trộm cắp cũng có thể gây ra nhiều tổn thất cho người nắm giữ tiền điện tử. Hiện tại, hành vi trộm cắp tiền điện tử kỹ thuật số thường bao gồm bốn loại: xâm nhập vào sàn giao dịch, xâm nhập vào người dùng cá nhân, "tấn công chi tiêu gấp đôi" và tấn công lỗ hổng. Các cuộc tấn công tiêu tốn khoảng 700 triệu USD riêng trong nửa đầu năm 2018.

Mục lụchttps://slab.qq.com/news/authority/1754.html

Mục lục

lời mở đầu

lời mở đầu

1. Sự cố bảo mật chuỗi khối xảy ra thường xuyên và các trường hợp trị giá hơn 100 triệu không phải là hiếm

1. Tiền điện tử kỹ thuật số hỗ trợ giá trị thị trường là 600 tỷ đô la Mỹ

2. Tốc độ bùng phát của các sự cố bảo mật chuỗi khối đang tăng lên hàng năm và giá trị vụ việc đang tăng lên

2. Phân loại các mối đe dọa bảo mật blockchain

1. Kích hoạt ba vấn đề bảo mật chính của tiền mã hóa kỹ thuật số blockchain

2. Giải thích chi tiết về các sự cố bảo mật tiền mã hóa kỹ thuật số blockchain

2.1 Sự cố bảo mật do cơ chế riêng của Bitcoin

2.2 Sự cố bảo mật do hệ sinh thái chuỗi khối gây ra

2.3 Rủi ro mà người dùng blockchain phải đối mặt

3. Ba mối đe dọa an ninh mạng lớn đằng sau độ “hot” của tiền kỹ thuật số blockchain

1. Các sự cố tống tiền tiền kỹ thuật số xảy ra thường xuyên và cơ sở hạ tầng đã trở thành mục tiêu chính của các cuộc tấn công ransomware

1.1 Đặc điểm của các cuộc tấn công ransomware trong nửa đầu năm và ba dòng ransomware chính

1.2 Xu hướng lây lan của ransomware trong nửa cuối năm

2. Ngựa Trojan khai thác "đột nhiên xuất hiện" và giá trị của vòng tròn tiền tệ là "cánh gió thời tiết"

2.1 Phân tích và đặc điểm lan truyền của các mẫu Trojan horse khai thác nửa đầu năm

2.2 Xu hướng lây lan của trojan khai thác nửa cuối năm

3. Đạo tặc số “liều mình” tấn công sàn, kiếm lời nửa năm khoảng 700 triệu USD

3.1 Nền tảng giao dịch tiền kỹ thuật số bị tấn công

3.2 Tài khoản cá nhân bị hack

3.3 "Tấn công chi tiêu gấp đôi"

4. Khuyến nghị bảo mật

lời mở đầu

lời mở đầu

Năm 2018 được công nhận là một năm quan trọng đối với blockchain. Các cuộc thảo luận liên quan đến blockchain không chỉ tồn tại trong quán cà phê dành cho doanh nhân ở Zhongguancun, mà còn trên đường phố, tàu điện ngầm, xe buýt, Weibo và WeChat, hầu như ở khắp mọi nơi. Tuy nhiên, với sự phát triển không ngừng của công nghệ chuỗi khối, các vấn đề bảo mật trong lĩnh vực chuỗi khối dần trở nên nổi bật và các vấn đề an ninh xã hội như lừa đảo và mô hình kim tự tháp liên quan đến chuỗi khối ngày càng trở nên nổi bật.

Khi giá trị kinh tế của chuỗi khối tiếp tục tăng lên, bọn tội phạm được khuyến khích sử dụng nhiều phương pháp tấn công khác nhau để lấy dữ liệu nhạy cảm hơn, chẳng hạn như "ăn cắp", "tống tiền" và "khai thác". Theo dữ liệu khảo sát của công ty an ninh mạng Carbon Black, trong nửa đầu năm 2018, tiền điện tử kỹ thuật số trị giá khoảng 1,1 tỷ đô la Mỹ đã bị đánh cắp và số tiền thiệt hại do sự cố an ninh chuỗi khối trên toàn thế giới vẫn đang tăng lên.

Để hỗ trợ sự phát triển lành mạnh của ngành công nghiệp blockchain, tại "Diễn đàn thượng đỉnh về an ninh chuỗi khối Trung Quốc" vào ngày 21 tháng 6, Hiệp hội thị trường công nghệ Trung Quốc, Tencent Security, Zhichuangyu, Trung tâm nghiên cứu ứng dụng chuỗi khối Trung Quốc và các đơn vị hướng dẫn khác của chính phủ, an ninh mạng Hơn 20 tổ chức và đơn vị, bao gồm các doanh nghiệp, tổ chức liên quan đến blockchain và phương tiện truyền thông, đã cùng nhau thành lập "Liên minh an ninh chuỗi khối Trung Quốc" dưới danh nghĩa các kế hoạch kim tự tháp trá hình, lừa đảo và các hoạt động thu tiền khác.

Bảo mật chuỗi khối ngày càng được chú ý nhiều hơn. Ngoài "tiền tệ không khí" mà phần lớn người dùng đặc biệt quan tâm, Phòng thí nghiệm chung về bảo mật Tencent cũng tập trung vào các rủi ro bảo mật xung quanh chuỗi khối và Làm thế nào chúng ta có thể tránh được những tổn thất lớn trong mặt rủi ro. Dựa trên cơ sở này, Phòng thí nghiệm chung về bảo mật của Tencent và Zhichuangyu đã phân loại các sự cố bảo mật điển hình xung quanh blockchain trong nửa đầu năm 2018, đồng thời đưa ra các biện pháp phòng thủ, với hy vọng giúp người dùng tránh được "bãi mìn" của blockchain nhiều nhất có thể.

1. Sự cố bảo mật chuỗi khối xảy ra thường xuyên và các trường hợp trị giá hơn 100 triệu không phải là hiếm

1. Tiền điện tử kỹ thuật số hỗ trợ giá trị thị trường là 600 tỷ đô la Mỹ

Tiền mã hóa kỹ thuật số là một chuỗi ký hiệu được tính toán theo một thuật toán toán học nhất định. Các tín đồ tin rằng chuỗi ký hiệu này đại diện cho một giá trị nhất định và có thể được sử dụng như tiền tệ. Bởi vì nó chỉ tồn tại trong máy tính nên mọi người thường gọi nó là "tiền điện tử kỹ thuật số".

Khác với phương tiện do chính phủ phát hành và được bảo đảm bằng tín dụng của chính phủ, nó được sử dụng làm phương tiện lưu thông hàng hóa và trao đổi tiền tệ hợp pháp. Tiền mã hóa kỹ thuật số do một cá nhân hoặc tổ chức nào đó phát hành, tìm một chuỗi ký hiệu thông qua một thuật toán nhất định rồi tuyên bố đó là "tiền tệ XX". Tiền điện tử kỹ thuật số đầu tiên trên thế giới được phát hiện bởi Satoshi Nakamoto người Nhật và ông gọi nó là Bitcoin. Sau khi Bitcoin đạt được thành công trạng thái tiền tệ cứng cho các giao dịch trên thị trường chợ đen, nó đã gây ra một cơn sốt phát hành tiền điện tử kỹ thuật số. Cho đến nay, đã có hơn 1.600 loại tiền kỹ thuật số xuất hiện trên thế giới, gấp hơn 8 lần tổng số quốc gia trên hành tinh.

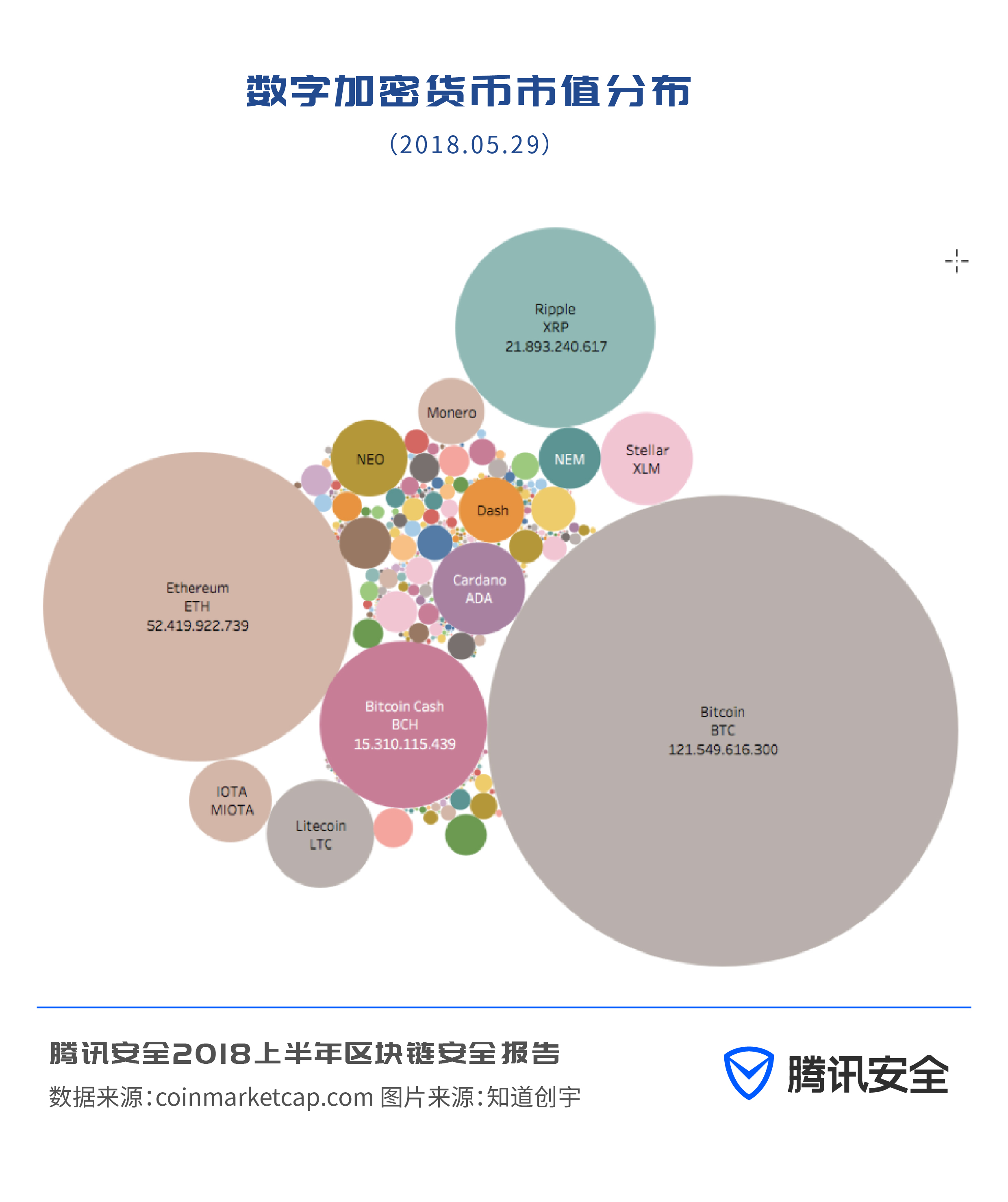

Trong số hơn 1.600 loại tiền ảo kỹ thuật số, có một số lượng lớn tiền không khí, được coi là vô giá trị. Tuy nhiên, hơn 1.600 loại tiền ảo kỹ thuật số này đã hỗ trợ giá trị thị trường lên tới 600 tỷ đô la Mỹ vào thời kỳ đỉnh cao. Mười loại tiền kỹ thuật số được mã hóa hàng đầu chiếm 90% tổng thị trường, trong đó Bitcoin và Ethereum chiếm lần lượt 46,66% và 20,12% tổng giá trị thị trường.

Giới thiệu về ICO

Khi công ty niêm yết phát hành cổ phiếu thì phải nộp hồ sơ IPO lên sở giao dịch chứng khoán, khi cần niêm yết và phát hành tiền ảo kỹ thuật số thì sẽ tìm kiếm sàn tiền ảo kỹ thuật số để xin ICO. Không giống như các tổ chức IPO, các tổ chức ICO không được thành lập bởi các cơ quan chính phủ của các quốc gia khác nhau theo luật và chúng được đảm bảo bởi sức mạnh chính trị và tài chính vững mạnh.Các tổ chức ICO đều là các tổ chức hoặc liên minh được hình thành một cách tự phát bởi người dân, tương tự như thị trường tự do. Hiệu suất thực tế của một số tổ chức ICO thực sự gần hơn với các tổ chức lừa đảo xuyên quốc gia. Tiền xu đang bay khắp thế giới và các tổ chức ICO ở khắp mọi nơi đã đóng góp rất nhiều.

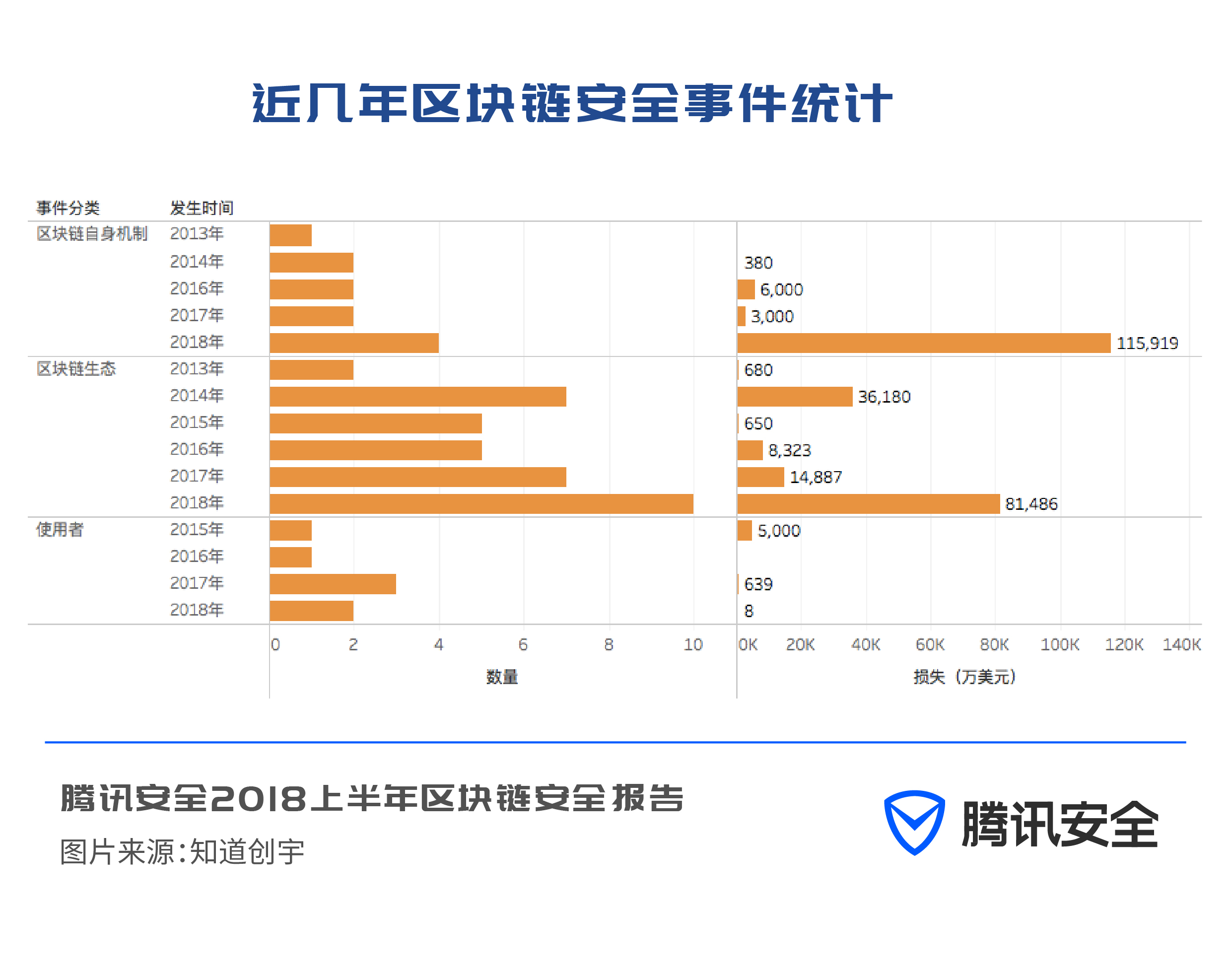

2. Tốc độ bùng phát của các sự cố bảo mật chuỗi khối đang tăng lên hàng năm và giá trị vụ việc đang tăng lên

Khi tiền kỹ thuật số được mã hóa ra đời, bảo mật là tâm điểm chú ý của mọi người.Thật không may, nhiều sự cố bảo mật lớn lần lượt xuất hiện. Lấy các trường hợp đáng ngạc nhiên sau đây làm ví dụ:

Vào tháng 11 năm 2013, Australian Broadcasting Corporation đã báo cáo rằng một thanh niên 18 tuổi ở địa phương tuyên bố rằng ngân hàng bitcoin mà anh ta điều hành đã bị đánh cắp và mất 4100 bitcoin;

Vào tháng 3 năm 2014, sàn giao dịch tiền kỹ thuật số Poloniex của Hoa Kỳ đã bị đánh cắp, làm mất 12,3% Bitcoin;

Vụ đánh cắp coin Mt.gox năm 2014 - 850.000 miếng, trị giá 12 tỷ đô la Mỹ;

Vào tháng 1 năm 2015, vụ việc sàn giao dịch Bitstamp bị đánh cắp - 19.000 bitcoin, trị giá 5,1 triệu đô la Mỹ vào thời điểm đó;

Vào tháng 2 năm 2015, hacker đã sử dụng Biter để lấp đầy ví nóng từ ví lạnh và đánh cắp tất cả bitcoin trong ví lạnh của sàn giao dịch Biter, tổng cộng 7170 bitcoin, trị giá 100 triệu đô la Mỹ;

Vào ngày 1 tháng 1 năm 2016, 13.000 bitcoin, trị giá 190 triệu USD, đã bị đánh cắp khỏi nền tảng giao dịch Cryptsy;

Vào ngày 1 tháng 8 năm 2016, sàn giao dịch bitcoin nổi tiếng thế giới Bitfinex đã đánh cắp số xu—khoảng 120.000 xu, trị giá 1,8 tỷ USD;

Vào ngày 1 tháng 3 năm 2017, 3.831 bitcoin đã bị đánh cắp từ Yapizon, một sàn giao dịch bitcoin của Hàn Quốc, tương đương với 37% tổng tài sản của nền tảng, trị giá 57 triệu USD;

Vào ngày 1 tháng 6 năm 2017, nền tảng giao dịch tài sản kỹ thuật số của Hàn Quốc Bithumb đã bị hack và tài khoản bị hư hỏng đã mất hàng tỷ won;

Vào ngày 1 tháng 7 năm 2017, vụ trao đổi BTC-e ăn cắp tiền - 66.000 miếng, trị giá 990 triệu đô la Mỹ;

Vào ngày 22 tháng 11 năm 2017, Tether thông báo rằng nó đã bị hack và số bitcoin trị giá 31 triệu đô la đã bị đánh cắp;

Vào ngày 23 tháng 11 năm 2017, 30.000 bitcoin đã được rút ngay lập tức trên Bitfinex;

Theo CNBC, một trang web tài chính của Hoa Kỳ, dữ liệu khảo sát từ công ty an ninh mạng Carbon Black cho thấy trong nửa đầu năm 2018, tiền điện tử kỹ thuật số trị giá khoảng 1,1 tỷ USD đã bị đánh cắp.

2. Phân loại các mối đe dọa bảo mật blockchain

1. Kích hoạt ba vấn đề bảo mật chính của tiền mã hóa kỹ thuật số blockchain

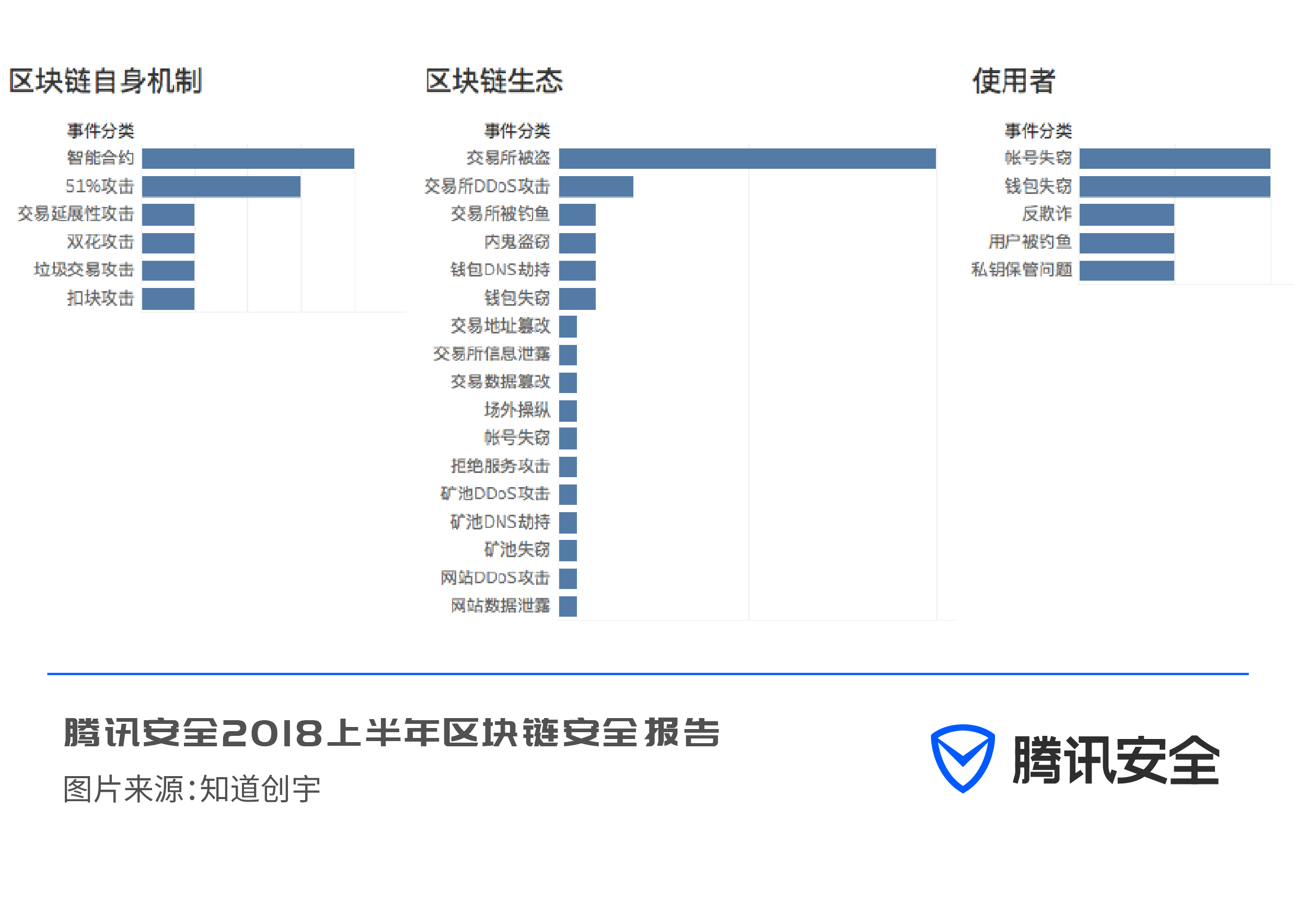

Tại sao các sự cố bảo mật liên quan đến tiền kỹ thuật số lại có tác động nghiêm trọng như vậy? Đâu là lý do cho rủi ro bảo mật? Phòng thí nghiệm bảo mật chung của Tencent và Công ty Zhichuangyu tin rằng các vấn đề bảo mật do tiền kỹ thuật số mã hóa dựa trên blockchain gây ra đến từ ba khía cạnh: bảo mật cơ chế riêng của blockchain, bảo mật sinh thái và bảo mật người dùng.

Thiệt hại kinh tế do ba nguyên nhân trên lần lượt là 1,25 tỷ, 1,42 tỷ và 56 triệu đô la Mỹ.

Xu hướng chung là với sự gia tăng của những người tham gia tiền ảo kỹ thuật số, các sự cố bảo mật do nhiều lý do cũng tăng lên đáng kể.

Đoạn cần quan sát:

Các vấn đề bảo mật cơ chế riêng của chuỗi khối

——— Vấn đề với hợp đồng thông minh

——Cuộc tấn công 51% lý thuyết đã trở thành hiện thực

Các vấn đề an ninh sinh thái chuỗi khối

— Trao đổi đã bị đánh cắp (gây sốc như đã đề cập trước đó)

——Trao đổi, nhóm khai thác, trang web bị DDoS

——Ví tiền và nhóm khai thác phải đối mặt với nguy cơ bị tấn công DNS (virus chiếm quyền điều khiển địa chỉ ví giao dịch tiền ảo kỹ thuật số đã xuất hiện vô tận)

——Trao đổi bị lừa đảo, người trong cuộc, ví bị đánh cắp, rò rỉ thông tin khác nhau, tài khoản bị đánh cắp, v.v.

Vấn đề an toàn người dùng

——Tài khoản và ví được quản lý cá nhân đã bị đánh cắp

——Bị lừa đảo, lừa đảo, khóa cá nhân được quản lý kém, gặp phải vi-rút và ngựa thành Troy, v.v.

2. Giải thích chi tiết về các sự cố bảo mật tiền mã hóa kỹ thuật số blockchain

2.1 Sự cố bảo mật do cơ chế riêng của Bitcoin

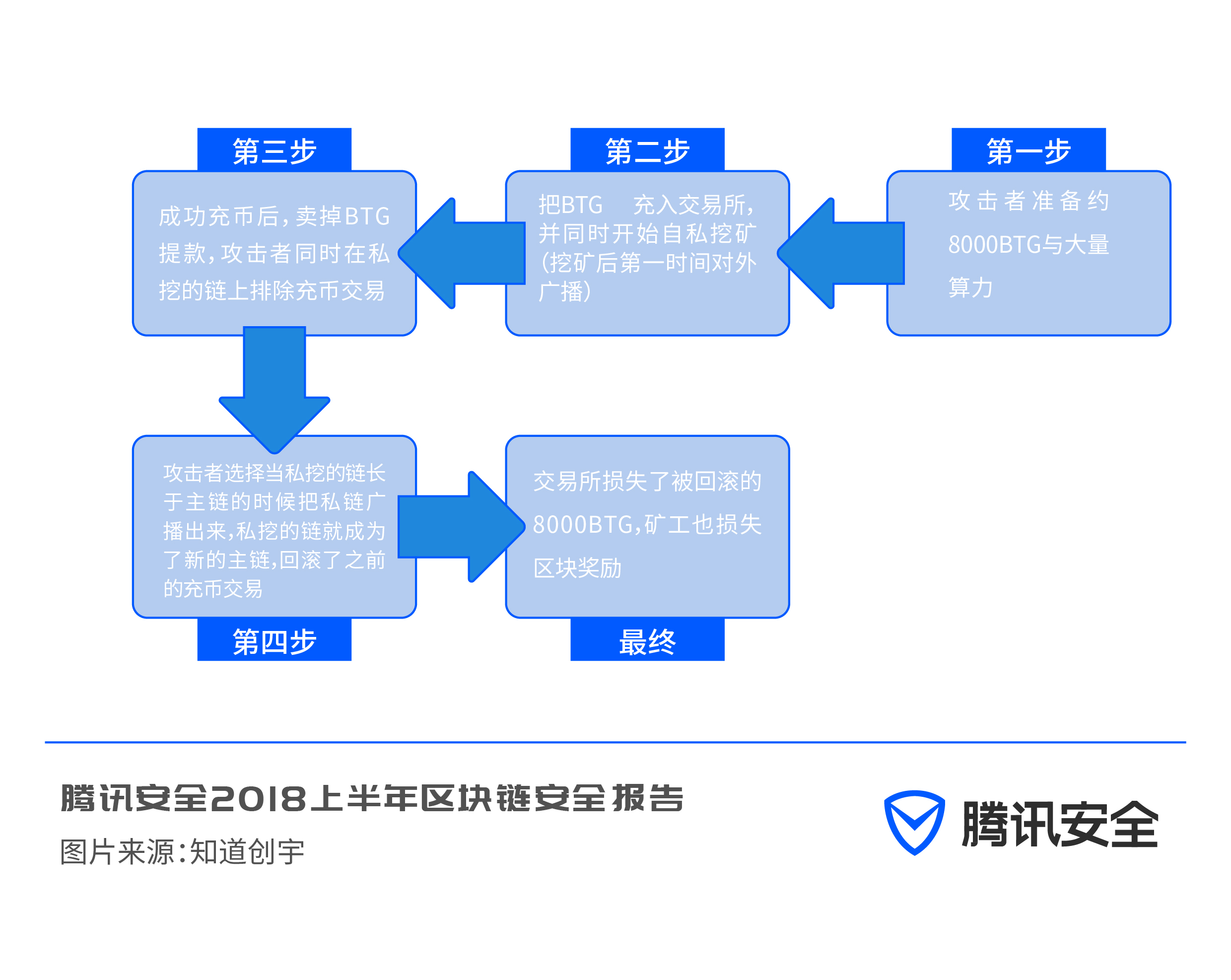

Vào tháng 5 năm 2018, Bitcoin Gold (BTG) đã bị tấn công chi tiêu gấp đôi 51% và mất 18,6 triệu đô la.

Vào tháng 10 năm 2017, mạng Bitcoin đã gặp phải một cuộc tấn công giao dịch spam, khiến hơn 10% các nút Bitcoin ngoại tuyến.

Cuộc tấn công chi tiêu gấp đôi 51% là điển hình nhất, cái gọi là cuộc tấn công 51% có nghĩa là sau khi ai đó nắm vững hơn 51% sức mạnh tính toán của toàn mạng, họ có thể hoàn thành một chuỗi giao dịch giả mạo dài hơn trước, chẳng hạn như một cuộc đua. Bitcoin chỉ nhận ra chuỗi dài nhất. Do đó, giao dịch giả mạo cũng sẽ được tất cả các nút nhận ra và giao dịch giả mạo sẽ trở thành sự thật; "Chi tiêu gấp đôi" nghĩa đen là một khoản tiền được chi tiêu hai lần. Lấy sự cố BTG làm ví dụ, sau khi hacker tạm thời kiểm soát chuỗi khối, anh ta liên tục khởi tạo và thu hồi các giao dịch trên sàn giao dịch, chuyển một lượng BTG nhất định giữa nhiều địa chỉ ví và số tiền đã được chi tiêu. nhận thêm bitcoin.

2.2 Sự cố bảo mật do hệ sinh thái chuỗi khối gây ra

Ví dụ, các rủi ro mà các sàn giao dịch phải đối mặt, chẳng hạn như bị tấn công bởi DDoS, thường xảy ra. Ngoài ra còn có các tài khoản trao đổi do tin tặc kiểm soát, những kẻ tấn công kiểm soát thị trường giao dịch và chênh lệch giá.

Vào tháng 3 năm 2018, "Binance", được biết đến là sàn giao dịch lớn thứ hai thế giới, đã bị tấn công và một số lượng lớn người dùng nhận thấy rằng tài khoản của họ đã bị đánh cắp. Hacker đã bán tất cả số bitcoin có trong tài khoản bị đánh cắp và mua VIA (Vircoin) với giá cao khiến bitcoin giảm mạnh và VIA tăng vọt 110 lần.

2.3 Rủi ro mà người dùng blockchain phải đối mặt

Đối với ví tiền ảo kỹ thuật số, yêu cầu cao về hiểu biết hoặc hoàn toàn làm chủ việc sử dụng các công cụ giao dịch này, đòi hỏi người dùng phải có hiểu biết cao về máy tính, nguyên tắc mã hóa và bảo mật mạng. Tuy nhiên, nhiều người tham gia giao dịch tiền ảo kỹ thuật số không có những khả năng này, rất dễ gặp sự cố bảo mật.

Vào ngày 1 tháng 7 năm 2017, 188,31 bitcoin đã bị đánh cắp từ một khu dân cư ở mỏ dầu Zhongyuan. Vài tháng sau, cảnh sát mỏ dầu bắt được Dai, một tên trộm ở Thượng Hải, trị giá 2,8 triệu USD;

Vào tháng 10 năm 2017, một người dùng imToken ở Đông Quan đã phát hiện ra rằng hơn 100 ETH (tiền Ethereum) đã bị đánh cắp và cuối cùng xác nhận rằng chính một người bạn xung quanh anh ta đã đánh cắp tiền điện tử kỹ thuật số của anh ta.

3. Ba mối đe dọa an ninh mạng lớn đằng sau độ “hot” của tiền kỹ thuật số blockchain

1. Các sự cố tống tiền tiền kỹ thuật số xảy ra thường xuyên và cơ sở hạ tầng đã trở thành mục tiêu chính của các cuộc tấn công ransomware

Ransomware là một trong những loại virus gây hại nghiêm trọng nhất cho Internet nửa đầu năm 2018. Virus ransomware mã hóa hệ thống máy tính của nạn nhân và yêu cầu nạn nhân chuyển tiền vào một số ví bitcoin được chỉ định. Phạm vi thiệt hại của nó đang mở rộng từng ngày, ảnh hưởng đến nhiều ngành liên quan đến nền kinh tế quốc gia và sinh kế của người dân.

1.1 Đặc điểm tấn công của ransomware và ba dòng ransomware chính trong nửa đầu năm

Từ góc độ phân bổ các ngành bị tấn công, các ngành truyền thống, ngành Internet, ngành giáo dục và các cơ quan chính phủ là những khu vực bị ransomware tấn công nặng nề nhất, tiếp theo là ngành y tế. Do đặc thù của ngành y tế, một khi doanh nghiệp ngừng hoạt động do virus tấn công, hậu quả sẽ vô cùng tai hại.

Quan sát tỷ lệ hệ thống bị tấn công bởi ransomware trong nửa đầu năm 2018, có thể thấy tỷ lệ hệ thống phiên bản Windows Server bị tấn công lớn hơn so với hệ thống văn phòng và gia đình thông thường. Trong số các phiên bản Windows Server, Windows Server 2008 chiếm tỷ lệ tấn công ransomware lớn nhất, nguyên nhân chính của hiện tượng này là do giá trị dữ liệu của máy chủ doanh nghiệp thường cao hơn nhiều so với người dùng thông thường, đặc điểm này càng kích thích kẻ tấn công thực hiện các mục tiêu có chủ đích. tấn công vào các thiết bị hệ thống máy chủ.

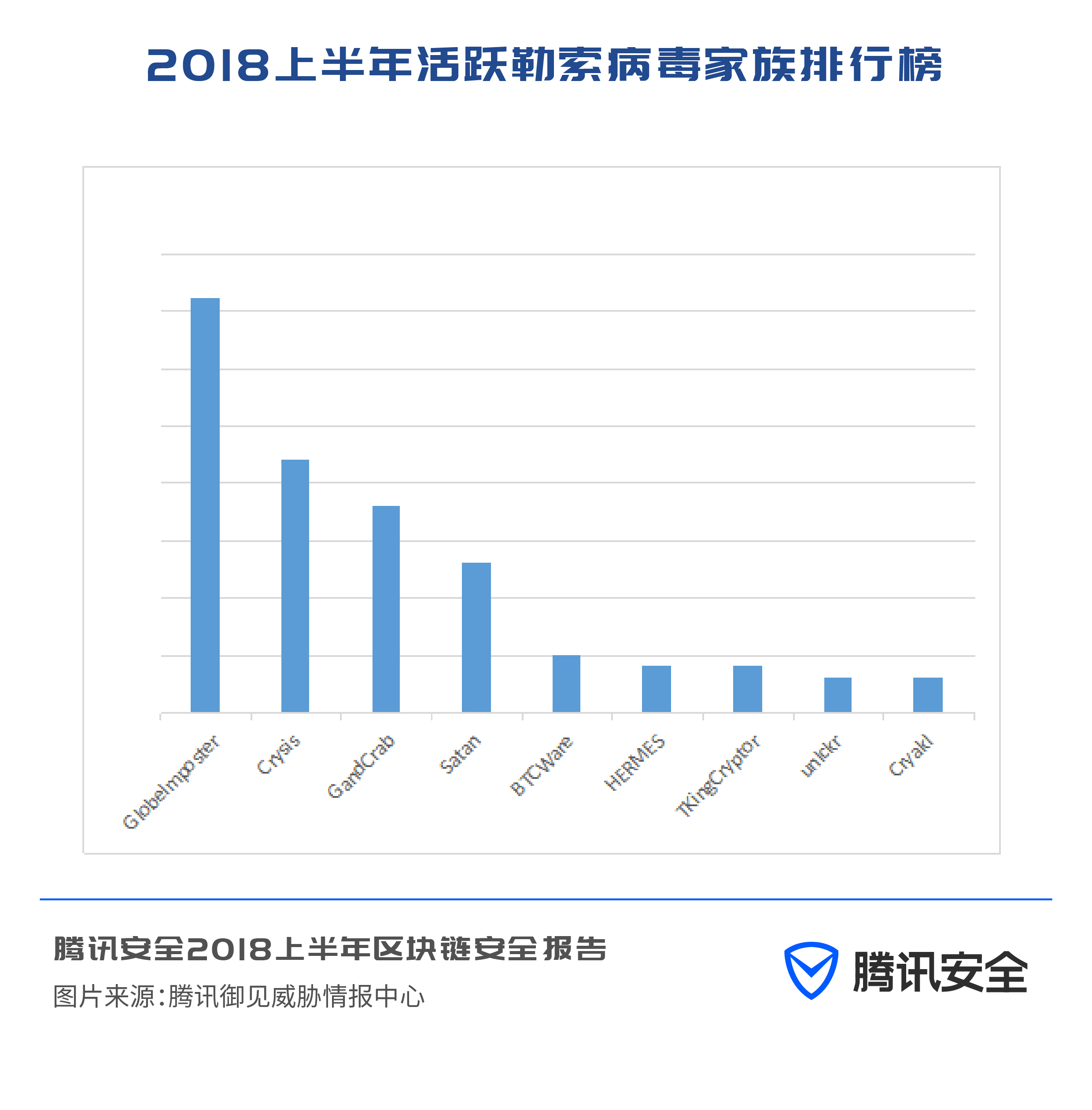

Trong nửa đầu năm 2018, các cuộc tấn công được thực hiện bởi ba nhóm tống tiền lớn dẫn đầu là GlobeImposter, Crysis và GandCrab chiếm phần lớn các vụ tống tiền trên mạng. Ngoài ra, các cuộc tấn công do gia đình Satan phát động trong nửa đầu năm 2018 cũng tăng lên đáng kể và các gia đình lâu đời khác vẫn đang hoạt động ở các mức độ khác nhau.

Top1: Dòng mã độc tống tiền GlobeImposter

Vào tháng 2 năm 2018, ngay sau Tết Nguyên đán, máy chủ của nhiều tổ chức công trong nước, bao gồm cả ngành y tế, đã bị tấn công bởi biến thể mới nhất của virus ransomware họ GlobeImposter. , và mã hóa đã bị hủy. Tệp cơ sở dữ liệu cuối cùng sẽ khiến hệ thống bị hủy và thứ tự làm việc bình thường sẽ bị ảnh hưởng.

Biến thể ransomware này đổi tên các tệp được mã hóa thành .GOTHAM, .Techno, .DOC, .CHAK, .FREEMAN, .TRUE, .TECHNO và các phần mở rộng khác, đồng thời thông báo cho nạn nhân phương thức thanh toán qua email để giúp họ kiếm tiền dễ dàng và thuận tiện hơn .

Top2: Gia đình ransomware Crysis

Gia đình Crysis có thể được bắt nguồn từ tháng 3 năm 2016 và kể từ năm 2017, nó đã thực hiện các cuộc tấn công liên tục vào các máy chủ Windows. Phương thức tấn công của dòng ransomware Crysis chủ yếu là để tin tặc phát tán và thực thi ransomware theo cách thủ công sau khi đăng nhập từ xa thông qua việc phát nổ.

Crysis ransomware đã biến mất một thời gian sau khi khóa chính được công bố vào tháng 5 năm 2017, nhưng các biến thể mới vẫn tương đối tích cực trong nửa đầu năm 2018. Họ Crysis cũng có nhiều biến thể, các hậu tố được mã hóa phổ biến hơn chủ yếu là .arena, .arrow, v.v., và các hậu tố bổ sung cũng sẽ chứa id nạn nhân và địa chỉ email của kẻ tống tiền, chẳng hạn như 1.txt. id-EE5106A8.[ decrypthelp@qq.com].arrow. Số tiền chuộc cần được nạn nhân biết bằng cách liên hệ với chính hacker.

Top3: Gia đình ransomware GandCrab

Gia đình ransomware GandCrab có thể được gọi là "ngôi sao mới" trong thế giới ransomware năm 2018. Kể từ khi Trung tâm tình báo mối đe dọa Tencent Yujian bắt được ransomware GrandCrab đầu tiên nhắm vào Dash vào tháng 1, chỉ trong vài tháng, GrandCrab đã trải qua bốn lần thay đổi phiên bản chính.

Phiên bản đầu tiên của ransomware GandCrab đã gây chú ý trên các phương tiện truyền thông công nghệ lớn vì C&C được kiểm soát bởi một công ty bảo mật ở nước ngoài và cảnh sát.Hai tháng sau, ransomware GandCrab V2 xuất hiện.Tác giả của ransomware đã trả thù công ty bảo mật và cảnh sát để kiểm soát nó Phiên bản máy chủ C&C phiên bản V1 sử dụng trực tiếp các ký tự liên quan đến công ty bảo mật và cảnh sát như phiên bản máy chủ C&C phiên bản V2 của nó trong phiên bản V2 nên nó lại một lần nữa xuất hiện trên trang tin công nghệ.

Hai tháng sau, phiên bản GandCrab V3 đã kết hợp công nghệ ẩn mã của phiên bản V1 và phiên bản V2, khiến nó trở nên bí mật hơn. Phần mềm tống tiền GandCrab V3 sử dụng lỗ hổng CVE-2017-8570 để phát tán. Khi lỗ hổng được kích hoạt, nó sẽ phát hành một tài liệu mồi nhử có chứa từ "안녕하세요" ("Xin chào" trong tiếng Hàn). So với các phiên bản trước của dòng ransomware này, phiên bản này không chỉ định trực tiếp số tiền chuộc mà yêu cầu người dùng sử dụng mạng Tor hoặc phần mềm nhắn tin tức thời Jabber để liên hệ với kẻ tống tiền.

GandCrab V4 là phiên bản lặp lại mới nhất của dòng virus này, so với các phiên bản trước, hậu tố mã hóa tập tin của phiên bản V4 đã được thay đổi nhiều hơn (.KRAB), kênh truyền tải cũng được mở rộng hơn, virus tấn công thông qua chuỗi cung ứng phần mềm. Phần mềm bị bẻ khóa đóng gói các tệp vi-rút và tiếp tục lây lan sang máy của nạn nhân để thực hiện các cuộc tấn công đòi tiền chuộc.

Ngoài ra, vào ngày 3 tháng 4, người ta phát hiện ra rằng virus ransomware "Satan" đã quay trở lại với lỗ hổng "Eternal Blue" và các biến thể tiếp tục xuất hiện, gây ra mối đe dọa lớn cho người dùng doanh nghiệp. Virus sẽ mã hóa các tệp cơ sở dữ liệu, tệp sao lưu và tệp nén của máy tính bị nhiễm độc, sau đó tống tiền công ty 0,3 bitcoin bằng tiếng Trung, tiếng Anh và tiếng Hàn, đồng thời sử dụng nhiều lỗ hổng mới để tấn công, bao gồm lỗ hổng JBoss deserialization (CVE- 2017-12149), lỗ hổng cấu hình mặc định JBoss (CVE-2010-0738), lỗ hổng Tomcat (CVE-2017-12615), nền tảng quản lý web Tomcat yếu Tấn công mật khẩu, lỗ hổng thành phần Weblogic WLS (CVE-2017-10271), v.v.

1.2 Xu hướng lây lan của ransomware trong nửa cuối năm

(1) Cuộc đối đầu giữa ransomware và phần mềm bảo mật ngày càng gay gắt

Khi các giải pháp chống mã độc tống tiền của phần mềm bảo mật hoàn thiện và cải tiến, mã độc tống tiền sẽ khó xâm nhập thành công máy tính của người dùng hơn và những kẻ phát tán vi rút sẽ tiếp tục nâng cấp các biện pháp đối phó của chúng.

(2) Đa dạng hóa các kịch bản lây truyền ransomware

Sự lây lan truyền thống của ransomware chủ yếu dựa trên email lừa đảo và ransomware sử dụng các lỗ hổng có rủi ro cao hơn (chẳng hạn như EternalBlue), tấn công trò chơi harpoon hoặc tấn công lỗ tưới nước để phát tán, giúp cải thiện đáng kể tỷ lệ xâm nhập thành công. Lấy GandCrab làm ví dụ, dòng ransomware này lây lan bằng bốn phương pháp: email lừa đảo, tấn công lỗ tưới nước, trojan trang web và khai thác.

(3) Mục tiêu của các cuộc tấn công ransomware đã chuyển sang người dùng doanh nghiệp

Hầu hết các máy tính cá nhân đều có thể sử dụng phần mềm bảo mật để hoàn tất việc vá lỗ hổng, khi gặp các cuộc tấn công của ransomware, người dùng cá nhân thường từ bỏ dữ liệu và khôi phục hệ thống. Còn người dùng doanh nghiệp sẽ có xu hướng trả tiền chuộc để khôi phục dữ liệu nếu không sao lưu kịp thời. Do đó, người ta nhận thấy ngày càng nhiều mục tiêu tấn công là các cơ quan chính phủ, xí nghiệp, bệnh viện, trường học.

(4) Lặp lại cập nhật ransomware tăng tốc

Lấy GandCrab làm ví dụ, sau khi phần phụ trợ của thế hệ đầu tiên bị một công ty bảo mật tấn công, GandCrab2 đã được phát hành trong vòng một tuần và hiện tại nó đã được nâng cấp lên phiên bản 3.0. Các lỗ hổng trong các bản phát hành đầu tiên của vi-rút cho phép các công ty bảo mật giải mã các tệp được mã hóa, nhưng các phiên bản sau này không thể giải mã được.

(5) Tăng tiền chuộc

Với việc nâng cao nhận thức về bảo mật của người dùng và cải thiện khả năng phòng thủ của phần mềm bảo mật, chi phí xâm nhập của vi rút ransomware ngày càng cao và tiền chuộc cũng có thể tăng theo. Trong nửa đầu năm, sau khi một công ty bị virus ransomware xâm nhập, nó đã bị tống tiền 9,5 bitcoin. Hiện mục tiêu tấn công của ransomware đã rõ ràng hơn, có lẽ kẻ tống tiền tiếp theo sẽ lợi dụng hỏa lực và tăng tiền chuộc.

(6) Nâng cấp đối tượng mã hóa ransomware

Các mục tiêu mã hóa ransomware truyền thống về cơ bản là các tệp và tài liệu.Hiện nay, ngày càng có nhiều ransomware cố gắng mã hóa các tệp cơ sở dữ liệu, tệp sao lưu đĩa và thậm chí cả các cung khởi động đĩa. Khi đã bị mã hóa, người dùng sẽ không thể truy cập vào hệ thống, nguy hại hơn là mã hóa và có thể buộc người dùng phải trả tiền chuộc.

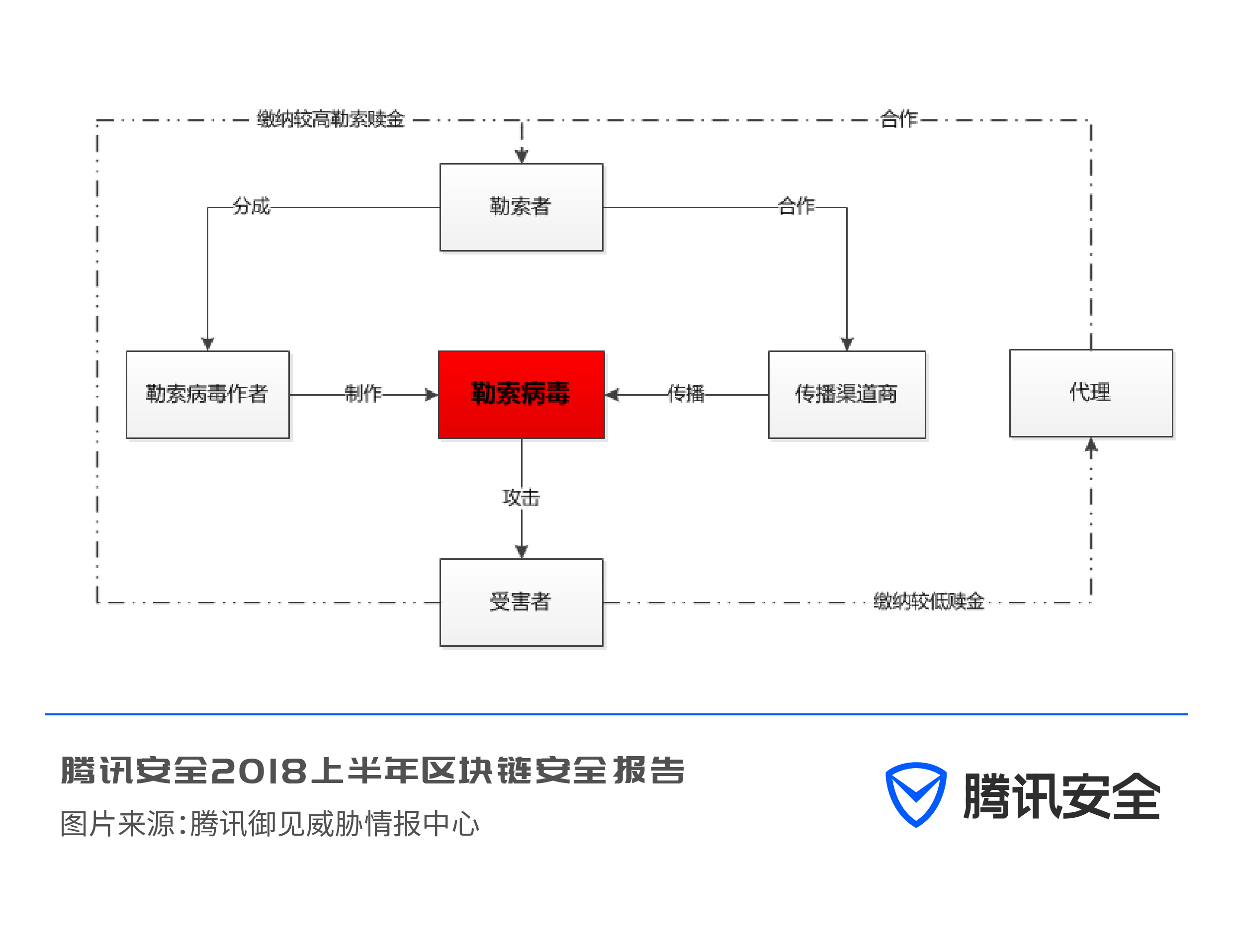

(7) Hình thành chuỗi ransomware công nghiệp đen

Với sự xuất hiện liên tục của ransomware, Trung tâm tình báo mối đe dọa Tencent Yujian thậm chí còn quan sát thấy sự ra đời của một ngành đặc biệt: kinh doanh đại lý ransomware. Khi một doanh nghiệp bị virus ransomware tấn công, dữ liệu kinh doanh chính được mã hóa, nhưng về mặt lý thuyết thì không thể giải mã được và cơ quan ransomware đảm nhận công việc thương lượng các giao dịch giữa nạn nhân và kẻ tấn công để khôi phục dữ liệu.

2. Ngựa Trojan khai thác "đột nhiên xuất hiện" và giá trị của vòng tròn tiền tệ là "cánh gió thời tiết"

Virus khai thác đã phát triển thành loại virus mạng lan truyền rộng rãi nhất vào năm 2018 và mức độ phổ biến của việc khai thác thường tỷ lệ thuận với giá tiền tệ. Do người điều khiển vi-rút khai thác có thể trực tiếp bán tiền ảo kỹ thuật số khai thác được để kiếm lời, nên ảnh hưởng của vi-rút khai thác cao chưa từng có và nó đã thay thế hoàn toàn Trojan hack tài khoản dành cho game thủ, Trojan chiếm đoạt giao dịch dành cho người mua hàng trực tuyến và thậm chí Nó là một Trojan điều khiển từ xa được sử dụng để theo dõi camera gia đình của nạn nhân.

Khi máy tính của nạn nhân đang chạy vi-rút khai thác, việc sử dụng tài nguyên CPU và GPU của máy tính sẽ tăng lên và máy tính sẽ trở nên chậm chạp. Hoạt động khai thác xảy ra hàng năm, nhưng kể từ năm 2018, ngựa Trojan khai thác phía PC đã phát triển với tốc độ chưa từng có. Chỉ trong nửa đầu năm, đã có 45 sự cố ngựa Trojan khai thác, nhiều hơn số sự cố ngựa Trojan khai thác đã xảy ra ra mắt vào năm 2017. .

2.1 Phân tích và đặc điểm lan truyền của các mẫu Trojan horse khai thác nửa đầu năm

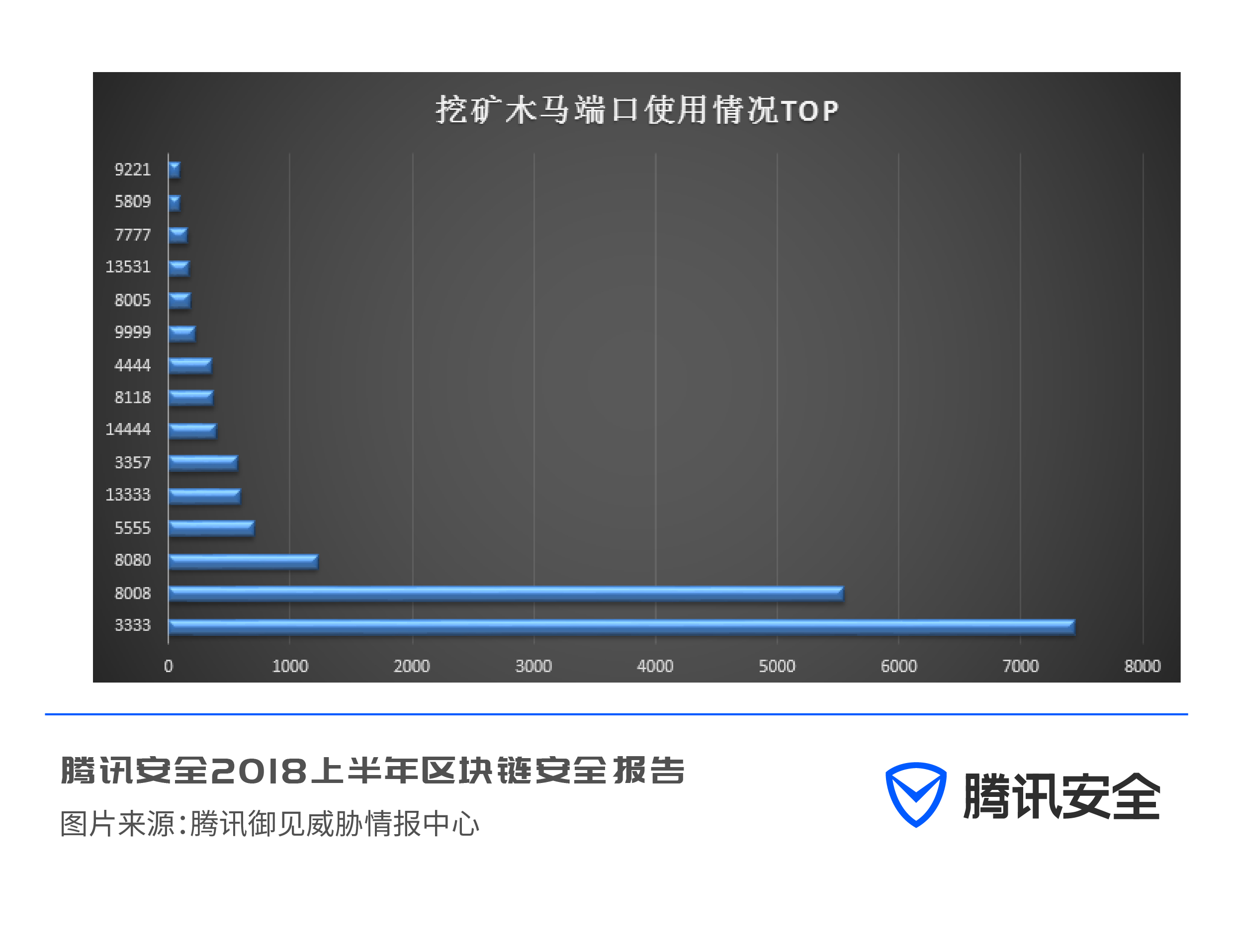

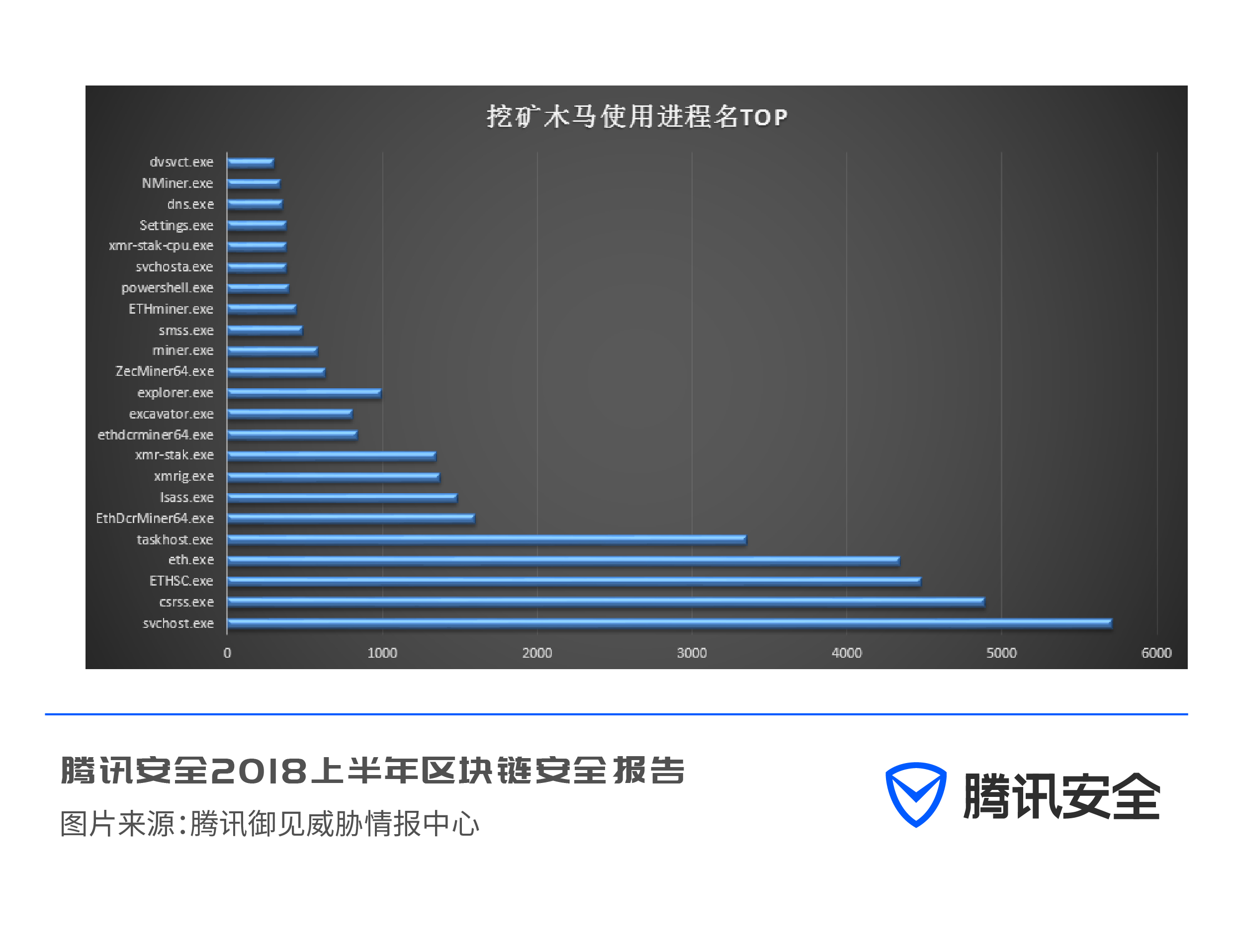

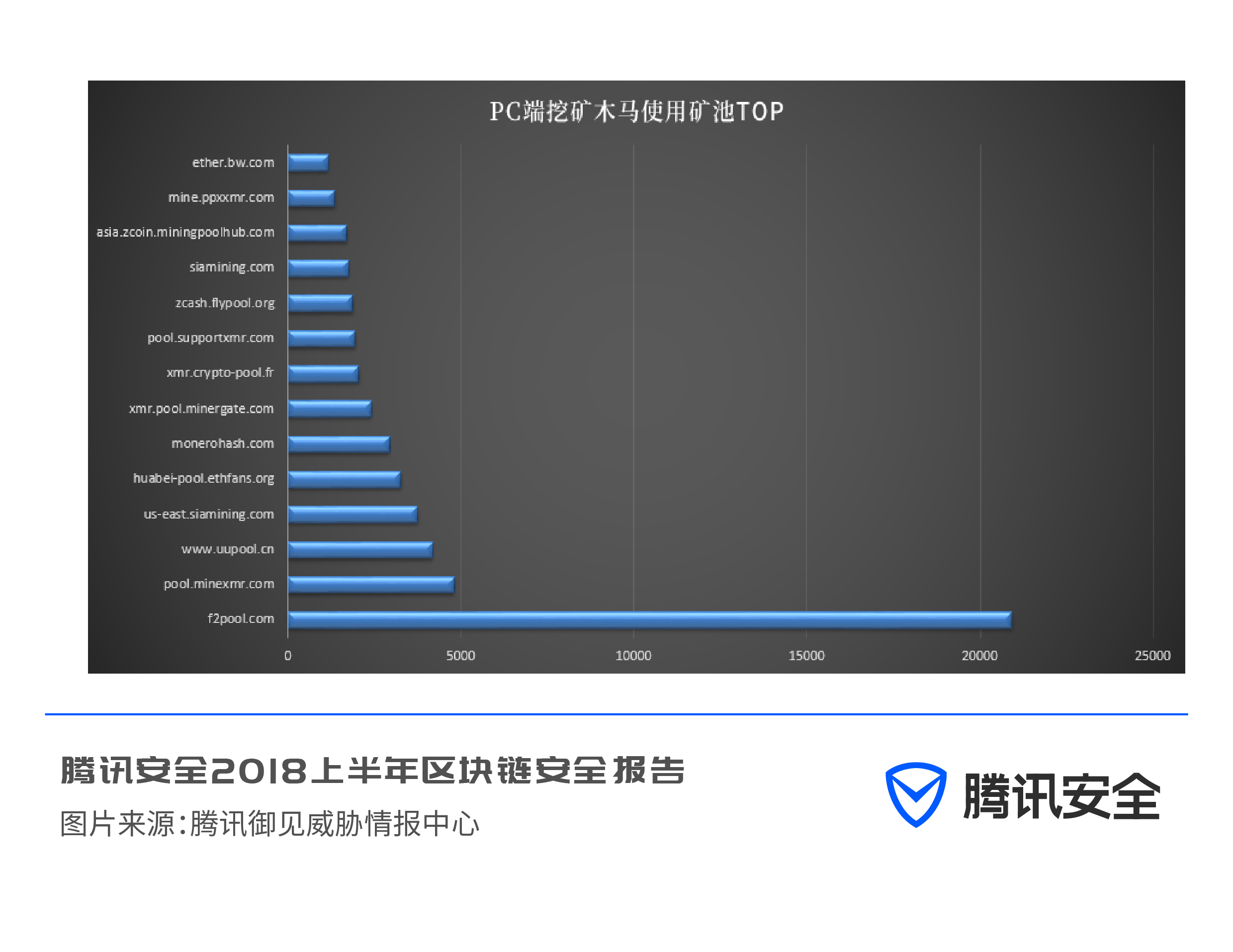

Trung tâm tình báo mối đe dọa Tencent Yujian đã phân loại hàng trăm nghìn mẫu vi rút khai thác và tóm tắt số cổng, tên quy trình và địa chỉ nhóm khai thác được sử dụng bởi các Trojan khai thác.

Số cổng được các trojan khai thác ưa thích nhất là 3333, tiếp theo là các cổng 8008, 8080 và 5555.

Tên quy trình mượn ưa thích của con ngựa thành Troy là svchost.exe và csrss.exe.

Nhóm khai thác là một nền tảng khai thác mở và hoàn toàn tự động. Hiện tại, trojan khai thác chủ yếu kết nối với nhóm khai thác để khai thác. Những người khai thác kết nối máy khai thác của họ với nhóm khai thác, đóng góp sức mạnh tính toán của họ để khai thác cùng nhau và chia sẻ lợi ích . Trong nửa đầu năm, f2pool là nhóm khai thác được sử dụng rộng rãi nhất để khai thác botnet phía PC.

So với các Trojan khai thác trước đó, trong nửa đầu năm 2018, các Trojan khai thác cho thấy các đặc điểm lây lan mới:

(1) Hướng đến máy chơi game cao cấp, khai thác hiệu quả cao

Gian lận phụ trợ là một trong những phần mềm ẩn giấu yêu thích để khai thác Trojan trong nửa đầu năm 2018. Vì người dùng trò chơi có yêu cầu cao đối với hiệu suất máy tính, bọn tội phạm nhắm vào máy tính của người chơi trò chơi tương đương với việc tìm kiếm một máy khai thác có hiệu suất "xuất sắc".

Vào tháng 1 năm 2018, Tencent Computer Manager đã tiết lộ rằng trojan khai thác tlMiner đã được ẩn trong chương trình phụ trợ của "PUBG Mobile" và lây lan, ảnh hưởng đến 200.000 máy trong một ngày. Sau đó vào tháng 3, anh hợp tác với đội bảo mật của Tencent Guardian Project để hỗ trợ cảnh sát Sơn Đông nhanh chóng truy quét tác giả con ngựa thành Troy, và đầu tháng 4, anh đã đánh sập công ty đen đứng đầu chuỗi. Theo thống kê, băng đảng này đã khai thác hơn 20 triệu loại tiền điện tử kỹ thuật số như DGB (Bitcoin lớn), HSR (Đồng xu thịt kho), XMR (Đồng tiền Monero), SHR (Super Cash), BCD (Bitcoin Diamond), v.v. , Kiếm được hơn mười triệu nhân dân tệ bất hợp pháp.

Vào tháng 2 năm 2018, Tencent Computer Manager đã tìm thấy một Trojan khai thác Monero ẩn trong hàng trăm chương trình đóng gói thứ cấp phụ trợ "Wild Action" và lan truyền qua các nhóm xã hội, đĩa trực tuyến và các kênh khác vào giữa và cuối tháng 2. Có xu hướng tăng rõ ràng.

Vào tháng 5 năm 2018, Trung tâm Tình báo Đe dọa Tencent Yujian đã phát hiện ra rằng một trojan khai thác có tên "520Miner" đã lây lan qua các phần bổ trợ của trò chơi, kiểm soát hàng nghìn máy để khai thác mỏ trong vài ngày và cuối cùng đã thu được 67 đồng VIT. Trị giá chưa đến một xu Nhân dân tệ , có thể nói đây là Trojan khai thác rắc rối nhất trong lịch sử.

(2) Sử dụng trang treo ngựa và phát tán trên diện rộng

Các kênh phổ biến Trojan khai thác không chỉ giới hạn ở việc ngụy trang dưới dạng tải xuống phần mềm máy tính, mà là phương pháp phổ biến hiệu quả nhất, đó là cách phổ biến Trojan hiệu quả nhất trên các trang web.

Vào ngày 12 tháng 4 năm 2018, Trung tâm Tình báo Đe dọa Tencent Yujian đã phát hiện một sự cố treo trang web nội địa quy mô lớn. Vào ngày hôm đó, hơn 50 loại phần mềm máy tính với hàng chục triệu người dùng, bao gồm nhiều phần mềm trình phát nổi tiếng, ứng dụng khách trang web video và phần mềm công cụ thông thường, đã gặp phải một cuộc tấn công Trojan trang web quy mô lớn.

Kẻ tấn công chủ động phát tán mã tấn công thông qua hệ thống của một liên minh quảng cáo và trang độc hại này được nhúng trong hơn 50 phần mềm thông dụng với hàng chục triệu người dùng, máy tính của những người dùng này sẽ tự động kết nối Internet để tải về các tài nguyên Quảng cáo, máy tính sẽ tải xuống một số vi-rút, bao gồm cả vi-rút khai thác. Tencent Computer Manager đã chặn hơn 200.000 lượt tải xuống vi-rút vào ngày hôm đó.

Ngoài ra, Trung tâm tình báo mối đe dọa Tencent Yujian cũng đã phát hiện ra tỷ lệ lây nhiễm vi rút khai thác cao bất thường.Sau khi phân tích truy xuất nguồn gốc vi rút, người ta phát hiện ra rằng các Trojan khai thác trên máy tính của nạn nhân đến từ một số trang web khiêu dâm dưới biểu ngữ "nghệ thuật cơ thể".

Khi cư dân mạng duyệt các trang web này, do lỗ hổng bảo mật Flash có nguy cơ cao trong một số hệ thống, họ sẽ bị nhiễm độc ngay sau khi mở trang web. Sau đó, máy tính của nạn nhân sẽ chạy mã khai thác và máy tính đó sẽ trở thành công cụ khai thác. Những kẻ tấn công sẽ kiểm soát một số lượng lớn máy tính của thợ mỏ để tập trung sức mạnh tính toán của chúng vào việc khai thác và sử dụng điều này để kiếm lợi nhuận.

(3) Xâm nhập và kiểm soát các máy chủ của công ty để tạo thành mạng botnet khai thác trên đám mây

Với độ khó khai thác ngày càng tăng của các loại tiền điện tử kỹ thuật số khác nhau, rất khó để tối đa hóa lợi ích thông qua máy tính cá nhân của người dùng thông thường. Để thực hiện khai thác quy mô lớn trong thời gian ngắn, ngoài việc treo ngựa trên trang web, phương pháp phổ biến nhất là điều khiển máy tính bot để hình thành khai thác botnet. Hiệu suất máy chủ mạnh mẽ và tính năng trực tuyến 24 giờ thu hút nhiều kẻ khai thác vô đạo đức hơn chuyển mục tiêu tấn công sang máy chủ của các doanh nghiệp, cơ quan chính phủ và tổ chức công để thực hiện khai thác trên nền tảng đám mây.

Trung tâm tình báo mối đe dọa Tencent Yujian đã từng phát hiện ra một "Trojan PhotoMiner" với số lượng lây nhiễm đáng kinh ngạc, đã mở rộng sự lây lan của nó bằng cách xâm nhập và lây nhiễm các máy chủ FTP và máy chủ SMB để bẻ khóa vũ phu. Truy vấn địa chỉ của ví Monero do con ngựa thành Troy kiểm soát và phát hiện ra rằng con ngựa thành Troy đã điều khiển máy tính gà thịt để khai thác 80.000 đồng tiền Monero và thu nhập khai thác tích lũy đạt con số đáng kinh ngạc là 89 triệu nhân dân tệ. Anh ta là một "thợ mỏ vàng" thực sự.

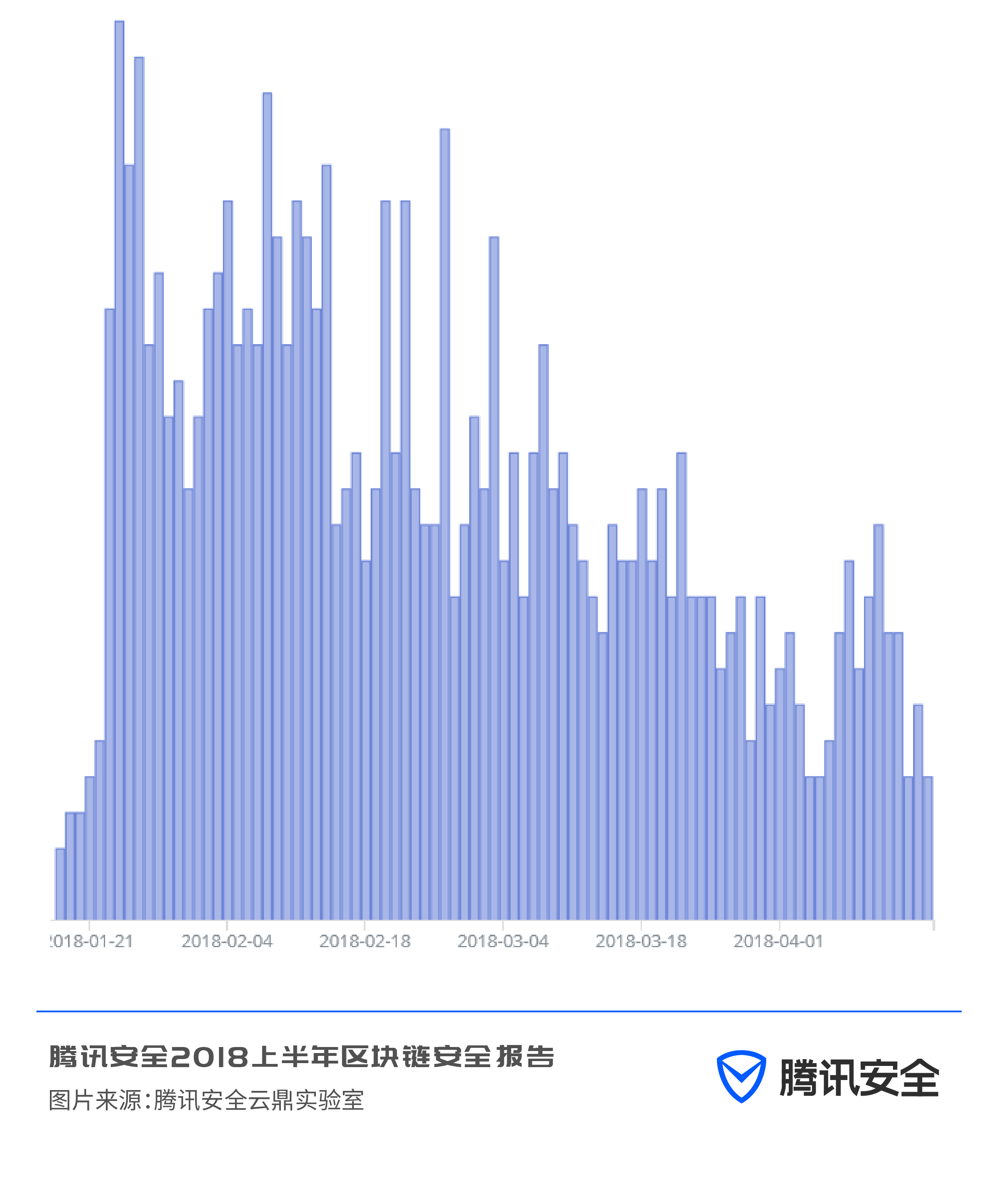

Thông qua thống kê và phân loại các địa chỉ nhóm khai thác do DNS yêu cầu, Tencent Security Yunding Lab nhận thấy rằng các loại tiền tệ chính để khai thác trên đám mây là XMR (Monero), Ethereum (ETH) và ETN (Elito). Thống kê được thực hiện trên địa chỉ của các nhóm khai thác được kết nối phổ biến nhất bằng cách khai thác ngựa Trojan trên máy chủ lưu trữ đám mây và người ta thấy rằng xmr.pool.minergate.com được sử dụng thường xuyên nhất.

Một số trojan khai thác phổ biến ở Trung Quốc sử dụng các nhóm khai thác tự xây dựng để khai thác, chủ yếu là do việc sử dụng các nhóm khai thác của bên thứ ba.

Thông qua phân tích tương quan giữa xu hướng giá của tiền kỹ thuật số và nhiệt khai thác, người ta thấy rằng nhiệt khai thác tỷ lệ thuận với giá của tiền tệ. Điều này một lần nữa chứng minh rằng mục tiêu của sản xuất đen trực tuyến là tối đa hóa lợi nhuận. Quan sát xu hướng giá của ETN (Elito), chúng ta có thể thấy rằng nó đã có xu hướng giảm kể từ giữa tháng 1:

Và quan sát quyền truy cập vào nhóm khai thác tương ứng của nó, người ta thấy rằng đó cũng là một xu hướng giảm:

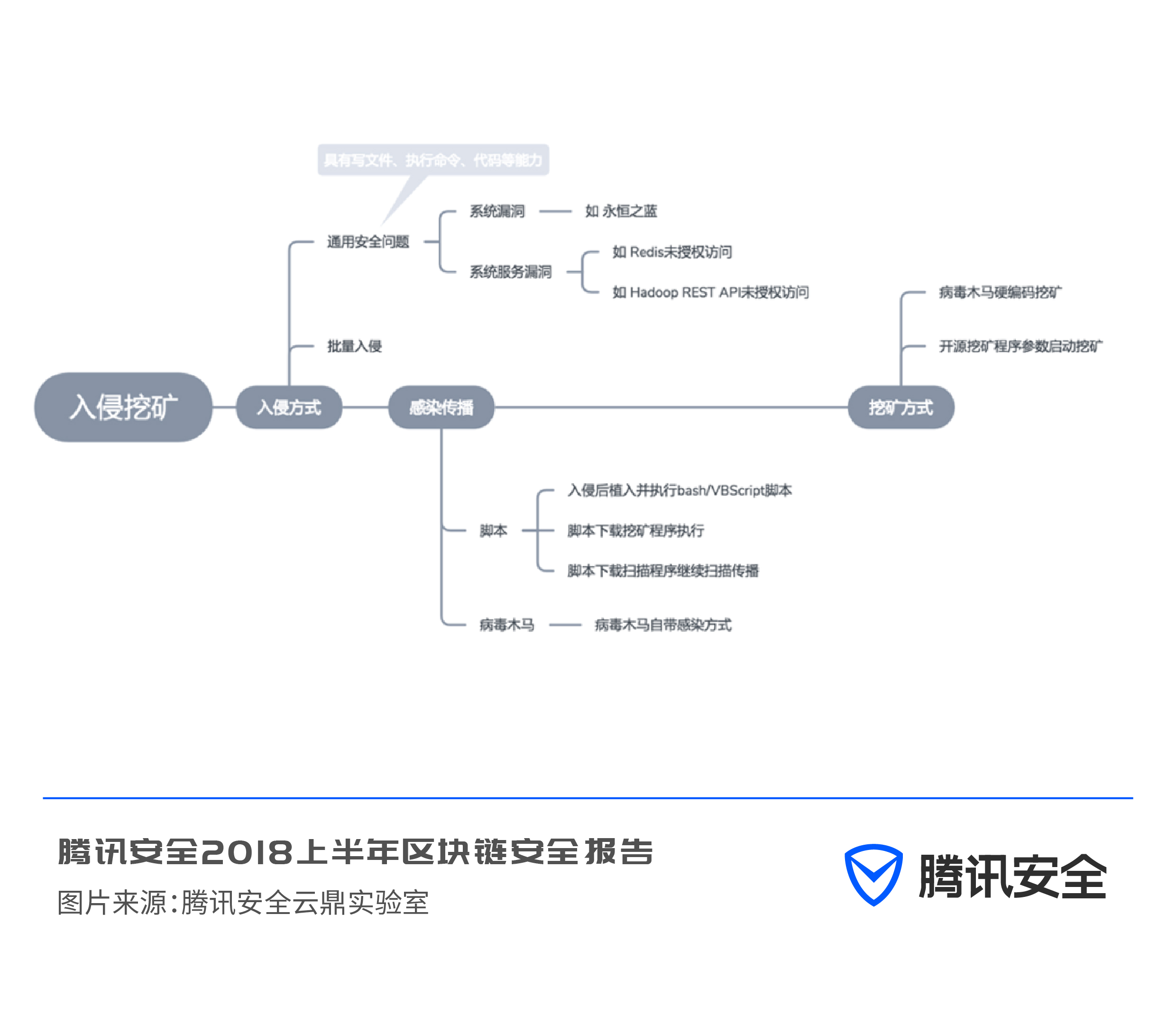

Thông qua phân tích các trường hợp khai thác nắm bắt lịch sử, khai thác trên đám mây thường là phương pháp xâm nhập hàng loạt và do đặc điểm của xâm nhập hàng loạt, nó chỉ có thể sử dụng các vấn đề bảo mật chung, chẳng hạn như lỗ hổng hệ thống và lỗ hổng dịch vụ, và cuối cùng là những lỗi phổ biến là Eternal Blue, sự cố truy cập trái phép Redis và lỗ hổng Apache Struts 2 dẫn đến sự xâm nhập hàng loạt vào máy chủ web của công ty.

Những kẻ tấn công cũng rất giỏi trong việc sử dụng các trình tạo Trojan khai thác, từ điển tấn công mật khẩu yếu và các công cụ tấn công khác để xâm nhập máy chủ, sau đó phát tán các Trojan khai thác với số lượng lớn.

(4) Khai thác trang web: chèn mã khai thác vào các URL bình thường

Do sự tồn tại của phần mềm chống vi-rút, nhiều tệp Trojan horse khai thác có thể bị chặn ngay khi chúng hạ cánh trên máy tính của người dùng, điều này không có lợi cho việc mở rộng quy mô khai thác. với các lỗ hổng bảo mật, trồng Nhập mã khai thác. Miễn là máy tính của khách truy cập trang web này bằng trình duyệt, nó sẽ trở thành công cụ khai thác.

Trong số các loại trang web được khai thác, trang web khiêu dâm chiếm tỷ lệ cao nhất, tiếp theo là trang web video, blog và diễn đàn. Người dùng xem video và đọc các bài viết trên các trang web đó và ở lại trong một thời gian dài, tin tặc sử dụng các trang web này để khai thác nhằm thu được lợi nhuận cao hơn.

Về nhóm khai thác, nhóm khai thác coinhive xuất hiện đầu tiên chiếm tỷ lệ khai thác trên web lớn nhất và nhóm khai thác authemine trên cùng nền tảng với coinhive chiếm 11%; nhóm khai thác ppoi và nhóm khai thác tiền điện tử dựa trên tài khoản coihive chiếm 21% và 4% tương ứng.

2.2 Xu hướng lây lan của trojan khai thác nửa cuối năm

Tiền kỹ thuật số tiếp tục lao dốc trong nửa đầu năm 2018. Bitcoin đã giảm từ 20.000 USD vào cuối năm ngoái xuống dưới 7.000 USD hiện tại Cơn sốt “đầu cơ coin” có vẻ đã hạ nhiệt nhưng điều này không ảnh hưởng đến tiến độ khai thác Trojan.Xét cho cùng, khai thác ngựa Trojan dựa vào khai thác gà thịt để kiếm tiền và không cần đầu tư vào thiết bị vật lý.Tuy nhiên, từ các sự cố gần đây về khai thác ngựa Trojan, người ta thấy rằng ngựa Trojan khai thác có thể chọn nhiều hơn và nhiều loại tiền tệ hơn và thiết kế ngày càng trở nên phức tạp, nó cũng ngày càng sâu hơn, hoạt động khai thác sẽ tiếp tục diễn ra trong nửa cuối năm và cuộc đối đầu với phần mềm chống vi-rút sẽ ngày càng gay gắt.

(1) Ngựa Trojan khai thác toàn năng được sản xuất, mang đến nhiều mối nguy hiểm cùng một lúc

Tên của một loại virus PC thường bao gồm các thông tin như nguồn gốc của virus, đường lây truyền và mục đích của nó. Ví dụ: "Trojan.StartPage" có nghĩa đây là một loại Trojan horse khóa trang chủ và "Backdoor.GrayBird". " thuộc về virus cửa hậu bồ câu xám. Dưới sự tấn công, "môi trường sống" của virus Trojan horse ngày càng ít đi, mở rộng "kinh doanh" đã trở thành nhiệm vụ hàng đầu của nhiều virus Trojan horse, và khai thác ngựa Trojan cũng không ngoại lệ .

Trojan "Arkei Stealer" xuất hiện trong nửa đầu năm tích hợp khả năng đánh cắp bí mật, điều khiển từ xa, DDoS, khai thác và đánh cắp tiền xu, và có thể được mô tả là một trojan "toàn năng". Trong nửa cuối năm nay, các Trojan khai thác có thể tích hợp nhiều "công việc kinh doanh" hơn và xâm chiếm máy người dùng thông qua nhiều kênh khác nhau.

(2) Công nghệ ẩn mạnh hơn, cuộc đối đầu với phần mềm bảo mật ngày càng gay gắt

Kể từ khi virus phát triển, công nghệ ẩn mạnh nhất trên PC chắc chắn là virus B/Rootkit, loại Trojan horse này rất phức tạp để viết và mỗi mô-đun được thiết kế chính xác, nó có thể lây nhiễm trực tiếp vào khu vực khởi động đĩa hoặc hệ thống kernel.Là loại virus khó diệt.

Những vi-rút như vậy thường được sử dụng để khóa trang chủ và tống tiền.Gần đây, người ta phát hiện ra rằng công nghệ R/Bookit cũng được sử dụng để khai thác ngựa thành Troy, giúp cải thiện các kỹ năng ẩn của việc khai thác ngựa thành Troia lên nhiều cấp độ. Trong nửa cuối năm, tình hình bảo mật của tiền điện tử kỹ thuật số vẫn còn nghiêm trọng và cuộc đối đầu tiềm ẩn của những con ngựa thành Troia khai thác có thể trở nên căng thẳng hơn.

3. Đạo tặc số “liều mình” tấn công sàn, kiếm lời nửa năm khoảng 700 triệu USD

Ngoài những tổn thất do ransomware gây ra, hành vi trộm cắp cũng có thể gây ra nhiều tổn thất cho những người nắm giữ tiền điện tử kỹ thuật số.Từ những ngày đầu tiên của tiền điện tử kỹ thuật số, đã có vô số tin tức về việc tiền điện tử kỹ thuật số bị đánh cắp. Hiện tại, có khoảng bốn cách để đánh cắp tiền kỹ thuật số: xâm nhập vào các sàn giao dịch, xâm nhập vào người dùng cá nhân, "tấn công chi tiêu gấp đôi" và tấn công lỗ hổng.

3.1 Nền tảng giao dịch tiền kỹ thuật số bị tấn công

Các sàn giao dịch tiền điện tử đã bị tấn công và mất khoảng 700 triệu USD chỉ trong nửa đầu năm 2018.

(1) Vào tháng 1 năm 2018, Coincheck, sàn giao dịch tiền điện tử kỹ thuật số lớn nhất ở Nhật Bản, đã bị đánh cắp từ NEM (tiền tệ kinh tế mới) trị giá 534 triệu đô la Mỹ;

(2) Vào ngày 7 tháng 3 năm 2018, khóa giao dịch Binance đã bị xâm chiếm, lần này, quy tắc lớn là lấy tài khoản người dùng thông qua lừa đảo và cố gắng ăn cắp tiền;

(3) Vào ngày 13 tháng 4 năm 2018, CoinSecure, một sàn giao dịch tiền điện tử kỹ thuật số của Ấn Độ, đã bị tước đoạt 438 bitcoin, nghi ngờ là do nội gián đánh cắp;

(4) Vào ngày 10 tháng 6 năm 2018, Coinrail, một sàn giao dịch tiền điện tử kỹ thuật số của Hàn Quốc, đã bị tấn công và mất hơn 50 triệu USD;

(5) Vào ngày 20 tháng 6 năm 2018, sàn giao dịch tiền điện tử kỹ thuật số của Hàn Quốc Bithumb đã bị tấn công và tiền điện tử kỹ thuật số trị giá 30 triệu đô la Mỹ đã bị đánh cắp. Đây là lần thứ ba Bithumb bị tấn công.

3.2 Tài khoản cá nhân bị hack

(1) Đánh cắp tệp ví bằng cách cấy virus Trojan

Vào tháng 2 năm 2018, Tencent Computer Manager đã phát hiện ra một số lượng lớn các mẫu tấn công khai thác lỗ hổng của thành phần trình chỉnh sửa công thức Office (CVE-2017-11882) và đánh cắp thông tin nhạy cảm như tệp ví bitcoin của người dùng bằng cách tải xuống và chạy ngựa Trojan Pony. có mã nguồn đã được công khai.

Vào tháng 3 năm 2018, một con ngựa thành Troy ăn cắp tiền dựa trên việc chiếm quyền điều khiển khay nhớ tạm đã xuất hiện ở Trung Quốc. Con ngựa thành Troy được viết bằng ngôn ngữ đơn giản và đến được máy của người dùng thông qua các công cụ kích hoạt và trạm tải xuống. Con ngựa thành Troy sẽ giám sát khay nhớ tạm của người dùng. Một lần ví địa chỉ được tìm thấy , sau đó thay thế nó bằng địa chỉ ví của con ngựa thành Troy Có hơn 30 địa chỉ ví được tích hợp trong con ngựa thành Troia và một số ví đã bị đánh cắp.

Ngoài ra, phân tích của Trung tâm Tình báo Đe dọa Tencent Yujian cho thấy ngày càng có nhiều vi-rút sẽ cố gắng chiếm đoạt địa chỉ ví của các giao dịch tiền điện tử kỹ thuật số, thay thế địa chỉ do vi-rút chỉ định và vi-rút hoạt động giống như một tên cướp trong thực tế. Loại virus tương tự cũng xuất hiện khi mua sắm trực tuyến trên máy tính trở nên phổ biến, loại virus này đã chuyển tiền của nạn nhân vào tài khoản giao dịch do chính nó chỉ định tại thời điểm giao dịch hoàn tất.

(2) Trộm cắp nội bộ tiền điện tử

Vào tháng 3 năm 2018, một nhân viên tấn công Internet ở Bắc Kinh đã lợi dụng chức vụ của mình để triển khai mã độc trên máy chủ của công ty và đánh cắp 100 bitcoin của công ty.

3.3 "Tấn công chi tiêu gấp đôi"

"Tấn công chi tiêu gấp đôi" là tấn công chuỗi khối tiền tệ mã hóa kỹ thuật số sau khi kiểm soát 51% sức mạnh tính toán của một mạng tiền tệ mã hóa kỹ thuật số nhất định, mạng này có thể hủy dữ liệu đã hoàn thành và thanh toán lại, để có thể thực hiện dịch vụ kép thu được .

Vào tháng 5 năm 2018, chuỗi giao dịch BTG (Bit Gold) đã bị tin tặc tấn công. Hacker đã nhanh chóng rút tiền sau khi nạp tiền vào sàn giao dịch và hủy hồ sơ rút tiền. Tổng cộng 388.000 BTG đã bị chuyển đi, kiếm lời 120 triệu nhân dân tệ.

3.4 Tấn công lỗ hổng

Vào tháng 4 năm 2018, một lỗ hổng tràn dữ liệu đã bị lộ trong hợp đồng thông minh BEC và những kẻ tấn công đã đánh cắp tổng cộng 57,9 tỷ đồng BEC, sau đó các đồng SMT cũng bị lộ các lỗ hổng tương tự.

4. Khuyến nghị bảo mật

Công nghệ chuỗi khối vẫn là lĩnh vực nghiên cứu trọng điểm của nhiều công ty Internet và thậm chí cả hệ thống ngân hàng nhà nước. Ứng dụng của blockchain không tương đương với tiền ảo kỹ thuật số, các chuyên gia bảo mật không khuyến khích mọi người đầu cơ coin nên chúng tôi sẽ không nhắc lại hành vi đầu cơ coin ở đây.

Đối với bảo mật chuỗi khối, từ góc độ kiến trúc hệ thống, các công ty có liên quan nên hợp tác với các tổ chức nghiên cứu bảo mật chuỗi khối chuyên nghiệp để phát hiện và sửa chữa các lỗ hổng hệ thống kịp thời để tránh các sự cố trộm cắp quỹ quy mô lớn nghiêm trọng;

Đối với những cư dân mạng tham gia giao dịch tiền ảo kỹ thuật số cần hiểu đầy đủ những rủi ro có thể xảy ra, sử dụng phần mềm bảo mật trên máy tính và điện thoại di động, tránh rơi vào bẫy lừa đảo, tránh bị đánh cắp ví tiền ảo kỹ thuật số;

Đối với cư dân mạng bình thường, họ nên ngăn chặn việc đầu độc máy tính để trở thành "thợ mỏ" do người khác điều khiển và thận trọng khi sử dụng các plugin trò chơi, phần mềm bẻ khóa và công cụ bẻ khóa ứng dụng khách video. cao. Đồng thời, cài đặt phần mềm diệt vi rút thường xuyên và cập nhật kịp thời, khi máy tính bị treo hoặc nhiệt độ quá nóng, hãy sử dụng Tencent Computer Manager để kiểm tra, tránh việc máy tính bị kiểm soát trái phép gây ra những tổn thất không đáng có;