編集者注: この記事は以下から引用しましたバビット情報(ID:bitcoin8btc)、編集:一夜粥、許可を得てリリースされました。

編集者注: この記事は以下から引用しました

バビット情報(ID:bitcoin8btc)書きました。

、編集:一夜粥、許可を得てリリースされました。

北京時間9月14日、DeFiレンディングプロトコルbZxが再び攻撃され、この攻撃により総額約800万米ドルの損失が発生した、bZxの共同創設者カイル・キスナー氏は当初、「これは神託機械のような操作的な攻撃のようだ」と述べたという。 。」

攻撃が発見された直後、bZxチームは管理者キーを使用した契約を停止した。攻撃取引にはフラッシュローンとSynthetixが使用されたと報告されているが、「sUSDが関与しているものの、Synthetixシステムには影響しない」とbZxは述べている。ツイッター

書きました

bZx 関係者は最新のセキュリティレポートで次のように述べています。

「トークン重複イベントにより、プロトコル保険基金は一時的に負債を抱えています。プロトコルのキャッシュフローに加えて、保険基金はトークンプールによって裏付けられます。」

セキュリティインシデントのタイムラインは次のとおりです。

bZx チームは、プロトコル ロック値 (TVL) の異常な変化に気づきました。

修正が決定された後、iToken の鋳造と燃焼は一時停止されます (借入と取引は影響を受けません)。

影響を受ける iToken コントラクトの新しいバージョンがデプロイされ、バランスが修正されます。

チームはレビューのためにパッチ コードを Peckshield と Certik に送信します。

iToken のキャストと書き込みの回復。

副題

攻撃の技術的詳細

すべての ERC20 トークンには、トークンの転送を担当する transferFrom() 関数があります。この関数を呼び出して iToken を作成し、それを自分に渡すことで、残高を人為的に増やすことができます。

転送関数は、同じ _from アドレスと _to アドレスを使用して呼び出されました。

それで

同じパラメータを使用して _internalTransferFrom をすぐに呼び出します。

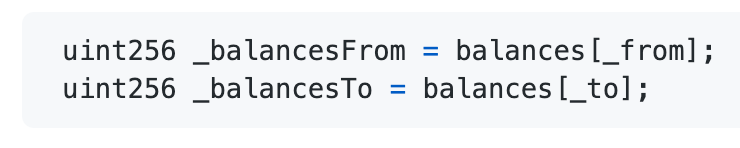

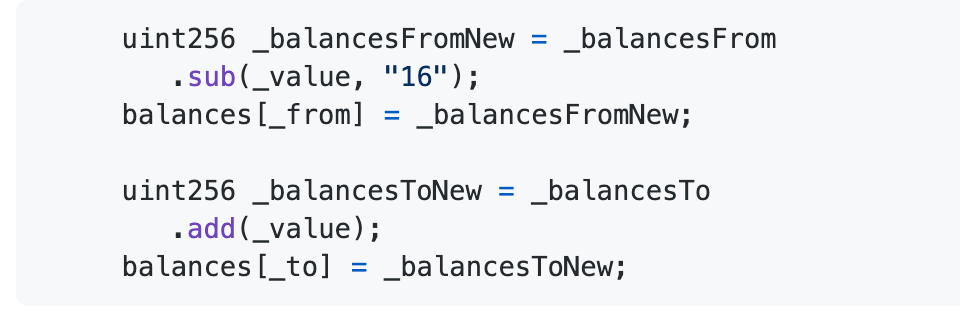

次のコード行に問題があります。

それで

上記の問題により、_balancesFrom の残高が減少し、_balancesTo の残高が増加します。そして、最後に最も重要な部分は、_balancesFromNew と _balancesToNew を保存することです。その後、攻撃者は自分の残高を人為的に効果的に増加させることができます。

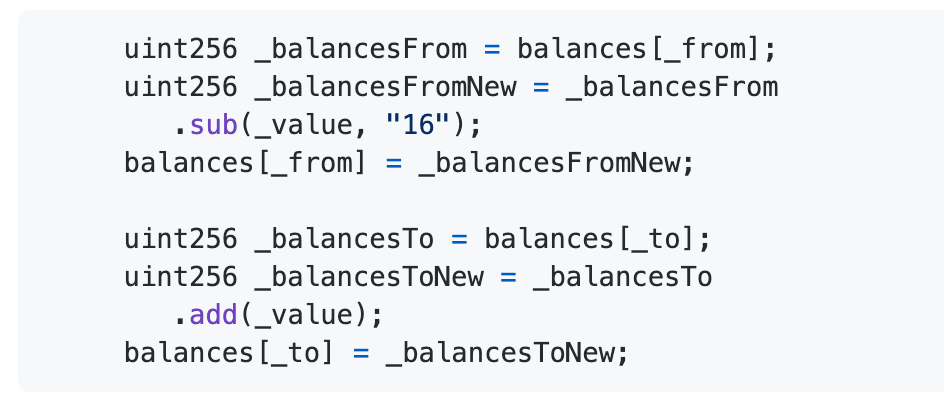

次に、パッチコードは次のとおりです。

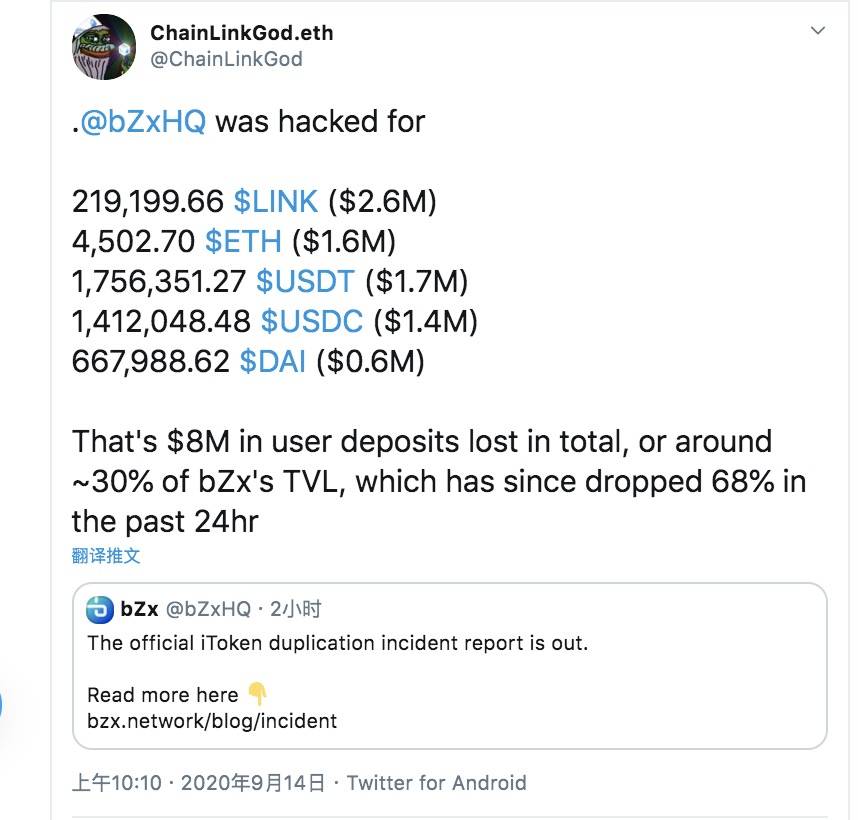

219,199.66 LINK

4,502.70 ETH

1,756,351.27 USDT

1,412,048.48 USDC

667,988.62 DAI

副題

セキュリティ事故により800万ドル近くの借金が発生

bZx コードの脆弱性はすぐに解決されましたが、このセキュリティ インシデントによりプロトコルに多大な損失が生じ、公式情報によると、このインシデントにより次のような負債が発生しました。

現在の市場価格では、これらの失われたトークンは 800 万ドルの価値があります。

副題

監査は万能薬ではありません