近期發生了多起Rug Pull 事件,SharkTeam 安全研究團隊對這些事件進行了詳細分析。在分析過程中,我們發現BNB Chain 上的Rugpull 工廠合約在過去一個月內已經發起了70 多次Rugpull。接下來,我們將從資金溯源、欺詐行為模式等方面進行分析。

鑑於篇幅所限,我們將主要分析SEI、X、TIP 和Blue 幾個代幣事件。這些代幣都是由代幣工廠合約0xDC4397ffb9F2C9119ED9c32E42E3588bbD377696進行createToken 操作創建的。

在createToken 函數中,創建代幣時需要傳入以下參數:代幣名稱、代幣符號、精度、供應量、代幣所有者地址、創建代幣對的工廠合約地址以及BUSD-T 穩定幣地址。其中,創建代幣對的工廠合約使用了PancakeSwap 的工廠合約,並且每個代幣都有不同的所有者地址。

一、資金溯源

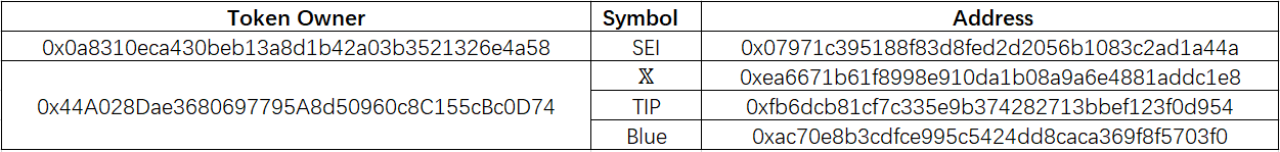

SEI、X、TIP 和Blue 代幣的所有者地址、符號和合約地址如下圖所示。其中,X、TIP 和Blue 的所有者地址為:

0x44A028Dae3680697795A8d50960c8C155cBc0D74。

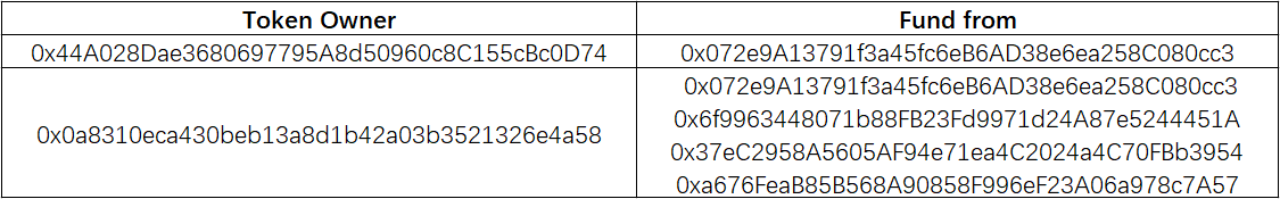

0x 44 A 028 Da 的資金來自0x072e9A13791f3a45fc6eB6AD38e6ea258C080cc3,地址0x 0 a 8310 ec 資金來自多個EOA 賬戶,並且有一個共同地址

0x072e9A13791f3a45fc6eB6AD38e6ea258C080cc3。

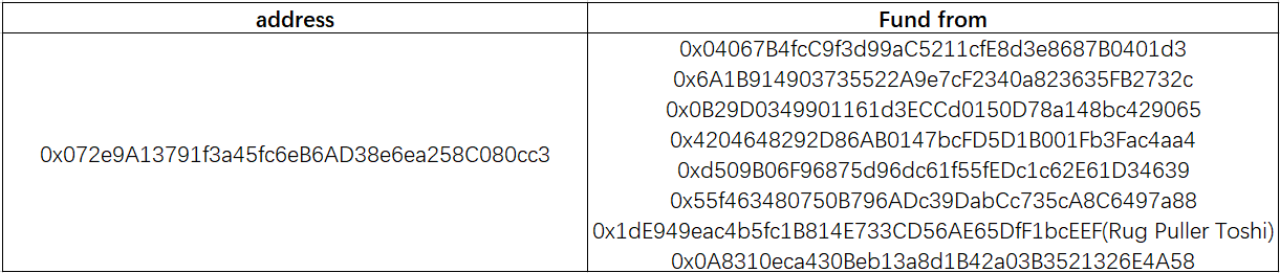

以下是代幣工廠合約0x DC 4397 ffb 9 F 2C 9119 ED 9 c 32 E 42 E 3588 bbD 377696 的相關信息。該工廠合約由地址0x 1 dE 949 eac 4 b 5 fc 1 B 814 E 733 C D5 6 AE 65 DfF 1 bcEEF 創建。地址0x1dE949ea 的資金來自多個賬戶,其中共有一個資金來源地址為0x 072 e 9 A 13791 f 3 a 45 fc 6 eB 6 AD 38 e 6 ea 258 C 080 cc 3 。

地址0x 072 e 9 A 13 的資金來源如下:地址0x 1 dE 949 ea 存在部分資金交互。其他地址也創建了工廠代幣合約,並且是一些代幣的Rug Puller。

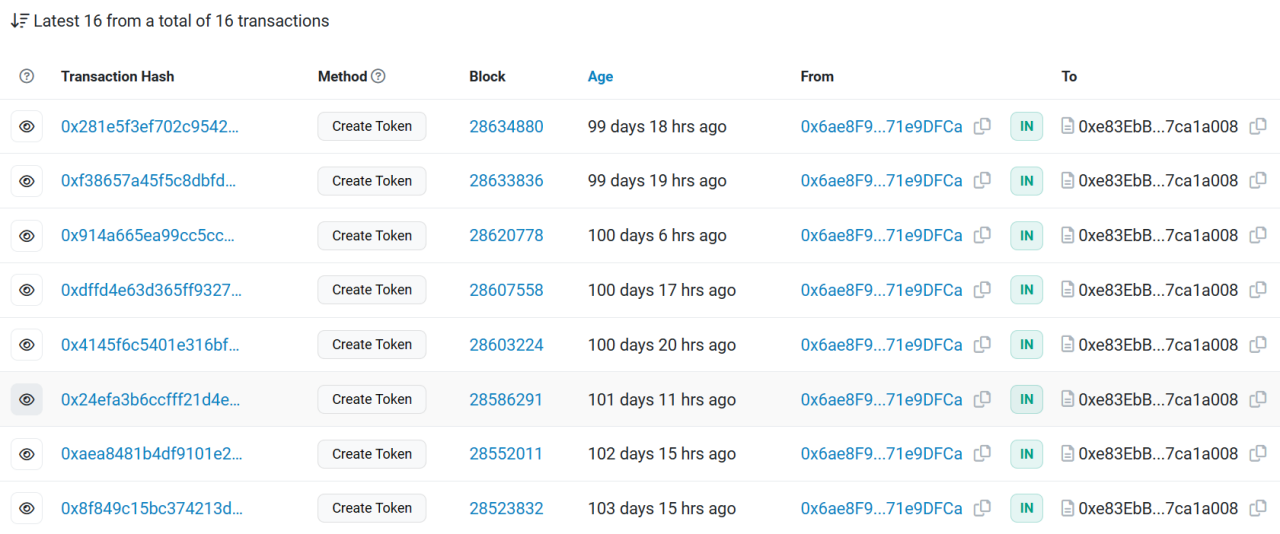

例如,0x 04067 B 4 fcC 9 f 3d 99 aC 5211 cfE 8 d 3 e 8687 B 0401 d 3 的資金來自於0x 6 ae 8 F 98830894518 c 939 B 0 D 0 A 5 EF 11 c 671 e 9 DFCa。而0x6ae8F988 創建了工廠合約0x e 83 EbBb 4 acc 3d 8 B 237923 Ee 33 3D 04 B 887 ca 1 a 008 。該工廠合約也進行了相同的代幣創建行為:

我們選擇其中一個代幣進行分析,發現該代幣存在Rug Pull 行為。

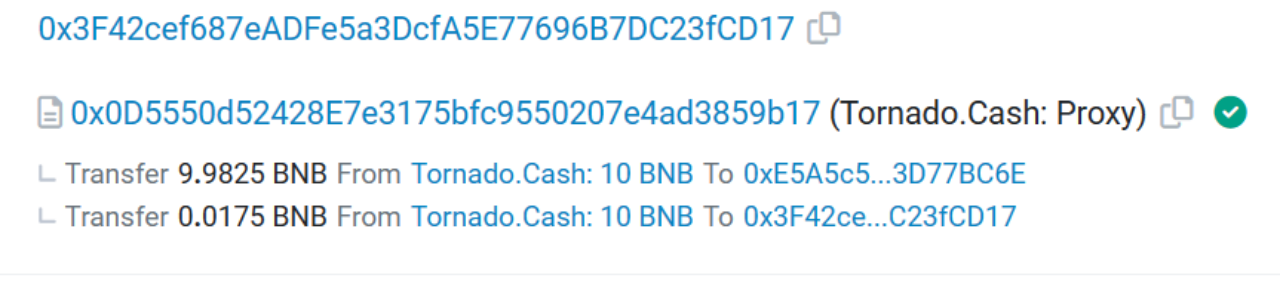

0x6ae8F988 的資金部分來自於0xa6764FBbbFD89AEeBac25FCbB69d3E9438395e57,該地址的資金又是來自於0xE5A5c50980176Cc32573c993D0b99a843D77BC6E。地址0xE5A5c509 的資金是由Tornado Cash 地址提供,資金為10 BNB。除了Tornado 提供的資金外,還有一部分通過釣魚和代幣Rug Pull 獲得的利潤。

此外,上述地址在接下來的Rugpull 工廠欺詐行為模式中起著重要作用。

二、Rugpull 工廠欺詐行為模式

讓我們一起看看SEI、X、TIP 和Blue 幾個代幣的Rugpull 工廠欺詐行為模式。

(1)SEI

首先,SEI 代幣所有者0x 0 a 8310 eca 430 beb 13 a 8 d 1 b 42 a 03 b 3521326 e 4 a 58 以1u 的價格兌換了249 枚SEI。

然後, 0x6f9963448071b88FB23Fd9971d24A87e5244451A進行了批量買入和賣出操作。在買入和賣出操作下,代幣的流動性明顯增加,價格也發生了上漲。

通過釣魚等方式宣傳,誘惑大量用戶購買,隨著流動性增加,代幣價格翻倍。

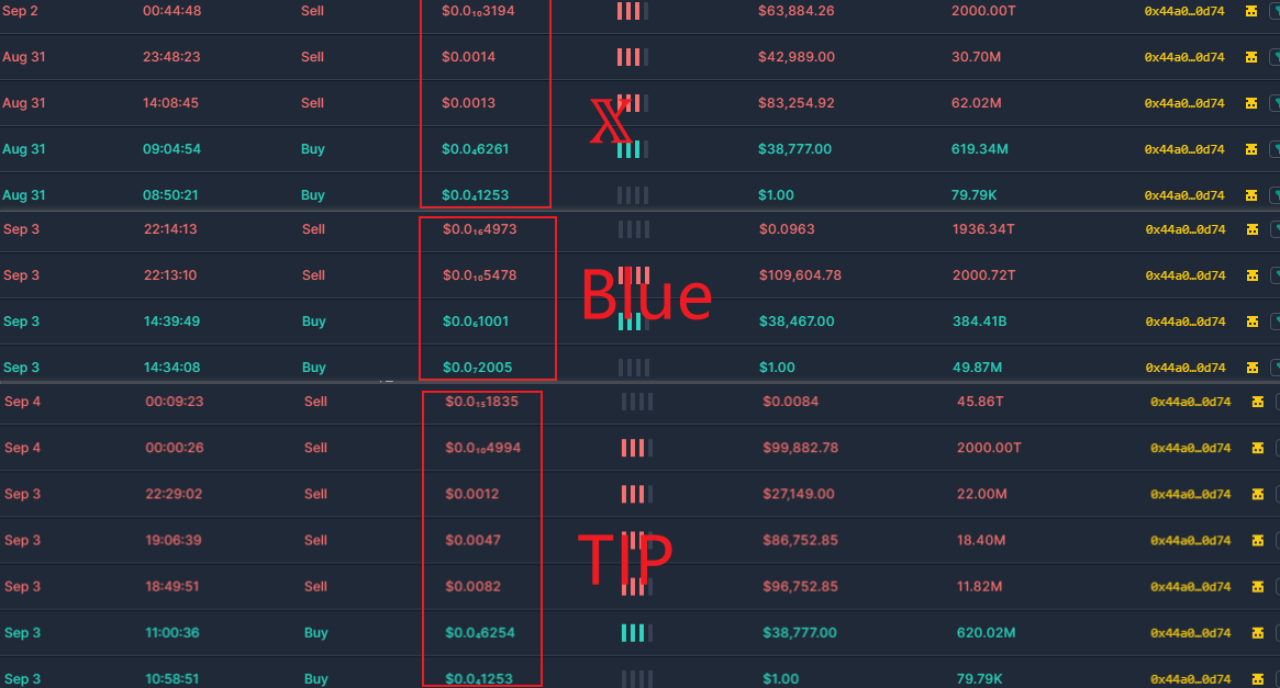

代幣的價格達到一定的數值時,代幣所有者進場sell 操作進行Rugpull。可以從下圖看出,進場收割時間段和價格都不同。

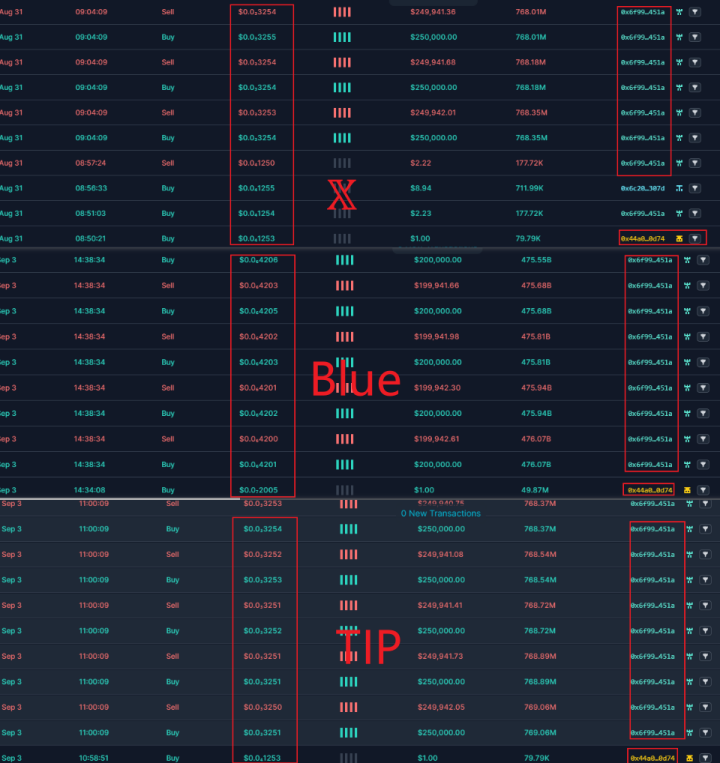

(2)X、TIP、Blue

首先X、TIP 和Blue 代幣所有者0x44A028Dae3680697795A8d50960c8C155cBc0D74 用1u 兌換了相應的代幣。然後,和Sei 代幣一樣。 0x 6 f 9963448071 b 88 FB 23 Fd 9971 d 24 A 87 e 5244451 A 批量的買入和賣出操作。在買入和賣出操作下,流動性明顯增加,價格上漲。

然後通過釣魚等一些途徑宣傳,誘惑大量的用戶進行購買,隨著流動性增加,代幣價格也翻倍。

和SEI 一樣,代幣的價格達到一定的數值時,代幣所有者進場sell 操作進行Rugpull。可以從下圖看出,進場收割時間段和價格都不同。

SEI、X、TIP 和Blue 幾個代幣的波動圖如下:

我們從資金溯源、行為模式中可以得知:

在資金溯源內容中,代幣工廠的創建者和代幣創建者的資金來自多個EOA 賬戶。不同賬戶之間也有資金往來,其中一些通過釣魚地址轉移,一些通過之前進行代幣Rugpull 行為獲取,還有一些通過tornado cash 等混幣平台獲得。採用多種方式進行資金轉移旨在構建複雜錯綜的資金網絡。不同地址還創建了多個代幣工廠合約,並大量生產代幣。 。

在分析代幣Rugpull 行為時,我們發現地址0x6f9963448071b88FB23Fd9971d24A87e5244451A 是其中一個資金來源。操作代幣價格時,也採用了批量方式。地址0x072e9A13791f3a45fc6eB6AD38e6ea258C080cc3 也充當了資金提供者的角色,向多個代幣持有者提供相應的資金。 。

總而言之,這一系列行為背後有一個分工明確的Web3詐騙團夥,構成了一個黑色產業鏈,主要涉及熱點蒐集、自動發幣、自動交易、虛假宣傳、釣魚攻擊、Rugpull 收割等環節,多發生於BNBChain 。所發的Rugpull 虛假代幣都與行業熱點事件緊密相關,具有較強的迷惑性和鼓動性。用戶需時刻提高警惕,保持理性,避免不必要的損失。

About Us

SharkTeam 的願景是保護Web3世界的安全。團隊由來自世界各地的經驗豐富的安全專業人士和高級研究人員組成,精通區塊鍊和智能合約底層理論。提供包括鏈上大數據分析、鏈上風險預警、智能合約審計、加密資產追討等服務,並打造了鏈上大數據分析和風險預警平台ChainAegis,平台支持無限層級的深度圖分析,能有效對抗Web3世界的高級持續性盜竊(Advanced Persistent Theft,APT)風險。已與Web3生態各領域的關鍵參與者,如Polkadot、Moonbeam、polygon、OKX、Huobi Global、imToken、ChainIDE 等建立長期合作關係。