在剛剛發布的《2022年上半年Web 3安全態勢深度研報》一級標題

一級標題

一、上半年因漏洞造成的總損失有多少?

據成都鏈安鷹眼區塊鏈態勢感知平台監控顯示,2022上半年共監測到因合約漏洞造成的主要攻擊案例42次,約53%的攻擊方式為合約漏洞利用。

通過統計,一級標題

在所有被利用的漏洞中,一級標題

2022年2月3日,

2022年2月3日,Solana跨鏈橋項目Wormhole遭到攻擊,累計損失約3.26億美元。2022年4月30日,Fei Protocol官方的

2022年4月30日,Fei Protocol官方的Rari Fuse Pool二級標題二級標題

Fei Protocol事件回顧:

由於漏洞出現在項目基本協議中,攻擊者不止攻擊了一個合約,以下僅分析一例。

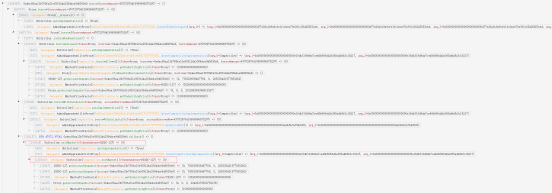

攻擊交易

0xab486012f21be741c9e674ffda227e30518e8a1e37a5f1d58d0b0d41f6e76530

攻擊者地址

0x6162759edad730152f0df8115c698a42e666157f

正文

0x32075bad9050d4767018084f0cb87b3182d36c45

正文

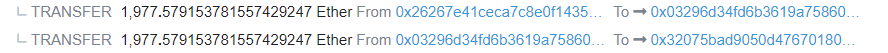

0x26267e41CeCa7C8E0f143554Af707336f27Fa051

#攻擊流程

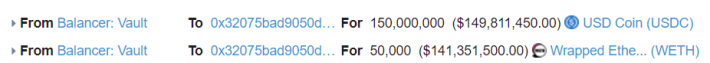

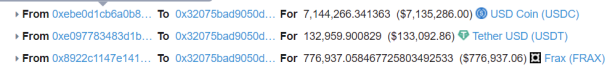

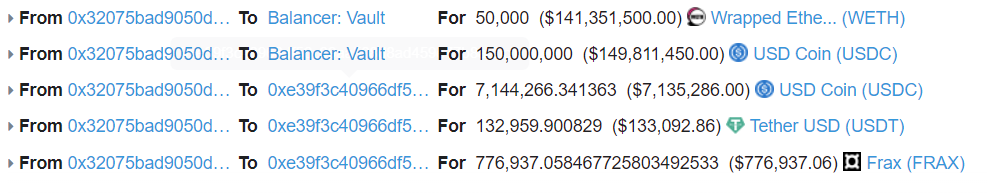

1. 攻擊者先從Balancer: Vault中進行閃電貸。

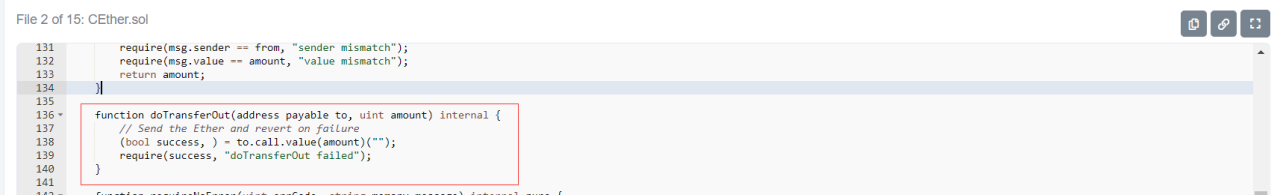

2. 將閃電貸的資金用於Rari Capital中進行抵押借貸,由於Rari Capital的cEther實現合約存在重入。

攻擊者通過攻擊合約中構造的攻擊函數回調,提取出受協議影響的池子中所有的代幣。

3. 歸還閃電貸,將攻擊所得發送到0xe39f合約中

一級標題擴展閱讀:

擴展閱讀:一級標題

二級標題

二級標題

二級標題

二級標題

2.邏輯漏洞

1) 特殊場景考慮缺失:

特殊場景往往是審計最需要關注的地方,例如轉賬函數設計未考慮自己給自己轉賬導致無中生有。

二級標題

二級標題

二級標題

二級標題

4.價格操控

根據

一級標題

根據

根據成都鏈安鷹眼區塊鏈安全態勢感知平台通過

通過圖片描述圖片描述

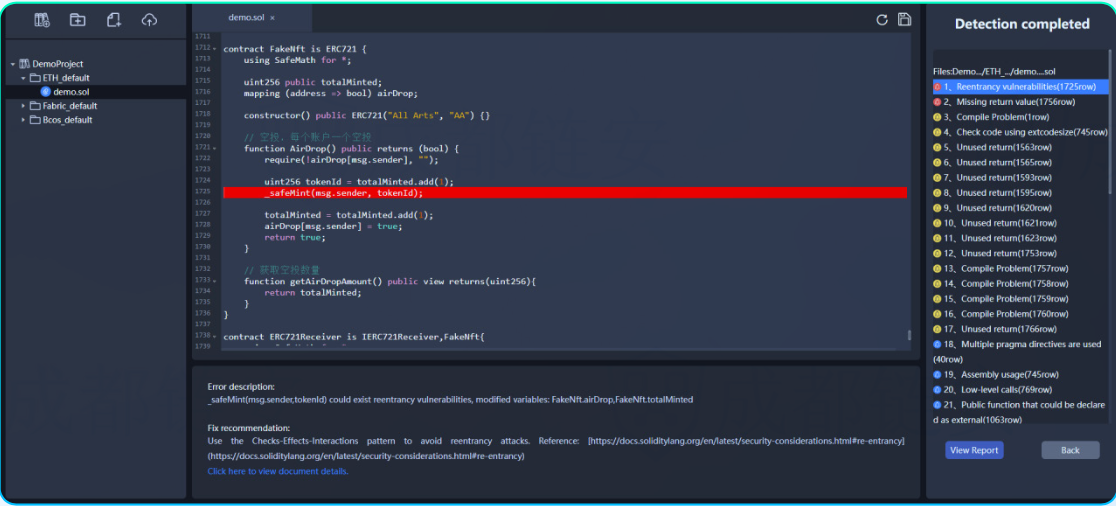

通過鏈必驗工具掃描出某合約存在重入漏洞