原文編譯:0x711,BlockBeats

原文編譯:0x711,BlockBeats

原文編譯:0x711,BlockBeats

隨著加密世界資金量的加碼,釣魚攻擊愈發常見。去年10 月AnubisDAO 也發生了疑似郵箱接收PDF 文檔格式的SAFT 協議,導致6000 萬美元被盜。那麼PDF 文檔釣魚攻擊要如何識破並預防呢?

一級標題

一級標題

一級標題

假文件擴展名騙局警告TARSIUS黑客正在通過修改文件擴展名,將惡意文件偽裝成PDF,並針對藝術家、影響者和項目方進行攻擊。原理如下:

案例:加密藝術家

收到一條委託消息,並收到一個壓縮文件包,裡面據稱包含了「客戶要求、示例以及草圖等資料」。當該藝術家打開這個壓縮包後,原本普通的委託就變味兒了。

打開壓縮包文件後,我們可以看到提供的示例,以及包含「客戶」草圖的PDF 文件,但這不是普通的PDF 文件。它實際上是一個屏幕保護程序(.scr) 文件,它是一個可執行腳本,偽裝成PDF 文件。

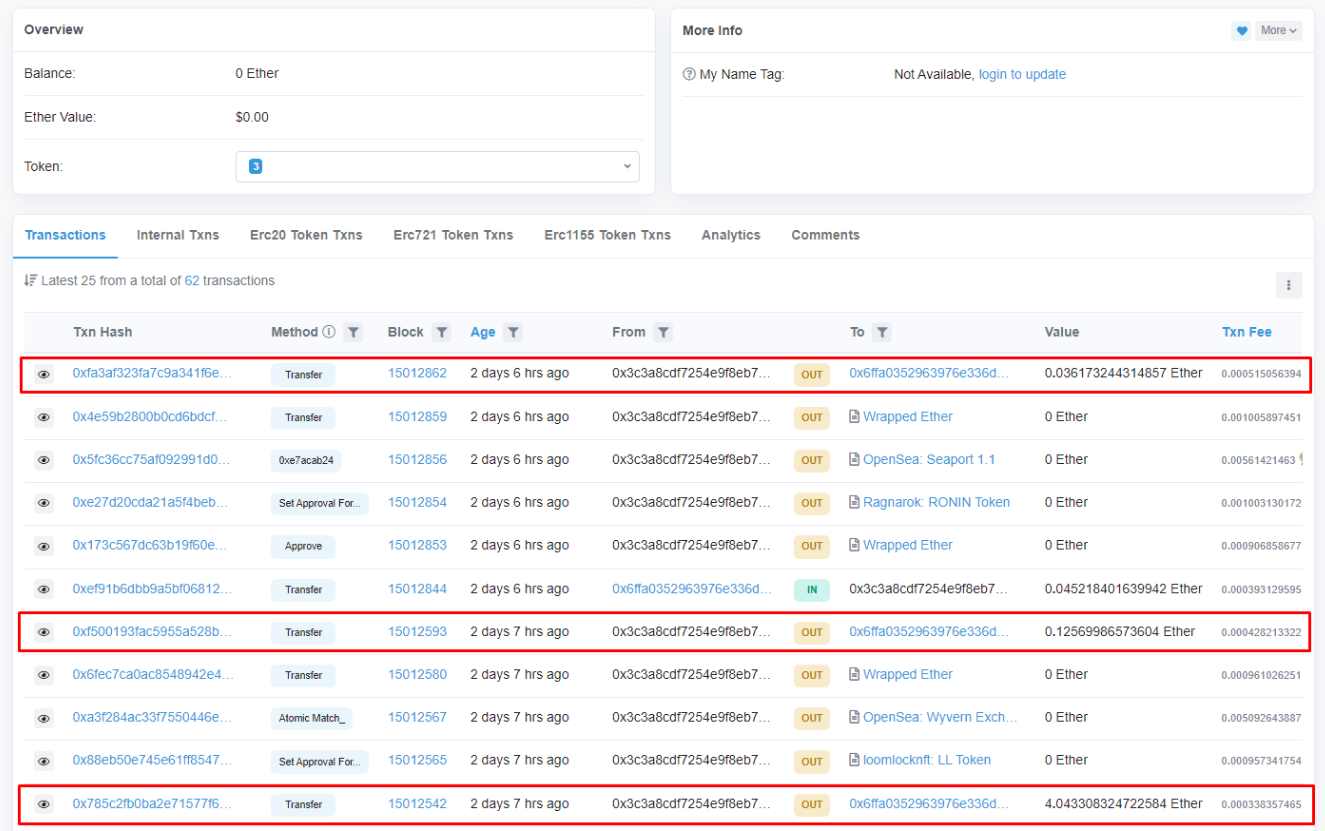

藝術家打開PDF 文件查看草圖後,他的所有NFT 都被上架並出售,他所有的ETH 都被轉移到了騙子的錢包。篇幅所限,本文只列舉受害者部分交易。

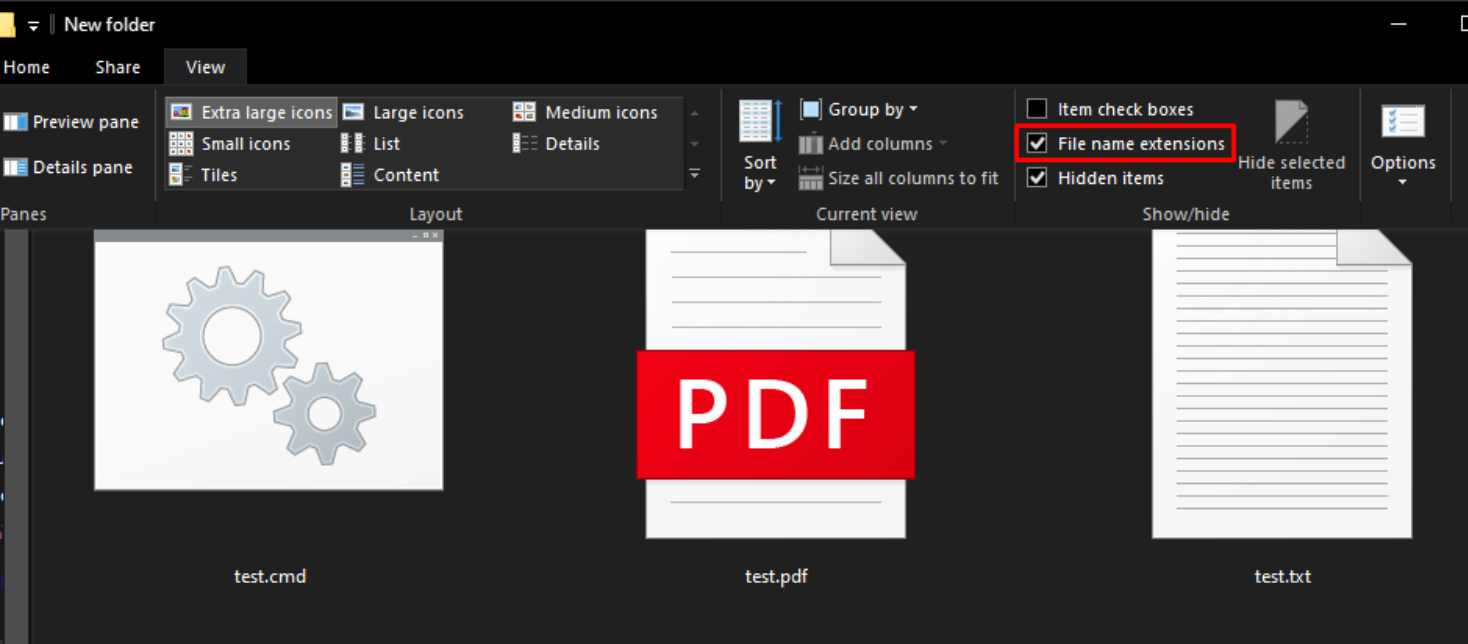

那麼黑客是如何得手的呢?他更改了文件擴展名並在末尾添加了.pdf,然後將文件的圖標更改為PDF 圖標。他還用垃圾代碼填充了文件,超過了病毒文件本身的文件大小,以此加強迷惑性。

藝術家不是這個騙局的唯一目標。最近,KOL、推廣者和項目方都被作為攻擊目標,許多人失去了對錢包和賬戶的控制權,一切都被徹底抹去。

這是一種古老的Web2 詐騙策略,它適用於任何和所有文件類型。

如何能避免這種情況?

1. 不要隨意下載或打開隨機文件;

2. 始終檢查文件類型;

3. 研究和學習基本的Web2 安全常識。

如果您需要打開任何文件,請將它們放在Google Drive 上並在那裡查看,或使用虛擬機。我個人兩者都用。

你所有的cookies、密碼、擴展數據,所有的東西,都被竊取了。例如,他們可以將您的MetaMask 插件更改為經過修改的惡意版本,或者更簡單地說,他們可以等待您登錄並訪問您的MetaMask,他們將擁有一切。

原文鏈接