前言

一級標題

前言一級標題,可想而知,隨著時間流逝,直到今天的被盜損失會是多麼令人驚訝。

分析

一級標題

1、MetaMask分析

一級標題

分析

一級標題

分析

今天我們從大數據側分析,到底有多少假錢包。

是目前全球最大的瀏覽器插件錢包。 2021 年4 月,MetaMask 母公司ConsenSys 表示,MetaMask 錢包的月活用戶量超過500 萬,在6 個月內增長了5 倍,而2020 年MetaMask 官方也曾宣布其較2019 年的月活同比增長了4 倍,用戶量超8000 萬。

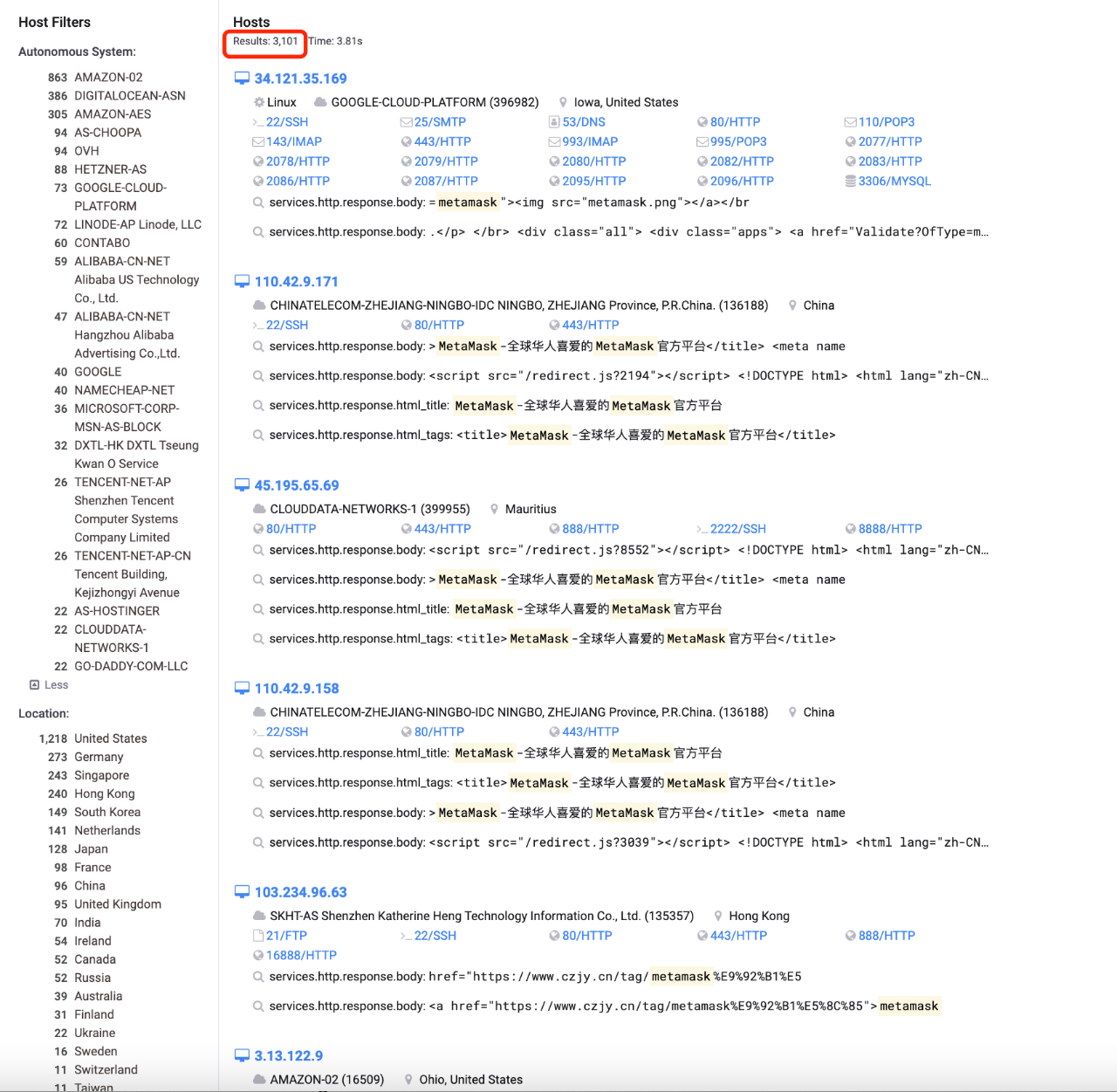

MetaMask 如此海量的用戶數自然是黑產的第一目標,我們來看看有多少冒牌MetaMask:

首先,通過專業的瀏覽器搜索:

查找結果顯示有20,000 + 的相關結果,其中98% 的IP/域名都是虛假詐騙鏈接。

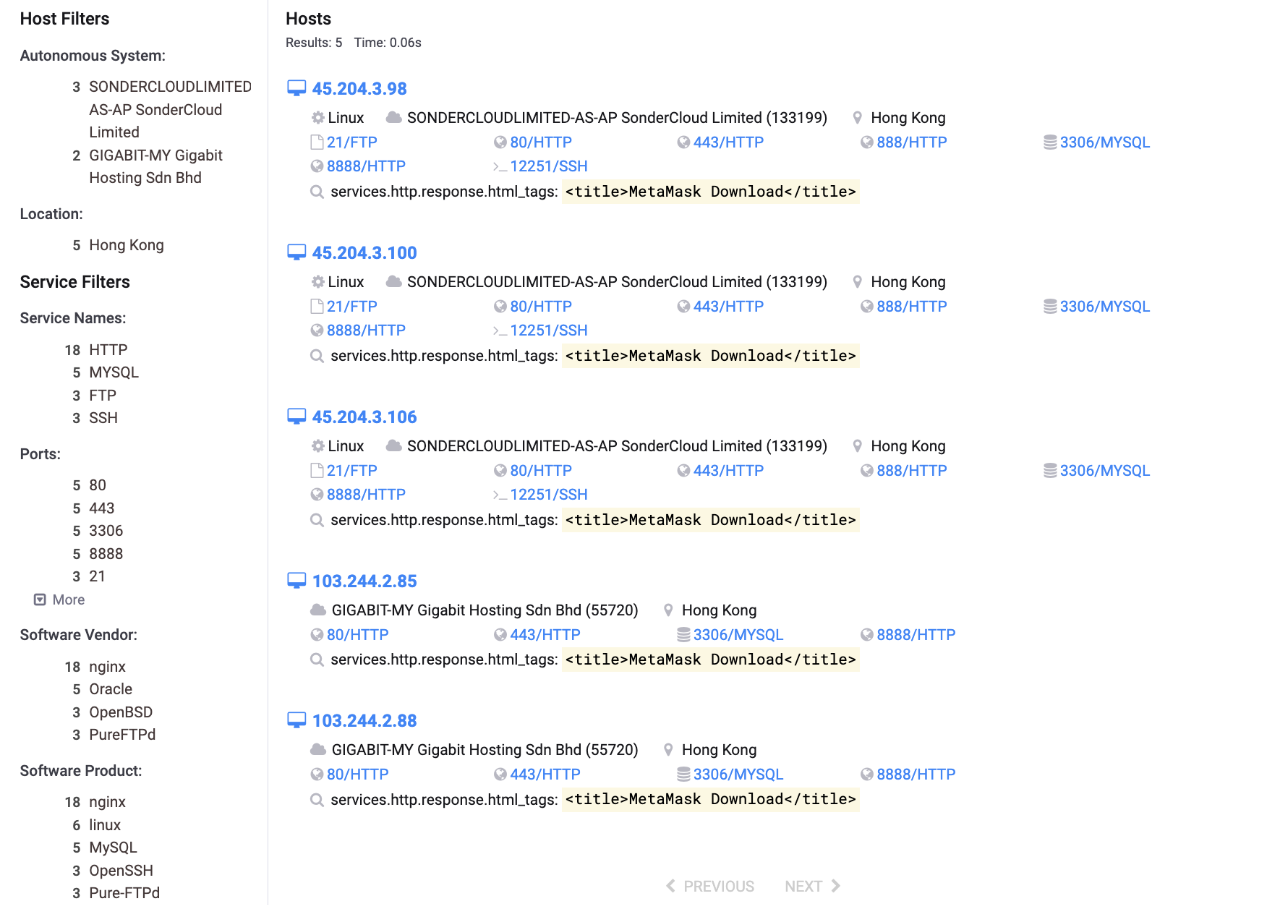

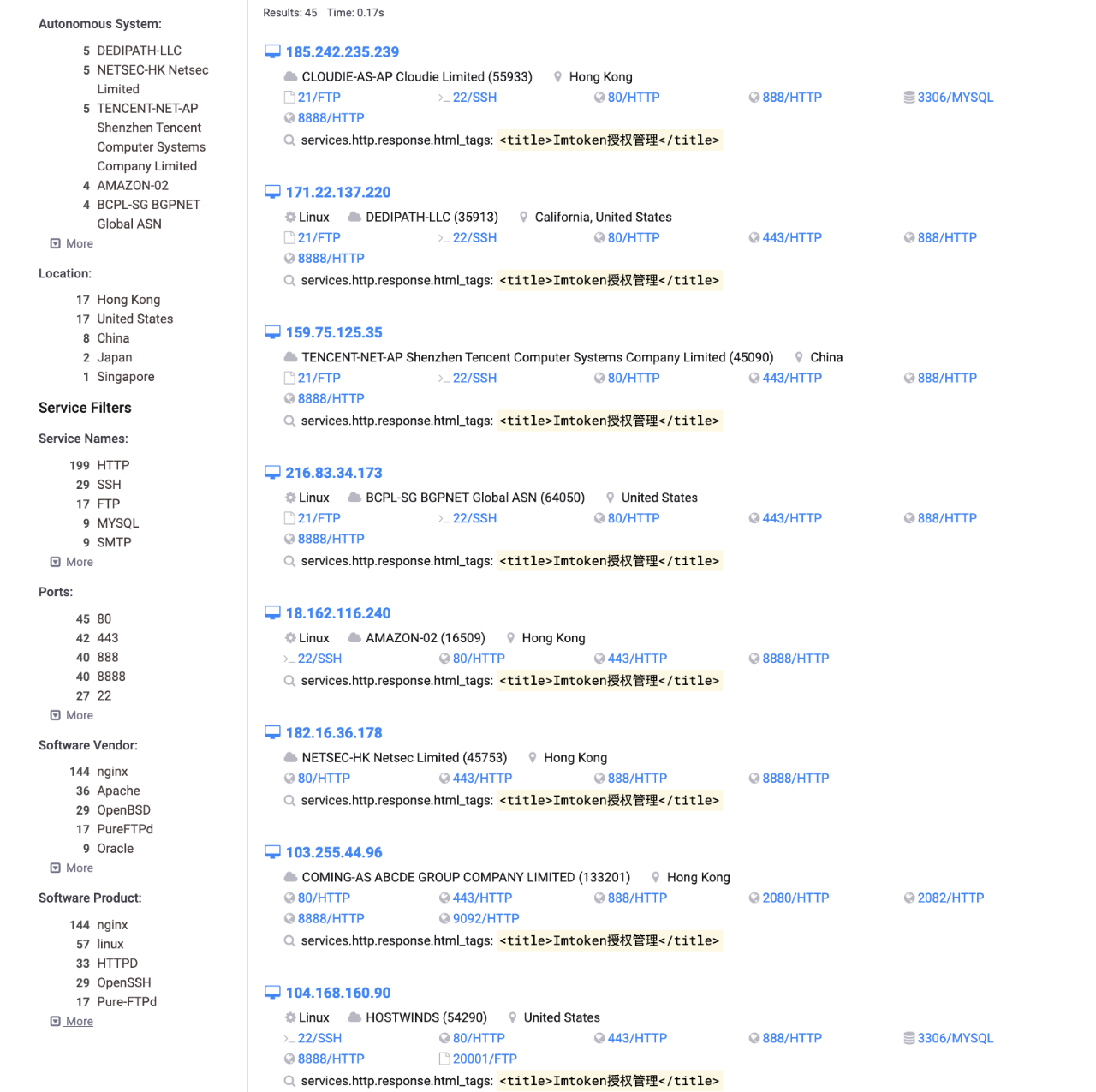

2、imToken進一步追踪,比如查找MetaMask Download:

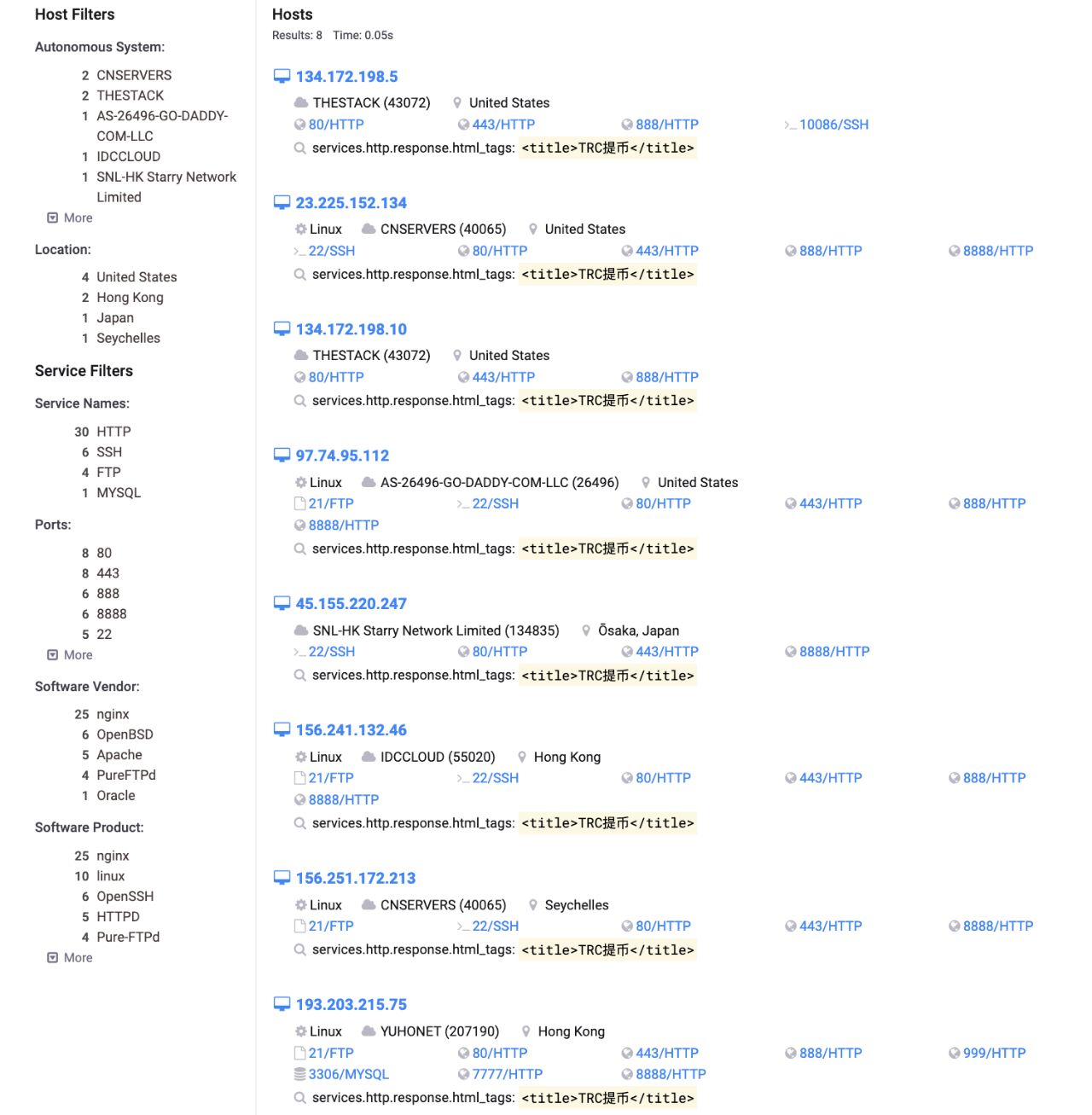

TokenPocket一眼看去,都是釣魚網站,而且熟悉安全的人應該都知道,888/HTTP、8888/HTTP 這類端口和服務是寶塔系統的默認配置,而寶塔的簡單易部署屬性導致大量黑灰產使用。以上相關的IP/域名都是誘導用戶訪問、下載的虛假詐騙鏈接。

我們再進一步來看點有意思的。

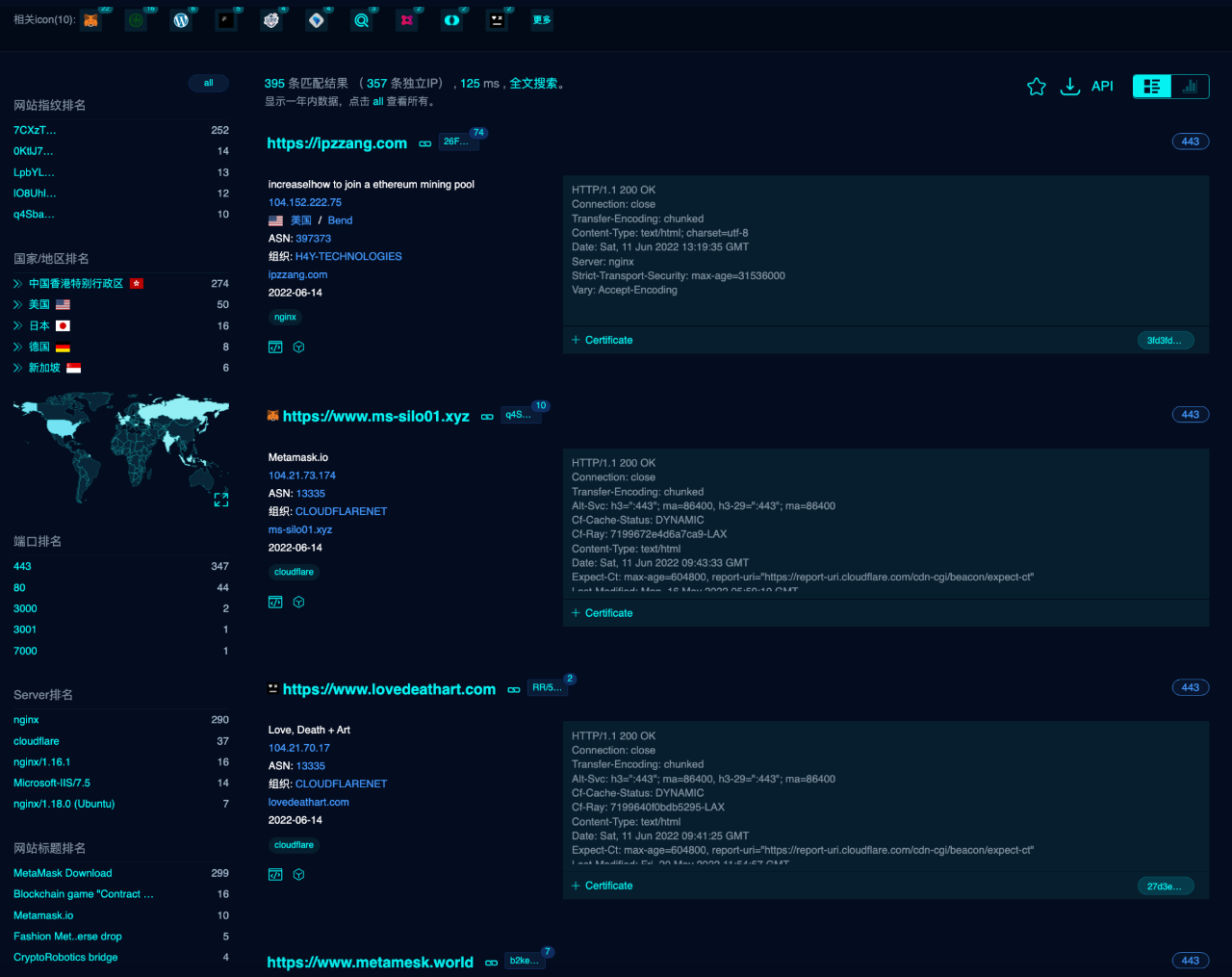

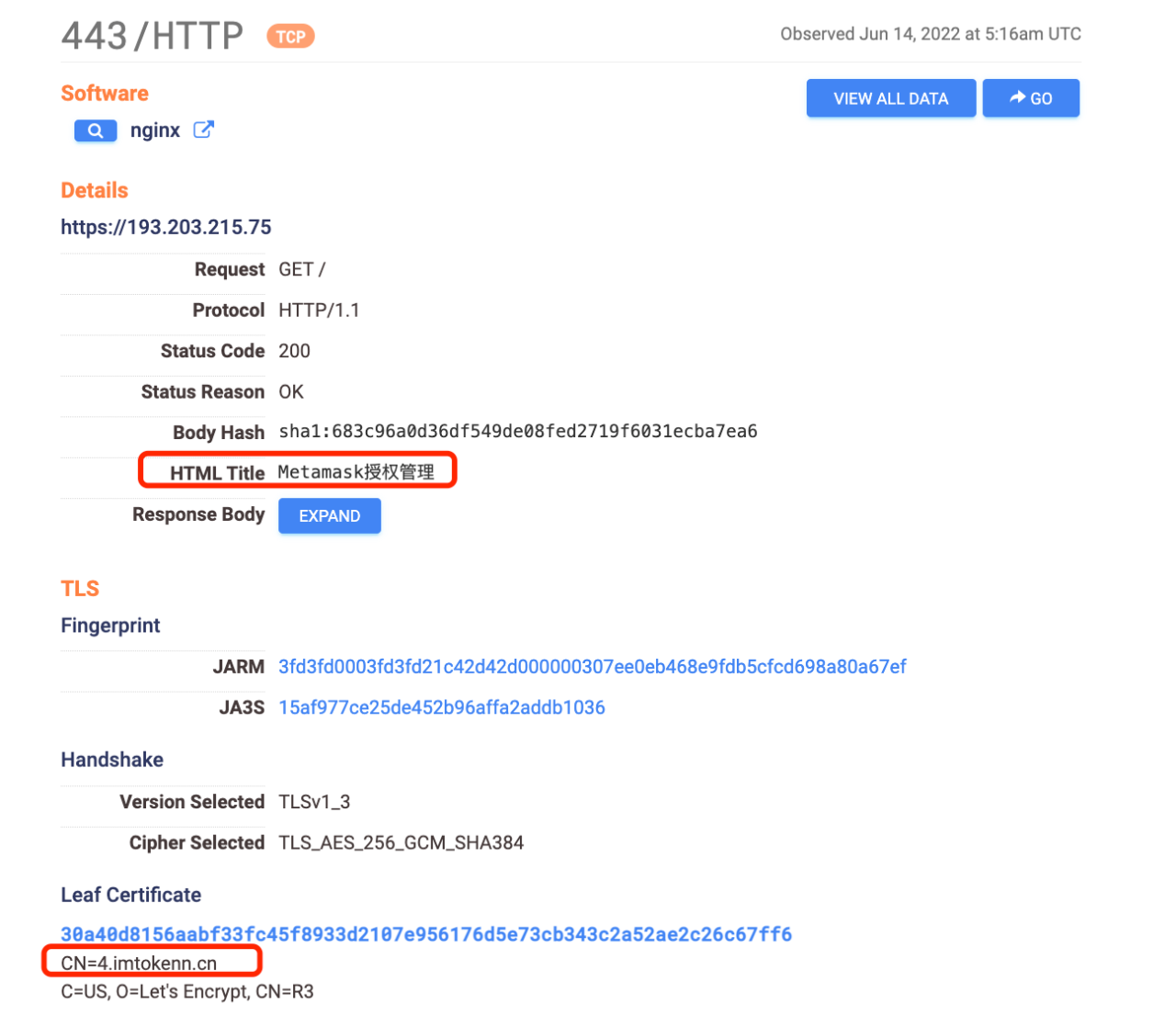

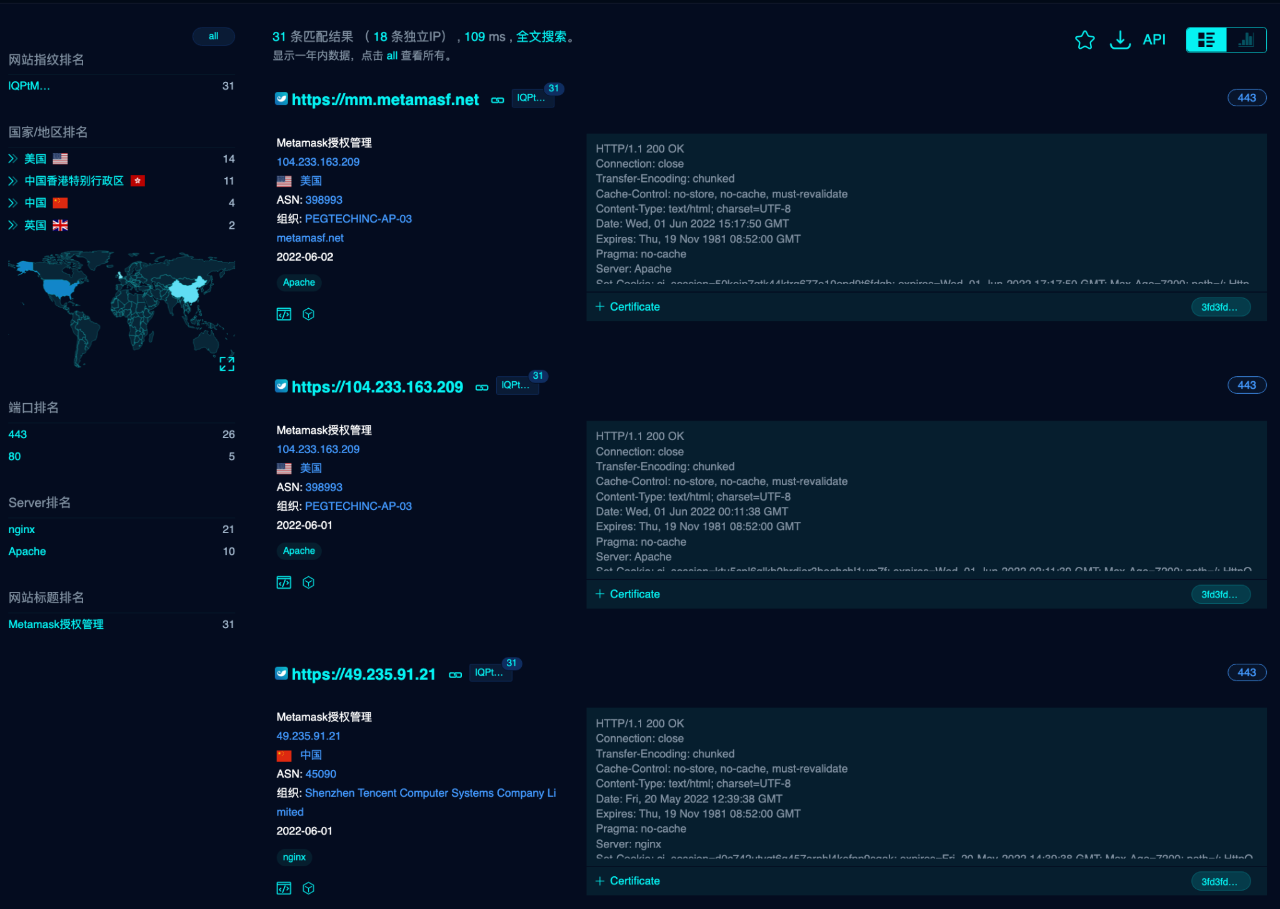

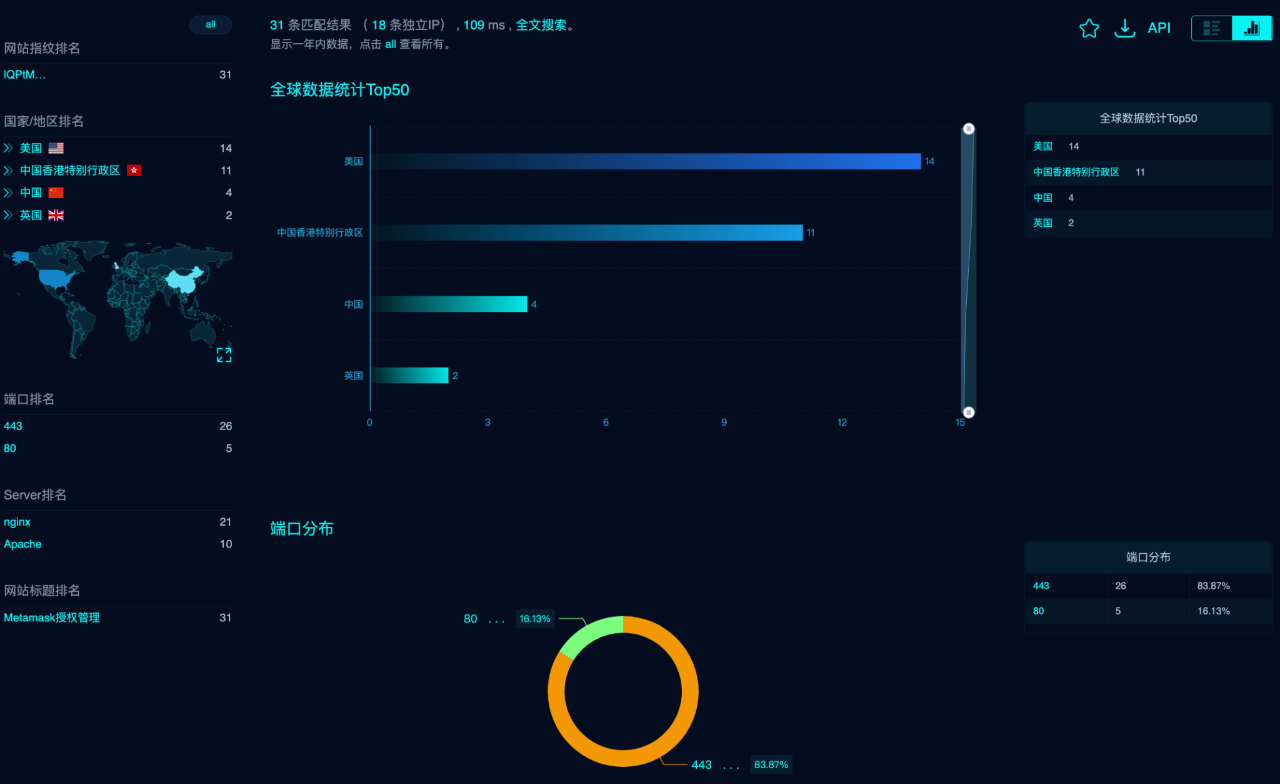

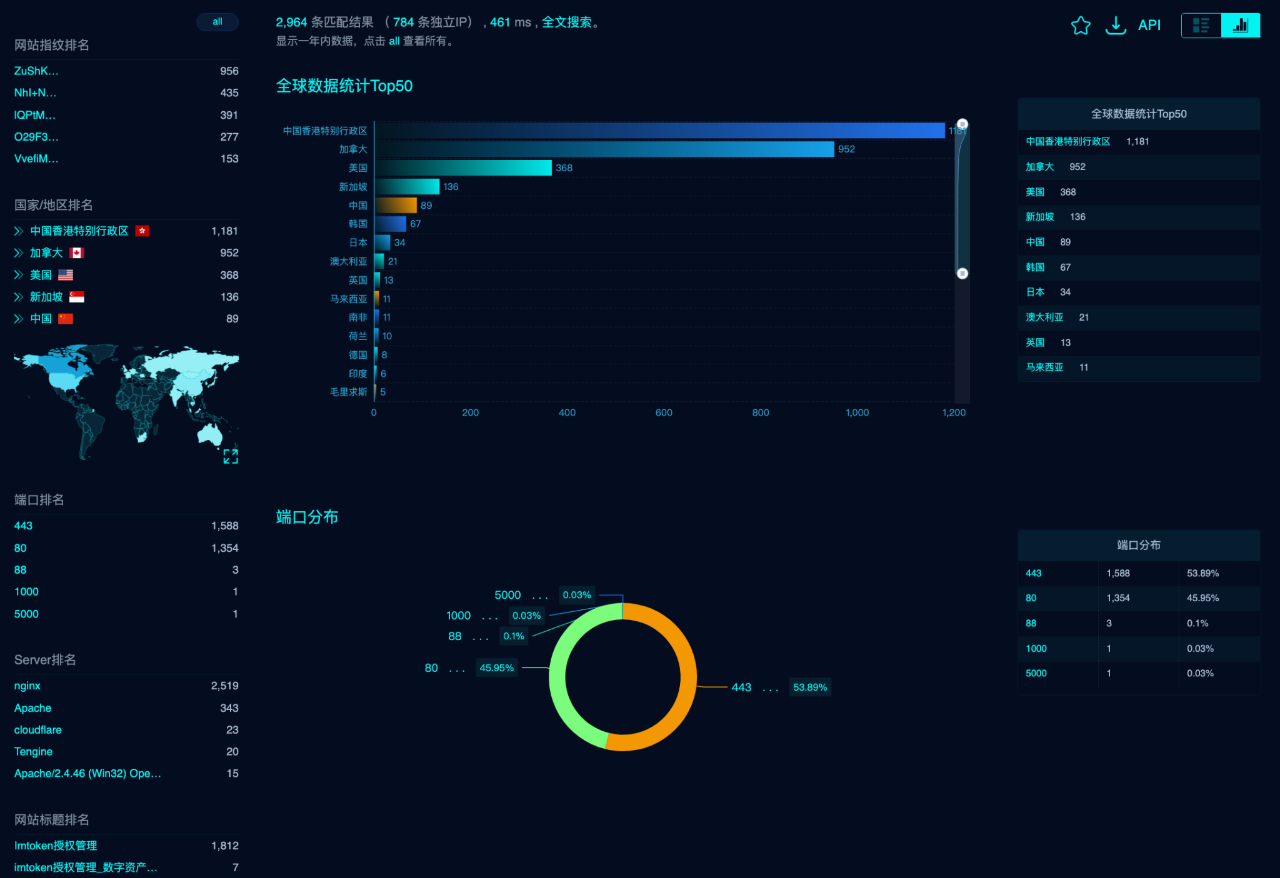

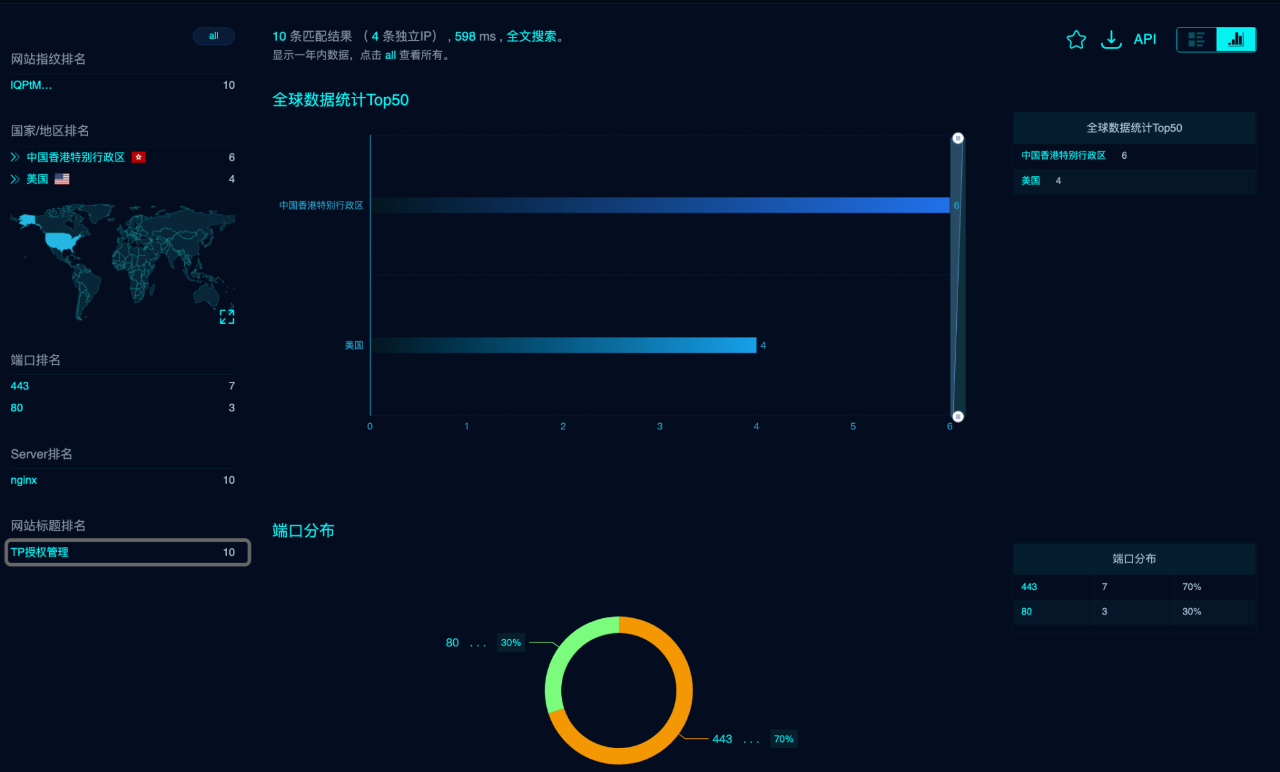

首先搜索:MetaMask 授權管理(黑灰產釣魚的管理後台)

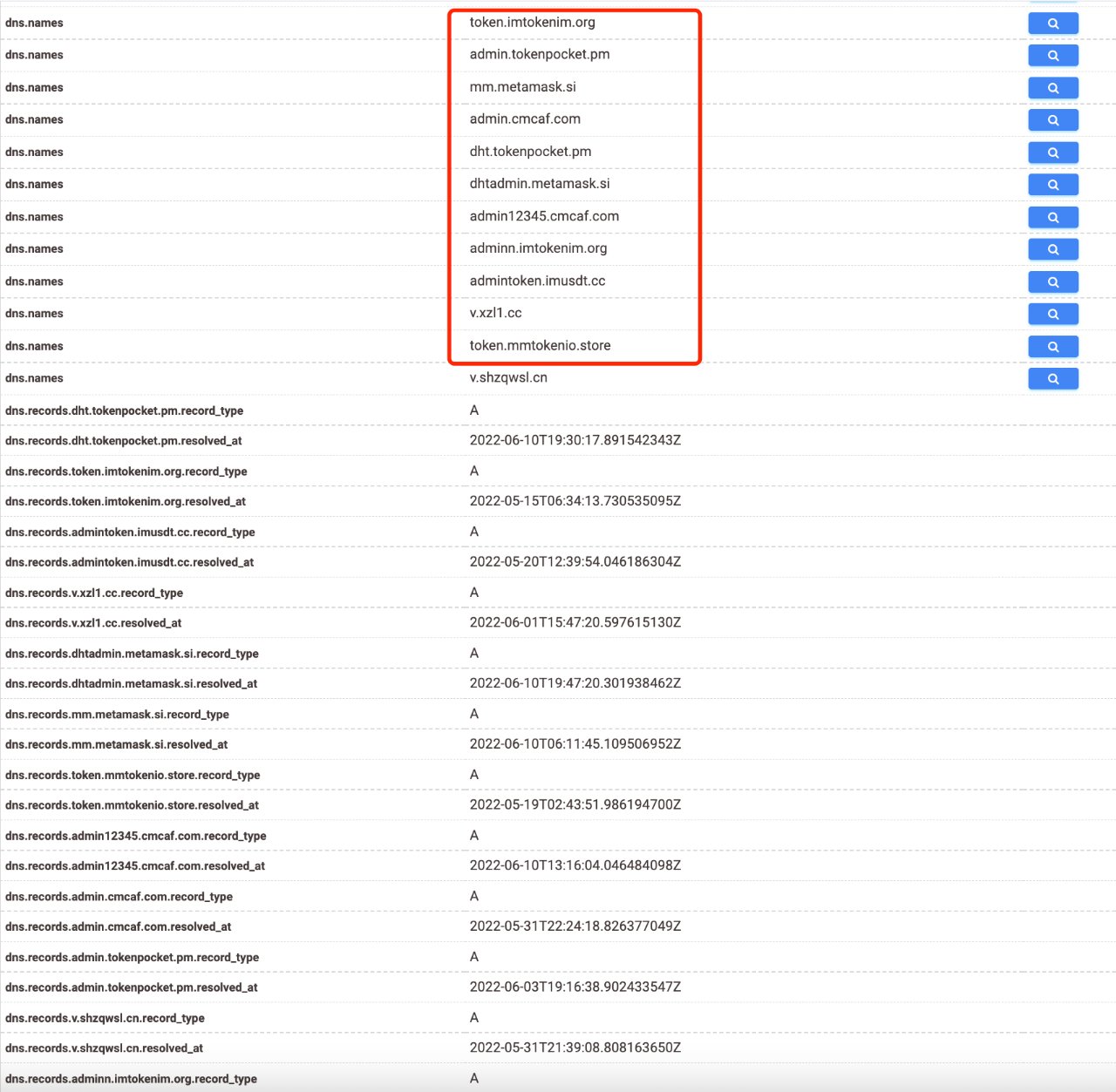

這些全都是黑產管理後台相關域名,我們順手把域名也一起梭,部分抓到的域名及相關解析時間展示如下:

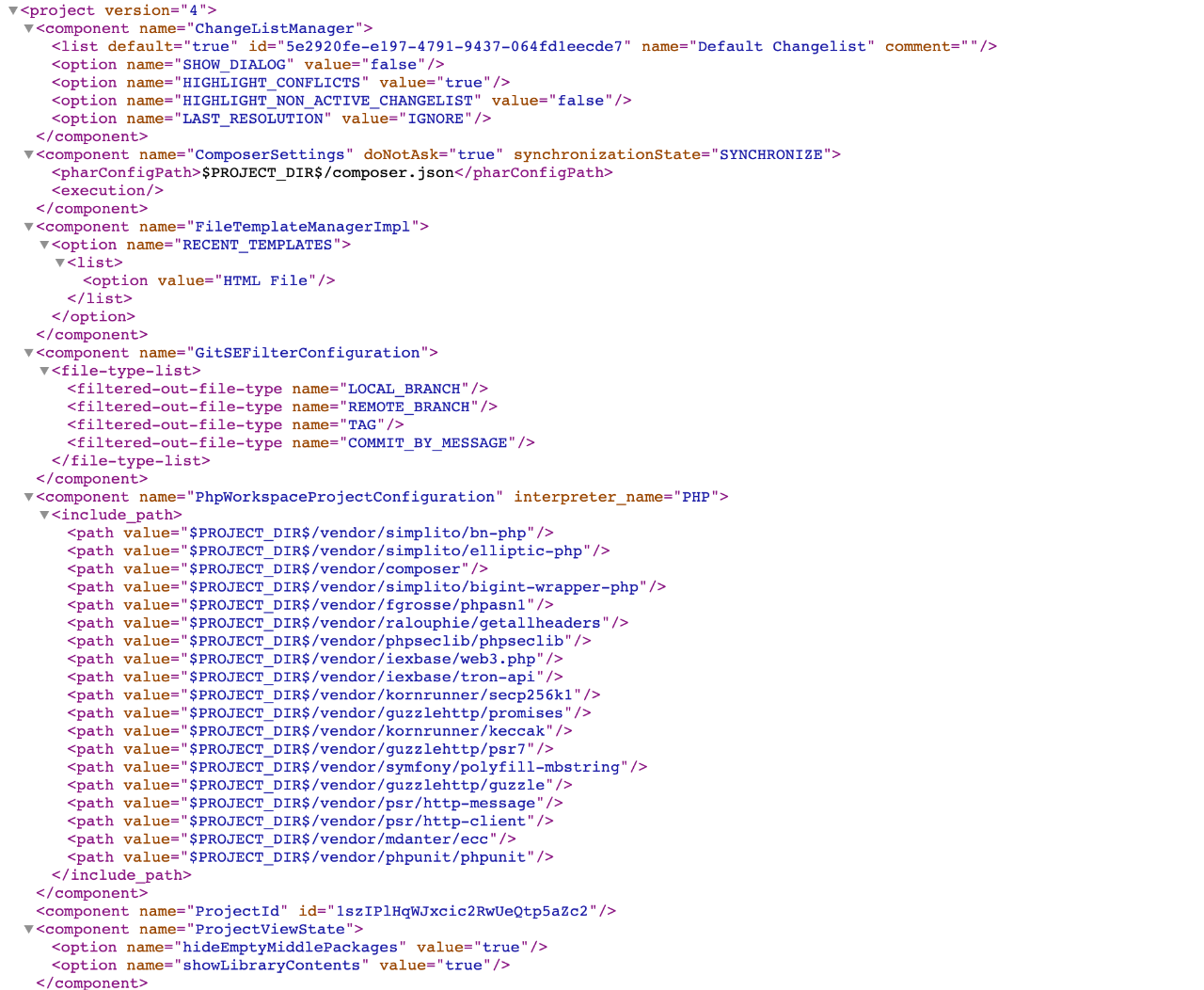

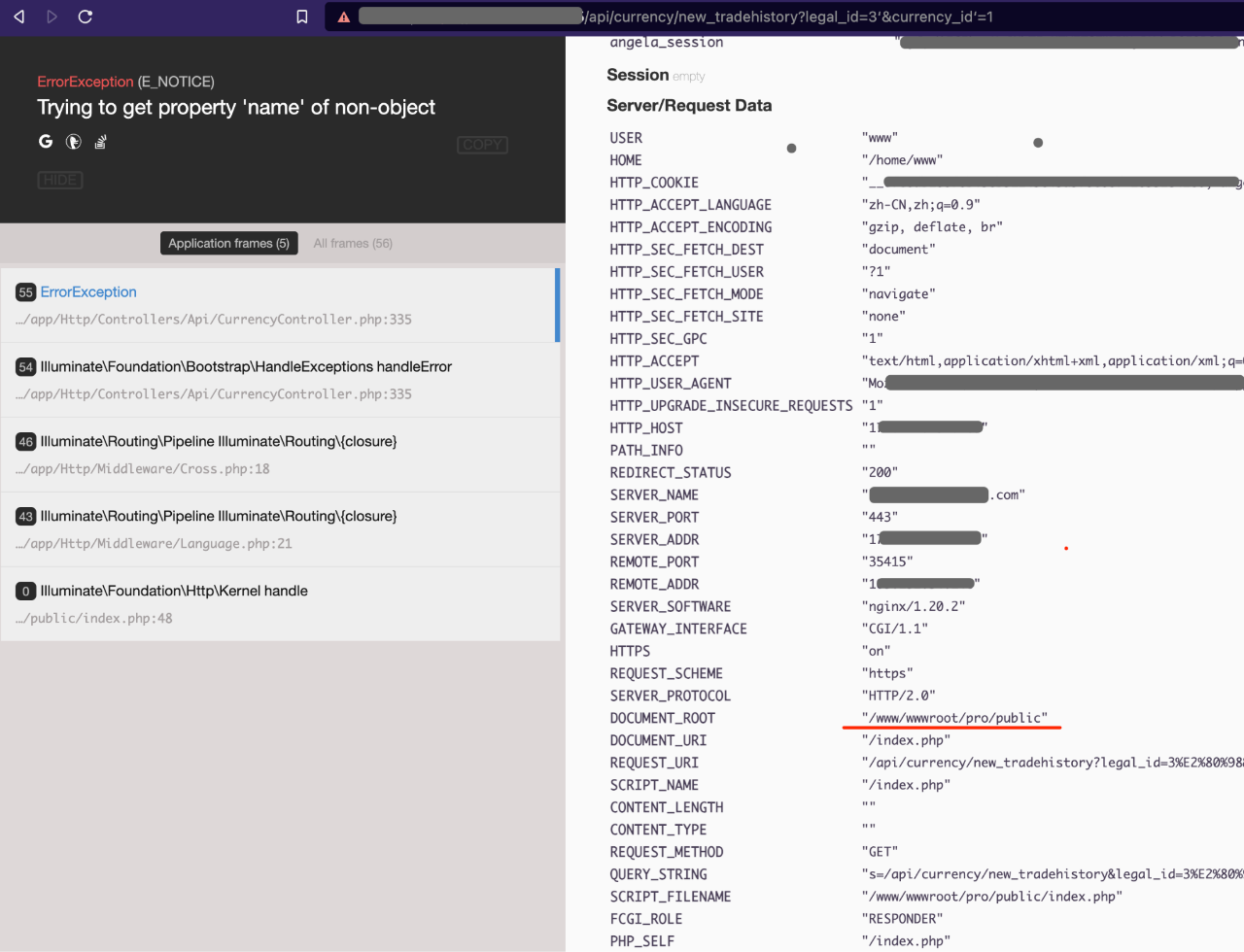

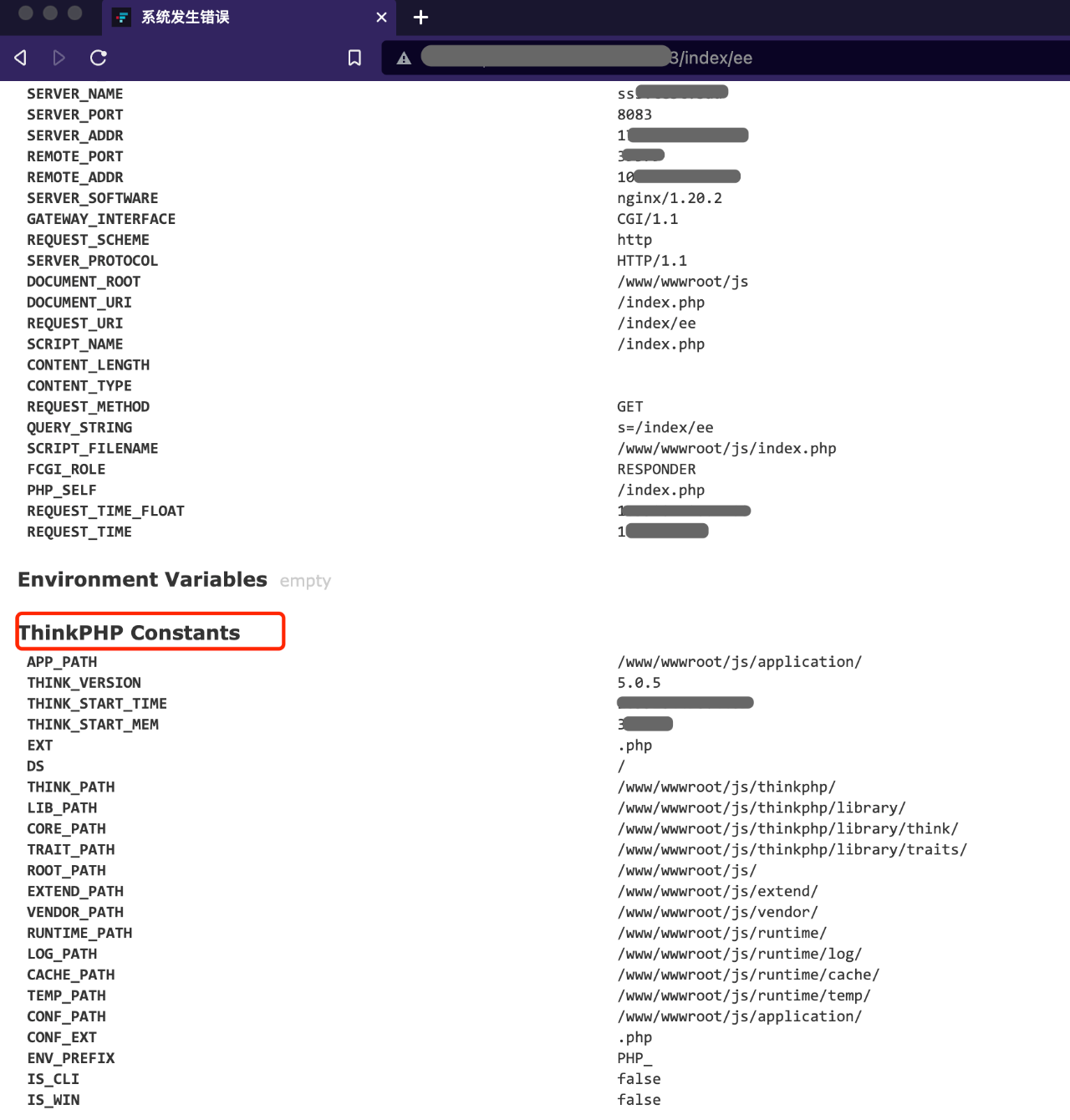

Vue+PHP 環境,部署方式如下:

授權管理也是同樣的方式:

授權管理:

釣魚後台:

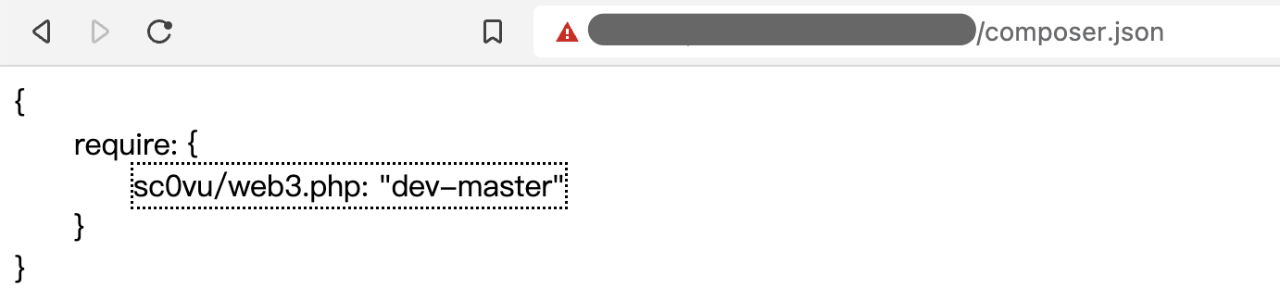

3、後台獲取到相關的受害人信息後, 攻擊者通過提幣API 接口進行操作:"dev-master"配置:

我們來看一下代碼:

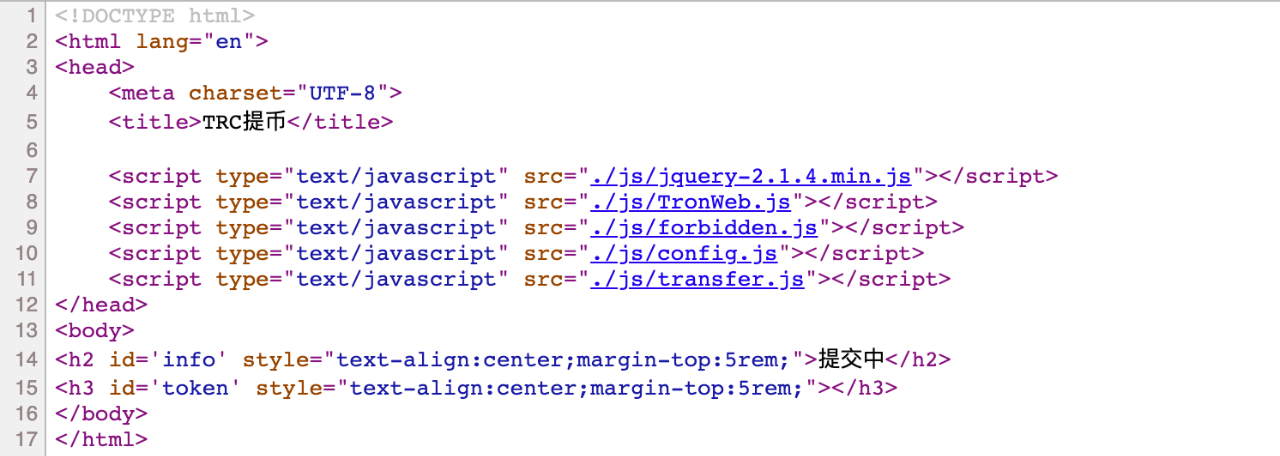

涉及到基礎Web 服務的JS、配置JS、轉賬JS。

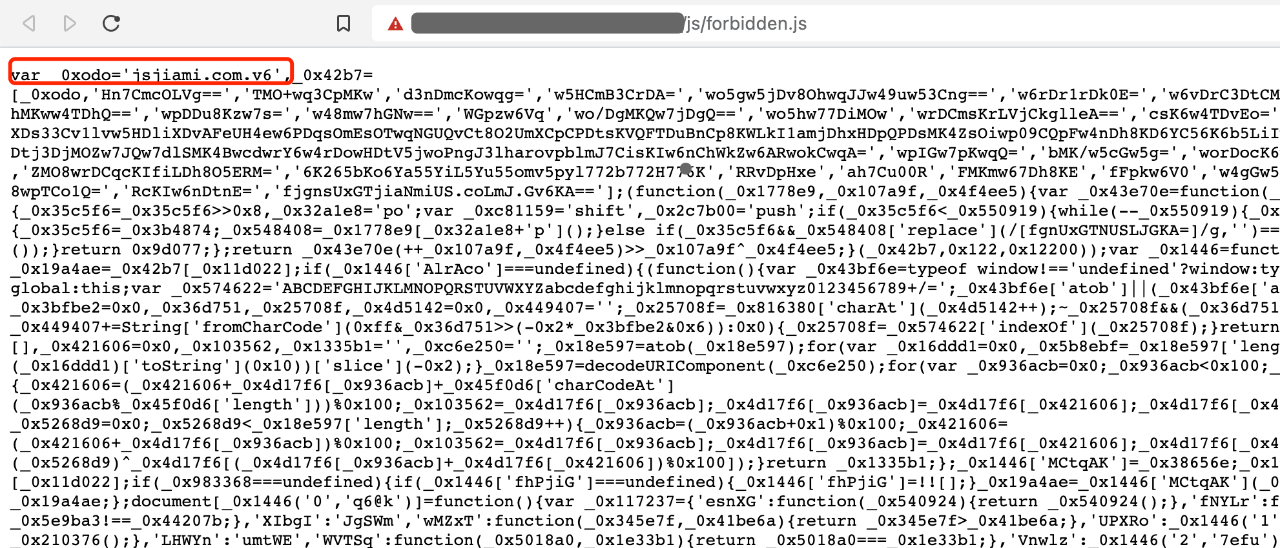

再看這條:var _0xodo='jsjiami.com.v6',不得不說,黑灰產已經超過大多數正規Web 站點,人家已經在實施JS 全加密技術。

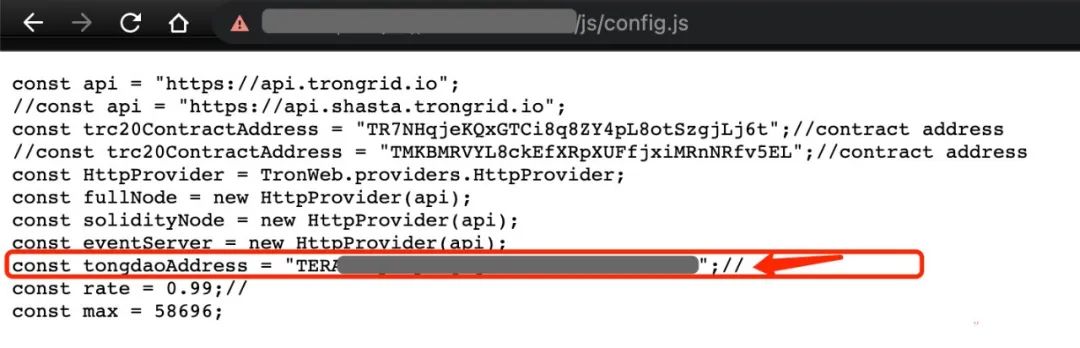

配置:

此處sc0vu/web3.php:

是用於與以太坊和區塊鏈生態系統交互的php 接口系統。

分析後發現,攻擊者獲取到私鑰等相關信息後,通過api.html 調用,轉移相關盜竊資產。此處不再贅述。

你以為這樣就結束了?

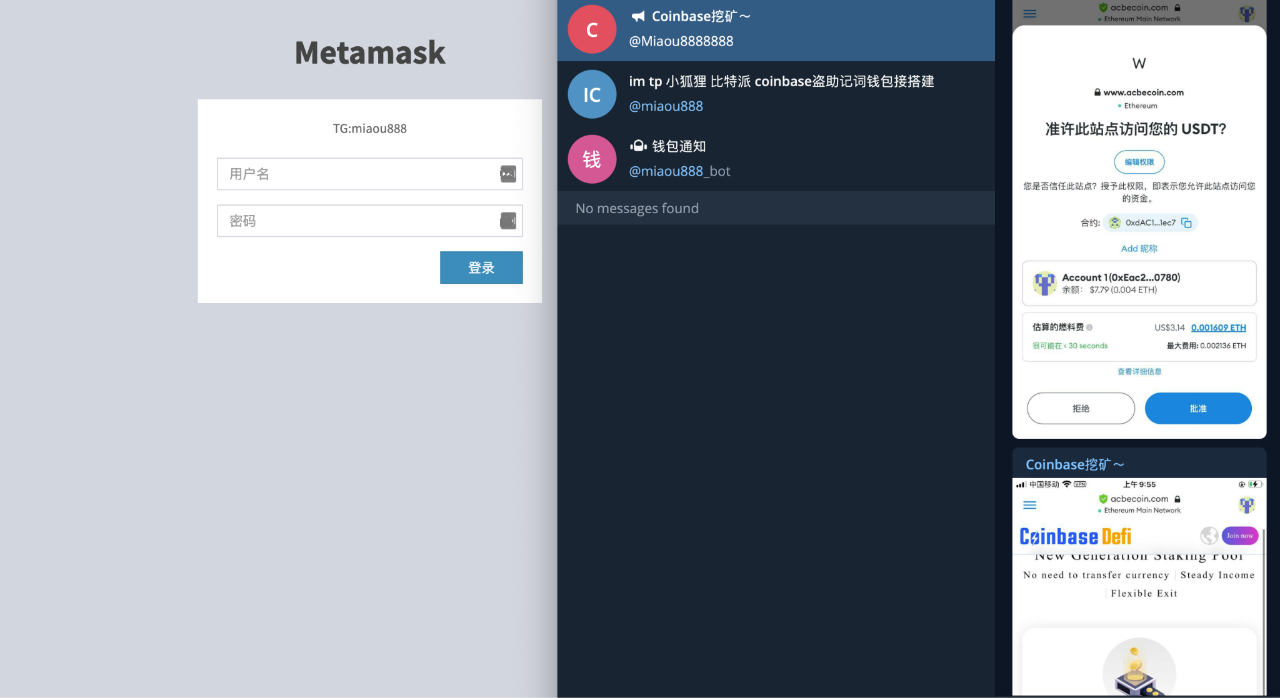

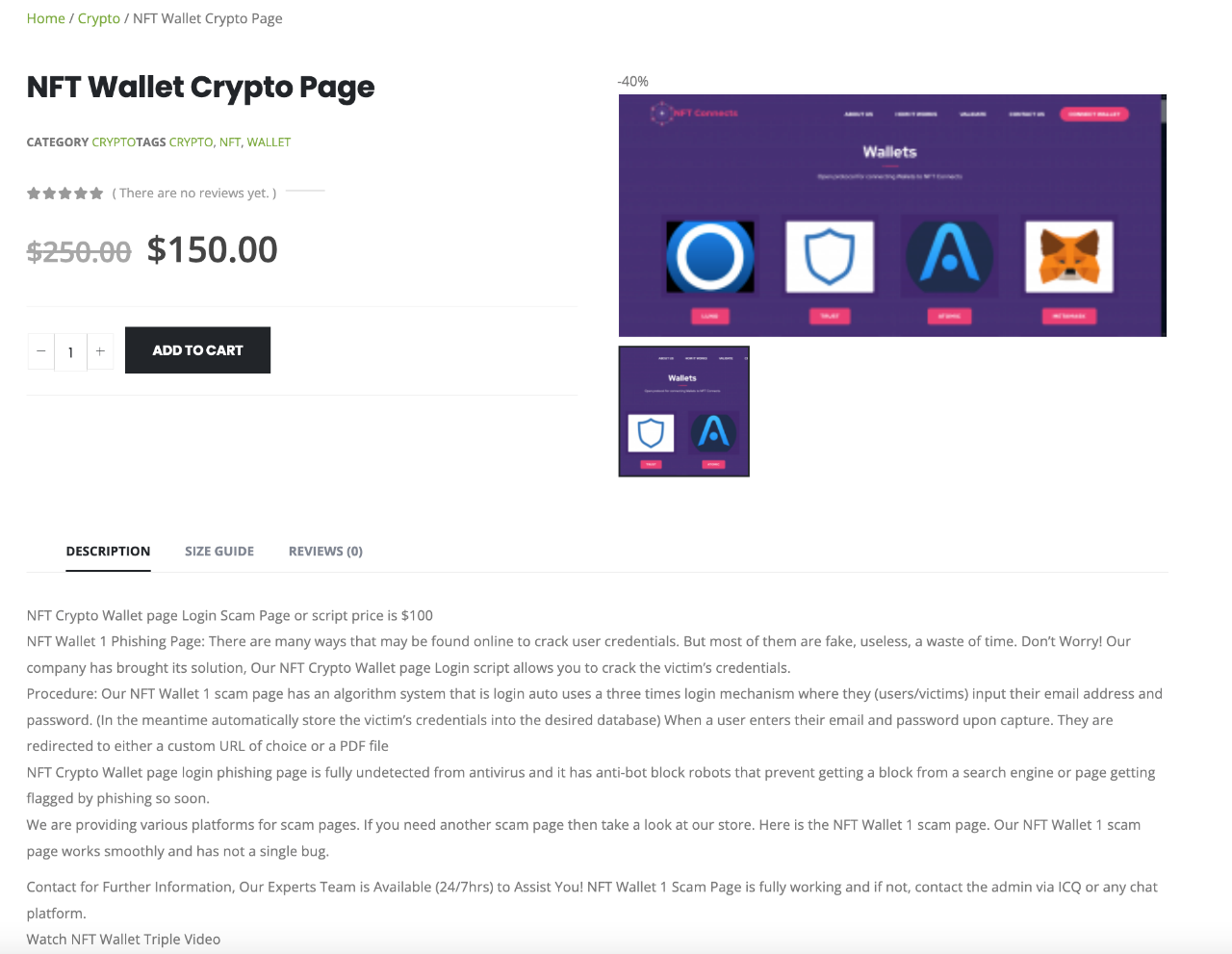

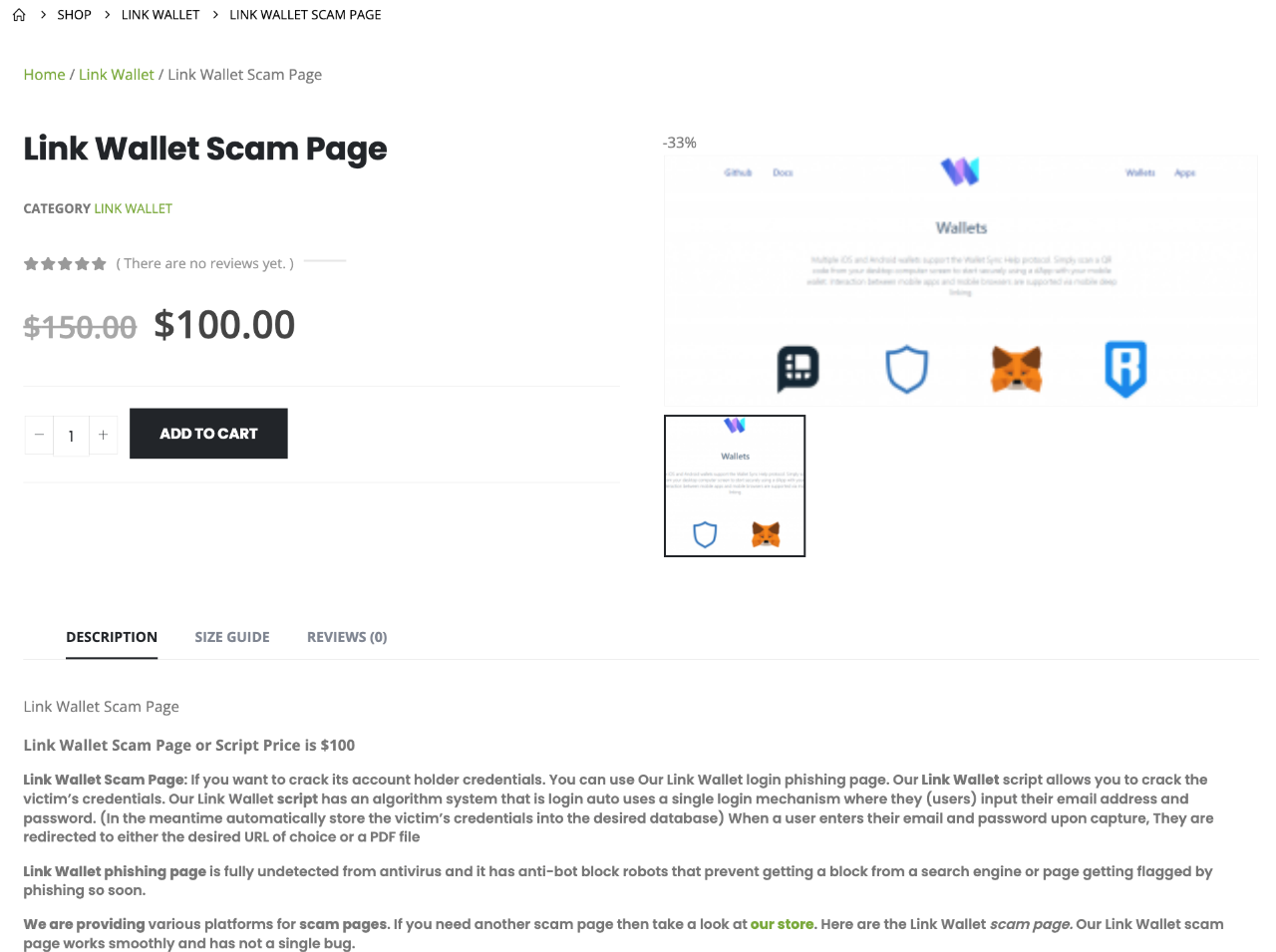

你以為他們的目標只是偽造MetaMask、imToken、TokenPocket等錢包的釣魚網站?

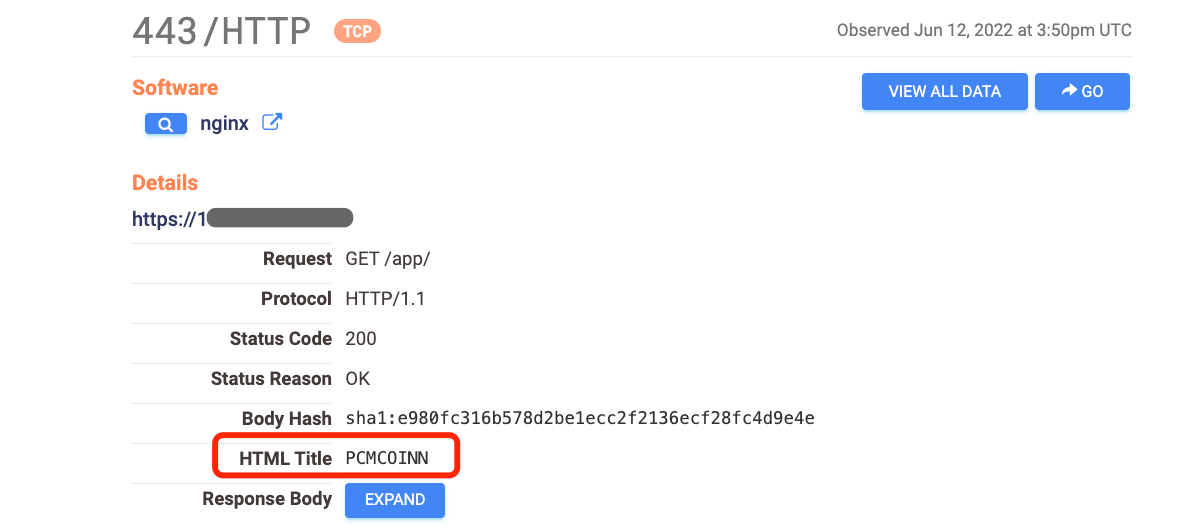

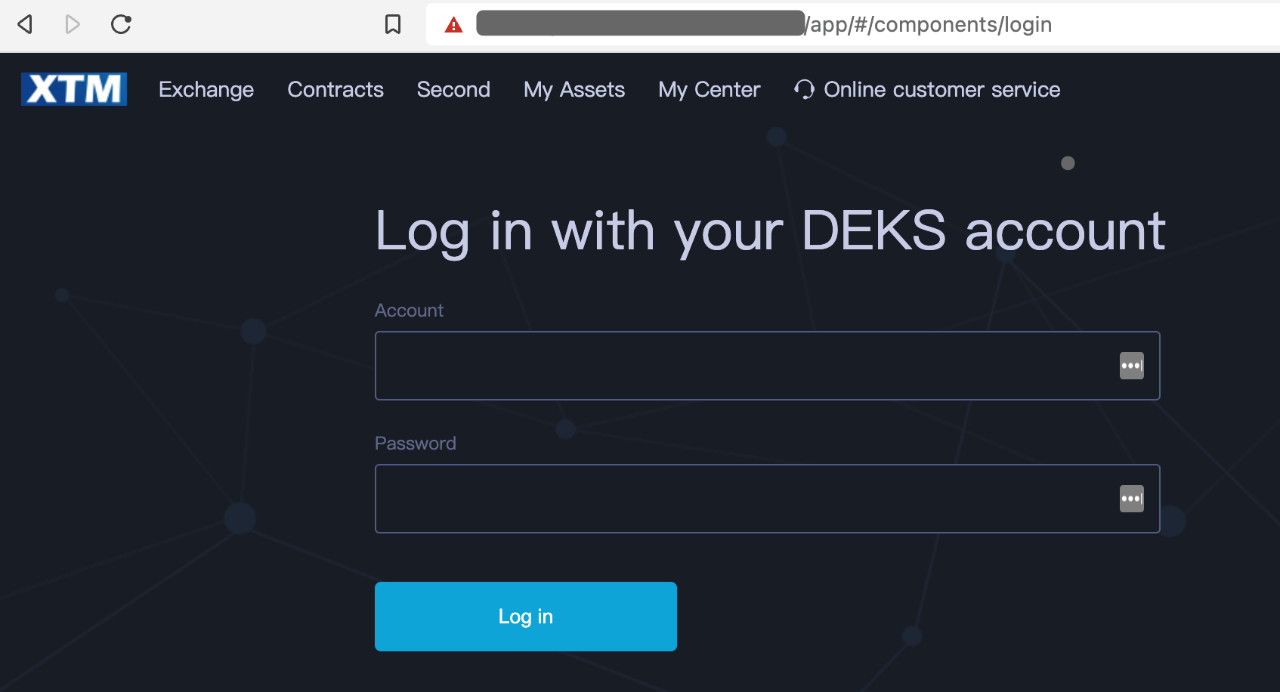

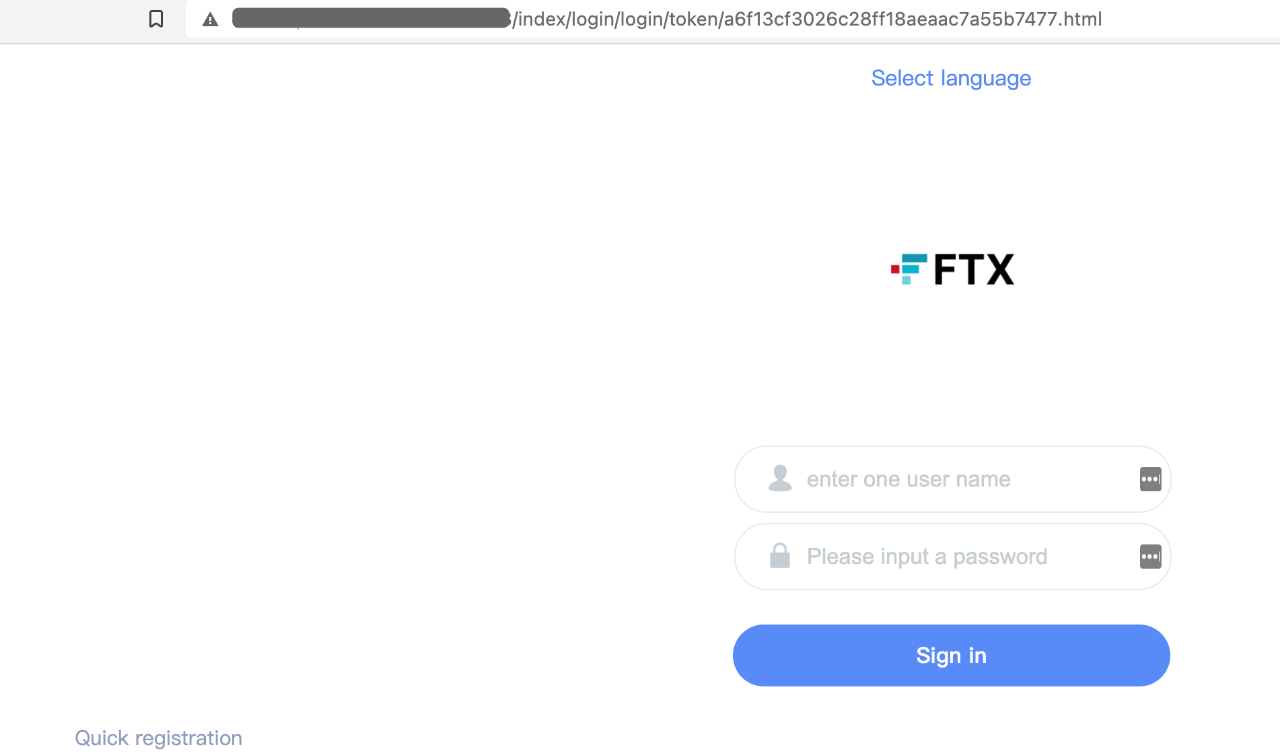

其實他們除了偽造市面上這些知名錢包外,他們還仿造並搭建了相關交易平台進行釣魚,我們來看下:

比如這個IP 下,我們發現除了釣魚頁面、後台,還有其他信息:

偽造的交易平台釣魚站,而且還不止一個:

騙子平台支持大部分主流的錢包(這裡的錢包也是他們偽造的)

總結

一級標題