被攻擊合約

#1 事件相關信息

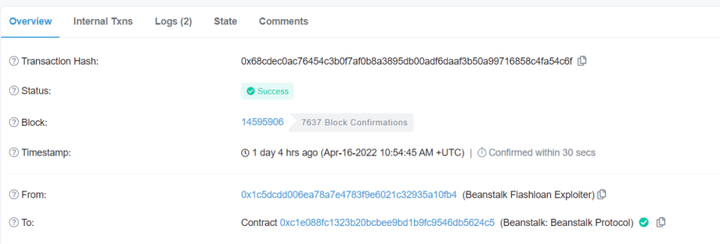

攻擊交易

0xcd314668aaa9bbfebaf1a0bd2b6553d01dd58899c508d4729fa7311dc5d33ad7

攻擊者地址

0x1c5dcdd006ea78a7e4783f9e6021c32935a10fb4

#1 事件相關信息

0x79224bC0bf70EC34F0ef56ed8251619499a59dEf

被攻擊合約

0xc1e088fc1323b20bcbee9bd1b9fc9546db5624c5

攻擊交易

攻擊者地址

攻擊合約

被攻擊合約

#2 攻擊流程

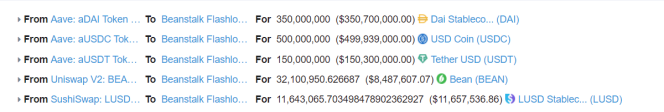

1. 攻擊者從攻擊的前一天發起了提案交易,提案通過會提取Beanstalk: Beanstalk Protocol合約中的資金。

3. 黑客將2步驟的DAI,USDC,USDT資金在Curve.fi DAI/USDC/USDT交易池中添加為979,691,328個3Crv流動性代幣,用15,000,000個3Crv換來15,251,318個LUSD。

#3 漏洞分析

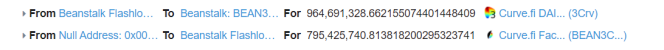

4. 將964,691,328個3Crv代幣兌換為795,425,740個BEAN3CRV-f用於投票,將32,100,950個BEAN和26,894,383LUSD添加流動性得到58,924,887個BEANLUSD-f流動性代幣。

5. 使用4步驟中的BEAN3CRV-f和BEANLUSD-f來對提案進行投票,導致提案通過。從而Beanstalk: Beanstalk Protocol合約向攻擊合約轉入了36,084,584個BEAN,0.54個UNI-V2,874,663,982個BEAN3CRV-f以及60,562,844個BEANLUSD-f。

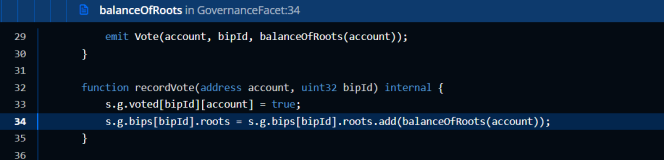

本次攻擊主要利用了投票合約中的票數是根據賬戶中的代幣持有量得到的。

針對本次事件,成都鏈安技術團隊建議:

針對本次事件,成都鏈安技術團隊建議:

攻擊者至少在一天前發起提取Beanstalk: Beanstalk Protocol資金的提案,然後調用emergencyCommit進行緊急提交來執行提案,這個就是攻擊者1天之前發起攻擊準備的原因所在。

#4 資金追踪

針對本次事件,成都鏈安技術團隊建議: