SharkTeam은 이번 사건에 대해 즉시 기술적 분석을 실시하고 보안 예방 조치를 요약했으며, 후속 프로젝트가 이를 통해 교훈을 얻고 블록체인 업계의 보안 방어선을 공동으로 구축할 수 있기를 바랍니다.

1. 공격 이벤트 분석

OKX: Dex Aggregator 계약: 0x 70 cbb 871 e 8 f 30 fc 8 ce 23609 e 9 e 0 ea 87 b 6 b 222 f 58

업그레이드 가능한 프록시 계약: 0x55b35bf627944396f9950dd6bddadb5218110c76

Proxy Admin Owner: 0xc82Ea2afE1Fd1D61C4A12f5CeB3D7000f564F5C6

프록시 관리자 계약: 0x3c18F8554362c3F07Dc5476C3bBeB9Fdd6F6a500

공격 개시자 주소: 0xFacf375Af906f55453537ca31fFA99053A010239

자금 흐름 주소 1: 0x1f14e38666cdd8e8975f9acc09e24e9a28fbc42d

자금 흐름 주소 2: 0x0519eFACB73A1f10b8198871E58D68864e78B8A5

악성 프록시메인 컨트랙트 1: 0x5c4794d9f34fb74903cfafb3cff6e4054b90c167

악성 프록시메인 컨트랙트 2: 0xF36C407F3C467e9364Ac1b2486aA199751BA177D

악성 프록시 계약 작성자: 0x5A58D1a81c73Dc5f1d56bA41e413Ee5288c65d7F

익스플로잇 트랜잭션 중 하나: 0x570cf199a84ab93b33e968849c346eb2b761db24b737d44536d1bcb010bca69d

공격 프로세스:

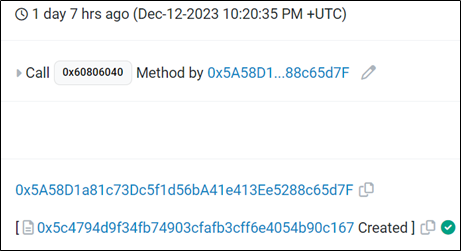

1. 2023년 12월 12일 22:20:35에 EOA(0x 5 A 58 D 1 a 8)가 ProxyMain 계약(0x 5 c 4794 d 9)을 생성했습니다.

2. 2023년 12월 12일 22:23:47에 Proxy Admin Owner(0xc82Ea2af)가 Proxy Admin(0x3c18F855)을 통해 DEXProxy 계약을 새로운 실행 계약(0x5c4794d9)으로 업그레이드했습니다.

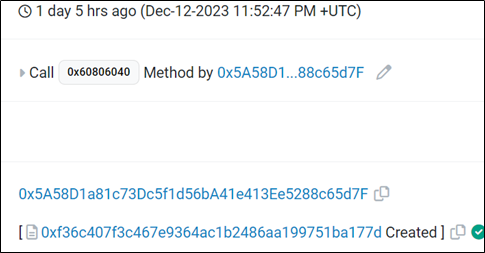

3. 2023년 12월 12일 23:52:47에 EOA(0x5A58D1a8)가 ProxyMain 계약(0xF36C407F)을 생성했습니다.

4. 2023년 12월 12일 23:53:59에 Proxy Admin Owner(0xc82Ea2af)가 Proxy Admin(0x3c18F855)을 통해 DEXProxy 계약을 새로운 실행 계약(0xF36C407F)으로 업그레이드했습니다.

5. 두 계약 업그레이드의 목적은 동일하며, 새 계약의 기능은 TokenApprove 계약의 ClaimTokens 기능을 호출하여 전송을 완료하는 것입니다.

2. 공격원리 분석

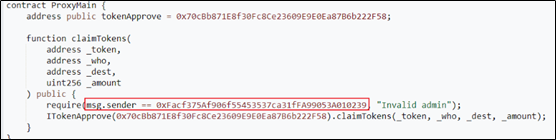

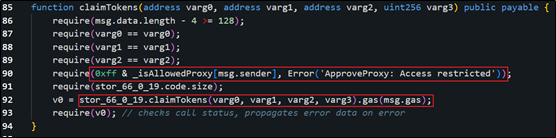

1. ProxyMain 계약을 실행할 때 먼저 계약 호출자를 공격자의 주소(0xFacf375A)로 제한한 다음 Dex Aggregator 계약의 ClaimTokens 함수를 실행합니다.

2. Dex Aggregator 컨트랙트의 ClaimTokens 함수에서는 해당 컨트랙트가 아직 Etherscan에서 오픈 소스로 공개되지 않았기 때문에 디컴파일을 통해 소스 코드를 얻었습니다. 코드 조각에서 볼 수 있듯이 ClaimTokens 함수는 에이전트를 신뢰할 수 있는지 확인합니다. 확인되면 OKX DEX: TokenApprove 함수를 호출합니다.

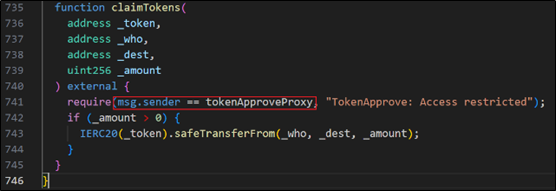

3. OKX DEX: TokenApprove 함수에서 일반적으로 호출자가 신뢰할 수 있는 프록시인지 여부를 감지합니다. 이전의 신뢰할 수 있는 프록시 검증과 동일하게 신뢰할 수 있는 프록시이고 사용자가 TokenApprove를 승인한 경우 공격자는 승인된 사용자의 자금을 훔칠 수 있습니다.

3. 체인상의 자산 추적

공격 및 자산 이전은 주로 다음 3가지 주소에 중점을 둡니다.

공격 주소: 0xFacf375Af906f55453537ca31fFA99053A010239(OKX 익스플로이터);

지불 주소: 0x1F14E38666cDd8e8975f9acC09e24E9a28fbC42d (OKX Exploiter 2)

지불 주소: 0x0519eFACB73A1f10b8198871E58D68864e78B8A5(OKX 익스플로이터 3).

이 공격에서 공격 주소는 TokenApprove 계약의 ClaimTokens 기능을 지속적으로 호출하여 전송을 시작하고 두 개의 지불 주소를 통해 수집을 완료하는 역할만 담당합니다.

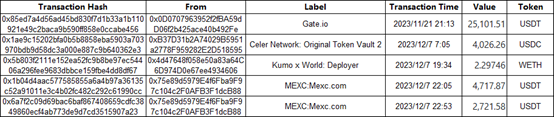

1. 공격 주소: 0xFacf375Af906f55453537ca31fFA99053A010239 (OKX Exploiter) 공격 시작 전 거래 내역:

Inflow:

Outflow:

20419 USDT와 1173 USDT를 각각 0x4187b2daf33764803714D22F3Ce44e8c9170A0f3로 전송하고 중간 주소 0x4A0cF014849702C0c3c46C2df90F0CAd1E504328, Railgun:Relay 및 multiple을 통해 0x7A로 전송합니다. 중간 주소 20527ba5a749b3b054a821950Bfcc2C01b959f, 이 주소는 1,000개 이상의 전송 빈도가 높으며 각각 300,000 USDT를 전송합니다. 0x6b8DEfc76faA33EC11006CEa5176B1cec2078DfE, 그 뒤에 OKX 레이블이 있는 여러 주소가 옵니다. 예:

0x3D55CCb2a943d88D39dd2E62DAf767C69fD0179F(OKX 23)

0x68841a1806fF291314946EebD0cdA8b348E73d6D(OKX 26)

0xBDa23B750dD04F792ad365B5F2a6F1d8593796f2(OKX 21)

0x276cdBa3a39aBF9cEdBa0F1948312c0681E6D5Fd(OKX 22)

....

또한 이 주소는 Railgun:Relay를 통해 일부 USDT를 전송하고 Uniswap을 통해 코인을 교환하기도 합니다.

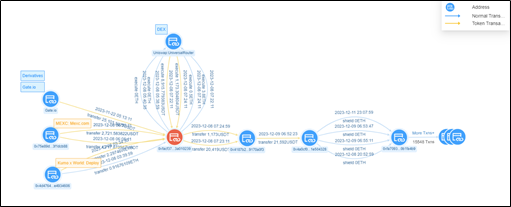

2. 지불 주소 1: 0x1F14E38666cDd8e8975f9acC09e24E9a28fbC42d (OKX 익스플로이터 2):

Inflow:

Outflow:

4개 주소를 통해:

0xBbEa72B68138B9a1c3fec2f563E323d025510A4c

0x141F12aB25Fcd1c470a2ede34ad4ec49718B5209

0xFD681A9aA555391Ef772C53144db8404AEC76030

0x17865c33e40814d691663bC292b2F77000f94c34

자금을 분산시킨 다음 Railgun:Relay Railgun: Treasury라고 표시된 주소를 사용하여 이체하고 마지막으로 Stargate라고 표시된 주소를 통해 410204.0 USDT를 BNB 스마트 체인으로 이체합니다.

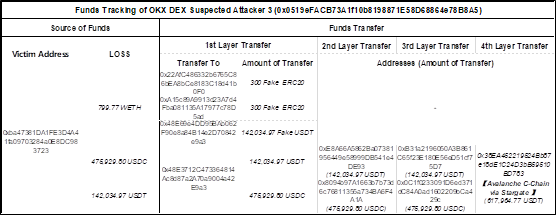

3. 지불 주소 2: 0x0519eFACB73A1f10b8198871E58D68864e78B8A5 (OKX 익스플로이터 3)

중간 주소 0x48E3712C473364814Ac8d87a2A70a9004a42E9a3를 통해

620,000 USDT를 이체하세요

0xE8A66A5862Ba07381956449e58999DB541e4DE93

및 0x8094b97A1663b7b73d6c76811355a734BA6F4A1A,

그런 다음 이 두 주소는 각각 두 개의 새로운 주소로 이전되었습니다.

0xB31a2196050A3B861C65f23E180E56eD51cf75D7

및 0x0C1f0233091D6ed371dC84A0ad1602209bCa429c,

마지막으로 617964.77이 Stargate라는 주소를 통해 Avalanche C-Chain으로 전송되었습니다.

해커는 OKX, Gate.io, MEXC 등 여러 거래소에서 계좌를 개설하고 거래를 했을 수 있으며, 타겟 KYC 증거 수집을 수행할 수 있습니다. 주소.

4. 안전 제안

이 공격의 근본 원인은 Proxy Admin Owner(0x c 82 Ea 2 af)의 개인 키가 유출되어 공격자가 배포한 악성 프록시가 업그레이드되었기 때문입니다. 새로운 악성 실행 계약의 업그레이드로 인해 이 계약은 신뢰할 수 있는 프록시로 나열됩니다. TokenApprove는 계약의 악의적인 실행이 신뢰할 수 있음을 감지하므로 공격자는 사용자가 TokenApprove에 너무 많이 승인한 자금을 훔칠 수 있습니다. 그러므로 중요한 계정 주소의 개인키를 반드시 보관하시기 바랍니다.

About Us

SharkTeam의 비전은 Web3 세계를 보호하는 것입니다. 이 팀은 블록체인 및 스마트 계약의 기본 이론에 능숙한 전 세계의 숙련된 보안 전문가와 수석 연구원으로 구성되어 있습니다. 온체인 빅데이터 분석, 온체인 위험 경고, 스마트 계약 감사, 암호화폐 자산 복구 및 기타 서비스를 포함한 서비스를 제공하며 온체인 빅데이터 분석 및 위험 경고 플랫폼인 ChainAegis를 구축했습니다. 심층적인 그래프 분석을 통해 Web3 세계의 지능형 지속 위협(APT)에 효과적으로 대처할 수 있습니다. Polkadot, Moonbeam, Polygon, Sui, OKX, imToken, ChainIDE 등 Web3 생태계의 다양한 분야의 주요 플레이어와 장기적인 협력 관계를 구축했습니다.

공식 홈페이지: https://www.sharkteam.org

Twitter:https://twitter.com/sharkteamorg

Discord:https://discord.gg/jGH9xXCjDZ

Telegram:https://t.me/sharkteamorg