"DeFi 플랫폼은 악을 행하지 않지만 너무 많은 해커를 처리할 수는 없습니다."

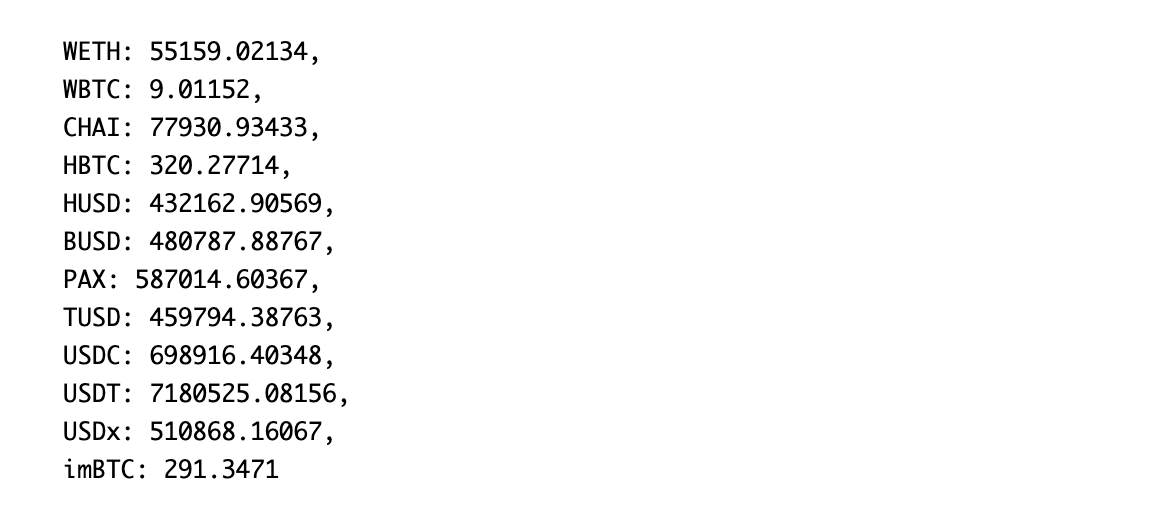

지난 4월 18일 유니스왑이 해킹을 당해 1,278 ETH(약 22만 달러 상당)가 유실된 후, 4월 19일 오전 8시 45분 국내 DeFi 대출 프로토콜인 Lendf.Me가 해커들에게 노출됐다. AML) 시스템 통계에 따르면 이번에 Lendf.Me의 누적 손실액은 약 2,470만 달러이며, 구체적인 도난 통화 및 금액은 다음과 같습니다.

이후 공격자들은 1inch.exchange, ParaSwap, Tokenlon과 같은 DEX 플랫폼을 통해 훔친 코인을 ETH 및 기타 토큰으로 계속 교환했습니다.

이미지 설명

이미지 출처: Lendf.Me 공식 홈페이지

이미지 설명

이미지 출처: 디피펄스

SlowMist의 자금세탁방지(AML) 시스템 모니터링에 따르면 Lendf.Me 공격자는 공격으로 얻은 PAX를 총 587,000 PAX로 지속적으로 ETH로 이체하고 있습니다. 등. 공격자의 주소는 0xa9bf70a420d364e923c74448d9d817d3f2a77822입니다.

SlowMist 보안팀의 분석에 따르면 해커의 Lendf.Me 공격 방식은 어제 Uniswap 공격과 유사합니다.(Odaily 참고: 해커는 ETH-imBTC 거래를 수행할 때 Uniswap과 ERC777 간의 호환성 문제를 이용합니다.재진입 공격재진입 공격), 모두 DeFi 계약에 재진입 공격 보호 기능이 없기 때문에 공격자는 재진입 공격을 달성하기 위해 tokensToSend 메서드 함수를 호출하기 위해 ERC777에서 여러 번 반복을 사용했으며 동일한 그룹의 사람들이 이를 수행했을 가능성이 큽니다.

SlowMist 보안 팀은 Lendf.Me 공격의 전체 프로세스를 자세히 분석했습니다.

공격자는 처음에 0.00021593개의 imBTC를 입금했지만 Lendf.Me에서 0.00043188개의 imBTC를 성공적으로 인출했으며 인출된 금액은 입금된 금액의 거의 두 배였습니다.

그렇다면 공격자는 짧은 거래에서 어떻게 두 배의 잔액을 얻었습니까?

이미지 설명

그 직후, supply() 함수의 두 번째 호출 중에 공격자는 자신의 계약에서 Lendf.Me의 withdraw() 함수에 대한 호출을 시작하고 최종적으로 현금을 인출합니다.

텍스트

텍스트

Lendf.Me 프로토콜에 대한 공격은 또한 모든 사람들이 dForce의 코드 감사자를 의심하게 만들었습니다 공개 정보에 따르면 Lendf.me 프로토콜은 Compound v1 코드를 분기했으며 Compound v1은 회사 비트 추적에 의해 감사되었습니다.

이미지 출처: 트위터

이미지 출처: 트위터

우리는 DeFi 개발자가 제품을 설계할 때 독립적으로 개발하고, 자체 위험 제어 메커니즘을 설정하고, 위험 제어 기능을 향상시킬 것을 제안합니다.

보조 제목

두 번의 연속된 DeFi 공격에 대해 어떤 생각을 했습니까?

올해 초 bZx 공격 사건부터 Uniswap 및 dForce 공격 사건에 이르기까지 해커들이 DeFi의 체계적 위험 통제 허점의 핵심을 파악하고 DeFi의 결합성을 최대한 활용하여 DeFi를 차례로 공격했음을 보여줍니다. .

DDEX 운영 책임자인 Bowen Wang은 오데일리가 주최한 '비고(Vigor)' 클라우드 서밋에서 bZx 사건의 영향에 대해 "레고의 컨셉은 모든 빌딩 블록이 레고 패밀리에서 생산되고 품질은 매우 좋습니다. 하지만 DeFi의 많은 부분의 품질이 다릅니다. Qi. bZx에서 일어난 일은 기초를 잘 알지 못할 때 더 높이 쌓을수록 더 위험하다는 것을 보여줍니다."

디파이 레고의 가장 큰 문제를 배럴 이론으로 설명하면 디파이 시스템의 보안은 가장 짧은 나무 조각에 달려 있기 때문에 디파이 레고의 한 모듈에 문제가 있는 한 전체 생태계를 끌어내릴 수 있다. 이를 위해서는 DeFi 개발자가 코드 수준에서 지속적인 개선 및 업데이트를 수행해야 하며 DeFi 제품의 높은 조합을 하나씩 추구하는 대신 보안 측면에서 다른 DeFi 제품의 호환성에도 주의를 기울여야 합니다.

또한 DeFi 보험의 개발도 DeFi 플랫폼에 대한 해커 공격으로 인한 손실을 어느 정도 완화할 수 있습니다 DeFi 보험 계약 Nexus Mutual은 bZx 공격 사건으로 손실을 입은 사용자에게 보상하고 산업. 그러나 DeFi 보험 상품은 아직 개발 초기 단계에 있으며 상품 모델 및 운영 방법이 아직 성숙하지 않았으며 통합 위험 가격 시스템 및 보상 보호 메커니즘도 부족합니다.대부분의 보험 플랫폼은 통화 가격 변동에 대한 특정 보호 속성 및 헤지 보유 위험한 파생 상품 또는 B의 플랫폼 서비스에만 해당.

보조 제목

최신 진행

4월 20일 이른 아침, dForce의 설립자인 Yang Mindao는 Medium에서 연설을 했습니다.우편해커들이 ERC 777과 DeFi 스마트 컨트랙트 간의 호환성 문제를 이용해 재진입 공격을 했고, Lendf.Me는 약 2,500만 달러의 손실을 입었다고 합니다. 현재 팀은 다음 작업을 수행하고 있습니다.

Lendf.Me의 보다 포괄적인 보안 평가를 위해 최고의 보안 회사에 연락했습니다.

이 공격에도 불구하고 우리는 시스템을 재자본화하기 위한 솔루션을 개발하기 위해 파트너와 협력하고 있습니다.

우리는 주요 거래소, OTC 플랫폼 및 관련 법 집행 기관과 협력하여 상황을 조사하고 도난 자금의 이체를 중지하며 해커를 추적하고 있습니다.

또한 팀은 베이징 시간으로 4월 20일 밤 11시 59분에 공식 블로그를 통해 보다 자세한 업데이트를 제공할 예정입니다.

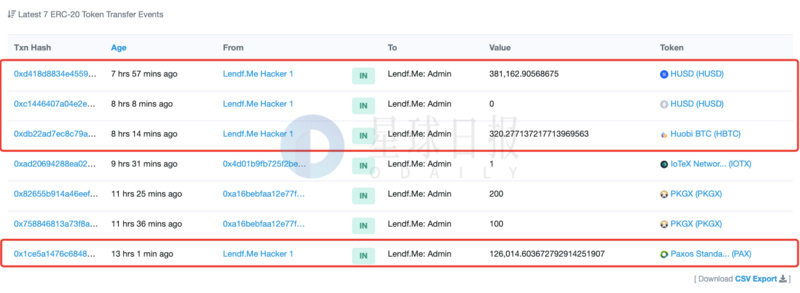

체인 정보에 따르면 공격자는 4월 20일 오전 3시경 Lendf.Me의 관리자 계정으로 380,000 HUSD와 320 HBTC를 다시 송금했습니다. 앞서 SlowMist 팀은 공격자가 "Better future"라는 문구와 함께 126,000 PAX를 되돌려 보내는 것을 모니터링했습니다.

추천 자료:참조 문서: