オリジナルのコンパイル: 0x711、BlockBeats

オリジナルのコンパイル: 0x711、BlockBeats

The Block によると、今年 3 月に Axie Infinity のサイドチェーン Ronin クロスチェーン ブリッジが攻撃され、Axie Infinity の従業員が PDF 文書の形式で採用オファーを受け取ってダウンロードしたため、5 億 4,000 万ドルの資産が盗まれました。文書にウイルスが添付され、情報漏えいが発生する。

暗号化された世界での金額が増加するにつれて、フィッシング攻撃がますます一般的になってきています。昨年 10 月にも、AnubisDAO の疑いのあるメールボックスが SAFT 契約を PDF 形式で受信し、その結果 6,000 万米ドルが盗難されました。では、PDF ドキュメントのフィッシング攻撃を検出して防ぐにはどうすればよいでしょうか?

最初のレベルのタイトル

偽のファイル拡張子詐欺の警告

ハッカーはファイル拡張子を変更して悪意のあるファイルを PDF に偽装し、アーティスト、インフルエンサー、プロジェクトをターゲットにしています。原則は次のとおりです。

事例: クリプトアーティストTARSIUSコミッションメッセージを受け取り、「顧客の要件、サンプル、スケッチなど」を含むとされる zip ファイルを受け取りました。アーティストが圧縮パッケージを開けると、元の通常のコミッションが変更されました。

zip ファイルを開くと、提供された例と、「クライアント」スケッチを含む PDF ファイルが表示されますが、これは通常の PDF ファイルではありません。これは実際にはスクリーンセーバー (.scr) ファイルであり、PDF ファイルに見せかけた実行可能スクリプトです。

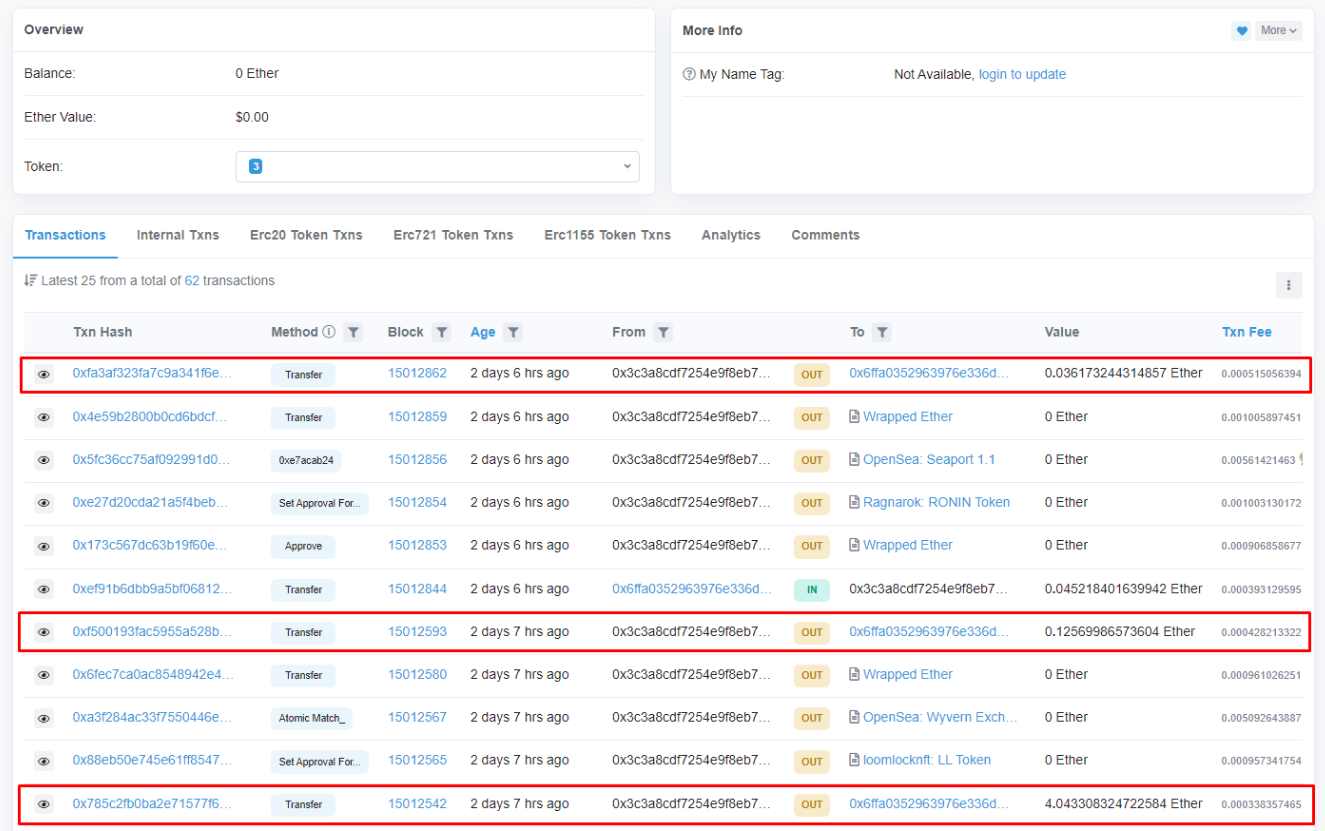

アーティストが PDF ファイルを開いてスケッチを表示すると、すべての NFT がリストされて販売され、すべての ETH が詐欺師のウォレットに送金されました。紙面の都合上、この記事では被害者の取引の一部のみを記載します。

では、ハッカーはどのようにして成功したのでしょうか?ファイル拡張子を変更して末尾に .pdf を追加し、ファイルのアイコンを PDF アイコンに変更しました。また、欺瞞を強化するために、ウイルス ファイル自体のファイル サイズを超えるジャンク コードをファイルに埋め込みました。

この詐欺のターゲットはアーティストだけではありません。最近では、KOL、プロモーター、プロジェクト関係者がすべて標的にされ、多くの人が財布やアカウントの管理を失い、すべてが完全に消去されました。

これは、あらゆる種類のファイルに適用できる古い Web2 詐欺手法です。

この状況はどうすれば回避できるでしょうか?

1. ランダムなファイルを勝手にダウンロードしたり開いたりしないでください。

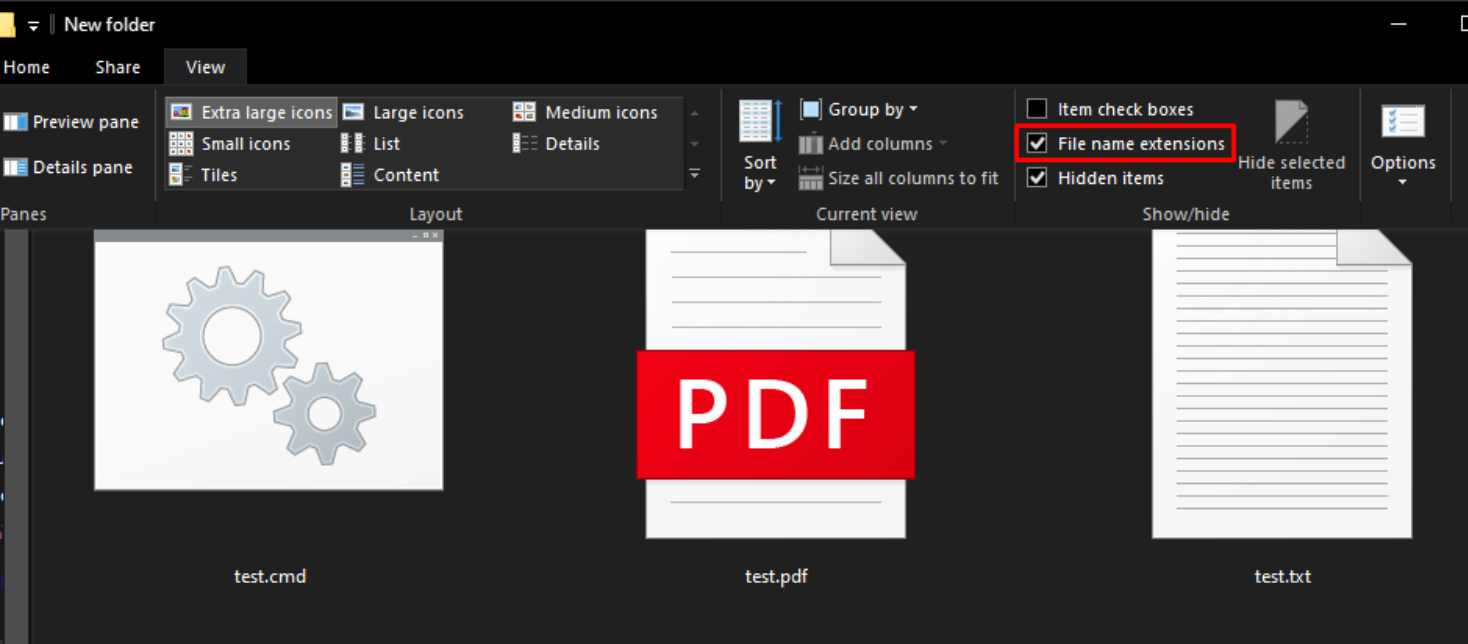

2. ファイルの種類を常に確認してください。

3. Web2 セキュリティの基本知識を調査して学習します。

ファイルを開く必要がある場合は、ファイルを Google ドライブに保存してそこで表示するか、仮想マシンを使用します。私は個人的に両方を使用しています。

ファイル エクスプローラーの上部にある [表示] をクリックし、ファイル拡張子を有効にすることで、ファイルの種類の拡張子を有効にできます。これにより、すべてのファイルのファイル拡張子が表示されます。 (この機能はデフォルトではオフになっています。)

.scr ファイルは、任意のコードを実行できる実行可能ファイルであり、基本的には .exe ファイルです。彼らはどのようにしてあなたの財布を侵害するのでしょうか?さて、この時点から、あなたの PC 全体が侵害されたと想定できます。

Cookie、パスワード、拡張機能データ、その他すべてが盗まれました。たとえば、彼らはあなたの MetaMask プラグインを修正された悪意のあるバージョンに変更する可能性があり、もっと単純に言えば、彼らはあなたがログインして MetaMask にアクセスするのを待って、すべてを手に入れる可能性があります。

元のリンク