簡単な紹介

オリジナル編集: ChinaDeFi

簡単な紹介

Web3 でのフィッシングは増加傾向にあり、主なフィッシング手法には次のようなものがあります。

安全でない Discord ボットを使用して、一部の公式 Discord サーバーにフィッシング リンクを投稿します。

フィッシングリンクを直接送信します。

検索エンジン上の広告を通じた偽ウェブサイトの宣伝。

偽の Discord ボット経由でメッセージを直接送信します。

公式ドメイン名と非常に類似したドメイン名とコンテンツ。

Opensea などの NFT 取引プラットフォームを使用して偽のプロジェクトを宣伝する。

偽の契約アドレスを使用します。

提案:

複数のチャネルを通じて情報を頻繁にチェックし、「ボット」や「公式リンク」を安易に信用しない。

ダイレクト メッセージには注意してください。公式ボットは DM で認証を求めません。

ドメイン名または契約アドレスを再確認してください。

Discord 内のボットの数を最小限に抑えます。

機密性の高い Web サイトをブラウザにブックマークしないでください。

フィッシングの定義

Web3 の世界では、フィッシングは主に Discord や Web サイトの偽造などの一連の方法を通じて行われます。

Web3 の世界では、フィッシングは主に Discord や Web サイトの偽造などの一連の方法を通じて行われます。

Web3 の典型的なフィッシングケース

この記事では、Web3 の世界におけるいくつかの一般的なフィッシング手法を明らかにします。

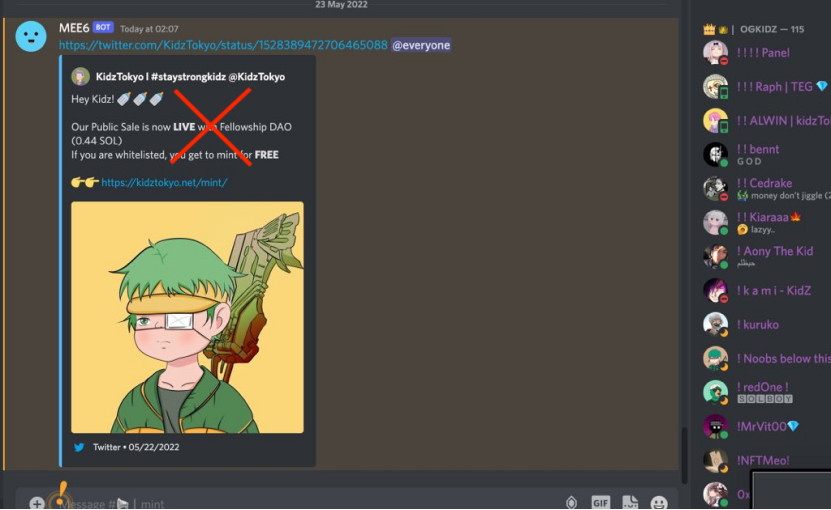

1.Discordボット

2022 年 5 月 23 日、Discord の MEE6 ボットが攻撃され、一部の公式 Discord サーバーにミントに関するフィッシング情報が投稿されました。

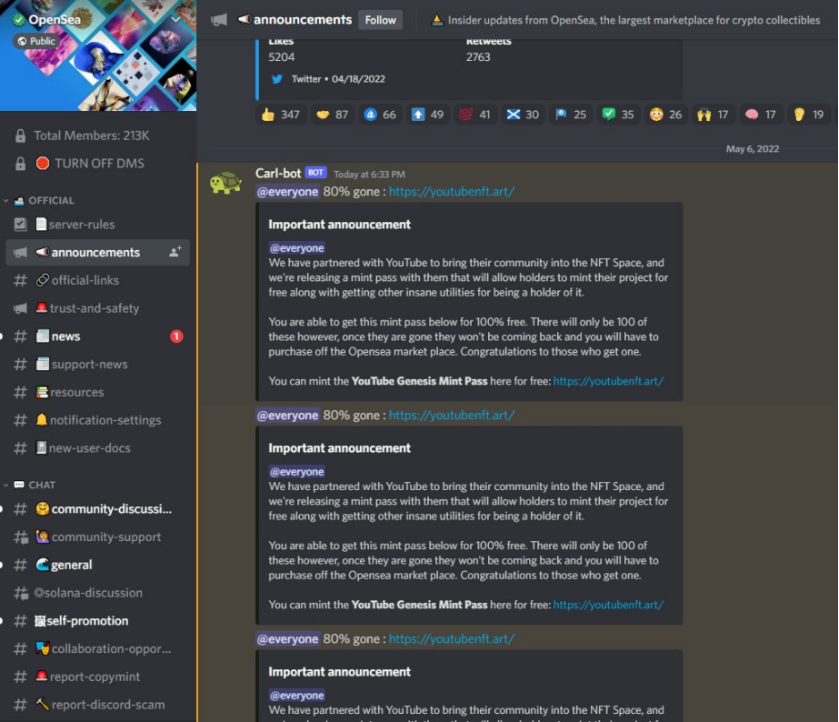

2022年5月6日、Openseaの公式Discordがハッキングされ、ハッカーはロボットアカウントを使用してチャンネルに偽のリンクを投稿し、「OpenseaがYouTubeと協力し、リンクをクリックして100個の限定版ミントパスNFTを作成した」と主張した。

最近、Discordの公式サーバーに対する攻撃が増えていますが、その理由としては以下のことが考えられます。

プロジェクト関係者の従業員に対するフィッシング攻撃により、アカウントが盗まれます。

プロジェクト関係者は悪意のあるソフトウェアをダウンロードし、その結果アカウントが盗まれました。

プロジェクト当事者は 2 要素認証を設定せず、脆弱なパスワードを使用したため、アカウントの盗難が発生しました。

プロジェクト関係者はフィッシング攻撃を受け、ブラウザのログイン ルールを回避する悪意のあるブックマークを追加した結果、Discord トークンが盗まれました。

チップ:

プロジェクト関係者は、アカウントを保護するために、2 要素認証や強力なパスワードの設定など、公式に推奨されているセキュリティ操作を採用し、さまざまな従来のネットワーク攻撃やソーシャル エンジニアリング攻撃に警戒し、マルウェアのダウンロードやフィッシング Web サイトへのアクセスを避ける必要があります。

Web3 ユーザーは、Discord が公開する正式版もフィッシング情報である可能性があり、公式が絶対の安全を保証するものではないことに注意してください。さらに、自分自身を承認したり取引したりする必要がある場合は、より慎重になり、複数のソースからの情報を照合するように努める必要があります。

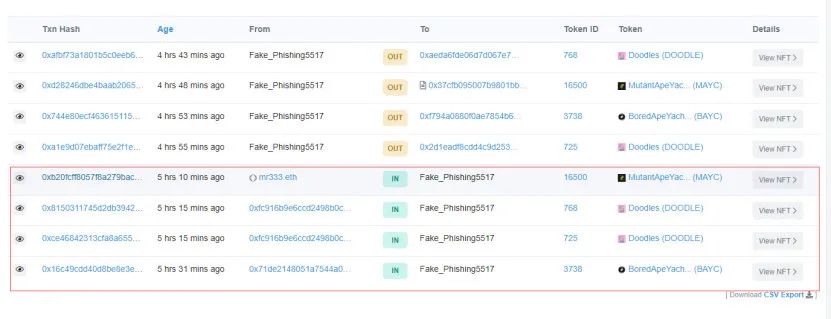

2. ジェイ・チョウのNFTがDiscordフィッシング攻撃によって盗まれた

2022年4月1日、ポップスターのジェイ・チョウは、自身のBored Ape NFTがフィッシングサイトによって盗まれたことをInstagramで明らかにした。

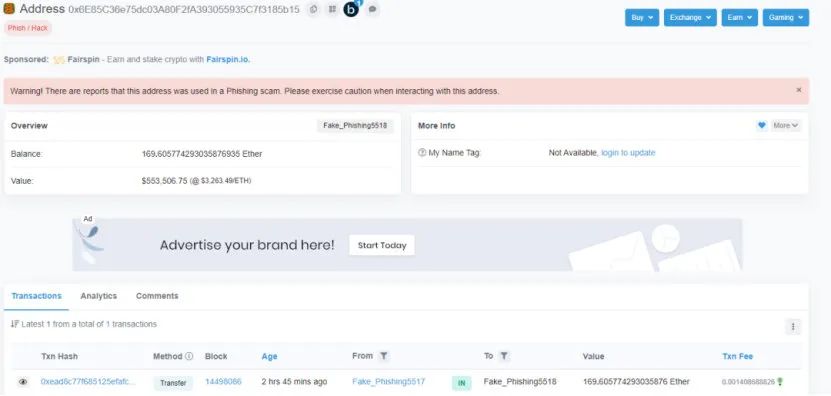

Jay Chouが11時頃にトランザクションを承認するために0x71de2で始まるウォレットアドレスに署名し、それによって攻撃者のウォレットにNFTの承認が与えられたことが判明しました。この時点で、ジェイ・チョウは自分のNFTがすでに危険にさらされていることを知りませんでした。

数分後、攻撃者は11時07分にBored Apeのbayc# 3738 NFTを自分のウォレットアドレスに転送し、盗んだNFTをLooksRareとOpenSeaで約169.6ETHで販売しました。

チップ:

プライベートメッセージを簡単に信用しないでください。攻撃者は通常、プライベート メッセージやメールを通じて私たちをフィッシング Web サイトへのリンクをクリックさせます。すべての情報はまず公式ウェブサイトで検証され、その信頼性が複数のチャネルを通じて検証される必要があります。

ジェイ・チョウがフィッシング被害に遭ったのは、新しいプロジェクトをキャスティングした後だったが、当時はフィッシング攻撃に対する警戒心が弱かったのかもしれない。したがって、ユーザーはあらゆるステップが安全であることを確認するために常に警戒する必要があります。

3. Google 広告上のフィッシング サイト

2022年5月10日、@Serpentは、NFT取引プラットフォームX2Y2のGoogle検索ページの最初の検索結果は、Google広告の抜け穴を悪用して本物のWebサイトと詐欺的なURLを同じに見せかける詐欺的なWebサイトであったとツイートしました。 100ETHが盗まれました。

チップ:

検索エンジンは便利ですが、必ずしも正しいとは限りません。また、検索エンジンの広告システムは悪意のある Web サイトに簡単に悪用されてしまいます。公式TwitterやGoogle認定の公式サイト入口から入るようにして、公式情報を確認する際は照合してください。

細部への注意。検索エンジンの結果が広告の場合、「広告」という単語が表示されます。 「広告」という言葉が含まれるリンクをクリックしないでください。

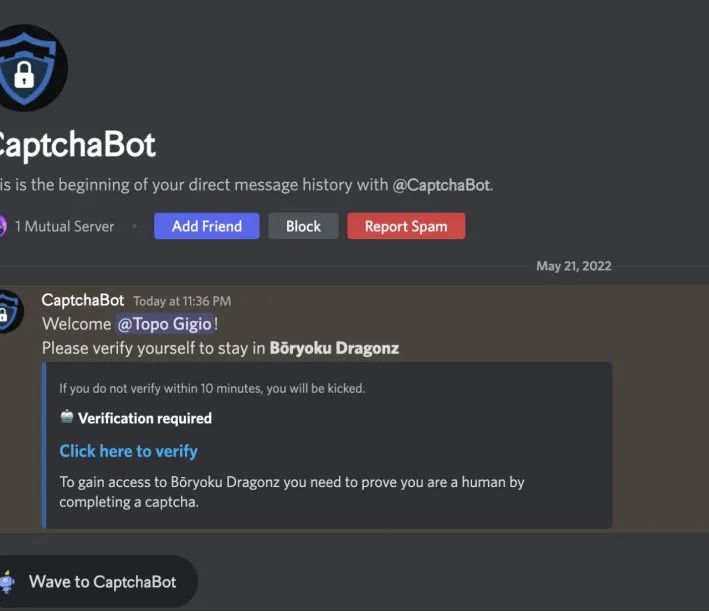

4. 偽のロボットを通じてプライベートメッセージを送信する

最近、ユーザーが公式 Discord コミュニティに参加し、サーバーに参加した後、ボットが確認を求めるメッセージを直接送信しました。

ただし、リンクをクリックすると、メタマスク ウォレットが自動的に表示され、パスワードの入力が求められます。この時点で、ユーザーはサイトに何か問題があるとほぼ確信します。デバッグと分析の結果、Web サイトに表示されたのは本物のメタマスクではなく、偽のメタマスク ウォレット インターフェイスであることが判明しました。誰かがパスワードを入力すると、アシスタントに確認を求め、最終的にパスワードとアシスタントの両方が攻撃者のバックエンドサーバーに送信され、ウォレットが盗まれます。

チップ:

Discord のプライベート メッセージには注意してください。公式ボットは DM で認証を求めません。

認証プロセスにはウォレットを接続する必要はありません。

奇妙または異常な動作に必ず注意し、詳細については必ず相互検証を行ってください。

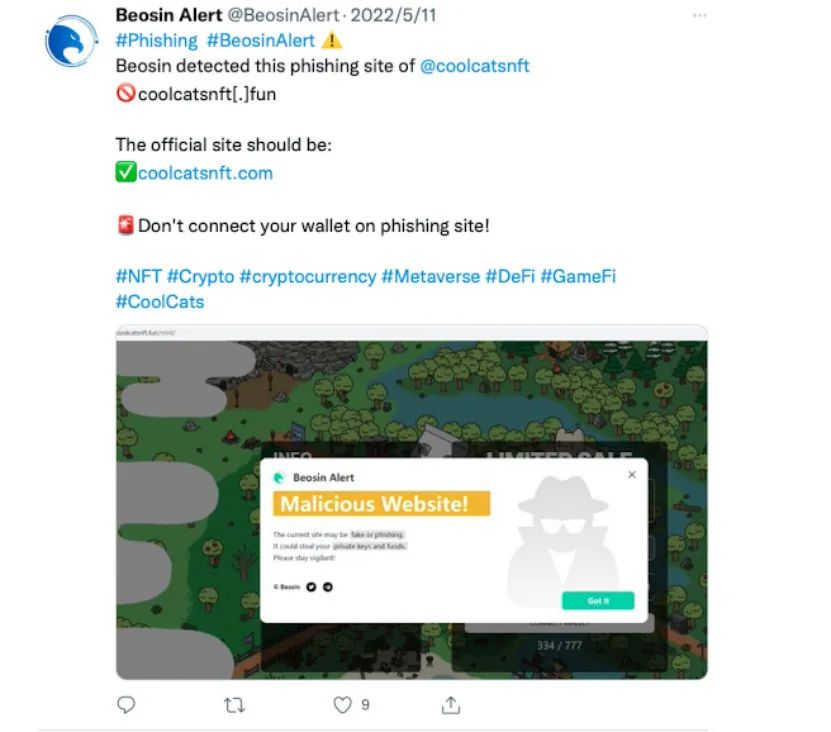

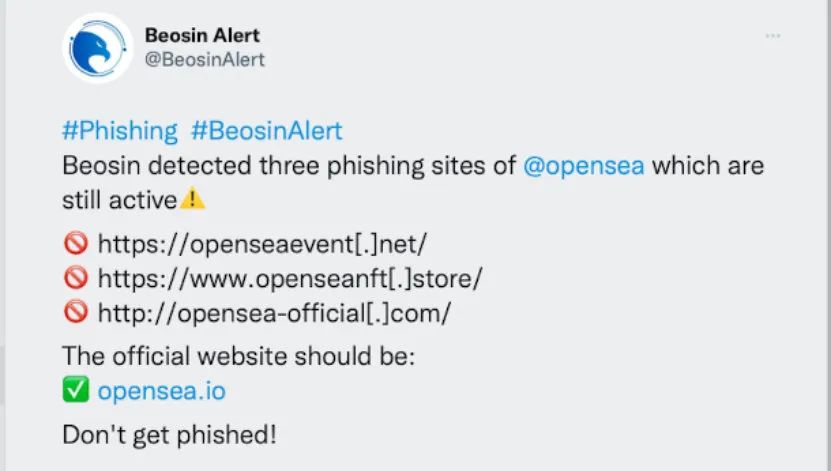

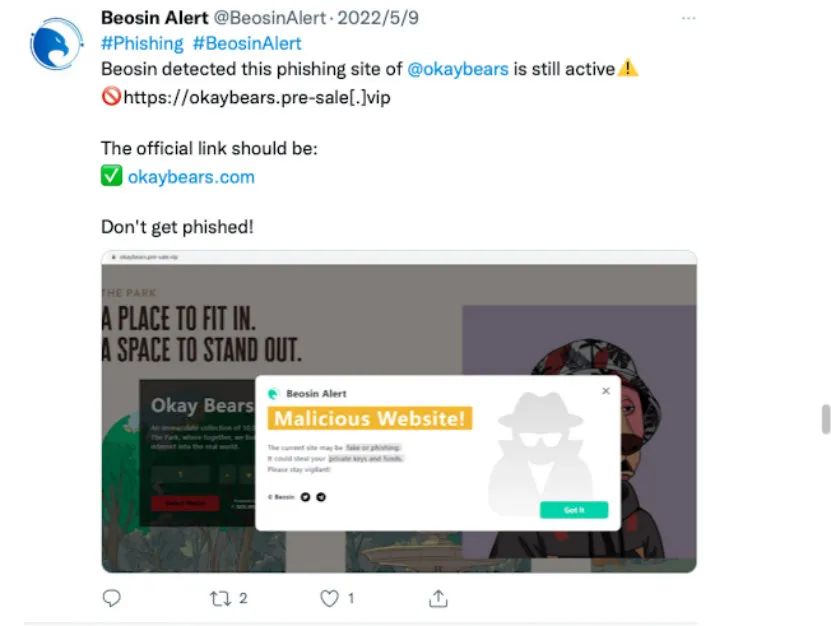

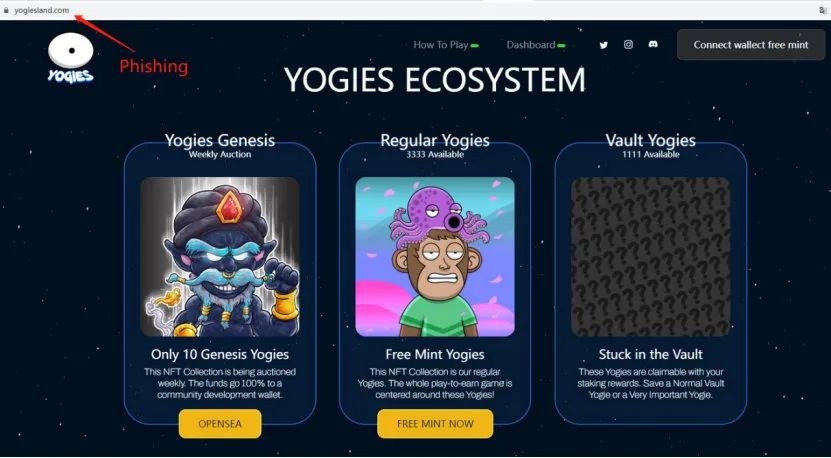

5. ドメイン名がコンテンツと非常に類似している

現在、市場にはさまざまな偽サイトが存在しており、そのほとんどはドメイン名やコンテンツの類似性が高い公式サイトを模倣したものです。これはフィッシングの最も一般的な形式であり、その主な形式は次のとおりです。

トップレベルのドメイン名を変更しても、メインのドメイン名は変わりません。たとえば、次の図の公式 Web サイトのトップレベル ドメイン名は .com で、フィッシング Web サイトのトップレベル ドメイン名は .fun です。

メインのドメイン名に、openesa-office、xxxmint などの単語を追加します。

難読化とフィッシングのために第 2 レベルのドメインを追加します。

チップ:

ウェブサイトに入るときは、まず公式 twitter または discord を見つけて、リンクを 1 つずつ比較して、正しいかどうかを確認します。

常に警戒する: この種のフィッシング サイトは特定するのが最も簡単ですが、その数は非常に多く、注意しないと簡単にユーザーを騙す可能性があります。

フィッシング対策プラグインが追加され、悪意のある Web サイトの特定を効果的に支援します。

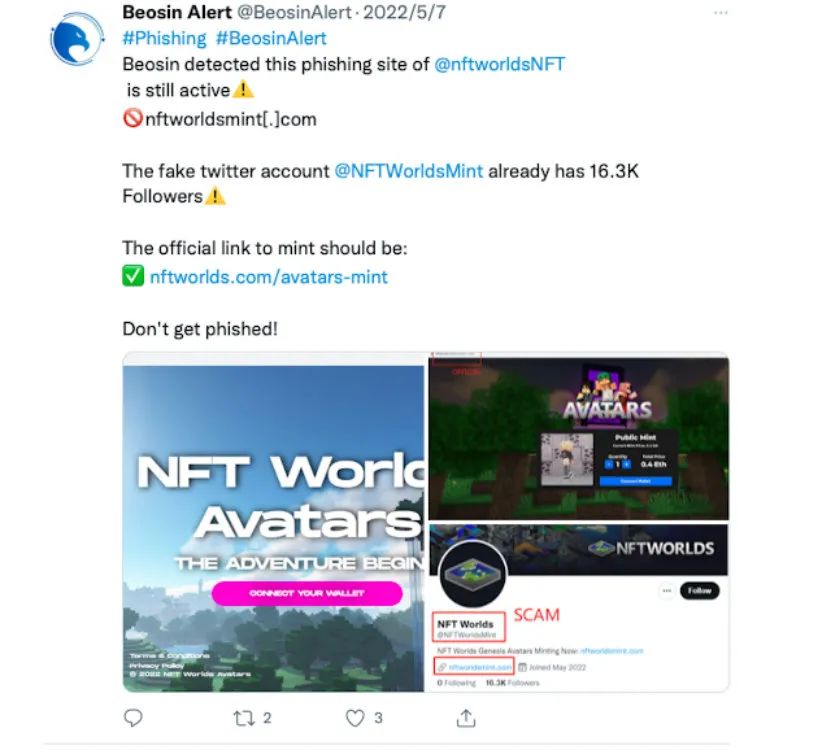

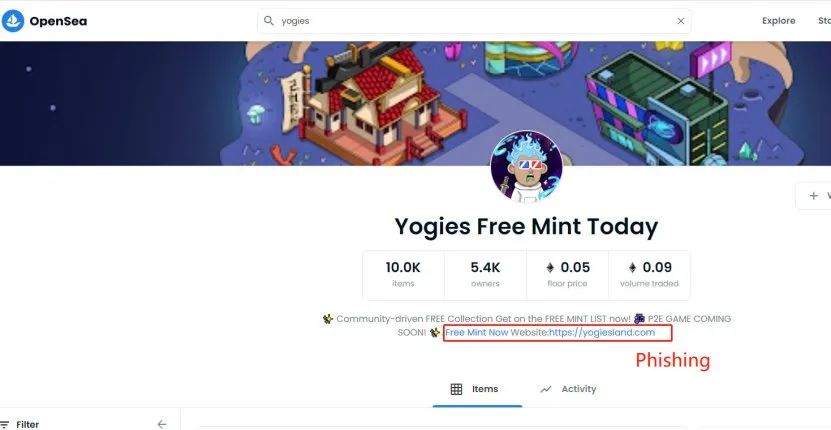

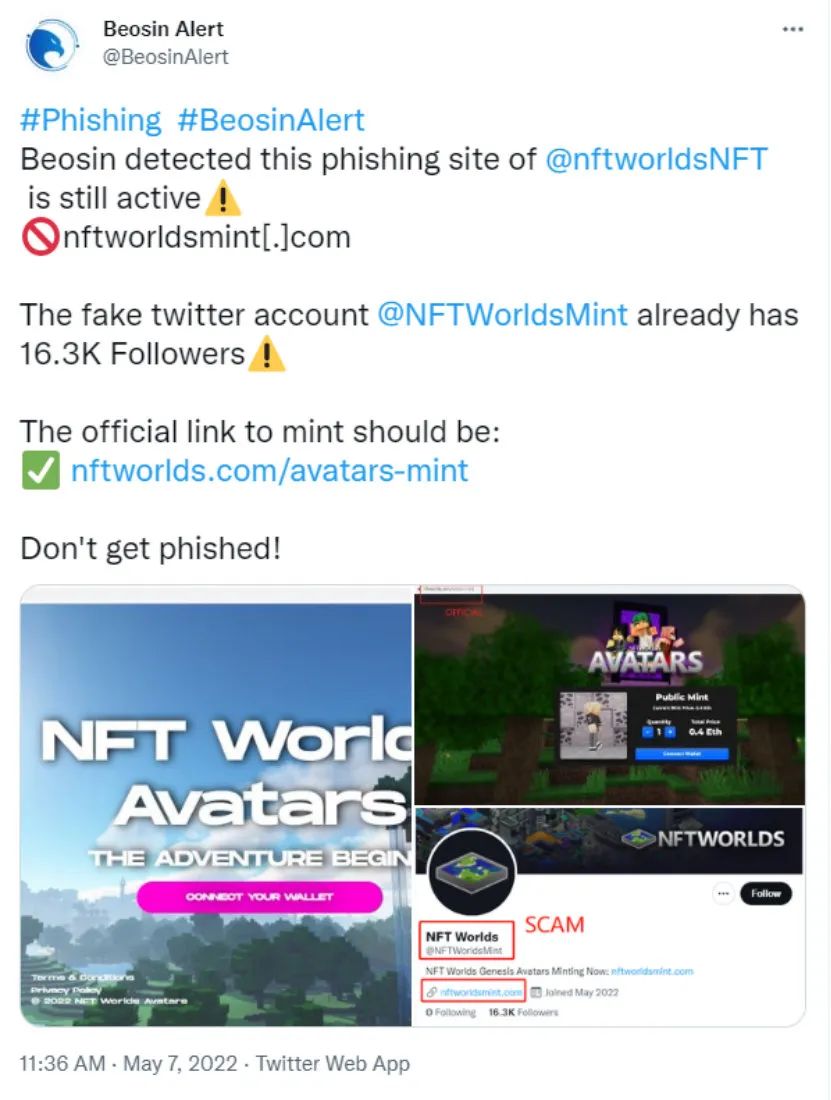

6. Opensea での釣りアイテム

少し前に、Opensea で、正式に販売が開始されていないものの、10,000 点のアイテムがリストされているプロジェクトを発見しました。注意深く分析した結果、新しいフィッシング手法を発見しました。このプロジェクトはまず、上記の手口で同様の公式ウェブサイトと同様のドメイン名を偽造し、次に「フリーコイン」などの言葉を使って同様のプロジェクトをOpenseaに掲載し、注目を集めた。

さらに、詐欺を助長するフィッシング サイトやフィッシング ツイートもあります。

チップ:

Twitter アカウントを慎重に特定してください。場合によっては、フィッシング アカウントに多数のフォロワーがいる場合もありますが、コメントのほとんどは偽物です。または、アカウントは以前の日付で作成されましたが、最近アクティブになったばかりであるなどです。

Opensea 上のプロジェクトは、必ずしも公式 Web サイト上の実際のプロジェクトとは限りません。サイトには依然として偽物やフィッシングアイテムが多数存在するため、ユーザーは慎重にそれらを選別する必要があります。

常に複数の情報源から情報を入手してください。公式サイト、opensea project、twitter、discord等の情報を相互チェック。公式に直接連絡して信頼性を確認することもできます。

7. 偽の契約住所

3 月に表面化した新たな詐欺も目を見張るものでした。攻撃者は前後で同じ桁数の契約書を偽造し、フィッシングリンクを使用して詐欺を行います。

実際の APEcoin コントラクトのアドレスは 0x4d224452801ACEd8B2F0aebE155379bb5D594381 です。

偽のコントラクトは次のとおりです: 0x4D221B9c0EE56604186a33F4f2433A3961C94381

このタイプの攻撃は一般的ではありませんが、混乱を招きます。通常、契約書の住所の前後を確認して正常かどうかを判断しますが、住所全体を確認する人はほとんどいません。

チップ:

直接送金取引の場合は、完全な契約住所が正しいことを確認することが最善です。

解決

解決

上記はフィッシング詐欺の一般的に使用される手口のみをリストしたものですが、Web3 の人気の高まりに伴い、フィッシング詐欺の手口はますます増えています。ユーザーは上記のヒントを覚えておく必要があります。ただし、万が一詐欺にあった場合は、次の手順を実行して、可能な限り最善の対処を試みることができます。

より大きな損失を避けるために、資産を直ちに隔離し、残りの資産をできるだけ早く安全な場所に移動します。

友人やコミュニティを危険にさらさないように、積極的に投稿して詐欺アカウントについて他の人に知らせてください。

可能な限り証拠を保存し、プロジェクト当事者または機関にフォローアップの支援を求めてください。

資金追跡の専門会社を探してください。

最後に、不幸にして詐欺やフィッシングに遭った場合は、その経験を文書化し、ソーシャル メディアで他の人と共有することをお勧めします。