副題

史上最大のハッキング事件

6億1,000万ドルという概念は何ですか?事件発生時の関連資産の市場価格に基づいて計算すると、これはDeFi史上最大のハッキング事件であるだけでなく、有名なマウントゴックスを上回る仮想通貨史上最大のハッキング事件でもある。事件(744,408 BTC、当時の総額約4億ドル)、および2018年のコインチェック事件(5億2,300万XEM、当時の総額約5億3,400万ドル)。

統計統計, 2020年にはDeFi分野で40件以上の攻撃が発生し、約1億7,740万米ドルの損失が発生しました(約4,939万米ドルが回収済み)が、Poly Networkの事件数はその3倍以上です。

この事件の具体的な理由について、OdailyはPeckShield、SlowMist、BlockSec、Certik、Chengdu Liananなど多くの著名なセキュリティ企業に質問した。その中で、BlockSecはOdailyに対し、ハッカーはPoly Networkコントラクトの「verifyHeaderAndExecuteTx」関数に有効な署名メッセージを提供しており、「LockProxy」コントラクトの「onlyManagerContract」修飾子はバイパスされないと述べた。これらの観察に基づいて、BlockSec は、このインシデントの原因は、クロスチェーン署名に使用された秘密キーが漏洩したか、署名プログラムに攻撃トランザクションの署名につながる論理の抜け穴があった可能性があると考えています。

この分析は、他の一部の KOL の見解とも基本的に一致しています。 The Block Research のアナリストである Igor Igamberdiev 氏は、Poly Network の攻撃の根本原因は暗号化の問題であると考えています。これは、少し前に発生した Anyswap のハッキング事件に似ている可能性があります。その事件では、ハッカーは次の方法で暗号化を破ることに成功しました。契約の抜け穴に鍵を盗み、最終的には790万ドルを盗んだ。

セキュリティ研究者の Mudit Gupta 氏は、別の可能性を提案しました。Poly Network 契約には管理者が 1 人しかいないため、ハッカーが何らかの手段でキーを入手した可能性を除けば、ハッカーがチームのメンバーと協力して攻撃を完了した可能性もあり、より徹底的な調査が必要です。

Primitive Ventures の創設パートナーである Dovey Wan 氏も次のように述べています。「Poly Network と O3 (注: この事件に関連するもう 1 つの主要プロジェクト。以下で説明します) は両方とも完全にオープンソースではないため、これは内部攻撃である可能性が高いです」 。」

--------------------------------------------------------------

分析する分析する指摘: この攻撃は主に、EthCrossChainData コントラクトのキーパーが EthCrossChainManager コントラクトによって変更される可能性があり、EthCrossChainManager コントラクトの verifyHeaderAndExecuteTx 関数が _executeCrossChainTx 関数を通じてユーザーによって渡されたデータを実行できるためです。そのため、攻撃者はこの機能を通じて慎重に構築したデータを渡し、EthCrossChainData コントラクトの管理者が攻撃者に指定したアドレスを変更しましたが、この事件が管理者の秘密鍵の漏洩によって起こったということはインターネット上では報道されていませんでした。

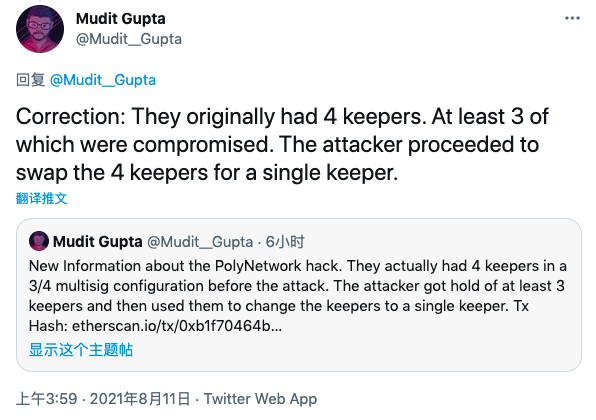

09:50 更新: 上記の Mudit Gupta 氏はその後、自身の分析にいくつかの修正を加えました。 Mudit 氏は、SlowMist の判断には同意できないと述べましたが、Poly Network は当初 4 つのキーパーを配置し、3/4 マルチシグネチャ構成を実装していましたが、攻撃前にハッカーが少なくとも 3 つのキーパーを制御し、それらを別のキーパーに置き換えました。これは単一の署名となるため、すべてのハッカーのトランザクションにはキーパーの署名が 1 つしかありません。

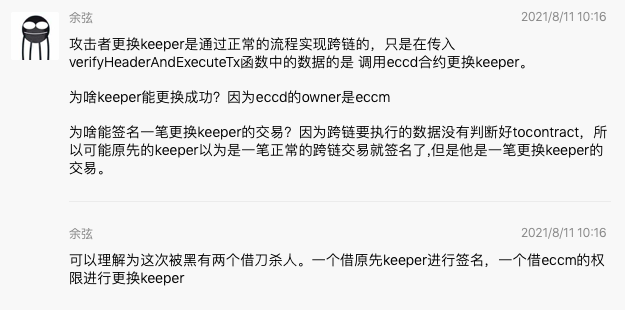

10:25 更新: SlowMist の創設者である Yu Xian 氏は、今朝コミュニティでこの事件についてさらに説明し、攻撃者は通常のクロスチェーン プロセスを通じてキーパーを置き換えたが、verifyHeaderAndExecuteTx 関数に渡されたデータは ECCD を呼び出すためのものであると述べました。 (EthCrossChainData) コントラクトがキーパーに取って代わります。キーパーの置き換えが成功する理由は、ECCD の所有者が ECCM (EthCrossChainManager) であるためです。キーパーを置き換えるためにトランザクションに署名できる理由は、チェーン全体で実行されるデータがコントラクトを判断していないためです。そのため、元のキーパーは通常のクロスチェーントランザクションとして署名した可能性がありますが、これは実際には置き換えですキーパートランザクション。

Yu Xian 氏は最終的に、このハッキングでは借りたナイフによる 2 件の殺人があったと理解できると結論付けました。 1 つは元のキーパーによって署名され、もう 1 つは ECCM の権限によって置き換えられます。

副題

--------------------------------------------------------------

封じ込めと脱出

ハッカーのアドレス:

ハッカーのアドレス:

イーサリアムアドレス: 0xC8a65Fadf0e0dDAf421F28FEAb69Bf6E2E589963;

BSC アドレス: 0x0D6e286A7cfD25E0c01fEe9756765D8033B32C71;

ポリゴン アドレス: 0x5dc3603C9D42Ff184153a8a9094a73d461663214。

Poly Network が異議申し立てを行った後、さまざまな KOL がハッカーによる資金洗浄を阻止するために支持を表明しました。

Changpeng Zhao氏はツイッターで「Poly Networkでのハッキング事件について知らされた。誰もBSCやイーサリアムをコントロールすることはできないが、我々はすべてのセキュリティパートナーと調整しており、積極的に支援するために最善を尽くす」と述べた。

OKExのジェイ最高経営責任者(CEO)も「OKExはこの件に注目しており、通貨の流れを観察しており、この件の処理を支援するために最善を尽くす」と述べた。

向こう側、画像の説明

ハッカーたちはCurveを通じて1億近くのUSDCをDAIと交換した。

副題

大物乞いシーン

これだけの額が盗まれたのだから、当然犠牲者の数も欠かせない(『Odaily』の著者もその一人だ)。

現状に関する限り、この事件の影響を受けた主なグループはクロスチェーンアグリゲーターO3 Swapを通じてマイニングを行っているユーザーであり、そのためO3 Swap自体もクロスチェーン関連サービスを停止しています。事件前は、Polygon やその他のチェーン上の O3 Swap の安定通貨プールの年率は 20% を超える可能性があり、一部の短期単一通貨プール (先週閉鎖されたばかり) の年率は数百パーセントに達する可能性がありました。鉱山収入は日に日に減少しているため、この年換算水準は非常に魅力的です。多くの「DeFi農家」が高い利益を求めてやって来たが、最終的には「すべてを失った」。

Poly Network が攻撃され、O3 Swap ユーザーが被害を受けた理由は、O3 Swap のクロスチェーン機能が Poly Network に基づいているためです。実際、Poly Network がハッキングされたことを正式に認める前、コミュニティ内の主な憶測は、O3 スワップ契約がハッキングされたということでした。

かつて、DeFi が盗まれ、ユーザーが助けを求める場所がなかったとき、多くの人はハッカーのアドレスにトランザクションを送信し、それが自分で苦労して稼いだお金であるというメッセージを残して、ハッカーにそのトランザクションを返すように懇願することを選択しました。資金。しかし今回は、「興奮を見て大したことだとは思わなかった」多くの見物人が状況を「変えた」。

あるメロンを食べる人が、USDTがブラックリストに載っていたハッカーを「勧誘・誘導」し、ハッカーから13ETHを「贈呈」されたことにより、今回の事件とは関係のない人たちもこの大規模な「物乞い」に参加するようになった。その中には、ハッカーが「サポート」することで報酬を求めたり、ハッカーに自分のコインを「引き出す」よう依頼したりすることもあります。

平均的な「技術」でメロンを食べる人のほとんどは、「お兄さん、お金ください」「お兄さん、お願いします」など、直接物乞いをすることを選びます。

より優れた「テクノロジー」を持ったユーザーは、ストーリーを語ることを選択し、ハッカーを自分の「エンジェル投資家」にさせることさえあります。たとえば、「あるプロジェクトに興味を持ったので、いくらお金をくれるなら、決断します」成功したら「倍返しします」と言ったり、「私はまだ学生でハッカーの夢を持っていて、先輩たちから経済的援助を得ることを望んでいます」と言ったりします。

最高の「技術」を持ったユーザーは墨跡を一切付けず、何も言わずに父親を認めます。

副題

資金を回収できる見込みはあるのでしょうか?

いろいろな茶番はさておき、事件が起こってしまった以上、関係者にとって一番心配しているのは資産が無事に回収できるかどうかだ。

DeFiの世界でこれまでに起きたセキュリティ事件を総合すると、盗まれた資金を回収することは不可能ではなく、例えば昨年のdForce事件やEMD事件では盗まれた資金の回収に成功しています。全体として、このような事件には基本的に 1 つの共通点があります。つまり、追跡を通じて現実世界でのハッカーの身元が暴露され、プロジェクト関係者や被害を受けたユーザーからの訴追と説明責任に直面し、最終的には自主的に資金を返還することを選択したということです。

過去の事例からわかるように、DeFiはインタラクションレベルでの分散化を実現しているものの、DeFiに参加する主体は法に守られ拘束されている人間であり、DeFiは決して無法地帯ではない。オフチェーンでの保護が最も効果的なソリューションです。

より良いニュースは、SlowMist セキュリティ チームが、パートナーである Hoo と多くの取引所の技術サポートにより、攻撃者のメールボックス、IP、デバイスの指紋、その他の情報がオンチェーンおよびオフチェーンの追跡を通じて発見されました。は、Poly Network 攻撃者に関連する可能性のある身元情報を追跡しています。 SlowMist セキュリティ チームが調査した結果、ハッカーの最初の資金源は Monero (XMR) であり、その後取引所で BNB/ETH/MATIC やその他の通貨に交換され、コインは 3 つのアドレスに引き出されたことが判明しました。 。

おそらくプレッシャーを感じたのか、ハッカーは8月11日0時5分の取引を通じて資金の一部を返却する意向も公に表明した。同時にハッカーは、その資金を使って新しいトークンを発行し、それをDAOの形で運用するという新たな可能性も提案した。

しかし、SlowMistが言及した主要パートナーであるHooはコミュニティでさらに、ハッカーはKYCなしでHooにアカウントを登録し、ガス代として少額のETHを送金しただけであり、Hooに資金は流入していないとコミュニティで回答しました。最も重要なことは、Hufu のハッカーのアカウントには実名認証がないため、他の情報 (SlowMist が言及した電子メール、IP など) を通じてハッカーの身元を特定できるかどうかはまだ不確実です。

これに先立ち、Poly Networkの関係者らは公開書簡の形でハッカーたちに改めて呼びかけ、数億ドルの資金はどの司法管轄区においても巨大な事件となるだろうと強調し、これを利用してハッカーたちに圧力をかけ、機会を獲得したいと考えていると述べた。彼らとコミュニケーションを取るためです。しかし、この出版物の時点では、Poly Network はその他の実質的な進展を明らかにしていません。

マルチチェーン構造がますます安定するにつれて、異なる生態系間の流動性のチャネルとしてのクロスチェーンブリッジの価値が急速に拡大しています。 Chainswap、少し前の Anyswap から今日の Poly Network まで、このトラックはハッカーの目には「香りのモモ」となっています。セキュリティ状況はますます厳しくなっています。プロジェクト関係者、監査会社、ユーザーはすべて警戒する必要があります。

Poly Network のインシデントはまだ進行中ですが、Odaily ではその後の展開をできるだけ早く検証して報告します。

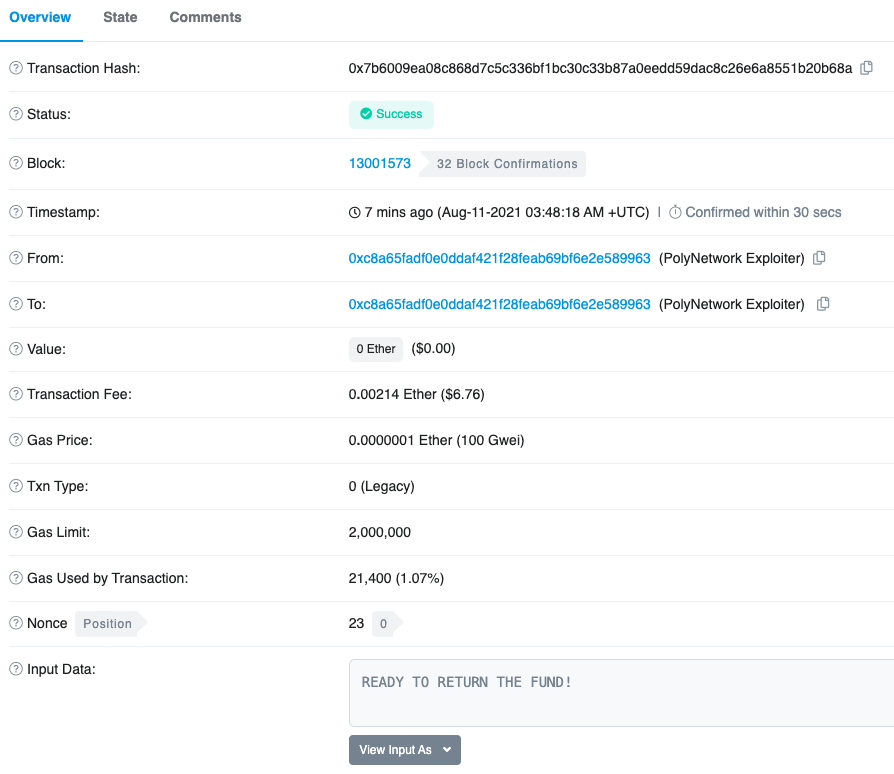

-------------------------------------------------------

12:05 更新: 11:48、トランザクションの追加情報を通じてハッカーのイーサリアム アドレスが示されました: ファンドを返却する準備ができました!トランザクション ハッシュは 0x7b6009ea08c868d7c5c336bf1bc30c33b87a0eedd59dac8c26e6a8551b20b68a です。