原題:『DeFi攻撃を防ぐにはどうすればいいのか? 」

スマートコントラクトは、分散化、信頼不要、信頼不要などの多くの機能を私たちに与えてくれましたが、人間の操作を排除した後、スマートコントラクトが空を開くと、資産がハッカーに奪われてしまう可能性があります。 DeFiの普及率や普及率は高まり、プロジェクトの当事者も多岐にわたり、いかに目配りして資産を守るかがますます重要になっています。

この映画では、2021年以降にDeFiが攻撃された例を簡潔に分析し、防止方法を提案しています。シンプルでわかりやすい。

現在、DeFi セグメントには 2 つの特徴があります。1 つは、前例のない高さまで急上昇していることです。規制が不十分で、スマート コントラクトを運用してユーザーを引き付けるためのリソースや技術スキルを持つ人がほとんどいません。これら 2 つの要因により、この領域は攻撃者にとって非常に魅力的なものになります。

こうした攻撃は具体的にどのようにして起こるのでしょうか?自分自身を守るにはどうすればよいでしょうか?どのプロトコルに特に注意が必要かを理解するために、メカニズムを検証し、DeFi における最大の攻撃の例を示します。

最短の DeFi の概要

DeFiは、融資や利息獲得などのブロックチェーンベースの金融サービスを提供します。重要な点は、DeFi は包括的で許可不要であるということです。市民権、社会的地位、信用履歴に関係なく、誰もが DeFi を利用できるのです。 DeFi はスマート コントラクトで実行されるためトラストレスです。すべての契約条件は事前に記述され、コードで記述されており、人間の介入なしで実行できるようになりました。ここで、ユーザーが信頼できるのは、プロトコル チームが優れたコードを書く能力だけです。また、ほとんどのプロジェクトはオープンソースであるため、通常、監査とコミュニティがこれをチェックします。

しかし、これが操作の余地をどのように残しているのでしょうか?

攻撃者は DeFi のセキュリティの不安をどのように悪用できるのでしょうか?

DeFi におけるハッキングとは、誰かがプロトコルの脆弱性を悪用して、プロトコルにロックされている資金にアクセスすることです。これを達成するための 3 つの主な「戦略」を次に示します。

DeFi プロジェクトは非常に迅速に作成されるため、チームはコードを徹底的にチェックする時間が常にあるわけではありません。ハッカーはこれらの脆弱性を悪用しました。

DeFiのすべてのプロトコルには独自の仕組みがあり、ユーザーが資金をロックする方法や報酬を受け取る方法があります。場合によっては、プロトコルの創設者は、これらのメカニズムが悪用され、儲かる抜け穴に変わる可能性があることに気づいていません。

一部のチームは意図的に問題を作成します。彼らは、ステークを売却したりトークンを投げ捨てたりすることで、プロジェクトにおける大きな影響力を悪用します (コミュニティはこれに気づきません)。

DeFi で最も一般的に使用される 2 つの攻撃スキーム

DeFi で最も広く使用されている 2 つのメカニズム、カーペット引き攻撃とフラッシュ ローン攻撃を見てみましょう。

敷物を引く - 誰も期待していないときに流動性を引き出す

「カーペットプル」では、所有者または開発者がプールから突然流動性を引き出し、パニックを引き起こし、全員が資産の売却を余儀なくされます。基本的には出口詐欺です。プロジェクトに対する創設者の出資額が高くなるほど、そのプロジェクトはより疑わしいものになります。「カーペットを引く」ことは、DeFi で議論されている集中化リスクの 1 つです。

それがどのように始まったかは次のとおりです。創設者は、いくつかの素晴らしい報酬を提供するネイティブ トークンを備えた新しいプラットフォームを発表しました。次にチームは、Uniswap などの分散型取引所に流動性プールを作成し、そこでトークンを ETH、DAI、またはその他の主要通貨とペアにします。高い利回りが得られるため、ユーザーはより多くの流動性を持ち込むことが推奨されます。トークンの価格が上昇すると、創設者は流動性を引き出して姿を消します。

開発者が大きな利害関係を持っているのは良いことではありませんが、たとえそうしていたとしても、プロジェクトを保護する方法はあります。開発者は、将来の日付まで終了できない手順を設定できます。これにより、プロジェクトに対する信頼が大幅に高まります。

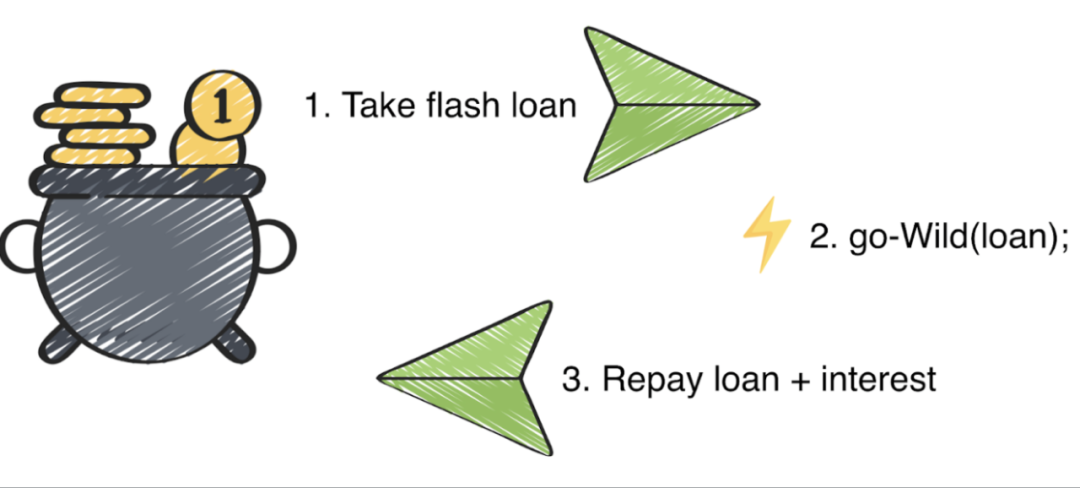

フラッシュローン攻撃 - 流動性の流出と破壊

「フラッシュローン」とは何ですか?これにより、ユーザーは担保なしで非常に短期間に無制限にお金を借りることができます。ユーザーは次のブロックがマイニングされる前にローンと利息を返済する必要があり、マイニングにかかる時間はわずか数秒です。ユーザーがローンを返済しない場合、取引は終了せず、借りた資金はユーザーから取り上げられます。

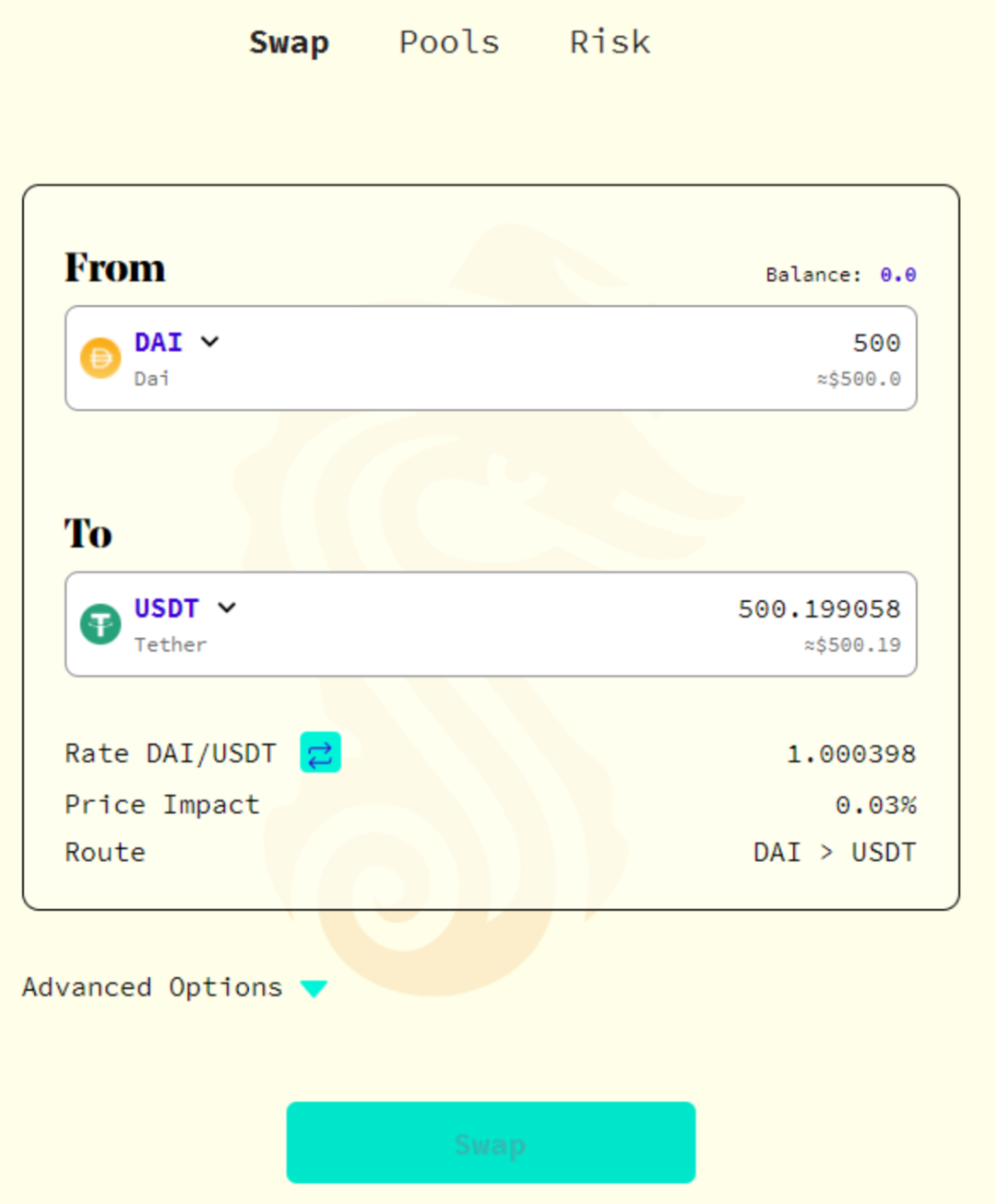

フラッシュ ローンの主な用途の 1 つは裁定取引です。つまり、異なるプラットフォーム上の資産の価格差から利益を得ます。たとえば、イーサリアムの料金は取引所 A では 2,000 ドル、取引所 B では 2,100 ドルです。ユーザーは 2,000 ドル相当のフラッシュ ローンを取得し、取引所 A で ETH を購入し、取引所 B で売却すると、ユーザーの利益は 100 ドルからガス料金とローン手数料を差し引いたものになります。

フラッシュローンの無制限の性質は、悪用への道を開きます。フラッシュ ローン攻撃の一般的なスキームは次のとおりです。

攻撃者は、100,000 ドル相当の 200 トークン A (トークン A 1 つあたり 500 ドル) を借ります。

次に、彼は A/B 流動性プールのトークン B を積極的に購入します。これにより、トークン B の価格が上昇しますが、トークン A は下落し、現在は 100 ドルの価値しかありません。

トークン B が急騰すると、攻撃者はそれを 100 ドルでトークン A に売り戻します。現在では、最初の 200 トークンと比較して、1000 トークン A (5 倍の価格下落後) を購入できるようになりました。

ただし、攻撃者はこのスマート コントラクトでトークン A の価格を引き下げるだけです。フラッシュ ローンの貸し手は依然としてトークン A を 500 ドルで購入します。したがって、攻撃者は 200 トークン A でローンを返済し、残りの 800 を受け取ります。

ご覧のとおり、フラッシュ ローンは、実際のハッキングを行わずに分散型取引所の本質を活用しています。彼らは単にトークン A を廃棄し、プールの流動性のかなりの部分を取り除き、基本的に流動性プロバイダーの資金を盗みます。

2021 年の主な DeFi 攻撃

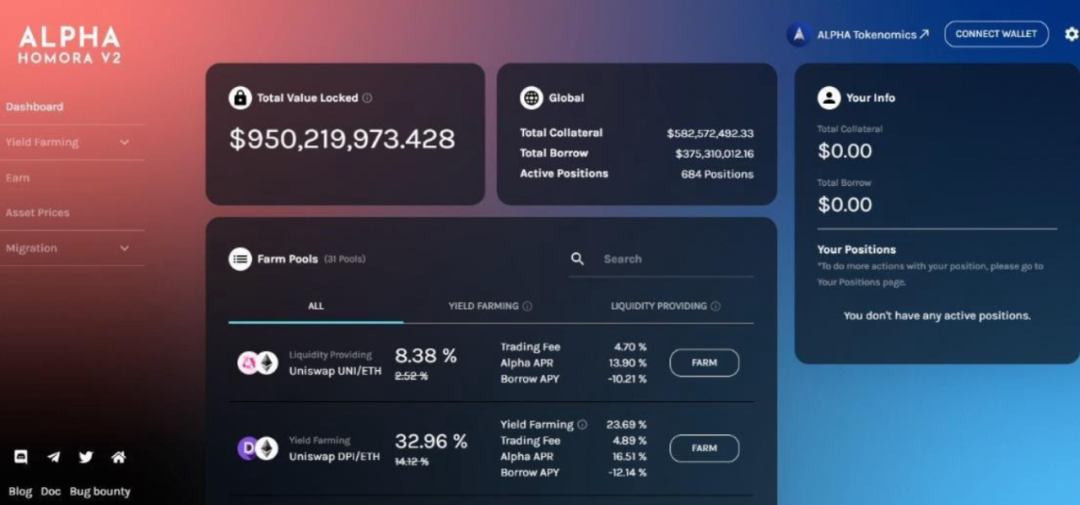

1. Meerkat Finance ハッカー これは典型的な手口ですが、非常に皮肉なやり方です。 Meerkat Finance は、プールされた資金を所有者が使用することさえできない流動性マイニング プロトコルです。攻撃の直前(プロジェクト開始から 1 日後!)、彼らはプロトコルをアップグレードしてアクセスを獲得し、Meerkat Finance のソーシャル メディア アカウントと Web サイトをすべて削除し、1,300 万ドル相当のステーブルコインと 1,700 万ドル相当の 73,000 BNB を奪い去りました。 2. Alpha Homora フラッシュ ローン攻撃

賭け金は高まっています!今年2月のAlpha Homora攻撃では、3,700万ドルが盗まれた。 2020 年 10 月に開始された融資プラットフォームは、最近バージョン V2 にアップグレードされました。 Alpha Homora V2 プールでは、攻撃者は数百万枚のステーブルコインを貸し借りして、その価値をつり上げ、攻撃者に巨額の利益をもたらしました。

3. EasyFi秘密キーが盗まれる

4月には、Polygonベースの融資プロトコルEasyFiがDeFi史上最悪のハッキング被害に遭った。あるハッキングでは、ネットワーク管理者の秘密キーが盗まれ、攻撃者が会社の資金にアクセスできるようになりました。 7,500万ドル相当の300万個のEASYトークンが盗まれた。さらに、EasyFi の保管庫から 600 万ドル相当のステーブルコインが盗まれました。

4. サドルファイナンスの裁定取引の悪用

特に今回は、別のフラッシュローン攻撃があります。ラップ資産とステーブルコインを取引するためのカーブに似たプロトコルであるサドル・ファイナンスは、開始翌日の2021年1月21日にハッキングされた。一連の裁定取引攻撃により、攻撃者はわずか 6 分間で 8 ビットコイン近くの流動性を獲得することに成功しました。これはプールのスマート コントラクトのバグが原因である可能性があります。攻撃者がステーブルコインの価格を非常に高騰させたため、0.09 BTC 相当の 1 つのトークンが 3.2 BTC 相当の別のトークンと交換されました。

脆弱なプロトコルの選択を避けるにはどうすればよいでしょうか?

「フラッシュローン」は常に予期せぬ形で起こり、人々は「カーペットを引く」可能性を事前に予見できるとは限りません。ただし、これらの推奨事項に従うことで、ユーザーは不審な兆候にさらに注意を払うことができ、金銭的損失を回避できる可能性があります。注意してください:

チームとその評判。創設者と開発者は誰ですか?チームは公開されていますか?これまでに信頼できる暗号プロジェクトに関与したことがありますか?そうでない場合、それは必ずしも悪いことではありませんが、懸念の原因となるはずです。

金庫にアクセスします。このチームは存在しますか?どの程度ですか?創業者の所有権が高すぎる場合、それは危険信号ではありません。

企業資金への複数署名アクセス。これは、開発者がライブラリへのマルチ署名アクセスを有効にしていて、チーム外の誰かが署名の一部を所有している場合に、「カーペットを引っ張る」ことを防ぐのに役立つ可能性があります。

長寿命とその機動性。開発者が資金を 1 年程度ロックしておけば、ユーザーは少なくともその期間が終了するまでチームが離脱することはないと安心できます。

DeFiを攻撃から守るためにはどのような対策が講じられているのでしょうか?

DeFiが成熟するにつれて、プールにはかなりの量の流動性が存在し、プール内の大量の流動性はフラッシュローン攻撃のリスクを軽減する主要な要因となる可能性があります。

フラッシュローンの上限は攻撃を許可しません。

スマート コントラクトのセキュリティ監査により、脆弱なコントラクトや設定が間違っているコントラクトが存在する余地が生まれます。

より良い規制は、脆弱なプロトコルを意図的にリリースすることを避けるのに役立ちます。

要約する

要約する

DeFi は、パーミッションレスかつトラストレスなツールを使用して金融に革命をもたらし、短期間で巨額の収入をもたらしました。ただし、その多数の脆弱性は、攻撃者や悪意のある開発者によって悪用されることがよくあります。すべての攻撃にはセキュリティを向上させるためのプロトコルが必要であり、これが DeFi ハッキングが業界の成長に役立つ方法です。

Source:https://medium.com/the-capital/defi-attacks-and-ways-to-avoid-them-4b827ef456be