序文

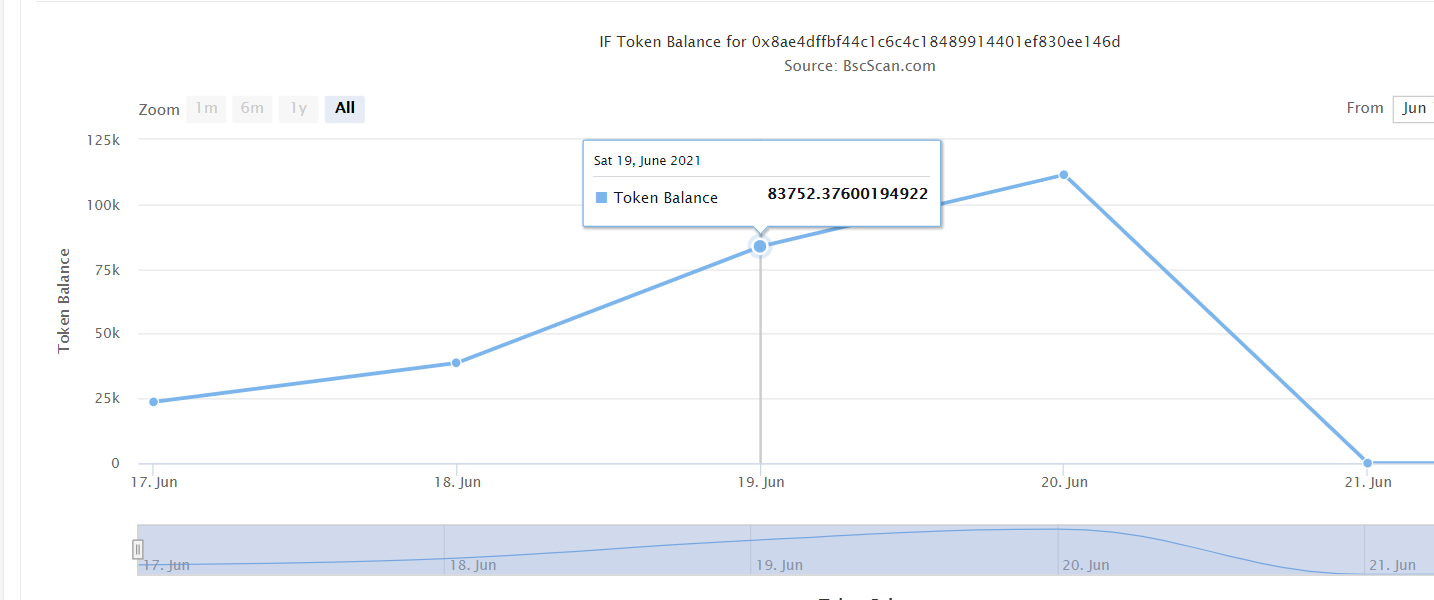

6月20日、BSCチェーンのDeFiプロジェクトであるImpossible Financeが突然フラッシュローンの攻撃を受け、当初は満足のいくラリーだったIFトークンはそれ以来回復することなく、その価値は下落の一途をたどっています。 Chuangyu Blockchain Security Lab がこの事件を初めて追跡し、分析したことを知りました。

イベント分析

イベント分析

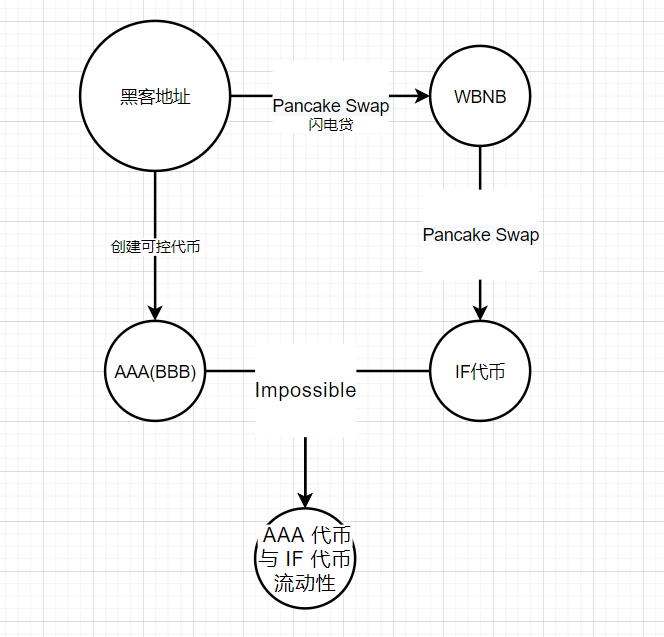

フェーズ 1: 準備フェーズ

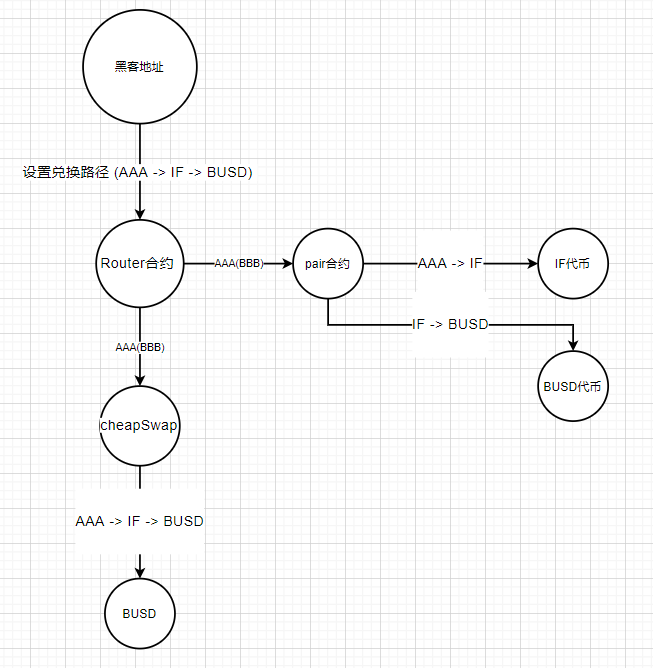

画像の説明図 1: ハッカーの準備段階のフローチャートから

ハッカーの準備フェーズのフローチャート

では、ハッカーの最終目標は AAA トークンと IF トークンの流動性を生み出すことであることがわかります。

この目的を達成するために、彼の具体的な操作は次のとおりです。

ステップ 1: IF トークンを取得する (Flash Loan を使用して PancakeSwap から WBNB トークンを取得し、IF トークンと交換します)

ステップ 3: Impossible に AAA トークンと IF トークンの流動性を追加

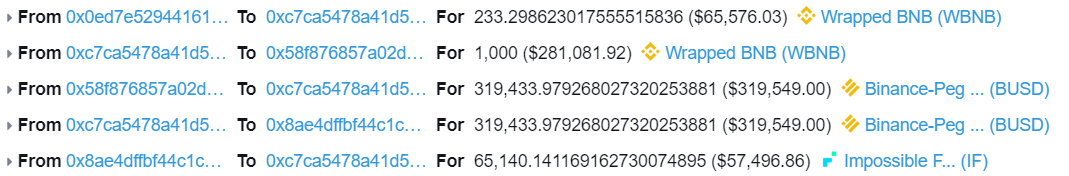

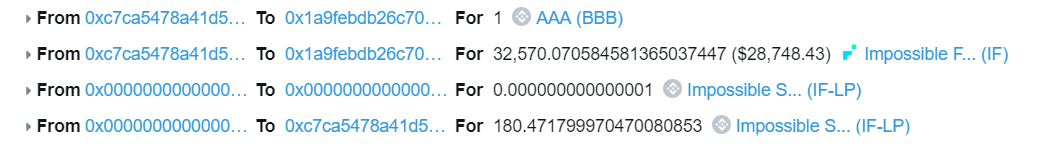

フェーズ 2: 攻撃フェーズ

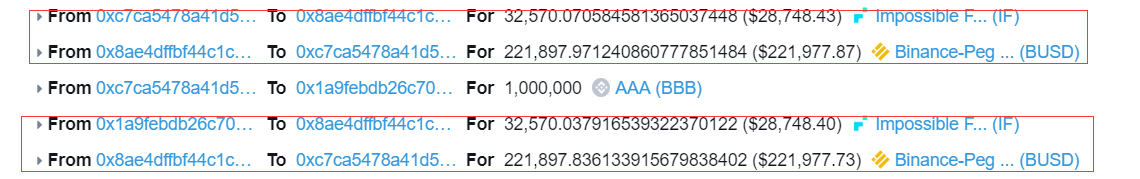

画像の説明図 2: ハッキング段階のフローチャートから

ハッキング段階のフローチャート

では、ハッカーの最終目標は BUSD トークンを取得することであることがわかります。彼の具体的な操作は次のとおりです。

ステップ 3: 収益性の高い BUSD トークンを交換し、次の攻撃に備えて IF トークンを交換します。

攻撃原理の分析

副題

攻撃原理の分析

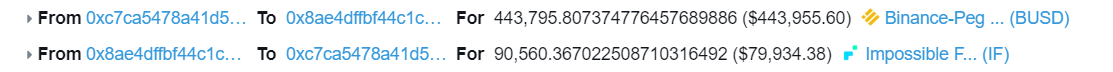

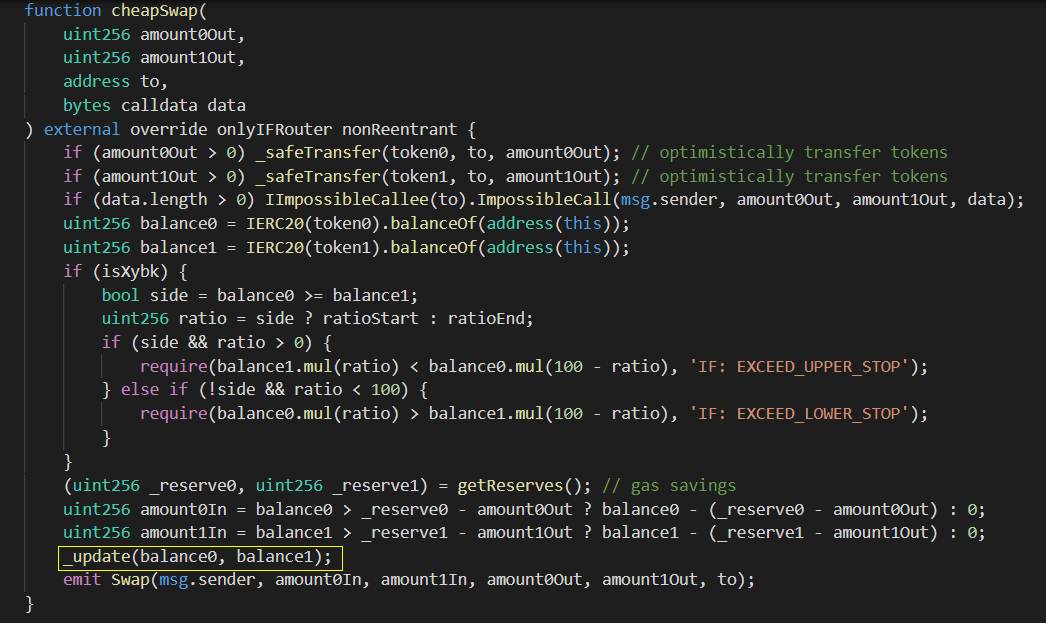

なぜハッカーは同じ交換プロセスで 2 つの交換操作を実行するのでしょうか?

cheapSwap 関数は K 値の変化をチェックせず、値の変化を直接更新します。そのため、ハッカーは複数の交換操作を通じて追加の BUSD トークンを入手しました。

要約する

副題

要約する