JulSwap フラッシュ ローン攻撃の分析とインシデントのフォローアップ

创宇区块链安全实验室

2021-05-31 03:37

本文约903字,阅读全文需要约4分钟

5 月 28 日、BSC チェーンの DEX プロトコルおよび自動流動性プロトコルである JulSwap がフラッシュ ローンによって攻撃されました。

副題

2021 年 5 月 28 日、BSC チェーンの DEX プロトコルおよび自動流動性プロトコルである JulSwap がフラッシュ ローンによって攻撃されたと報告されました。Chuangyu ブロックチェーン セキュリティ ラボを知る副題

イベント分析

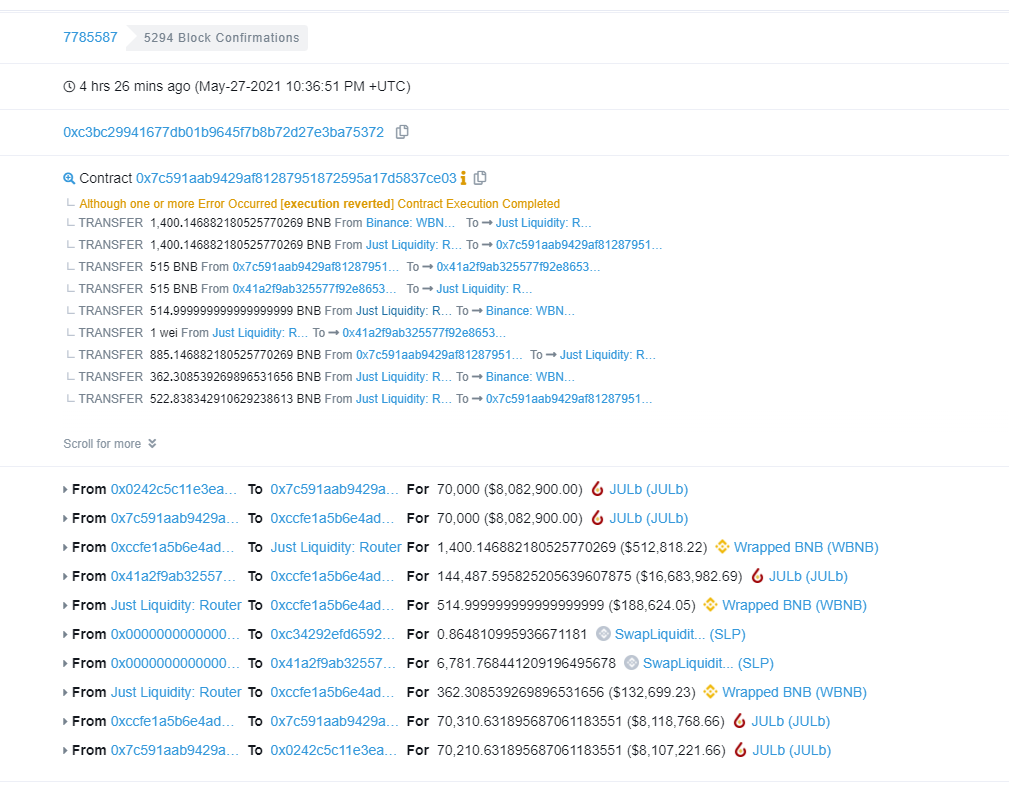

攻撃者のトランザクション:

1. トランザクション記録から、攻撃者はフラッシュ ローンを通じて 70,000 JULB トークンを借り、JULB-WBNB トランザクション ペアを呼び出して交換して 1,400 BNB を取得したことがわかります。この時点で、攻撃契約。

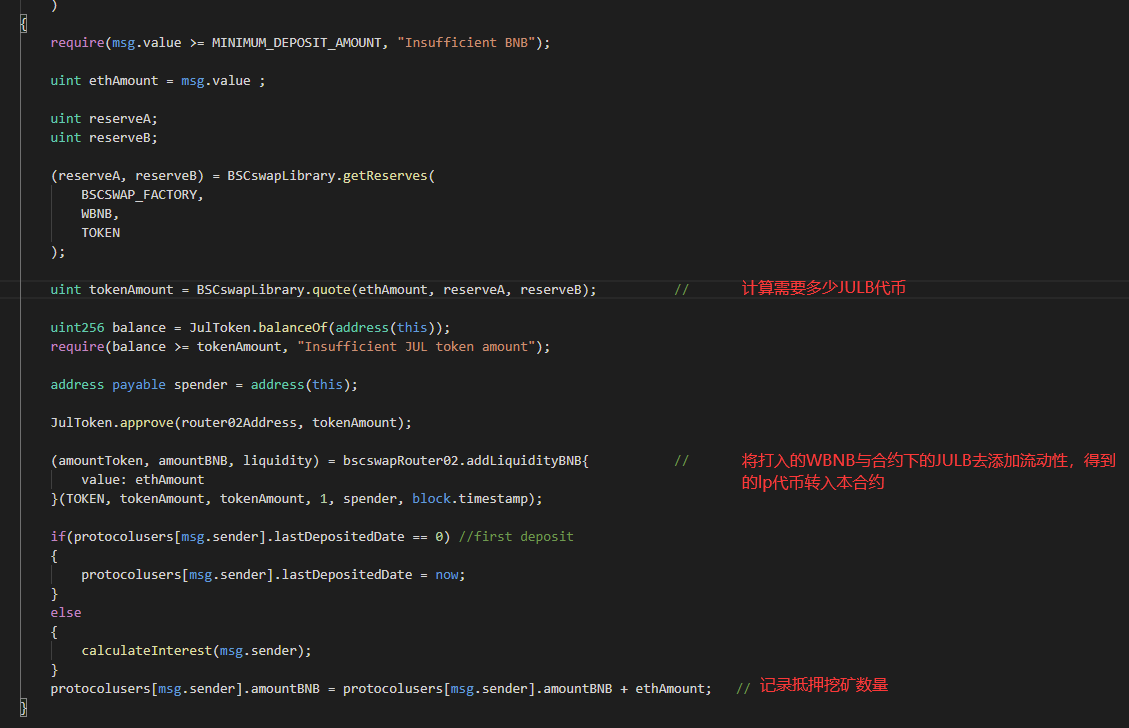

2. 次に、攻撃コントラクトは、住宅ローン マイニングのために JulProtocolV2 コントラクト (0x41a2F9AB325577f92e8653853c12823b35fb35c4) の addBNB 関数を呼び出します。この関数の機能は、WBNB を転送することにより、流動性マイニングを追加するために必要な JULB トークンの数をコントラクトが計算し、モーゲージ マイニングに転送された WBNB の量を記録するというもので、関数コードは次のとおりです。

副題

イベントの続報

推荐文章