編集者注: この記事は以下から引用しました編集者注: この記事は以下から引用しましたテンセントセキュリティ共同実験室

(ID: txaqlhsys)、著者: Tencent Security Joint Laboratory、許可を得て転載。

2018年上半期には、ブロックチェーン、投資と融資の起業家精神、テクノロジーとアプリケーションの探索に関するあらゆる種類の業界情報が爆発的に増加し、起業家精神と資本の共通の追求となった。しかし、ブロックチェーン技術の継続的な発展に伴い、ブロックチェーン分野自体のセキュリティ問題が徐々に顕在化し、関連する問題も発生し続けています。

ブロックチェーンのセキュリティ事件は頻繁に発生しており、1億元を超える事件も珍しくない。

盗難、ランサムウェア、マイニング トロイの木馬は、デジタル暗号通貨に対する 3 つの主要なセキュリティ脅威に発展しました。

ブロックチェーンのセキュリティインシデントによる世界中の損失額は依然として増加傾向にあります...

8月2日、Tencent SecurityとZhichuangは、Zhichuang、Tencent Security Joint Laboratory、Tencent Cloud、Tencent Computer Managerなどが提供するビッグデータを組み合わせた「2018年上半期ブロックチェーンセキュリティレポート」を発表し、その秘密を明らかにした。ブロックチェーン:セキュリティ問題の 3 つの根本原因を考察し、ブロックチェーンのセキュリティ リスクを防御し、ネットワーク セキュリティ エコロジーを確立する方法に関するアイデアを提案します。

ブロックチェーンセキュリティの 3 つの根本原因

ブロックチェーンベースの暗号化デジタル通貨によって引き起こされるセキュリティ問題は、ブロックチェーン独自のメカニズムのセキュリティ、生態学的セキュリティ、ユーザーのセキュリティという 3 つの側面から生じます。

理論上の51%攻撃が現実となり、スマートコントラクトのセキュリティインシデント、トランザクション展性攻撃、スパムトランザクション攻撃などがますます深刻化しており、取引所、マイニングプール、Webサイトは盗難やマイニングなどの日常的なセキュリティリスクに直面しています。 ; 個人の管理アカウントやウォレットが盗難に遭ったなど、早急に解決する必要があります。

「注目の」ブロックチェーンデジタル通貨の背後にある 3 つのサイバーセキュリティの脅威

①デジタル通貨強奪事件が多発、インフラがランサムウェア攻撃の主要ターゲットに

ランサムウェア ウイルスは、2018 年上半期にインターネットに被害を与えた最も深刻なウイルスの 1 つであり、被害者のコンピュータ システムを暗号化し、被害者に指定されたあらゆる業界の特定のビットコイン ウォレットに送金するよう要求します。

②マイニング型トロイの木馬は「突然出現」し、通貨圏の価値の「風見鶏」となる

マイニング ウイルスの管理者は、採掘したデジタル仮想通貨を直接販売して利益を得ることができるため、マイニング ウイルスの影響力は前例のないほど大きく、2018 年に最も広く蔓延したネットワーク ウイルスとなり、マイニングの人気は価格に直接比例することがよくあります。通貨の。

注目に値するのは、ビットコインなどの従来のマイニング方法では、ハッカーが使用するのが難しいグラフィックス カードの GPU マイニングが一般的に使用されており、CryptoNight アルゴリズムを使用する Monero などの新しい通貨の出現以来、恐喝のために暗号化されるシナリオが増えています。 , マイニング方法が変わり、GPUマイニングに依存しなくなり、CPUマイニングが可能になったため、ハッカーは個人のPCやクラウドホストに侵入した後、直接利益を得るためにマイニングのためにマシンのCPUリソースを消費することを選択するようになります。

Tencent Security Cloud Ding Lab の統計によると、Eternal Blue などの一般的なセキュリティ脆弱性を持つマシンが侵入の主なターゲットになっており、ハッカーは通常、共通のセキュリティ問題をバッチでスキャンし、侵入してマイニング プログラムを埋め込むことで悪意のあるマイニングを行っています。一部の伝統的な企業、政府機関、その他の業界では、マシンが侵入されマイニングされる現象が特に顕著であり、その主な理由は、これらの業界のクラウド ホストの一部の保守担当者のセキュリティ意識の欠如により、セキュリティ上の問題を抱えたこれらのクラウド ホストは、クラウド マイニングなどの悪意のある行為の温床にもなります。

③デジタル強盗が「リスクを冒して」取引所を攻撃、半年で約7億ドルの利益を上げる

盗難は、暗号通貨保有者に多大な損失をもたらす可能性もあります。現在、デジタル暗号通貨の盗難には、取引所への侵入、個人ユーザーへの侵入、「二重支払い攻撃」、脆弱性攻撃の 4 つのタイプが一般的です。攻撃の費用は約 7 億ドルです。 2018年上半期だけでも。

目次https://slab.qq.com/news/authority/1754.html

目次

前文

前文

1. ブロックチェーンのセキュリティインシデントが多発し、1億件以上の事件も珍しくない

1. デジタル暗号通貨は6,000億米ドルの市場価値を支えています

2. ブロックチェーンセキュリティインシデントの発生率は年々増加しており、事件件数も増加している

2. ブロックチェーンのセキュリティ脅威の分類

1. ブロックチェーンデジタル暗号通貨の3大セキュリティ問題を引き起こす

2. ブロックチェーンデジタル暗号通貨セキュリティインシデントの詳細解説

2.1 ビットコイン独自の仕組みによるセキュリティインシデント

2.2 ブロックチェーンエコシステムによって引き起こされるセキュリティインシデント

2.3 ブロックチェーンユーザーが直面するリスク

3. ブロックチェーンデジタル通貨の「人気」の背後にある 3 つの主要なネットワーク セキュリティ脅威

1. デジタル通貨恐喝事件が多発し、インフラがランサムウェア攻撃の主要ターゲットに

1.1 今年上半期のランサムウェア攻撃の特徴とランサムウェアの3大ファミリー

1.2 今年下半期のランサムウェアの拡散傾向

2. マイニングトロイの木馬は「突然出現」し、通貨圏の価値は「風見鶏」に

2.1 今年前半のマイニング トロイの木馬サンプルの分析と伝播の特徴

2.2 今年下半期のマイニング型トロイの木馬の拡散傾向

3. デジタル強盗は「リスクを冒して」取引所を攻撃し、半年で約7億ドルの利益を得る

3.1 デジタル仮想通貨取引プラットフォームが攻撃された

3.2 個人アカウントがハッキングされた

3.3 「二重支出攻撃」

4. セキュリティに関する推奨事項

前文

前文

2018 年はブロックチェーンにとって重要な年として認識されています。ブロックチェーンに関連した議論は、中関村の起業家のコーヒーだけでなく、街頭、地下鉄、バス、Weibo、WeChat など、ほぼあらゆる場所で行われています。しかし、ブロックチェーン技術の継続的な発展に伴い、ブロックチェーン分野におけるセキュリティ問題が徐々に顕在化し、ブロックチェーンに関連した詐欺やねずみ講などの社会保障問題もますます顕著になってきました。

ブロックチェーンの経済的価値が増大し続けるにつれ、犯罪者はより機密性の高いデータを入手するために、「窃盗」、「脅迫」、「マイニング」などのさまざまな攻撃手法を使用するよう促されており、ブロックチェーンのセキュリティ状況はより複雑になっています。ネットワークセキュリティ企業カーボンブラックの調査データによると、2018年上半期には約11億ドル相当のデジタル仮想通貨が盗まれ、世界中でブロックチェーンセキュリティインシデントによる損失額は依然として増加している。

ブロックチェーン業界の健全な発展を護衛するため、6月21日の「中国ブロックチェーンセキュリティサミットフォーラム」において、中国技術市場協会、テンセントセキュリティ、知創裕、中国ブロックチェーン応用研究センターなどの政府指導機関、ネットワークセキュリティ以上企業、ブロックチェーン関連団体、メディアなど20の機関・団体が共同で「中国ブロックチェーン・セキュリティー・アライアンス」を立ち上げ、偽装ねずみ講や詐欺、その他の資金集め活動の名目で活動している。

ブロックチェーンのセキュリティはますます注目を集めており、テンセントセキュリティ共同研究室では、多くのユーザーが特に懸念している「エア通貨」に加え、ブロックチェーンを巡るセキュリティリスクにも焦点を当てており、どうすれば大きな損失を回避できるのか、リスクへの直面。これに基づいて、Tencent Security Joint LaboratoryとZhichuangyuは、2018年上半期のブロックチェーンを取り巻く典型的なセキュリティインシデントを整理し、ユーザーがブロックチェーンの「地雷原」を可能な限り回避できるようにすることを期待して防御策を提供しました。

1. ブロックチェーンのセキュリティインシデントが多発し、1億件以上の事件も珍しくない

1. デジタル暗号通貨は6,000億米ドルの市場価値を支えています

デジタル暗号化通貨は、特定の数学的アルゴリズムに従って計算された記号の列です。信者は、この一連の記号が特定の値を表し、通貨のように使用できると信じています。コンピュータ内にのみ存在するため、人々はそれを「デジタル暗号通貨」と呼ぶことがよくあります。

政府が発行し、政府の信用によって保証された媒体とは異なり、商品流通や為替法定通貨の媒体として利用されます。デジタル暗号通貨は、特定の人物や組織が発行し、特定のアルゴリズムで記号列を見つけ出し、それを「○○通貨」と宣言します。世界初のデジタル暗号通貨は日本人のサトシ・ナカモトによって発見され、彼はそれをビットコインと名付けました。ビットコインが闇市場取引のためのハードカレンシーの地位を確立することに成功した後、デジタル暗号通貨の発行の熱狂を引き起こしました。これまでに、世界で 1,600 以上のデジタル暗号通貨が登場しました。これは、地球上の国の総数の 8 倍以上です。

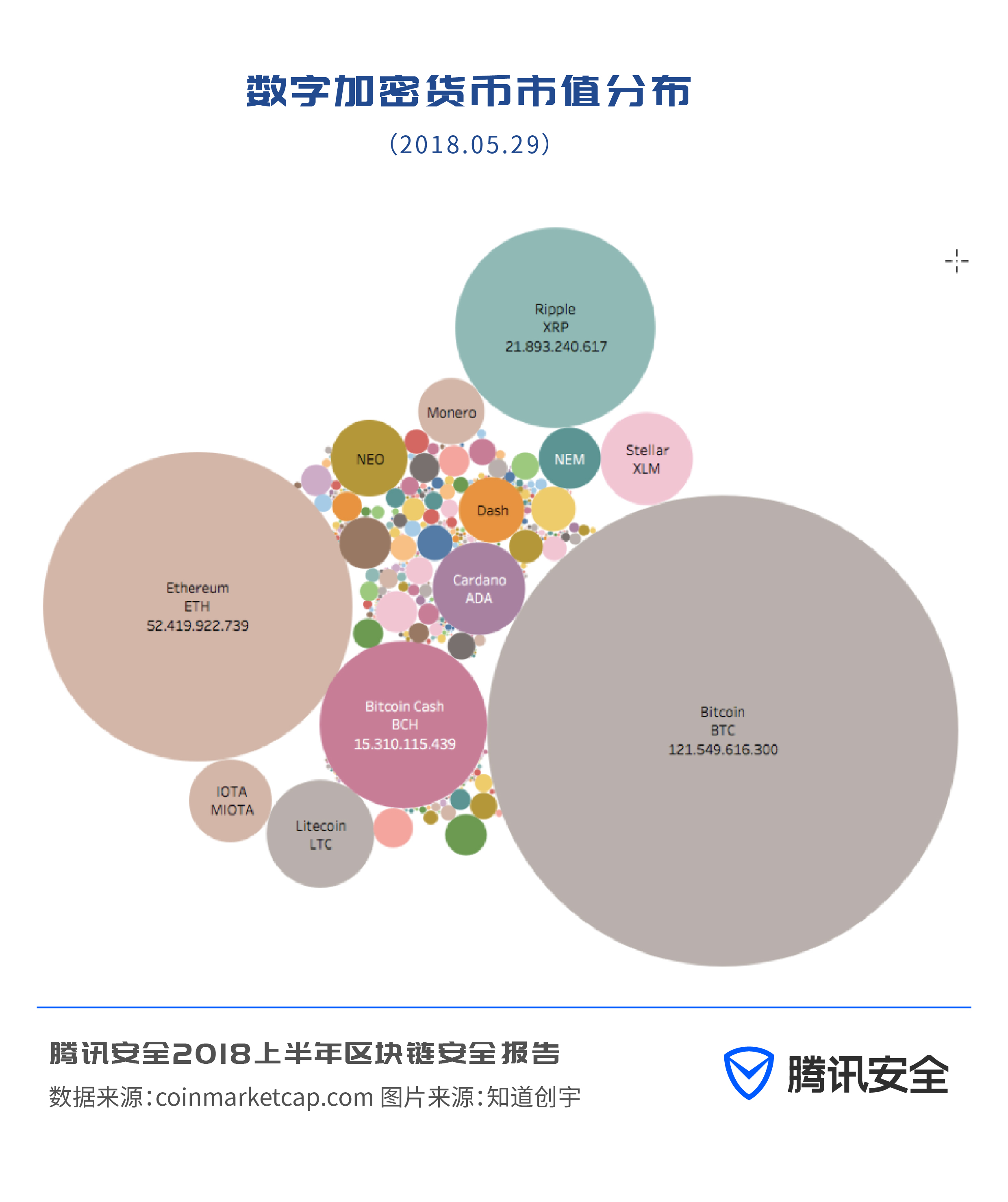

1,600種類以上あるデジタル仮想通貨の中には、無価値とされているエアコインも数多く存在します。しかし、これら 1,600 を超えるデジタル仮想通貨は、ピーク時には 6,000 億米ドルの市場価値を支えていました。上位 10 の暗号化デジタル通貨は市場全体の 90% を占め、そのうちビットコインとイーサリアムはそれぞれ市場価値全体の 46.66% と 20.12% を占めます。

ICOについて

上場企業が株式を発行する場合には証券取引所にIPO申請を行う必要があり、仮想通貨を上場して発行する場合には電子仮想通貨取引所にICOを申請することになります。 ICO機関は、IPO機関とは異なり、各国の政府機関が法律に基づいて設立するものではなく、強固な資金力と政治力によって保証されており、自由市場と同様に国民が自発的に結成した組織や連合体です。一部の ICO 機関の実際のパフォーマンスは、実際には国境を越えた詐欺組織に近いものがあります。エアコインは世界中で飛び交っており、各地にある ICO 機関が多大な貢献をしています。

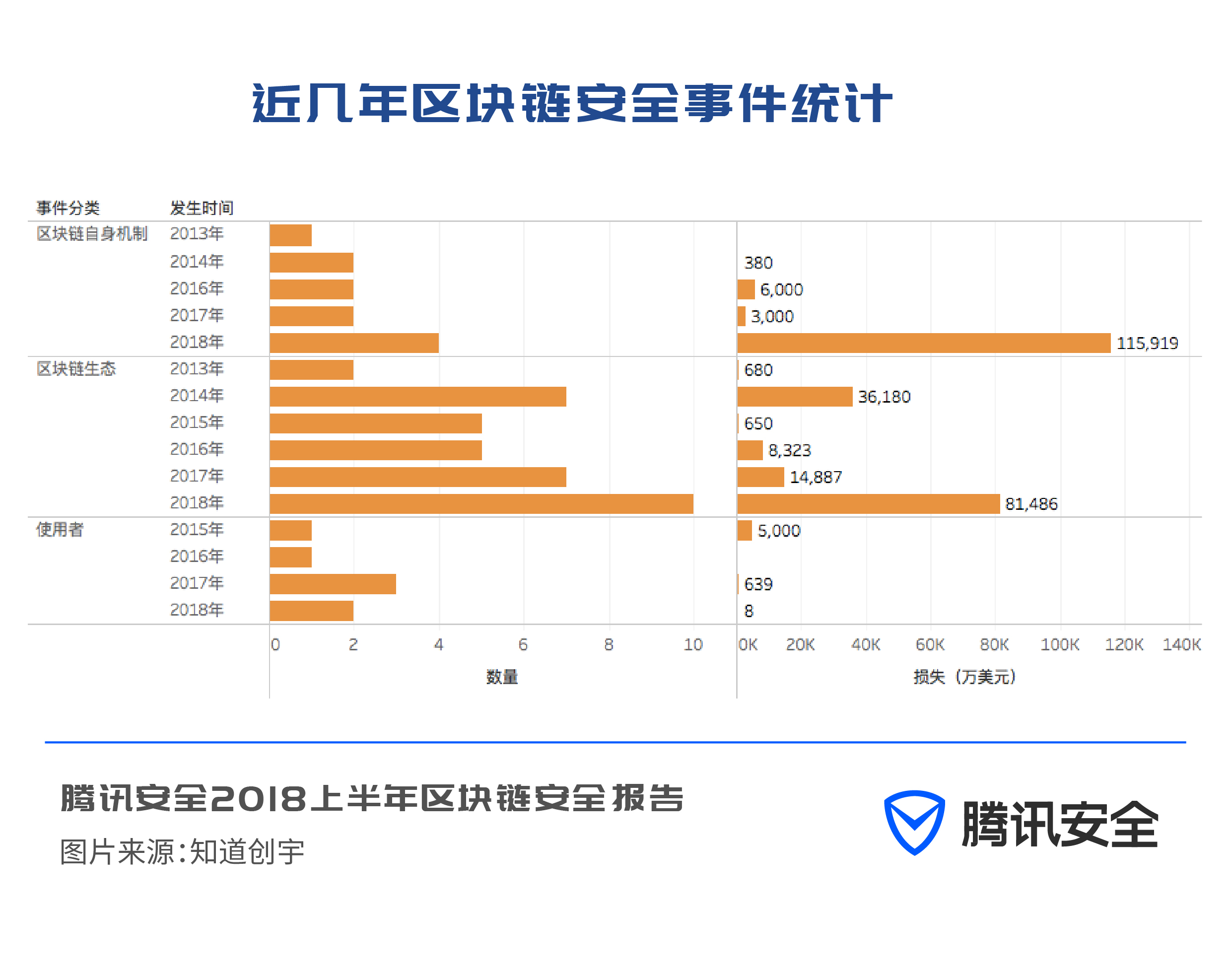

2. ブロックチェーンセキュリティインシデントの発生率は年々増加しており、事件件数も増加している

暗号化されたデジタル通貨が誕生すると、セキュリティが注目されるようになりましたが、残念なことに、さまざまな重大なセキュリティインシデントが次々と発生しました。たとえば、次のような驚くべきケースを考えてみましょう。

2013年11月、オーストラリア放送協会は、地元の18歳の若者が、自分が運営していたビットコイン銀行が盗まれて4100ビットコインを失ったと主張したと報じた。

2014 年 3 月、米国のデジタル通貨取引所 Poloniex が盗難に遭い、ビットコインの 12.3% が失われました。

2014年マウントゴックスコイン盗難事件 - 85万枚、120億米ドル相当。

2015 年 1 月、Bitstamp 取引所での金銭盗難事件 - 19,000 ビットコイン、当時 510 万米ドル相当。

2015年2月、ハッカーはBiterを使用してコールドウォレットからホットウォレットを満たし、Biter取引プラットフォームのコールドウォレット内のすべてのビットコイン、合計7170ビットコイン、1億米ドル相当を盗みました。

2016 年 1 月 1 日、1 億 9,000 万ドル相当の 13,000 ビットコインが Cryptsy 取引プラットフォームから盗まれました。

2016 年 8 月 1 日、世界的に有名なビットコイン取引プラットフォーム Bitfinex がコインを盗みました。約 12 万枚、18 億ドル相当です。

2017 年 3 月 1 日、韓国のビットコイン取引所である Yapizon から 3,831 ビットコインが盗まれました。これはプラットフォームの総資産の 37% (5,700 万ドル相当) に相当します。

2017 年 6 月 1 日、韓国のデジタル資産取引プラットフォーム Bithumb がハッキングされ、被害を受けたアカウントは数十億ウォンを失いました。

2017年7月1日、コインを盗んだBTC-e交換事件 - 66,000枚、9億9,000万米ドル相当。

2017 年 11 月 22 日、テザーはハッキングを受け、3,100 万ドル相当のビットコインが盗まれたと発表しました。

2017 年 11 月 23 日、Bitfinex での実行で 30,000 ビットコインが即座に引き出しられました。

米国の金融ウェブサイトCNBCによると、ネットワークセキュリティ会社カーボンブラックの調査データによると、2018年上半期に約11億ドル相当のデジタル暗号通貨が盗まれた。

2. ブロックチェーンのセキュリティ脅威の分類

1. ブロックチェーンデジタル暗号通貨の3大セキュリティ問題を引き起こす

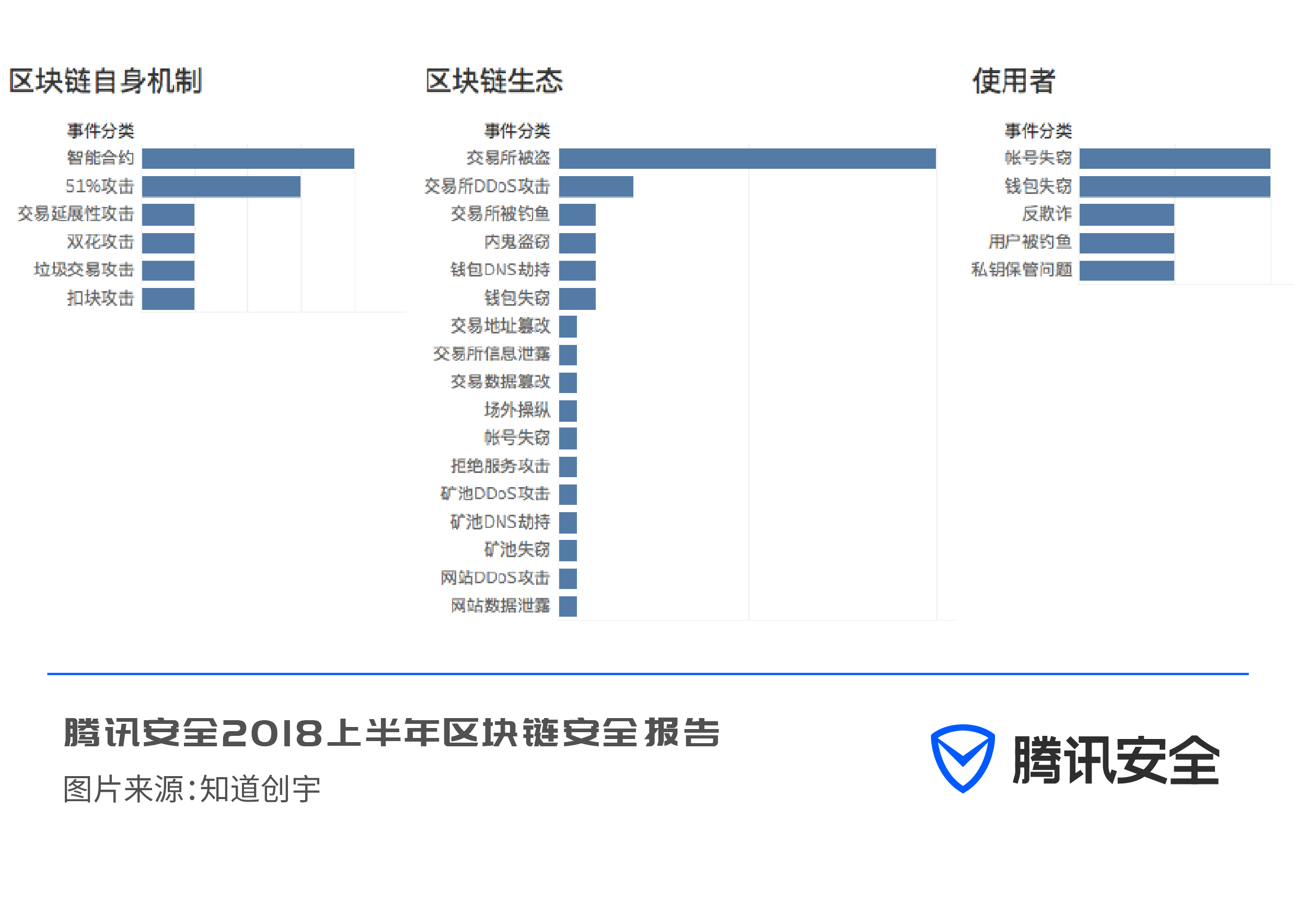

デジタル暗号通貨に関連するセキュリティインシデントはなぜこれほど深刻な影響を与えるのでしょうか?セキュリティリスクの理由はどこにあるのでしょうか? Tencent の共同セキュリティ研究所と Zhichuangyu Company は、ブロックチェーンベースの暗号化デジタル通貨によって引き起こされるセキュリティ問題は、ブロックチェーン独自のメカニズムのセキュリティ、生態学的セキュリティ、ユーザーのセキュリティという 3 つの側面から発生すると考えています。

上記 3 つの理由により生じた経済的損失は、それぞれ 12 億 5,000 万ドル、14 億 2,000 万ドル、5,600 万ドルでした。

一般的な傾向として、デジタル仮想通貨の参加者の増加に伴い、さまざまな理由によるセキュリティインシデントも大幅に増加しています。

観察するセグメント:

ブロックチェーン独自の仕組みのセキュリティ問題

——— スマートコントラクトの問題点

——理論上の51%攻撃が現実になった

ブロックチェーンの生態学的セキュリティの問題

— 交換品が盗まれた(前述の通り衝撃的)

——取引所、マイニングプール、WebサイトはDDoSだった

——ウォレットやマイニングプールはDNSハイジャックのリスクに直面(デジタル仮想通貨取引のウォレットアドレスを乗っ取るウイルスが後を絶たない)

——取引所のフィッシング、インサイダー、財布の盗難、さまざまな情報の漏洩、アカウントの盗難など。

ユーザーの安全上の問題

——個人管理のアカウントや財布が盗まれた

——騙されたり、フィッシングされたり、秘密鍵が不適切に管理されたり、ウイルスやトロイの木馬に遭遇したり。

2. ブロックチェーンデジタル暗号通貨セキュリティインシデントの詳細解説

2.1 ビットコイン独自の仕組みによるセキュリティインシデント

2018年5月、ビットコインゴールド(BTG)は51%の二重支払い攻撃を受け、1,860万ドルを失いました。

2017 年 10 月、ビットコイン ネットワークはスパム トランザクション攻撃に遭遇し、ビットコイン ノードの 10% 以上がオフラインになりました。

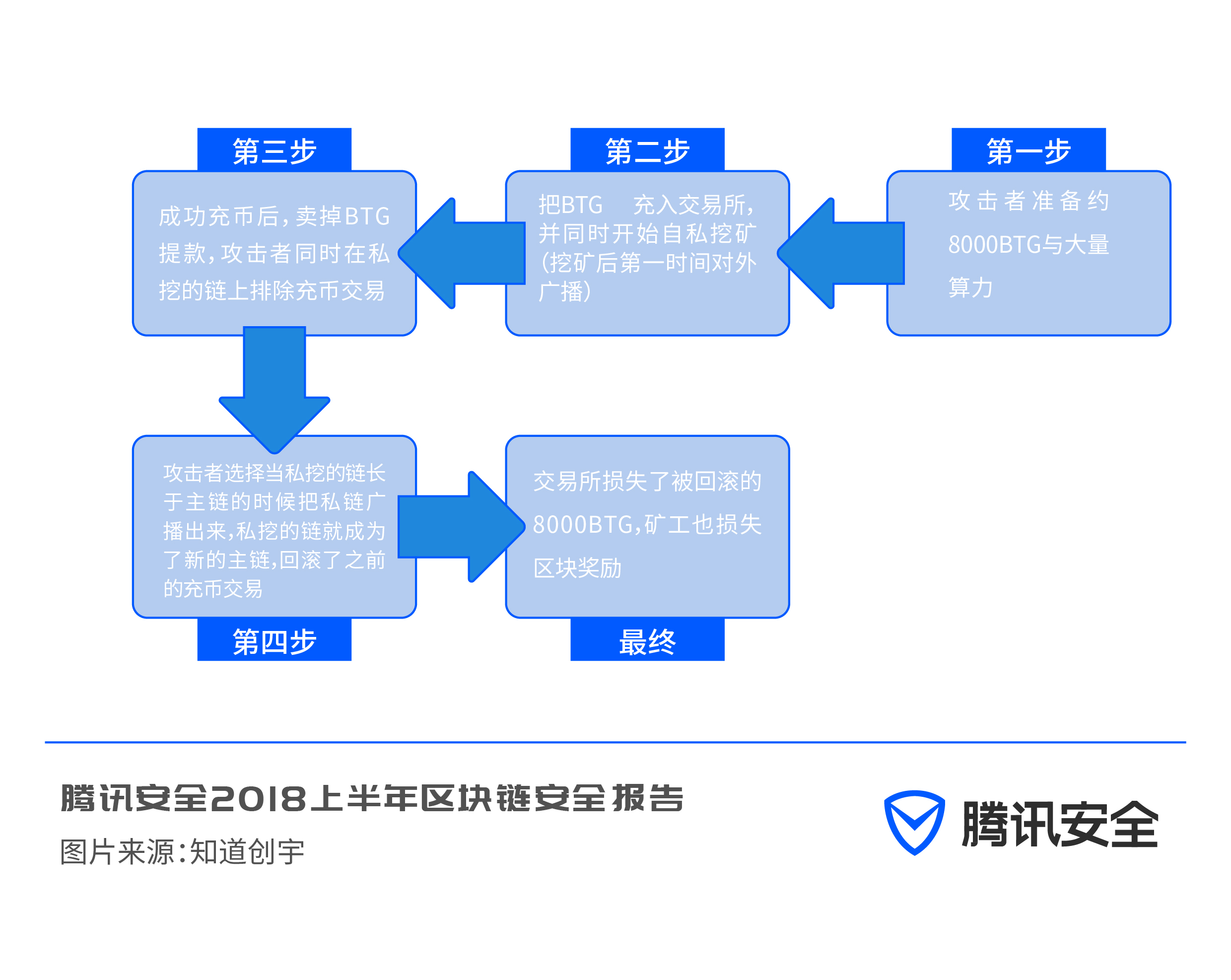

51% 二重支出攻撃が最も典型的で、いわゆる 51% 攻撃とは、誰かがネットワーク全体の計算能力の 51% 以上を習得した後、最初に次のような偽造トランザクションのより長いチェーンを完了できることを意味します。競争。ビットコインは最も長いチェーンのみを認識します。したがって、偽造されたトランザクションもすべてのノードによって認識され、偽のトランザクションが真実になります。「二重支払い」とは、文字通り、金額が 2 回費やされることを意味します。 BTG事件を例に挙げると、ハッカーは一時的にブロックチェーンを制御した後、取引所でのトランザクションの開始と取り消しを継続し、複数のウォレットアドレス間で一定量のBTGを転送し、どれだけの金額が費やされたかが判明しました。追加のビットコインを獲得します。

2.2 ブロックチェーンエコシステムによって引き起こされるセキュリティインシデント

例えば、DDoS攻撃を受けるなど取引所が直面するリスクは頻繁に発生します。ハッカーによって管理されている取引所アカウントもあり、攻撃者は取引市場と裁定取引を管理しています。

2018年3月、世界第2位の取引所として知られる「バイナンス」がハッキング被害に遭い、多数のユーザーがアカウントを盗まれたことが判明した。ハッカーは盗んだアカウントに保有していたビットコインをすべて売却し、VIA(ヴァーコイン)を高値で購入したため、ビットコインは急落し、VIAは110倍に高騰した。

2.3 ブロックチェーンユーザーが直面するリスク

デジタル仮想通貨ウォレットの場合、これらの取引ツールを理解し、完全に使いこなすには敷居が高く、ユーザーはコンピュータ、暗号化原理、ネットワークセキュリティについての高い理解が求められます。ただし、多くのデジタル仮想通貨取引参加者はこれらの機能を備えていないため、セキュリティ上の問題が非常に発生しやすくなります。

2017年7月1日、中原油田の住宅地から188.31ビットコインが盗まれた。数か月後、油田警察は上海で280万ドル相当の泥棒、ダイを逮捕した。

2017年10月、東莞市のimTokenユーザーは100以上のETH(イーサリアム通貨)が盗まれたことを発見し、最終的にデジタル暗号通貨を盗んだのは周囲の友人であることを確認した。

3. ブロックチェーンデジタル通貨の「人気」の背後にある 3 つの主要なネットワーク セキュリティ脅威

1. デジタル通貨恐喝事件が多発し、インフラがランサムウェア攻撃の主要ターゲットに

ランサムウェアは、2018 年上半期にインターネットに被害を与えた最も深刻なウイルスの 1 つです。被害者のコンピュータシステムを暗号化し、指定されたビットコインウォレットへの送金を要求するランサムウェアウイルスは、その被害範囲が日々拡大しており、国民経済や国民生活に関わる様々な産業に影響を及ぼしています。

1.1 今年上半期のランサムウェア攻撃の特徴と 3 つの主要なランサムウェア ファミリ

攻撃された業界の分布という観点から見ると、伝統的な業界、インターネット業界、教育業界、政府機関がランサムウェアの攻撃を最も受けた分野であり、次に医療業界が続きます。医療業界の特殊性により、ウイルス攻撃により事業が停止すると、悲惨な結果が生じます。

2018 年上半期にランサムウェアによって攻撃されたシステムの割合を観察すると、Windows Server バージョンのシステムが攻撃された割合が、通常の家庭やオフィスのシステムよりも大きいことがわかります。 Windows Server のバージョンの中で、ランサムウェア攻撃の最も大きな割合を占めるのは Windows Server 2008 です。この現象の主な理由は、一般にエンタープライズ サーバーのデータ価値が一般ユーザーのデータ価値よりもはるかに高いためです。この特徴が攻撃者による標的型攻撃の実行をさらに刺激します。サーバー システム デバイスに対する攻撃。

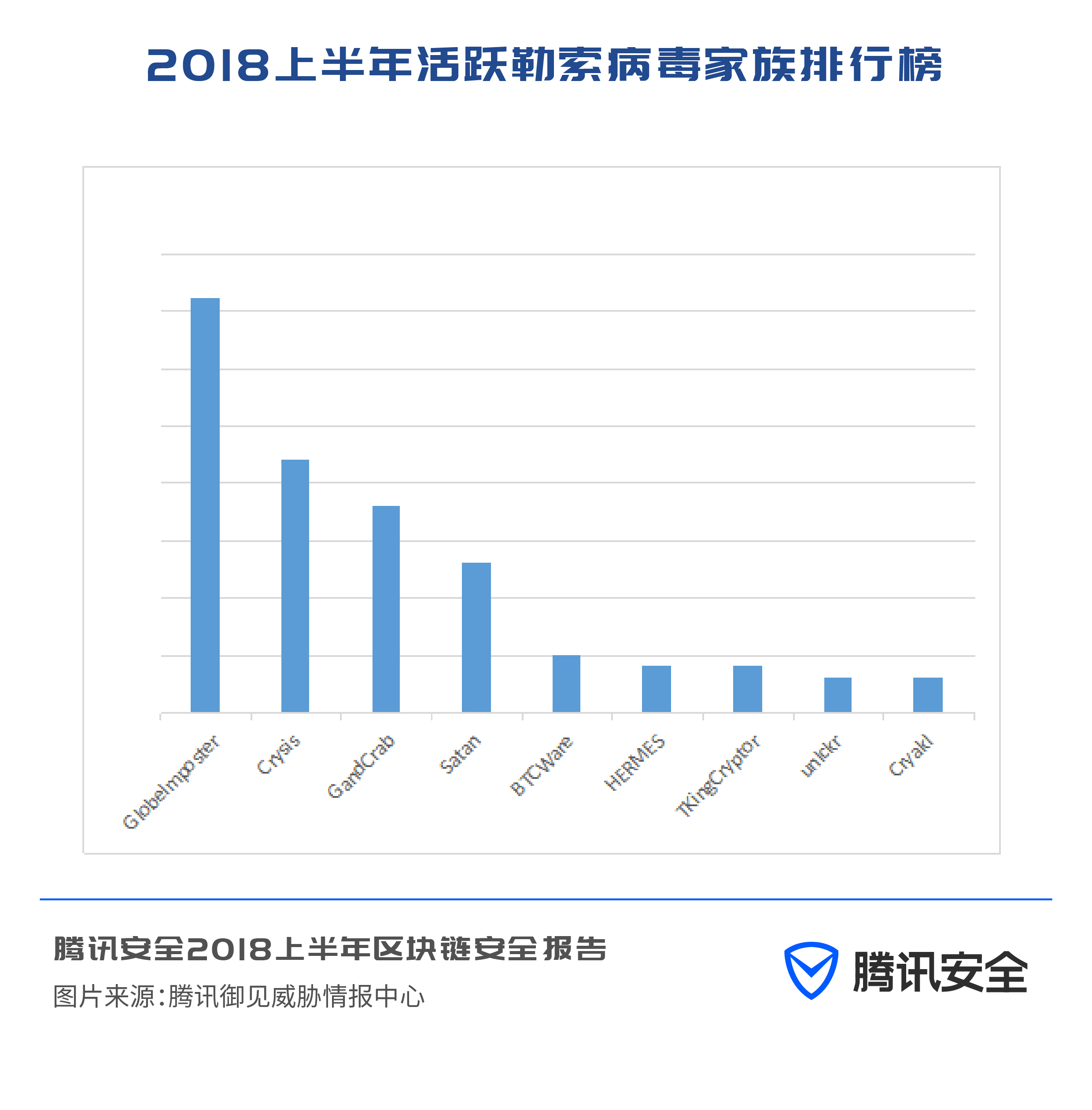

2018 年上半期、GlobeImposter、Crysis、GandCrab を筆頭とする 3 つの主要恐喝グループによって実行された攻撃が、サイバー恐喝事件の大部分を占めました。さらに、2018 年前半にサタンファミリーによって開始された攻撃も大幅に増加しており、他の既成ファミリーも程度の差はあれ依然として活動を続けています。

トップ 1: GlobeImposter ランサムウェア ファミリ

2018 年 2 月、春節直後、医療業界を含む多くの国内公的機関のサーバーが、GlobeImposter ファミリー ランサムウェア ウイルスの最新亜種によって攻撃され、ハッカーは企業の保護境界を突破した後、ランサムウェア ウイルスをリリースして実行しました。データベース ファイルは最終的にシステムを破壊し、通常の動作順序に影響を与えます。

このランサムウェアの亜種は、暗号化されたファイルの名前を .GOTHAM、.Techno、.DOC、.CHAK、.FREEMAN、.TRUE、.TECHNO などの拡張子に変更し、被害者に電子メールで支払い方法を通知して、より簡単かつ便利に利益を得られるようにします。 。

トップ 2: Crysis ランサムウェア ファミリ

Crysis ファミリの起源は 2016 年 3 月まで遡り、2017 年以降は Windows サーバーに対して継続的な攻撃を開始しました。 Crysis ランサムウェア ファミリの攻撃モードは、主にハッカーがリモート ログイン後にブラストを通じて手動でランサムウェアを拡散して実行するものです。

Crysis ランサムウェアは、2017 年 5 月にマスター キーが発表されてからしばらく姿を消しましたが、2018 年前半には新しい亜種が依然として比較的活発でした。 Crysis ファミリには多くの亜種もあり、より一般的な暗号化サフィックスは主に .arena、.arrow などで、追加のサフィックスには被害者 ID や脅迫者の電子メール アドレス (1.txt など) も含まれます。 id-EE5106A8.[ decrypthelp@qq.com].arrow。身代金の金額は、被害者がハッカー自身に連絡して知る必要があります。

トップ 3: GandCrab ランサムウェア ファミリ

GandCrab ランサムウェア ファミリは、2018 年のランサムウェア界の「新星」と言えます。Tencent Yujian Threat Intelligence Center が 1 月に Dash をターゲットとした最初のランサムウェア GrandCrab を捕捉して以来、わずか数か月の間に、GrandCrab は 4 回のメジャー バージョン変更を経験しました。

GandCrab ランサムウェアの最初のバージョンは、C&C が海外のセキュリティ会社と警察によって制御されていたため、主要テクノロジー メディアの見出しを飾りました。2 か月後、GandCrab V2 ランサムウェアが登場しました。ランサムウェアの作者はセキュリティ会社と警察に復讐しました。 V1版のC&CサーバーはV2版のC&Cサーバーと同様に警備会社や警察関連のキャラクターをそのまま使用しているため、再びテクノロジーニュースページに登場しました。

2 か月後、GandCrab V3 バージョンでは V1 バージョンと V2 バージョンのコード隠蔽テクノロジーが結合され、さらに秘密性が高まりました。 GandCrab V3 ランサムウェアは CVE-2017-8570 の脆弱性を利用して拡散し、この脆弱性がトリガーされると、「안녕하세요」(韓国語で「こんにちは」)という単語を含むおとりドキュメントが公開されます。このランサムウェア ファミリの前のバージョンと比較すると、このバージョンでは身代金の額が直接指定されていませんが、ユーザーは Tor ネットワークまたは Jabber インスタント メッセージング ソフトウェアを使用して恐喝者に連絡する必要があります。

GandCrab V4 は、このウイルス ファミリの最新の反復バージョンです。以前のバージョンと比較して、V4 バージョンのファイル暗号化サフィックス (.KRAB) がさらに変更され、送信チャネルもさらに拡張されています。ウイルスは次のような方法でハイジャックされます。ソフトウェア サプライ チェーン クラックされたソフトウェアはウイルス ファイルをパックし、さらに被害者のマシンに拡散して身代金攻撃を実行します。

また、4月3日にはランサムウェアウイルス「Satan」が「Eternal Blue」の脆弱性を持って復活したことが判明し、亜種が次々と出現し、企業ユーザーにとって大きな脅威となっている。このウイルスは、汚染されたコンピュータのデータベース ファイル、バックアップ ファイル、圧縮ファイルを暗号化し、中国語、英語、韓国語で同社から 0.3 ビットコインを強要し、JBoss デシリアライゼーションの脆弱性 (CVE- 2017-12149)、JBoss のデフォルト構成の脆弱性 (CVE-2010-0738)、Tomcat の脆弱性 (CVE-2017-12615)、Tomcat Web 管理のバックグラウンドの脆弱性パスワードブラスト、Weblogic WLS コンポーネントの脆弱性 (CVE-2017-10271) など。

1.2 今年下半期のランサムウェアの拡散傾向

(1) ランサムウェアとセキュリティソフトの対立激化

ランサムウェアに対するセキュリティ ソフトウェアのソリューションが成熟し、改善されるにつれて、ランサムウェアがユーザーのコンピュータに侵入することはますます困難になり、ウイルス拡散者は対策を強化し続けるでしょう。

(2) ランサムウェア感染シナリオの多様化

従来のランサムウェアの拡散は主にフィッシングメールに基づいており、ランサムウェアはより高リスクの脆弱性 (EternalBlue など)、銛ゲーム攻撃、または水飲み場攻撃を使用して拡散するため、侵入の成功率が大幅に向上します。 GandCrab を例に挙げると、このファミリーのランサムウェアは、フィッシングメール、水飲み場攻撃、Web ページのトロイの木馬、エクスプロイトという 4 つの方法を使用して拡散します。

(3) ランサムウェア攻撃の標的は企業ユーザーにシフト

ほとんどのパソコンでは、セキュリティ ソフトウェアを使用して脆弱性を修正できますが、ランサムウェア攻撃に遭遇した場合、個人ユーザーはデータを放棄してシステムを復元することがよくあります。また、企業ユーザーは、タイムリーなバックアップがない場合、データを復元するために身代金を支払う傾向があります。そのため、政府機関、企業、病院、学校などが攻撃対象となっていることがわかっています。

(4) ランサムウェアの更新反復が高速化

GandCrab を例に挙げると、第 1 世代のバックエンドがセキュリティ会社によってハッキングされた後、1 週間以内に GandCrab2 がリリースされ、現在はバージョン 3.0 にアップグレードされています。このウイルスの初期リリースの脆弱性により、セキュリティ会社は暗号化されたファイルを復号化できましたが、それ以降のバージョンでは復号化できなくなりました。

(5) 身代金の増加

ユーザーのセキュリティ意識の向上とセキュリティソフトウェアの防御機能の向上に伴い、ランサムウェアウイルスの侵入コストはますます高くなっており、それに応じて身代金も増加する可能性があります。今年上半期、企業がランサムウェア ウイルスに侵入された後、9.5 ビットコインを脅迫されました。ランサムウェアの攻撃対象がより明確になったので、おそらく次の恐喝者が火に乗じて身代金を増額するでしょう。

(6) ランサムウェア暗号化オブジェクトのアップグレード

従来のランサムウェアの暗号化対象は基本的にファイルとドキュメントでしたが、現在ではデータベース ファイル、ディスク バックアップ ファイル、さらにはディスク ブート セクタを暗号化しようとするランサムウェアが増えています。暗号化されると、ユーザーはシステムにアクセスできなくなりますが、これは暗号化よりも有害であり、ユーザーに身代金の支払いを強制する可能性があります。

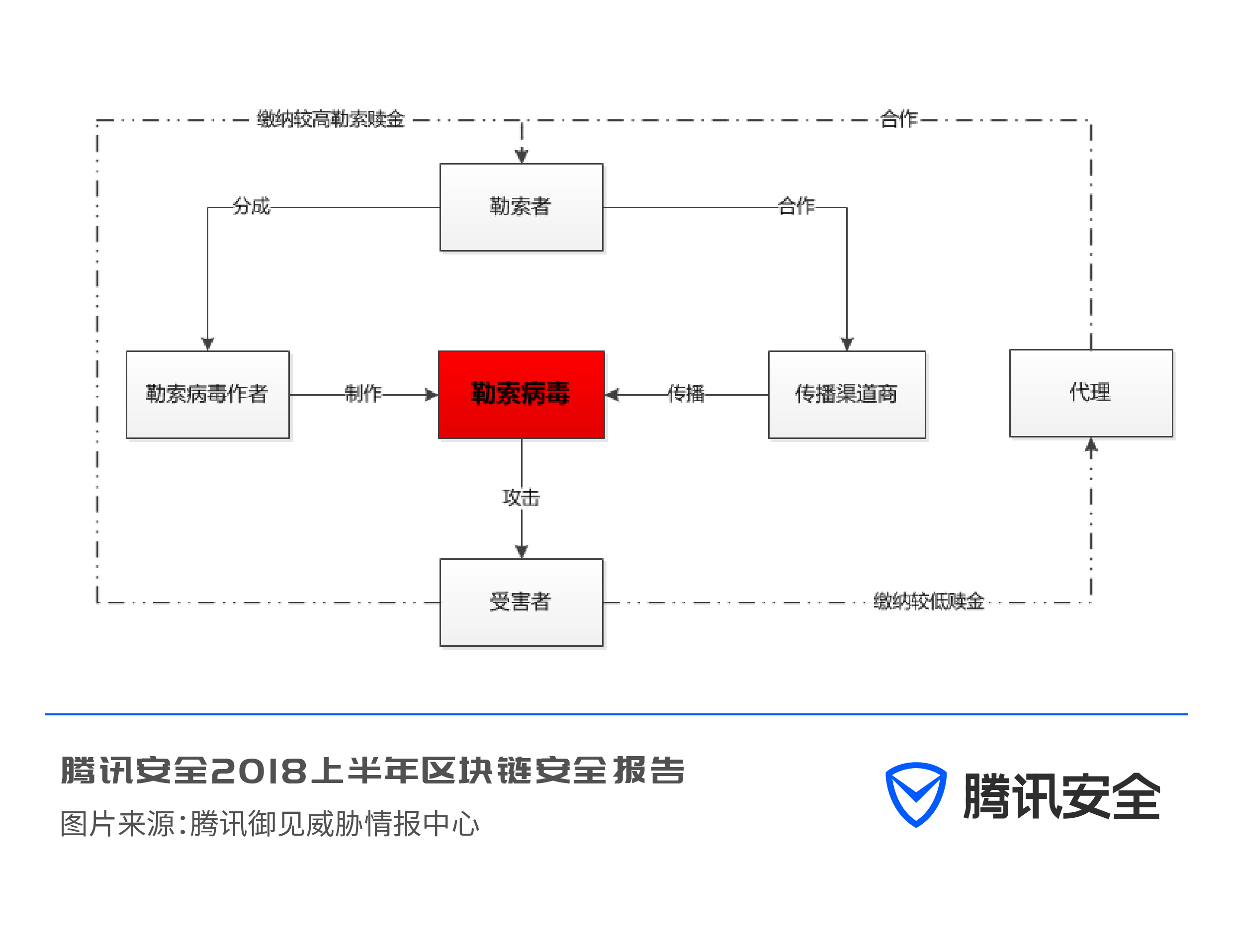

(7) ランサムウェアのブラック産業チェーンの形成

ランサムウェアの継続的な出現に伴い、Tencent Yujian Threat Intelligence Center は、ランサムウェア代理店ビジネスという特殊な業界の誕生も観察しました。企業がランサムウェア ウイルスに攻撃された場合、重要なビジネス データは暗号化されますが、理論的にはまったく復号化できず、ランサムウェア代理店はデータを復元するために被害者と攻撃者の間で取引を交渉する業務を引き受けます。

2. マイニングトロイの木馬は「突然出現」し、通貨圏の価値は「風見鶏」に

マイニング ウイルスは、2018 年に最も広く蔓延したネットワーク ウイルスに発展しており、マイニングの人気は通貨価格に直接比例することがよくあります。マイニング ウイルスの管理者は、採掘したデジタル仮想通貨を直接販売して利益を得ることができるため、マイニング ウイルスの影響力は前例のないほど大きく、ゲーマー向けのアカウント ハッキング トロイの木馬、オンライン買い物客向けのトランザクション ハイジャック トロイの木馬、さらにはこれは、被害者の自宅カメラを監視するために使用されるリモート コントロールのトロイの木馬です。

被害者のコンピュータでマイニング ウイルスが実行されている場合、コンピュータの CPU および GPU リソースの使用量が増加し、コンピュータの動作が遅くなります。マイニングは毎年発生していますが、2018 年以降、PC 側のマイニング トロイの木馬は前例のない速度で増加しており、今年の上半期だけで 45 件のマイニング トロイの木馬インシデントが発生しました。これは、被害を受けたマイニング トロイの木馬インシデントの数を上回っています。 2017年に発売されました。

2.1 今年前半のマイニング トロイの木馬サンプルの分析と伝播の特徴

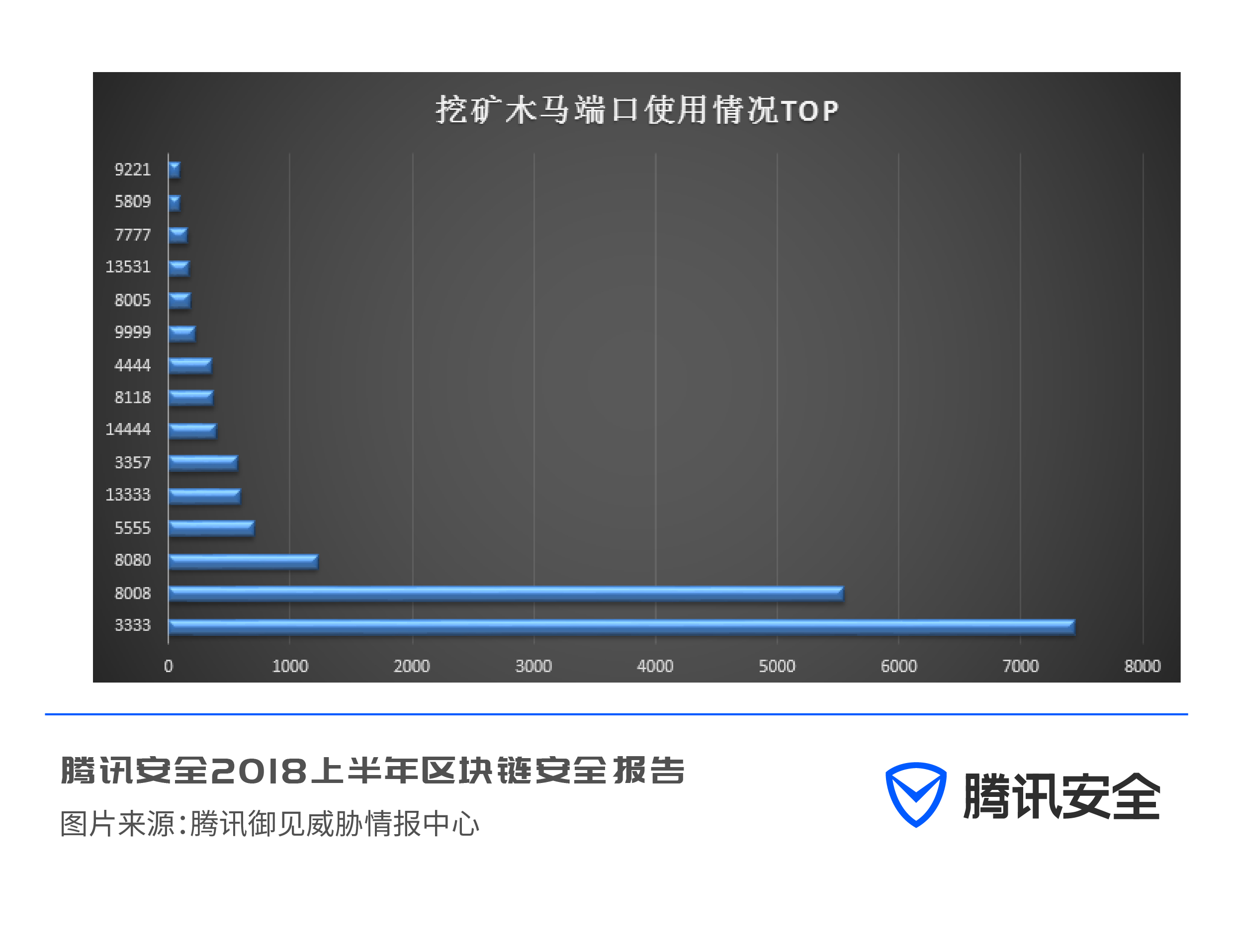

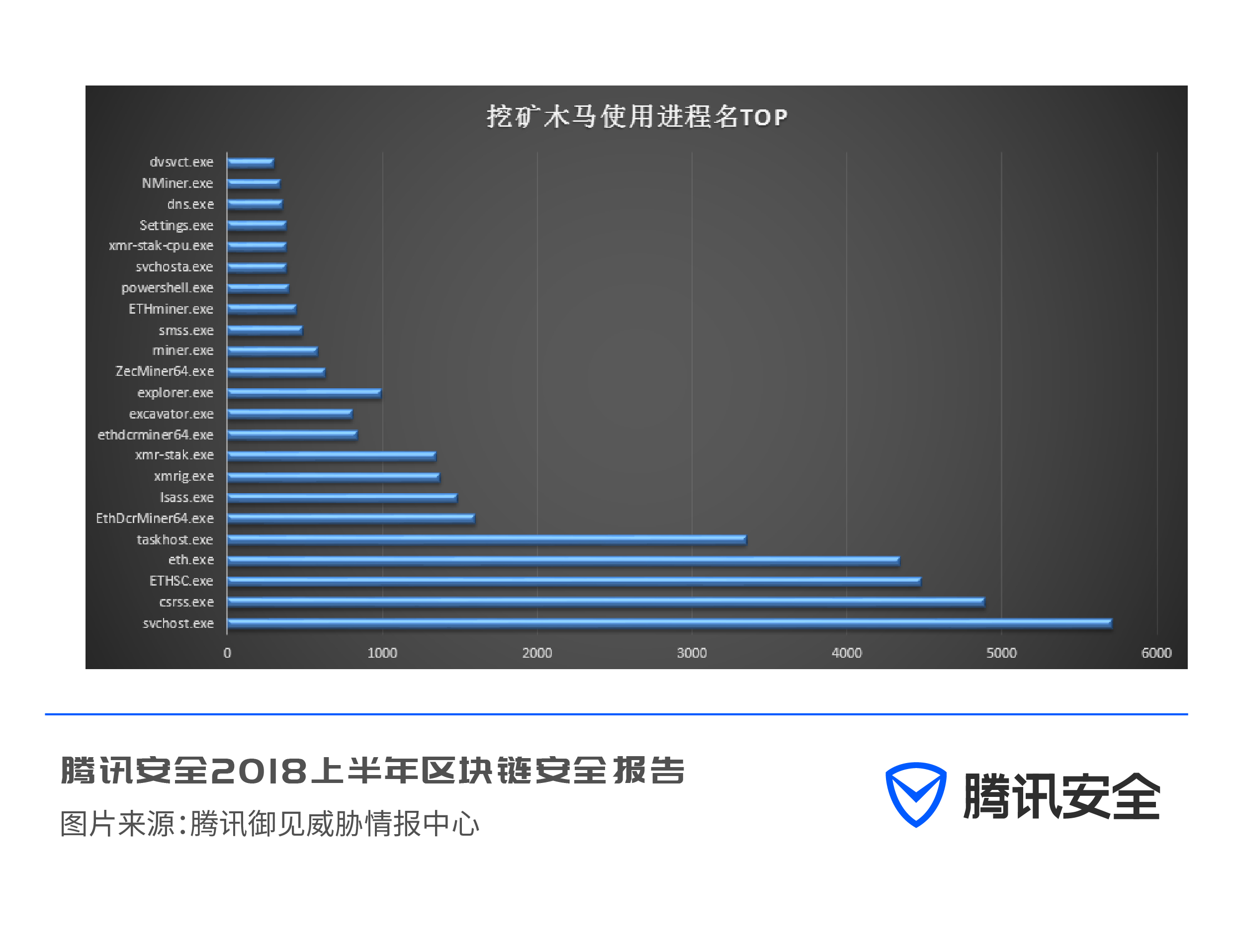

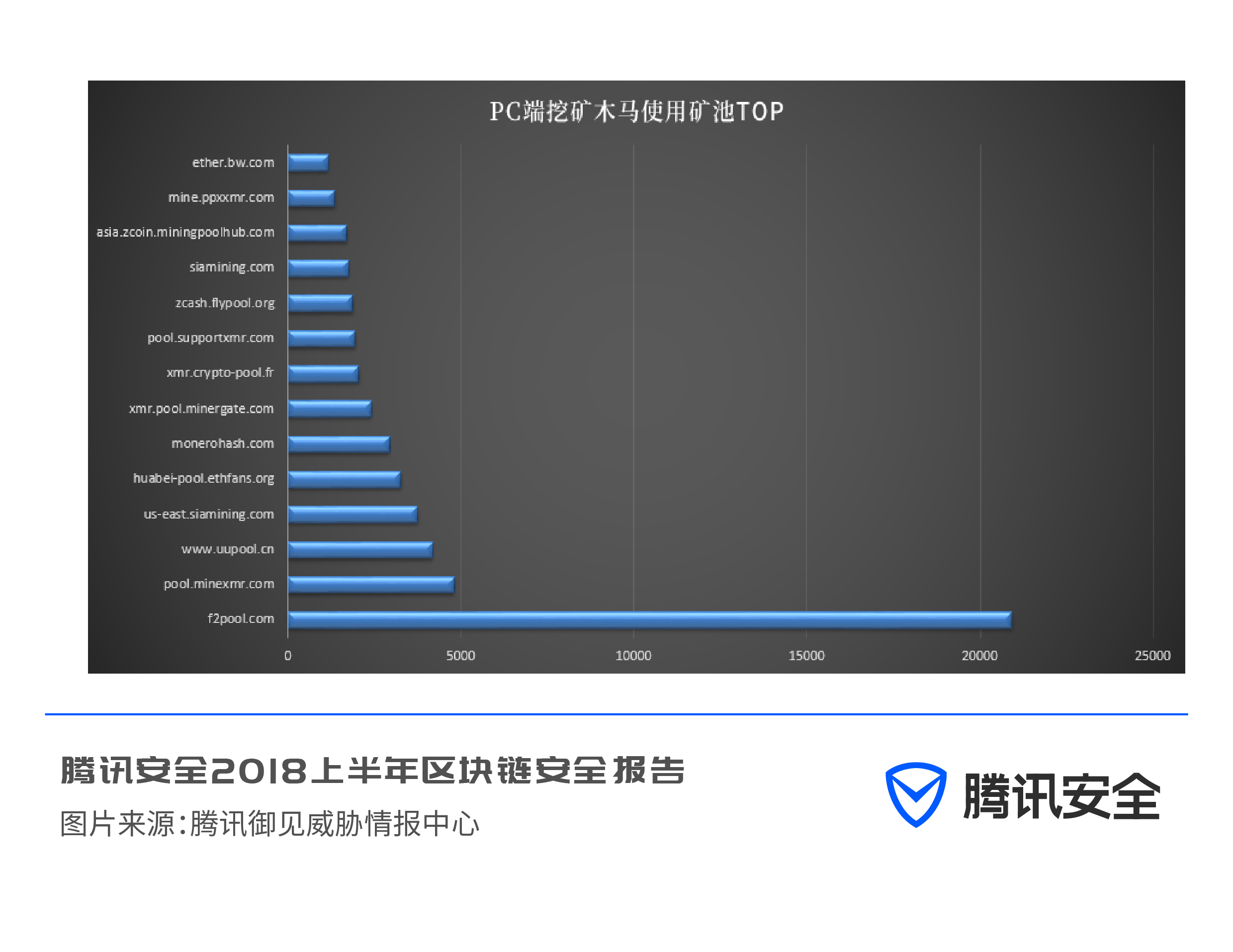

Tencent Yujian Threat Intelligence Center は、数十万のマイニング ウイルス サンプルを分類し、マイニング トロイの木馬が使用するポート番号、プロセス名、マイニング プール アドレスを要約しました。

マイニング型トロイの木馬が最も好むポート番号は 3333 で、次にポート 8008、8080、5555 です。

トロイの木馬が好んで借用したプロセス名は、svchost.exe と csrss.exe です。これら 2 つの名前は、もともと Windows システム プロセスに属していましたが、現在はユーザーを混乱させるためにマイニング トロイの木馬によって使用されています。

マイニング プールはオープンで完全に自動化されたマイニング プラットフォームです。現在、マイニング トロイの木馬は主にマイニングのためにマイニング プールに接続します。マイナーはマイニング マシンをマイニング プールに接続し、一緒にマイニングするためにコンピューティング パワーを提供し、利益を共有します。 。今年上半期、f2pool は PC 側のボットネット マイニングに最も広く使用されていたマイニング プールでした。

以前のマイニング トロイの木馬と比較して、2018 年前半、マイニング トロイの木馬は新たな拡散特性を示しました。

(1) ハイエンド遊技機を目指し、高効率マイニング

補助不正行為は、2018 年前半にトロイの木馬をマイニングするためのお気に入りの隠蔽ソフトウェアの 1 つです。ゲーム ユーザーはコンピューターのパフォーマンスに対する要求が高いため、ゲーム プレーヤーのコンピューターを狙う犯罪者は、「優れた」パフォーマンスを備えたマイニング マシンを見つけるのと同じことになります。

2018年1月、Tencent Computer Managerは、tlMinerマイニングトロイの木馬が「PUBG Mobile」の補助プログラムに隠されて拡散し、1日で最大20万台のマシンに影響を与えたことを明らかにした。そして3月にはテンセント・ガーディアン・プロジェクトの警備チームと協力して山東省警察によるトロイの木馬作者の迅速な取り締まりを支援し、4月初旬にはチェーンの頂点に立つブラック企業を叩きのめした。統計によると、このギャングは、DGB (グレート ビットコイン)、HSR (煮込み肉コイン)、XMR (モネロ コイン)、SHR (スーパー キャッシュ)、BCD (ビットコイン ダイヤモンド) などの 2,000 万以上のデジタル暗号通貨をマイニングしました。 , 1000万元以上を違法に稼いだ。

2018 年 2 月、Tencent Computer Manager は、数百の「Wild Action」補助二次パッケージング プログラムに隠された Monero マイニング トロイの木馬を発見し、2 月中旬から下旬にかけてソーシャル グループ、オンライン ディスク、その他のチャネルを通じて拡散し、明らかな増加傾向が見られます。

2018 年 5 月、Tencent Yujian Threat Intelligence Center は、「520Miner」という名前のマイニング トロイの木馬がゲーム プラグインを通じて拡散し、数日間にわたって数千台のマシンを制御して鉱山を採掘し、最終的に 67 枚の VIT コインを収集したことを感知しました。 、史上最も厄介なマイニング トロイの木馬と言えます。

(2) ウェブページを使って馬を吊るし、大規模に広める

マイニング トロイの木馬の拡散経路は、コンピュータ ソフトウェアのダウンロードを装ったものに限定されず、Web ページ上でトロイの木馬を拡散する最も効率的な方法です。

2018 年 4 月 12 日、Tencent Yujian 脅威インテリジェンス センターは国内の大規模な Web ページハングインシデントを検出しました。その日、さまざまな有名プレーヤー ソフトウェア、ビデオ Web サイト クライアント、一般的なツール ソフトウェアなど、数千万のユーザーを持つ 50 種類以上のコンピューター ソフトウェアが、大規模な Web ページ トロイの木馬攻撃に遭遇しました。

攻撃者は広告アライアンスのシステムを通じて積極的に攻撃コードを配布しており、この有害なページは数千万のユーザーが一般的に使用している 50 以上のソフトウェアに埋め込まれており、これらのユーザーのコンピュータは自動的にインターネットに接続して広告リソースをダウンロードします。コンピュータは、マイニング ウイルスを含むいくつかのウイルスをダウンロードします。 Tencent Computer Manager はその日、200,000 件を超えるウイルスのダウンロードを傍受しました。

さらに、Tencent Yujian Threat Intelligence Center は、異常に高いマイニング ウイルスの感染率を検出し、ウイルスのトレーサビリティ分析の結果、被害者のコンピュータ上のマイニング トロイの木馬は、「ボディー アート」を名目とする特定のポルノ Web サイトからのものであることが判明しました。

ネチズンがこれらの Web サイトを閲覧すると、一部のシステムには高リスクの Flash セキュリティ脆弱性が存在するため、Web ページを開いた直後に汚染されてしまいます。その後、被害者のコンピュータでマイニング コードが実行され、コンピュータがマイナーになります。攻撃者は多数のマイナーのコンピュータを制御して、その計算能力をマイニングに集中させ、これを利用して利益を得ます。

(3) 企業サーバーに侵入・制御し、クラウド上でマイニング用のボットネットを形成

さまざまなデジタル暗号通貨のマイニングがますます困難になっているため、一般ユーザーのパソコンではそのメリットを最大限に活用することが困難になっています。短期間で大規模なマイニングを実行するには、Web ページに馬を吊るす以外に、ボット コンピューターを制御してボットネット マイニングを形成する方法が最も一般的です。強力なサーバー パフォーマンスと 24 時間オンライン機能により、より多くの悪徳マイナーが攻撃対象を企業、政府機関、公共機関のサーバーに向け、クラウド マイニングを実現します。

Tencent Yujian Threat Intelligence Center はかつて、驚異的な感染数を誇る「PhotoMiner Trojan」を発見しました。このトロイの木馬は、総当たりクラッキングのために FTP サーバーや SMB サーバーに侵入して感染することで感染を拡大しました。トロイの木馬が管理するモネロウォレットのアドレスを問い合わせたところ、トロイの木馬がブロイラーコンピュータを制御して8万枚のモネロコインをマイニングし、累計マイニング収入はなんと8900万元に達したことが判明、彼はまさに「金鉱夫」だ。

Tencent Security Yunding Lab は、DNS によって要求されたマイニング プール アドレスの統計と分類を通じて、クラウド上でマイニングされる主な通貨が XMR (Monero)、Ethereum (ETH)、ETN (Elito) であることを発見しました。クラウド ホスト サーバー上のトロイの木馬のマイニングによって最も一般的に接続されているマイニング プールのアドレスに関する統計が作成され、xmr.pool.minergate.com が最も頻繁に使用されていることが判明しました。

中国で人気のあるマイニング トロイの木馬の一部は、マイニングに独自に構築したマイニング プールを使用します。これは主にサードパーティのマイニング プールを使用するためであり、これらの不必要な費用を削減する方法があります。

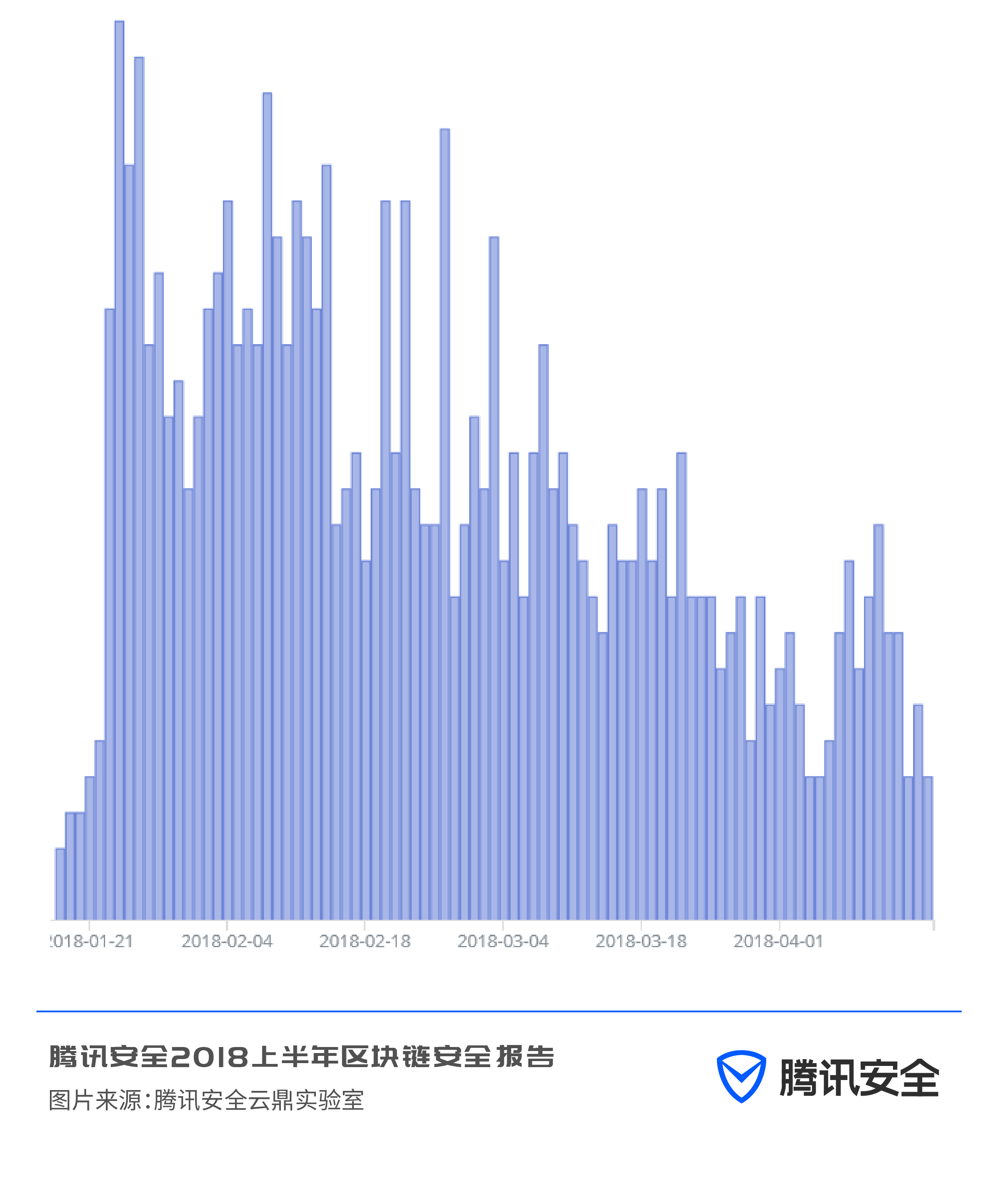

デジタル通貨の価格傾向とマイニング熱の相関分析を通じて、マイニング熱は通貨の価格に正比例することがわかりました。これは、オンライン ブラック プロダクションの目標が利益の最大化であることを改めて証明しています。 ETN (Elito) の価格傾向を観察すると、1 月中旬から下落傾向にあることがわかります。

そして、対応するマイニング プールへのアクセスを観察すると、これも減少傾向にあることがわかります。

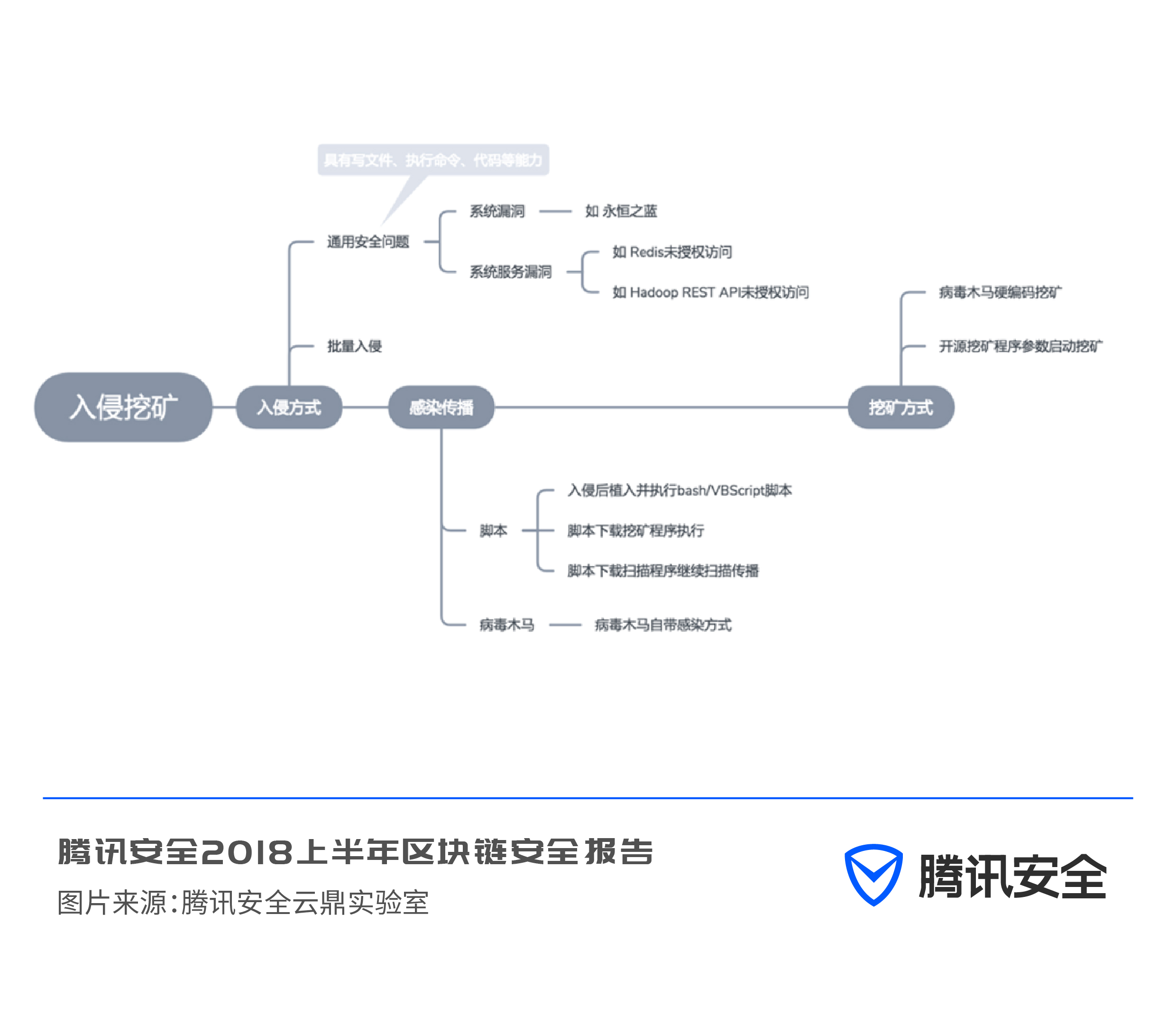

過去のキャプチャ マイニング ケースの分析を通じて、クラウド上のマイニングは通常、バッチ侵入の方法であり、バッチ侵入の特性により、システムの脆弱性やサービスの脆弱性などの一般的なセキュリティ問題のみを使用できます。一般的なものとしては、Eternal Blue、Redis の不正アクセスの問題、企業 Web サーバーへの大量侵入につながる Apache Struts 2 の脆弱性があります。

攻撃者は、マイニング トロイの木馬ジェネレーター、弱いパスワード攻撃辞書、その他の攻撃ツールを使用してサーバーに侵入し、マイニング トロイの木馬を大量に拡散することにも長けています。

(4) Webページマイニング: 通常のURLにマイニングコードを挿入します。

ウイルス対策ソフトウェアの存在により、多くのマイニング トロイの木馬ファイルはユーザーのコンピュータに到達するとすぐにブロックされる可能性があり、これではマイニングの規模を拡大することはできません。セキュリティ脆弱性がある場合、植栽 マイニング コードを入力します。訪問者のコンピュータがブラウザでこの Web ページにアクセスしている限り、そのコンピュータはマイナーになります。

マイニングされる Web サイトの種類の中で、ポルノ Web サイトが最も大きな割合を占め、ビデオ Web サイト、ブログ、フォーラムがそれに続きます。このような Web サイトでは、ユーザーが動画を見たり記事を読んだりして長時間滞在し、ハッカーはこれらの Web サイトをマイニングしてより高い利益を得るために利用します。

マイニングプールに関しては、最初に登場したcoinhiveマイニングプールがWebマイニングの中で最も大きな割合を占めており、coinhiveと同じプラットフォーム上のauthemineマイニングプールが11%、coinhiveをベースにしたppoiマイニングプールとcryptolootマイニングプールが11%を占めています。それぞれ21%と4%。

2.2 今年下半期のマイニング型トロイの木馬の拡散傾向

デジタル暗号通貨は2018年上半期も急落し続けた。ビットコインは昨年末の2万ドルから現在は7000ドル未満まで下落した。「コイン投機」熱は冷めつつあるようだが、マイニングの進行には影響していないトロイの木馬. 結局のところ、トロイの木馬のマイニングは収益を上げるためにブロイラーのマイニングに依存しており、物理的な設備に投資する必要はありません。しかし、最近のトロイの木馬のマイニング事件から、マイニング トロイの木馬はより多くの選択肢を選択できることが判明しました。通貨の増加、設計の複雑化、深化はますます進み、下半期もマイニングは活発に行われ、ウイルス対策ソフトとの対立も激化するだろう。

(1) 複数の危険を同時にもたらす万能マイニングトロイの木馬が生成される

PC ウイルスの名前には通常、ウイルスの発生源、感染経路、目的などの情報が含まれており、たとえば「Trojan.StartPage」はホームページをロックするトロイの木馬の一種であることを意味し、「Backdoor.GrayBird」はウイルスの感染源、感染経路、目的などの情報を含んでいます。 「Gray pigeon バックドア ウイルスに属します。攻撃を受けて、ウイルス トロイの木馬の「生息地」はますます少なくなり、「ビジネス」の拡大が多くのウイルス トロイの木馬の主なタスクとなっており、マイニング トロイの木馬も例外ではありません。

今年前半に出現したトロイの木馬「Arkei Stealer」は、秘密窃盗、遠隔操作、DDoS、マイニング、コイン盗難を統合したものです。今年後半には、マイニング トロイの木馬がさらに多くの「ビジネス」を統合し、さまざまなチャネルを通じてユーザーのマシンに侵入する可能性があります。

(2) 隠蔽技術が強まり、セキュリティソフトとの対立が激化

ウイルスの開発以来、PC 上で最も強力な隠しテクノロジーは間違いなく B/Rootkit ウイルスです。このタイプのトロイの木馬は作成が複雑で、各モジュールは精密に設計されています。ディスク ブート領域やシステムに直接感染する可能性があります。カーネル: 除去するのが難しいウイルスの一種。

このようなウイルスは、ホームページをロックしたり、金銭を脅し取ったりするためによく使用されますが、最近、R/Bookit テクノロジーがトロイの木馬のマイニングにも使用され、トロイの木馬のマイニングの隠れたスキルが数段階に向上したことが判明しました。今年下半期もデジタル仮想通貨の安全保障状況は依然として厳しく、マイニングトロイの木馬の隠れた対立はさらに激化する可能性がある。

3. デジタル強盗は「リスクを冒して」取引所を攻撃し、半年で約7億ドルの利益を得る

ランサムウェアによる損失に加えて、デジタル暗号通貨の所有者は盗難によって多大な損失を被る可能性があり、デジタル暗号通貨の初期の頃から、デジタル暗号通貨の盗難に関するニュースが絶えませんでした。現在、デジタル暗号通貨を盗む方法としては、取引所へのハッキング、個人ユーザーへのハッキング、「二重支払い攻撃」、脆弱性攻撃の大きく4つがある。

3.1 デジタル仮想通貨取引プラットフォームが攻撃された

仮想通貨取引所は攻撃を受け、2018年上半期だけで約7億ドルの損失を出した。

(1) 2018年1月、日本最大のデジタル仮想通貨取引所であるコインチェックが5億3,400万米ドル相当のNEM(新経済通貨)を盗まれた。

(2) 2018 年 3 月 7 日、Binance のトランザクション ロックが侵入されましたが、今回はフィッシングによってユーザー アカウントを取得し、コインを盗もうとする大ルールでした。

(3) 2018 年 4 月 13 日、インドのデジタル暗号通貨取引所である CoinSecure は、内部関係者によって盗まれた疑いで 438 ビットコインを奪われました。

(4) 2018 年 6 月 10 日、韓国のデジタル暗号通貨取引所である Coinrail が攻撃され、5,000 万ドル以上の損失が発生しました。

(5) 2018年6月20日、韓国のデジタル仮想通貨取引所Bithumbがハッキングされ、3,000万米ドル相当のデジタル仮想通貨が盗まれる事件が発生しており、Bithumbに対するハッキングは3回目となる。

3.2 個人アカウントがハッキングされた

(1) ウイルス型トロイの木馬を埋め込んでウォレットファイルを盗む

2018 年 2 月、Tencent Computer Manager は、Office 数式エディター コンポーネント (CVE-2017-11882) の脆弱性を悪用し、Pony トロイの木馬をダウンロードして実行することでユーザーのビットコイン ウォレット ファイルなどの機密情報を盗む大量の攻撃サンプルを発見しました。ソースコードが公開されています。

2018 年 3 月に、クリップボード ハイジャックに基づいて金銭を盗むトロイの木馬が中国に出現しました。このトロイの木馬は簡単な言語で書かれており、アクティベーション ツールやダウンロード ステーションを通じてユーザーのマシンに到達しました。このトロイの木馬はユーザーのクリップボードを監視します。トロイの木馬には 30 を超えるウォレット アドレスが組み込まれており、一部のウォレットはすでに盗まれています。

さらに、Tencent Yujian Threat Intelligence Center の分析により、デジタル仮想通貨取引のウォレット アドレスを乗っ取ろうとするウイルスがますます増えており、ウイルスが指定したアドレスを置き換えると、ウイルスは実際には強盗のように動作することがわかりました。パソコンによるネットショッピングが普及した際にも同様のウイルスが出現し、取引が完了した瞬間に被害者の資金を自ら指定した取引口座に送金するというものでした。

(2) 暗号通貨の内部盗難

2018年3月、北京でインターネット攻撃を行った従業員が立場を利用して会社のサーバーに悪意のあるコードを展開し、会社から100ビットコインを盗んだが、法に基づいて逮捕されており、北京でビットコインが盗まれた初の事件となった。

3.3 「二重支出攻撃」

「二重支払い攻撃」とは、特定のデジタル暗号通貨ネットワークの計算能力の51%を制御した上でデジタル暗号通貨ブロックチェーンを攻撃し、完了したデータを破壊し、再支払いを行うことで二重サービスを可能にする攻撃です。入手しました。

2018年5月、BTG(ビットゴールド)取引チェーンがハッカーに攻撃され、ハッカーは取引所にチャージしたコインをすぐに引き出し、出金記録を破壊し、合計38万8000枚のBTGが流出し、1億2000万元の利益を得た。

3.4 脆弱性攻撃

2018年4月にBECスマートコントラクトにデータオーバーフローの脆弱性が暴露され、攻撃者により合計579億枚のBECコインが盗まれ、その後SMTコインも同様の脆弱性にさらされました。

4. セキュリティに関する推奨事項

ブロックチェーン技術は、多くのインターネット企業や国有の銀行システムにとっても依然として重要な研究分野です。ブロックチェーンの応用はデジタル仮想通貨と同等ではなく、セキュリティの専門家は人々にコインで投機することを奨励していませんので、ここではコインで投機する行為を繰り返すつもりはありません。

ブロックチェーンのセキュリティについては、システムアーキテクチャの観点から、重大な大規模な資金盗難事件を回避するために、関連企業が専門のブロックチェーンセキュリティ研究機関と協力してシステムの脆弱性をタイムリーに発見して修復することが推奨されます。

デジタル仮想通貨の取引に関与するネチズンは、起こり得るリスクを十分に理解し、コンピューターや携帯電話でセキュリティ ソフトウェアを使用し、フィッシングの罠にはまらないようにし、デジタル仮想通貨ウォレットの盗難を避ける必要があります。

一般のネットユーザーは、コンピュータ中毒が他者によって制御される「マイナー」にならないようにする必要があり、ゲームのプラグイン、クラッキング ソフトウェア、およびビデオ ウェブサイト クライアントのクラッキング ツールを慎重に使用する必要があります。これらのソフトウェアに悪意のあるプログラムが人為的に埋め込まれている可能性は、高い。同時に、定期的なウイルス対策ソフトウェアをインストールし、適時に更新し、コンピュータがフリーズしたり、温度が過熱したりした場合は、Tencent Computer Manager を使用してコンピュータが不正に制御され、不必要な損失が発生しないようにチェックします。