배경 개요

2022년 8월 3일 솔라나 퍼블릭 체인에서 대규모 코인 도난 사건이 발생하여 다수의 사용자가 자신도 모르는 사이에 SOL 및 SPL 토큰을 이체하게 되었습니다. SlowMist 보안 팀은 즉시 분석에 개입하여 Slope 팀의 초청으로 Slope 지갑 애플리케이션을 분석했으며 분석 결과 다음과 같이 나타났습니다. 2022년 6월 24일 이후에 출시된 Slope 지갑 버전은 당사자 애플리케이션 모니터링 서비스 키 또는 니모닉 정보의 현상.

하지만 슬로프 지갑 어플리케이션 조사부터 현재까지 사건의 근본 원인이 슬로프 지갑의 문제라는 것을 명확히 증명하는 것이 불가능하여 SlowMist 보안팀은 슬로프 서버에서 증거를 분석하고 수집하기 시작했습니다. .

분석 프로세스

사건 이후 모든 당사자는 사건의 근본 원인과 자금 추적 및 절약 가능성을 조사하는 데 집중했습니다. 그래서 SlowMist 보안 팀은 관련 계획을 수립하고 오프체인 및 온체인 부분에서 조사 및 분석을 시작했습니다.

사고 루트 조사 방향으로 SlowMist 보안 팀은 Slope 서버의 분석 및 포렌식에 중점을 두었습니다. 진행해야 할 복잡한 작업이 많고 이 대규모 절도의 근본 원인을 설명하려면 더 명확한 증거가 필요합니다.

자금 추적 및 구조 가능성을 위해 SlowMist 보안 팀은 주로 MistTrack(https://misttrack.io/)의 추적 및 분석 기능, 데이터에 레이블을 지정하고 인텔리전스 기능을 결합하여 식별 및 해커 추적 체인에서의 행동. 슬로프팀과도 구조 가능성에 대해 소통하고 있으며, 슬로프팀도 해커들과 소통을 시도하고 있으며, 버그 바운티 발행을 통해 해커들의 자산 반환을 독려하고, 솔라나 생태계의 건전한 발전을 공동으로 유지하고자 합니다.

이 기사는 커뮤니티 사용자와 단계적 조사를 동기화하고 있으며 여전히 많은 분석 작업이 진행 중이며 지속적으로 발전하고 있습니다. 슬로우미스트 뿐만 아니라 다른 제3자 보안팀, 일부 특수부대들도 이번 사건이 결국 비교적 명쾌한 결론을 내리길 바라며 수사에 힘쓰고 있습니다.

참고: 이 기사에서 언급하는 Sentry 서비스는 Sentry에서 제공하는 공식 인터페이스 및 서비스를 사용하는 대신 Slope 팀에서 비공개로 배포하는 Sentry 서비스를 의미합니다.

약간의 의심

분석을 동기화하기 전에 이전 기사의 분석 프로세스에서 몇 가지 질문에 답해 보겠습니다.

1. 사용자의 지갑에서 니모닉 문구를 수집하는 Sentry의 서비스는 일반적인 보안 문제입니까?

답변: Sentry는 주로 관련 응용 서비스 실행 중 발생하는 비정상 또는 오류 로그 정보를 수집하는 데 사용되며, 설정이 잘못된 경우 개인 키 또는 니모닉 단어와 같은 예기치 않은 데이터가 수집될 수 있으므로 보편적인 보안 문제는 아닙니다. 개발자는 타사 애플리케이션 모니터링 서비스를 사용할 때 프로덕션 환경에서 디버그 모드를 활성화하지 않도록 기억해야 합니다.

2. Phantom은 Sentry를 사용하므로 Phantom 지갑이 영향을 받습니까?

답변: Phantom은 타사 애플리케이션 모니터링 서비스를 사용하지만 SlowMist 보안 팀은 Phantom 지갑의 과거 버전을 모니터링하여 Sentry에서 개인 키/니모닉 단어를 업로드하는 명백한 동작을 발견하지 못했습니다.

3. 솔라나 재단에서 제공한 연구 데이터에 따르면 도난당한 사용자의 약 60%가 팬텀 지갑을 사용했고 주소의 약 30%가 슬로프 지갑을 사용했으며 나머지 사용자는 트러스트 월렛 등을 사용했습니다. 해킹당할 도난당한 사용자 % 모직물?

답변: 비교 결과 서버의 개인키와 니모닉 단어에서 파생된 주소(HD 주소 포함)가 피해자의 주소와 교차하는 것으로 확인되었으며, 5개의 ETH 주소와 1388개의 솔라나 주소가 있습니다. 현재 조사에 따르면 일부 다른 사용자의 지갑이 해킹된 이유를 설명할 명확한 증거가 없습니다.

4. Sentry는 매우 널리 사용되는 서비스이므로 공식 Sentry가 해킹된 것일 수 있습니까? 이로 인해 암호 화폐 생태계에 대한 표적 공격이 발생했습니까?

답변: 현재 공식 Sentry가 침범되어 공격을 받았다는 증거는 없으며, 슬로프 지갑에서 사용하는 Sentry는 내부적으로 구축된 서비스이므로 침해당하는 공식 서비스와 직접적인 관련은 없습니다.

오프체인 분석 섹션

오프체인 SlowMist 보안팀은 주로 오프체인 서버 및 관련 백엔드에 대한 침입 가능성을 확인하는 데 중점을 두며, 슬로프 서버에서 주변 서버 자산의 위험도를 확인하고 서버의 침입 흔적을 확인하는 작업을 중점적으로 수행합니다. , Sentry(PostgreSQL) 데이터베이스 분석 서버 미러링 분석, DNS 하이재킹 가능성 분석 조사 및 분석은 다음과 같습니다.

1. 주변서버 자산 위험성 조사

Slope 팀은 Slope 지갑이 니모닉 문구와 개인 키 정보를 반환한 것을 알게 된 후 즉시 Slope 지갑 관련 서비스를 종료했습니다. 따라서 Slope 지갑 관련 서비스는 더 이상 직접 접근할 수 없으며, SlowMist 보안 팀은 인터넷 검색 엔진 및 기타 도구를 사용하여 슬로프의 주변 서버 자산에 대한 정보(slope.finance 도메인 이름 아래의 하위 도메인 이름 및 IP 포함)를 수집합니다. 모의 침투시험 분석 및 조사를 위해 주변의 침입 가능성이 있는 지점에서 분석 및 침투시험을 통해 직접 침입할 수 있는 위험 지점은 발견되지 않았다.

2. 서버의 침입 흔적 확인

서버 로그인 로그, 시스템 기록 작업 명령, 의심스러운 프로세스, 의심스러운 네트워크 연결, 의심스러운 시스템 예약 작업, 데이터 삭제 및 수집 작업 등을 포함하여 주로 타사 애플리케이션 모니터링 서버에 대한 내부 조사를 수행합니다. 또한 내부에 5개의 Docker 서비스가 있습니다. 서버.동일한 침입 추적 조사. 조사 결과 몇 가지 의심스러운 로그인 IP가 발견되었습니다. 개인 키와 시드 문구가 반환된 시간(06.24) 이전에 발생했지만 여전히 의심스럽습니다.

3. PostgreSQL 데이터베이스 분석

니모닉과 프라이빗 키는 슬로프 월렛의 타사 애플리케이션 모니터링 서비스에 의해 서버로 반환되기 때문에 SlowMist 보안 팀도 서버에서 프라이빗 키 또는 니모닉의 가능한 위치를 분석한 결과 프라이빗 키 또는 니모닉이 단어는 다음 위치에 저장될 가능성이 있습니다.

Sentry의 데이터베이스 테이블에서

PostgreSQL의 데이터베이스 로그에서

미러 디스크의 삭제된 데이터 중

Docker 런타임의 데이터 파일에서

분석 과정에서 타사 애플리케이션 모니터링 서비스는 PostgreSQL 데이터베이스를 사용했으며 nodestore_node 테이블의 데이터 필드에는 타사 애플리케이션 모니터링 서비스에서 수집한 개인 키와 니모닉 데이터가 포함되어 있는 것으로 나타났습니다. 분석 및 조사 후 다음 정보를 얻었습니다.

개인 키 및 니모닉 문구의 데이터 내용은 2022.7.28부터 2022.8.5까지 nodestore_node 테이블의 데이터베이스에 기록됩니다.

데이터 복호화 및 분석을 통해 SlowMist 보안팀은 프라이빗 키 또는 니모닉 데이터에 기록된 가장 빠른 데이터가 2022년 6월 29일에 업로드된 데이터로, 이는 Sentry가 6월 29일에 수집한 데이터가 한 달 지연되었음을 의미합니다. 2022.7.28에 PostgreSQL 데이터베이스의 nodestore_node 테이블에만 저장되었으나, 지연된 데이터 중 이 부분이 더 적게 차지했고, 대부분의 개인 키와 니모닉 수집 시간은 2022.07.28 - 2022.08.05에 집중되었습니다.

데이터베이스 운영 로그를 추가 조사한 결과 7.28 이전에 nodestore_node 테이블에 SQL 문 실행 실패 기록이 있었던 것으로 확인되었으며, 원인은 키-값 충돌이었으며, 심층 조사 및 통신 후 발견되었습니다. Kafka 서비스의 오류로 인해 데이터가 작성되지 않았습니다.

로그 기록 및 데이터 복구 시 일부 데이터는 일시적으로 복구할 수 없기 때문에 추가 복구가 필요하므로 복구가 가능한 데이터를 우선 복호화 합니다. , 니모닉 단어는 5073개이며, 체인 상의 해킹 사건의 지갑 주소는 42개의 ETH 주소와 9231개의 솔라나 주소를 가지고 있으며, 비교 결과 서버의 개인 키와 니모닉 단어는 주소(HD 주소 포함) 피해자와 교차하는 주소는 5개의 ETH 주소와 1388개의 솔라나 주소입니다. (복호화 전에 복구해야 하는 소수의 데이터는 포함하지 않음)

데이터베이스 운영 로그에서 또 다른 내부 테스트 애플리케이션인 com.slope.game도 3월에 개인 키와 니모닉 보고서 데이터를 가지고 있는 것으로 나타났지만 이 내부 테스트 애플리케이션은 공개되지 않았습니다.

4. 서버 이미지 분석

SlowMist 보안팀은 Sentry의 클라우드 서버 이미지를 분석하여 서버 디스크에서 삭제된 데이터를 복구했고, 복구된 데이터에서 개인 키와 니모닉 정보를 찾아냈습니다.

5. DNS 하이재킹 가능성 분석

SlowMist 보안 팀은 DNS 확인 데이터의 쿼리 및 분석을 포함하여 모든 당사자 및 글로벌 인텔리전스 리소스의 기능을 사용했습니다.현재 도메인 이름 o7e.slope.finance에 DNS가 있다는 명확한 증거는 없습니다. 납치 사건.

오프체인 조사 및 분석의 단계적 결론:

현재 조사 분석 결과 주변 서버에 직접 침입할 수 있는 위험 포인트는 발견되지 않았으며, 서버 침입 흔적은 발견되지 않았지만 의심스러운 IP(113.*.*.*,114.*. *.* ,153.*.*.*) 여전히 조사를 계속해야 합니다. DNS 하이재킹 가능성이 적습니다. 데이터베이스 테이블, 데이터베이스 로그 파일 및 디스크 삭제 파일에서 복구된 데이터에서 개인 키 및 니모닉 정보가 발견되었습니다.

온체인 분석 섹션

체인 부분은 주로 위험 자금 평가, 도난 자금 이체 및 해커 추적 분석에 중점을 두며 다음 사항에 중점을 둡니다.

1. 벤처캐피털 평가

솔라나 체인, ETH 체인, BSC 체인의 도난 자금에 따라 SlowMist 보안 팀은 위험 자금을 다음 두 가지 범주로 나눕니다.

위험한 자금: 해커가 주소 권한을 가진 자금.

의심되는 위험 자금: 해커가 주소 권한을 가질 수 있는 자금.

다음 주소 목록(주로 Solana 체인, ETH 체인)을 기반으로 한 벤처 자본 평가:

도난당한 주소 니모닉은 다른 체인의 주소에 매핑됩니다.

도용된 주소 니모닉에서 유도경로를 통해 유도된 주소

벤처 캐피탈 주소 목록을 제외하고 다음 주소 목록(주로 Solana 체인, ETH 체인)을 기반으로 의심되는 벤처 캐피탈 평가를 수행합니다.

Slope 서버에 mnemonic/private key 레코드가 존재하는 주소

슬로프 서버에 존재하는 니모닉 문구는 다른 체인의 주소에 매핑됩니다.

슬로프 서버에 존재하는 니모닉 문구에서 파생 경로를 통해 파생된 주소

위험을 무릅쓰고 이체할 수 있는 많은 자금과 위험할 수 있는 자금이 발견되지 않았습니다.

2. 도난 자금 통계

일부 정크 코인이 도난 자금에 미치는 영향을 피하기 위해 통계 프로세스에서 주류 통화의 도난 자금만 계산합니다.

솔라나 체인: SOL, USDC, USDT, BTC, ETH.

ETH 체인: ETH, USDT, USDC 및 PAXG.

도난 통화의 가치는 도난 당일(8월 3일 00:00 AM UTC 시간)의 가격입니다.

1 SOL = $38.54

1 BTC = $22,846.51

1ETH = $1,618.87

1 PAXG = $1,759.64

1 BNB = $298.36

슬로프 서버의 복호화된 개인키와 니모닉으로부터 도출된 주소(HD 주소 포함)와 체인 상의 피해자 주소를 분석하고, 교차 주소는 5개의 ETH 주소와 1388개의 솔라나 주소를 포함한다. 전체 도용자금의 31.42%가 도용자금이다.

3. 자금 이체 분석

솔라나 체인:

자금은 출판 당시 더 이상 이체되지 않았습니다.

ETH 체인:

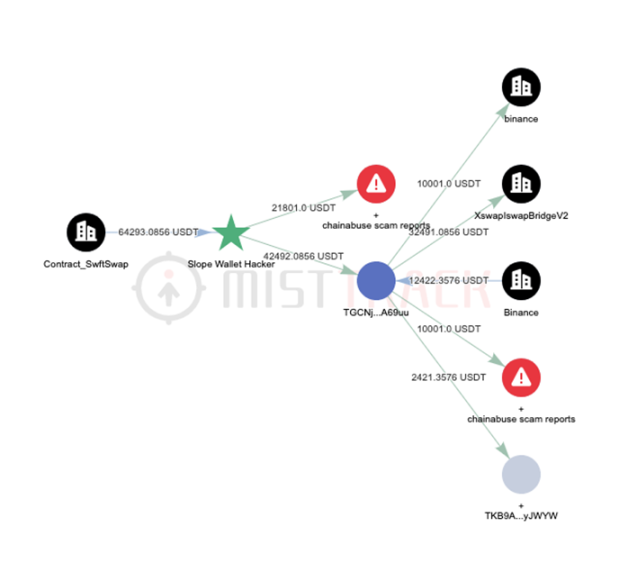

21,801 USDT가 개인 지갑 주소로 전송되었습니다(체인상의 행동 특성 및 MistTrack의 라벨링 능력에 따라 이 주소는 OTC 거래 주소로 의심됨) SlowMist 보안팀은 해커의 신원을 추적하기 위해 모든 당사자와 소통하고 협력하고 있습니다.

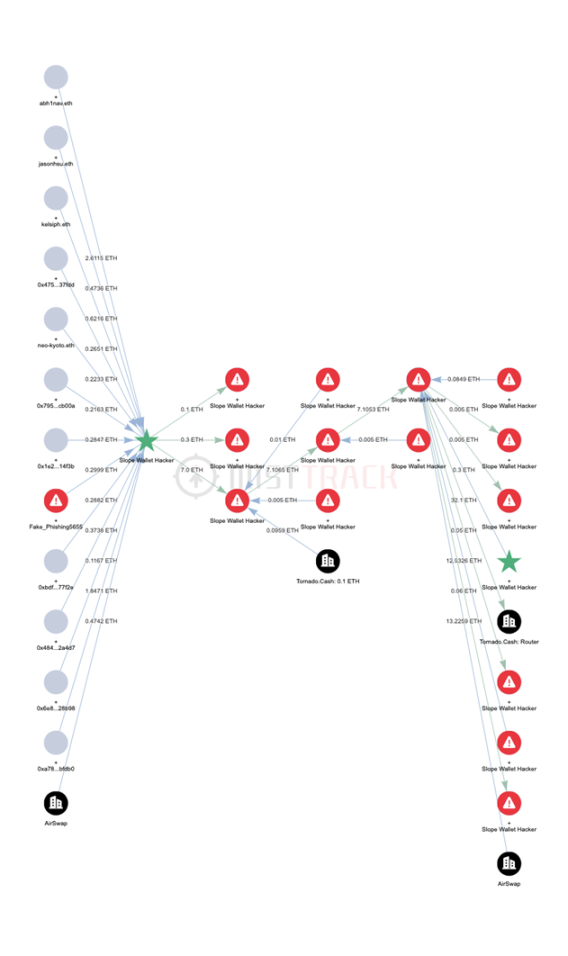

나머지 자금의 대부분은 ETH로 변환되어 Tornado.Cash로 이체됩니다.

BSC 체인:

자금은 출판 당시 더 이상 이체되지 않았습니다.

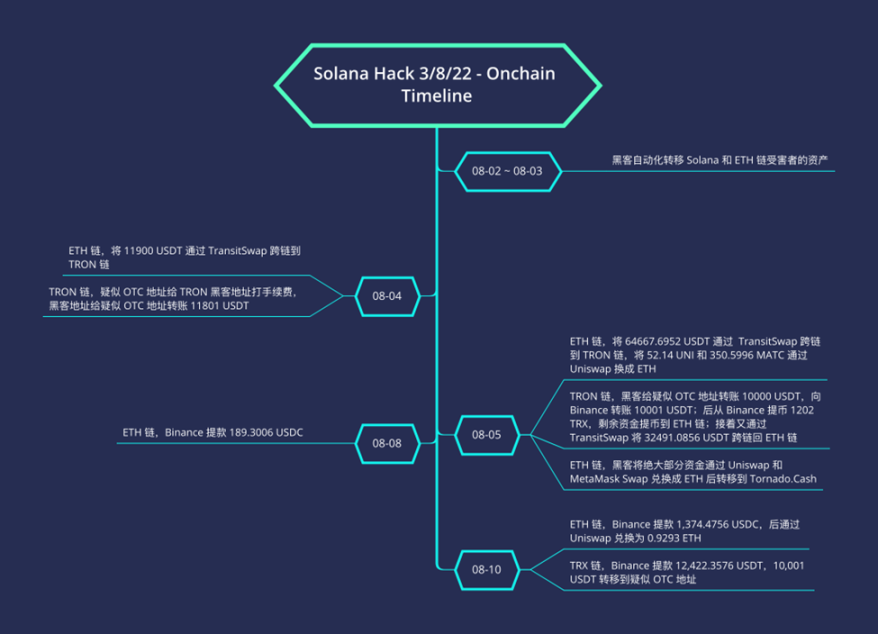

4. 해커체인 타임라인 분석

체인에서 해커의 행동에 따라 타임라인은 다음과 같이 정렬됩니다.

5. 해커 자취 분석

해커 주소 목록은 다음과 같습니다.

의심되는 해커 주소 목록은 다음과 같습니다.

첫 편입

솔라나 체인 해커 지갑 1, 2, 3, 4 체인의 첫 번째 이체 트랜잭션은 모두 솔라나 체인 의심되는 해커 지갑에서 0.1 SOL의 이체입니다. 체인 상의 흔적을 분석한 결과, 솔라나 체인 상의 의심되는 해커 지갑은 해커의 주소일 가능성이 있는 것으로 추정되며, 피해자의 주소일 가능성이 더 높다.

해커는 자금 세탁 프로세스에서 도구를 사용합니다.

TransitSwap

Uniswap

MetaMask Swap

해커가 돈을 세탁하는 방법

의심되는 OTC 개인 지갑 주소(위 언급)로 전송합니다.

Tornado.Cash로 이체하십시오.

해커주소와 거래소/플랫폼의 상관관계

다음과 직접 관련:

트론 체인, 해커들이 8월 5일 바이낸스에 USDT 입금

입금 주소: TE4bkS2PYqWxijgh5eqEz9A5jLn7HcS6fn

입금 거래: b6615bf10b2e619edc9315a08f89732664adc9d385c980f77caa6e82872fe376

TRON 체인, 해커가 8월 5일 바이낸스에서 TRX를 인출

출금 거래: 0e012643a7db1b8c5d1f27447b16e313d4b3f89efaa22b3661188fe399cd2d0e

ETH 체인, 해커, 8월 5일 바이낸스에서 ETH 인출

출금 거래: 0xd035e009173e968d8f72de783f02655009d6f85ef906121e5b99b496a10283dd

ETH 체인, 해커, 8월 8일 바이낸스에서 USDC 인출

출금 거래: 0xff60f24f8ebd874a1e5da8eae44583af554af9a109a9bd7420da048f12c83cdc

ETH 체인, 해커, 8월 10일 바이낸스에서 USDC 인출

출금 거래: 0xc861c40c0e53f7e28a6f78ec9584bfb7722cec51843ddf714b9c10fc0f311806

TRON 체인, 해커가 8월 10일 바이낸스에서 USDT를 인출

출금 거래: 10c4186e4d95fb2e4a1a31a18f750a39c0f803d7f5768108d6f219d3c2a02d26

간접 연결:

솔라나 체인 의심되는 해커 지갑, 1월 8일 바이낸스에서 SOL 인출

출금 거래: 668jpJec7hiiuzGDzj4VQKSsMWpSnbzt7BLMGWQmrGvHVQQbNGc3i1g8dCj2F5EAxFT8oDG5xWPAeQUMEMBTjhZs

Solana 체인은 Solrazr IDO 프로그램과 상호 작용하는 해커 지갑의 흔적이 있는 것으로 의심됩니다.

트랜잭션: 2LxLhL7oAiTyHGrAXCZEJyazQQLM7veaKvqUZL6iPkonL4wPLHcwV66MFX3ERyWvJtdd2wFdKfgKUuT1oAv2XepK

이미지 설명

의심되는 OTC 개인 지갑 주소의 인텔리전스 연결

SlowMist가 입수한 관련 정보에 따르면 의심되는 OTC 개인 지갑 주소(TGBrAiVArhs5Cqp2CGMYUpSmkseznv1Ng7)는 전화 사기, USDT 절도, TRC20 절도 등 중국 내 여러 건의 자금 세탁과 관련이 있습니다.

첨부 파일 - 체인의 분석 데이터 소스해킹 솔라나 체인 거래내역 요약표원본 링크