머리말

Chuangyu Blockchain Security Lab이 처음으로 이 사건을 추적하고 분석했음을 알아두십시오.

Chuangyu Blockchain Security Lab이 처음으로 이 사건을 추적하고 분석했음을 알아두십시오.

기본 정보

첫 번째 레벨 제목

기본 정보

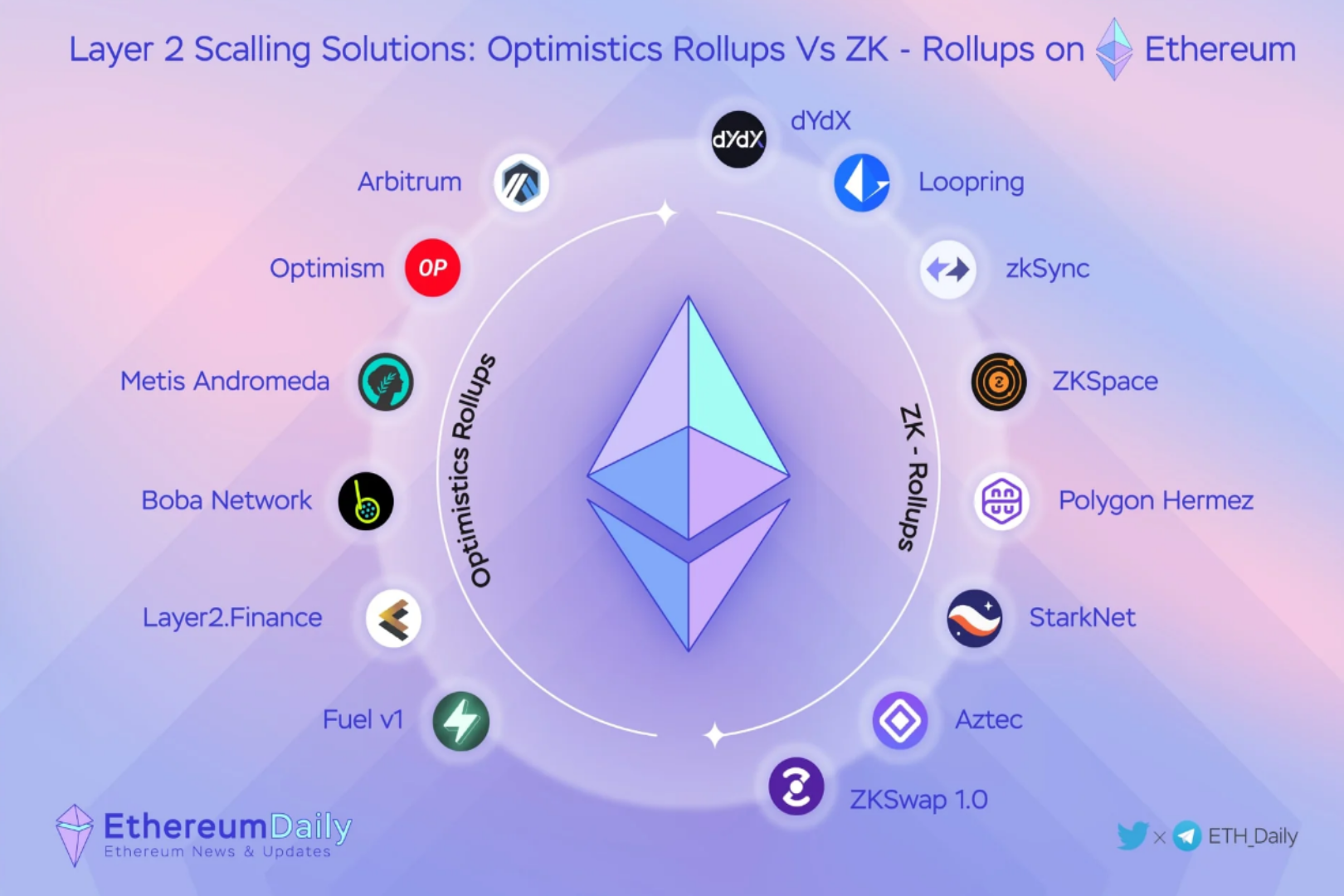

우리 모두 알다시피, 복합 프로젝트의 코드에는 몇 가지 보안 문제가 있으며 feiprotocol 및 RariCapital 프로토콜은 복합 코드 기반을 계속 사용하고 동시에 doTransferOut() 구현에서 재진입 쓰기 방법을 사용합니다. 사건 발생으로 이어지는 방법.

따라서 이번 사건의 여러 공격은 동일한 방식을 가지고 있기 때문에 이 글에서는 하나의 공격만 분석한다.

tx:0xadbe5cf9269a001d50990d0c29075b402bcc3a0b0f3258821881621b787b35c6

CEtherDelegator 계약: 0xfbD8Aaf46Ab3C2732FA930e5B343cd67cEA5054C

취약점 분석

첫 번째 레벨 제목

취약점 분석

가장 중요한 점은 공격자가 차입 후 대출 시장을 빠져나가기 위해 exitMarket() 함수를 호출한 다음 담보를 상환한다는 것입니다. 담보물을 성공적으로 회수할 수 있습니다.

공격 과정

첫 번째 레벨 제목

공격 과정

1. 공격자는 플래시론 대출을 사용하고 이를 계약에 저당합니다.

2. 공격자는 ETH를 빌려준 다음 재진입을 트리거합니다.

3. exitMarket() 함수를 호출하여 대출 시장을 종료하고 담보를 인출합니다.

6. 마지막으로 공격자는 약정서에서 풀을 공격하는 공격 방법을 반복하여 약 8천만 달러의 차익 거래에 성공했습니다.

요약하다

첫 번째 레벨 제목

요약하다

이 공격의 핵심은 프로토콜이 재진입 취약점이 있는 복합 코드 라이브러리를 참조하여 계약에 대한 재진입 공격이 발생했다는 것입니다.