보조 제목

역사상 가장 큰 해킹 사건

6억 1천만 달러의 개념은 무엇입니까? 사건 당시 해당 자산의 시세로 환산하면 디파이 사상 최대 규모의 해킹 사건일 뿐만 아니라 그 유명한 마운트곡스를 능가하는 암호화폐 역사상 최대 규모의 해킹 사건이다. 사건(744,408 BTC, 당시 총 가치 약 4억 달러), 2018년 코인체크 사건(5억 2300만 XEM, 당시 총 가치 약 5억 3400만 달러).

통계통계, 2020년에는 DeFi 분야에서 40건이 넘는 공격이 발생하여 약 1억 7,740만 달러의 손실이 발생했습니다(약 4,939만 달러 복구됨).

오데일리는 이번 사건의 구체적인 이유에 대해 PeckShield, SlowMist, BlockSec, Certik, Chengdu Lianan 등 유명 보안 업체에 문의했다. 이 중 BlockSec은 해커가 Poly Network 계약의 "verifyHeaderAndExecuteTx" 함수에 유효한 서명 메시지를 제공했으며 "LockProxy" 계약의 "onlyManagerContract" 한정자는 우회하지 않을 것이라고 Odaily에 밝혔습니다.이러한 관찰을 바탕으로 BlockSec은 이번 사건의 원인이 크로스 체인 서명에 사용된 개인 키가 유출되었거나 서명 프로그램에 공격 트랜잭션 서명으로 이어진 논리 허점이 있었기 때문일 수 있다고 생각합니다.

이 분석은 기본적으로 일부 다른 KOL의 견해와도 일치합니다. The Block Research의 분석가인 Igor Igamberdiev는 Poly Network 공격의 근본 원인이 암호화 문제라고 믿고 있으며 이는 얼마 전 발생한 Anyswap 해킹 사건과 유사할 수 있습니다. 계약 허점 키, 결국 790만 달러를 훔치는.

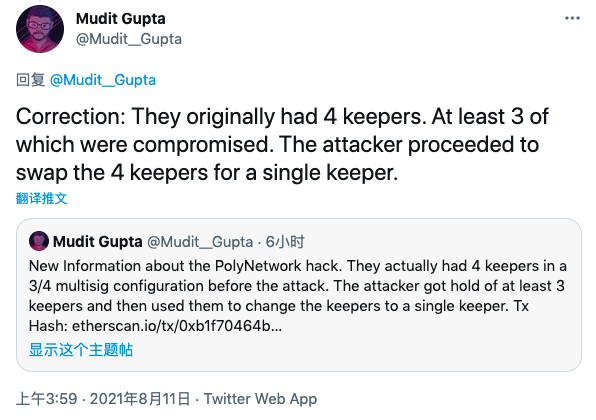

보안 연구원 Mudit Gupta는 또 다른 가능성을 제안했는데, Poly Network 컨트랙트에는 해커가 어떤 수단을 통해 키를 획득했을 수 있다는 점을 제외하고 키퍼가 한 명뿐이므로,해커들이 팀원들과 협력해 공격을 완수했을 가능성도 있어 보다 철저한 조사가 필요하다.

Primitive Ventures의 창립 파트너인 Dovey Wan도 "Poly Network와 O3(참고: 이 사건과 관련된 또 다른 주요 프로젝트, 아래에서 설명)은 완전히 오픈 소스가 아니므로 내부 공격일 가능성이 높습니다. ."

--------------------------------------------------------------

분석하다분석하다지적: 이 공격은 주로 EthCrossChainData 계약의 키퍼가 EthCrossChainManager 계약에 의해 수정될 수 있고 EthCrossChainManager 계약의 verifyHeaderAndExecuteTx 기능이 _executeCrossChainTx 기능을 통해 사용자가 전달한 데이터를 실행할 수 있기 때문입니다. 따라서 공격자는 공격자에게 EthCrossChainData 계약의 키퍼가 지정한 주소를 수정하기 위해 이 기능을 통해 신중하게 구성된 데이터를 전달했으며, 키퍼의 개인 키 유출로 인해 이 사건이 발생했다고 인터넷에 보고되지 않았습니다.

09:50 업데이트: 위에서 언급한 Mudit Gupta는 그의 분석을 일부 수정했습니다. Mudit은 SlowMist의 판단에 동의하지 않지만 Poly Network는 초기에 4개의 키퍼를 두고 3/4 다중 서명 구성을 구현했지만 공격 전에 해커가 최소 3개의 키퍼를 제어하고 다른 키퍼로 교체했습니다. 단일 서명이 되기 때문에 모든 해커 트랜잭션에는 키퍼 서명이 하나만 있습니다.

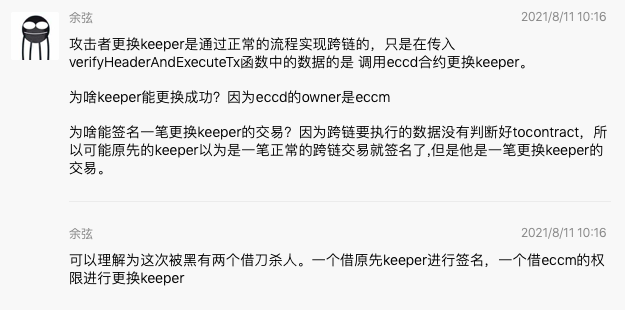

10:25 업데이트: SlowMist의 창립자 Yu Xian은 오늘 아침 커뮤니티에서 이 사건에 대해 추가로 설명하면서 공격자가 일반적인 크로스 체인 프로세스를 통해 키퍼를 교체했지만 verifyHeaderAndExecuteTx 함수로 전달된 데이터는 ECCD를 호출하는 것이라고 말했습니다. (EthCrossChainData) 계약이 키퍼를 대체합니다. 키퍼가 성공적으로 교체될 수 있는 이유는 ECCD의 소유자가 ECCM(EthCrossChainManager)이기 때문입니다. 내가 키퍼를 대체하기 위해 트랜잭션에 서명할 수 있는 이유는 체인 전체에서 실행할 데이터가 tocontract를 판단하지 않았기 때문에 원래 키퍼가 정상적인 크로스체인 트랜잭션으로 서명했을 수도 있지만 이것은 실제로 대체입니다. 키퍼 거래.

Yu Xian은 마침내 이 해킹에서 빌린 칼로 두 건의 살인이 있었다는 것을 이해할 수 있다고 결론지었습니다. 하나는 원래 키퍼가 서명하고 다른 하나는 ECCM의 권한으로 대체됩니다.

보조 제목

--------------------------------------------------------------

격리 및 탈출

해커 주소:

해커 주소:

이더리움 주소: 0xC8a65Fadf0e0dDAf421F28FEAb69Bf6E2E589963;

BSC 주소: 0x0D6e286A7cfD25E0c01fEe9756765D8033B32C71;

다각형 주소: 0x5dc3603C9D42Ff184153a8a9094a73d461663214.

Poly Network가 항소를 제기한 후 다양한 KOL이 해커가 돈을 세탁하는 것을 방지하기 위해 지지를 표명했습니다.

Changpeng Zhao는 Twitter에서 "우리는 Poly Network의 해킹 사건에 대해 통보를 받았습니다. 아무도 BSC 또는 Ethereum을 제어할 수 없지만 우리는 모든 보안 파트너와 협력하고 있으며 능동적으로 도울 수 있도록 최선을 다할 것입니다."라고 말했습니다.

OKEx CEO 제이(Jay)도 "OKEx는 이 사건에 주목해 왔으며, 통화 흐름을 관찰하고 있으며 이번 사건을 처리하는 데 최선을 다할 것"이라고 말했다.

반대편,이미지 설명

해커들은 Curve를 통해 거의 1억 USDC를 DAI로 교환했습니다.

보조 제목

큰 구걸 장면

이렇게 많은 양을 도난당한 만큼 피해자의 숫자는 당연히 빼놓을 수 없다(오데일리 저자도 그중 한 명이다).

현 상황에서 이번 사건의 영향을 받는 주요 집단은 크로스체인 애그리게이터 O3 Swap을 통해 채굴하는 사용자이며, 따라서 O3 Swap 자체도 크로스체인 관련 서비스를 중단했습니다. 사건 이전에 Polygon 및 기타 체인에 대한 O3 Swap의 안정적인 통화 풀의 연간 비율은 20%를 초과할 수 있었고 일부 단기 단일 통화 풀(지난 주 마감됨)의 연간 비율은 수백 퍼센트에 도달할 수 있었습니다. 광산 수입은 날마다 감소하고 있으며, 이 연간 수준은 상당히 매력적입니다. 많은 수의 "DeFi 농부"가 높은 수익을 위해 왔지만 결국 "모든 것을 잃었습니다".

Poly Network가 공격을 받아 O3 Swap 사용자가 피해를 입은 이유는 O3 Swap의 크로스체인 기능이 Poly Network를 기반으로 하기 때문입니다. 실제로 Poly Network가 해킹 사실을 공식적으로 확인하기 전에 커뮤니티의 주요 추측은 O3 Swap 계약이 해킹되었다는 것입니다.

과거 DeFi가 도난당해 사용자가 도움을 요청할 곳이 없었을 때 많은 사람들이 해커의 주소로 트랜잭션을 보내고 자신이 힘들게 번 돈이라는 메시지를 남기고 해커에게 돌려달라고 애원했습니다. 자금. 하지만 이번에는 "흥분을 지켜보며 별일 아닌 줄 알았다"는 많은 구경꾼들이 상황을 "변하게 만들었다".

어떤 멜론 먹는 사람이 USDT를 블랙리스트에 올린 해커를 "지시하고 안내"하고 해커로부터 13ETH를 "선물"받은 후, 이 사건과 관련이 없는 더 많은 사람들이 이 대규모 "구걸"에 동참하기 시작했습니다. 그 중 해커들은 이들을 '지원'하여 보상을 구하고, 심지어 해커들에게 자신의 코인을 '풀'해 달라고 부탁하기도 한다.

평균적인 "기술력"으로 멜론을 먹는 대부분의 사람들은 "오빠, 돈 좀 주세요" 또는 "오빠 제발"과 같이 직접 구걸을 선택합니다.

더 나은 "기술"을 가진 사용자는 이야기를 선택하고 해커가 자신의 "엔젤 투자자"가 되도록 할 수도 있습니다. 성공한 후에." 두 배로 보답하겠습니다." 또는 "아직 학교에 다니고 있고 해커의 꿈을 꾸고 선배들에게 경제적 지원을 받고 싶습니다."라고 말하십시오.

최고의 "기술"을 가진 사용자는 잉크 자국을 전혀 쓰지 않고 말없이 아버지를 인정합니다.

보조 제목

자금을 회수할 희망이 있습니까?

온갖 익살은 제쳐두고 사건이 발생했기 때문에 모든 당사자가 가장 걱정하는 것은 자산을 성공적으로 복구할 수 있는지 여부입니다.

DeFi 세계에서 발생한 이전 보안 사고를 종합하면 도난 자금을 회수하는 것이 불가능하지 않습니다.예를 들어 작년 dForce 및 EMD 사건은 도난 자금을 성공적으로 회수했습니다.전체적으로 이러한 사건들은 기본적으로 한 가지 공통점이 있습니다. 추적을 통해 실제 세계에서 해커의 신원이 노출되고 프로젝트 당사자와 피해 사용자의 기소 및 책임에 직면하고 결국 자발적으로 자금을 반환하기로 결정했습니다.

과거의 사례를 보면 DeFi는 상호작용 수준에서 탈중앙화를 이루었지만 법의 보호와 구속을 받는 인간이 DeFi에 참여하는 주체이기 때문에 DeFi는 결코 무법천지가 아닙니다. 오프체인 보호가 가장 효과적인 솔루션입니다.

더 좋은 소식은 SlowMist 보안 팀이 파트너인 Hoo의 기술 지원과 여러 교환을 통해 다음과 같이 밝혔다는 것입니다.온체인 및 오프체인 추적을 통해 공격자의 사서함, IP, 장치 지문 및 기타 정보를 발견했습니다., Poly Network 공격자와 관련된 가능한 신원 단서를 찾고 있습니다. SlowMist 보안팀은 샅샅이 조사한 결과 해커의 초기 자금 출처가 모네로(XMR)였으며, 이후 거래소에서 BNB/ETH/MATIC 및 기타 통화로 교환되었으며 코인은 3개 주소로 인출되었습니다. .

압박감을 느낀 것인지 해커 역시 8월 11일 0시 05분 거래를 통해 자금 일부를 반환하겠다는 의사를 공개적으로 밝혔다. 동시에 해커는 자금을 사용하여 새로운 토큰을 발행하고 DAO 형태로 운영하는 새로운 가능성도 제시했습니다.

그러나 SlowMist가 언급한 핵심 파트너인 Hoo는 커뮤니티에서 해커가 Hoo에 KYC 없이 계정을 등록하고 소량의 ETH를 가스 수수료로 이체했으며 Hoo로 자금이 유입되지 않았다고 커뮤니티에서 추가로 응답했습니다. 가장 중요한 것은 Hufu의 해커 계정은 실명 인증이 되지 않아 다른 정보(SlowMist에서 언급한 이메일, IP 등)를 통해 해커의 신원을 성공적으로 찾을 수 있는지 여부는 여전히 불확실합니다.

앞서 Poly Network 관계자는 다시 한 번 공개 서한 형식으로 해커들에게 전화를 걸어 수억 달러의 자금이 어떤 관할권에서든 큰 사건이 될 것이라고 강조하고 이를 사용하여 해커에게 압력을 가하고 기회를 얻기를 희망했습니다. 그들과 소통하기 위해. 그러나 출판 당시 Poly Network는 다른 실질적인 진전을 공개하지 않았습니다.

다중 체인 구조가 점점 더 안정됨에 따라 서로 다른 생태계 간의 유동성 채널로서 교차 체인 브리지의 가치가 빠르게 확장되고 있습니다. 얼마전 Chainswap, Anyswap에서 오늘날 Poly Network에 이르기까지 이 트랙은 해커의 눈에는 "향기로운 모모"가 되었습니다. 보안 상황이 점점 심각해지고 있습니다. 프로젝트 당사자, 감사 회사 및 사용자 모두 경계해야 합니다.

Poly Network 사건은 아직 진행 중이며, Odaily는 가능한 한 빨리 후속 개발을 확인하고 보고할 것입니다.

-------------------------------------------------------

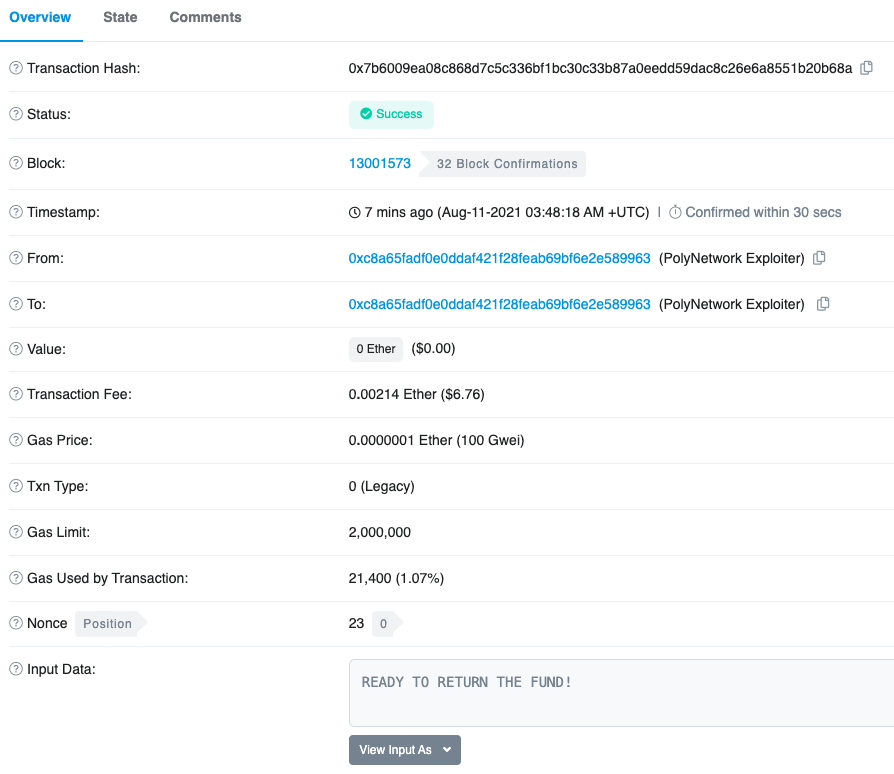

12:05 업데이트: 11:48에 트랜잭션의 추가 정보를 통해 표시된 해커의 이더리움 주소: READY TO RETURN THE FUND! 트랜잭션 해시는 0x7b6009ea08c868d7c5c336bf1bc30c33b87a0eedd59dac8c26e6a8551b20b68a입니다.