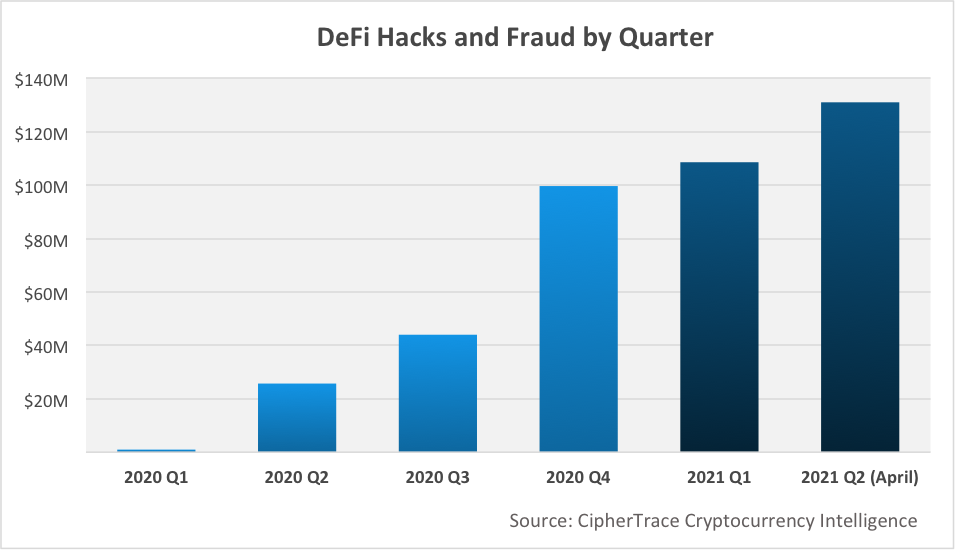

2021년 5월 사이퍼트레이스(CipherTrace) 보고서에 따르면 2021년 4월 말 기준 암호화 분야의 절도, 해킹, 사기 금액은 4억 3,200만 달러에 달하며, Defi 해킹 사례가 전체 해킹 공격의 60% 이상을 차지하며, 2020년에는 25%보다 높습니다. 아래 그림에서 DeFi 해킹 공격 사례가 해마다 증가하고 있으며 2021년 2분기에 도난당한 금액이 약 1억 3천만 달러임을 분명히 알 수 있습니다.

많은 DeFi 해킹 공격 사례 중에서 Flashloan은 의심할 여지 없이 가장 일반적인 해킹 공격 유형입니다. Flashloan은 단기간에 많은 자금을 제공할 수 있는 무담보, 무담보 대출입니다.대출에 대한 스마트 계약은 대출과 동일한 거래에서 완료되어야 하므로 차용자는 다른 스마트 계약을 사용하여 그를 도와야 합니다. 거래 종료 시 대출 자금으로 즉시 거래를 실행합니다. 이로 인해 해커는 코드의 허점을 악용하여 가격을 조작하고 그로부터 이익을 얻습니다.

지난 2주 동안 Flash Loan 해킹 사례를 집계했습니다.

1. PancakeBunny BSC 생태학

5월 19일 PancakeBunny는 외부 개발자의 플래시론 공격을 받았고, 해커는 PancakeSwap을 사용하여 BNB를 대량으로 빌린 후 계속해서 USDT/BNB 및 BUNNY/BNB 가격을 조작하여 대량의 BUNNY를 획득했습니다. BUNNY의 가격이 폭락하고 결국 해커는 PancakeSwap을 통해 BNB를 다시 교환했습니다. 이 플래시론 공격에서 추정 손실액은 114,631.5421WBNB와 697,245.5699BUNNY로, 총 4,500만 달러에 달합니다. 토큰 BUNNY의 가격은 한때 2달러 아래로 떨어졌으며 최고 하락률은 99%를 넘었습니다.

2. 수렁에 빠진 금융 BSC 생태계

지난 5월 22일 해커들은 BOG 토큰 컨트랙트의 서약 기능 취약점을 대상으로 플래시론 공격을 감행했다. 허점은 이체 금액의 5%를 부과하여 디플레이션이 되도록 설계되었습니다. 구체적으로 5% 수수료 중 1%는 소각하고 4%는 스테이킹 수익을 위한 수수료로 사용한다. 그러나 토큰 계약의 구현은 전송 금액의 1%만 청구하지만 여전히 스테이킹 수익으로 4%를 부풀립니다. 결과적으로 공격자는 차입을 통해 스테이킹 금액을 크게 늘릴 수 있으며 자동 이체를 반복하여 부풀려진 스테이킹 수익을 요구할 수 있습니다. 그 직후 공격자는 부풀려진 BOG를 WBNB에서 약 360만 달러에 판매했습니다.

3. AutoShark BSC 생태계

5월 24일, AutoShark는 플래시 론의 공격을 받았습니다. SlowMist의 분석에 따르면:

1) 공격자는 Pancake의 WBNB/BUSD 거래쌍에서 WBNB를 대량으로 빌려주었다.

2) 첫 번째 단계에서 빌려준 전체 WBNB의 절반을 Panther의 SHARK/WBNB 거래 쌍을 통해 대량의 SHARK로 교환함과 동시에 풀의 WBNB 수가 증가합니다.

3) 1단계와 2단계의 WBNB와 SHARK를 SharkMinter에 입력하여 후속 공격에 대비합니다.

4) AutoShark 프로젝트의 WBNB/SHARK 전략 풀에서 getReward 함수를 호출합니다.이 함수는 사용자의 수익 자금에서 서비스 수수료의 일부를 인출하고 기여 값으로 사용자에게 SHARK 토큰을 보상합니다.이 부분의 운영은 SharkMinter 계약 운영에 있습니다.

5) SharkMinter 계약은 사용자가 얻은 LP 취급 수수료를 받은 후 LP를 해당 WBNB와 SHARK로 분할하고 Panther의 WBNB/SHARK 거래 풀에 다시 추가합니다.

6) 공격자는 3단계에서 사전에 해당 토큰을 SharkMinter 컨트랙트에 입력했기 때문에 SharkMinter 컨트랙트에서 유동성을 제거한 후 유동성을 추가할 때 SharkMinter 컨트랙트 자체의 WBNB와 SHARK 잔액을 사용하는데, 이 부분은 잔액에는 공격자가 3단계에서 SharkMinter에 입력한 잔액이 포함되어 최종 계약에서 얻은 추가 유동성의 잘못된 잔액이 발생합니다. 즉, SharkMinter 계약은 공격자가 엄청난 양의 처리 수수료를 계약에서는;

7) SharkMinter 컨트랙트가 수수료 금액을 획득한 후 tvlInWBNB 함수를 통해 수수료 가치를 계산한 다음 수수료 가치에 따라 사용자에게 SHARK 토큰을 발행합니다. 단, LP의 가치를 산정할 때 Panther WBNB/SHARK 풀에 있는 실시간 WBNB 수를 총 LP 수량으로 나누어 WBNB LP가 얼마만큼 교환할 수 있는지 계산한다. 그러나 두 번째 단계에서 Panther 풀의 WBNB 수가 이미 매우 많기 때문에 계산된 LP 값이 매우 높습니다.

8) 잘못된 LP 값과 잘못된 취급 수수료의 경우, SharkMinter 컨트랙트는 결국 공격자의 기여도를 계산할 때 매우 큰 값을 계산했고 이로 인해 SharkMinter 컨트랙트는 공격자를 위해 많은 수의 SHARK 토큰을 발행하게 되었습니다. . 통화;

9) 이후 공격자는 SHARK 토큰을 판매하여 WBNB로 교환하고 플래시론을 상환합니다. 그런 다음 이익을 취하고 떠나십시오.

이 사건으로 인해 AutoShark 가격이 폭락하여 99% 이상 하락한 $0.01까지 떨어졌습니다.

4. MerlinLabs BSC 생태학

5월 26일 DeFi 수익 애그리게이터인 MerlinLabs가 공격을 받았고 공격 방식은 PancakeBunny와 유사하여 200ETH의 손실을 입었습니다.

5. JulSwap BSC 생태

5월 27일 DEX 프로토콜과 자동화된 유동성 프로토콜 JulSwap이 플래시론의 공격을 받아 $JULB가 단기간에 95% 이상 하락했습니다.

6. BurgerSwap BSC 생태계

자동 마켓 메이커 버거스왑(BurgerSwap)은 플래시론 공격을 받은 혐의를 받고 있으며 약 330만 달러 상당의 버거 43만2874개를 도난당했다. 공격자들은 1inch를 통해 이익을 실현했습니다. 일부 투자자는 거의 97%를 잃었습니다.

7.Belt Finance BSC 생태학

5월 29일, Belt Finance는 플래시 론 공격을 받았습니다. 공격자는 플래시론을 이용해 벨트 파이낸스 프로토콜에서 8건의 거래를 통해 620만 달러 이상의 자금을 확보했고, 대부분의 자금을 anyETH로 전환해 이더리움으로 추출했다. 손실액은 620만 달러였다.

위의 해킹된 프로젝트들은 모두 BSC 생태계에 속한다는 공통점이 있습니다. 5월부터 BSC 생태 프로젝트는 번개 대출의 공격을 받아 총 손실액이 1억 5,700만 달러를 넘어섰습니다. 엄청난 양의 손실은 또한 개발자들에게 경보를 울렸습니다. 플래시 론은 개발자가 스마트 계약을 만들 때 고려해야 하는 것입니다.

DeFi는 항상 미래 금융의 새로운 패러다임으로 여겨져 왔으며 DeFi의 등장으로 새로운 금융 거래에 참여할 수 있게 되었습니다. 그러나 기술 스택의 복잡성으로 인해 특정 기능이 시스템의 완전히 관련 없는 부분에서 오용될 수 있으며 막대한 손실을 초래하여 투자자의 이익을 해칠 뿐만 아니라 프로젝트와 산업에 오점을 남깁니다. 외부인이 움찔하는 것.