JulSwap Flash Loan 공격 분석 및 사고 후속 조치

创宇区块链安全实验室

2021-05-31 03:37

本文约903字,阅读全文需要约4分钟

5월 28일, BSC 체인의 DEX 프로토콜이자 자동화된 유동성 프로토콜인 JulSwap이 플래시론의 공격을 받았습니다.

보조 제목

2021년 5월 28일, BSC 체인의 DEX 프로토콜이자 자동화된 유동성 프로토콜인 JulSwap이 플래시론의 공격을 받았다고 보고되었습니다.Chuangyu 블록체인 보안 연구소 알기보조 제목

이벤트 분석

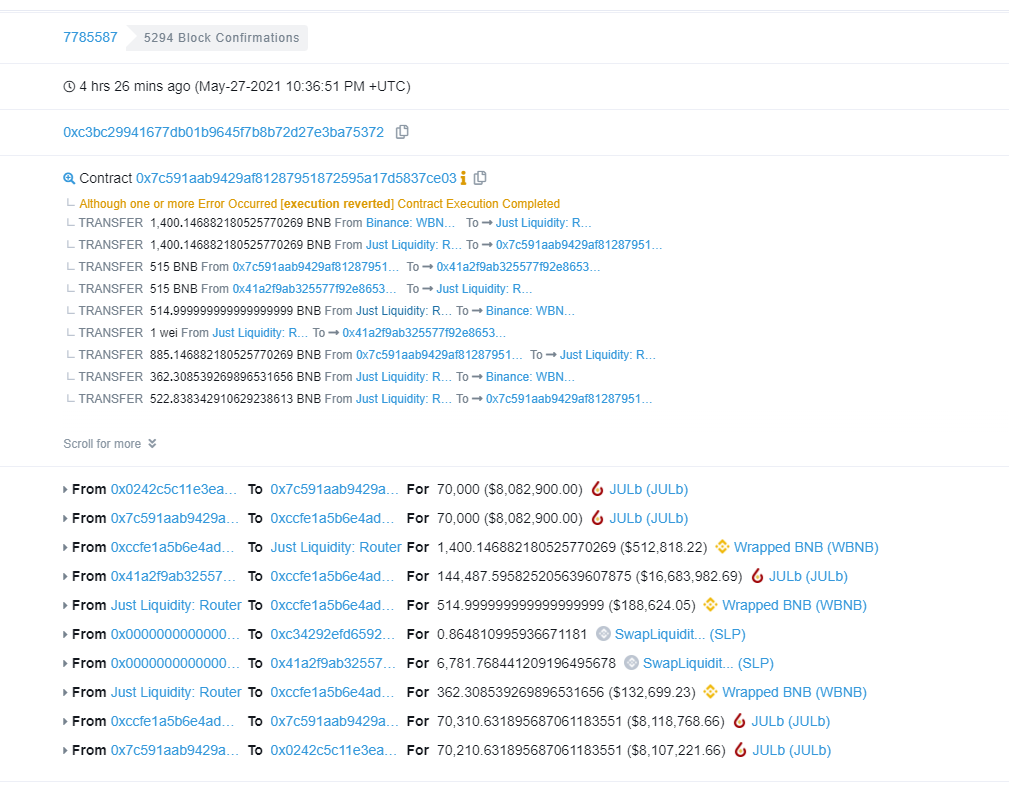

공격자 트랜잭션:

1. 거래 기록을 통해 공격자가 플래시론을 통해 70,000 JULB 토큰을 빌린 후 JULB-WBNB 거래 쌍을 호출하여 교환하여 1,400 BNB를 얻었음을 알 수 있습니다. 공격계약.

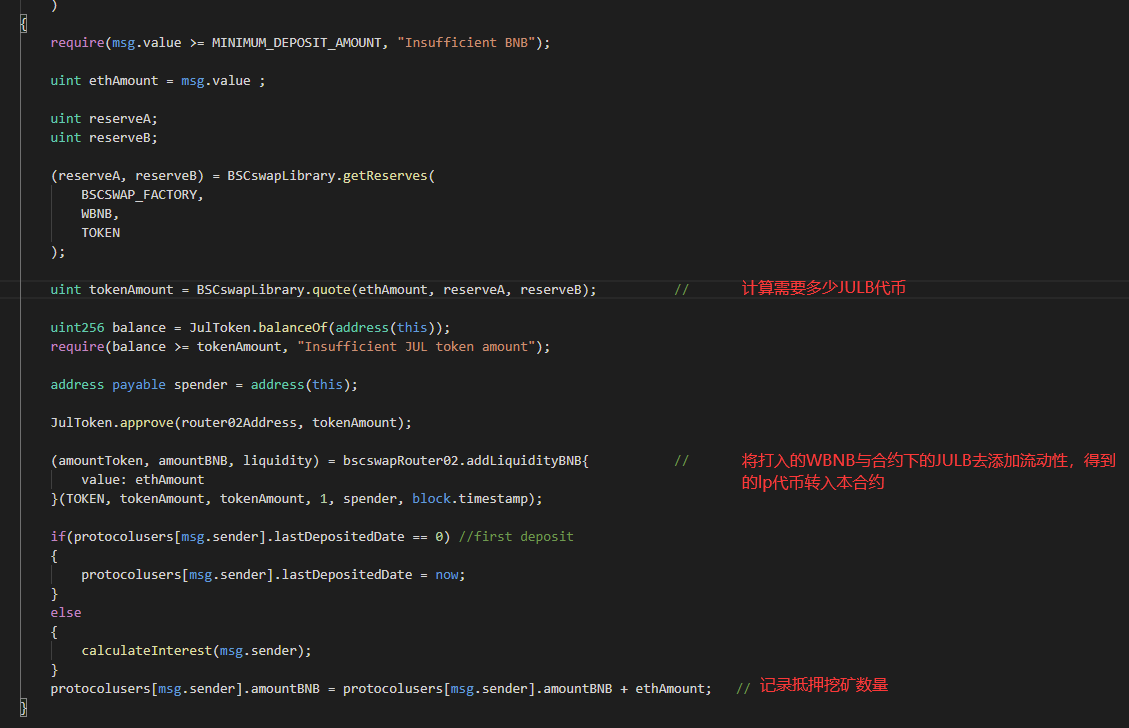

2. 그러면 공격 컨트랙트는 모기지 마이닝을 위해 JulProtocolV2 컨트랙트(0x41a2F9AB325577f92e8653853c12823b35fb35c4)의 addBNB 기능을 호출합니다. 이 기능의 기능은 WBNB를 전송하여 계약에서 유동성 채굴을 추가하는 데 필요한 JULB 토큰 수를 계산한 다음 모기지 마이닝을 위해 전송된 WBNB의 양을 기록하는 것입니다.기능 코드는 다음과 같습니다.

보조 제목

이벤트 후속 조치

推荐文章