「DeFiプラットフォームは悪を行うわけではありませんが、あまりにも多くのハッカーに対処することはできません。」

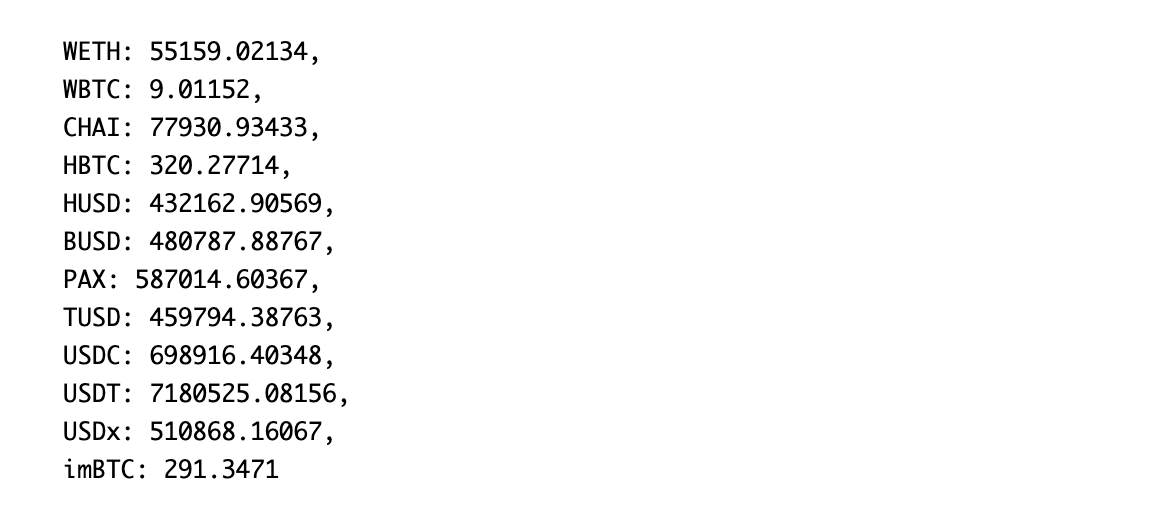

4月18日にUniswapがハッキングされて1,278ETH(約22万米ドル相当)を失った後、4月19日午前8時45分、国内のDeFi融資プロトコルLendf.Meがハッカーにさらされた。SlowMist Technology Anti-money Launderingによると( AML)システム統計によると、今回のLendf.Meの累積損失は約2,470万米ドルで、具体的に盗まれた通貨と金額は以下の通りです。

その後も攻撃者は、1inch.exchange、ParaSwap、Tokenlon などの DEX プラットフォームを通じて、盗んだコインを ETH や他のトークンに交換し続けました。

画像の説明

画像出典:Lendf.Me公式サイト

画像の説明

画像出典:デフィパルス

SlowMist のマネーロンダリング対策 (AML) システムの監視によると、Lendf.Me 攻撃者は、攻撃で得た PAX を ETH に継続的に送金しており、合計で約 587,000 PAX に達します。使用された取引所プラットフォームには、1inch.exchange、ParaSwap が含まれます。 、など。攻撃者のアドレスは 0xa9bf70a420d364e923c74448d9d817d3f2a77822 です。

SlowMist セキュリティ チームの分析によると、ハッカーによる Lendf.Me への攻撃方法は、昨日の Uniswap への攻撃と似ています。(日々のメモ: ハッカーは、ETH-imBTC トランザクションを実行する際に、Uniswap と ERC777 の間の互換性の問題を利用します。リエントランシー攻撃リエントランシー攻撃)、すべて DeFi 契約に再入攻撃保護が欠如していることが原因で、攻撃者は ERC777 で複数の反復を使用して tokensToSend メソッド関数を呼び出し、再入攻撃を実現しました。同じグループがそれを実行した可能性が非常に高いです。

SlowMist セキュリティ チームは、Lendf.Me 攻撃の全プロセスを詳細に分析しました。

攻撃者は最初に 0.00021593 imBTC を入金しましたが、Lendf.Me から 0.00043188 imBTC を引き出すことに成功し、引き出した金額は入金金額のほぼ 2 倍になりました。

では、攻撃者はどのようにして短期間の取引で 2 倍の残高を手に入れたのでしょうか?

画像の説明

その直後、supply() 関数の 2 回目の呼び出し中に、攻撃者は自身のコントラクト内の Lendf.Me のdrawr() 関数の呼び出しを開始し、最終的に現金を引き出します。

文章

文章

Lendf.Me プロトコルへの攻撃はまた、dForce のコード監査人に誰もが疑問を抱くようになりました。公開情報によると、Lendf.me プロトコルは Compound v1 コードをフォークしており、Compound v1 は企業のビット追跡によって監査されていました。

画像出典:ツイッター

画像出典:ツイッター

私たちはここに、DeFi開発者が製品を設計する際に独自に開発し、独自のリスク管理メカニズムを確立し、リスク管理能力を向上させる必要があることを提案します。

副題

2回連続のDeFi攻撃は私たちにどのような思いをもたらしたのでしょうか?

今年初めのbZx攻撃事件からUniswap、dForce攻撃事件に至るまで、ハッカーがDeFiのシステミックリスク管理の抜け穴の要点を把握し、DeFiの構成可能性を駆使して次々とDeFiを攻撃してきたことが分かります。 。

DDEX 運営責任者のボーエン・ワン氏は、かつて Odaily が開催した「Vigor」クラウドサミットで bZx 事件の影響を振り返り、「レゴのコンセプトは、すべてのビルディングブロックがレゴファミリーによって生産されており、その品質が優れているためです」 」

バレル理論を使って DeFi レゴの最大の問題を説明すると、DeFi システムのセキュリティは最も短い木片に依存するため、DeFi レゴの 1 つのモジュールに問題がある限り、生態系全体の足を引っ張る可能性があります。このため、DeFi開発者はコードレベルで継続的な改善と更新を行う必要があり、DeFi製品の高度な組み合わせを1つずつ追求するのではなく、セキュリティ面での異なるDeFi製品の互換性にも注意を払う必要があります。

さらに、DeFi保険の開発により、DeFiプラットフォームに対するハッカー攻撃による損失をある程度軽減することも可能であり、DeFi保険契約Nexus Mutualは、bZx攻撃で損失を被ったユーザーを補償することで、業界に向けたデモンストレーションに成功しました。 。しかし、DeFi 保険商品はまだ開発の初期段階にあり、商品モデルや運用方法はまだ成熟しておらず、統一されたリスク価格設定システムや補償保護メカニズムも欠如しています。特定の保護特性と通貨価格変動に対するヘッジを備えている リスクの高いデリバティブ、または B のプラットフォーム サービスのみ。

副題

最新の進捗状況

4月20日早朝、dForce創設者のヤン・ミンダオ氏がMediumで講演した。役職それによると、ハッカーはERC 777とDeFiスマートコントラクト間の互換性問題を利用して再突入攻撃を実行し、Lendf.Meは約2,500万米ドルの損失を被ったという。現在、チームは次の取り組みに取り組んでいます。

一流のセキュリティ企業は、Lendf.Me のより包括的なセキュリティ評価を行うために連絡を受けています。

パートナーと協力してシステムの資本を再構築するソリューションを開発していますが、この攻撃にもかかわらず、私たちは立ち止まりません。

私たちは主要な取引所、OTCプラットフォーム、関連する法執行機関と協力して状況を調査し、盗まれた資金の転送を阻止し、ハッカーを追跡しています。

さらに、チームは北京時間4月20日午後11時59分に公式ブログで詳細な最新情報を提供する予定だ。

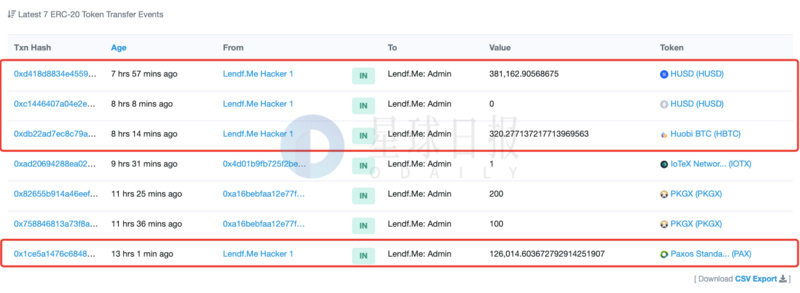

チェーン上の情報によると、攻撃者は 4 月 20 日午前 3 時頃、380,000 HUSD と 320 HBTC を Lendf.Me の管理者アカウントに送金しました。以前、SlowMist チームは、攻撃者が「より良い未来」という言葉とともに 126,000 PAX を送り返したことを監視していました。

推奨読書:参考記事: