방금 출시된"2022년 상반기 웹3 보안현황 심층연구 보고서"에서는 총 손실액, 공격받은 프로젝트의 종류, 각 체인 플랫폼의 손실액, 공격 방법, 자금 흐름, 프로젝트 감사 현황 등 다양한 차원에서 블록체인 보안 분야의 전반적인 상황을 보여주고 분석했습니다. .

첫 번째 레벨 제목

1. 상반기 허점으로 인한 총손실액은 얼마인가?

Chengdu Lianan Hawkeye Blockchain Situational Awareness Platform의 모니터링에 따르면 2022년 상반기에 계약 허점으로 인한 총 42건의 주요 공격 사례가 감지되었으며 공격의 약 53%가 계약 허점에 의해 악용되었습니다.

통계에 따르면,2022년 상반기에는 계약 허점으로 인한 주요 공격 사례가 총 42건 감지되었으며, 총 손실액은 US$644.04 백만입니다.

악용되는 모든 취약점 중에서,첫 번째 레벨 제목

2. 심각한 손실을 초래한 취약점 유형은 무엇입니까?

2022년 2월 3일솔라나 크로스체인 브릿지 프로젝트인 웜홀이 공격을 받아 누적 손실액은 약 3억2600만 달러에 이른다.해커는 해커가 wETH를 발행하기 위해 sysvar 계정을 위조할 수 있도록 허용하는 Wormhole 계약의 서명 확인 취약점을 악용했습니다.

2022년 4월 30일, 공식 Fei ProtocolRari Fuse Pool플래시론에 재진입 공격까지 더해져 총 8034만 달러의 손실을 입었다.보조 제목

Fei Protocol 이벤트 검토:

취약점은 프로젝트의 기본 프로토콜에서 나타나므로 공격자는 하나 이상의 컨트랙트를 공격했으며, 아래에서는 한 가지 사례만 분석합니다.

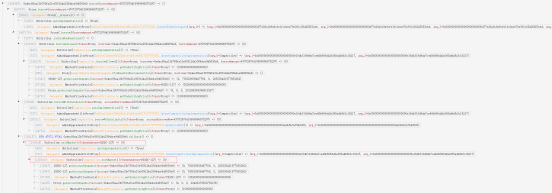

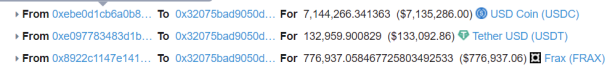

공격 트랜잭션

0xab486012f21be741c9e674ffda227e30518e8a1e37a5f1d58d0b0d41f6e76530

공격자 주소

0x6162759edad730152f0df8115c698a42e666157f

공격 계약

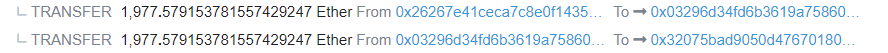

0x32075bad9050d4767018084f0cb87b3182d36c45

텍스트

0x26267e41CeCa7C8E0f143554Af707336f27Fa051

#공격과정

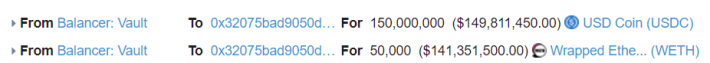

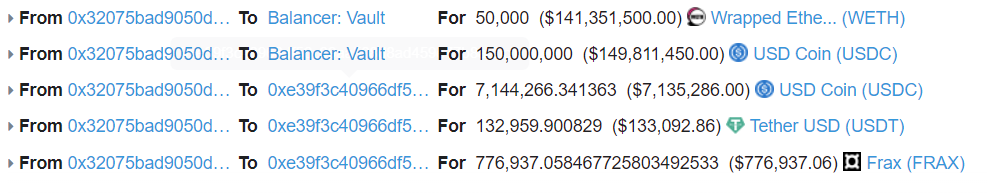

1. 공격자는 먼저 Balancer: Vault에서 플래시 론을 만듭니다.

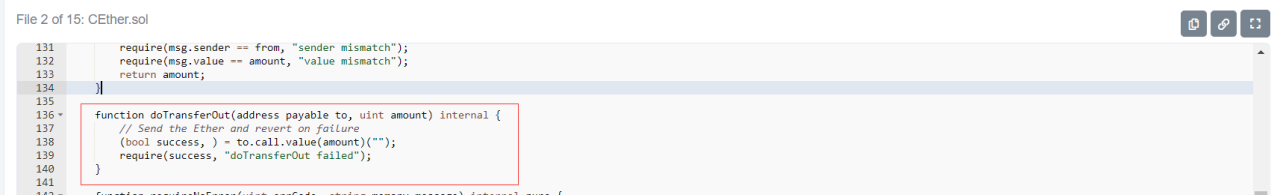

2. Rari Capital의 cEther 구현 계약이 재진입했기 때문에 플래시론 자금은 Rari Capital에서 모기지 대출에 사용됩니다.

공격자는 공격 계약에 구성된 공격 함수 콜백을 통해 프로토콜의 영향을 받는 풀의 모든 토큰을 추출합니다.

3. 플래시론을 반환하고 공격 수익금을 0xe39f 컨트랙트로 전송

이 공격은 주로추가 정보:

추가 정보:첫 번째 레벨 제목

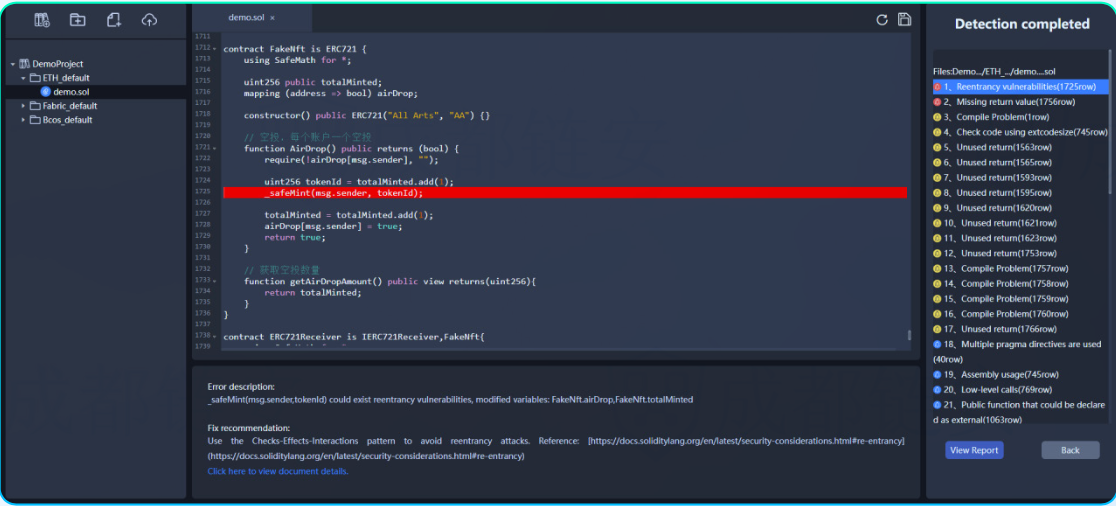

3. 감사 프로세스에서 가장 흔한 허점은 무엇입니까?

보조 제목

1. ERC721/ERC1155 재진입 공격

보조 제목

2. 논리 허점

1) 특수 시나리오에 대한 고려 사항 누락:

특별한 시나리오는 종종 감사가 가장 주의를 기울여야 하는 곳입니다.예를 들어 이체 기능의 설계는 자신에게 돈을 이체하는 것을 고려하지 않아 결과가 없습니다.

2) 디자인 기능이 완벽하지 않습니다.

보조 제목

3. 인증 부족

보조 제목

4. 가격 조작

오라클 가격 오라클은 시간 가중 평균 가격을 사용하지 않습니다.

첫 번째 레벨 제목

~에 따르면

~에 따르면Chengdu Lianan Eagle Eye 블록체인 보안 상황 인식 플랫폼인지된 보안 사고 통계에 따르면 감사 과정에서 나타난 거의 모든 허점이 실제 시나리오에서 해커에 의해 악용되었으며 계약 논리 허점을 악용하는 것이 여전히 주요 부분입니다.

통과하다Chengdu Lian'an Chain Must Check-스마트 계약 정식 검증 플랫폼이미지 설명

ChainBitCheck 도구로 스캔한 계약에 재진입 취약점이 있습니다.