오늘 아침, CZ는 트윗을 통해 우리 팀이 ETH의 Uniswap V3에서 잠재적인 취약점을 발견했으며 지금까지 해커들이 4295 ETH를 훔쳤으며 Tornado Cash.connect를 통해 돈을 세탁하고 있다고 말했습니다.

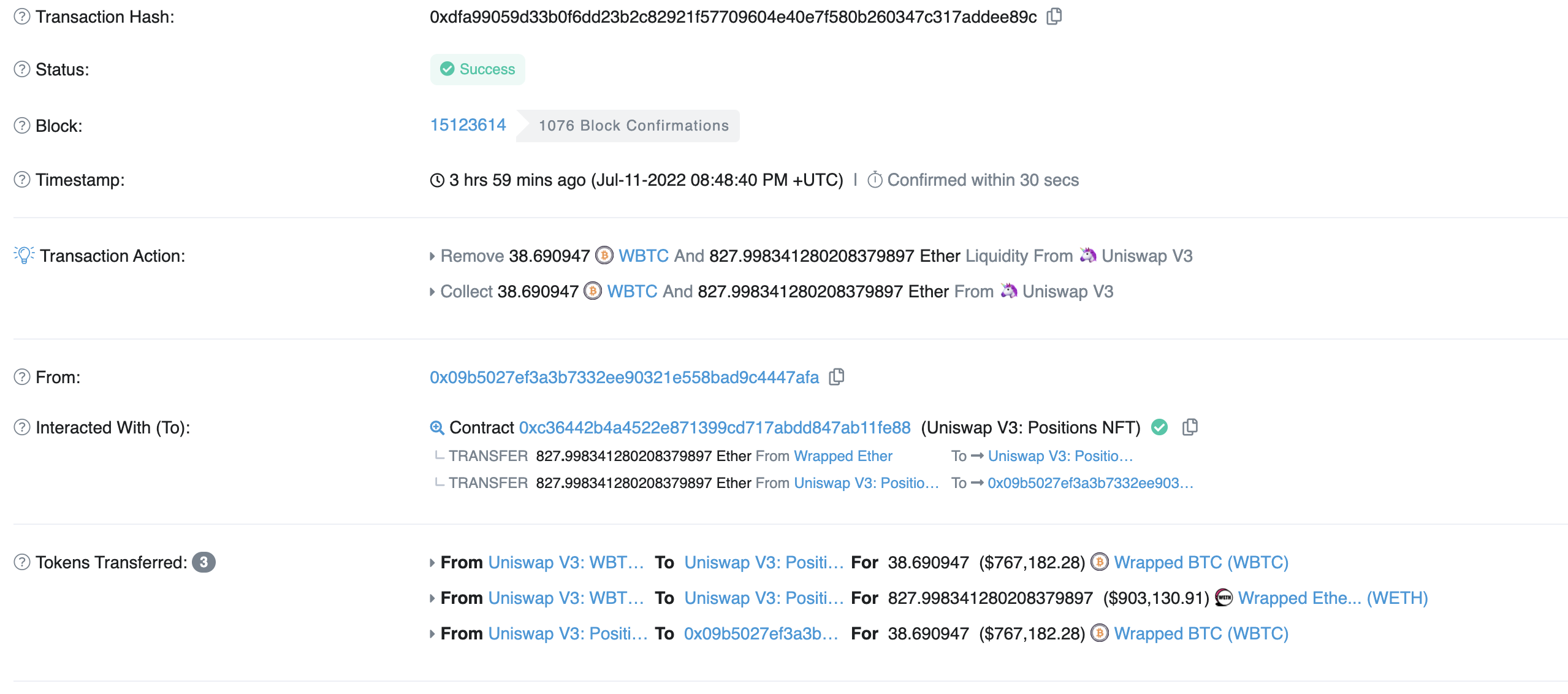

CZ 프롬프트에서 스마트 컨트랙트 주소를 조회한 결과 실제로 많은 양의 ETH가 Uniswap V3에서 이체된 것으로 확인되었으나 일반 LP 출금 거래와 다를 바가 없는 것으로 보입니다.

CZ가 트윗한 지 얼마 지나지 않아 Twitter 사용자 @samczsun은 이것이 Uniswap V3 익스플로잇이 아니라 성공적인 피싱 캠페인이라고 말했습니다.

CZ가 트윗한 지 얼마 지나지 않아 Twitter 사용자 @samczsun은 이것이 Uniswap V3 익스플로잇이 아니라 성공적인 피싱 캠페인이라고 말했습니다.

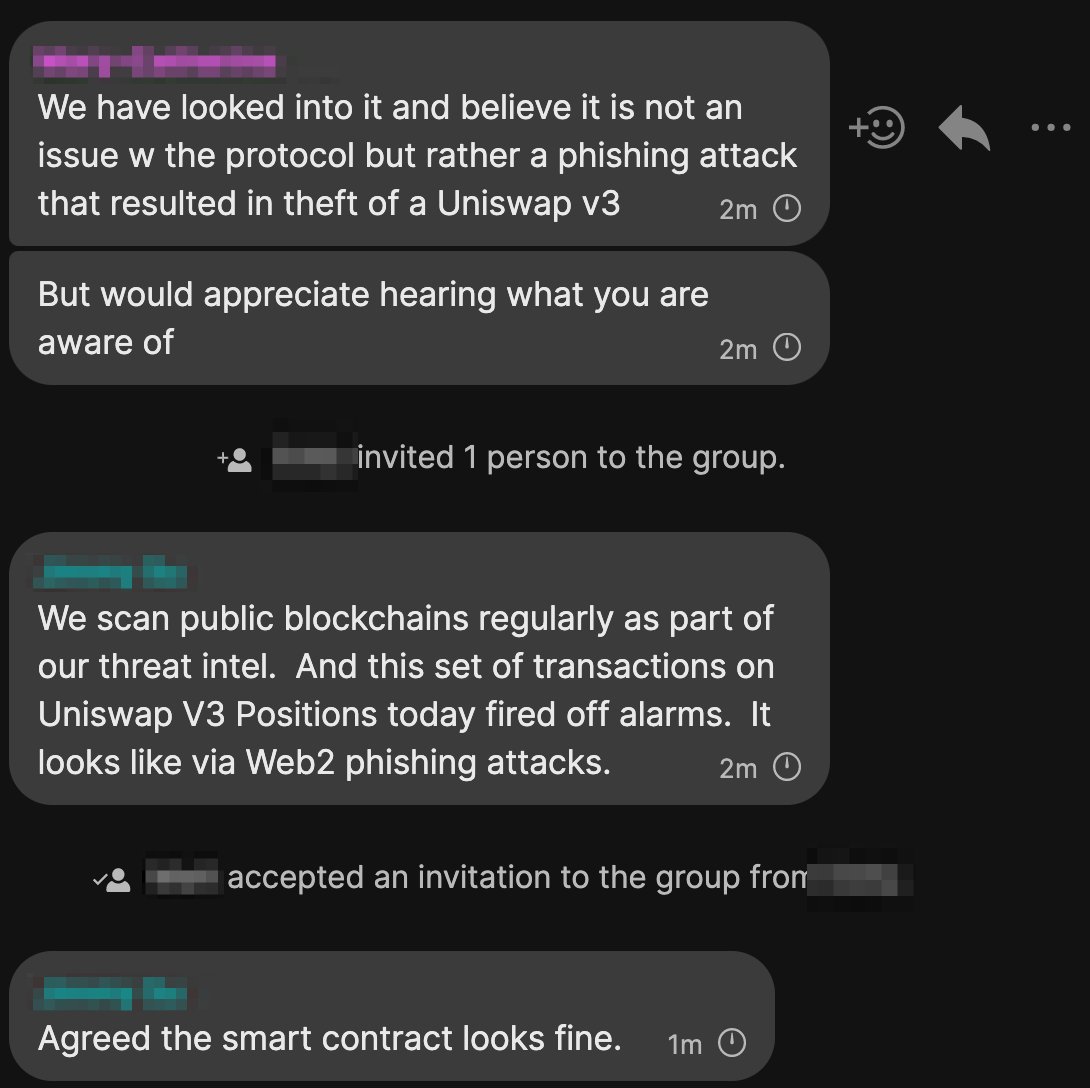

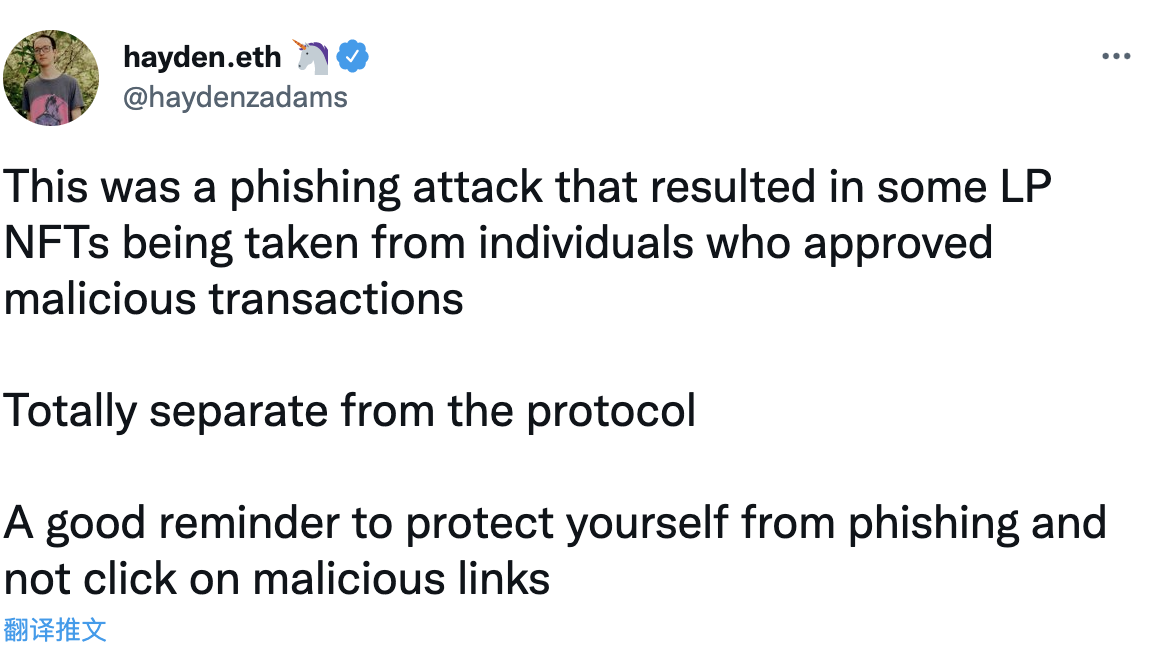

모두가 이 문제를 열광적으로 논의하고 있을 때, CZ는 다시 트위터에 Uniswap V3 설립자와의 대화 스크린샷을 게시하고 이것이 실제로 피싱 공격이었다고 말하면서 악의적인 거래를 승인한 사용자의 일부 LP NFT가 불법적으로 얻어지는 결과를 얻었고, 그러나 이것은 안전한 Uniswap V3 프로토콜과는 아무런 관련이 없습니다. 마지막으로 CZ는 경고에 대해 사과를 표하고 모든 사람이 피싱으로부터 자신을 보호하고 악성 링크를 클릭하지 않기를 바랍니다.

그 후 Uniswap의 창립자도 트윗을 통해 해당 사건이 피싱 공격임을 확인하고 적시에 상기시켜 준 CZ에게 감사를 표했습니다.

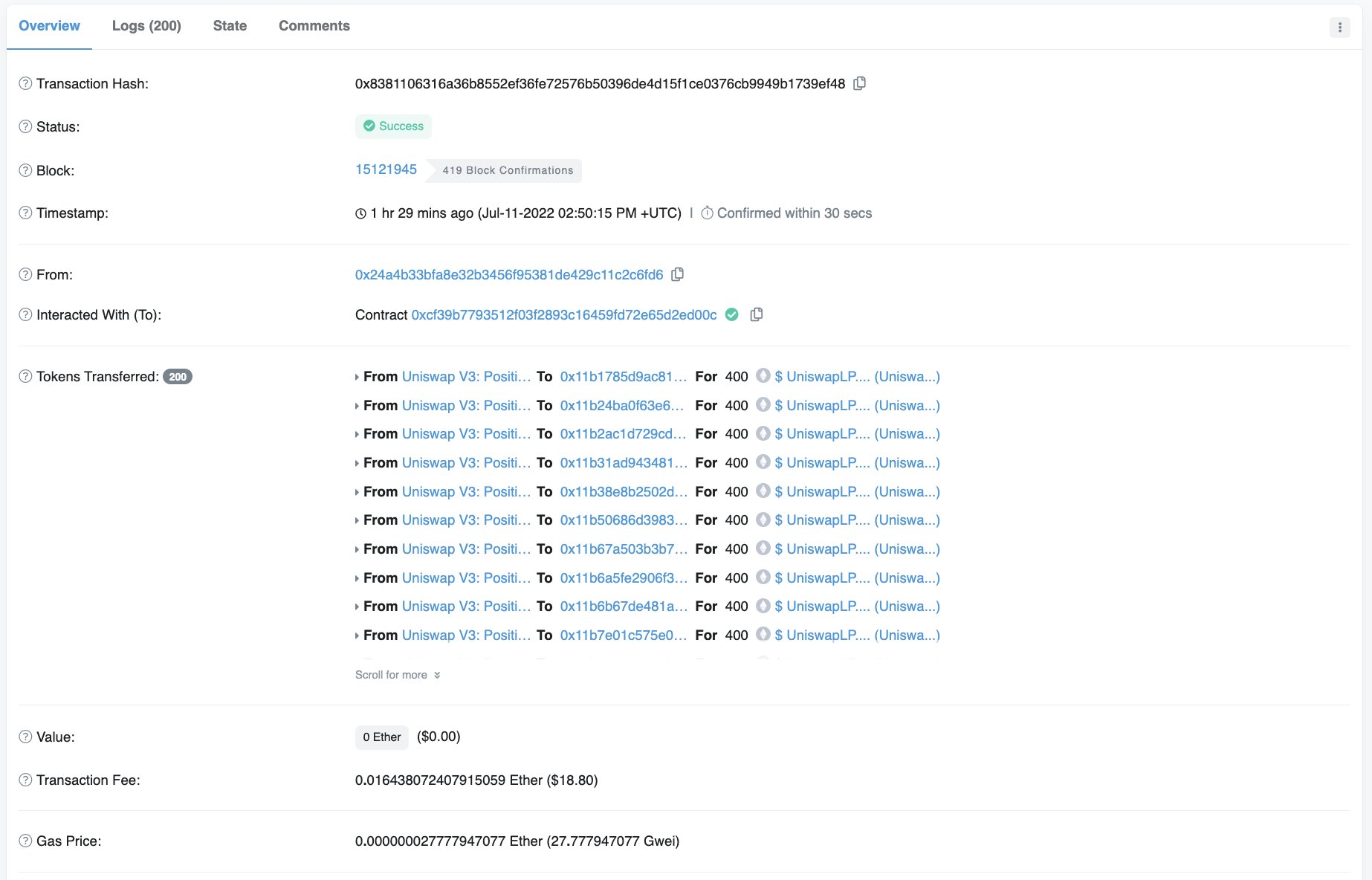

실제로 6시간 전부터 일부 네티즌들은 피싱 공격을 발견했다. 첫 번째는 악의적인 계약이 이벤트 데이터를 오염시키기 때문에 블록 탐색기는 "From"을 합법적인 "Uniswap V3: Positions NFT" 계약으로 인덱싱합니다.

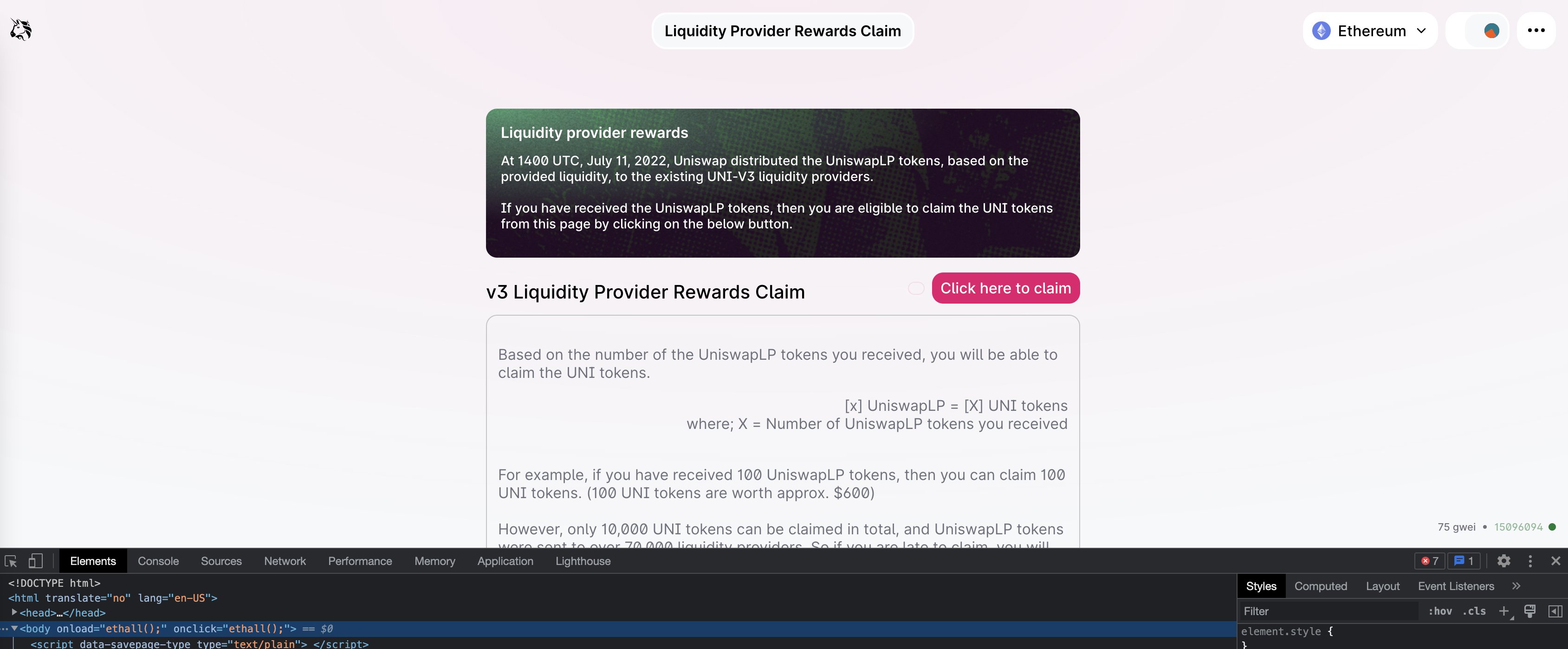

따라서 사용자는 "Uniswap V3: Positions NFT"가 토큰을 보낸 것을 볼 수 있습니다. 호기심을 갖고 클릭하면 실제 Uniswap 주소를 모방한 도메인 이름 "/Uniswplp.com"의 주소로 연결됩니다.

도둑이 호스팅하는 웹사이트는 문서를 클릭했을 때 ethall()을 호출했습니다. 이 함수의 내용은 변조되었지만 두 가지 작업을 수행한다는 것을 이해할 수 있습니다.

a) 도둑이 불법 활동에 사용할 수 있는 주소 및 브라우저 클라이언트 정보를 /66312712367123.com으로 보냅니다.

b) 자산을 훔치려 시도합니다.

PeckShield는 또한 이 사건에 대해 소급 조사를 실시했습니다. 위의 추론을 확인하고 UniswapV3 유동성 포지션을 가진 사람들이 실수로 피싱 웹사이트를 클릭하여 LP NFT를 도난당했다고 믿었습니다.

일반적인 피싱 공격일 뿐이지만 이러한 공격의 물결은 시장에 공포를 불러일으켰습니다. 2차 시장에서 UNI의 성과는 크게 변동하여 최저점은 $5.23으로 떨어졌고 잠정 보고서는 발행일 현재 $5.62입니다.

DEX의 선두주자인 Uniswap V3는 유동성이 풍부하고 잠긴 포지션의 양이 선두를 달리며 성장 추세를 보이고 있습니다. 현재 업계가 긴축되고 경쟁을 주도하는 상황에서 CZ'작은 우롱'은 소셜 미디어에서 '과도하게 해석'되기 쉽다.

일부 네티즌들도 CZ의 접근 방식에 문제가 없다는 의견을 내놓기도 했다. 헤비급 업계 리더들이 이번 사건에 대해 공개적으로 경고하지 않았다면 유니스왑 V3팀이 이를 눈치채지 못하고 발빠르게 조치를 취했을지도 모른다. CZ는 발빠르게 대응했다.

또한 Odaily는 최근 해커의 피싱 공격이 자주 발생하고 있으며 단일 피싱 템플릿으로 여러 피싱 웹 사이트를 일괄적으로 복사할 수 있으며 악의적인 비용이 매우 낮다는 점을 모두에게 상기시킵니다. 일반 사용자가 더 경계하고 보안 의식을 강화하고 항상 의심을 품고 다음 희생자가 되지 않기를 바랍니다.