원본 편집: 0x711, BlockBeats

원본 편집: 0x711, BlockBeats

The Block에 따르면 올해 3월 Axie Infinity 사이드체인 로닌 크로스체인 브리지가 공격을 받아 Axie Infinity 직원이 PDF 문서 형식의 채용 제안을 받아 다운로드했기 때문에 자산 5억 4천만 달러가 도난당했습니다. 문서에 바이러스가 첨부되어 정보가 유출됩니다.

암호화된 세상의 돈이 늘어남에 따라 피싱 공격이 점점 보편화되고 있습니다. 지난해 10월 아누비스다오(AnubisDAO)는 PDF 형식의 SAFT 계약서를 받는 우편함을 의심해 미화 6000만 달러를 훔쳤다. 그렇다면 PDF 문서 피싱 공격을 탐지하고 방지하는 방법은 무엇입니까?

첫 번째 레벨 제목

가짜 파일 확장자 사기 경고

해커는 파일 확장자를 수정하여 악성 파일을 PDF로 위장하고 아티스트, 인플루언서 및 프로젝트를 표적으로 삼고 있습니다. 원칙은 다음과 같습니다.

사례: 크립토 아티스트TARSIUS커미션 메시지를 받고 "고객 요구 사항, 샘플, 스케치 등"이 포함된 것으로 알려진 zip 파일을 받았습니다. 작가가 압축된 패키지를 개봉했을 때 원래의 일반 커미션이 변경되었습니다.

zip 파일을 열면 제공된 예제와 "클라이언트" 스케치가 포함된 PDF 파일을 볼 수 있지만 이것은 일반적인 PDF 파일이 아닙니다. 실제로 PDF 파일로 위장한 실행 가능한 스크립트인 화면 보호기(.scr) 파일입니다.

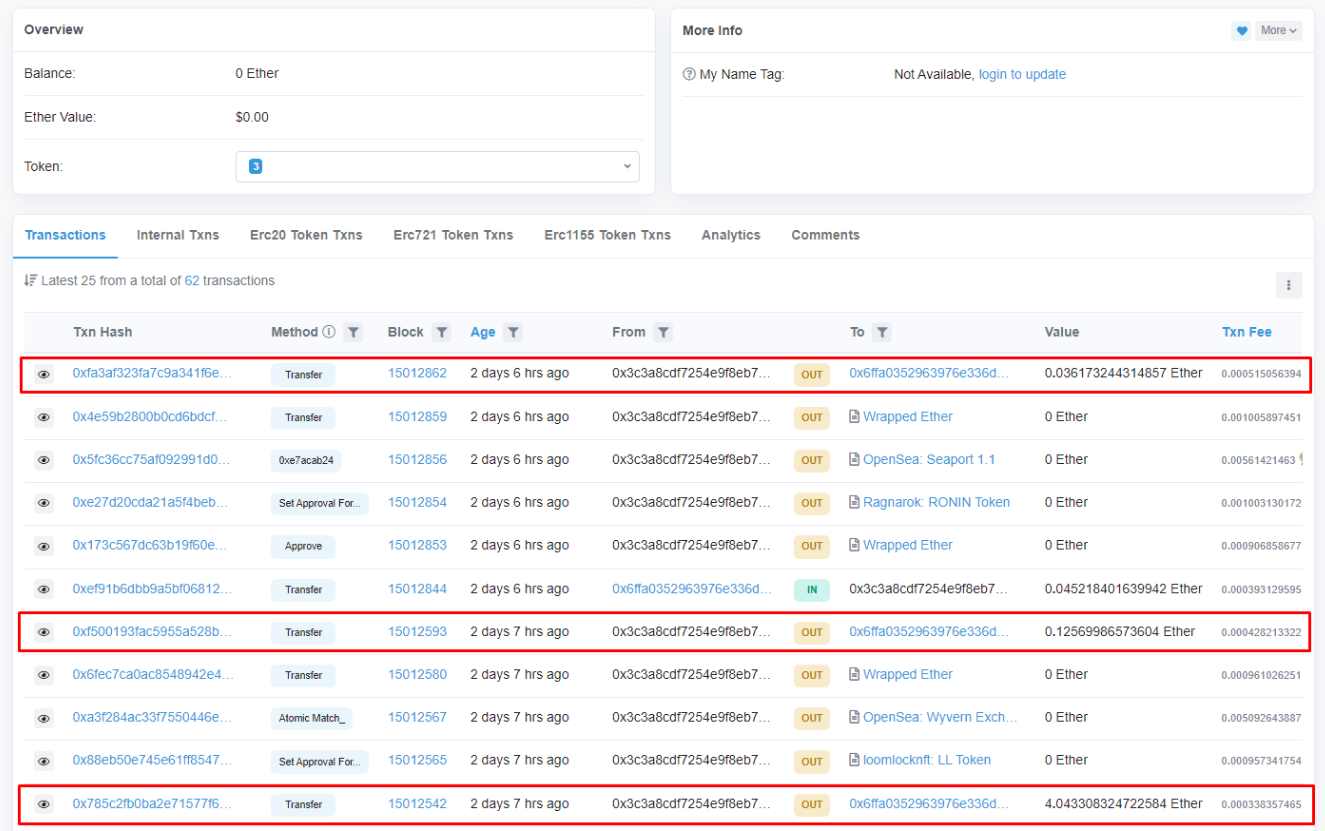

작가가 스케치를 보기 위해 PDF 파일을 연 후 그의 모든 NFT가 상장 및 판매되었고 그의 모든 ETH는 사기꾼의 지갑으로 옮겨졌습니다. 지면의 한계로 인해 이 글은 피해자들의 거래 중 일부만 나열합니다.

그렇다면 해커는 어떻게 성공했을까요? 그는 파일 확장자를 변경하고 끝에 .pdf를 추가했으며 파일 아이콘을 PDF 아이콘으로 변경했습니다. 또한 바이러스 파일 자체의 파일 크기를 초과하는 정크 코드로 파일을 채워 기만을 강화했습니다.

이 사기의 대상은 아티스트만이 아닙니다. 최근 KOL, 프로모터 및 프로젝트 당사자가 모두 표적이 되었고 많은 사람들이 지갑과 계정에 대한 통제권을 잃었고 모든 것이 완전히 지워졌습니다.

이것은 모든 파일 유형에서 작동하는 오래된 Web2 사기 전술입니다.

이 상황을 어떻게 피할 수 있습니까?

1. 마음대로 임의의 파일을 다운로드하거나 열지 마십시오.

2. 항상 파일 형식을 확인하십시오.

3. 기본 Web2 보안 지식을 조사하고 학습합니다.

파일을 열어야 하는 경우 Google 드라이브에 저장하고 보거나 가상 머신을 사용하세요. 나는 개인적으로 둘 다 사용합니다.

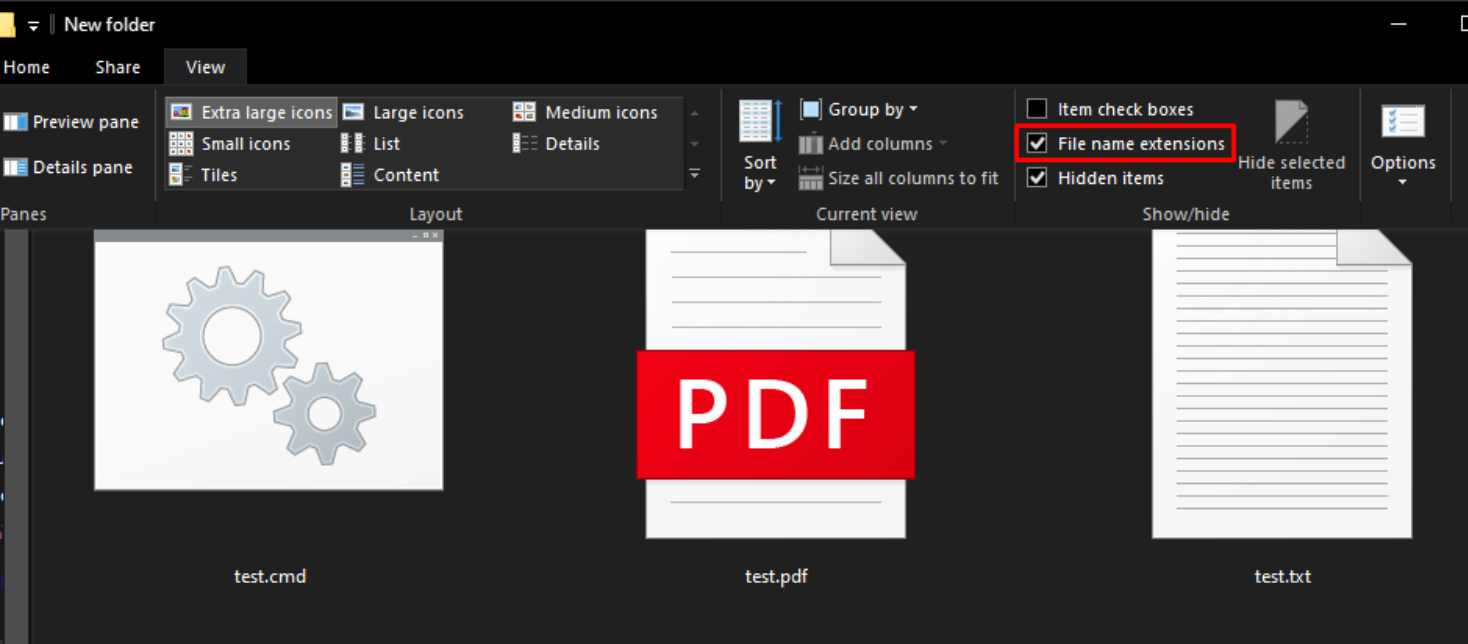

파일 탐색기 상단의 보기를 클릭한 다음 파일 확장자를 활성화하여 파일 유형 확장자를 활성화할 수 있습니다. 그러면 모든 파일의 파일 확장자가 표시됩니다. (이 기능은 기본적으로 꺼져 있습니다.)

.scr 파일은 모든 코드를 실행할 수 있는 실행 파일이며 기본적으로 .exe 파일입니다. 어떻게 이런 식으로 지갑을 손상시킬 수 있습니까? 이 시점부터 전체 PC가 손상되었다고 가정할 수 있습니다.

모든 쿠키, 비밀번호, 확장 데이터, 모든 것이 도난당했습니다. 예를 들어, 그들은 귀하의 MetaMask 플러그인을 수정된 악성 버전으로 변경하거나 더 간단하게 귀하가 로그인하여 MetaMask에 액세스할 때까지 기다렸다가 모든 것을 가질 수 있습니다.

원본 링크