원작자: Yao & Lisa

Slow Mist District의 정보에 따르면 NFT 프로젝트 동사 피싱 웹사이트는 다음과 같습니다.

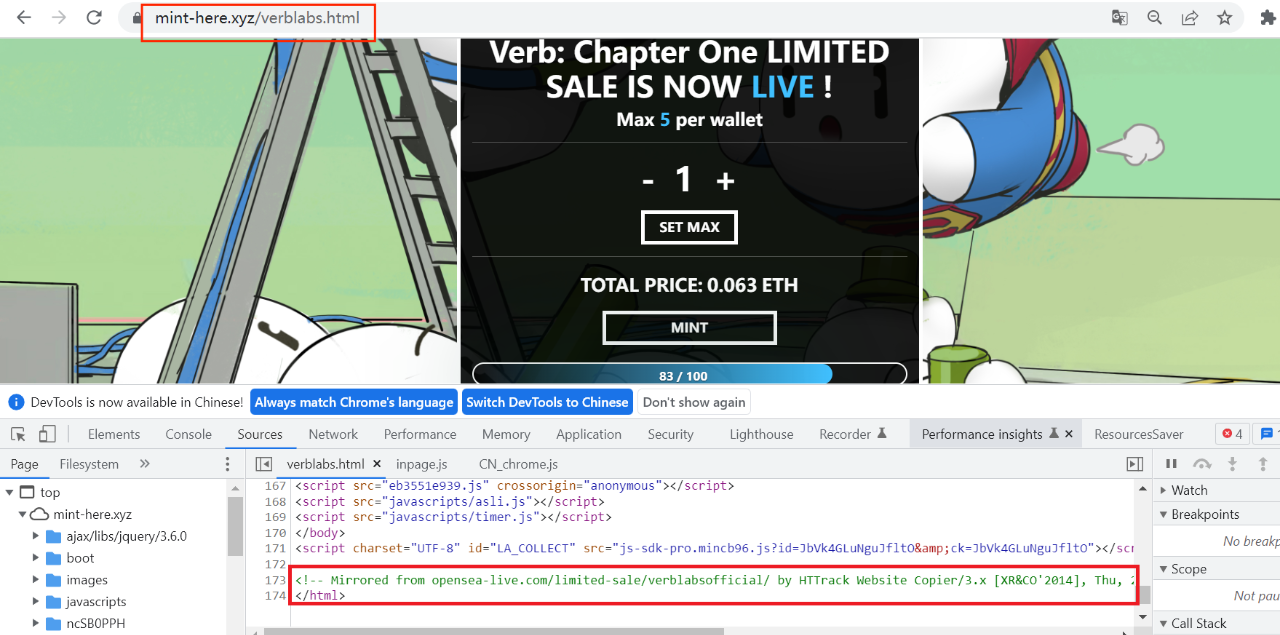

피싱 웹사이트 1: https://mint-here.xyz/verblabs.html

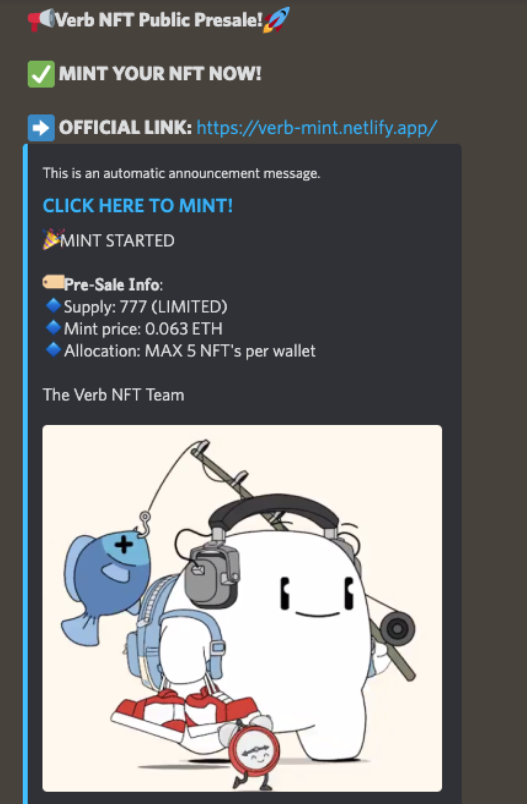

피싱 웹사이트 2: https://verb-mint.netlify.app

먼저 피싱 웹사이트를 분석해 보겠습니다. 1:

소스 코드를 보고 이 피싱 웹사이트가 HTTrack 도구를 사용하여 직접 복제되었음을 확인합니다.

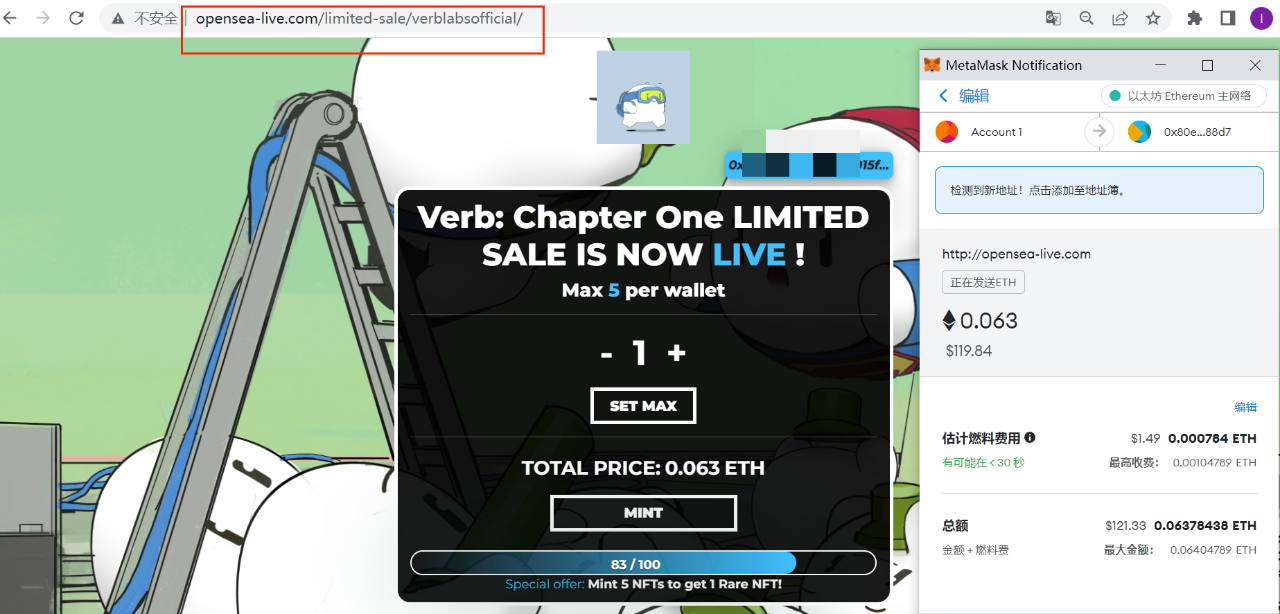

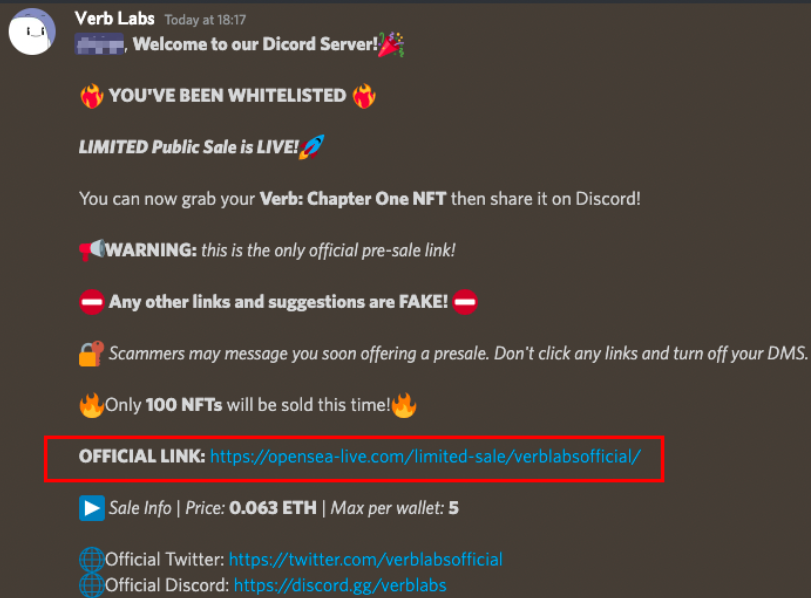

http://opensea-live.com/limited-sale/verblabsofficial/ 사이트(피싱 사이트 3).

이 복제된 사이트는 매우 의심스럽고 피싱 사이트로 보입니다.

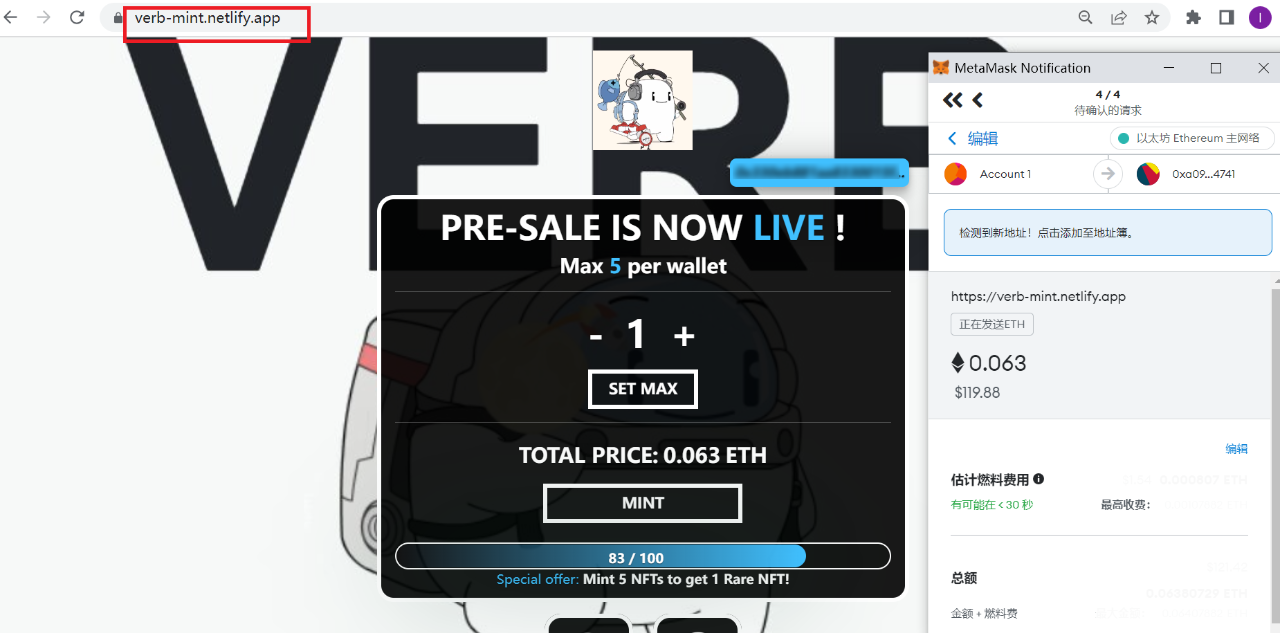

피싱 웹사이트 2를 살펴보겠습니다.

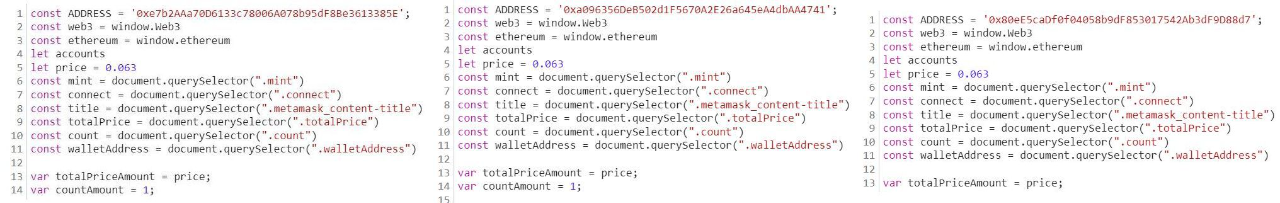

이 세 사이트는 템플릿에서 생성된 것 같습니다.

3개의 피싱 웹사이트를 비교하여 피싱 주소를 찾으십시오.

피싱 주소 1: 0xe7b2AAa70D6133c78006A078b95dF8Be3613385E

피싱 주소 2: 0xa096356DeB502d1F5670A2E26a645eA4dbAA4741

피싱 주소 3: 0x80eE5caDf0f04058b9dF853017542Ab3dF9D88d7

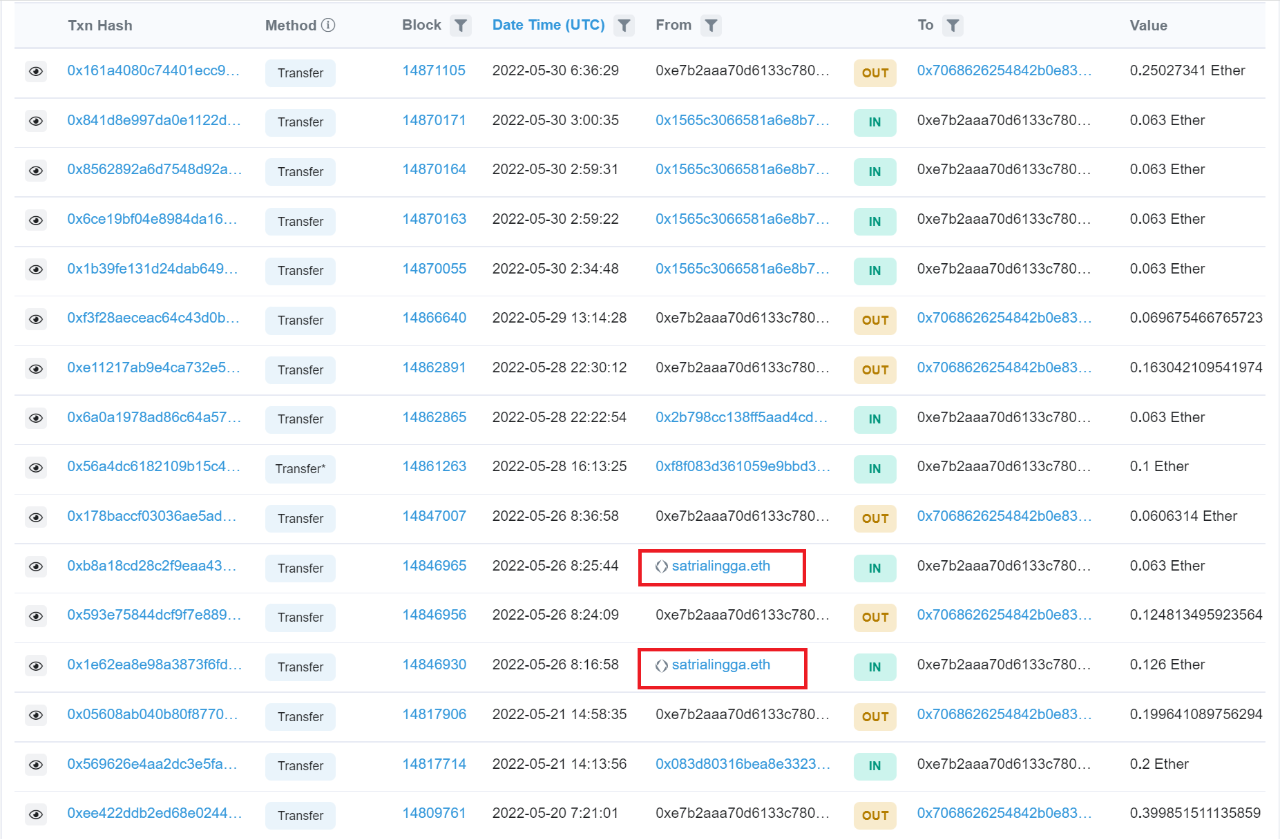

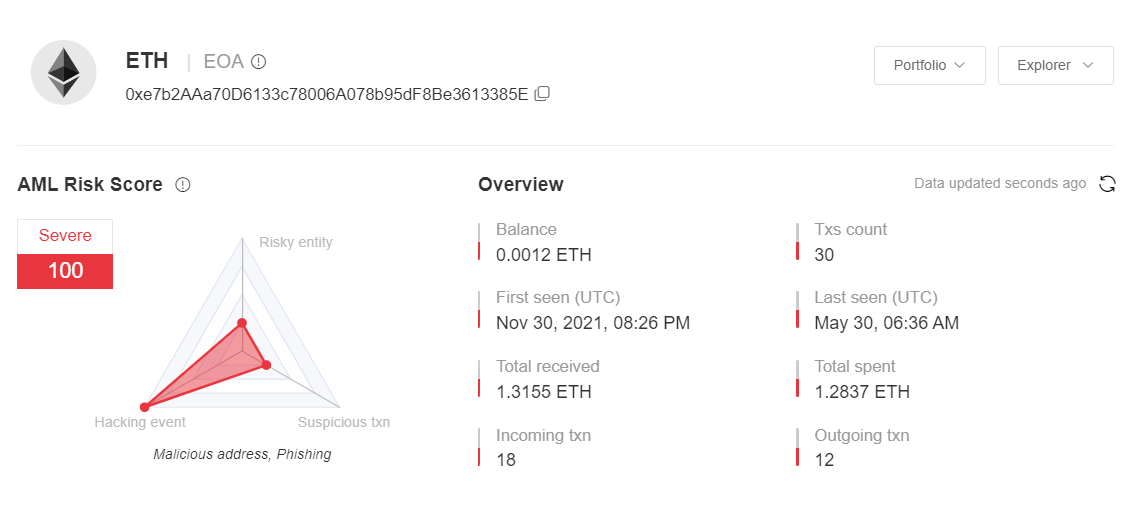

먼저 피싱 주소 1(0xe7b...85E)을 분석합니다.

주소 satrialingga.eth가 각각 0.063과 0.126의 2건의 ETH 거래를 전송한 것으로 밝혀졌습니다.

이미지 설명

(https://twitter.com/satrialingga_/status/1529776369533480961)

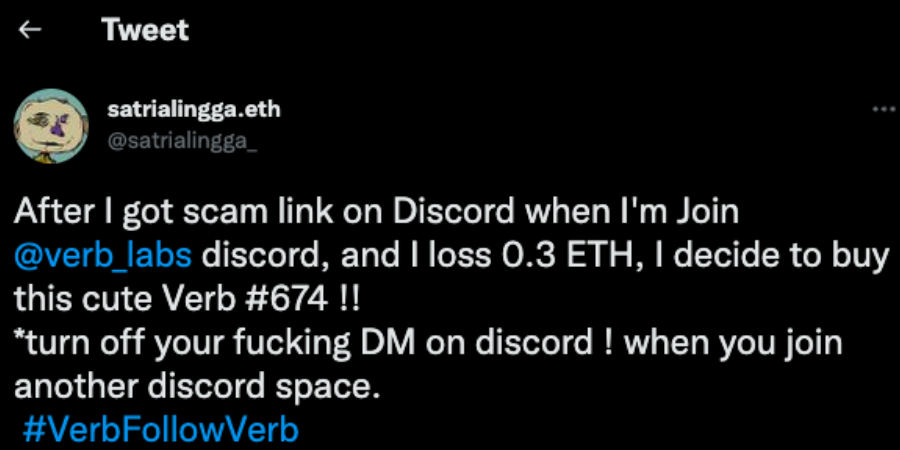

@satrialingga_ 사용자의 정보에 따르면 @verb_labs의 디스코드에 가입했는데 가입하자마자 로봇 2대가 개인 메시지를 보내 피싱 사기를 쳤다.

사기꾼이 다른 사람들이 피싱 웹사이트라는 것을 인식하지 못할까 두려워 피싱 이미지의 NFT 사진을 직접 남겼습니까?

다음으로 MistTrack을 사용하여 피싱 주소 1을 분석합니다.

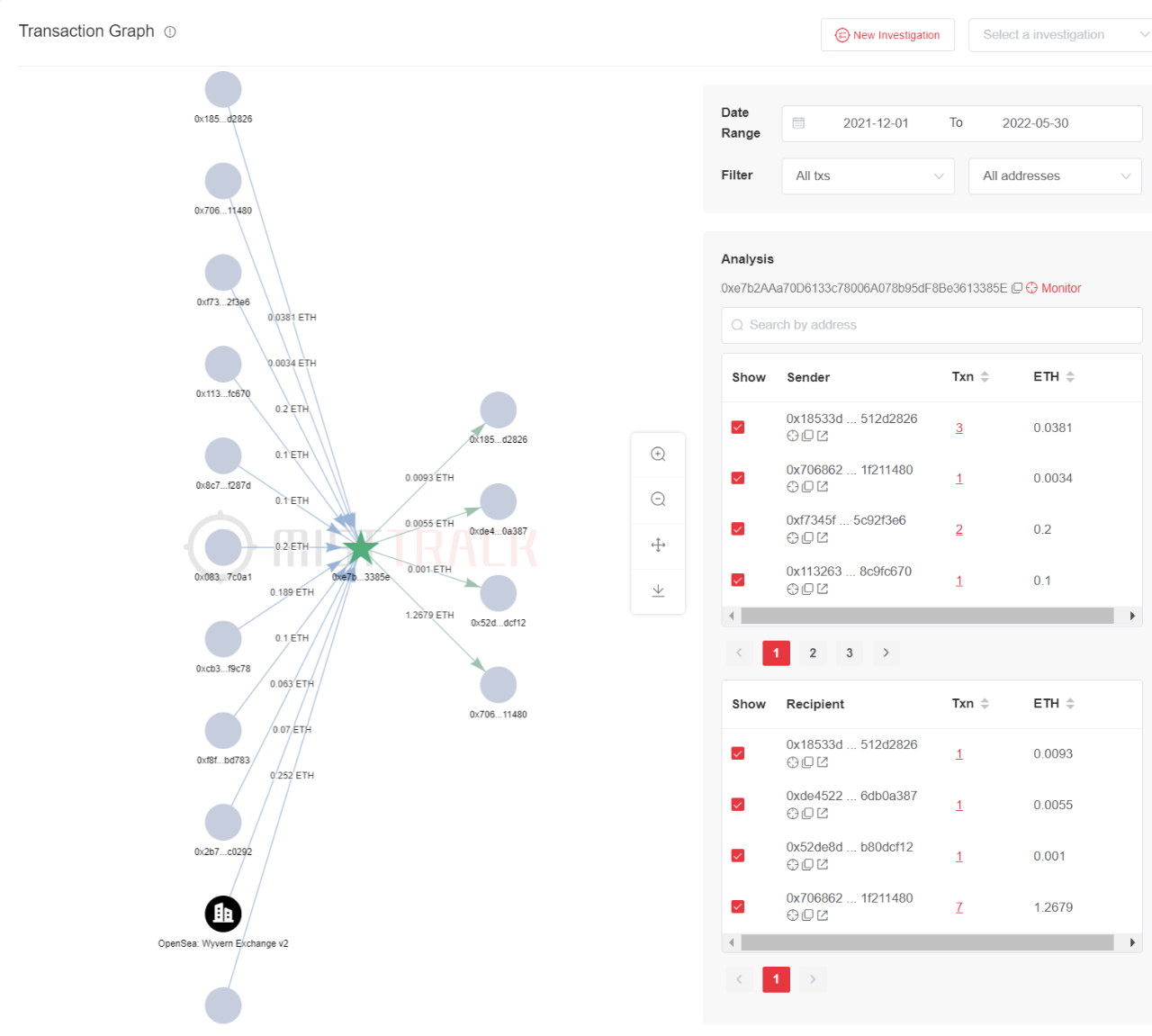

훔친 돈은 기본적으로 즉시 송금한 것으로 파악됐다.

트랜잭션이 많은 이 주소를 살펴보십시오.

0x7068626254842b0e836a257e034659fd1f211480:

이 주소의 초기자금은 토네이도캐시에서 1ETH를 2번 이체하여 총 약 37ETH를 받았고, 코인세탁을 위해 189건의 이체가 이루어졌으며, 바이낸스에서 입출금 거래기록이 있었다.

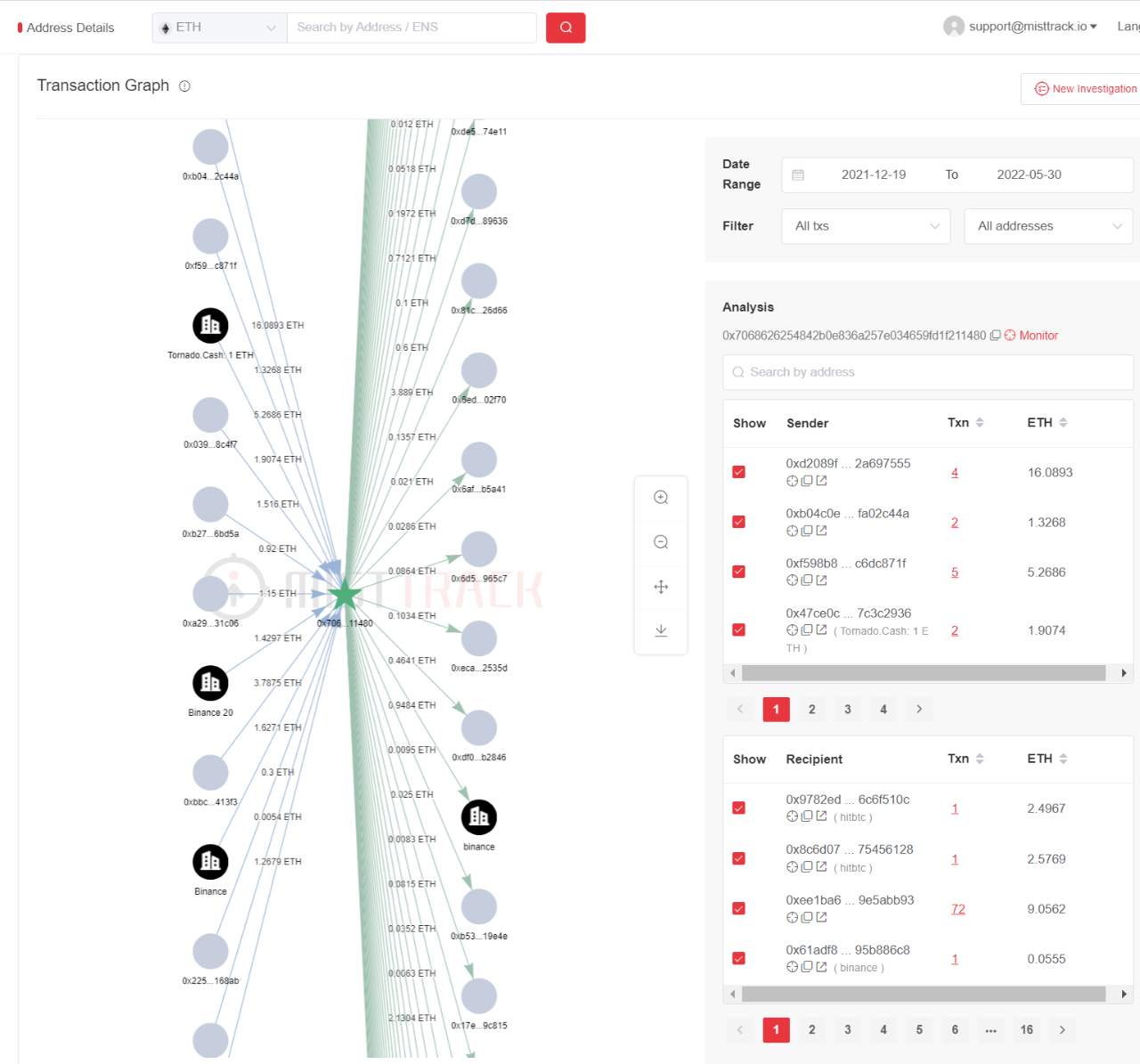

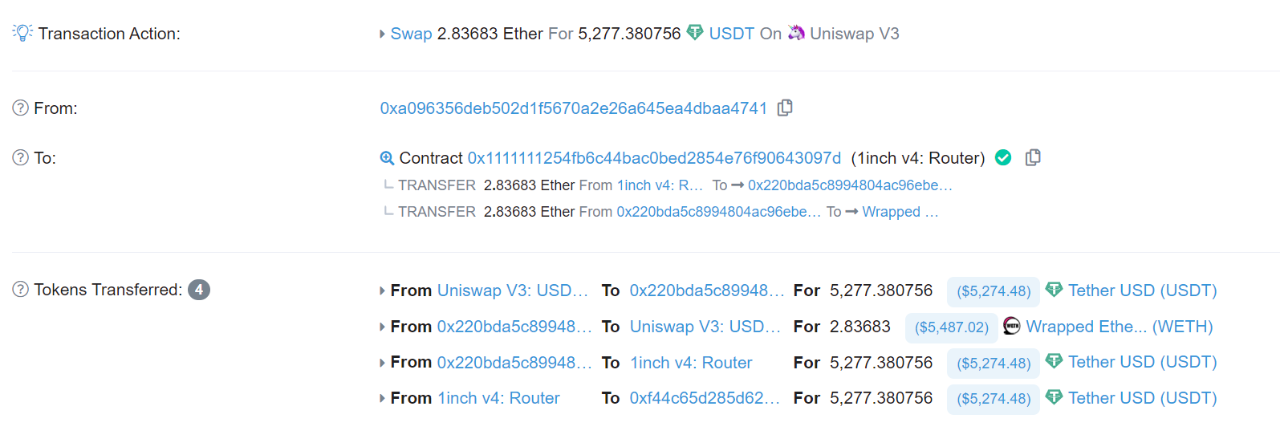

다음으로 피싱 사이트 2를 분석해 보겠습니다.

주소 2(0xa09...741)는 도난당한 ETH의 대부분을 USDT로 교환하여 아직 전송되지 않은 주소 0xf44c65d285d6282c36b85e6265f68a2876bf0d39로 전송한 것으로 확인되었습니다.

마지막 피싱 사이트 3을 살펴보겠습니다.

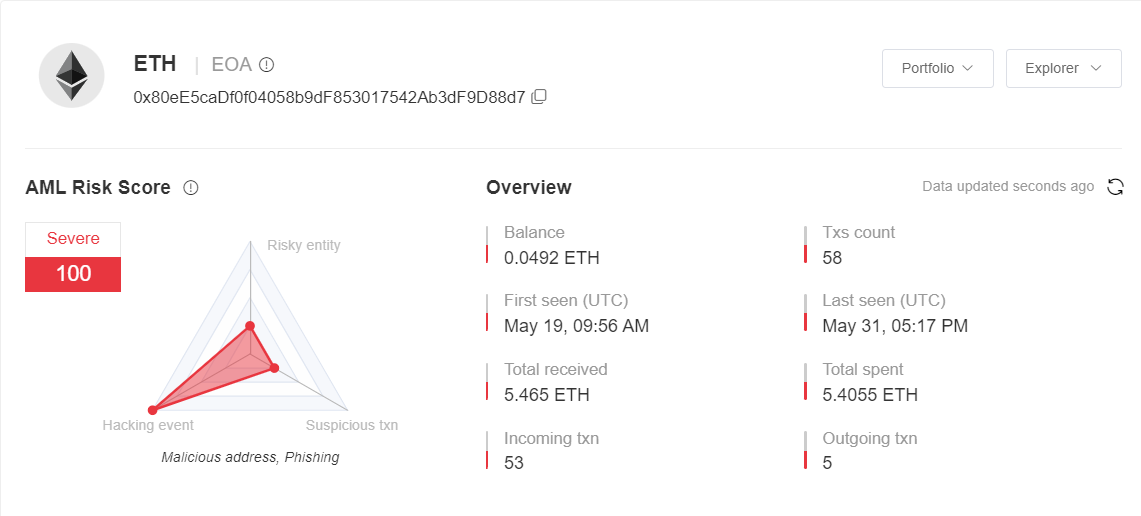

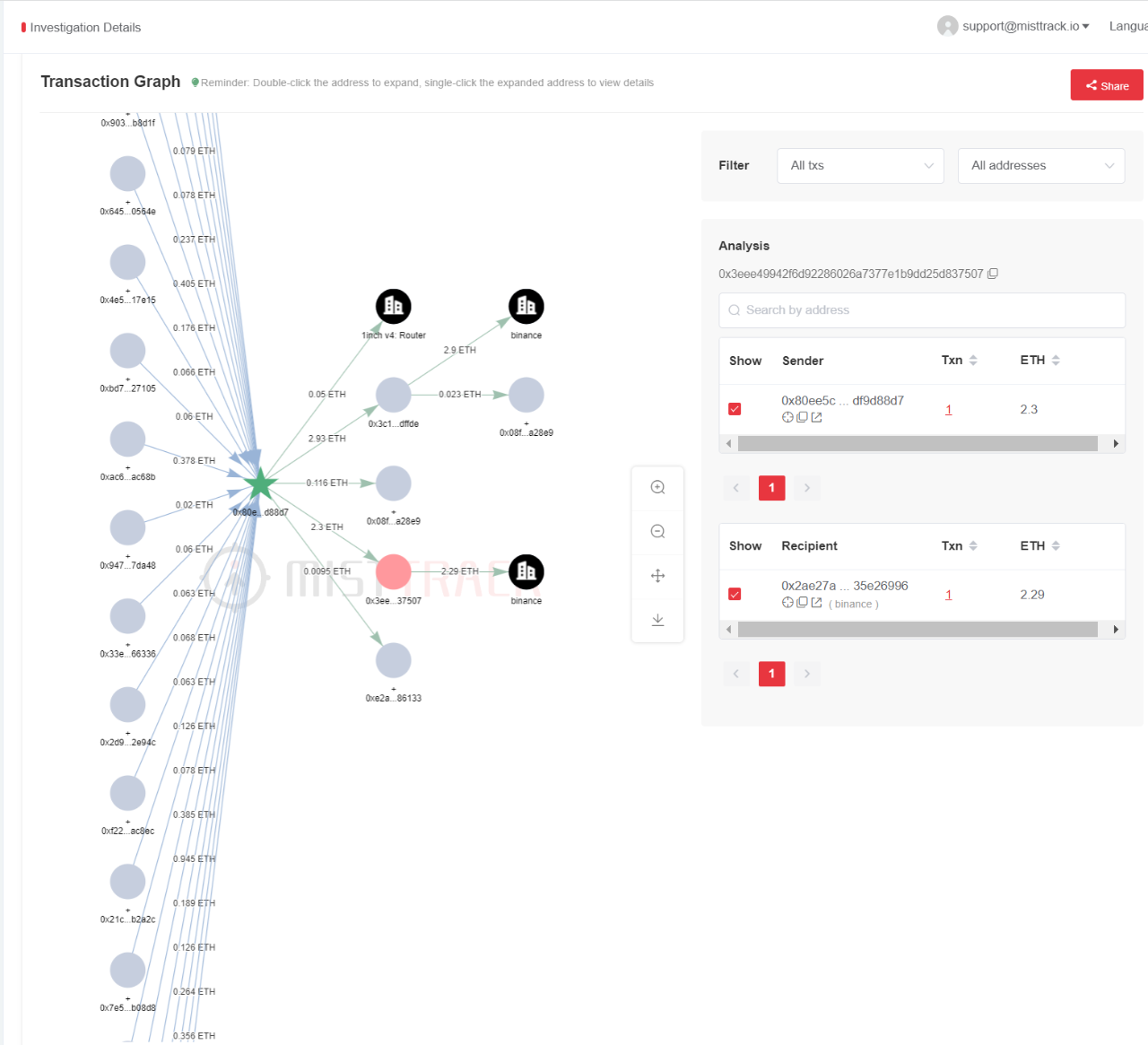

MistTrack 분석에 따르면 주소 3(0x80e...8d7)은 총 5.5 ETH 정도를 받았고, 53건의 입금 거래가 있었고 많은 분들이 사기를 당한 것으로 보입니다.

계속 추적하고 대부분의 ETH가 바이낸스 주소로 전송되는지 확인하십시오.

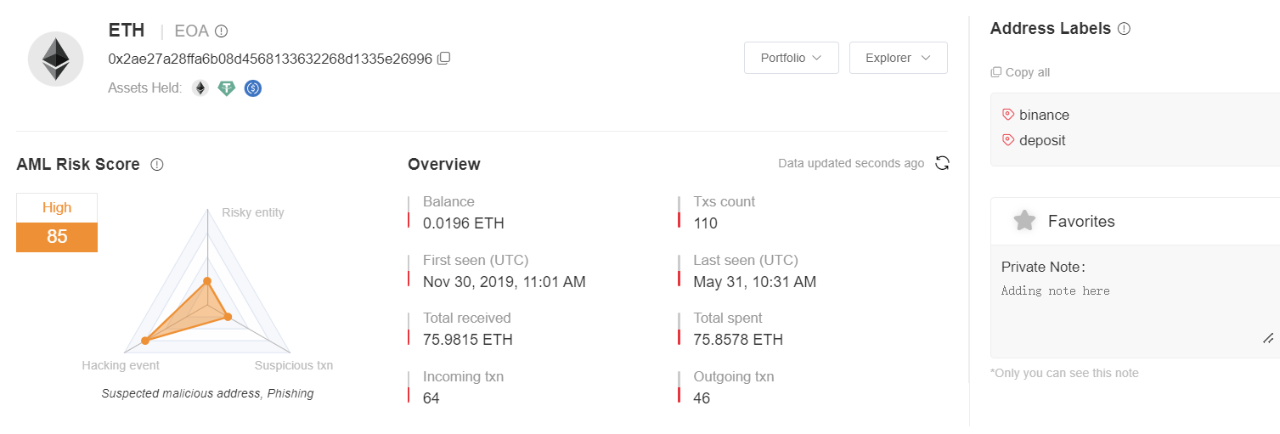

0x2ae27a28ffa6b08d4568133632268d1335e26996:

이 주소는 MistTrack에서 높은 위험 등급을 받았으며 총 약 76 ETH를 받았습니다.

요약하다

요약하다

이 글은 두 개의 작은 피싱 사이트에서 대형 피싱 사이트가 분석된 사건을 중심으로 설명합니다. NFT 피싱 웹사이트는 끝없이 출현하고 생산 비용이 매우 낮으며 프로세스 지향적이고 전문적인 산업 체인을 형성했습니다.이러한 사기꾼은 일반적으로 일부 도구를 사용하여 유명한 NFT 프로젝트 웹 사이트를 복사하여 사용자를 속여 개인 키 니모닉을 입력하도록 유도하거나 사용자가 권한을 부여하도록 유도합니다. .로그인 또는 구매를 시도하기 전에 항상 사용 중인 NFT 사이트의 URL을 확인하는 것이 좋습니다. 동시에 알 수 없는 링크를 클릭하지 말고 공식 웹페이지나 공식 미디어 플랫폼을 통해 Discord에 가입하려고 시도하면 일부 피싱도 방지할 수 있습니다.