간략한 소개

원본 편집: ChinaDeFi

간략한 소개

Web3에서 피싱이 증가하고 있으며 주요 피싱 기술 중 일부는 다음과 같습니다.

안전하지 않은 Discord 봇을 사용하여 일부 공식 Discord 서버에 피싱 링크를 게시합니다.

피싱 링크를 직접 보내십시오.

검색 엔진의 광고를 통한 가짜 웹사이트 홍보

가짜 Discord 봇을 통해 직접 메시지 보내기

공식 도메인 이름과 매우 유사한 도메인 이름 및 콘텐츠

Opensea와 같은 NFT 거래 플랫폼을 사용하여 가짜 프로젝트를 홍보합니다.

가짜 계약 주소를 사용하십시오.

제안:

여러 채널을 통해 정보를 자주 확인하고 "봇"이나 "공식 링크"를 쉽게 신뢰하지 마십시오.

다이렉트 메시지에 주의하세요. 공식 봇은 DM으로 인증을 요청하지 않습니다.

도메인 이름 또는 계약 주소를 다시 확인하십시오.

Discord에서 봇 수를 최소화합니다.

브라우저에서 일부 민감한 웹사이트를 북마크하지 마십시오.

피싱의 정의

Web3 세계에서 피싱은 주로 Discord 및 웹 사이트 위조와 같은 일련의 방법을 통해 이루어집니다.

Web3 세계에서 피싱은 주로 Discord 및 웹 사이트 위조와 같은 일련의 방법을 통해 이루어집니다.

Web3 일반적인 피싱 사례

이 기사에서는 Web3 세계에서 흔히 사용되는 몇 가지 피싱 방법을 소개합니다.

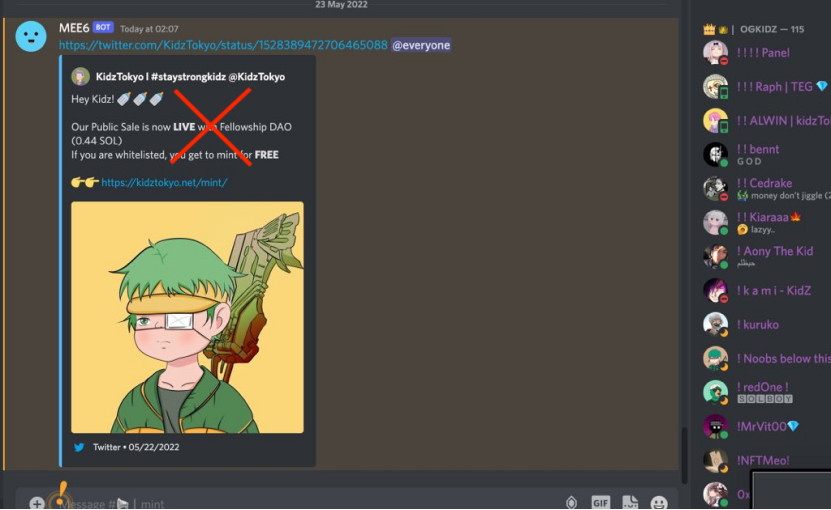

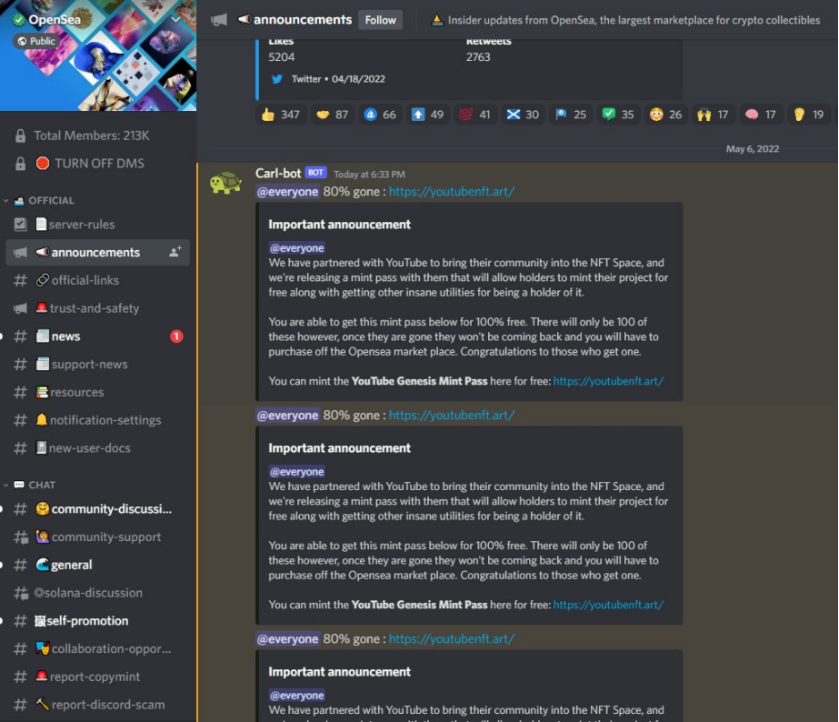

1. 디스코드 봇

2022년 5월 23일, Discord의 MEE6 봇이 공격을 받아 일부 공식 Discord 서버에 채굴에 대한 피싱 정보가 게시되었습니다.

2022년 5월 6일, Opensea의 공식 Discord가 해킹당했는데, 해커는 로봇 계정을 사용하여 채널에 "Opensea가 YouTube와 협력하여 링크를 클릭하여 100개의 한정판 민트 패스 NFT를 생성했습니다"라고 주장하는 가짜 링크를 게시했습니다.

최근 공식 Discord 서버에 대한 공격이 점점 더 많아지고 있으며 그 이유는 다음과 같습니다.

프로젝트 당사자 직원에 대한 피싱 공격으로 인해 계정이 도난당했습니다.

프로젝트 당사자는 악성 소프트웨어를 다운로드하여 계정을 도용했습니다.

프로젝트 당사자는 2단계 인증을 설정하지 않고 취약한 비밀번호를 사용하여 계정을 도용했습니다.

프로젝트 당사자는 피싱 공격을 당했고 브라우저의 로그인 규칙을 우회하기 위해 악성 북마크를 추가하여 Discord 토큰을 도난당했습니다.

팁:

프로젝트 당사자는 2단계 인증, 강력한 암호 설정 등과 같은 공식 권장 보안 작업을 채택하여 계정을 보호하고 다양한 기존 네트워크 공격 및 사회 공학 공격에 주의하고 맬웨어 다운로드 또는 피싱 웹사이트 방문을 피해야 합니다.

Web3 사용자는 Discord에서 공개한 공식 버전도 피싱 정보일 수 있으며 공식이 절대적인 보안을 보장하지 않는다는 점을 유의해야 합니다. 또한 우리 자신을 승인하거나 거래해야 할 때마다 더 주의를 기울이고 여러 출처의 정보를 교차 확인해야 합니다.

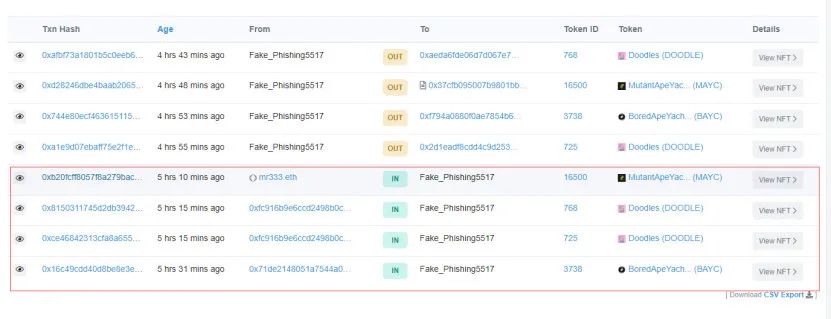

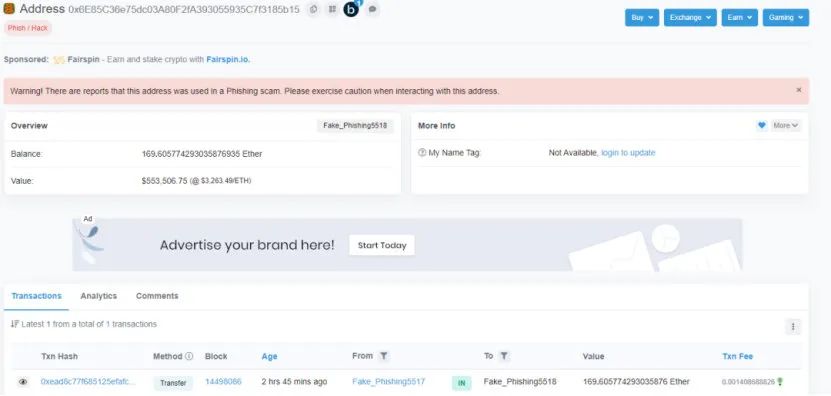

2. Jay Chou의 NFT는 Discord 피싱 공격으로 도난당했습니다.

2022년 4월 1일, 팝 가수 Jay Chou는 Instagram에서 Bored Ape NFT가 피싱 웹사이트에 의해 도난당했다고 밝혔습니다.

우리는 Jay Chou가 0x71de2로 시작하는 지갑 주소에 서명하여 약 11시경 거래를 승인함으로써 공격자의 지갑에 NFT 승인을 부여한 것을 발견했습니다. 이때 Jay Chou는 자신의 NFT가 이미 위험에 처해 있다는 사실을 몰랐습니다.

몇 분 후 공격자는 Bored Ape bayc# 3738 NFT를 11:07에 자신의 지갑 주소로 전송한 다음 훔친 NFT를 LooksRare 및 OpenSea에서 약 169.6 ETH에 판매했습니다.

팁:

개인 메시지를 쉽게 신뢰하지 마십시오. 공격자는 일반적으로 비공개 메시지나 이메일을 통해 피싱 웹사이트 링크를 클릭하도록 유인합니다. 모든 정보는 먼저 공식 홈페이지에서 확인을 거쳐야 하며, 여러 경로를 통해 진위 여부를 확인해야 합니다.

Jay Chou가 피싱을 당한 경우는 새 프로젝트를 캐스팅한 후였기 때문에 당시에는 피싱 공격에 대해 덜 경계했을 수 있습니다. 따라서 사용자는 모든 단계가 안전한지 항상 경계해야 합니다.

3. Google Ads의 피싱 사이트

2022년 5월 10일 @Serpent는 NFT 거래 플랫폼 X2Y2에 대한 Google 검색 페이지의 첫 번째 검색 결과가 Google Ads의 허점을 악용하여 실제 웹사이트와 사기 URL을 동일하게 보이게 만든 사기 웹사이트라고 트윗했습니다. 100 ETH가 도난당했습니다.

팁:

검색 엔진은 편리하지만 반드시 정확하지는 않으며 검색 엔진 광고 시스템은 악성 웹사이트에 의해 쉽게 악용됩니다. 공식 트위터나 구글 인증 공식 홈페이지 입구를 통해 입장을 시도하고, 공식 정보 확인 시 교차 확인한다.

세부 사항에주의하십시오. 검색 엔진의 결과가 광고인 경우 광고라는 단어가 표시됩니다. "광고"라는 단어가 포함된 링크를 클릭하지 마십시오.

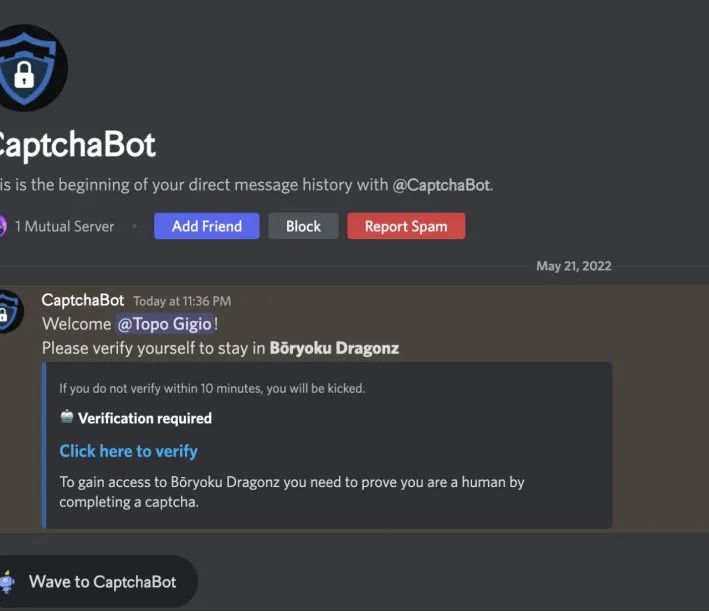

4. 가짜 로봇을 통해 개인 메시지 보내기

최근 한 사용자가 공식 디스코드 커뮤니티에 가입했는데 서버에 가입한 후 봇이 직접 확인을 요청하는 메시지를 보냈습니다.

그러나 링크를 클릭하면 메타마스크 지갑이 자동으로 팝업되어 비밀번호를 묻습니다. 이 시점에서 사용자는 사이트에 문제가 있음을 거의 확신하게 됩니다. 디버깅 및 분석 후 웹사이트에 팝업된 것은 실제 메타마스크가 아니라 가짜 메타마스크 지갑 인터페이스인 것으로 밝혀졌습니다. 누군가 암호를 입력하면 어시스턴트에게 확인을 요청하고 마지막으로 암호와 어시스턴트가 모두 공격자의 백엔드 서버로 전송되고 지갑이 도난당합니다.

팁:

Discord의 비공개 메시지에 주의하세요. 공식 봇은 DM에서 확인을 요청하지 않습니다.

인증 프로세스에는 연결된 지갑이 필요하지 않습니다.

이상하거나 비정상적인 동작을 주의하고 더 많은 정보를 얻기 위해 교차 검증해야 합니다.

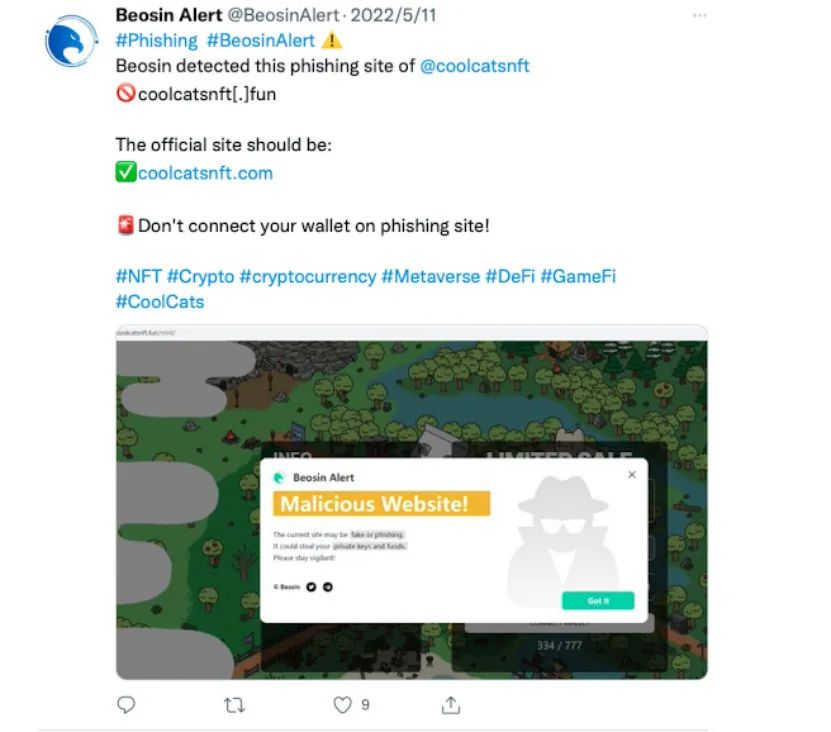

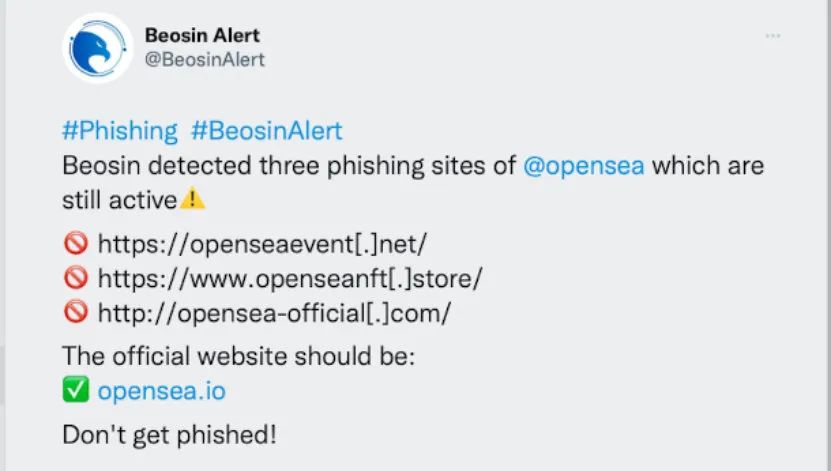

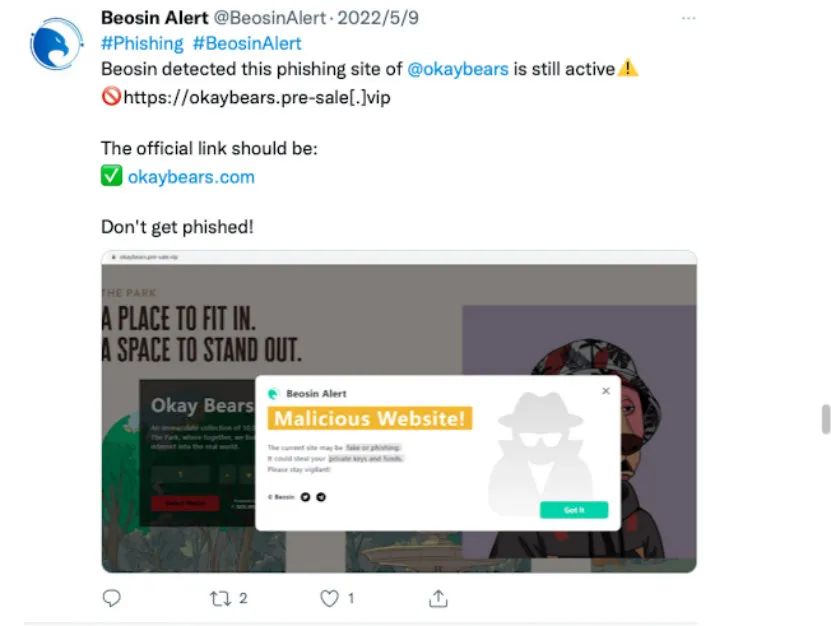

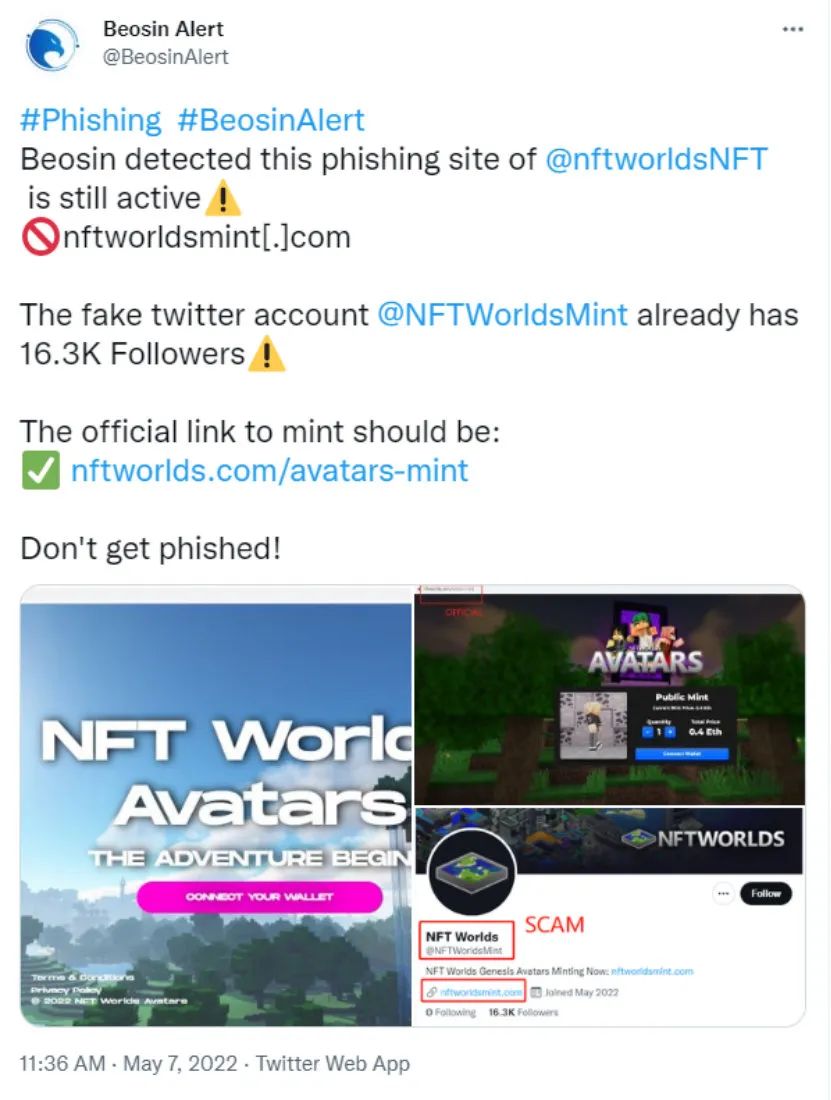

5. 도메인 이름이 콘텐츠와 매우 유사함

현재 시장에는 다양한 위조 웹사이트가 존재하며 대부분이 도메인 이름과 콘텐츠의 유사성이 높은 공식 웹사이트를 모방하고 있습니다. 피싱의 가장 흔한 형태이며 주요 형태는 다음과 같다.

최상위 도메인 이름을 변경하면 기본 도메인 이름은 동일하게 유지됩니다. 예를 들어 아래 그림에서 공식 웹 사이트의 최상위 도메인 이름은 .com이고 피싱 웹 사이트의 최상위 도메인 이름은 .fun입니다.

openesa-office, xxxmint 등과 같은 기본 도메인 이름에 몇 가지 단어를 추가합니다.

난독화 및 피싱을 위한 두 번째 수준 도메인을 추가합니다.

팁:

웹사이트에 들어갈 때 먼저 공식 트위터나 디스코드를 찾아 링크를 하나씩 비교하여 올바른지 확인하십시오.

항상 경계하십시오: 이러한 유형의 피싱 사이트는 식별하기 가장 쉽지만 그 수가 매우 많으며 주의하지 않으면 쉽게 사용자를 속일 수 있습니다.

피싱 방지 플러그인이 추가되어 일부 악성 웹사이트를 효과적으로 식별할 수 있습니다.

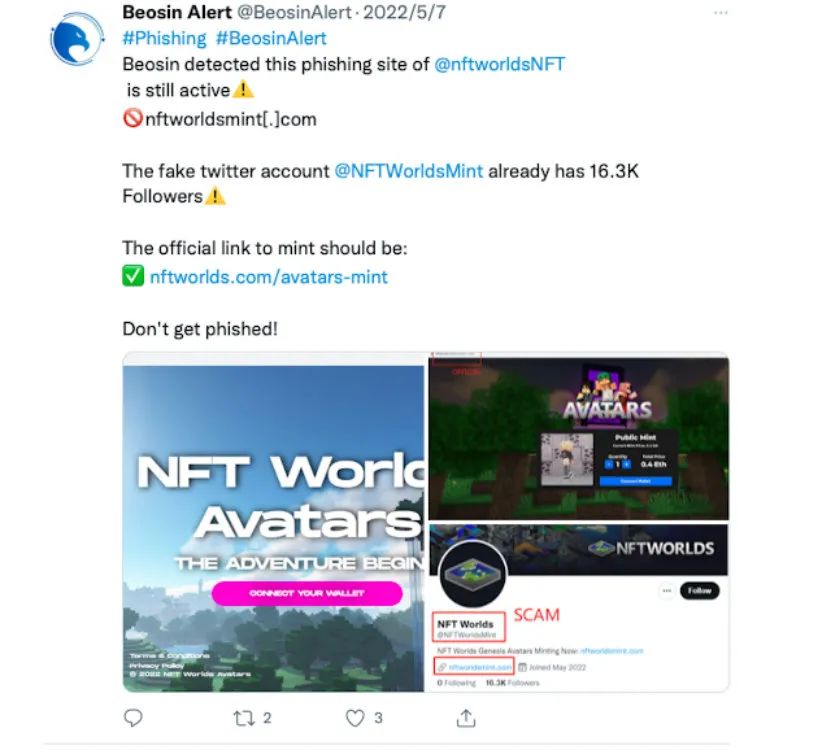

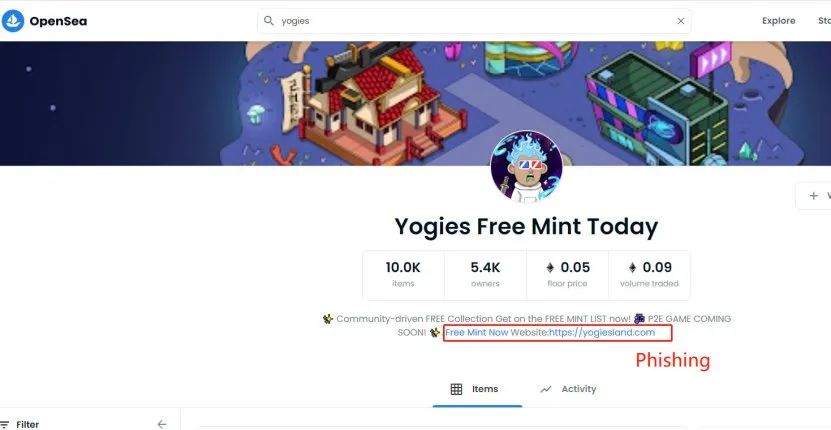

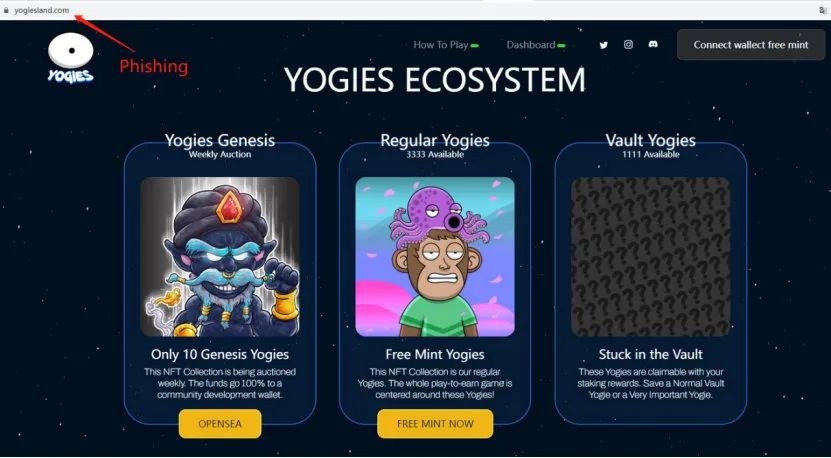

6. Opensea의 낚시 아이템

얼마 전에 우리는 Opensea에서 공식적으로 판매되지는 않았지만 10,000개의 항목이 나열된 프로젝트를 발견했습니다. 신중한 분석 끝에 새로운 피싱 수법을 발견했습니다. 해당 프로젝트는 먼저 위의 방법으로 유사 공식 홈페이지와 유사 도메인 네임을 위조한 뒤, 유사한 프로젝트를 Opensea에 상장해 '공짜 코인' 등의 단어를 사용해 눈길을 끌었다.

또한 사기를 조장하는 피싱 사이트와 피싱 트윗이 있습니다.

팁:

트위터 계정을 주의 깊게 식별하십시오. 간혹 피싱 계정도 팔로워 수가 많은데 대부분의 댓글이 가짜다. 또는 계정이 이전 날짜로 생성되었지만 최근에 활성화된 경우 등입니다.

Opensea의 프로젝트는 항상 공식 웹사이트의 실제 프로젝트가 아닙니다. 사이트에는 여전히 많은 가짜 및 피싱 항목이 있으므로 사용자는 주의 깊게 살펴봐야 합니다.

항상 여러 출처에서 정보를 얻습니다. 공식 웹 사이트, opensea 프로젝트, twitter, discord 등의 정보를 교차 확인합니다. 공식에 직접 연락하여 진위 여부를 확인할 수도 있습니다.

7. 가짜 계약서 주소

3월에 등장한 새로운 사기도 눈을 뜨게 했습니다. 공격자는 전후에 동일한 자릿수로 계약서를 위조하고, 피싱 링크를 이용해 사취한다.

실제 APEcoin 계약 주소는 0x4d224452801ACEd8B2F0aebE155379bb5D594381입니다.

가짜 계약: 0x4D221B9c0EE56604186a33F4f2433A3961C94381

이러한 유형의 공격은 흔하지 않지만 혼란스럽습니다. 보통 사람들은 계약 주소의 앞면과 뒷면을 확인하여 정상 여부를 판단하지만 전체 주소를 확인하는 사람은 거의 없습니다.

팁:

직접 송금 거래의 경우 전체 계약 주소가 올바른지 확인하는 것이 가장 좋습니다.

해결책

해결책

위의 내용은 일반적으로 사용되는 피싱 사기 수법에 불과하지만 Web3의 인기가 높아짐에 따라 피싱 사기 수법이 점점 더 많아지고 있습니다. 사용자는 위의 팁을 기억해야 합니다. 그러나 사기를 당할 가능성이 희박한 경우 가능한 한 최선을 다해 해결하기 위해 다음 단계를 수행할 수 있습니다.

자산을 즉시 격리하고 남은 자산은 가능한 한 빨리 안전한 장소로 옮겨 더 큰 손실을 방지하십시오.

친구들과 커뮤니티를 위험에 빠뜨리지 않도록 사기 계정에 대해 다른 사람들에게 알리기 위해 적극적으로 게시하십시오.

가능한 한 증거를 보존하고 프로젝트 당사자 또는 기관에 후속 도움을 요청하십시오.

자금 추적을 위한 전문 회사를 찾으십시오.

마지막으로, 불행하게도 사기를 당하거나 피싱을 당했다면 경험을 문서화하고 소셜 미디어에 다른 사람과 공유하는 것이 좋습니다.