머리말

Chuangyu Blockchain Security Lab이 이 사건을 처음으로 추적하고 분석했다는 사실을 알고 있습니다.

Chuangyu Blockchain Security Lab이 이 사건을 처음으로 추적하고 분석했다는 사실을 알고 있습니다.

기본 정보

기본 정보

공격자 주소: 0x9dadbd8c507c6acbf1c555ff270d8d6ea855178e

tx:0x9b16b1b3bf587db1257c06bebd810b4ae364aab42510d0d2eb560c2565bbe7b4

CommunityFund 계약: 0xEca7fC4c554086198dEEbCaff6C90D368dC327e0

취약점 분석

취약점 분석

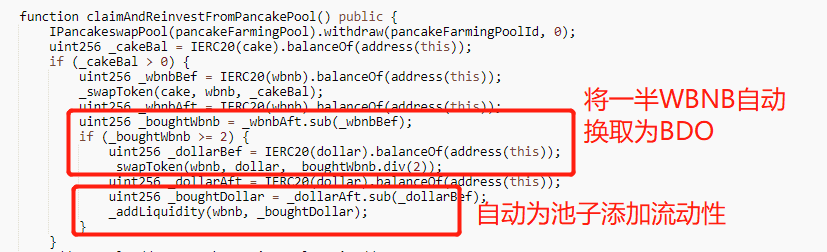

취약점의 핵심은 CommunityFund 컨트랙트의 claimAndReinvestFromPancakePool 방식이 Cake 토큰을 토큰 전환에 사용할 때 교환되는 WBNB의 양을 판단하여 자동으로 교환된 WBNB의 절반을 BDO 토큰으로 교환한 다음 컨트랙트에서 자동으로 계약 풀에 있는 WBNB는 풀에 유동성을 추가합니다. 이때 BDO 토큰의 가치가 악의적으로 상승하면 프로젝트 측에서 풀에 유동성을 추가하기 위해 더 많은 WBNB를 사용하게 됩니다.

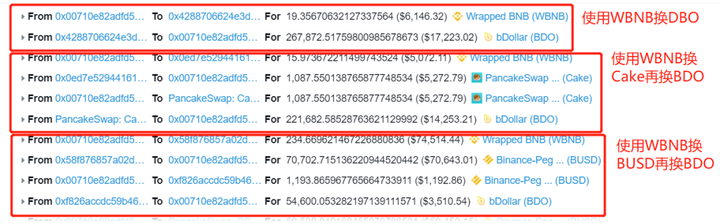

가장 중요한 것은 공격 전에 공격자가 WBNB/BDO, Cake/BDO, BUSD/BDO 풀에서 대량의 BDO 토큰을 교환하여 BDO 가격이 상승했다는 것입니다.

공격 트랜잭션을 여러 번 분석한 결과 문제가 그리 간단하지 않다는 것을 알았습니다.공격은 선제 로봇에 의해 선점되었을 가능성이 높습니다.근거는 다음과 같습니다.

1. 이 공격 거래에 대한 가스비는 BSC 체인의 일반 거래보다 훨씬 높으며, BSC 체인의 일반 거래에 대한 기본 가스 수수료는 5Gwei이지만 이 거래는 2000Gwei만큼 높습니다.

3. 동일한 블록에서 실제 공격자의 주소와 트랜잭션을 찾았고 트랜잭션이 롤백되었습니다.

공격 과정

공격 과정

1. 공격자는 플래시론을 사용하여 670 WBNB를 대출했습니다.

2. 이후 공격자는 WBNB를 다양한 풀에서 다수의 BDO 토큰으로 교환했습니다.

3. 그런 다음 공격자는 플래시 대출을 다시 사용하여 30516개의 케이크 토큰을 대출했습니다.

4. 대여된 케이크 토큰을 400WBNB로 교환하고, 그 중 200개는 계약에 의해 자동으로 BDO 토큰으로 교환됩니다.

6. 마지막으로 공격자는 평가된 3,228,234 BDO 토큰을 3,020 WBNB로 교환하고 671개의 플래시 론을 상환했으며 약 $730,000 상당의 2,381 WBNB를 성공적으로 차익 거래했습니다.

요약하다

요약하다

이 공격의 핵심은 계약이 토큰 가격의 균형 여부를 고려하지 않고 유동성 풀에 대한 유동성을 자동으로 보충하여 프로젝트 당사자가 높은 가격에 유동성을 보충하고 높은 가격에 주문을 받을 수 있다는 것입니다. .

프로젝트 당사자는 프로젝트를 작성할 때 함수의 논리 구현에 더 많은 주의를 기울이고 발생할 수 있는 다양한 공격 상황을 고려하는 것이 좋습니다.