편집자 주: 이 기사의 출처는편집자 주: 이 기사의 출처는Tencent 보안 공동 연구소

(ID: txaqlhsys), 저자: Tencent Security Joint Laboratory, 승인을 받아 복제함.

2018년 상반기에 블록체인, 투자 및 금융 기업가 정신, 기술 및 애플리케이션 탐색에 대한 모든 종류의 산업 정보가 폭발적으로 증가하여 기업가 정신과 자본의 공동 추구가 되었습니다. 그러나 블록체인 기술의 지속적인 발전으로 블록체인 분야 자체의 보안 문제가 점차 부각되고 관련 문제가 계속해서 등장하고 있습니다.

블록체인 보안 사고는 자주 발생하며, 1억 위안 이상의 사례가 포함된 경우가 드물지 않습니다.

절도, 랜섬웨어 및 채굴 트로이 목마는 디지털 암호화폐에 대한 세 가지 주요 보안 위협으로 발전했습니다.

전 세계적으로 블록체인 보안 사고로 인한 손실 금액이 계속 증가하고 있습니다...

8월 2일, Tencent Security와 Zhichuang은 Zhichuang, Tencent Security Joint Laboratory, Tencent Cloud, Tencent Computer Manager 등에서 제공한 빅 데이터를 결합하여 "2018년 상반기 블록체인 보안 보고서"를 발표하여 블록체인의 비밀을 밝힙니다. 보안 문제의 3대 근본 원인을 규명하고, 블록체인 보안 위험을 방어하고 네트워크 보안 생태계를 구축하는 방법에 대한 아이디어를 제시합니다.

블록체인 보안의 세 가지 근본 원인

블록체인 기반의 암호화된 디지털 화폐로 인해 발생하는 보안 문제는 블록체인 자체 메커니즘 보안, 생태 보안 및 사용자 보안의 세 가지 측면에서 발생합니다.

이론적인 51% 공격이 현실화되고 스마트 컨트랙트 보안 사고, 거래 가단성 공격, 스팸 거래 공격 등이 점점 더 심각해지고 있으며, 거래소, 마이닝 풀, 웹사이트는 도난 및 채굴과 같은 일상적인 보안 위험에 직면해 있습니다. ; 개인 관리 계정 및 지갑 도난 등 시급한 해결이 필요합니다.

"뜨거운" 블록체인 디지털 통화 뒤에 숨겨진 세 가지 사이버 보안 위협

①가상화폐 갈취 사건이 빈번하게 발생하고 인프라가 랜섬웨어 공격의 핵심 타깃이 됨

랜섬웨어 바이러스는 2018년 상반기 인터넷에 피해를 준 가장 심각한 바이러스 중 하나이며, 랜섬웨어 바이러스는 피해자의 컴퓨터 시스템을 암호화하고 피해자가 특정 비트코인 지갑으로 돈을 송금하도록 요구합니다.

②마이닝 트로이목마 "갑자기 등장", 화폐권 가치의 "풍향계" 등극

마이닝 바이러스의 컨트롤러는 채굴된 디지털 가상화폐를 직접 판매하여 이익을 얻을 수 있기 때문에 마이닝 바이러스의 영향력은 유례없이 높아 2018년에 가장 널리 퍼진 네트워크 바이러스가 되었으며 마이닝의 인기는 가격에 정비례하는 경우가 많습니다. 통화의.

CryptoNight 알고리즘을 사용하는 Monero와 같은 새로운 통화의 출현 이후 비트코인과 같은 전통적인 채굴 방법은 일반적으로 해커가 사용하기 어려운 그래픽 카드 GPU 채굴을 사용하고 있으며 더 많은 시나리오가 강탈을 위해 암호화된다는 점에 주목할 필요가 있습니다. , 마이닝 방식이 변경되어 더 이상 GPU 마이닝에 의존하지 않고 CPU 마이닝도 가능해졌으므로 개인 PC 및 클라우드 호스트를 해킹한 후 해커는 마이닝에 머신 CPU 자원을 소비하여 직접 이익을 얻습니다.

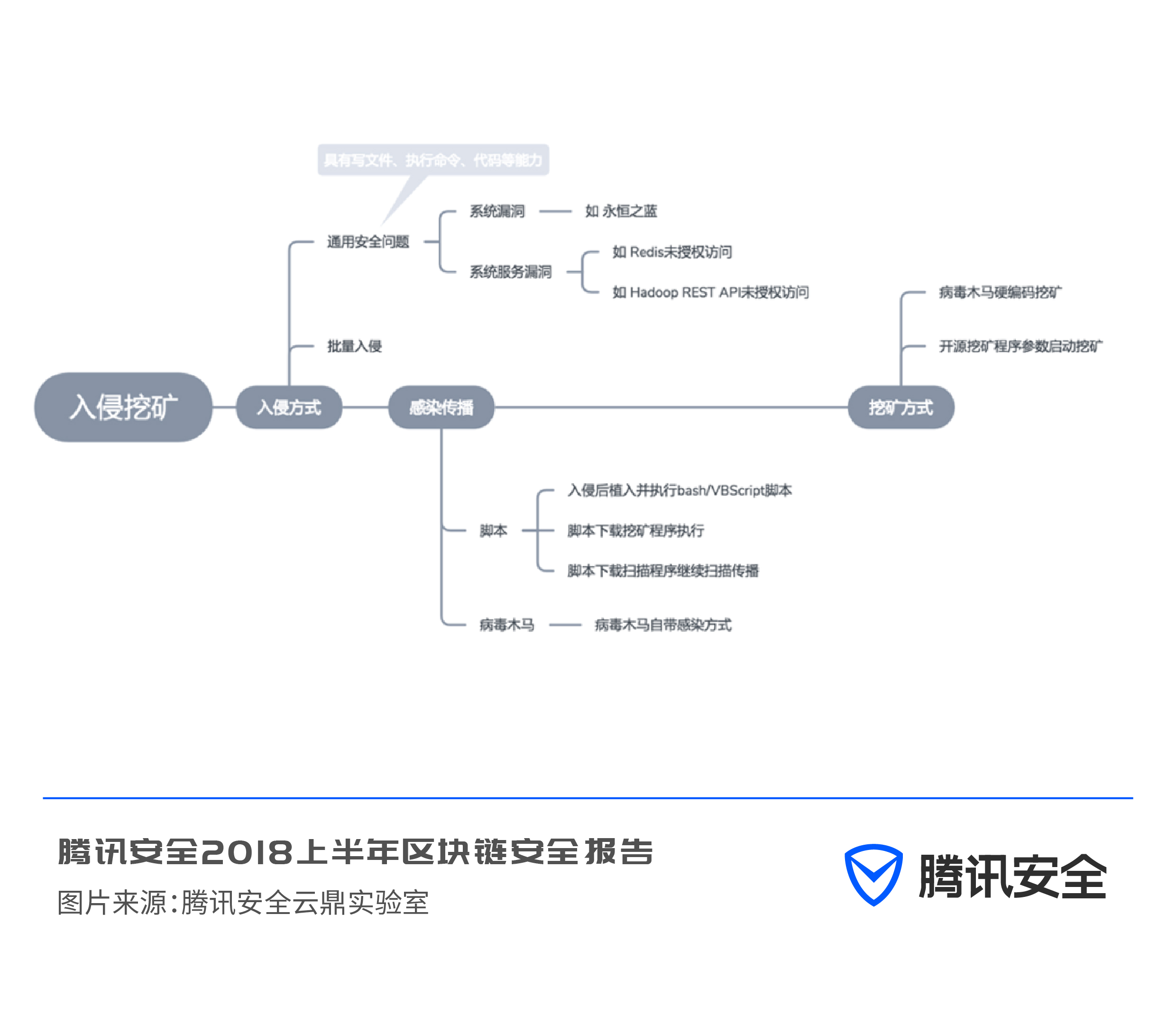

Tencent Security Cloud Ding Lab의 통계에 따르면 Eternal Blue와 같은 일반적인 보안 취약점을 가진 컴퓨터가 주요 침입 대상이 되었으며 해커는 일반적으로 일반적인 보안 문제를 일괄적으로 스캔하고 침입하여 마이닝 프로그램을 이식하는 방식으로 악의적인 마이닝을 수행합니다. 일부 전통 기업, 정부 기관 및 기타 산업에서 기계가 침입 및 채굴되는 현상은 특히 명백합니다.주요 원인은 이러한 산업의 클라우드 호스트에 있는 일부 유지 관리 직원의 보안 인식 부족으로 인해 장기 채굴기 제공 보안 문제가 있는 이러한 클라우드 호스트는 클라우드 채굴과 같은 악의적 행위의 온상이기도 하다.

③ 디지털 강도들은 "위험을 무릅쓰고" 거래소를 공격하여 반년 동안 약 7억 달러의 이익을 챙겼다.

도난은 또한 암호화폐 보유자에게 많은 손실을 초래할 수 있습니다.현재 디지털 암호화폐의 도난에는 일반적으로 거래소 침입, 개인 사용자 침입, "이중 지출 공격" 및 취약성 공격의 네 가지 유형이 포함됩니다.공격 비용은 약 7억 달러입니다. 2018년 상반기에만.

목차https://slab.qq.com/news/authority/1754.html

목차

전문

전문

1. 블록체인 보안 사고는 빈번하게 발생하며, 1억 건이 넘는 사례도 드물지 않습니다.

1. 디지털 암호화폐는 6000억 달러의 시장 가치를 지원합니다.

2. 블록체인 보안 사고 발생률은 해마다 증가하고 있으며, 사건 가치도 높아지고 있습니다.

2. 블록체인 보안위협 분류

1. 블록체인 디지털 암호화 화폐의 3대 보안 이슈 유발

2. 블록체인 전자암호화폐 보안사고 상세설명

2.1 비트코인 자체 메커니즘으로 인한 보안 사고

2.2 블록체인 생태계로 인한 보안 사고

2.3 블록체인 사용자가 직면한 위험

3. 블록체인 디지털 통화의 "뜨거움" 뒤에 숨겨진 세 가지 주요 네트워크 보안 위협

1. 가상화폐 갈취 사건이 빈번하게 발생하고, 인프라가 랜섬웨어 공격의 핵심 타깃이 됨

1.1 상반기 랜섬웨어 공격 특징 및 랜섬웨어 3대 변종군

1.2 하반기 랜섬웨어 확산 추이

2. 채굴 트로이목마 "갑자기 등장", 화폐권의 가치는 "풍향계"

2.1 상반기 트로이 목마 샘플 채굴 분석 및 전파 특성

2.2 하반기 마이닝 트로이 목마 확산 추이

3. 디지털 강도들은 "위험을 감수"하고 거래소를 공격하여 반년 동안 약 7억 달러의 이익을 챙겼습니다.

3.1 디지털 암호화폐 거래 플랫폼 공격

3.2 개인 계정 해킹

3.3 "이중 지출 공격"

4. 보안 권장 사항

전문

전문

2018년은 블록체인의 큰 해로 인식되고 있습니다. 블록체인에 대한 논의는 중관촌의 기업 커피뿐만 아니라 거리, 지하철, 버스, Weibo 및 WeChat 등 거의 모든 곳에서 이루어집니다. 그러나 블록체인 기술의 지속적인 발전으로 블록체인 분야의 보안 문제가 점차 부각되고 있으며, 블록체인과 관련된 사기 및 피라미드 사기와 같은 사회 보장 문제가 점점 부각되고 있습니다.

블록체인의 경제적 가치가 지속적으로 증가함에 따라 범죄자들은 "도용", "협박", "채굴"과 같은 보다 민감한 데이터를 얻기 위해 다양한 공격 방법을 사용하도록 유도되었습니다. 블록체인 보안 환경은 더욱 복잡해졌습니다. 네트워크 보안업체 카본블랙의 설문조사 자료에 따르면 2018년 상반기에 약 11억 달러 상당의 디지털 암호화폐가 도난당했으며, 전 세계적으로 블록체인 보안 사고로 인한 손실액은 여전히 증가하고 있다.

블록체인 산업의 건전한 발전을 호위하기 위해 6월 21일 "중국 블록체인 보안 서밋 포럼"에서 중국 기술 시장 협회, Tencent Security, Zhichuangyu, 중국 블록체인 응용 연구 센터 및 기타 정부 지도 단위, 네트워크 보안 이상 기업, 블록체인 관련 조직 및 미디어를 포함한 20개 기관 및 단위는 공동으로 "중국 블록체인 보안 연합"을 발족했으며 위장된 다단계 사기, 사기 및 기타 자금 수집 활동을 명목으로 합니다.

블록체인 보안은 점점 더 많은 관심을 받고 있습니다.대부분의 사용자가 특히 우려하는 "공기 화폐" 외에도 Tencent 보안 공동 연구소는 블록체인 주변의 보안 위험에 중점을 두고 있으며, 블록체인에서 큰 손실을 피하는 방법은 무엇입니까? 위험의 얼굴. 이를 바탕으로 텐센트 보안공동연구소와 Zhichuangyu는 2018년 상반기 블록체인을 둘러싼 대표적인 보안사고를 분류하고, 사용자가 블록체인의 '지뢰밭'을 최대한 피하는 데 도움이 되기를 바라는 방어적 조치를 내놨다.

1. 블록체인 보안 사고는 빈번하게 발생하며, 1억 건이 넘는 사례도 드물지 않습니다.

1. 디지털 암호화폐는 6000억 달러의 시장 가치를 지원합니다.

디지털 암호화 통화는 특정 수학적 알고리즘에 따라 계산된 일련의 기호입니다. 신자들은 이 일련의 기호가 특정 가치를 나타내며 통화처럼 사용될 수 있다고 믿습니다. 컴퓨터에만 존재하기 때문에 사람들은 종종 "디지털 암호 화폐"라고 부릅니다.

정부가 발행하고 정부신용이 보증하는 매체와 달리 상품유통 및 교환법규화폐의 매체로 사용된다. 디지털 암호화 화폐는 특정 개인이나 단체가 발행하고 일정한 알고리즘을 통해 일련의 기호를 찾은 다음 "XX 통화"로 선언합니다. 세계 최초의 디지털 암호화폐는 일본인 나카모토 사토시가 발견했고 그는 그것을 비트코인이라고 불렀습니다. 비트코인이 암시장 거래를 위한 경화 상태를 성공적으로 달성한 후 디지털 암호화폐 발행 열풍을 일으켰습니다. 지금까지 전 세계에 등장한 디지털 암호화폐는 1,600개 이상이며, 이는 지구상의 총 국가 수의 8배 이상입니다.

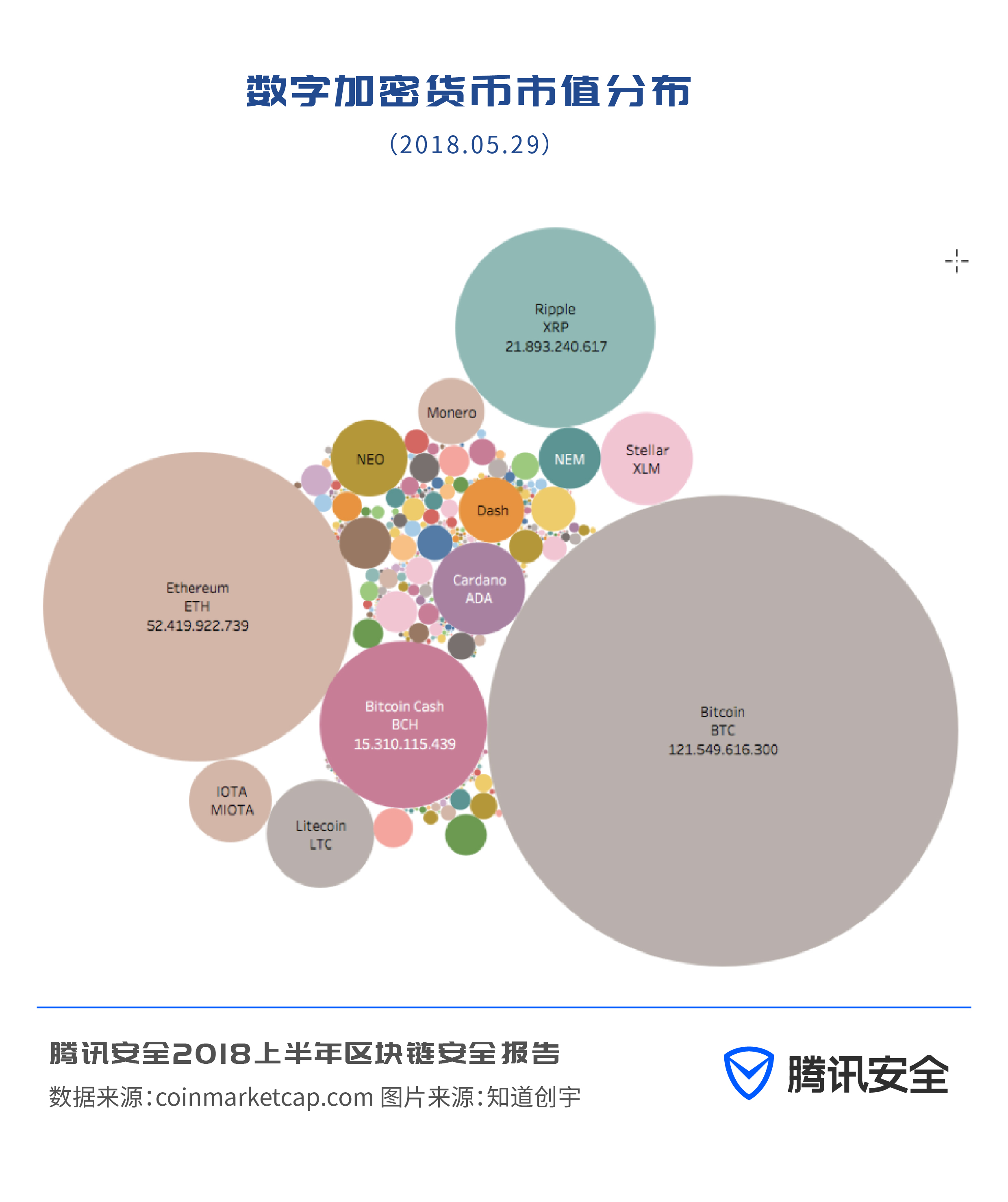

1,600개가 넘는 디지털 가상화폐 중에는 가치가 없다고 판단되는 에어코인도 많다. 그러나 이 1,600개 이상의 디지털 가상 통화는 정점에서 6,000억 달러의 시장 가치를 지원했습니다. 상위 10개 암호화폐가 전체 시장의 90%를 차지하며, 그 중 비트코인과 이더리움이 각각 전체 시장 가치의 46.66%와 20.12%를 차지합니다.

ICO 정보

상장회사는 주식을 발행할 때 증권거래소에 IPO 신청서를 제출해야 하며, 가상화폐를 상장 발행해야 할 경우 디지털 가상화폐 거래소를 찾아 ICO를 신청한다. IPO 기관과 달리 ICO 기관은 법에 따라 여러 국가의 정부 기관에 의해 설립되지 않으며 강력한 재정적, 정치적 힘이 보장됩니다.ICO 기관은 모두 자유 시장과 마찬가지로 사람들이 자발적으로 형성한 조직 또는 동맹입니다. 일부 ICO 기관의 실제 성과는 실제로 다국적 사기 조직에 더 가깝습니다. 에어코인이 전 세계적으로 날고 있고, 곳곳에 있는 ICO 기관들이 많은 기여를 했습니다.

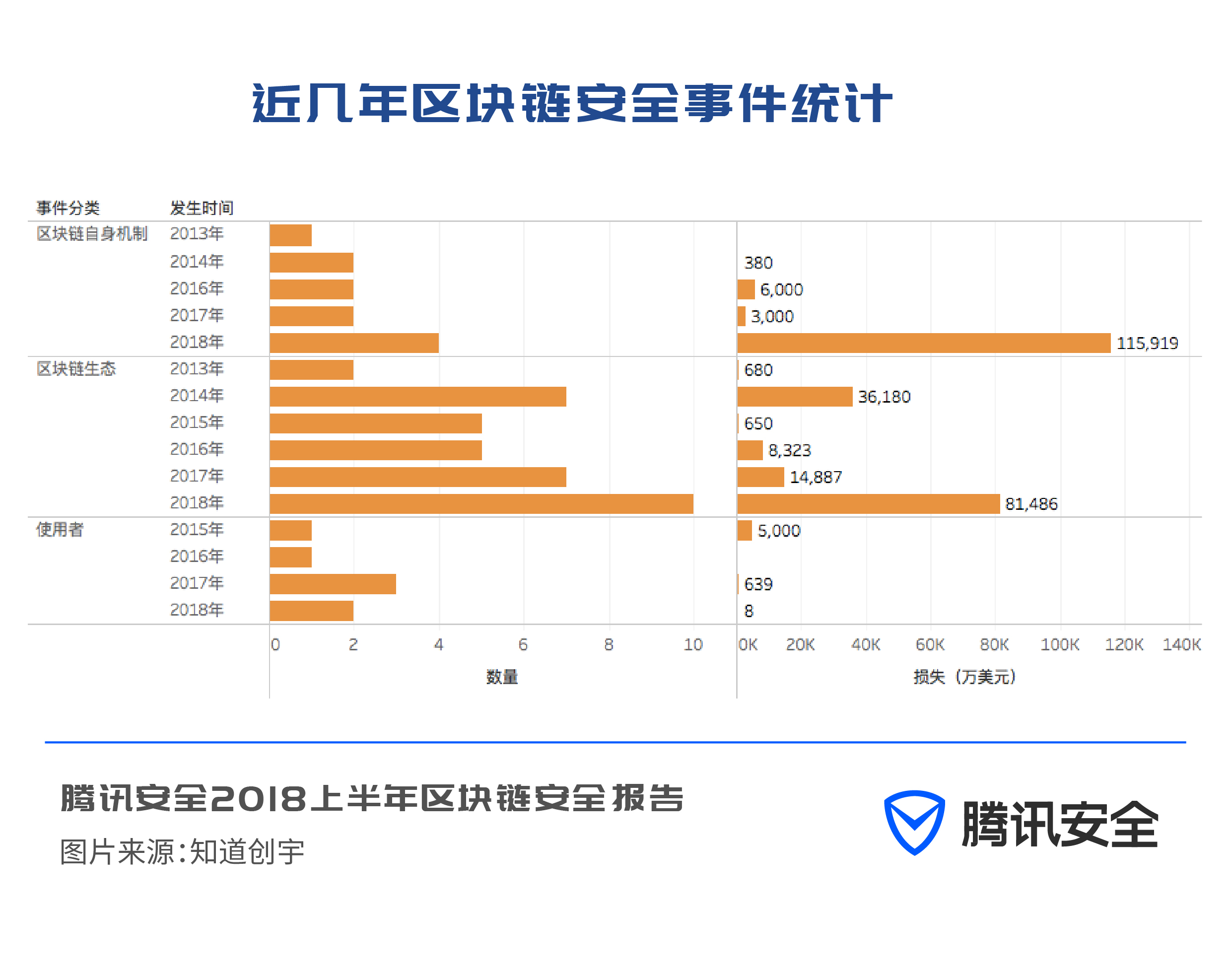

2. 블록체인 보안 사고 발생률은 해마다 증가하고 있으며, 사건 가치도 높아지고 있습니다.

암호화폐가 탄생한 이후 보안이 사람들의 관심의 중심이 되었지만, 안타깝게도 각종 대형 보안 사고가 속속 등장하고 있습니다. 예를 들어 다음과 같은 놀라운 경우를 살펴보십시오.

2013년 11월 호주 방송 공사는 18세의 현지 청년이 자신이 운영하는 비트코인 은행이 도난당해 4100 비트코인을 잃었다고 주장했다고 보도했습니다.

2014년 3월 미국 디지털 통화 거래소 Poloniex가 도난당하여 비트코인의 12.3%를 잃었습니다.

2014 Mt.gox 코인 도난 사건 - 850,000개, 120억 달러 상당;

2015년 1월 Bitstamp는 당시 510만 달러 상당의 비트코인 19,000개를 도난당한 돈을 교환했습니다.

2015년 2월 해커는 Biter를 사용하여 콜드 월렛에서 핫 월렛을 채우고 Biter 거래 플랫폼의 콜드 월렛에서 총 7170 비트코인, 미화 1억 달러 상당의 모든 비트코인을 훔쳤습니다.

2016년 1월 1일, 1억 9천만 달러 상당의 13,000개의 비트코인이 Cryptsy 거래 플랫폼에서 도난당했습니다.

2016년 8월 1일, 세계적으로 유명한 비트코인 거래 플랫폼 Bitfinex는 약 120,000개의 코인, 18억 달러 상당의 코인을 훔쳤습니다.

2017년 3월 1일, 한국의 비트코인 거래소인 Yapizon에서 3,831개의 비트코인이 도난당했습니다.

2017년 6월 1일, 한국의 디지털 자산 거래 플랫폼 빗썸이 해킹을 당했고 손상된 계정은 수십억 원의 손실을 입었습니다.

2017년 7월 1일 BTC-e 코인 탈취 사건 - 66,000개, 9억 9천만 달러 가치;

2017년 11월 22일, Tether는 해킹을 당했고 3,100만 달러 상당의 비트코인이 도난당했다고 발표했습니다.

2017년 11월 23일 Bitfinex에서 30,000개의 비트코인이 즉시 인출되었습니다.

미국 금융사이트 CNBC에 따르면 네트워크 보안업체 카본블랙의 조사 자료에 따르면 2018년 상반기에 약 11억 달러 상당의 디지털 암호화폐가 도난당한 것으로 나타났다.

2. 블록체인 보안위협 분류

1. 블록체인 디지털 암호화 화폐의 3대 보안 이슈 유발

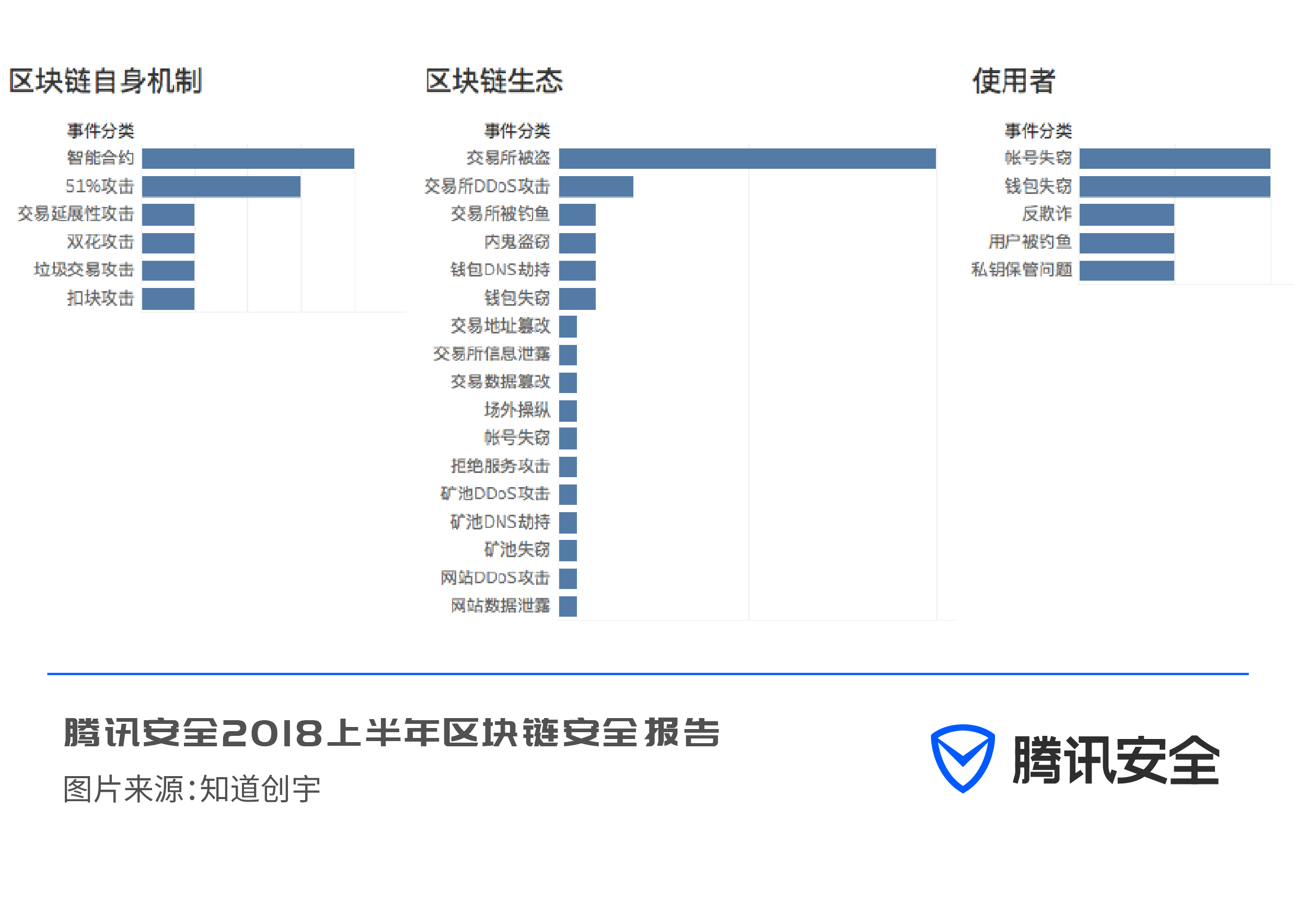

디지털 암호화폐와 관련된 보안 사고가 심각한 영향을 미치는 이유는 무엇입니까? 보안 위험에 대한 이유는 어디에 있습니까? Tencent의 공동 보안 연구소와 Zhichuangyu Company는 블록체인 기반 암호화 디지털 통화로 인한 보안 문제가 블록체인 자체 메커니즘 보안, 생태 보안 및 사용자 보안의 세 가지 측면에서 발생한다고 믿습니다.

위의 세 가지 이유로 인한 경제적 손실은 각각 12억5000만 달러, 14억2000만 달러, 5600만 달러였다.

디지털 가상화폐 참여자가 늘어나면서 다양한 원인에 의한 보안 사고도 크게 증가한 것이 일반적인 추세다.

관찰할 세그먼트:

블록체인 고유의 메커니즘 보안 문제

——— 스마트 계약 문제

——이론적인 51% 공격이 현실이 되었습니다.

블록체인 생태계 보안 문제

— 교환이 도난당했습니다(앞서 언급한 충격적)

——거래소, 채굴장, 웹사이트는 DDoS였습니다.

——지갑 및 마이닝풀 DNS 하이재킹 위험에 직면

——거래소 피싱, 내부자, 지갑 도용, 각종 정보 유출, 계정 도용 등

사용자 안전 문제

——개인 관리 계정 및 지갑 도난

——속임수, 피싱, 개인 키 관리 부실, 바이러스 및 트로이 목마 발생 등

2. 블록체인 전자암호화폐 보안사고 상세설명

2.1 비트코인 자체 메커니즘으로 인한 보안 사고

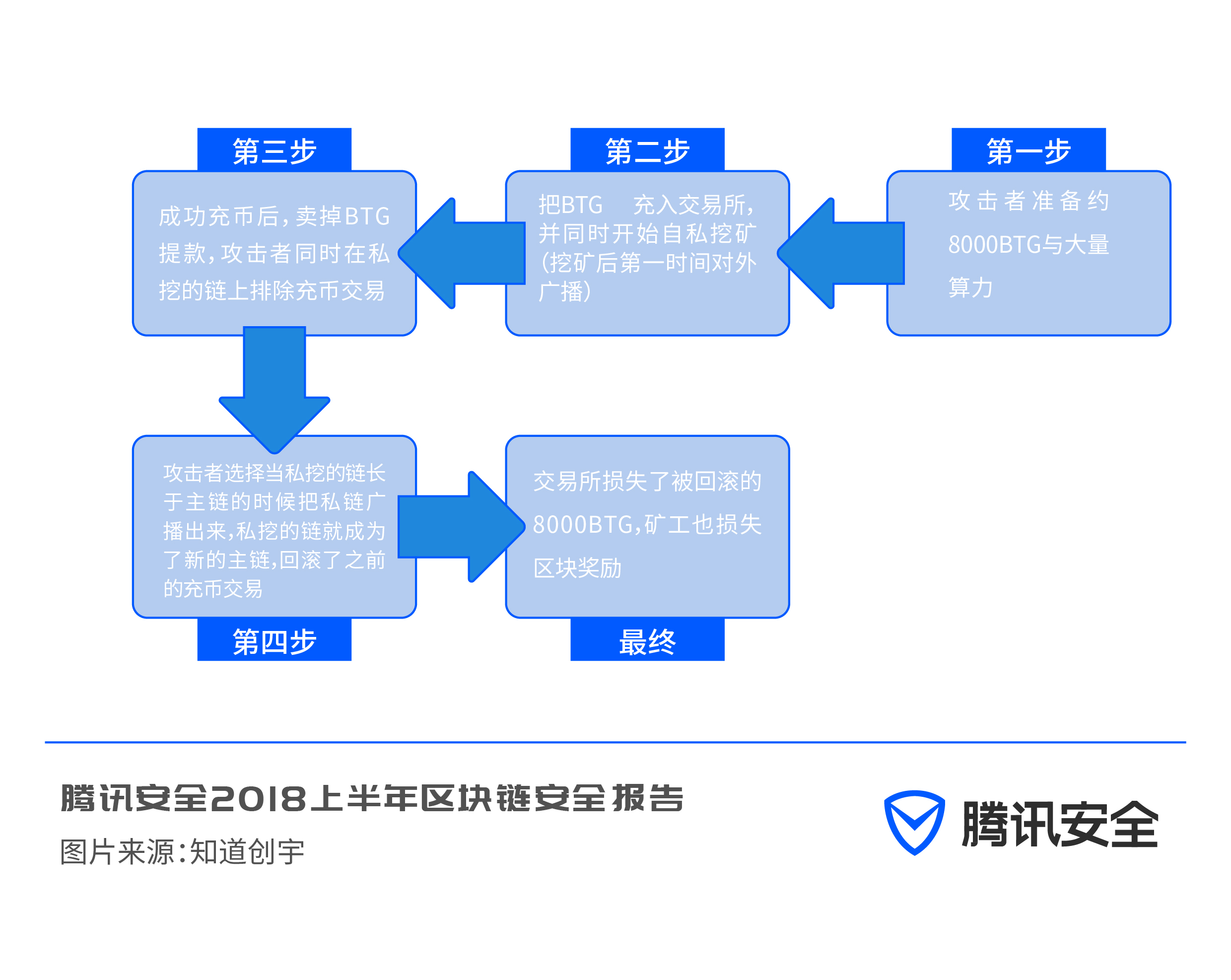

2018년 5월 비트코인 골드(BTG)는 51%의 이중 지출 공격을 당했고 1,860만 달러를 잃었습니다.

2017년 10월 비트코인 네트워크에서 스팸 거래 공격이 발생하여 비트코인 노드의 10% 이상이 오프라인 상태가 되었습니다.

51% 이중 지불 공격이 가장 일반적입니다.소위 51% 공격은 누군가가 전체 네트워크의 컴퓨팅 성능의 51% 이상을 마스터한 후 먼저 더 긴 위조 트랜잭션 체인을 완료할 수 있음을 의미합니다. 경주. 비트코인은 가장 긴 체인만 인식합니다. 따라서 위조된 트랜잭션도 모든 노드에서 인식되고 가짜 트랜잭션이 사실이 됩니다. BTG 사건을 예로 들면, 해커가 블록체인을 일시적으로 제어한 후 지속적으로 거래소에서 거래를 시작 및 취소하고, 여러 지갑 주소 간에 일정량의 BTG를 전송하고, 얼마의 돈을 사용했는지 시간, 해커의 주소는 추가 비트코인을 얻습니다.

2.2 블록체인 생태계로 인한 보안 사고

예를 들어, DDoS 공격을 받는 등 거래소가 직면한 위험이 자주 발생합니다. 해커가 통제하는 거래소 계정도 있고, 공격자는 거래 시장과 차익 거래를 통제합니다.

2018년 3월 세계 2위 거래소로 알려진 바이낸스(Binance)가 해킹을 당해 많은 사용자가 자신의 계정이 도난당했다는 사실을 알게 됐다. 해커는 도난당한 계정에 있는 비트코인을 모두 팔고 VIA(Vircoin)를 높은 가격에 사들였고 이로 인해 비트코인은 폭락했고 VIA는 110배 급등했습니다.

2.3 블록체인 사용자가 직면한 위험

디지털 가상 통화 지갑의 경우 이러한 거래 도구의 사용을 이해하거나 완전히 숙달하기 위한 높은 임계값이 있으므로 사용자는 컴퓨터, 암호화 원칙 및 네트워크 보안에 대한 높은 인식을 가지고 있어야 합니다. 그러나 많은 디지털 가상 통화 거래 참여자는 이러한 기능을 가지고 있지 않아 보안 문제에 매우 취약합니다.

2017년 7월 1일, Zhongyuan 유전의 주거 지역에서 188.31개의 비트코인이 도난당했습니다. 몇 달 후, 유전 경찰은 상하이에서 280만 달러 상당의 도둑 다이를 체포했습니다.

2017년 10월 동관의 한 imToken 사용자는 100개 이상의 ETH(이더리움 통화)가 도난당한 것을 발견했으며 마침내 자신의 디지털 암호화폐를 훔친 것은 주변 친구임을 확인했습니다.

3. 블록체인 디지털 통화의 "뜨거움" 뒤에 숨겨진 세 가지 주요 네트워크 보안 위협

1. 가상화폐 갈취 사건이 빈번하게 발생하고, 인프라가 랜섬웨어 공격의 핵심 타깃이 됨

랜섬웨어는 2018년 상반기 인터넷에 해를 끼치는 가장 심각한 바이러스 중 하나입니다. 랜섬웨어 바이러스는 피해자의 전산시스템을 암호화하고 지정된 특정 비트코인 지갑으로 자금을 이체하도록 요구하며 피해 범위가 날로 확대되어 국가 경제 및 민생과 관련된 다양한 산업에 영향을 미치고 있습니다.

1.1 상반기 랜섬웨어 공격 특징 및 랜섬웨어 3대 변종군

공격 산업 분포의 관점에서 볼 때, 전통 산업, 인터넷 산업, 교육 산업, 정부 기관은 랜섬웨어의 공격을 가장 많이 받은 분야이며 의료 산업이 그 뒤를 잇고 있습니다. 의료 산업의 특수성으로 인해 바이러스 공격으로 인해 사업이 중단되면 그 결과는 재앙이 될 것입니다.

2018년 상반기에 랜섬웨어 공격을 받은 시스템의 비율을 살펴보면 Windows Server 버전 시스템의 공격 비율이 일반 가정 및 사무실 시스템보다 큰 것을 알 수 있습니다. Windows Server 버전 중 Windows Server 2008은 랜섬웨어 공격의 가장 큰 비중을 차지하고 있으며, 이러한 현상의 주요 원인은 일반적으로 엔터프라이즈 서버의 데이터 가치가 일반 사용자보다 훨씬 높기 때문입니다. 서버 시스템 장치에 대한 공격.

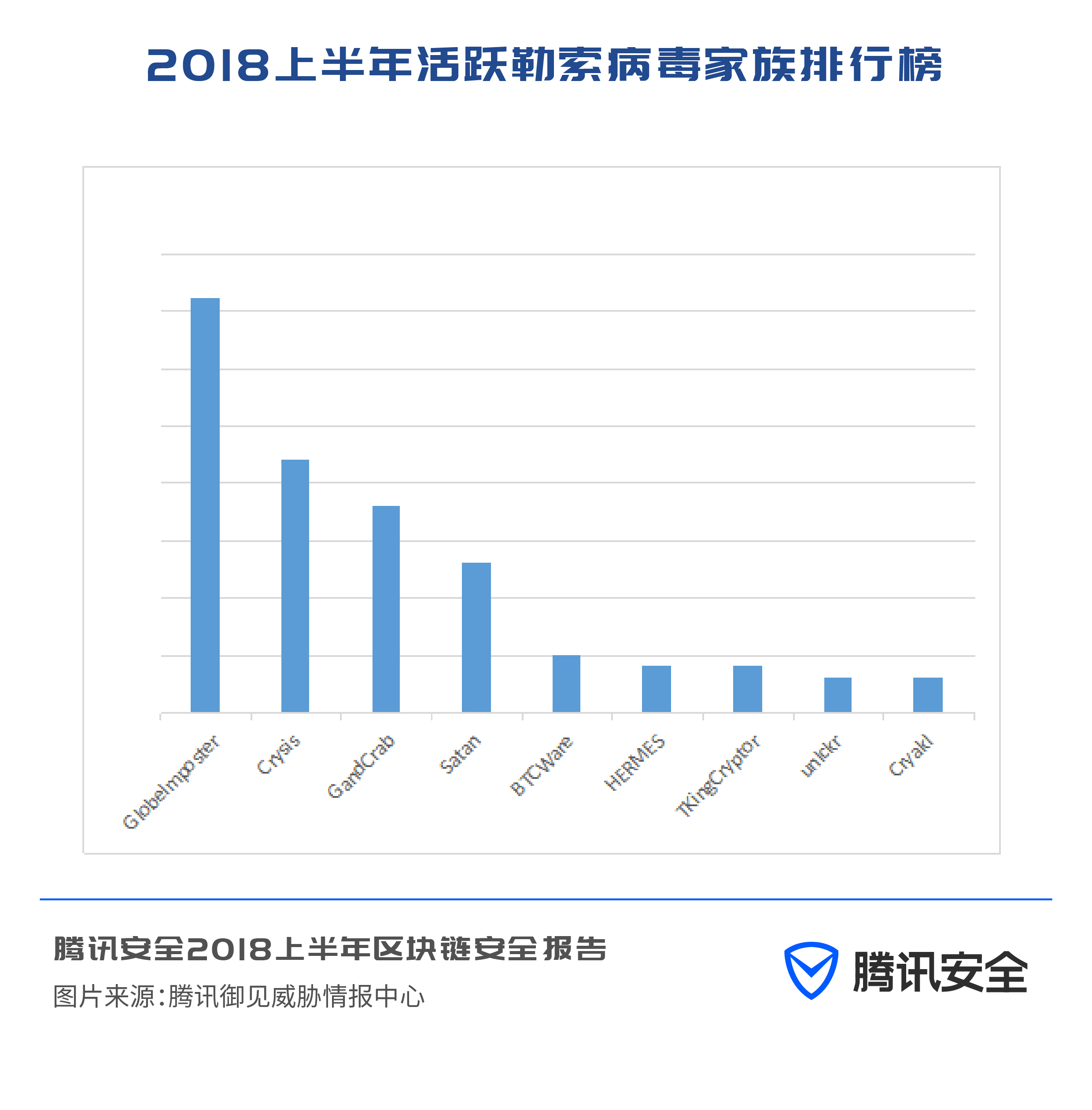

2018년 상반기에는 GlobeImposter, Crysis, GandCrab을 필두로 한 3대 갈취 패밀리의 공격이 사이버 갈취 사건의 절대 다수를 차지했습니다. 또한 2018년 상반기에 시작된 사탄 패밀리의 공격도 크게 증가했으며, 다른 기성 패밀리는 여전히 다양한 수준으로 활동하고 있습니다.

Top1: GlobeImposter 랜섬웨어 패밀리

춘절 직후인 2018년 2월, 의료계를 비롯한 국내 다수의 공공기관 서버가 GlobeImposter 계열 랜섬웨어 바이러스 최신 변종의 공격을 받았고, 해커들은 기업 보호 경계를 뚫고 랜섬웨어 바이러스를 유포, 실행시켰다. , 암호화가 파괴되었습니다.데이터베이스 파일은 결국 시스템을 파괴하고 정상적인 작동 순서에 영향을 미칩니다.

이 랜섬웨어 변종은 암호화된 파일의 이름을 .GOTHAM, .Techno, .DOC, .CHAK, .FREEMAN, .TRUE, .TECHNO 및 기타 확장자로 변경하고 피해자에게 이메일로 결제 방법을 알려 더 쉽고 편리하게 수익을 올릴 수 있도록 합니다. .

Top2: 크라이시스 랜섬웨어 패밀리

Crysis 제품군은 2016년 3월로 거슬러 올라갈 수 있으며 2017년부터 Windows 서버에 대한 지속적인 공격을 시작했습니다. Crysis 랜섬웨어 패밀리의 공격 방식은 주로 해커가 블라스팅을 통해 원격 로그인 후 랜섬웨어를 수동으로 유포하고 실행하는 것입니다.

크라이시스 랜섬웨어는 2017년 5월 마스터키가 발표된 이후 한동안 자취를 감췄지만, 2018년 상반기에는 비교적 새로운 변종들이 여전히 활발하게 활동하고 있었습니다. 또한 Crysis 계열에는 많은 변형이 있습니다.더 많이 사용되는 암호화된 접미사는 대부분 .arena, .arrow 등이며 추가 접미사에는 1.txt와 같은 피해자 ID와 협박자의 이메일 주소도 포함됩니다. id-EE5106A8.[ decrypthelp@qq.com].화살표. 몸값은 해커에게 직접 연락하여 피해자가 알아야 합니다.

상위 3위: GandCrab 랜섬웨어 제품군

GandCrab 랜섬웨어 패밀리는 2018년 랜섬웨어 세계에서 "새로운 스타"라고 불릴 수 있습니다. Tencent Yujian 위협 인텔리전스 센터가 1월에 Dash를 대상으로 하는 최초의 랜섬웨어 GrandCrab을 포착한 이후 불과 몇 달 만에 GrandCrab은 4개의 주요 버전 변경을 거쳤습니다.

GandCrab 랜섬웨어의 첫 번째 버전은 C&C가 해외 보안 회사와 경찰에 의해 통제되었기 때문에 주요 기술 매체의 헤드라인을 장식했습니다. 두 달 후 GandCrab V2 랜섬웨어가 등장했습니다. 이를 제어하기 위해 C&C 서버 V1 버전은 V2 버전의 C&C 서버 V2 버전으로 경호업체, 경찰 관련 캐릭터를 직접 활용해 기술 뉴스 페이지에 다시 한 번 등장했다.

두 달 후, GandCrab V3 버전은 V1 버전과 V2 버전의 코드 숨김 기술을 결합하여 더욱 은밀하게 만들었습니다. GandCrab V3 랜섬웨어는 CVE-2017-8570 취약점을 이용하여 확산되며, 해당 취약점이 발동되면 "안녕하세요"(한국어로 "Hello")라는 문구가 포함된 유인 문서를 공개합니다. 이 랜섬웨어 제품군의 이전 버전과 비교할 때 이 버전은 몸값을 직접 지정하지 않지만 사용자가 Tor 네트워크 또는 Jabber 인스턴트 메시징 소프트웨어를 사용하여 강탈범에게 연락해야 합니다.

GandCrab V4는 이 바이러스 계열의 최신 반복 버전으로 이전 버전과 비교하여 V4 버전의 파일 암호화 접미사(.KRAB)가 추가로 변경되었으며 전송 채널도 더욱 확장되었습니다. 소프트웨어 공급망 크랙된 소프트웨어는 바이러스 파일을 압축하고 피해자의 시스템으로 더 확산되어 몸값 공격을 수행합니다.

또한 지난 4월 3일 'Eternal Blue' 취약점을 가지고 재등장한 'Satan' 랜섬웨어 바이러스가 발견되었으며, 변종이 계속해서 등장하여 기업 사용자들에게 큰 위협이 되고 있다. 이 바이러스는 중독된 컴퓨터의 데이터베이스 파일, 백업 파일 및 압축 파일을 암호화한 후 회사에서 중국어, 영어 및 한국어로 된 0.3 비트코인을 갈취하고 JBoss deserialization 취약점(CVE- 2017-12149), JBoss 기본 구성 취약점(CVE-2010-0738), Tomcat 취약점(CVE-2017-12615), Tomcat 웹 관리 백그라운드 취약 Password blasting, Weblogic WLS 구성요소 취약점(CVE-2017-10271) 등

1.2 하반기 랜섬웨어 확산 추이

(1) 랜섬웨어와 보안 소프트웨어의 대립이 격화되고 있다.

랜섬웨어에 대한 보안 소프트웨어의 솔루션이 성숙되고 개선됨에 따라 랜섬웨어가 사용자의 컴퓨터에 성공적으로 침입하기가 더 어려워지고 바이러스 확산자는 계속해서 대응 방법을 업그레이드할 것입니다.

(2) 랜섬웨어 유포 시나리오의 다양화

랜섬웨어의 전통적인 확산은 주로 피싱 이메일을 기반으로 하며, 랜섬웨어는 더 많은 고위험 취약점(예: EternalBlue), 작살 게임 공격 또는 워터링 홀 공격을 사용하여 확산되므로 침입 성공률이 크게 향상됩니다. GandCrab을 예로 들면, 이 랜섬웨어 계열은 피싱 이메일, 워터링 홀 공격, 웹 페이지 트로이 목마 및 익스플로잇의 네 가지 방법을 사용하여 확산됩니다.

(3) 랜섬웨어 공격 대상이 기업 사용자로 이동

대부분의 개인용 컴퓨터는 보안 소프트웨어를 사용하여 취약점 패치를 완료할 수 있으며, 랜섬웨어 공격을 받으면 개인 사용자는 종종 데이터를 포기하고 시스템을 복원합니다. 그리고 기업 사용자는 시기 적절한 백업이 없는 경우 데이터를 복원하기 위해 몸값을 지불하는 경향이 있습니다. 따라서 점점 더 많은 공격 대상이 정부 기관, 기업, 병원, 학교인 것으로 나타났습니다.

(4) 랜섬웨어 업데이트 반복 속도가 빨라짐

갠드크랩을 예로 들면 1세대 백엔드가 보안업체에 해킹당한 후 일주일 만에 갠드크랩2가 출시되어 현재 3.0버전으로 업그레이드 되었습니다. 바이러스 초기 릴리스의 취약점으로 인해 보안 회사는 암호화된 파일을 해독할 수 있었지만 이후 버전은 해독할 수 없습니다.

(5) 몸값 증가

사용자의 보안 인식이 향상되고 보안 소프트웨어 방어 기능이 향상됨에 따라 랜섬웨어 바이러스 침입 비용이 점점 높아지고 있으며 이에 따라 몸값도 증가할 수 있습니다. 올 상반기 한 기업이 랜섬웨어 바이러스에 감염돼 9.5비트코인을 요구하는 협박을 받았다. 이제 랜섬웨어의 공격 대상이 더 명확해졌습니다. 아마도 다음 강탈자는 화재를 이용하여 몸값을 높일 것입니다.

(6) 랜섬웨어 암호화 객체 업그레이드

기존의 랜섬웨어 암호화 대상은 기본적으로 파일 및 문서였지만 이제는 점점 더 많은 랜섬웨어가 데이터베이스 파일, 디스크 백업 파일 및 디스크 부트 섹터까지 암호화를 시도합니다. 일단 암호화되면 사용자는 시스템에 액세스할 수 없으며 이는 암호화보다 더 유해하며 사용자에게 몸값을 지불하도록 강요할 수 있습니다.

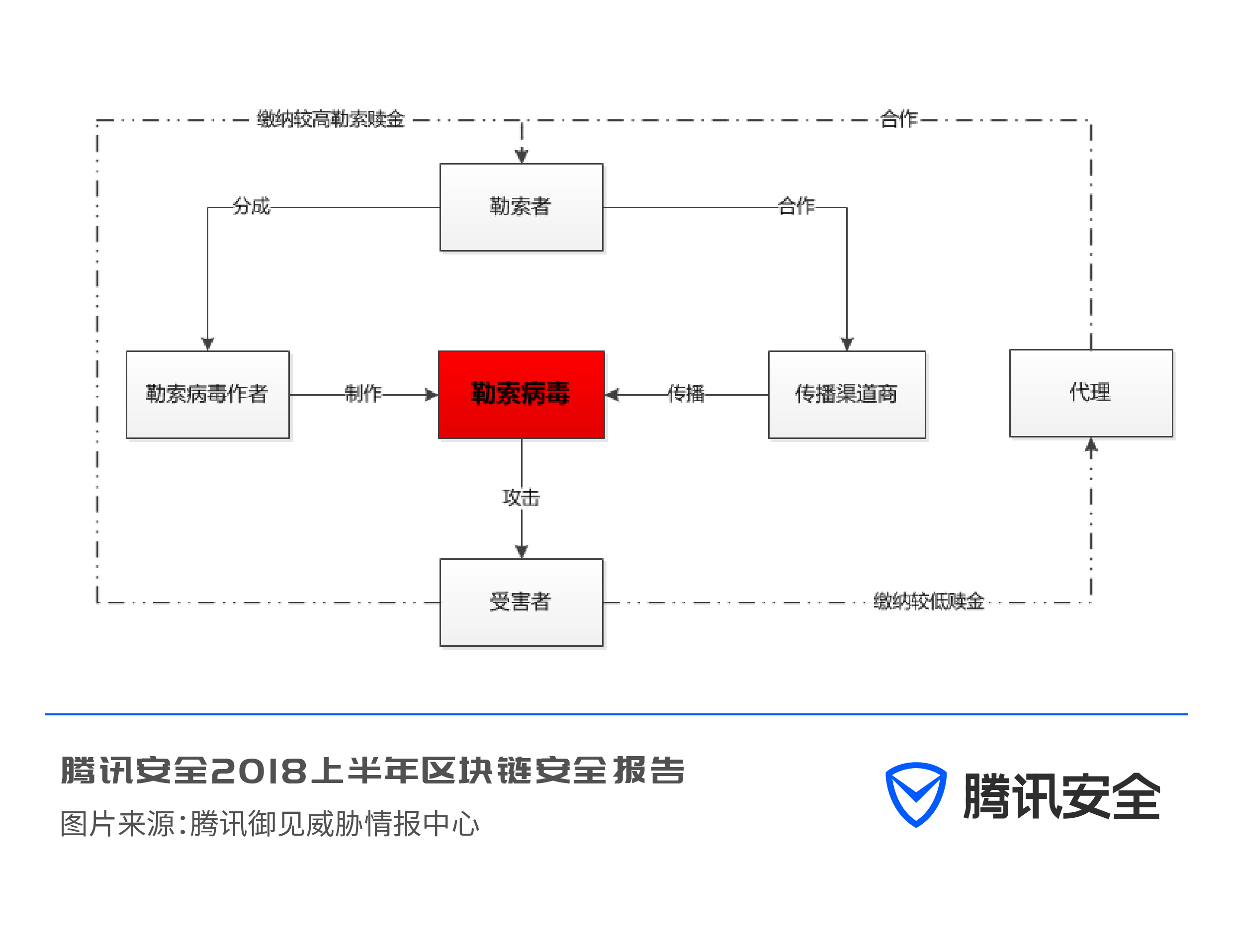

(7) 랜섬웨어의 암흑 산업 사슬 형성

랜섬웨어의 지속적인 출현으로 Tencent Yujian 위협 인텔리전스 센터는 랜섬웨어 대행 사업이라는 특별한 산업의 탄생을 관찰했습니다. 기업이 랜섬웨어 바이러스에 공격을 받으면 핵심 비즈니스 데이터는 암호화되지만 이론적으로는 전혀 복호화할 수 없으며 랜섬웨어 에이전시는 피해자와 공격자 간의 거래를 협상하여 데이터를 복원하는 업무를 맡는다.

2. 채굴 트로이목마 "갑자기 등장", 화폐권의 가치는 "풍향계"

마이닝 바이러스는 2018년 가장 널리 퍼진 네트워크 바이러스로 발전했으며 마이닝의 인기는 종종 화폐 가격에 정비례합니다. 마이닝 바이러스의 컨트롤러는 채굴된 디지털 가상화폐를 직접 판매하여 수익을 얻을 수 있기 때문에 마이닝 바이러스의 영향력은 유례없이 높으며 게이머를 위한 계정 해킹 트로이 목마, 온라인 쇼핑객을 위한 거래 하이재킹 트로이 목마를 완전히 대체했으며 심지어 피해자의 홈 카메라를 염탐하는 데 사용되는 원격 제어 트로이 목마입니다.

피해자의 컴퓨터가 마이닝 바이러스를 실행하면 컴퓨터의 CPU 및 GPU 리소스 사용량이 증가하고 컴퓨터가 느려지고 컴퓨터가 느리게 실행됩니다. 채굴은 매년 발생하지만 2018년 이후 PC사이드 채굴 트로이 목마는 유례없는 속도로 증가해 상반기에만 채굴 트로이 목마가 터진 건수보다 많은 45건의 채굴 트로이 목마 사건이 발생했다. 2017년에 나왔다. .

2.1 상반기 트로이 목마 샘플 채굴 분석 및 전파 특성

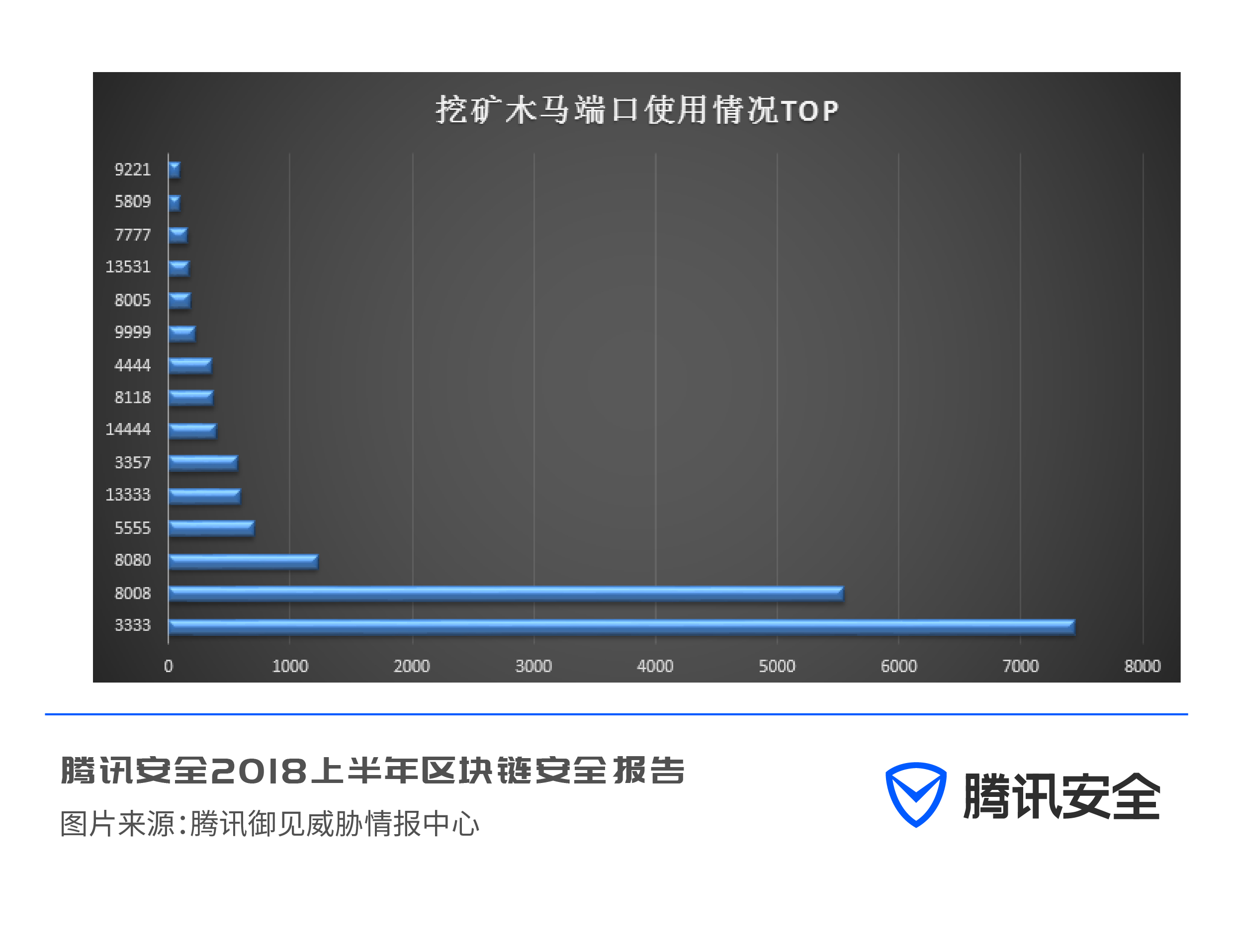

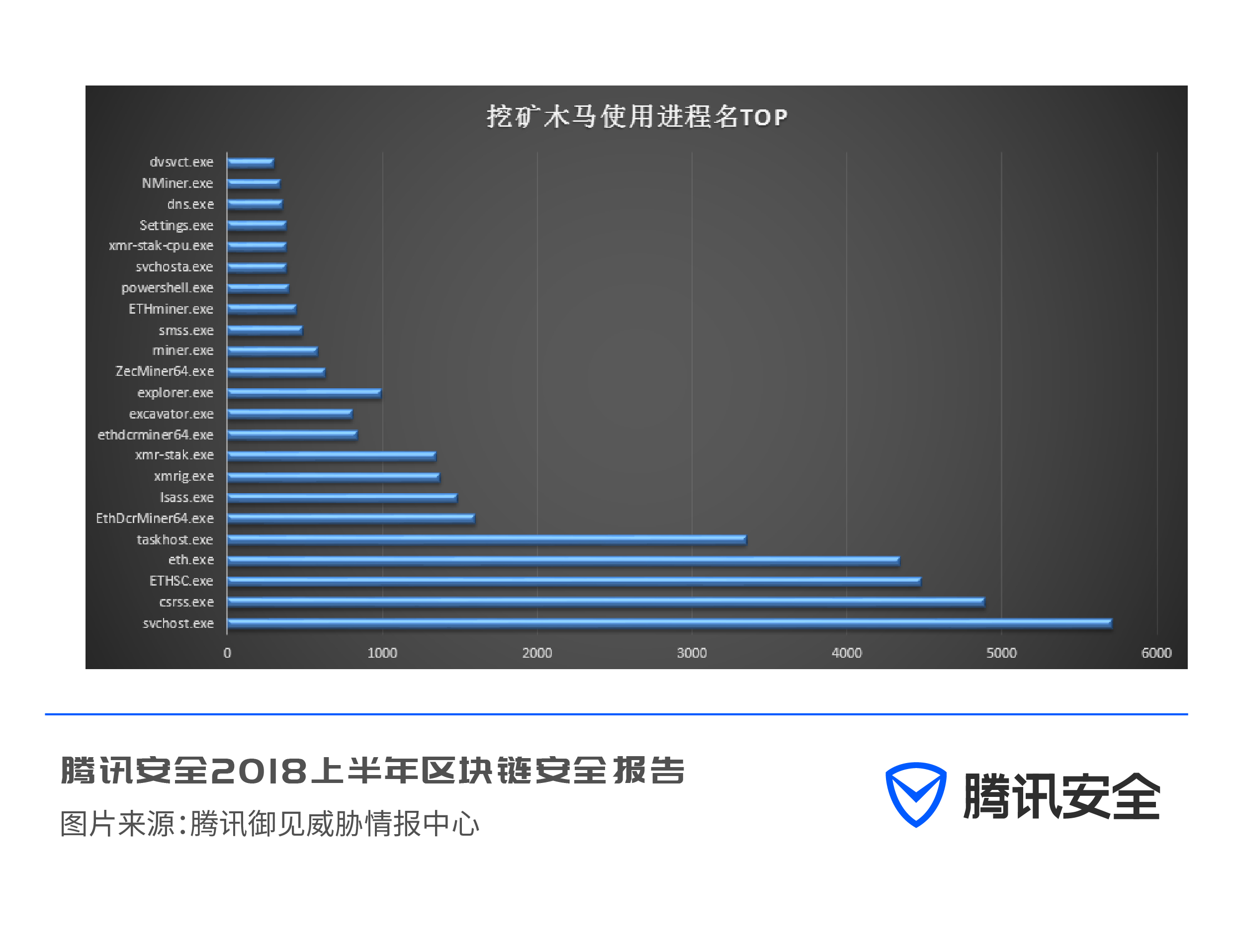

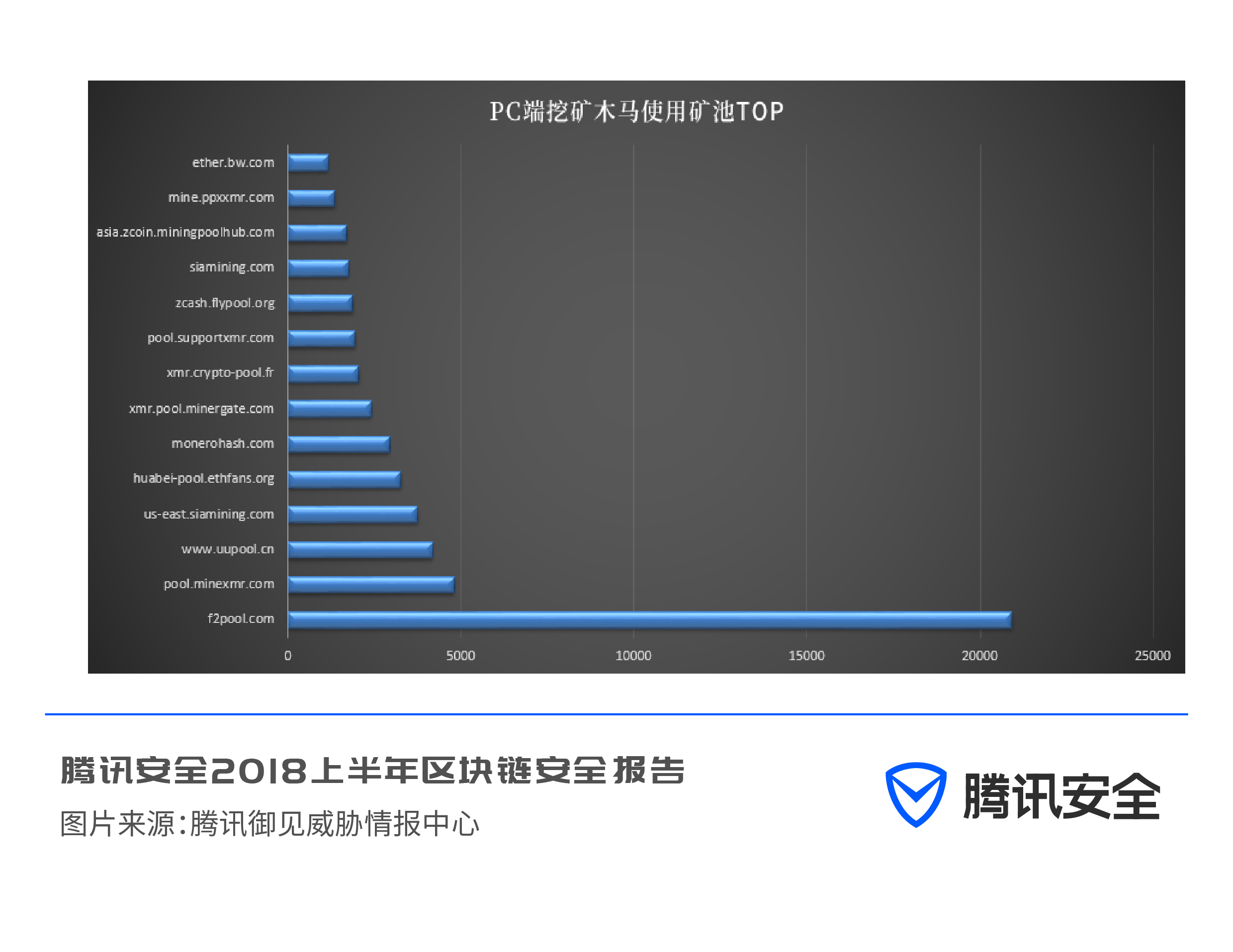

Tencent Yujian Threat Intelligence Center는 수십만 개의 마이닝 바이러스 샘플을 분류하고 마이닝 트로이 목마에서 사용하는 포트 번호, 프로세스 이름 및 마이닝 풀 주소를 요약했습니다.

마이닝 트로이 목마가 가장 선호하는 포트 번호는 3333이며 그 다음으로 포트 8008, 8080 및 5555가 있습니다.

트로이 목마가 가장 선호하는 차용 프로세스 이름은 svchost.exe와 csrss.exe로, 이 두 이름은 원래 Windows 시스템 프로세스에 속했지만 현재는 채굴 트로이 목마에서 사용자를 혼동시키는 데 사용됩니다.

마이닝 풀은 개방형 완전 자동 마이닝 플랫폼입니다.현재 마이닝 트로이 목마는 마이닝을 위해 주로 마이닝 풀에 연결합니다.마이너는 마이닝 머신을 마이닝 풀에 연결하고, 컴퓨팅 파워를 함께 채굴하고, 혜택을 공유합니다. . 상반기에 f2pool은 PC 측 봇넷 마이닝에 가장 널리 사용되는 마이닝 풀이었습니다.

이전 마이닝 트로이 목마와 비교하여 2018년 상반기에 마이닝 트로이 목마는 다음과 같은 새로운 확산 특성을 보였습니다.

(1) 고사양 게임기 지향, 고효율 채굴

보조 치팅은 2018년 상반기에 트로이 목마를 채굴하기 위해 가장 선호하는 은폐 소프트웨어 중 하나입니다. 게임 사용자는 컴퓨터 성능에 대한 요구 사항이 높기 때문에 게임 플레이어 컴퓨터를 노리는 범죄자는 "우수한" 성능의 마이닝 머신을 찾는 것과 같습니다.

2018년 1월 Tencent Computer Manager는 tlMiner 마이닝 트로이목마가 "PUBG Mobile"의 보조 프로그램에 숨겨져 확산되어 하루에 최대 200,000대의 시스템에 영향을 미친다고 밝혔습니다. 이어 3월에는 텐센트 가디언 프로젝트의 보안팀과 협력해 산둥성 경찰을 도와 트로이 목마 제작자를 신속히 단속했고, 4월 초에는 사슬 맨 위에 있는 블랙컴퍼니를 무너뜨렸다. 통계에 따르면, 갱단은 DGB(Great Bitcoin), HSR(Braised Meat Coin), XMR(Monero Coin), SHR(Super Cash), BCD(Bitcoin Diamond) 등과 같은 2천만 개 이상의 디지털 암호화폐를 채굴했습니다. , 불법으로 천만 위안 이상을 벌었습니다.

2018년 2월 Tencent Computer Manager는 수백 개의 "Wild Action" 보조 2차 패키징 프로그램에 숨겨진 Monero 마이닝 트로이 목마를 발견하고 2월 중순과 하순에 소셜 그룹, 온라인 디스크 및 기타 채널을 통해 확산되었습니다.

2018년 5월, Tencent Yujian 위협 인텔리전스 센터는 "520Miner"라는 마이닝 트로이 목마가 게임 플러그인을 통해 확산되고 수천 대의 기계를 제어하여 며칠 동안 광산을 채굴했으며 마침내 67개의 VIT 코인을 수집했음을 감지했습니다. , 역사상 가장 성가신 마이닝 트로이 목마라고 할 수 있습니다.

(2) 웹 페이지를 사용하여 말을 걸고 대규모로 펼치십시오.

마이닝 트로이 목마의 유포 경로는 자신을 컴퓨터 소프트웨어 다운로드로 위장하는 데 국한되지 않고 가장 효율적인 유포 방법으로 웹 페이지에 트로이 목마를 유포하는 가장 효율적인 방법입니다.

2018년 4월 12일, Tencent Yujian 위협 인텔리전스 센터는 대규모 국내 웹페이지 중단 사건을 감지했습니다. 이날 다양한 유명 플레이어 소프트웨어, 비디오 웹 사이트 클라이언트 및 일반 도구 소프트웨어를 포함하여 수천만 명의 사용자를 보유한 50개 이상의 컴퓨터 소프트웨어가 대규모 웹 페이지 트로이 목마 공격을 받았습니다.

공격자는 광고 연합의 시스템을 통해 공격 코드를 능동적으로 유포하며, 이 악성 페이지는 수천만 명의 사용자가 사용하는 50개 이상의 일반적으로 사용되는 소프트웨어에 내장되어 있으며 이러한 사용자의 컴퓨터는 자동으로 인터넷에 연결되어 광고 리소스를 다운로드하고, 컴퓨터는 마이닝 바이러스를 포함한 여러 바이러스를 다운로드합니다. Tencent Computer Manager는 그날 200,000개 이상의 바이러스 다운로드를 차단했습니다.

또한 Tencent Yujian 위협 인텔리전스 센터는 채굴 바이러스의 감염률이 비정상적으로 높은 것을 발견했으며, 바이러스 추적 분석 결과 피해자 컴퓨터의 채굴 트로이 목마는 "바디 아트"라는 배너 아래 특정 포르노 웹 사이트에서 온 것으로 밝혀졌습니다.

네티즌이 이러한 웹 사이트를 탐색할 때 일부 시스템의 고위험 Flash 보안 취약성으로 인해 웹 페이지를 여는 즉시 중독됩니다. 그 후 피해자의 컴퓨터는 마이닝 코드를 실행하고 컴퓨터는 마이너가 됩니다. 공격자는 다수의 채굴자의 컴퓨터를 제어하여 채굴에 컴퓨팅 파워를 집중시키고 이를 이용하여 수익을 낼 것입니다.

(3) 클라우드에서 마이닝을 위한 봇넷을 형성하기 위한 기업 서버의 침입 및 제어

다양한 디지털 암호화폐 채굴의 난이도가 높아짐에 따라 일반 사용자의 개인용 컴퓨터를 통한 혜택을 극대화하기 어렵습니다. 단기간에 대규모 마이닝을 하기 위해서는 웹페이지에 말을 거는 것 외에 봇 컴퓨터를 제어하여 봇넷 마이닝을 형성하는 것이 가장 일반적인 방법이다. 강력한 서버 성능과 24시간 온라인 기능은 더 많은 파렴치한 채굴자들을 끌어들여 공격 대상을 기업, 정부 기관 및 공공 기관의 서버로 전환하여 클라우드 채굴을 실현합니다.

Tencent Yujian 위협 인텔리전스 센터는 무차별 대입 크래킹을 위해 FTP 서버와 SMB 서버를 침입하고 감염시켜 확산을 확대한 놀라운 감염 수를 가진 "PhotoMiner Trojan"을 발견한 적이 있습니다. 트로이 목마가 통제하는 모네로 지갑의 주소를 조회하여 트로이 목마가 육계 컴퓨터를 조종하여 8만 개의 모네로 코인을 채굴하고, 채굴 누적 수입이 무려 8900만 위안에 달한다는 사실을 알게 된 그는 진정한 '금광'이다.

Tencent Security Yunding Lab은 DNS에서 요청한 마이닝 풀 주소의 통계 및 분류를 통해 클라우드에서 마이닝하는 주요 통화가 XMR(Monero), Ethereum(ETH) 및 ETN(Elito)임을 발견했습니다. 클라우드 호스트 서버에서 트로이 목마를 마이닝하여 가장 많이 연결되는 마이닝 풀의 주소에 대해 통계를 냈는데 xmr.pool.minergate.com이 가장 많이 사용되는 것으로 나타났다.

중국에서 유행하는 일부 마이닝 트로이목마는 자체 제작한 마이닝풀을 마이닝에 사용하는데, 이는 주로 타사 마이닝풀을 사용하기 때문입니다.

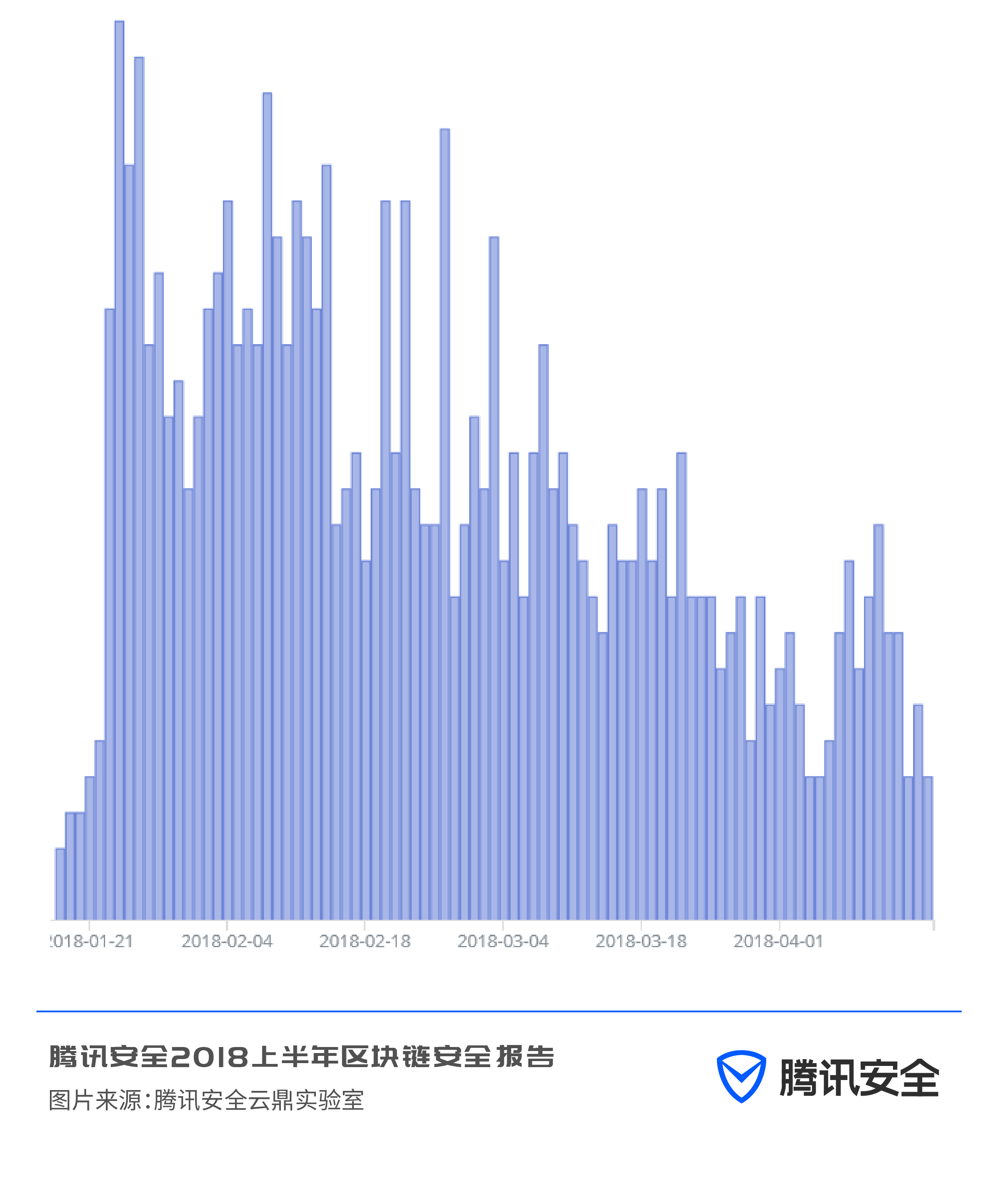

디지털 통화의 가격 추세와 채굴열의 상관관계 분석을 통해 채굴열은 암호화폐의 가격과 정비례한다는 것을 알 수 있습니다. 이것은 또한 온라인 블랙 프로덕션의 목표가 수익 극대화임을 다시 한 번 증명합니다. ETN(엘리토)의 가격 추세를 관찰하면 1월 중순 이후 하락 추세에 있음을 알 수 있습니다.

그리고 해당 마이닝 풀에 대한 액세스를 관찰하면 하향 추세이기도 합니다.

과거 캡처 마이닝 사례 분석을 통해 클라우드에서의 마이닝은 일반적으로 일괄 침입 방식이며, 일괄 침입의 특성상 시스템 취약점, 서비스 취약점 등 일반적인 보안 문제만 사용할 수 있으며 마지막으로 일반적인 것은 Eternal Blue, Redis 무단 액세스 문제 및 기업 웹 서버의 대량 침입으로 이어지는 Apache Struts 2 취약점입니다.

공격자들은 또한 마이닝 트로이 목마 생성기, 취약한 암호 공격 사전 및 기타 공격 도구를 사용하여 서버에 침입한 다음 마이닝 트로이 목마를 대량으로 유포하는 데 능숙합니다.

(4) 웹페이지 마이닝: 일반 URL에 마이닝 코드 삽입

안티 바이러스 소프트웨어의 존재로 인해 많은 마이닝 트로이 목마 파일이 사용자의 컴퓨터에 도착하자마자 차단될 수 있으며 이는 마이닝 규모를 확장하는 데 도움이 되지 않습니다.더 많은 공격자가 웹 마이닝을 구현하는 경향이 있습니다. 보안 취약점이 있는 심기 마이닝 코드를 입력하세요. 방문자의 컴퓨터가 브라우저로 이 웹페이지를 방문하는 한 채굴자가 됩니다.

채굴되는 웹사이트 유형 중 음란물 웹사이트가 가장 높은 비율을 차지하며 동영상 웹사이트, 블로그 및 포럼이 그 뒤를 잇습니다. 사용자는 이러한 웹사이트에서 동영상을 보고 기사를 읽고 오랫동안 머물며 해커는 이러한 웹사이트를 마이닝에 사용하여 더 높은 수익을 얻습니다.

마이닝풀로는 가장 먼저 등장한 코인하이브 마이닝풀이 웹마이닝에서 가장 많은 비중을 차지하고 있으며, 코인하이브와 동일한 플랫폼에 있는 오테마인 마이닝풀이 11%를 차지하며, 코인하이브 기반의 뽀이 마이닝풀과 크립토루트 마이닝풀이 11%를 차지한다. 각각 21%와 4% .

2.2 하반기 마이닝 트로이 목마 확산 추이

디지털 암호화폐는 2018년 상반기에도 계속 급락했습니다. 비트코인은 작년 말 20,000달러에서 현재 7,000달러 미만으로 떨어졌습니다. "코인 투기" 열풍이 식어가는 것 같지만, 이것이 채굴 진행에 영향을 미치지는 않았습니다. 트로이 목마.결국 채굴 트로이 목마는 육계 채굴에 의존하여 돈을 벌고 물리적 장비에 투자 할 필요가 없습니다.그러나 최근 채굴 트로이 목마 사건에서 채굴 트로이 목마는 더 많은 것을 선택할 수 있고 더 많은 통화와 디자인이 점점 더 복잡해지고 있으며 채굴이 하반기에도 계속 활성화되고 바이러스 백신 소프트웨어와의 대결이 심화될 것입니다.

(1) 전능한 채굴 트로이 목마가 생산되어 동시에 여러 가지 위험을 가져옵니다.

PC 바이러스의 이름에는 보통 바이러스의 출처, 전파 경로, 목적 등의 정보가 포함되는데, 예를 들어 "Trojan.StartPage"는 트로이 목마를 잠그는 홈페이지의 일종이라는 뜻이고, "Backdoor.GrayBird"는 " 회색 비둘기 백도어 바이러스에 속합니다. 공격을 받고 바이러스 트로이 목마의 "서식지"는 점점 줄어들고 있으며 "사업"을 확장하는 것은 많은 바이러스 트로이 목마의 주요 작업이 되었으며 채굴 트로이 목마도 예외는 아닙니다. .

올 상반기 등장한 '아르케이 스틸러' 트로이목마는 비밀도용, 원격제어, DDoS, 채굴, 코인도용 등을 통합한 '만능' 트로이목마라고 할 수 있다. 하반기에는 마이닝 트로이 목마가 더 많은 "비즈니스"를 통합하고 다양한 채널을 통해 사용자 시스템에 침입할 수 있습니다.

(2) 숨은 기술은 더 강해지고, 보안 소프트웨어와의 대결은 더욱 치열해지고 있다

바이러스가 발달한 이후 PC에 숨겨진 가장 강력한 기술은 의심할 여지 없이 B/Rootkit 바이러스입니다. 커널 제거하기 어려운 바이러스 유형입니다.

이러한 바이러스는 홈페이지를 잠그고 돈을 갈취하는 데 자주 사용되며, 최근에는 트로이 목마 채굴에도 R/Bookit 기술이 사용되어 트로이 목마 채굴의 숨겨진 기술을 여러 단계로 향상시킨 것으로 밝혀졌습니다. 하반기에는 디지털 암호화폐의 보안 상황이 여전히 심각해 채굴 트로이 목마의 숨은 대결이 더욱 치열해질 수 있다.

3. 디지털 강도들은 "위험을 감수"하고 거래소를 공격하여 반년 동안 약 7억 달러의 이익을 챙겼습니다.

랜섬웨어로 인한 손실 외에도 도난은 디지털 암호화폐 보유자에게 많은 손실을 초래할 수 있습니다.디지털 암호화폐 초기부터 디지털 암호화폐 도난에 대한 뉴스는 끊이지 않았습니다. 현재 디지털 암호화폐를 훔치는 방법은 거래소 해킹, 개인 사용자 해킹, "이중 지출 공격", 취약성 공격 등 대략 4가지 방법이 있습니다.

3.1 디지털 암호화폐 거래 플랫폼 공격

암호화폐 거래소는 공격을 받아 2018년 상반기에만 약 7억 달러를 잃었습니다.

(1) 2018년 1월 일본 최대 디지털 암호화폐 거래소인 코인체크를 NEM(신경제통화)에서 5억3400만 달러 상당의 도난을 당했다.

(2) 2018년 3월 7일 바이낸스 트랜잭션 락이 침입했는데, 이번에는 피싱을 통해 사용자 계정을 획득하고 코인을 훔치려 시도하는 것이 큰 룰이었다.

(3) 2018년 4월 13일, 인도의 디지털 암호화폐 거래소인 CoinSecure는 내부자에 의해 도난당한 것으로 의심되는 438개의 비트코인을 박탈당했습니다.

(4) 2018년 6월 10일, 한국의 디지털 암호화폐 거래소인 코인레일(Coinrail)이 공격을 받아 5천만 달러 이상을 잃었습니다.

(5) 2018년 6월 20일 한국의 디지털 암호화폐 거래소 빗썸(Bithumb)이 해킹을 당해 3천만 달러 상당의 디지털 암호화폐를 도난당했으며, 빗썸은 이번이 세 번째 해킹을 당했습니다.

3.2 개인 계정 해킹

(1) 바이러스 트로이 목마를 심어 지갑 파일을 훔친다.

2018년 2월 Tencent Computer Manager는 Office 수식 편집기 구성 요소(CVE-2017-11882)의 취약점을 악용한 다수의 공격 샘플을 발견하고 Pony 트로이 목마를 다운로드 및 실행하여 사용자 비트코인 지갑 파일과 같은 민감한 정보를 훔쳤습니다. 소스 코드가 공개되었습니다.

2018년 3월 클립보드 하이재킹을 기반으로 돈을 훔치는 트로이 목마가 중국에 등장했습니다.트로이 목마는 쉬운 언어로 작성되었으며 활성화 도구와 다운로드 스테이션을 통해 사용자의 컴퓨터에 도달했습니다.트로이 목마는 사용자의 클립보드를 모니터링합니다.일단 지갑 주소가 발견되면 트로이 목마의 지갑 주소로 대체 트로이 목마에 내장된 지갑 주소는 30개 이상이며 일부 지갑은 이미 도난당했습니다.

또한 Tencent Yujian 위협 인텔리전스 센터의 분석에 따르면 점점 더 많은 바이러스가 디지털 암호화폐 거래의 지갑 주소를 탈취하려고 시도하고 바이러스가 지정한 주소를 대체하면 바이러스는 실제로 강도처럼 행동합니다. 이와 유사한 바이러스는 컴퓨터 온라인 쇼핑이 대중화되면서도 등장했는데, 바이러스는 거래가 완료된 시점에서 피해자의 자금을 자신이 지정한 거래계좌로 이체했다.

(2) 암호화폐 내부 도용

2018년 3월 베이징의 한 인터넷 공격 직원이 자신의 지위를 이용하여 회사 서버에 악성코드를 배포하고 회사에서 비트코인 100개를 훔쳐 법에 따라 체포되었습니다.

3.3 "이중 지출 공격"

"이중 지출 공격"은 특정 디지털 암호화 화폐 네트워크의 컴퓨팅 파워를 51% 제어한 후 디지털 암호화 화폐 블록체인을 공격하여 완료된 데이터를 파기하고 다시 결제할 수 있도록 하여 이중 서비스가 가능하도록 하는 것입니다. 얻은 .

2018년 5월 BTG(Bit Gold) 거래 체인이 해커의 공격을 받아 해커는 거래소에 재충전한 후 신속하게 코인을 인출하고 인출 기록을 파괴하여 총 388,000 BTG가 전송되어 1억 2천만 위안의 이익을 얻었습니다.

3.4 취약점 공격

2018년 4월 BEC 스마트 컨트랙트에서 데이터 오버플로 취약점이 노출되어 공격자들이 총 579억 개의 BEC 코인을 탈취했고 이후 SMT 코인도 유사한 취약점에 노출되었습니다.

4. 보안 권장 사항

블록체인 기술은 여전히 많은 인터넷 회사와 국유 은행 시스템의 핵심 연구 분야입니다. 블록 체인의 적용은 디지털 가상 통화와 동일하지 않으며 보안 전문가는 사람들이 코인 투기를 권장하지 않으므로 여기에서 코인 투기 행위를 반복하지 않습니다.

블록체인 보안의 경우 시스템 아키텍처 관점에서 심각한 대규모 자금 도난 사고를 방지하기 위해 관련 회사가 전문 블록체인 보안 연구 기관과 협력하여 시스템 취약점을 적시에 발견하고 복구하는 것이 좋습니다.

디지털 가상 화폐 거래에 참여하는 네티즌은 가능한 위험을 완전히 이해하고 컴퓨터와 휴대폰에서 보안 소프트웨어를 사용하고 피싱 함정에 빠지지 않고 디지털 가상 화폐 지갑 도난을 피해야 합니다.

일반 네티즌의 경우 컴퓨터 중독이 타인에 의해 통제되는 "광부"가 되지 않도록 주의하고 게임 플러그인, 크래킹 소프트웨어 및 비디오 웹 사이트 클라이언트 크래킹 도구를 주의 깊게 사용해야 합니다. 높은. 동시에 정기적인 바이러스 백신 소프트웨어를 설치하고 적시에 업데이트하십시오.컴퓨터가 멈추거나 온도가 과열되면 Tencent Computer Manager를 사용하여 컴퓨터가 불법적으로 제어되어 불필요한 손실을 초래하지 않도록 확인하십시오.