記事著者: Crux. 、Twitter:@ElaineZhoux、PKUBA 研究者

まとめ

質問

1. Web2 と Web3 にまたがり、近い将来も言及され続ける長期的な物語として、Anti Sybil (アンチ シビル) は、そのコンセプトは単純でシンプルですが、複雑なトラックとアプリケーション シナリオを含んでいます。さまざまな歴史的段階やテキストの文脈における反魔女の行動をどのように見て理解するか?

2. 反魔女キャンペーンは、分散型哲学の価値に基づいた単なる「反ユーザー」の要求なのでしょうか?毛織物主義者や科学者に対する反対の背後にある核心を支える論理は何ですか?

3. 現在、さまざまなアプリケーションシナリオにおけるアンチウィッチテクノロジーの開発段階とソリューションの成熟度はどの程度ですか?実際に反魔女の続きとなる新しい物語はどれですか?

4. 「反魔女」と「ウール」の間のゲームの予想される結末は何ですか?

5. どのような潜在的なプロジェクト投資の機会がありますか?

コアポイント

各ユーザーは、魔女になって複数のアイデンティティのアービトラージを達成したいという強い動機を持っています。したがって、現段階では、アンチウィッチはユーザーの直接のニーズではなく、アプリケーション シナリオ プロジェクトのニーズとなります。しかし、プロジェクト側の魔女対策は、さまざまな経済的インセンティブ適用シナリオにおいて一般ユーザーが得られる収益上限と密接に関係している。ユーザーとして、反魔女の物語のさまざまな層を事前に評価しておくことは、どのプロジェクトが新入社員を獲得する価値があるのか、どのプロジェクトのインセンティブが実際には利益にならないのかをすぐに判断できるようになり、期待をうまく管理できるようになります。

場合によってはコミュニティの抵抗に直面するかもしれないとしても、反魔女はより広範な場面の物語の中でより確かな生態学的価値を拡大し、ゼロサムゲームではなく継続的に利益を得るプラスサムゲームであると信じる十分な理由があります。一般的に考えられています。実際、魔女の攻撃に対するシナリオと解決策は、エアドロップやウール パーティーが普及するずっと前から存在していました。後に登場した新しい物語や議論の一部は、実際には、マイニング、投票、寄付、UBI、クレジットなどの反魔女攻撃の継続です。スコア、ソーシャルグラフ。

プロジェクト側が Sybil 攻撃と闘う上で信頼できるコミットメントと技術的証拠をコミュニティ メンバーに提供できない場合、長期にわたる Sybil 攻撃はプロジェクトのセキュリティと信頼性を損なうことになります。古いユーザーと潜在的な新規ユーザーは、プロジェクトへの参加を減らしたり、プロジェクトへの投資を完全に回避したりする可能性があり、これにより、マイナーの喪失、プレッジ率の低下、数の過大評価など、アプリケーション層で一連の問題が連鎖する可能性があります。実際のユーザーの減少、不十分な寄付インセンティブ、普遍的なベーシックインカムの過剰な発行。

反魔女に関する物語は主に、アプリケーション シナリオ、プロトコル コンセンサス、検証検出の 3 つの層に分かれています。アプリケーション シナリオ層は Anti-Sybil の価値目標を決定し、プロトコル コンセンサス層は Anti-Sybil の制度的ルールを決定し、検証および検出層は Anti-Sych の技術効率を決定します。魔女を捕まえて魔女の住所をマークするというインフラストラクチャ作業は、将来の DeFi 信用スコアリング レイヤー、SocialFi および GameFi ソーシャル グラフ レイヤーの物語の基盤となります。

反 Sybil プロトコルのコンセンサスおよび検証検出テクノロジーの開発は成熟しつつあります。適用シナリオの拡大に伴い、多くの主要プロジェクトは計画が実施される前に魔女対策措置を発表する予定であり、すでに技術的解決策の反復を数回繰り返しています。現在、ID 認証情報とグラフ マイニングおよびその他の AI-ML アルゴリズムを組み合わせて使用する傍受検出が最も効率的です。

Web3 の固有の経済的インセンティブ特性により、魔女問題は Web2 ネットワーク環境よりも拡大する可能性が高く、技術的手段で完全に解決することは困難です。将来的には、すべての実際のユーザーが軽度の魔女になる可能性があります。メイン アドレスは 1 つだけが記憶し、識別できる 持続的にレピュテーションを蓄積できるアイデンティティ (DID のセマンティクスと部分的に重複します) として、ユーザーはメイン アドレスを介してエアドロップなどのプロジェクト関係者によって提供されるインセンティブ特典のみを受け取ることができます。ただし、TA は、アプリケーション プロジェクトと対話するために複数のサブディビジョン シナリオでローカル アドレスを関連付けることができ、メイン アドレスの紛失や盗難から生じるシステム上のリスクを防ぐことができます。

一次投資の全体的なロジック: アプリケーションの価値の見通し > 検証および検出テクノロジー > プロトコルのコンセンサス革新。

1. 魔女の攻撃について話すとき、それは正確には何を意味しますか?

1. 古典的な概念の見直し

対シビル。魔女狩りや対魔女攻撃とも呼ばれます。シビル攻撃とは、一般に、エコロジー構築者から提供されるインセンティブ利益を繰り返し受け取るために、実在の人物が複数の偽のアイデンティティを制御する不正行為を指し、Web2 における「アンチチート」と「アンチフラウド」の概念を拡張および拡張したものです。 Web3で。簡単に言うと、一人が複数のユーザーになりすましてプロジェクトチームに何度も隠します。これに関連した現象として、私たちが発見しやすいのは、「髪をなでるスタジオ」が後を絶たないことです。

噂によると、魔女の攻撃を魔女の攻撃と呼ぶのは、「The Witch」という映画でヒロインが十数個の人格を持っているからだと言われていますが、一人の人間が複数の偽りの人格を操っていることを指すのは非常に生々しいと思います。 。

Web2 時代の魔女攻撃: Didi はかつて空注文をしたドライバーに補助金をだまし取られました 広告を視聴することでコミッションを獲得できるビデオ プラットフォームは、実際にはブランドの広告予算を費やして偽のユーザー クリック データを作成しています セレブのファンがそれをコントロールしています危機広報用 荒らしについてコメントすると、これは Web2 時代の魔女攻撃です。

2. ユーザーのニーズか、それともアンチユーザーのニーズか?

• ユーザーまたは群集生態学の参加者の観点から、考慮すべき最初の前提は次のとおりです。魔女に対する群集生態学のアピールは本当に十分に強いのでしょうか?現段階では、魔女対策はユーザーの直接のニーズではなく、むしろアプリケーション シナリオ プロジェクトのニーズであることを認めなければなりません。ウーリーズが初期に多額のTVLに貢献した可能性があるとさえ言える。エアドロップのシナリオを例に挙げると、ユーザーは実際に魔女になりたいという強い動機を持っていますが、プロジェクトチームが設定した賞罰ルールと戦う過程でメリットとデメリットを天秤にかけているだけであり、潜在的に魔女になるリスクを抱えているユーザーのほとんどがいます。最終的には一歩下がって、エアドロッパーになります。

• プロジェクト側にとって、実際のユーザーへのトークン発行に失敗すると、容易に想像できる 2 つの結果が生じます。それは、マーケティング コストの 2 倍化と、大きな販売圧力です。

○ 例: アプトスは魔女対策策を策定していません。エアドロップのニュースが出るとすぐに、Twitter やコミュニティに何百ものアカウントがテスト ネットワークの申請のスクリーンショットを投稿しました。プロジェクトが実際に費やした費用は、実際の新規ユーザーを獲得するのにかかる単価の 10 倍です。第二に、Binance の取引傾向から判断すると、Aptos コミュニティは大きな売り圧力に耐えることができず、オンラインになった後、ピンは即座に 100 ドルに達し、その後直接 10 ドル付近まで戻り、その後 6 ドル付近まで下落しました。調査によると、取引所に流入するトークンの約 40% はウィッチアドレスからのものであることがわかりました。したがって、プロジェクトトークンの価格変動を予測するために、事前に魔女アドレスの割合を把握しておくことも役立ちます。

○ 実際のユーザーに対するプロジェクトの魔女対策の副次的影響の可能性を理解するために簡単なゲーム分析を行うことができます: アリスが対話用のウォレット アドレスを 1 つだけ持つ本物のユーザーであると仮定します; ボブは偽のアカウントを管理する魔女であり、追加投資の単価はFです。エアドロップの前に、ユーザーはタスクを完了し、ポイントを獲得し、ガス料金を支払い、その他の時間、エネルギー、お金を投資する必要があります。N*(aZ-bX-cY-dF) と設定します。一般に、プロジェクト関係者は、Sybil 攻撃の ROI を減らすために、X、Y を増やすか、Z を減らすかを選択します。ただし、プロジェクト チームのボブに対する魔女対策が十分に正確ではない、または厳しすぎる場合、実際のユーザーであるアリスのエアドロップ収入 (aZ-bX-cY) も大幅に減少するか、マイナスになる可能性があります。これは、一部のエアドロップがコミュニティから多くの賞賛を受ける一方で、他のエアドロップが多くの不満を引き起こす理由も説明できます。

○ 現在、ゲームには通常、「対魔女」と「羊毛収穫」の間に 2 つの均衡状態があり、一般に考えられているゼロサム ゲームではなく、プラスサム ゲームを達成するチャンスがあります。

▪ (1) デフォルトでは、穏やかなグルーミング行動が行われます。つまり、デフォルトでエアドロップを取得するために 1 ~ 3 個のブティック ウォレットのみを使用するエアドロップ ハンターです。しかし、魔女の行為、つまり何百ものウォレットを持ち、主にスクリプトまたは指紋ブラウザを使用し、時には手動で操作するユーザーに対する取り締まりが行われる予定です。

▪ (2) 「偽りの」繁栄を生み出すために協力する。一方で、プロジェクト側の観点から見ると、グルーミング動作はプロジェクト チェーン上のアクティブ データの重要な部分であり、初期段階でプロジェクトのさまざまなバグを特定し、製品エクスペリエンスの最適化を促進できます。ストレステストが実施されており、ほとんどのプロジェクト関係者は、評価額を引き上げたり、CEX をリストアップするためにウール関係者から提供されたデータも必要としています。ウール党の観点からすると、将来的にはトークンのエアドロップも受け取ることができるため、Win-Winの状況になります。

2. 成熟した魔女対策ソリューションに近づいています。進行状況バーはどこにありますか?

この問題を完全に理解するには、まず『アンチウィッチ』が実際には 3 層の物語構造を持っていることを認識する必要があります。そして、魔女の攻撃に対するシナリオと解決策は、エアドロップやウールパーティーが普及するずっと前から存在しており、後に登場した新しい物語や議論のいくつかは実際には反魔女の延長であることがわかります。

1. Anti-Witch の 3 層の物語構造: アプリケーションシナリオ層、プロトコルコンセンサス層、検証検出層

アンチウィッチに関連するトラックは主に、アプリケーション シナリオ、プロトコル コンセンサス、識別検出の 3 つの層に分かれています。アプリケーション シナリオ層は Anti-Sybil の価値目標を決定し、プロトコル コンセンサス層は Anti-Sybil の制度的ルールを決定し、検証および検出層は Anti-Sych の技術効率を決定します。

1.1 アプリケーション シーン レイヤー: 魔女はどこに出現しますか?

マイニング

ここでの「マイニング」は、PoW コンセンサスメカニズムにおける狭義に解釈されます。

• 価値目標: 比例検証コンピューティング電源とメイン チェーン制御を維持します。 Proof of Work (PoW) コンセンサス メカニズムの下では、コンピューティング能力の大部分を習得した攻撃者は、ブロックチェーン ネットワーク内で不正な操作を行うことができます。ウィッチの目的は、51% 攻撃を開始して新しいメイン チェーンを作成し、その後、古いメイン チェーンのトランザクション記録を取り消したり、取り消したり、確認しないことによって、新しいメイン チェーンで二重支払い (二重支出) アービトラージを達成することである可能性があります。鎖。

• 関連ソリューション: 自然防御は、通常、ブロックチェーン ネットワークの規模を拡大することによって実現されます。ウィッチ攻撃は通常、小規模なチェーンで発生します。大規模なチェーンに必要なコンピューティング能力とハードウェア リソースが高すぎるため、ウィッチ攻撃による入出力の利点 ( ROI) が非常に低く、収益性が低いため、Sybil 攻撃やセキュリティ脅威の頻度は自然に減少します。この意味で、主要なパブリック チェーン (BTC など) は、当然のことながら、PoW に基づく他の小規模チェーンと比べて、Sybil 攻撃に対する低コストの防御という基本的な利点、およびその他の関連する概念、つまり分散型分散コンピューティング パワーを備えています。

投票する

• 価値目標: 比例公約率と投票権を維持します。プルーフ オブ ステーク (PoS) コンセンサス メカニズムの下では、魔女はガバナンス トークンを購入することで投票に介入することでその存在を示します。投票権または意思決定権は通常、ユーザーが保有するトークンの数に関連しているため、Sybil 攻撃を通じて大量のトークンを取得した攻撃者は、不当な提案に不釣り合いに投票し、その後投票結果を操作する可能性があります。これにより、特定の提案の「贈収賄効率」が人為的に増減され、プロジェクト内のリソースの配分が特定のグループの利益に傾く可能性があります。簡単に言えば、クジラは大量のガバナンストークンを購入し、一見無関係に見える複数のウォレットに預けることで、議決権の51%以上を獲得し、投票結果を支配する機会を得ることができます。

• 関連ソリューション: まず、PoW コンセンサスメカニズムと同様に、Sybil 攻撃者は新しいウォレットアドレスを登録するだけでは攻撃を開始できませんが、大量のガバナンストークンの購入に投資する必要があるため、大規模チェーンは抵抗する可能性が高くなります。小さなチェーンよりも低コストの攻撃、ウィッチ攻撃。第 2 に、Proof of Personality (PoP) コンセンサス メカニズムがこの問題を解決できます。中心的な考え方は、各参加者がネットワーク内で 1 つの ID または投票権だけを持つことを保証することです。 Proof of Stake や Proof of Work などの従来のブロックチェーンのコンセンサスメカニズムとは異なり、PoP は、通貨発行年数、トークン保有量、コンピューティング能力などの経済資源に基づく重み付けではなく、個人のアイデンティティの一意性に焦点を当てます。

エアドロップ

• 価値の目標: 新規ユーザーとマーケティングコストの比例を維持するために、初期に貢献した実際のユーザーにトークンを発行します。エアドロップは、プロジェクト パーティーが新規ユーザーを引き付けるために一般的に使用されるユーザー拡大ツールであり、現在、反魔女キャンペーンの主要な最前線となっています。上で述べたように、実際のユーザーへのトークンの発行に失敗すると、プロジェクトに 2 つの容易に想像できる結果が生じます。それは、マーケティングと新規ユーザーの獲得にかかるコストが 2 倍になること、そして大きな販売圧力が生じることです。

• エアドロップには主に 2 つのタイプがあります: (1) プッシュ エアドロップ: 一般に、完全な配布を通じてユーザーのウォレットに表示されるトークンまたは NFT を指します; (2) プル エアドロップ: ユーザーは Uniswap、ENS、1INCH、Cow Swap などの報酬を積極的に受け取ります。など待ってください。プッシュ エアドロップは詐欺の手段として簡単に使用できるため、ほとんどのプロジェクト チームはエアドロップにプル モードを採用しています。

• 関連ソリューション: 評判スコアまたは身元証明 (Gitcoin Passport、DegenScore、Otterspace、Trusta Labs)、生体情報検証 (Humanode、Worldcoin)、KYC、SBT、Poap、Proof of human およびその他の DID ソリューション。

寄付する

• 価値目標: 比例した公共財スコアと寄付金額を維持します。たとえば、公共財に対する Quadratic Funding は、寄付インセンティブと分散化の間の矛盾のバランスをとるマッチング寄付メカニズムです。Quadratic Funding は、マッチング プールに対する 1 回の多額の寄付の影響を軽減しますが、公共財スコアリングの影響は、当初はアルゴリズムを提供していました。寄付のインセンティブと分散化の間の矛盾のバランスをとった設計ですが、魔女の攻撃に対して非常に脆弱です。その理由は、複数の口座を登録すると、投資総額が少なくても配分に影響を与える可能性があるためです。さらに、プロジェクトのレビュー、ドナーの認定、データのバックトラッキングによって魔女の攻撃の成功率が低下したとしても、「魔女中毒」の可能性は依然として存在します。

○ 魔女中毒:攻撃者が魔女のアカウントを利用して、競合他社やランキング上位のプロジェクトに少額の寄付を行うことで、そのプロジェクトがデータ分析チームによって「魔女」と判定され、マッチングが受けられなくなります。寄付。これは競合他社に打撃を与える一方で、キャンセルされたマッチング寄付がマッチングプールに戻り、攻撃者自身のプロジェクトがより多くのマッチング寄付を受け取ることができるようになります。このような攻撃手法が確立されると、プロジェクトに対する魔女アカウントの脅迫行為も発生します。

• 関連ソリューション: GitCoin Passport などの評判スコアリングまたは身元証明ソリューション。

ユニバーサルベーシックインカム(UBI)

• 価値の目標: UBI 資金を組織の実際のメンバーに分配して、組織メンバーの給付金の受け取りと資金の支出の比例配分を維持します。ユニバーサルベーシックインカムは、無条件ベーシックインカムとも呼ばれます。 UBI はネイティブの Web3 提案ではなく、ノルウェー、米国、ドイツなどの高福祉欧米諸国では、国家統治や国民福祉に関連する提案に何度も登場しています。通常、これは条件、資格制限、資格試験、仕事を持つ必要がなく、すべての国民や地域社会のメンバーが定期的に一定量の通貨を受け取ることができることを意味します。簡単に言うと、UBI は組織のメンバーに発行される未差別の生存手当です。

• ソリューション: 主に生体認証技術に基づいた本人確認 (PoP)。たとえば、Worldcoin では、Worldcoin Grant を受け取るためにオフライン サイトで Orb iris テストが必要ですが、これは、繰り返しの補助金の付与を避けるために、実際の人間が複数のアカウントを制御することを防ぐためでもあります。 Worldcoin は、ユーザーの身元 (World ID) の一意性を識別するために、虹彩写真自体ではなく、虹彩情報の不可逆的なハッシュ値のみを保存し、これにより従来の KYC のプライバシーとセキュリティの問題を克服すると主張しています。

• 関連ソリューション: Worldcoin による虹彩認証

まとめ

• さまざまなアプリケーションシナリオでの具体的な現れ方は異なりますが、アンチウィッチの価値目標が、「プロジェクト関係者の価値目標の維持コストが、組織メンバーの個人的利益」。プレゼンテーション層では、主にユーザーが偽のアカウントを大量に申請するのを防ぐことに関連しています。

• プロジェクト側が Sybil 攻撃と闘う上で信頼できるコミットメントと技術的証拠をコミュニティ メンバーに提供できない場合、長期的な Sybil 攻撃によりプロジェクトのセキュリティと信頼性が損なわれることになります。古いユーザーと潜在的な新規ユーザーは、プロジェクトへの参加を減らしたり、プロジェクトへの投資を完全に回避したりする可能性があり、これにより、マイナーの喪失、プレッジ率の低下、数の過大評価など、アプリケーション層で一連の問題が連鎖する可能性があります。実際のユーザーの減少、不十分な寄付インセンティブ、普遍的なベーシックインカムの過剰な発行。

1.2 プロトコルコンセンサスレイヤー: 一部の反魔女がコミュニティから多くの賞賛を受ける一方で、他の反魔女は多くの不満を引き起こすのはなぜですか?

新しいウォレットアドレスの作成にはコストがかからず、Sybil攻撃が発生しやすいように見えますが、低コストのSybil攻撃に対抗する特定の機能がプロトコルコンセンサスレベルですでに存在しています。たとえば、PoW メカニズムではコンセンサスに参加するために各ノードがネットワークにコンピューティング能力を提供する必要があり、PoS メカニズムではバリデーターが投資したトークンの数に基づいて投票権が割り当てられます。したがって、ユーザーが新しいアドレスを作成するだけで影響力を高める方法はありません。ただし、基本的なコンセンサス メカニズムでは Sybil 攻撃のコストが増加するだけであり、Sybil 攻撃のメリットがコストよりもはるかに大きい場合でも、悪意のある攻撃者は攻撃を開始することを選択します。したがって、Proof of Personality (PoP)、Delegated Proof of Stake (DPoS)、Proof of Authority (PoA) など、コンセンサスメカニズムレベルで多くの革新が行われています。 SumUp や DSybil などのアルゴリズムなど、Sybil 攻撃に対する固有の保護を備えた分散プロトコルも開発されていますが、ここでは詳しく説明しません。

さらに、プロジェクト側は、Sybil 攻撃の ROI に影響を与えるルールや対策を通じて、Sybil 対策の有効性を変更する可能性もあります。一般的に言えば、アプリケーションのシナリオに関係なく、反魔女イニシアチブに対するコミュニティの評価は通常、プロジェクトの資金プールの規模、トークンの分配方式、および認定条件に関連しています。

1.2.1 資本プールの規模

資金プールのサイズ、つまりプロジェクトが報酬やインセンティブとして使用できる資金の量。なぜなら、資本プールの規模は各参加者が期待できる利益に直接影響するからです。プールが大きくなると、コミュニティのメンバーは一般的により楽観的になる可能性がありますが、同時に Sybil 攻撃の潜在的なリスクも大きくなります。

たとえば、OP の 2 番目のエアドロップ資金プールは総トークン供給量の 0.27% しか占めていません。これは、最初のエアドロップの 5% と比較すると、バケツの減少です。資金プールが小さいため、コミュニティ内で広範な論争を引き起こしました。

1.2.2 トークン分配式

トークンの配布式によって、参加者にトークンがどのように報酬として与えられるかが決まります。これには、各参加者の貢献度の計算方法と、これらの貢献度に基づいてトークンを割り当てるルールが含まれます。透明で公平な分配方式は、全員の努力に対して公平に報われることが保証されるため、一般的にコミュニティに好評です。ただし、配分方式が複雑、不透明、または偏っている場合は、コミュニティのメンバー間で不満や紛争が生じる可能性があります。

たとえば、OP の 2 番目のエアドロップ割り当ては、ガバナンスに参加していないアクティブ ユーザーを考慮しながら、ガバナンスに焦点を当てています。 GasFee を返却する方法により、Optimism ガバナンスに参加しない「エアドロップ ファーマー」はこのエアドロップで利益を得ることができなくなります。ほとんどのユーザーは、このラウンドのエアドロップであまり大きな利益を得られませんでした。これが、このラウンドのエアドロップで資産効果が得られなかった主な理由でもあります。ほとんどのアドレスは 50 OP 未満のエアドロップ インセンティブしか受け取りませんでしたが、数百ドルのエアドロップ インセンティブを受け取ったアドレスはごく少数でした。

1.2.3 資格条件

参加資格基準とは、誰に参加資格があるかを決定する基準です。これらの条件には、特定のタスクの完了、プロジェクトとの複数のやり取り、さらには KYC などの本人確認プロセスが含まれる場合があります。資格が厳しすぎたり、煩わしかったりすると、一部のコミュニティメンバーが参加できなくなり、不満が生じる可能性があります。一方で、条件が甘すぎると虐待を防止する効果が得られず、魔女対策の実効性が弱まる可能性がある。

例えば、SEIの航空投資資格を取得するには、ユーザーは複数回の対話と5つの主要なタスクを完了する必要があるだけでなく、複数回のフォームへの記入が必要であり、それを受け取るためにKYCが必要となるため、複雑なプロセスとリスクが発生します。個人情報の暴露はコミュニティの不満を引き起こしています。

1.3 検証層と検出層: 技術的パスの類似点、相違点、比較、およびソリューションの長所と短所

確かにプロトコルコンセンサス層を通じてシビル攻撃の入出力比を減らすのは良いことですが、アンチウィッチ効果は「根絶」を保証するものではなく、プロジェクト側が正確な判断を行うことは難しく、この層での検証です。したがって、コミュニティ探偵、身元証明書と人格証明 (PoP)、オンチェーン行動活動分析など、魔女アカウントを検証および検出するための何らかのインセンティブ メカニズムや技術的ソリューションも必要です。特定された各歴史的魔女アドレス リストも新しいプロジェクト パーティに継承されることは注目に値します。

1.3.1 コミュニティ探偵

• Safe、HOP、CONNEXT、Optimism は、コミュニティの探偵が魔女に関する報告を行うことを奨励し、反魔女の報告の責任をコミュニティ全体に移します。本来の目的は良いのですが、「稼ぐためのレポート」もユーザーのモチベーションを高める非常に斬新な方法ですが、このアプローチはコミュニティで物議を醸しました。たとえば、CONNEXT が報告した魔女アカウントは他のウォレットに毒を入れると脅迫しており、コミュニティの反魔女活動が炎上する可能性があります。

• 利点: 一般的に、地域の探偵情報はタイムリーであり、民間の専門家がその才能を発揮します。

• 短所: 精度が低く、レポートの成功率が低い、魔女のアカウントを見逃しやすい、または魔女による復讐毒殺を引き起こしやすい。

1.3.2 身分証明書と人格証明(Proof of Personalhood)

ID 資格情報と人格証明の方向には多くのソリューションがあり、通常、魂結合トークン (SBT)、検証可能な証明書 (VC)、POAP (出席証明プロトコル) など、分散型 ID (DID) のいくつかの概念が含まれます。など。

魂縛トークン (SBT):

• SBT は、個人のアイデンティティ、属性、または業績を表す特別なタイプの非代替トークン (NFT) です。通常のNFTとは異なり、SBTは保有者の「魂」(つまり個人のアイデンティティ)に結びついているため、取引や譲渡はできません。デジタル世界では、学歴、職歴、コミュニティ内での評判など、譲渡できない属性を表現するために使用されます。

• アドバンテージ:

○ 個人化と譲渡不可: SBT は個人のアイデンティティと密接に結びついており、譲渡または取引することはできません。これにより、個人のアイデンティティと資格を表す精度が高まります。

○ 柔軟性と拡張性: さまざまな検証目的に応じて、さまざまなタイプの SBT を作成できます。

• 欠点:

○プライバシー問題:個人と密接な関係にあるミナミマグロは、個人情報を過度に公開する可能性があります。

○ 失効と変更の困難: SBT は一度発行されると失効または修正することが困難な場合があり、情報を更新する必要がある場合に問題となる可能性があります。

2. 検証可能な資格情報 (VC)

• VC は、所有者の特定の属性または資格を証明するデジタル証明書です。これらの証明書はさまざまな機関や個人によって発行され、身元、資格、メンバーシップ、またはその他の検証可能な情報を確認するために使用できます。 VC の主な特徴は、単一の発行機関に依存せずに分散環境で使用できることです。

• アドバンテージ:

○ プライバシー管理の向上: VC では、所有者が共有したい情報を選択できるため、プライバシー保護が強化されます。

○ 幅広い適用性: VC は、本人確認から資格証明まで、さまざまなシナリオで使用できます。

○管理と更新が簡単: SBT と比較して、VC は更新または取り消しが簡単です。

• 欠点:

○ 集中化: VC の信頼性は、発行者の評判と信頼性に大きく依存します。

3. POAP(Proof of Attendance Protocol)

• POAP は、特定のイベントまたは活動への個人の参加または出席の記録を認証するために使用されるデジタル収集システムです。この概念は、特に仮想および現実世界のさまざまな活動への参加の検証として、暗号通貨およびブロックチェーンのコミュニティでますます人気が高まっています。

• アドバンテージ:

○ 独自性と非改ざん性: POAP は、ブロックチェーンベースの NFT として、独自性があり、改ざん不可能です。これにより、各 POAP が本物のエンゲージメント イベントを表すことが保証され、ID の偽造または重複の可能性が軽減されます。

○ 参加の確認: POAP は、アクティビティへのユーザーの参加を確認するための認証情報として使用できます。このアプローチは、実際の参加者を検証する必要がある投票やその他のシナリオで特に役立ちます。

○ 攻撃コストの増加: Sybil 攻撃を成功させるには、攻撃者は多数の POAP を取得する必要があり、これには実際に複数のイベントに参加したり、これらの POAP を取得する他の方法を見つけたりする必要がある場合があります。これにより、攻撃実行のコストと複雑さが増大します。

○ 透明性とトレーサビリティ: POAP はブロックチェーンに記録されるため、その発行と転送は透明で追跡可能であり、悪意のある動作の特定と防止に役立ちます。

• 欠点:

○ 高コスト: ETH などの一部のブロックチェーンでは、NFT の作成と転送に高額な取引手数料が必要となる場合があります。

その他の本人認証ソリューション: KYC、生体認証、OP のオンチェーン認証 AttestationStation など。

1.3.3 チェーン上の行動活動の分析

AI-ML アルゴリズムは、チェーン上の行動活動パターンを監視することでシビル攻撃に対抗できますが、このタイプのテクノロジーによるシビル検出の難しさは、実際の魔女アカウントのラベルが不足していることに起因しており、魔女アカウントに適したトレーニング セットを構築することが不可能です。教師あり学習とテスト セットへの外挿により、アルゴリズムの決定の精度を確認します。たとえば、アルゴリズムは一部の魔女アカウントを見逃すだけでなく、実際の人物のアカウントを魔女アカウントとして誤認する可能性があり、その結果、エアドロップ リストが偏り、コミュニティ メンバー間の不満が引き起こされる可能性があります。したがって、現在のアンチウィッチAI-MLアルゴリズムは、バッチ転送とインタラクション、行動シーケンスパターンマイニング、資産転送グラフの分析など、オンチェーンデータの時系列分析とグラフマイニングに主に基づいており、それらを段階的に蓄積します。手動検証による本物の魔女のタグ。

•バッチ転送と対話:異なるアドレス間のトランザクション動作を分析することで、魔女アカウントを検出します。これには、魔女の行動を示す可能性のあるバッチ転送と対話パターンの特定が含まれます。

• 行動シーケンスパターンマイニング:データをマイニングして、Sybil 攻撃を示す可能性のある一貫した動作パターンを見つけます。

• 資産移転グラフ (ATG):アセット転送グラフ マイニングを使用してエンティティ間のアセット フローを分析し、潜在的な Sybil 攻撃を特定します。

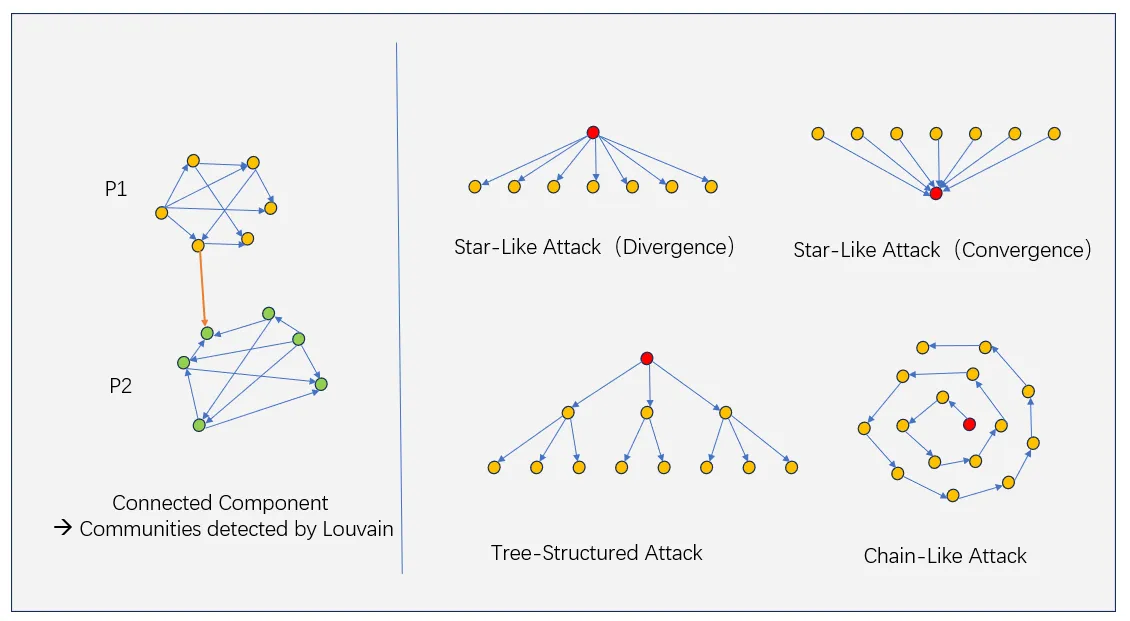

たとえば、Celestia のエアドロップでは、Trusta Labs のアンチ魔女プログラムが採用され、2 段階のオンチェーン行動分析を通じて魔女アカウントをロックしました。

•フェーズ 1: ATG でのコミュニティ検出。Louvain や K-Core などのコミュニティ検出アルゴリズムを使用してアセット トランスファー グラフ (ATG) を分析し、密に接続された不審なシビル グループを検出します。

○ 星型分岐攻撃:グループ内のアドレスは、同じ送信元アドレスから転送を受信します。

○スターコンバージェンス攻撃:グループ内のアドレスは同じターゲットアドレスに資金を送金します。

○ 木の攻撃:グループ内の資金移動関係はツリー トポロジーを形成します。

○ チェーン攻撃:アドレス間のシリアル化された転送はチェーン構造を形成します。

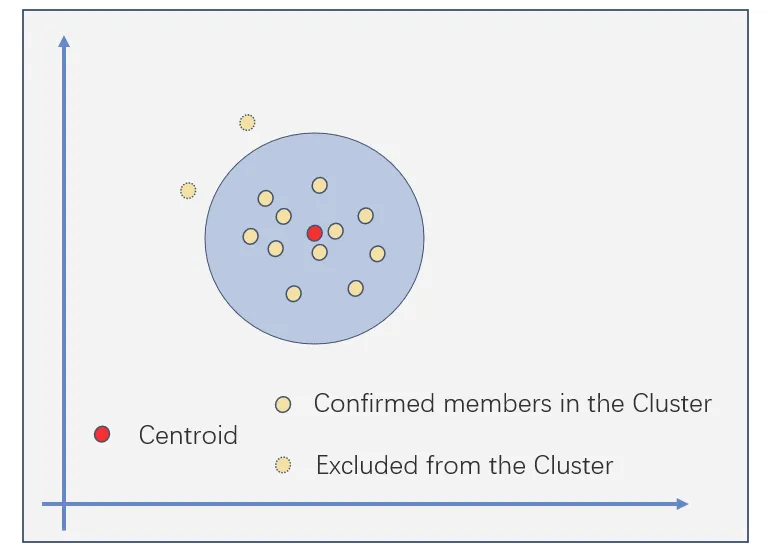

• ステージ 2: 動作の類似性に基づく K-Means 最適化。各アドレスのユーザー プロファイルとアクティビティを計算します。 K-means は、ステージ 1 での誤検知を減らすために、さまざまなアドレスをフィルタリングすることでクラスタリングを最適化します。

画像出典:Trusta airdrop アンチウィッチ フレームワークの紹介: AI と機械学習に基づく信頼性ソリューション

• アドバンテージ:

1 . AI-ML はユーザーのプライバシーを保護します。Web2ではユーザーは個人の生体情報や一連の本人認証を行う必要がありません。本人確認には本人確認が必要であり、ユーザーの匿名性が犠牲になります。

2. AI-ML大量のオンチェーンデータを包括的に分析して脆弱性を軽減し、ソリューションをより効果的にします。信頼性のある。 ID 検証が悪用され、偽造される可能性があるため、個人証明スキームが攻撃に対して脆弱になります。

3. AI-ML ソリューションの本質誰の許可も必要ありません、誰でも同じ公開データを分析できます。

4. AI-ML解析の透明性により、魔女の検出結果を公的に取得可能複数当事者による検証。

• 欠点がある:

1. 本物の魔女ラベルが欠如しているため、採用できる AI-ML アルゴリズムの複雑さ、精度、再現率が制限されます。2022 年には、教師ありモデルのトレーニングに使用できる、魔女としてラベル付けされたベンチマーク データセットは存在しません。静的な魔女/非魔女データでトレーニングされた場合、モデルの精度と再現率は脆弱になる可能性があります。単一のデータセットですべてのウィッチ パターンをカバーすることはできないため、再現率には上限があります。さらに、誤って分類されたユーザーはフィードバックを提供できないため、精度のさらなる向上が妨げられます。

2. ほとんどの魔女の行動は通常のユーザーの行動と大きく変わらないため、特定するのは困難です、現在最も適切な検出方法はクラスタリング アルゴリズムです。実際の魔女ラベルの蓄積と確認により、将来的には、より成熟した深層学習アルゴリズム フレームワークを採用して、検出方法を最適化することができます。

2. 反魔女から広がる新たな物語は何ですか?

現在の反魔女の物語はプロジェクト側のニーズによって動かされているように聞こえますが、"アンチユーザー"その特徴により、哲学的価値の合理性が疑われます。しかし、将来の物語では、それがより確かな生態学的価値観に基づいて拡張されると信じる十分な理由があります。

2.1 DeFi: 信用スコアと信用格付け

拡張された物語の方向性の 1 つは、DeFi と信用融資です。以前は、ブロックチェーン信用融資はほとんど空白でしたが、オンチェーン信用評価システムの欠如により、現在、ほとんどの融資は過剰担保メカニズムのみを使用することができ、これにより過剰借り入れを望まない多額の流動性が阻止されます。は依然として新たな質権金利の余地が大きく、信用評価システムの構築は多数の虚偽口座の排除に基づく必要がある。

• 関連プロジェクト:Gitcoin Passport、TrustaGo の MEDIA スコア待って

2.2 SocialFi: ソーシャル グラフ

もう 1 つの成長する物語の方向性は、SocialFi とソーシャル グラフです。ソーシャル グラフとオンチェーンの評判 (SocialFi や GameFi など) に基づくコンテンツ作成エコシステム。社会的影響力が手頃な価格になると、魔女は、Web2 ソーシャル メディアの荒らしやボットと同じように、評判スコア、コメント、社会的影響力を操作する偽のアカウントを大量に作成して金を稼ぐかもしれません。

• 関連プロジェクト: スマートコントラクトに基づくソーシャルグラフLens ProtocolそしてCyberConnect、ネットワークベースのソーシャルグラフFarcasterそしてDeso、ソーシャル取引プロトコルFriend.techコンテンツクリエイターの経済的関連Bodhi。

3. 展望: 「反魔女」と「羊毛採取」の間のゲームの予想される結末は何ですか?

• アプリケーションシナリオの拡大: オンチェーンクレジットとソーシャルグラフ

「アンチユーザー」プロジェクト当事者からの移行は、ユーザーのニーズを方向付ける必要があります。現在の反魔女の物語はプロジェクト側のニーズによって動かされているように聞こえますが、"アンチユーザー"その特徴により、哲学的価値のレベルでの合理性には疑問が生じますが、将来の物語では、それがより確かな生態学的価値に拡張される可能性が高いと信じる十分な理由があります。拡張された物語の方向性の 1 つは、DeFi と信用融資です。以前は、ブロックチェーン信用融資は、オンチェーン信用評価システムがなかったため、ほとんど空白状態でしたが、その結果、ほとんどの融資は超過担保メカニズムのみを使用することができ、信用評価システムの構築は超過担保メカニズムに基づいて行う必要があります。虚偽のアカウントについて。もう 1 つの成長する物語の方向性は、SocialFi とソーシャル グラフです。ソーシャルグラフとオンチェーン評判に基づいたコンテンツ作成エコシステム内(例: SocialFi や GameFi)。社会的影響力が手頃な価格になると、Web2 ソーシャル メディアでレビューをスパム送信する荒らしやボットと同じように、評判スコア、コメント、または社会的影響力を操作する偽のアカウントを大量に作成することで、Sybil 攻撃が多額の利益を達成できる可能性があります。したがって、DeFi、SocialFi、GameFi のシナリオでは、Anti-Witch から拡張されたユーザーのニーズによって駆動されるアプリケーション シナリオが見られる可能性があります。

• 住所信用スコアリング システムの多様化: 統合された複数の検出ソリューション

複数の検出スキームを統合して、プライバシーと精度をトレードオフします。ID 資格情報をバインドしたり、生体認証情報を提供したりすると、確かに本物の人物と偽のアカウントをより効果的に区別できるようになり、より成熟した Web2 ソリューションを使用できますが、より高度なユーザー情報収集要件も伴います。これに対し、AI-ML アルゴリズムに基づくソリューションは、大規模な検出、複数当事者による検証、プライバシー保護などの利点がありますが、事前またはリアルタイムで傍受できないという問題にも直面しています。したがって、複数の検出ソリューションを統合することがより良いソリューションとなります。

•ユーザーはプライマリ アドレスと複数のセカンダリ アドレスを持ち、ウォレットを通じて管理されます。

評判の拘束とアイデンティティの喪失の間にはトレードオフの関係があります。将来的には、おそらくすべての実際のユーザーは、持続的に評判を蓄積できるアイデンティティ (DID のセマンティクスと部分的に重複します) を記憶および識別できるメイン アドレスを 1 つだけ持つことになり、ユーザーはエアドロップなどのプロジェクトによって提供されるインセンティブ特典のみを受け取ることができるようになります。メインアドレス。ただし、TA は、アプリケーション プロジェクトと対話するために複数のサブディビジョン シナリオでローカル アドレスを関連付けることができ、メイン アドレスの紛失や盗難から生じるシステム上のリスクを防ぐことができます。

結論

上記のレビューを通じて、この記事で提起されたいくつかの質問に基本的に答えることができます。まず第一に、Web3 の魔女対策は Web2 の詐欺対策と不正行為対策の概念を拡張したものですが、Web3 の固有の特性もいくつか持っています。攻撃力が大幅に向上しました。 「プロジェクト党と羊毛党」のゲームの特徴により、魔女狩りの検証・検知手段も軽度なものから重度かつ複雑なものへと急速に変化しており、技術的手法は現在も継続的に改良されている。第二に、現在の反魔女の物語はプロジェクト側のニーズによって動かされているように聞こえますが、"アンチユーザー"その特性により、哲学的価値のレベルでの合理性には疑問が生じますが、Web3 の将来の物語の中でより確かな生態学的価値が拡大し、その後 DeFi などのユーザーの需要主導型の価値証明が完了する可能性が高いと信じる十分な理由があります。信用貸付、SocialFi と GameFi のソーシャル グラフなど。現在、魔女対策の技術ソリューションは初期段階から成熟段階に移行しており、最終形態としては、ユーザーが 1 つのメイン アドレスと複数のセカンダリ アドレスを持ち、ウォレットで管理されることになる可能性があり、メイン アドレスは信用スコアリング システムにリンクされています。複数の検出ソリューションを統合し、複数のこのセカンダリ アドレスは、垂直アプリケーション シナリオでの対話とアカウント取得の検証に使用されます。

最後に、読者が将来、反魔女とオンチェーンの評判に関連するプロジェクトの物語を見たときに、彼らが「魔女」と呼ぶものがどのような価値シナリオを使って攻撃しようとしているのかを明確に理解できるようになることを願っています。プロジェクト チームは、Sybil 攻撃の ROI をソースから削減するための新しいプロトコル コンセンサスを提案しているのでしょうか、それとも攻撃が発生する前のアクセス資格情報や ID について話しているのでしょうか、それとも攻撃が発生した後の検出ツールや方法について話しているのでしょうか?もちろん、関連するプロジェクトは複数のレベルを実行する可能性があります。反魔女と羊毛採集のゲームは今後も続くが、一般に考えられているゼロサムゲームではなく、ポジティブサムゲームになる可能性が高い。具体的には、主な投資ロジックは、大まかにアプリケーション価値の見込み > 検証および検出技術 > プロトコルのコンセンサス革新です。

参考文献

[ 1 ] https://medium.com/@trustalabs.ai/trustas-ai-and-machine-learning-framework-for-robust-sybil-resistance-in-airdrops-ba17059ec5b7

[2] https://passport.gitcoin.co/

[3] https://docs.lens.xyz/docs

[4] https://cyberconnect.me/