序文

Chuangyu Blockchain Security Lab がこの事件を初めて追跡し、分析したことを知りました。

Chuangyu Blockchain Security Lab がこの事件を初めて追跡し、分析したことを知りました。

基本情報

基本情報

攻撃者のアドレス: 0x9dadbd8c507c6acbf1c555ff270d8d6ea855178e

tx:0x9b16b1b3bf587db1257c06bebd810b4ae364aab42510d0d2eb560c2565bbe7b4

コミュニティファンド契約: 0xEca7fC4c554086198dEEbCaff6C90D368dC327e0

脆弱性分析

脆弱性分析

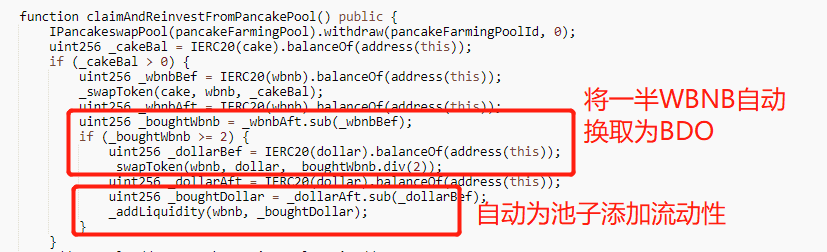

この脆弱性の鍵となるのは、CommunityFund コントラクトのclaimAndReinvestFromPancakePool メソッドが、トークン変換に Cake トークンを使用するときに交換される WBNB の量を判断し、交換された WBNB の半分を BDO トークンに自動的に交換し、その後コントラクトが自動的に契約プール内の WBNB によりプールに流動性が追加されますが、この時点で BDO トークンの価値が悪意をもって引き上げられた場合、プロジェクト側はより多くの WBNB を使用してプールに流動性を追加します。

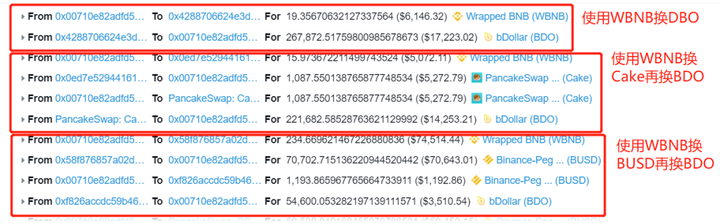

最も重大なことは、攻撃者が攻撃前に、WBNB/BDO、Cake/BDO、BUSD/BDO プールで大量の BDO トークンを交換し、BDO の価格が上昇したことです。

攻撃トランザクションを何度も分析した結果、問題はそれほど単純ではなく、攻撃は先制ロボットによって先制される可能性が最も高いことがわかりました。その根拠は次のとおりです。

1. この攻撃トランザクションのガス料金は、BSC チェーンの通常のトランザクションのガス料金よりもはるかに高く、BSC チェーンの通常のトランザクションのデフォルトのガス料金は 5Gwei ですが、このトランザクションは 2000Gwei にもなります。

3. 同じブロック内に本当の攻撃者のアドレスとトランザクションが見つかり、トランザクションはロールバックされました。

攻撃プロセス

攻撃プロセス

1. 攻撃者はフラッシュ ローンを使用して 670 WBNB を融資しました。

2. その後、攻撃者は WBNB をさまざまなプール内の多数の BDO トークンと交換しました。

3. その後、攻撃者は再びフラッシュ ローンを使用して 30516 個の Cake トークンを貸し出しました。

4. 貸与された Cake トークンを 400WBNB と交換します。そのうち 200 個は契約により自動的に BDO トークンと交換されます。

6. 最後に、攻撃者は、高く評価された 3,228,234 BDO トークンを 3,020 WBNB に交換し、671 のフラッシュ ローンを返済し、約 730,000 ドル相当の 2,381 WBNB の裁定取引に成功しました。

要約する

要約する

この攻撃の核心は、トークンの価格が不均衡であるかどうかを考慮せずに、契約が流動性プールの流動性を自動的に補充することであり、これにより、プロジェクト当事者が高価格で流動性を補充し、高価格で注文を受ける可能性があります。 。

プロジェクト当事者は、プロジェクトを作成する際に関数のロジック実装にもっと注意を払い、遭遇する可能性のあるさまざまな攻撃状況を考慮することをお勧めします。