序文

序文

Chuangyu Blockchain Security Lab がこの事件を初めて追跡し、分析したことを知ってください。

基本情報

基本情報

攻撃されたコントローラー: 0x01bfa5c99326464b8a1e1d411bb4783bb91ea629

攻撃されたオラクルアドレス: 0xc11b687cd6061a6516e23769e4657b6efa25d78e

攻撃契約: 0xcD337b920678cF35143322Ab31ab8977C3463a45

tx:0x13d19809b19ac512da6d110764caee75e2157ea62cb70937c8d9471afcb061bf

脆弱性分析

脆弱性分析

攻撃者は、契約にある FTS の価格を変更することで、他のプールから資産を借りました。市場のローンプールは次のとおりです。

攻撃プロセス

攻撃プロセス

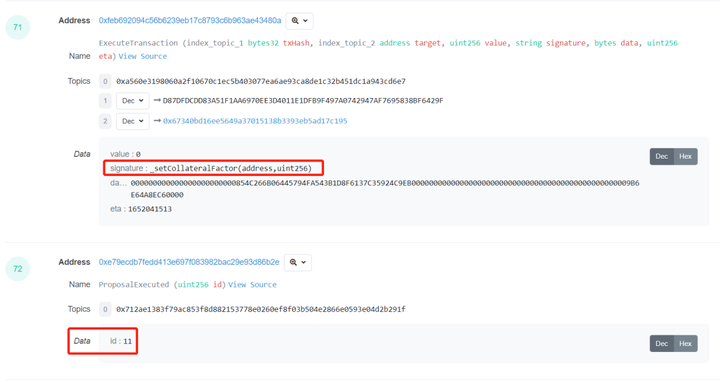

1. 攻撃者は FTS トークンを購入し、プロポーザルを通じて FTS を担保として追加することに投票しました。プロポーザル ID は 11 です。

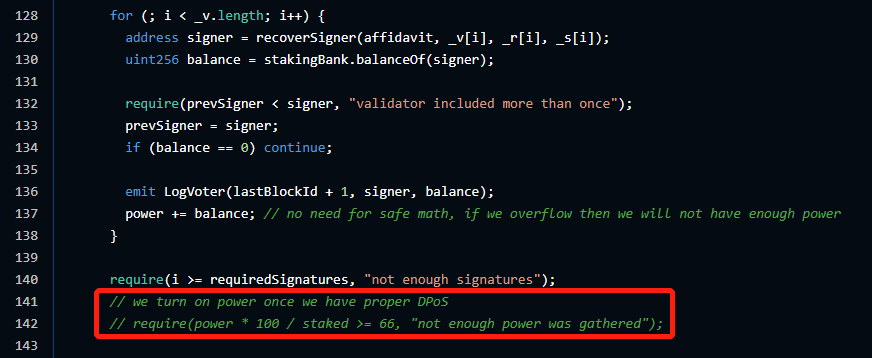

2. oracle submit 関数を呼び出して FTS の価格を変更します。

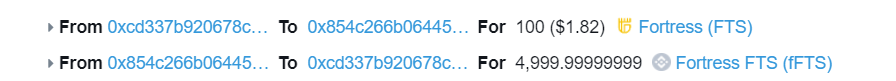

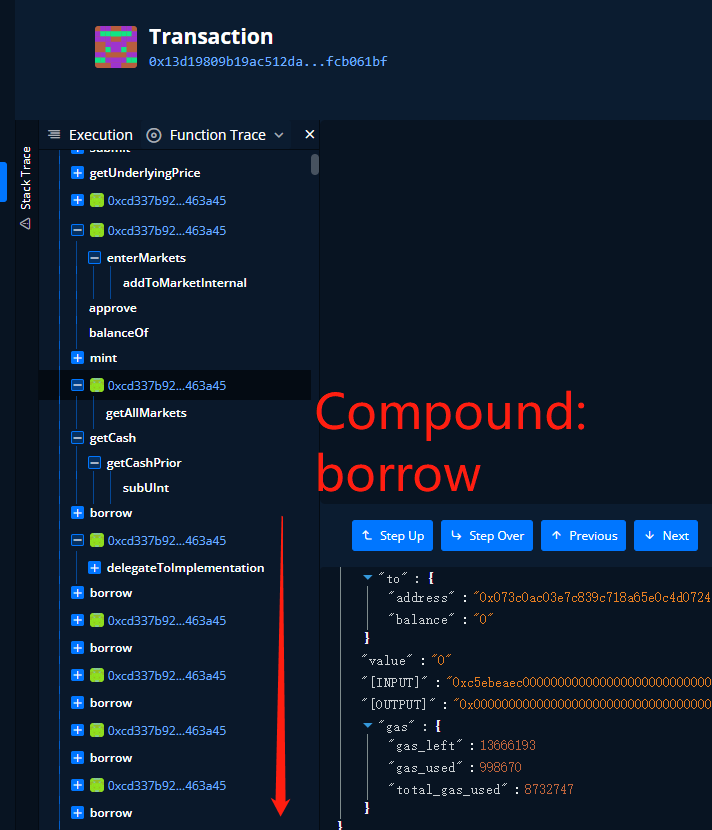

3. 攻撃者は、100 FTS を担保として enterMarket を呼び出し、市場に参入します。

4. 市場価格による FTS の価値の計算に問題があるため、攻撃者は担保を使用して直接ボロー・トゥ・ボローをコールします。

5. 100 FTS には価値がなく、取得する必要がないため、攻撃者は引き続き最初のステップで使用した他の FTS を使用して、パンケーキ交換で完全に現金化します。

要約する

要約する

この攻撃の理由は、Oracle での Compound 模倣ディスクの使用に問題があるためです。最近、Compound の模倣ディスク プロジェクトが大量に攻撃されています。Compound をフォークしたすべてのプロジェクト関係者に率先して自己調査を行うことを強くお勧めします。現在知られている攻撃は主に次の問題によるものです。